Уязвимость безопасности GitLab позволяет хакерам захватывать учетные записи

GitLab: веб-репозиторий Git, предназначенный в основном для групп разработчиков, которым необходимо удаленно управлять кодом. В настоящее время у него около 30 миллионов зарегистрированных пользователей и 1 миллион платящих клиентов.

Получив уведомление об уязвимости безопасности CVE-2024-4835, GitLab заявил, что безопасность исправлена в недавно выпущенных версиях 17.0.1, 16.11.3 и 16.10.6 GitLab Community Edition (CE) и Enterprise Edition (EE). Из-за проблемы с уязвимостью всем пользователям GitLab настоятельно рекомендуется немедленно обновиться до одной из этих версий.

Уязвимость безопасности CVE-2024-4835 представляет собой XSS-брешь в редакторе кода VS (Web IDE), которая позволяет злоумышленникам украсть некоторую информацию, используя вредоносные страницы. Стоит отметить, что хотя злоумышленник может воспользоваться этой уязвимостью в ходе атаки без аутентификации, для этого все равно требуется взаимодействие с пользователем, что увеличивает сложность атаки.

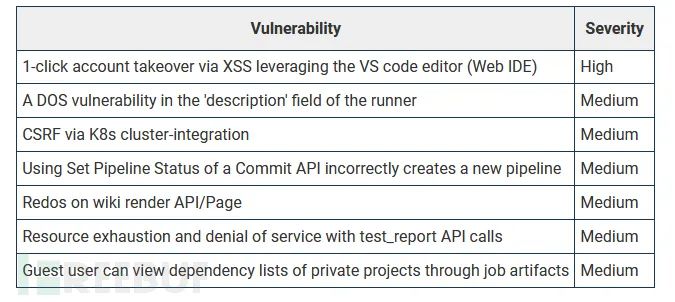

GitLab Corporation также устранила шесть других уязвимостей безопасности средней степени серьезности. Среди них в основном можно назвать уязвимость подделки межсайтовых запросов (CSRF) через прокси-сервер Kubernetes CVE-2023-7045 и уязвимость отказа в обслуживании CVE-2024-2874, которая позволяет злоумышленникам нарушить загрузку сети GitLab. ресурсы.

Уязвимости безопасности GitLab возникают часто

Как мы все знаем, GitLab хранит различные типы конфиденциальных данных, включая ключи API, собственный код и т. д., поэтому он уже давно стал «горячей точкой» в глазах многих организаций, занимающихся угрозами. Как только злоумышленник успешно внедрит вредоносный код в среду CI/CD (непрерывной интеграции/непрерывного развертывания) и уничтожит библиотеку ресурсов организации, взломанная учетная запись GitLab столкнется с серьезными угрозами сетевой безопасности и даже вызовет серьезные сбои в цепочке поставок.

Ранее CISA предупредило, что злоумышленники в настоящее время активно используют GitLab. В январе оно исправило уязвимость CVE-2023-7028, позволяющую неаутентифицированным злоумышленникам получить контроль над учетными записями GitLab посредством сброса пароля. На тот момент Shadowserver обнаружил более 5300 экземпляров уязвимостей GitLab, обнаруженных в Интернете (2084 экземпляра все еще доступны на сегодняшний день).

В мае 2023 года GitLab внезапно выпустил аварийное обновление безопасности версии 16.0.1, которое устранило уязвимость обхода пути серьезности, отслеживаемую как CVE-2023-2825, с оценкой CVSS 10,0.

Сообщается, что уязвимость CVE-2023-2825 связана с проблемой обхода пути. Когда в общедоступном проекте существует вложение, вложенное как минимум в пять групп, злоумышленник, не прошедший проверку подлинности, может читать произвольные файлы на сервере. Мало того, после успешной эксплуатации уязвимости CVE-2023-2825 конфиденциальные данные, включая код проприетарного программного обеспечения, учетные данные пользователя, токены, файлы и другую личную информацию, могут получить незаконный доступ.

Хорошей новостью является то, что уязвимость CVE-2023-2825 связана с тем, как GitLab управляет или разрешает пути к файлам вложений, вложенным в несколько уровней иерархии групп, поэтому уязвимость безопасности может сработать только при определенных условиях, а именно, когда публичный проект Когда у вас есть вложение, вложенное как минимум в пять групп. К счастью, это не та структура, которой следуют все проекты GitHub.

https://www.bleepingcomputer.com/news/security/high-severity-gitlab-flaw-lets-attackers-take-over-accounts/

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?