Углубленный анализ алгоритма хеширования MD5: принципы, применение и безопасность

1. Введение

MD5 (алгоритм дайджеста сообщения 5, алгоритм дайджеста сообщения 5) — это широко используемый алгоритм хеширования, который отображает «строку байтов» любой длины в большое число фиксированной длины, и разработчик надеется, что его невозможно обратить вспять. так называемый «лавинный эффект». Алгоритм MD5 играет важную роль в сфере информационной безопасности и часто используется при проверке целостности данных, хранении паролей и других сценариях. Однако с увеличением вычислительной мощности и углублением исследований в области криптографии безопасность алгоритма MD5 оказалась под серьезным вопросом.

2. История развития MD5

Историю разработки MD5 можно проследить до начала 1990-х годов. Алгоритм был изобретен совместно Лабораторией компьютерных наук Массачусетского технологического института и RSAData Security Inc и постепенно развивался через MD2, MD3 и MD4.

В августе 1992 года Рональд Линн Ривест представил в Инженерную рабочую группу Интернета (IETF) важный документ, описывающий принципы алгоритма MD5. Благодаря открытости и безопасности этого алгоритма он широко использовался в различных языках программирования в 1990-х годах для обеспечения корректной передачи данных.

Алгоритм MD5 изначально был разработан для повышения безопасности данных путем сопоставления «строки байтов» любой длины с 128-битным большим целым числом, то есть хеш-значением, для обеспечения защиты шифрования данных. Это преобразование необратимо. Даже если вы увидите исходную программу и описание алгоритма, вы не сможете преобразовать значение MD5 обратно в исходную строку. Поэтому алгоритм MD5 широко используется в таких областях, как проверка целостности данных и хранение паролей.

Однако с углублением исследований в области криптографии и улучшением вычислительной мощности безопасность алгоритма MD5 постепенно подвергается сомнению. После 1996 года было доказано, что алгоритм имеет слабые места и его можно взломать. Специально для данных, требующих высокой степени безопасности, эксперты обычно рекомендуют использовать другие алгоритмы, такие как SHA-2. В 2004 году было подтверждено, что алгоритм MD5 не может предотвратить коллизии и поэтому не подходит для безопасной аутентификации, такой как общедоступный SSL. аутентификация ключа Или для цифровой подписи и других целей.

Несмотря на это, благодаря быстрым и стабильным характеристикам алгоритма MD5 он до сих пор широко используется в сфере шифровальной защиты обычных данных. Однако в сценариях с более высокими требованиями безопасности рекомендуется использовать более безопасный алгоритм хеширования вместо MD5.

3. Принцип работы алгоритма MD5

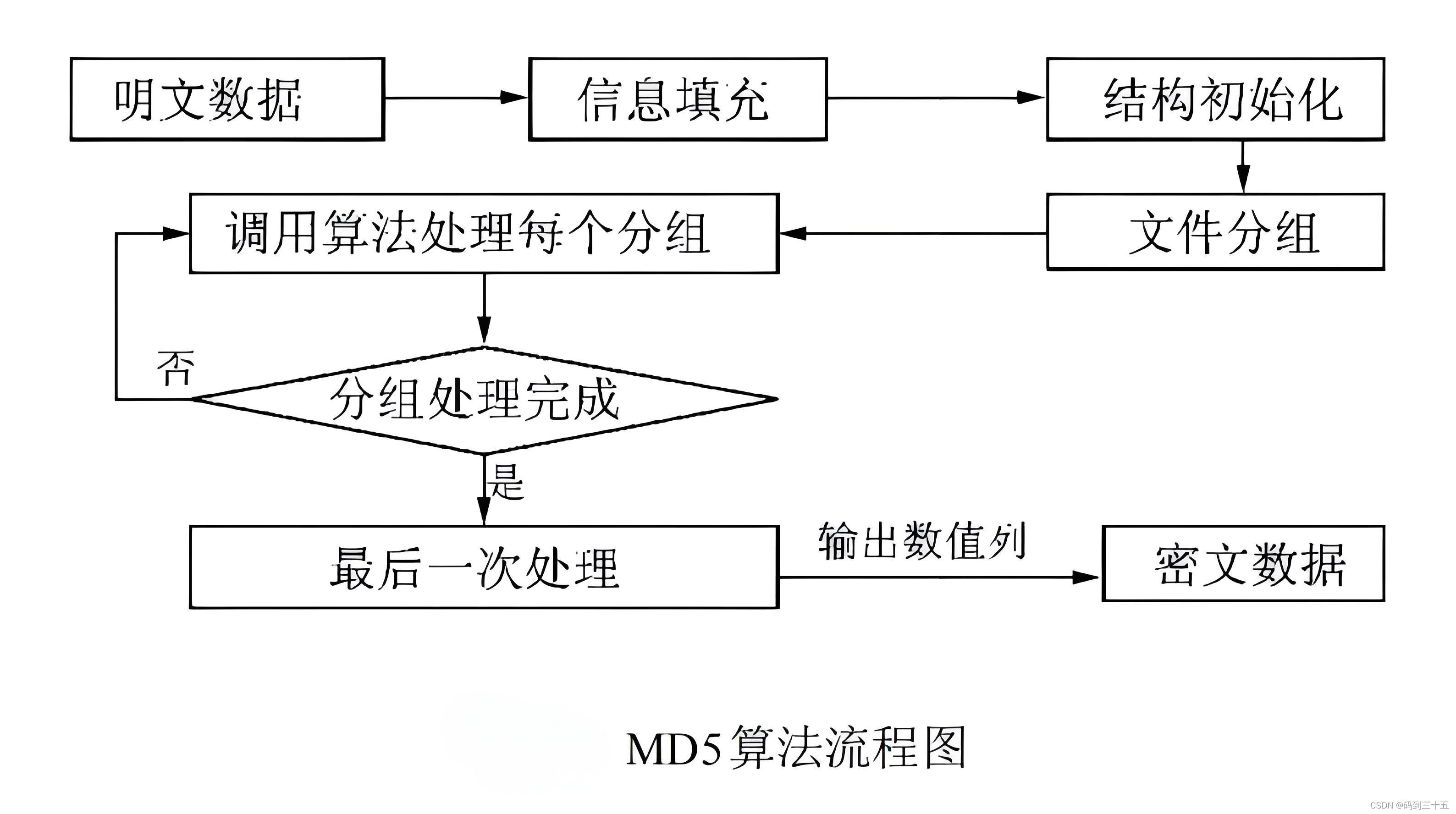

Основная идея алгоритма MD5 заключается в обработке входных данных любой длины посредством серии сложных преобразований для окончательной генерации 128-битного хеш-значения. Этот процесс можно разделить на следующие четыре основных этапа:

- наполнение:MD5алгоритм Сначала введитеданныеруководитьнаполнение,сделать так, чтобы его длина достигла определенной длины,Это сделано для того, чтобы длина исходных данных делилась на 512. наполнение осуществляется добавлением «1» после исходных данных,Затем добавьте достаточное количество «0»,Наконец, добавляется 64-битное целое число, обозначающее длину исходных данных.

- Инициализировать буфер:MD5алгоритмиспользовал64битовый буфер,Разделен на четыре 16-битные части.,Используется для хранения промежуточных и окончательных результатов. Эти четыре части инициализируются определенными константами.

- Группировка дескрипторов:наполнениепозжеданныеделится на длины512группировка битов,Каждая группа разделена на 16 32-битных подгрупп. Затем,Через серию битовых операций и операций модульного сложения.,Каждый пакет обрабатывается, и содержимое буфера обновляется. Этот процесс включает в себя четыре основные функции колеса и ряд нелинейных функций.

- выход:После обработки всех групп,Содержимое буфера представляет собой окончательное значение хеш-функции. Это хеш-значение представляет собой 128-битное число.,Обычно представляется в виде 32 шестнадцатеричных цифр.

4. Использование MD5

MD5 — это хэш-функция, которая преобразует входные данные (например, пароль) в хеш-значение фиксированной длины (обычно 128 бит). Этот процесс необратим, т. е. исходный ввод не может быть восстановлен из значения хеш-функции. Следующий код использует MD5 для проверки целостности данных или сравнения двух данных:

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import java.nio.charset.StandardCharsets;

import java.util.Arrays;

public class MD5Example {

public static void main(String[] args) {

// оригинальныйнить String originalString = «Это пример шифрования MD5»;

// Создать хэш-значение MD5

String md5Hash = generateMD5(originalString);

System.out.println("Хеш-значение MD5 исходной нити: " + md5Hash);

// Проверьте хеш-значение

boolean isMatch = verifyMD5(originalString, md5Hash);

System.out.println("Результат проверки хеш-значения: " + isMatch);

// Измените исходный нить и попробуйте проверить

String modifiedString = originalString + «(изменено)»;

boolean modifiedMatch = verifyMD5(modifiedString, md5Hash);

System.out.println("Результат проверки измененного хеш-значения: " + modifiedMatch);

}

/**

* Сгенерировать хеш-значение MD5 нити

*

* @param input нить, чтобы быть зашифрованным

* @return Хэш-значение MD5: нить

*/

public static String generateMD5(String input) {

try {

// Создайте экземпляр дайджеста сообщения MD5.

MessageDigest md = MessageDigest.getInstance("MD5");

// Преобразуйте входной нит в массив байтов и вычислите его хеш-значение.

byte[] hashBytes = md.digest(input.getBytes(StandardCharsets.UTF_8));

// Преобразовать массив байтов в шестнадцатеричный

StringBuilder sb = new StringBuilder();

for (byte b : hashBytes) {

sb.append(String.format("%02x", b));

}

return sb.toString();

} catch (NoSuchAlgorithmException e) {

throw new RuntimeException("Алгоритм MD5 недоступен", e);

}

}

/**

* Подтвердить данное Хэш-значение MD5: Соответствует ли нить ожидаемому значению хеш-функции?

*

* @param input нет необходимости проверять

* @param expectedHash Ожидаемое значение хеш-функции MD5

* @return Возвращает true, если совпадение есть, в противном случае — false.

*/

public static boolean verifyMD5(String input, String expectedHash) {

// Создать ввод MD5: нить

String actualHash = generateMD5(input);

// Сравнивает, совпадает ли сгенерированное значение хеш-функции с ожидаемым значением хеш-функции.

return actualHash.equalsIgnoreCase(expectedHash);

}

}Сначала определите примитивное значение,и использоватьgenerateMD5метод генерирует свойMD5хэш-значение。а затем использоватьverifyMD5метод проверки оригиналанитьизхэш-значение是否与生成изхэш-значениесоответствовать。Последний измененный оригиналнить并尝试使用相同изхэш-значениеруководитьпроверять,Демонстрирует чувствительность хеш-значений MD5 к данным.

5. Сценарии применения MD5

- Проверка целостности данных:MD5алгоритм Обычно используется для проверкиданныечестность。существоватьданные Во время передачи,Отправитель может вычислить MD5-хеш данных и отправить его получателю. После получения получателем данных,Хэш вычисляется снова и сравнивается с хешем, предоставленным отправителем. если оба совпадают,Это означает, что данные не были подделаны в процессе передачи.

- Хранение паролей:MD5алгоритм Также часто используется Хранение паролей. Пароль пользователя хранится в библиотеке данных посредством хеширования MD5. Даже если библиотека данных будет утечека, злоумышленник не сможет напрямую получить пароль пользователя в виде открытого текста. Однако, поскольку алгоритм MD5 имеет известные уязвимости безопасности, такие как атака по радужной таблице и столкновение атака), использование MD5 для хранения паролей устарело. Более безопасный подход — использовать соленый хеш (например, bcrypt или Argon2).

6. Проблемы безопасности алгоритма MD5

Хотя алгоритм MD5 широко использовался в прошлом, сейчас он считается небезопасным. В основном это связано с уязвимостями безопасности в следующих областях:

- столкновение атака:столкновение Атака означает поиск двух разных входных данных, которые имеют одинаковое значение хеш-функции MD5. Из-за конструктивных недостатков MD5 и улучшения вычислительной мощности теперь относительно легко создавать коллизии MD5. Это делает алгоритм MD5 нуждающимся в сопротивлении столкновению. Он больше не применим в сценариях применения атаки.

- Атака прообраза и атака обратного изображения:Атака прообраза означает, что по хеш-значению,Найдите входные данные, хеш-значение которых равно заданному хеш-значению. Атака обратным изображением относится к заданным входным данным и их хэш-значению;,Найдите другие входные данные, хеш-значение которых равно заданному хэш-значению. Хотя найти правильную версию MD5 пока сложно.,Но безопасность алгоритма MD5 оказалась под вопросом.,Поэтому не рекомендуется использовать MD5 в сценариях, требующих высокого уровня безопасности.

7. Альтернативы

Из-за проблем с безопасностью алгоритма MD5 теперь доступно множество альтернатив. Некоторые из распространенных альтернатив включают SHA-1, SHA-256, SHA-3 и т. д. Эти алгоритмы обеспечивают большую безопасность и большую устойчивость к столкновениям. В частности, алгоритм SHA-3 (также известный как алгоритм Keccak) представляет собой стандарт алгоритма хеширования нового поколения, выбранный в результате открытого конкурса и обладающий превосходной производительностью и безопасностью.

Заключение

Алгоритм хеширования MD5 когда-то был одним из важных инструментов в области информационной безопасности. Однако из-за его уязвимостей безопасности и улучшения вычислительной мощности больше не рекомендуется использовать алгоритм MD5 для операций, чувствительных к безопасности. При выборе алгоритма хеширования приоритет следует отдавать более безопасным и современным альтернативам, таким как SHA-256 или SHA-3. В то же время для конкретных сценариев приложений, таких как хранение паролей, следует также рассмотреть меры повышения безопасности, такие как хеширование с солью, для защиты безопасности пользовательских данных.

Артефакт, который делает код элегантным и лаконичным: программирование на Java8 Stream

Spring Boot(06): Spring Boot в сочетании с MySQL создает минималистскую и эффективную систему управления данными.

Как использовать ArrayPool

Интегрируйте iText в Spring Boot для реализации замены контента на основе шаблонов PDF.

Redis реализует очередь задержки на основе zset

Получить текущий пакет jar. path_java получает файл jar.

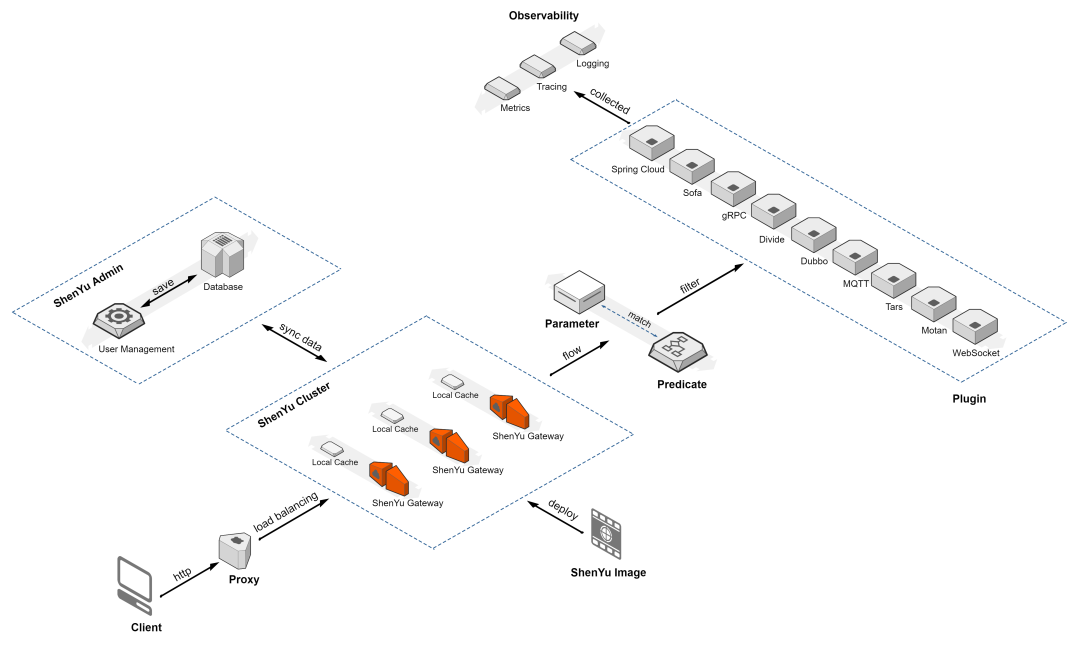

Краткое обсуждение высокопроизводительного шлюза Apache ShenYu

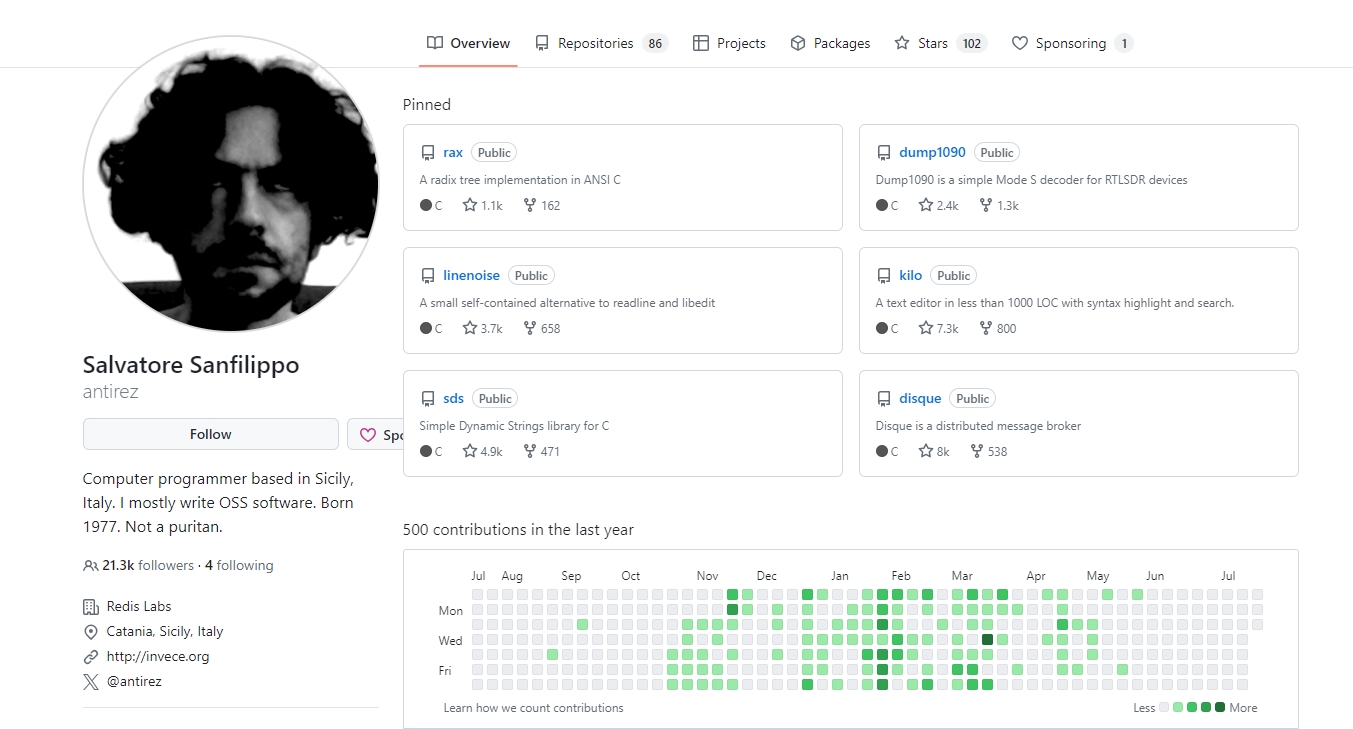

Если вы этого не понимаете, то на собеседовании даже не осмелитесь сказать, что знакомы с Redis.

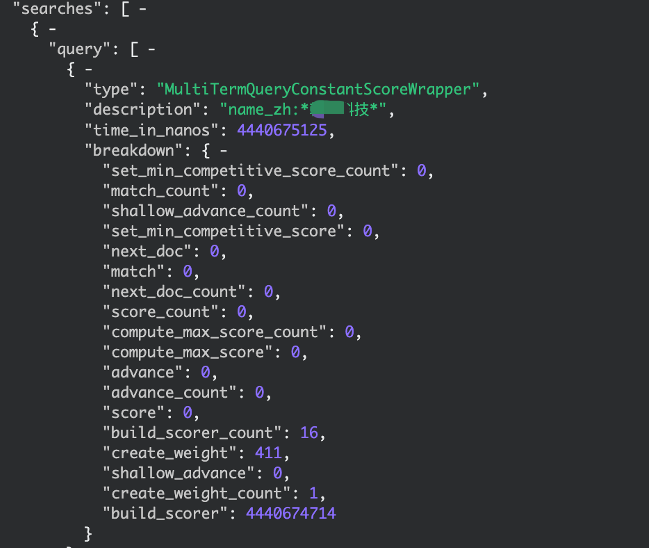

elasticsearch медленный запрос, устранение неполадок записи, запрос с подстановочными знаками

По какому стандарту взимается плата за обслуживание программного обеспечения?

IP-адрес Получить

【Java】Решено: org.springframework.web.HttpRequestMethodNotSupportedException

Native js отправляет запрос на публикацию_javascript отправляет запрос на публикацию

.net PDF в Word_pdf в Word

[Пул потоков] Как Springboot использует пул потоков

Подробное объяснение в одной статье: Как работают пулы потоков

Серия SpringCloud (6) | Поговорим о балансировке нагрузки

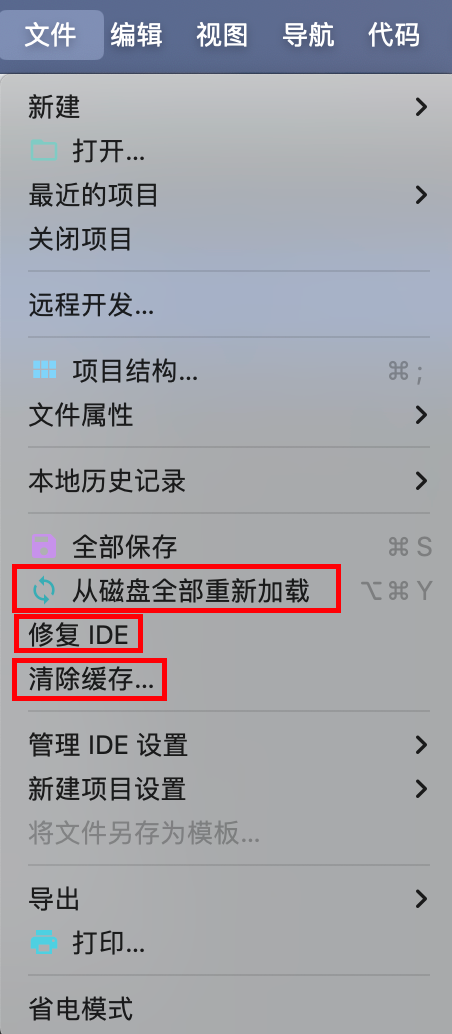

IDEA Maven может упаковать все импортное полностью красное решение — универсальное решение.

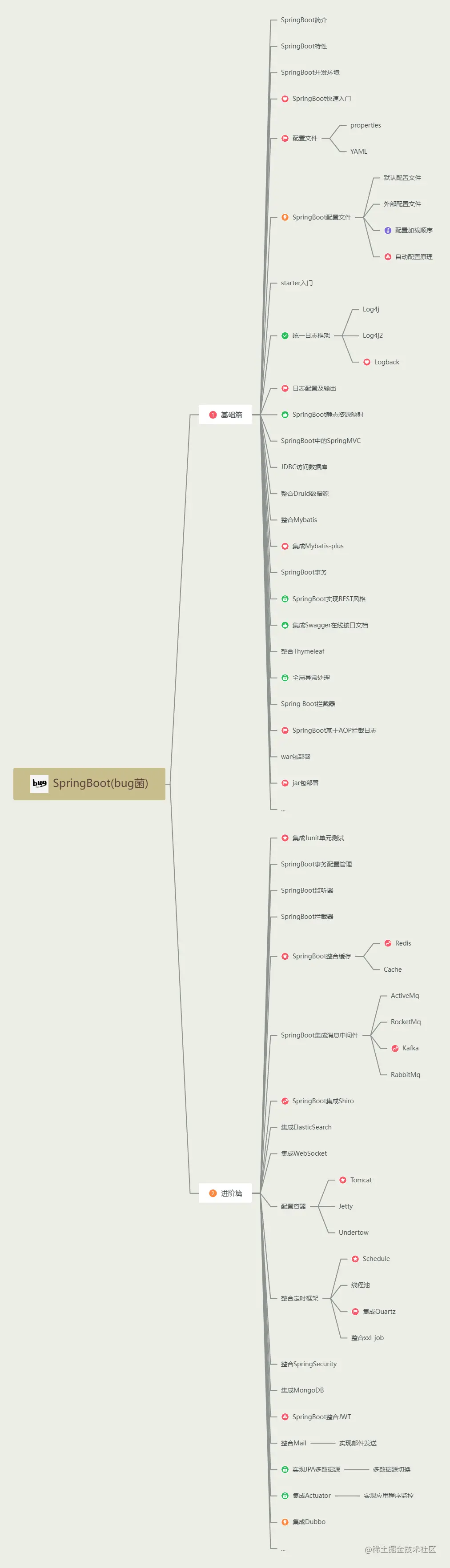

Последний выпуск 2023 года, самое полное руководство по обучению Spring Boot во всей сети (с интеллект-картой).

[Решено — Практическая работа] SaTokenException: запрос не может быть получен в контексте, отличном от Интернета. Решение проблем — Практическая работа.

HikariPool-1 - Connection is not available, request timed out after 30000ms

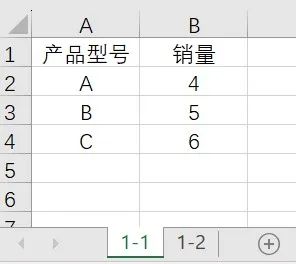

Power Query: автоматическое суммирование ежемесячных данных с обновлением одним щелчком мыши.

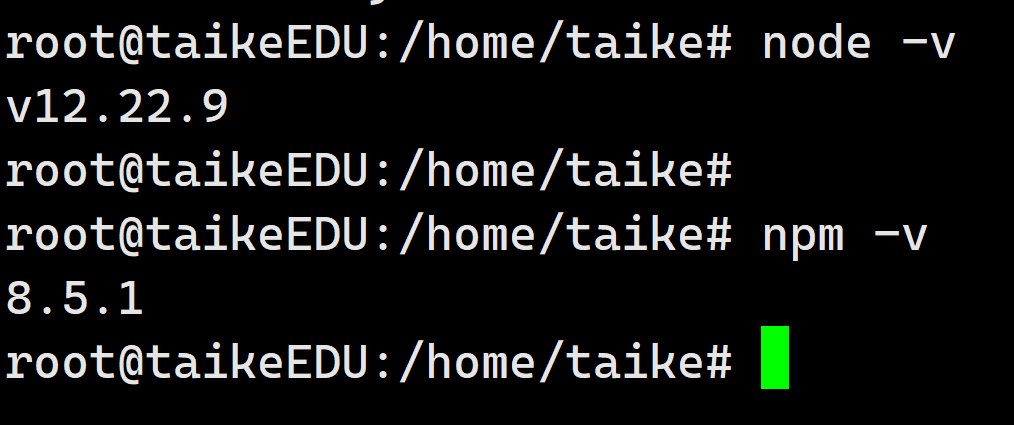

установка Ubuntu в среде npm

3 Бесплатные системы управления складом (WMS) .NET с открытым исходным кодом

Глубокое погружение в библиотеку Python Lassie: мощный инструмент для автоматизации извлечения метаданных

Объяснение прослушивателя серии Activiti7 последней версии 2023 года

API-интерфейс Jitu Express для электронных счетов-Express Bird [просто для понимания]

Каковы архитектуры микросервисов Java. Серверная часть плавающей области обслуживания

Описание трех режимов жизненного цикла службы внедрения зависимостей Asp.net Core.