[Тема о программах-вымогателях] Распространенные типы вирусов-вымогателей

Предисловие к статье

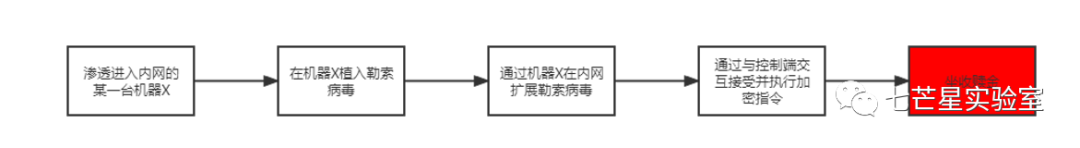

Программы-вымогатели — это чрезвычайно разрушительные и заразные вредоносные программы, которые в основном используют различные алгоритмы шифрования для шифрования пользовательских данных, а затем вымогают у пользователей высокие суммы выкупа. Поэтому программы-вымогатели сегодня также известны как наиболее эффективный метод «монетизации» для хакеров. После того, как файл программы-вымогателя запускается локально, он будет использовать локальные права доступа в Интернет для подключения к серверу C2 хакера, затем загружать локальную информацию и загружать открытый ключ шифрования, а затем использовать открытый ключ шифрования для шифрования важных файлов на текущем хосте. Из-за вируса-вымогателя Большинство используемых алгоритмов шифрования являются асимметричными алгоритмами шифрования, поэтому, если у злоумышленника нет закрытого ключа дешифрования, Другим практически невозможно расшифровать его. После завершения шифрования обои обычно изменяются, и в очевидном месте, например на рабочем столе, создается файл с требованием выкупа, чтобы помочь пользователю заплатить выкуп. Тип варианта программы-вымогателя. очень быстр и невосприимчив к обычному антивирусному программному обеспечению. Образцы атак в основном представляют собой exe, js, wsf, vbe и другие типы. Процесс вымогательства вируса-вымогателя выглядит следующим образом:

шантажировать семью

STOP

Программа-вымогатель STOP впервые появилась примерно в феврале 2018 года и активна во всем мире с августа 2018 года. В основном она распространяет заражение через пакеты другого программного обеспечения для взлома, рекламные пакеты программного обеспечения и другие каналы. В последние год или два программа-вымогатель STOP была связана с активацией KMS. инструмент Распространен и даже поставляется в комплекте с другим антивирусным программным обеспечением. На данный момент существует более 160 вариантов этого вируса-вымогателя. Хотя компания Emsisoft ранее выпустила свой инструмент для расшифровки, способный расшифровать более 140 вариантов, последняя партия вирусов-вымогателей STOP все еще существует. не могу расшифровать Общий суффикс: .TRO .djvu .puma .pumas .pumax .djvuq .litrar… Характеристики программы-вымогателя:Образец выпущен в%appdata%\local\<случайное имя>

Satan

Программа-вымогатель «Сатана» впервые появилась в январе 2017 года. После успешной атаки последняя версия шифрует файлы и изменяет суффикс файла на «evopro». Помимо взлома RDP, она также распространяется через множество уязвимостей. Распространенные суффиксы: евопро больной… Способы передачи: уязвимость Eternal Blue, взрыв RDP, уязвимости серии JBOSS, уязвимости серии Tomcat, уязвимости компонентов Weblogic и т. д. Характеристики программы-вымогателя: последний вариант evopro временно не может быть расшифрован, но старый вариант можно расшифровать.

RYUK

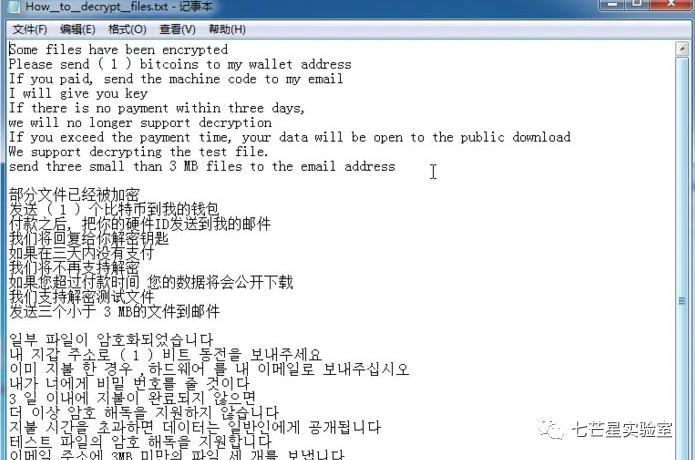

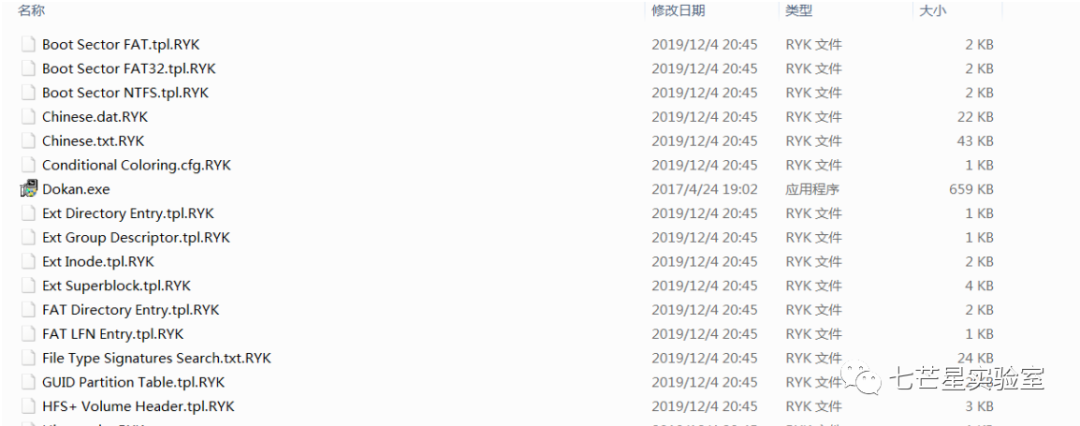

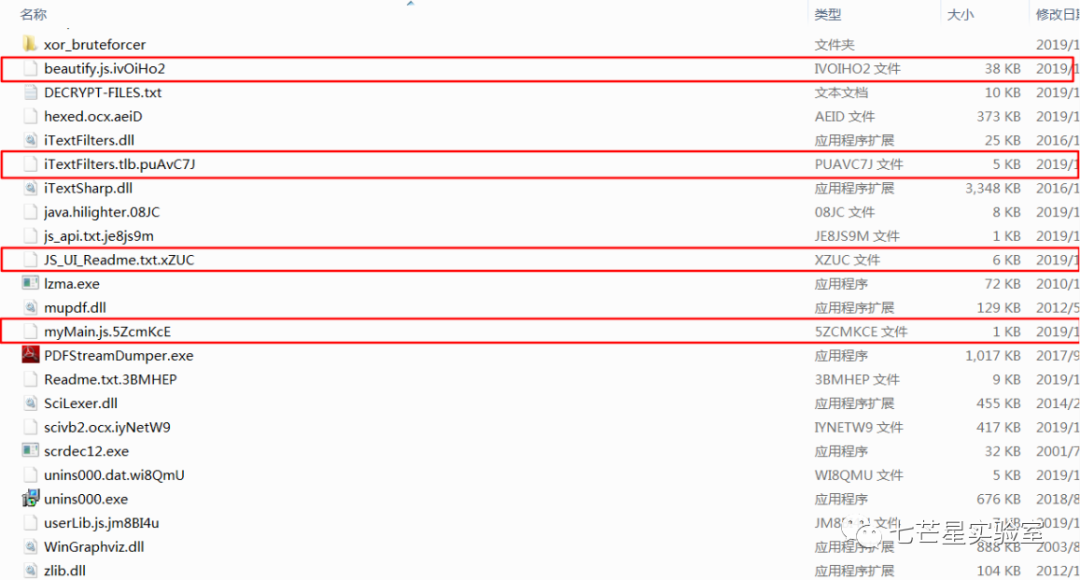

Программа-вымогатель Ryuk была впервые обнаружена и о ней сообщила иностранная охранная компания в августе 2018 года. Эта программа-вымогатель обычно выполняет индивидуальные атаки в зависимости от размера предприятия. Целью в основном являются крупные предприятия и государственные учреждения. После успешной атаки определяется сумма выкупа. Требуемый код огромен. Этот вирус-вымогатель. Файл зашифрован с использованием алгоритма RSA+AES и не может быть расшифрован без соответствующего закрытого ключа RSA. Способ передачи: спам или набор эксплойтов, банковский троян Trickbot. Характеристики программ-вымогателей: письма с требованием выкупа чаще всего называются «RyukReadMe.html» или «RyukReadMe.txt». Общий суффикс: .ryk

MAZE

Программа-вымогатель Maze, также известная как программа-вымогатель Chacha, была впервые обнаружена исследователями безопасности Malwarebytes в мае 2019 года. Эта программа-вымогатель в основном использует различные наборы эксплойтов Fallout и Spelevo, чтобы замаскироваться под законное приложение для обмена криптовалютой. Программа распространяется через поддельные сайты или троянские веб-сайты. Недавно исследователи безопасности Proofpoint обнаружили новую хакерскую группу TA2101, которая осуществляла сетевые атаки на Германию, Италию и США посредством спам-сообщений с целью распространения программы-вымогателя Maze (Maze). Способ передачи: спам, вредоносное ПО на сайте и т. д. Характеристики программы-вымогателя: ключевое слово «лабиринт» в письме с требованием выкупа Распространенные суффиксы: неправильный

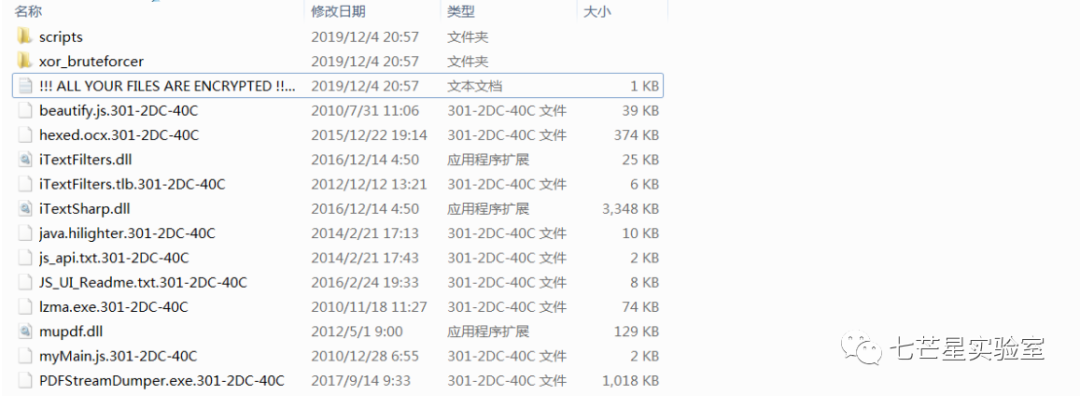

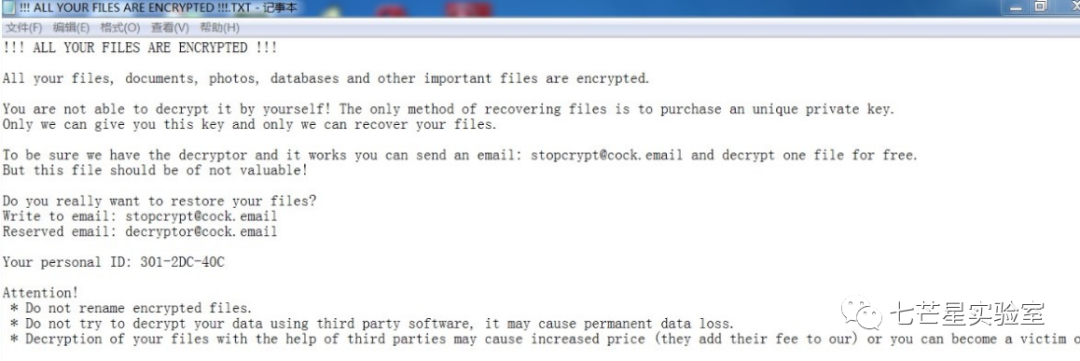

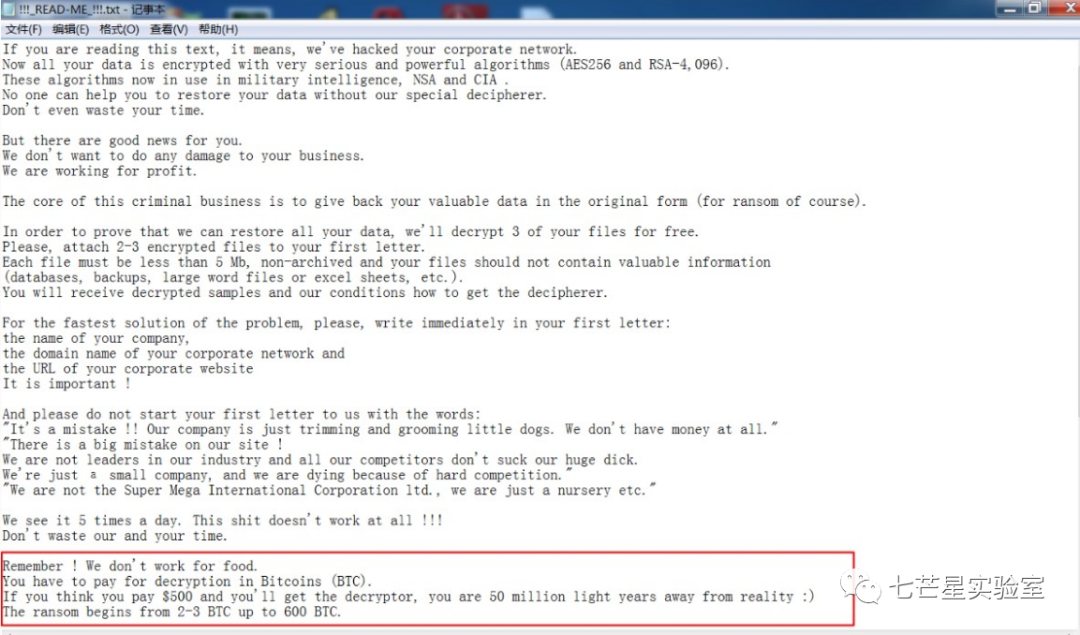

Buran

Вымогатель Buran впервые появился в мае 2019 года. Этот шифровальщик представляет собой новый тип вымогателей, распространяющийся по модели RaaS. Он продавался на известном российском форуме, а другие программы-вымогатели на основе RaaS (например, GandCrab) получили 30% — Разница в доходах 40%, программа-вымогатель Buran На долю автора вируса приходится только 25% доходов, полученных от заражения. Исследователи безопасности полагают, что Buran является разновидностью программы-вымогателя Jumper, тогда как программа-вымогатель VegaLocker является первоначальным источником этого семейства. начал распространяться по всему миру. Для распространения инфекции программа-вымогатель Buran ранее использовала RIG. Распространен Exploit Kit, эксплуатирующий серьезную уязвимость в Internet Explorer, CVE-2018-8174. Способ распространения: использование уязвимостей веб-безопасности набора инструментов. Характеристики программы-вымогателя: Письмо с требованием выкупа «!!!ВСЕ ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!!!» Распространенные суффиксы: неправильный

Sacrab

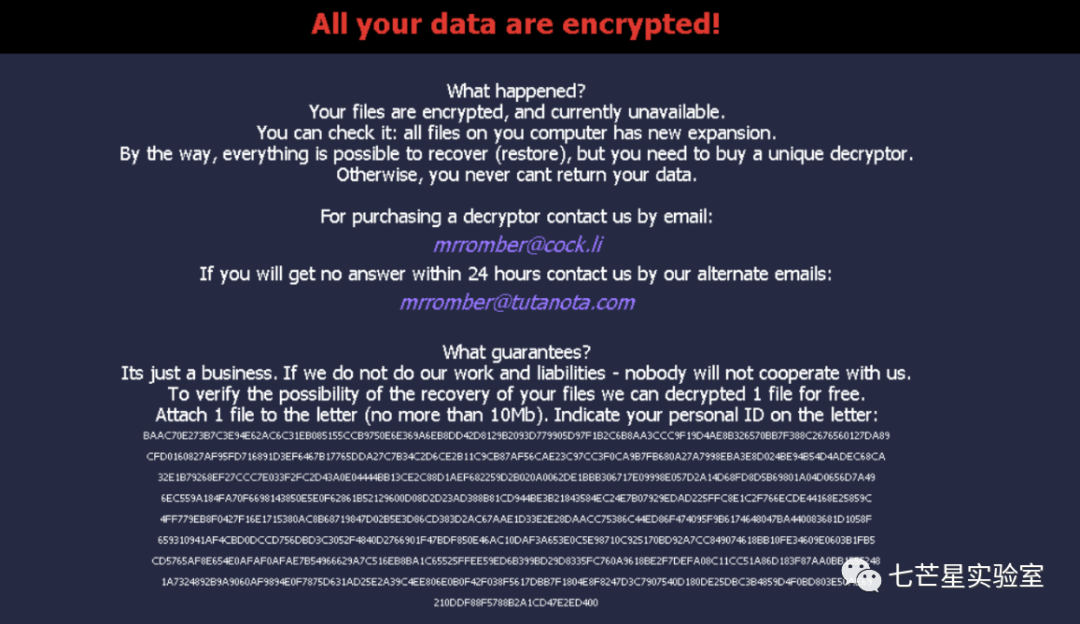

Вредоносная программа Scarab была впервые обнаружена в июне 2017 года. С тех пор было создано и обнаружено множество ее вариантов. Самая популярная версия распространяется через ботнет Necurs и написана на языке Visual C.

Распространенные суффиксы: .krab .Sacrab .bomber .Crash ……

Способ распространения: RDP-взрыв ботнета Necurs, спам...

Характеристики программы-вымогателя: образец выпуска%appdata%\Roaming

Matrix

Тип программы-вымогателя, имеющий на данный момент множество вариантов. Этот вирус-вымогатель в основном заражает и устанавливается путем проникновения на удаленный рабочий стол. Хакеры вторгаются на сервер путем перебора служб удаленных рабочих столов, которые напрямую подключены к общедоступной сети. После получения разрешений они загружают данные. вирус-вымогатель. После заражения вирус-вымогатель будет отображать ход заражения и другую информацию после его запуска. После фильтрации некоторых типов системных исполняемых файлов и каталогов системных ключей оставшиеся файлы будут зашифрованы. Зашифрованные файлы будут изменены и снабжены суффиксами. в свой почтовый ящик. Распространенные суффиксы: .GRHAN .PRCP .SPCT .PEDANT… Метод распространения: Взрыв РДП. Характеристики программы-вымогателя:

Paradise

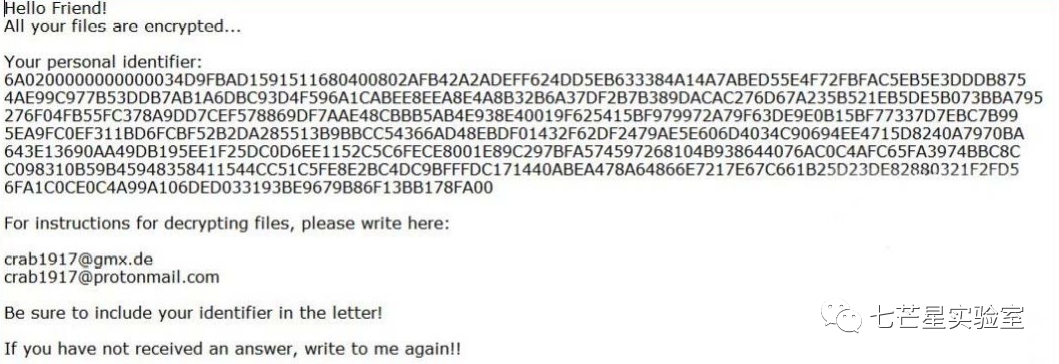

Программа-вымогатель Paradise переводится на китайский язык как «Программа-вымогатель Paradise». Впервые она появилась в июле 2018 года. В первоначальной версии к имени добавляется очень длинный суффикс, например (_V.0.0.0.1{yourencrypter@protonmail.ch}.dp). исходное имя файла. В конце в каждой папке, содержащей зашифрованные файлы, создается записка о выкупе. Общий суффикс: имя файла_%ID строка %_{электронное письмо с требованием выкупа}.Специальный суффикс Характеристики программы-вымогателя: Освободите всплывающее окно программы-вымогателя и переместите его в каталог автозагрузки.

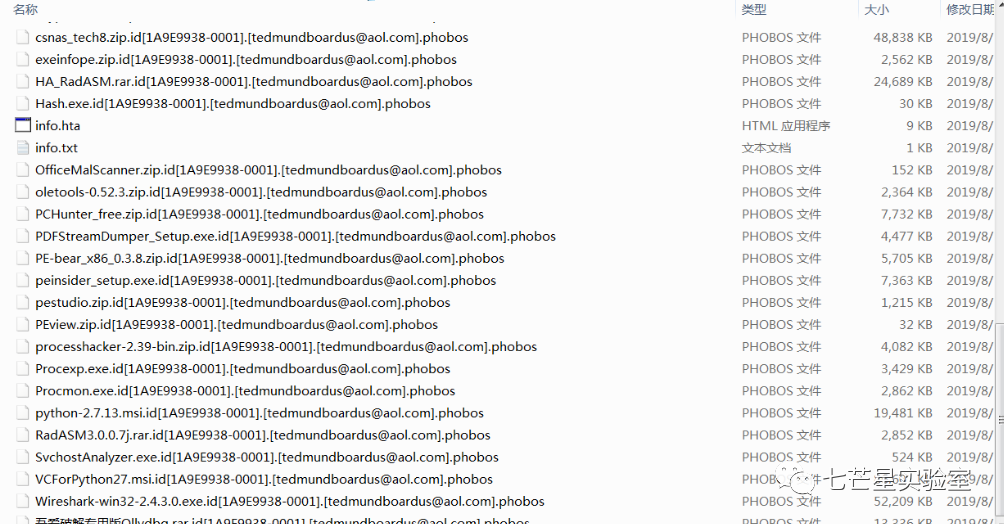

Phobos

Программа-вымогатель Phobos повторно использует часть кода Crysis и очень похожа на Crysis (суффикс файла и примечание о выкупе). Эта программа-вымогатель в основном распространяется через слабые пароли RDP и использует алгоритм RSA+AES для шифрования файлов при отсутствии соответствующего RSA. закрытый ключ, невозможно расшифровать Метод распространения: слабый пароль RDP. Характеристики программы-вымогателя: имена писем с требованием выкупа — «info.txt» и «info.hta». Распространенные суффиксы: .Banta, .phobos, .actin, .PISCA, .caleb…

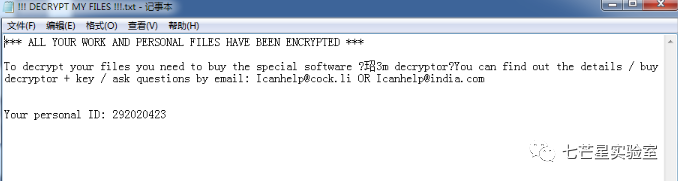

CryptON

Программа-вымогатель CryptON также известна как X3M, Cry9 и т. д. Эта программа-вымогатель в основном распространяется через слабые пароли RDP и использует алгоритмы 3DES и RC4 для шифрования файлов. Поскольку зашифрованный файл ключа будет сохранен локально (temp000000.txt), программа-вымогатель может быть заражена. расшифрован, но большинство файлов, найденных на данный момент на сайтах пользователей, были похищены хакерами и не могут быть расшифрованы. Метод распространения: слабый пароль RDP. Характеристики программы-вымогателя: имена писем с требованием выкупа: «!!!РАСШИФРОВАТЬ МОИ ФАЙЛЫ!!!.txt» и «_RESTORE FILES_.txt». Общие суффиксы: «X3M», «firex3m», «WECANHELP», «YOU_LAST_CHANCE».

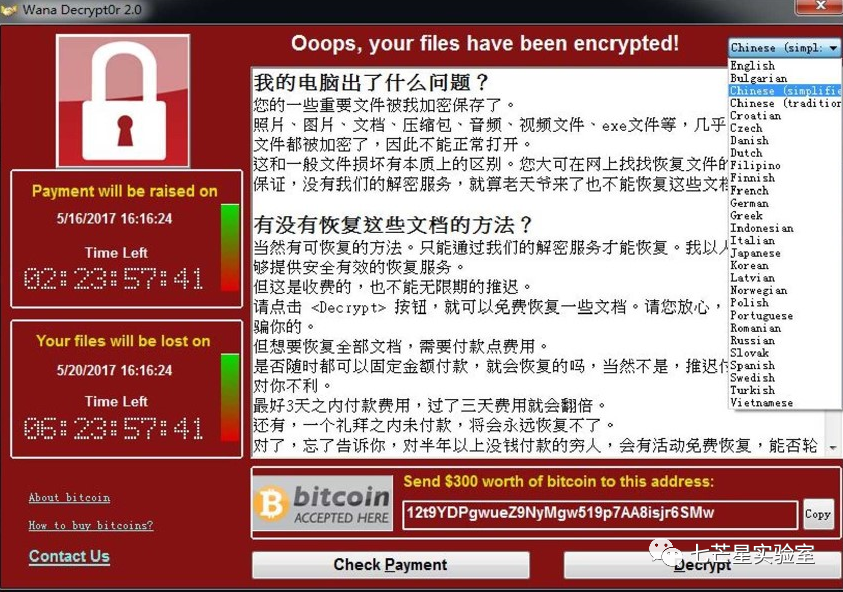

WannaCry

12 мая 2017 года программа-вымогатель WannaCry распространилась по всему миру. По меньшей мере 300 000 пользователей в 150 странах были заражены, что привело к потерям в размере 8 миллиардов долларов США. Червь WannaCry распространяется по всему миру в основном через уязвимость MS17-010. После заражения компьютера червь внедряет в компьютер вирус-шантажист, вызывая шифрование большого количества файлов на компьютере после блокировки. хакером, вирус предложит заплатить соответствующий выкуп. Распространенный суффикс: wncry Способ передачи: уязвимость Eternal Blue. Характеристики программы-вымогателя:

- При запуске будет подключен несуществующий URL.

- Создайте системную службу mssecsvc2.0.

- Путь выпуска — это каталог Windows.

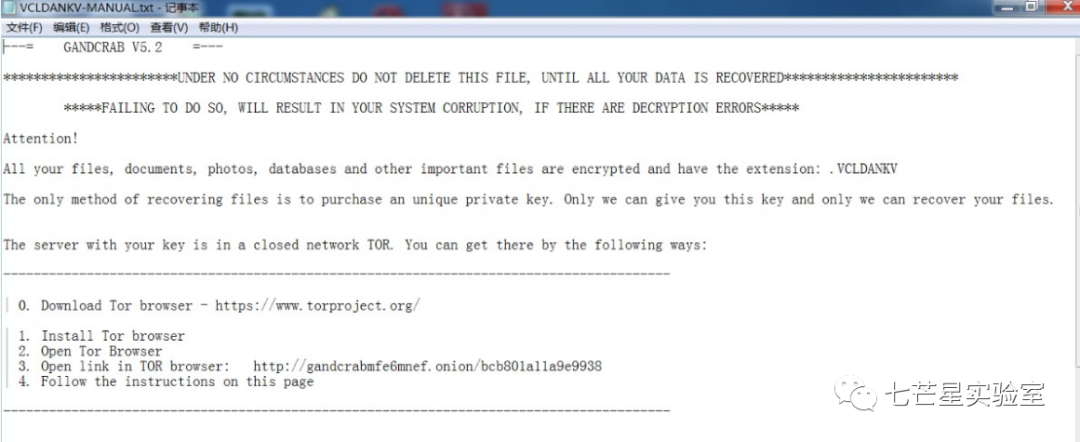

GandCrab

После выхода в начале 2018 года автор долгое время проводил множество обновлений основных версий, и всего за полгода V1.0 появилась непрерывно. V2.0, V2.1, V3.0, V4.0 и другие варианты, вирус использует алгоритмы Salsa20 и RSA-2048 для шифрования файлов и изменения суффикса файла на GDCB, .GRAB, .KRAB или 5-10 случайных букв. . И замените фон рабочего стола зараженного хоста изображением сообщения о выкупе. Версии до GandCrab5.1 могут его расшифровать, но последняя версия GandCrab5.2 не может его расшифровать.

Общие суффиксы: генерируются случайным образом.

Методы передачи: RDP-взрыв, фишинговые электронные письма, комплектное программное обеспечение, ботнеты, распространение уязвимостей...

Характеристики программы-вымогателя:

- Образец автоматически удаляется после выполнения.

- Изменить фон рабочего стола операционной системы

- Суффикс-MANUAL.txt

- Суффикс-DECRYPT.txt

Sodinokibi

Этот шифровальщик унаследовал часть кода и каналы передачи шифровальщика GandCrab. После прекращения деятельности GandCrab активность этого шифровальщика постепенно возрастала. Вымогатель в основном рассылался через слабые пароли RDP, фишинговые письма Oracle. WebLogic Уязвимость CVE-2019-2725 широко распространена, и фишинговые электронные письма в основном маскируются под таможню, органы общественной безопасности, суды, DHL Express и т. д. Вирус использует алгоритм Salsa20 для шифрования файлов. После завершения шифрования файла он меняет пароль. обои рабочего стола станут синими и сообщат, что файл зашифрован. Способ передачи: слабый пароль RDP, фишинговое письмо, Oracle. WebLogic Уязвимость CVE-2019-2725 Характеристики программа-вымогателя: Имя записки о выкупе — «случайные символы-readme.txt». Общий суффикс: Суффикс зашифрованного файла состоит из 5–10 случайных символов.

MegaCortex

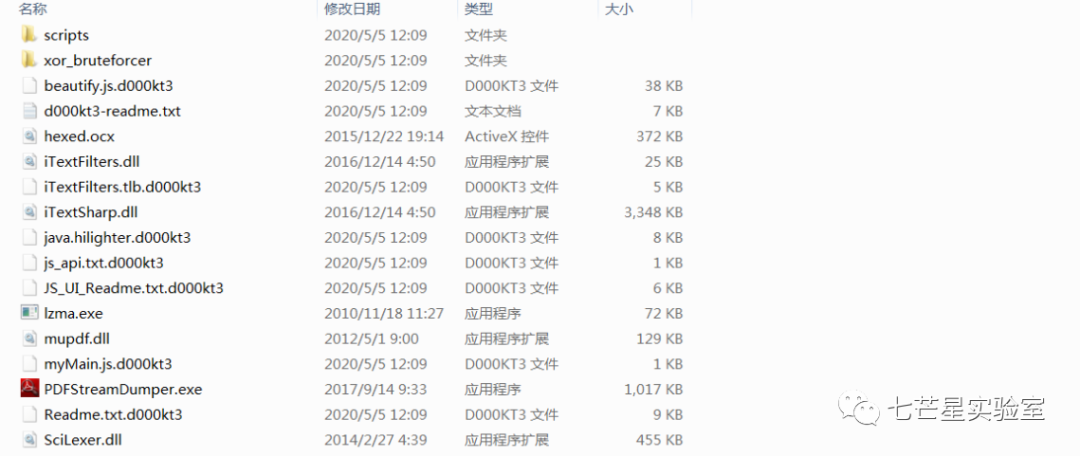

В январе 2019 года на VT была обнаружена программа-вымогатель MegeCortex. В то же время кто-то загрузил на VT образец вредоносного ПО. Британская компания по обеспечению сетевой безопасности Sophos в мае опубликовала соответствующий отчет об анализе программы-вымогателя MegaCortex. есть некоторые сходства с очень популярным в прошлом году вирусом-вымогателем SamSam. Были использованы сценарии BAT и параметры пароля. Методы загрузки полезной нагрузки двух вирусов-вымогателей аналогичны. Однако больше нет доказательств того, что эти два вируса-вымогателя были загружены. После VT компания по сетевой безопасности Sophos отследила рост количества программ-вымогателей и провела детальный анализ этих программ-вымогателей. Подробный анализ показывает, что эта программа-вымогатель осуществила атаки на несколько отраслей в Европе и Северной Америке и потребовала выплаты высоких выкупов. Пострадали некоторые корпоративные сети в США, Канаде, Нидерландах, Ирландии, Италии, Франции и других странах. атаками этой программы-вымогателя. В августе 2019 года была обнаружена программа-вымогатель MegaCortex V2.0, и процесс выполнения нагрузки был переработан. Он автоматически выполняет требование не требовать пароля для установки. Автор жестко запрограммировал пароль в двоичном файле. Автор также добавил некоторый антианализ, а также возможность блокировать и отключать различные продукты и службы безопасности. предыдущая версия Это делается путем ручного выполнения соответствующих пакетных сценариев на каждом хосте-жертве. Последняя версия не требует ручного выполнения и инкапсулирована в двоичную программу.

Информация о вымогателе выглядит следующим образом:

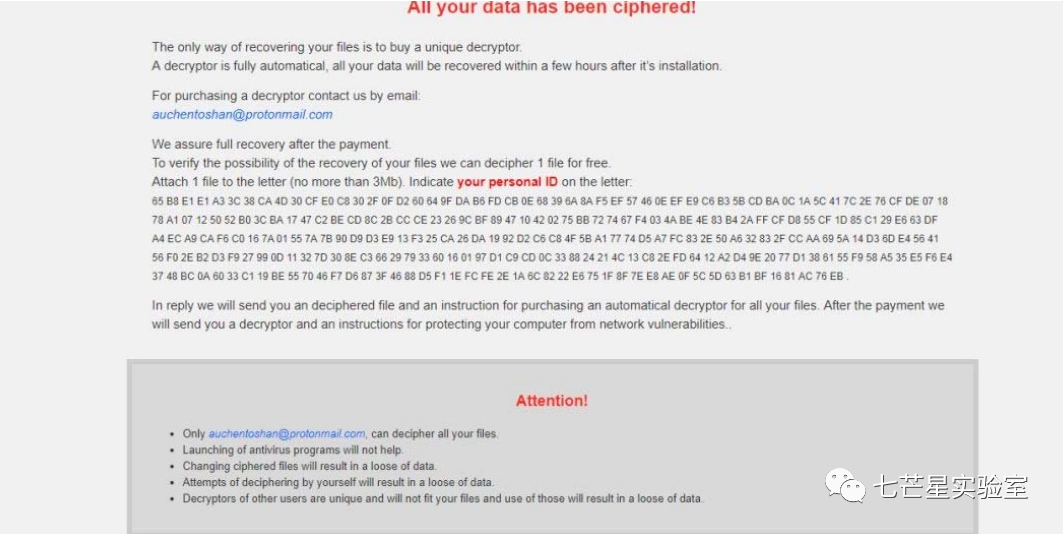

GlobeImposter

GlobeImposter впервые появился в 2017 году. Инциденты с программами-вымогателями GlobeImposter произошли во многих местах, начиная с 21 августа 2018 года. Целями атак были в основном серверы, на которых запускались службы удаленных рабочих столов. Злоумышленники использовали грубую силу, чтобы взломать пароль сервера и инициировать сканирование сервера интрасети. и вручную Удаление вируса-вымогателя, вызывающее шифрование и обновление файлов в нескольких версиях и часто распространяющееся посредством ручного заражения после взлома RDP

- Распространенные суффиксы: аучентошан, английские названия двенадцати знаков зодиака +4444.

- Метод распространения: Взрыв РДП. Спам программное обеспечение в комплекте

- Характеристики программы-вымогателя:выпущен в%appdata%или%localappdata%

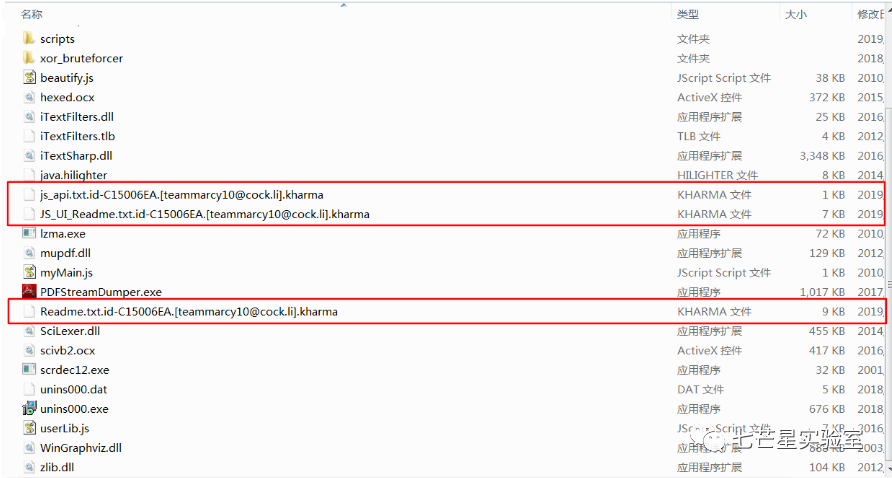

Crysis/Dharma

CrySiS/Dharma впервые появилась в 2016 году и исчезла на некоторое время после анонса мастер-ключа в мае 2017 года. Однако после июня 2017 года его продолжали обновлять. Метод атаки также внедрялся посредством удаленного взрывного взлома RDP. Переход на сервер пользователя. для атаки. Суффикс зашифрованного файла — .java. Поскольку CrySiS использует шифрование AES+RSA, последняя версия не может его расшифровать.

Общий суффикс: [id] + адрес электронной почты для шантажа + конкретный суффикс.

Метод распространения: Взрыв РДП.

Характеристики программы-вымогателя:

- Местоположение записки о выкупе находится в каталоге автозагрузки.

- Примеры местоположений находятся в %windir%\System32, каталоге автозагрузки и каталоге %appdata%.

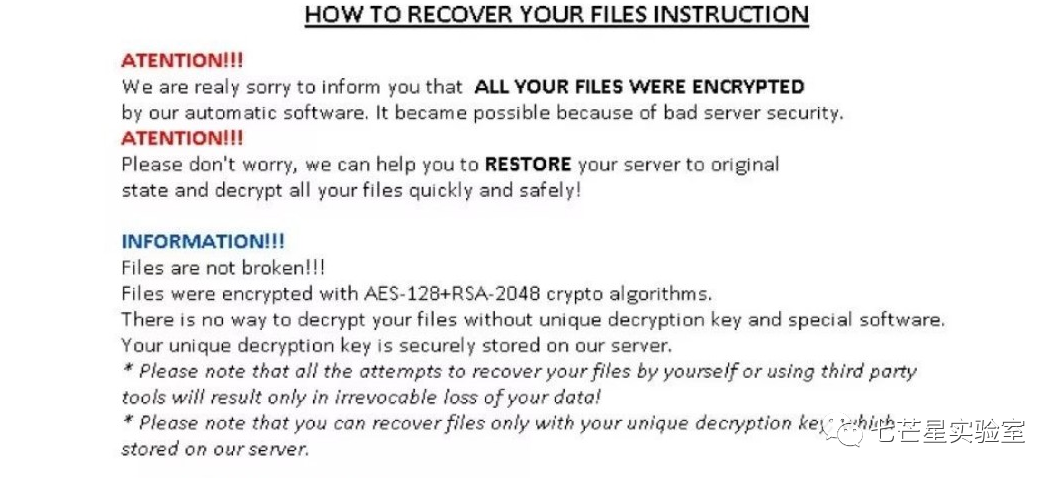

MedusaLocker

Ранние письма с требованием выкупа от программы-вымогателя MedusaLocker очень похожи на GlobeImposter и когда-то считались вариантом GlobeImposter. Программа-вымогатель использует алгоритм RSA+AES для шифрования файлов и не может быть расшифрована без соответствующего закрытого ключа RSA. Метод распространения: RDP слабый пароль Характеристики программа-вымогателя: Название записки о выкупе: "RECOVER_INSTRUCTIONS.html"、"INSTRUCTIONS.html" Общие суффиксы: «.ReadTheInstructions», «.READINSTRUCTIONS».

Резюме в конце статьи

В этой статье мы в основном кратко представляем типы распространенных вирусов-вымогателей, соответствующие характеристики вирусов-вымогателей и общие характеристики суффиксов вирусов-вымогателей~

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?