Текущее состояние, достижения и тенденции в области технологий безопасности Интернета транспортных средств

По данным Министерства общественной безопасности на 11 января 2024 г., по состоянию на конец 2023 г. количество автотранспортных средств в целом по стране достигло 435 млн, в том числе 336 млн легковых автомобилей, количество водителей автотранспортных средств достигло 523 млн, в том числе 486 млн; водители автомобилей. С постепенной популяризацией автомобилей Интернет транспортных средств претерпел огромные технологические изменения за последние десять лет. Функция интеллектуального сетевого подключения автомобилей стала стандартной функцией новых автомобилей. Спрос людей на автомобильные функции становится все более диверсифицированным. обеспечение таких функций, как развлечения в салоне и автономное вождение. Новые автомобильные компоненты становятся все более совершенными, и появляется множество автомобильных электронных и электрических архитектур.

Однако автомобильная связь также несет в себе больше рисков для безопасности. Часто обнаруживались уязвимости облачных бизнес-систем и утечки данных. Сложные функции автомобиля привели к появлению новых площадок для атак. Преступники даже часто использовали для атак инструменты с открытым исходным кодом, выпущенные хакерами. Система угоняется, машины разбираются, а детали покупаются и продаются с целью получения прибыли. В настоящее время кажется, что автомобили, личная информация владельцев автомобилей и следы станут важными целями для автомобильных хакеров в ближайшие несколько лет.

Чтобы помочь читателям более четко понять ситуацию с безопасностью Интернета транспортных средств с технической точки зрения, в этой статье обсуждается новая технологическая ситуация с безопасностью Интернета транспортных средств, основанная на текущем состоянии технологии Интернета транспортных средств, технологических инноваций, и технологические тенденции.

2. Текущее состояние технологии

Результатом анализа уязвимостей являются методы или инструменты атак, которые в настоящее время также находятся в центре внимания хакеров. Личная информация и активы владельцев высокоинтеллектуальных автомобилей среднего и высокого класса находятся в центре внимания хакеров и преступников. Поэтому в этом разделе подробно рассматриваются два аспекта технологии анализа уязвимостей Интернета транспортных средств и технологии безопасности данных Интернета транспортных средств.

Объекты анализа уязвимостей в автомобильном облаке в основном аналогичны традиционным облачным службам Интернета. Большинство из них представляют собой анализ уязвимостей в различных службах, таких как Интернет, база данных, вход в систему аутентификации, отправка и получение электронной почты, передача файлов, MQTT и т. д. и т. д. затем получите права администратора или ключевые данные бизнес-системы. В бизнес-системе автомобиля хранится конфиденциальная информация, такая как личная информация владельца автомобиля и траектории движения автомобиля. Как хакеры получили эту информацию?

Траектория движения автомобиля требует, чтобы автомобиль загружал в облако собственную информацию о местоположении и информацию о владельце. Поэтому сервисы, передающие конфиденциальную информацию, находятся в центре внимания. Возьмем в качестве примера службу MQTT. Когда запускается программа для мобильного телефона или автомобиль, некоторые автомобильные облака используют службу MQTT для загрузки текущей информации о состоянии автомобиля в облако. В это время хакеры могут получить данные для входа в систему. Платформа MQTT путем обратного проектирования программы мобильного телефона и внутренней прошивки автомобиля, а затем присоединяется к механизму push и подписки MQTT с «законным» удостоверением, что эквивалентно присоединению к «групповому чату» для прослушивания каждого автомобиля. группа загружает свой собственный идентификатор и информацию о местоположении и даже добавляет информацию о владельце. Что касается автомобиля, преступники могут взломать беспроводной ключ автомобиля и скопировать сигнал аутентификации ключа в радиоустройство для воспроизведения. Они могут угнать некоторые автомобили без аутентификации с помощью скользящего кода или со слабыми алгоритмами скользящего кода.

Безопасность данных Интернета транспортных средств является необходимым условием для реализации операций с данными Интернета транспортных средств. Эта часть работы требует двух этапов. Классификация и классификация данных являются важной основой безопасности данных и первым шагом в управлении данными. Что касается классификации данных для собственного бизнеса, сосредоточьтесь на объекте, подлежащем классификации, включая данные об эксплуатации транспортных средств, данные об окружающей среде, персональные данные и т. д., или сосредоточьтесь на бизнес-процессах для классификации, включая данные о транспортных средствах, данные НИОКР, эксплуатацию и данные по техническому обслуживанию и т. д. в рамках широкой классификации категорий продолжают подразделять категории вниз в соответствии со сценариями бизнеса и приложений с точки зрения классификации данных, классификация ясна, а уровень данных определяется строго в соответствии с самым высоким уровнем; безопасность данных, все типы предприятий создали относительно полный набор средств защиты данных для своего бизнеса. Система гарантий уделяет особое внимание организационному построению, спецификациям институциональных процессов и системам технической поддержки.

Вторым шагом является использование защиты конфиденциальности, снижения чувствительности данных, отслеживания данных и других технологий для обеспечения безопасности данных и соответствия требованиям в различных аспектах. Как реализовать циркуляцию данных, стимулировать потенциал данных и раскрыть ценность данных, обеспечивая при этом безопасность данных и личную конфиденциальность, стало проблемой для текущего развития Интернета транспортных средств. Технология конфиденциальных вычислений может реализовать «данные доступны и невидимы», так что данные можно создавать «не выходя из базы данных» для построения моделей, прогнозирования моделей, аутентификации личности, статистики запросов и других возможностей, которые значительно обогатят мир приложений. экосистема Интернета транспортных средств. В процессе построения модели автономного вождения для участия в расчетах необходимо использовать большой объем данных, включая данные обычных владельцев автомобилей во время вождения. Процесс построения модели автономного вождения может быть основан на технологии конфиденциальных вычислений. реализовать модель без исходных данных каждого транспортного средства, выходящего из домена. После построения модели в процессе прогнозирования поведения владельца автомобиля (например, голосовых команд) можно использовать технологию конфиденциальных вычислений для прогнозирования модели без выхода исходных данных об автомобиле из домена. Что касается защиты конфиденциальности, такие технологии, как гомоморфное шифрование, федеративное обучение и безопасные многосторонние вычисления, используются для изучения совместного обучения больших моделей для предоставления новых идей по защите конфиденциальности в процессе циркуляции данных в Интернете транспортных средств; с точки зрения десенсибилизации данных такие технологии, как искусственный интеллект, используются для обнаружения людей за пределами транспортного средства. Данные о лицах и номерных знаках десенсибилизируются, чтобы предотвратить утечку конфиденциальной информации с точки зрения отслеживания данных, для этого используются такие технологии, как блокчейн и цифровые водяные знаки; обеспечить невозможность подделки и отслеживания данных.

3. Технологические инновации

Цена за единицу автомобиля составляет сотни тысяч юаней, что уже привело к огромным затратам на исследования безопасности Интернета транспортных средств. Однако появление эпидемии еще больше ухудшило ситуацию. Как решить проблему затрат на исследование безопасности Интернета транспортных средств, очевидно, является первой проблемой, которую должно решить каждое предприятие, особенно предприятие, занимающееся информационной безопасностью.

Существует ли безопасная исследовательская среда для Интернета транспортных средств, которую можно создать, не полагаясь на какое-либо оборудование или полагаясь на очень небольшое количество необходимого оборудования? NSFOCUS Technology разработала виртуальную автомобильную систему с помощью технологических инноваций, которая полностью виртуализирует электронную и электрическую архитектуру автомобиля, включая операционную систему компонентов и связь по шине CAN, что значительно снижает экологические затраты на автомобильные исследования.

Виртуализация автомобилей — это, по сути, виртуализация виртуальной электронной и электрической архитектуры, включающая четыре технологии, а именно электронную и электрическую архитектуру, автомобильный автобус, программное обеспечение для виртуализации и автомобильную операционную систему.

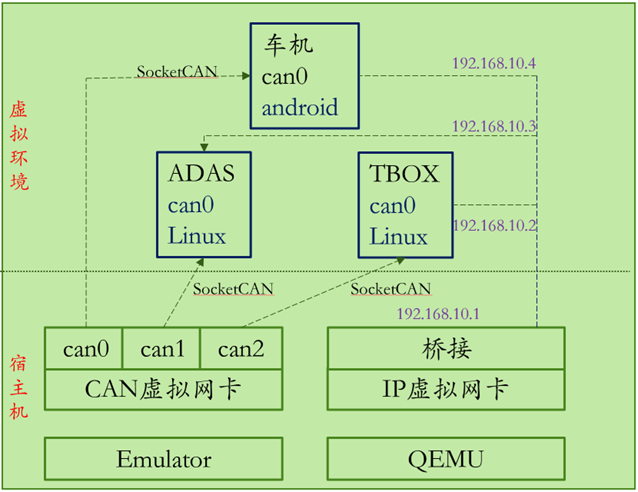

Поскольку две операционные системы Linux и Android в основном охватывают категории операционных систем всех ключевых компонентов всего автомобиля, виртуализация компонентов операционных систем Linux и Android является основой исследований виртуальных автомобилей. Раньше T-BOX и автомобиль были связаны в информационной сфере. С точки зрения шлюза они были подключены к одному и тому же набору интерфейсов CAN. В нашей архитектуре, чтобы максимально просто описать возможности настройки электронной и электрической архитектуры, мы разделяем автомобиль и T-BOX и помещаем их в две разные функциональные области. Контроллер автономного вождения подключен к домену вождения, который остается неизменным, как показано на рисунке ниже.

Рисунок 3.1 Виртуальная электронная и электрическая архитектура автомобиля

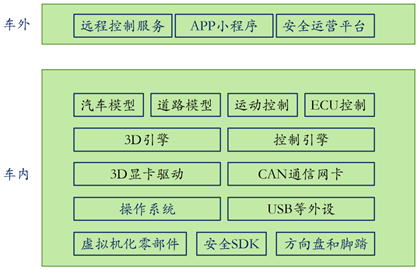

Прежде всего, операционная среда автомобиля должна иметь трехмерное представление автомобильной дороги, а хост, на котором работает виртуальный автомобиль, должен быть оснащен видеокартой с достаточной производительностью, чтобы обеспечить стабильное представление эффекта автомобильной дороги. Во-вторых, вам также необходимо иметь периферию типа руля и педалей, которую можно пересадить из реальных машин или приобрести для игры. Хосту необходимо прочитать данные кодирования кнопок рулевого колеса, передать сигналы управления на шину CAN и преобразовать их в данные управления передней частью автомобиля с помощью виртуальных компонентов. Это преобразование завершает управление движением автомобиля и освещением через него. «Управление двигателем», дверью и другим управлением ЭБУ. Для обеспечения информационной безопасности в автомобильные детали необходимо внедрять датчики безопасности, такие как SDK безопасности, агенты и т. д., чтобы обеспечить мониторинг информационной безопасности автомобиля в режиме реального времени.

Рисунок 3.2 Архитектура виртуального автомобиля

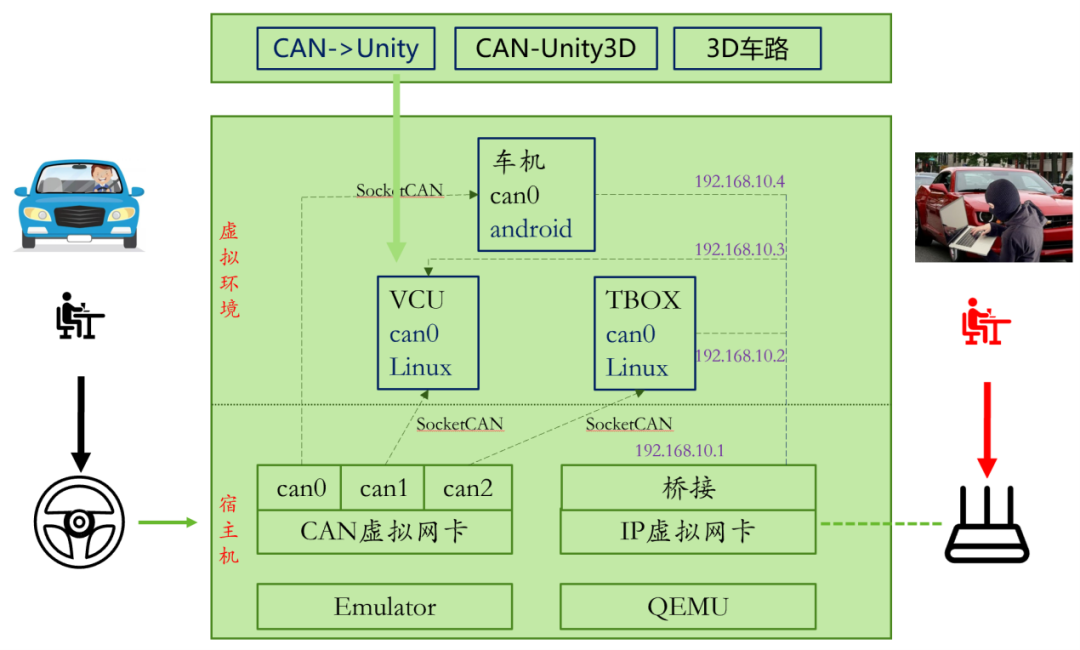

Как такая виртуальная автомобильная система ведет себя в реальном бою? Далее мы наблюдаем процесс атаки на виртуальный автомобиль с точки зрения электронной и электрической архитектуры. Во-первых, создайте среду для атаки. Во-вторых, рассматривайте Аврору 001 как настоящую машину и используйте для атаки сканирование портов, внедрение троянов и другие методы. Наконец, проверьте, эффективна ли атака. При проектировании среды атаки существует два входа для атаки: вход в транспортное средство и вход в облако. Среди них нападения с участием автомобиля подробно описаны следующим образом. Слева показан водитель, использующий рулевое колесо и педали для управления автомобилем. Сигнал управления рулевым колесом преобразуется в сигнал CAN через хост и отправляется в VCU. VCU преобразует данные управления рулевым колесом в рулевое управление. скорость, торможение и движение задним ходом, необходимые переднему транспортному средству. Дождитесь сигнала, отправьте сигнал в модуль преобразования протокола CAN в Unity и, наконец, управляйте транспортным средством по дороге с помощью двигателя Unity. Все управление осуществляется через CAN-шину. Что касается автомобильного Ethernet, хост подключается к внешнему маршрутизатору Wi-Fi. QEMU использует технологию моста для подключения активированных виртуальных компонентов к маршрутизатору Wi-Fi и может использовать общий сегмент сети с хостом. можно рассматривать как «Глядя на горячие точки транспортных средств», злоумышленники могут начать атаки на автозапчасти после доступа к горячим точкам.

Рисунок 3.3 Сценарий атаки виртуальных автомобилей в горячих точках

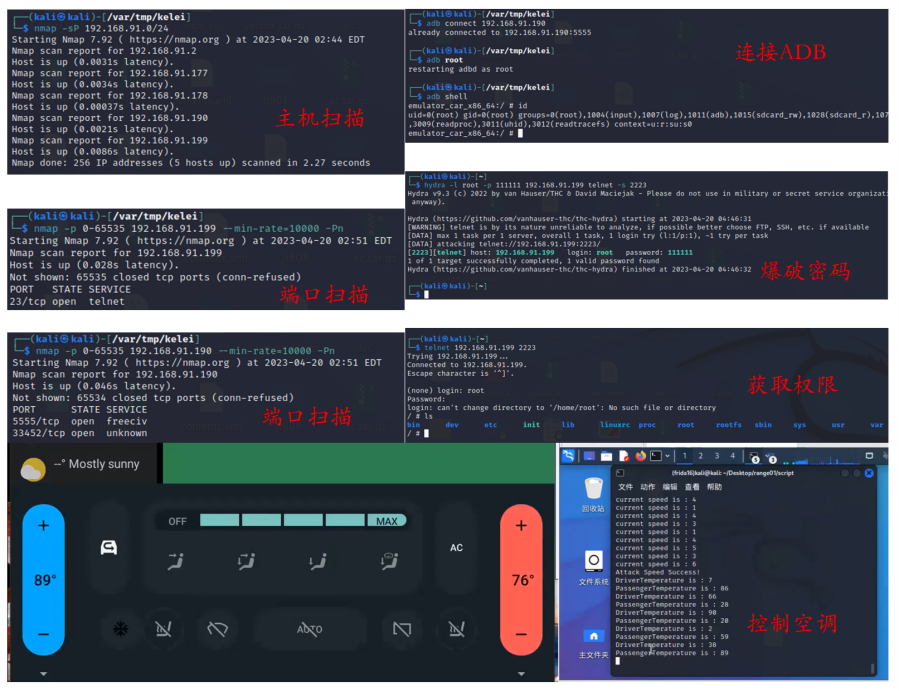

Конкретный процесс атаки: сначала злоумышленник получает доступ к точке доступа автомобиля, затем запускает сканирование хоста, сканирование портов, взлом слабых паролей, использование службы и другие атаки на автомобиль под точкой доступа, наконец, после получения полномочий хоста, запускает атаки; Атаки на детали, такие как использование службы ADB для управления кнопкой кондиционера автомобиля для управления кондиционером или отправка сообщений CAN для достижения эффектов управления автомобилем. Подробности показаны на рисунке ниже.

Рисунок 3.4 Процесс атаки виртуальных машин в хот-спотах

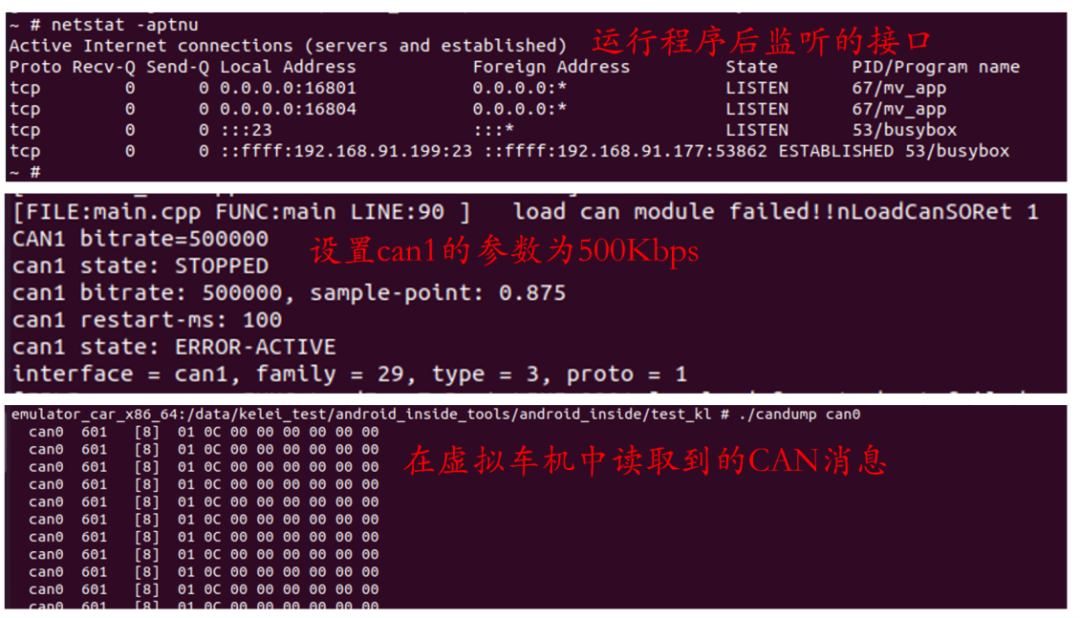

Помимо возможности атаковать их, виртуальные автомобили также можно использовать в качестве среды для запуска автомобильных приложений для моделирования автомобильных операций. В процессе моделирования компонентов используются системные компоненты Linux архитектуры ARM64, запущенные QEMU. Поэтому некоторые приложения компонентов в реальных транспортных средствах, использующих эту архитектуру, также можно перенести для работы в виртуальных компонентах. Самая основная операция — перенести корневую файловую систему Linux реальных деталей автомобиля в виртуальные, запустить команду chroot для переключения на среду встроенного ПО реального автомобиля и запустить приложения, которые необходимо смоделировать. Подробности показаны на рисунке ниже. После запуска приложения с именем «mv_app» виртуальным компонентом производительность соответствует реальной среде компонента. Эта «согласованность» отражается в двух аспектах, а именно согласованности порта мониторинга на стороне сети и управлении. CAN-шина, логика отправки и получения сообщений согласована.

Рисунок 3.5. Влияние виртуальной машины на реальный автомобильный бизнес

Для контролируемых портов и приложений можно использовать обратный анализ, захват трафика и другие методы для обнаружения уязвимостей. Для отправки и получения сообщений шины CAN можно анализировать логику управления бортовой сетевой шиной. Используя первый, злоумышленник может получить доступ к частям; используя второй, злоумышленник может явно управлять сообщением управления транспортным средством, чтобы управлять некоторыми функциями автомобиля.

С точки зрения атаки виртуальные автомобили могут выполнять роль автомобильных целей. Они практически идентичны коммерчески доступным автомобилям с точки зрения виртуальной электронной и электрической архитектуры, виртуальных автомобильных деталей и виртуальных внутриавтомобильных сетевых коммуникаций. Выполнение моделирования прошивки и воспроизведение бизнеса хорошо работают на виртуальных автомобилях, а также могут достигать эффекта моделирования многокомпонентных связей. Реализация виртуальных автомобилей — это только первый шаг. В будущем необходимо будет включить виртуализацию дорожного движения, чтобы сделать исследования безопасности в Интернете транспортных средств более эффективными и «приземленными».

4. Технологические тенденции

Существует два основных технических направления будущего развития Интернета транспортных средств. Одно — это технология взаимодействия транспортных средств с дорогой (V2X), продвигаемая национальной транспортной стратегией. Второе — технология автономного вождения, основанная на потребностях пользователей (в данном случае автономное вождение). раздел относится к велосипедному интеллекту). Реализация сотрудничества между транспортными средствами и дорогами требует интеллектуальных транспортных систем в качестве инфраструктуры для его поддержки. Это важное техническое средство для уменьшения заторов и обеспечения безопасности дорожного движения. Автономное вождение основано на различной сенсорной информации и реализуется с помощью технологии искусственного интеллекта для принятия решений и управления транспортным средством. В определенной степени одно транспортное средство может достичь автономности [1].

С постепенным обогащением отраслевой цепочки сотрудничества транспортных средств и дорог [2] и созданием региональных демонстрационных площадок, технологии сотрудничества транспортных средств и дорог и автономного вождения будут постепенно внедряться. Что касается сотрудничества транспортных средств и дорог, мы обсуждаем две тенденции: одна — это некоторые уязвимости в сетевой архитектуре V2X, а другая — защита конфиденциальной информации пользователей в сети V2X.

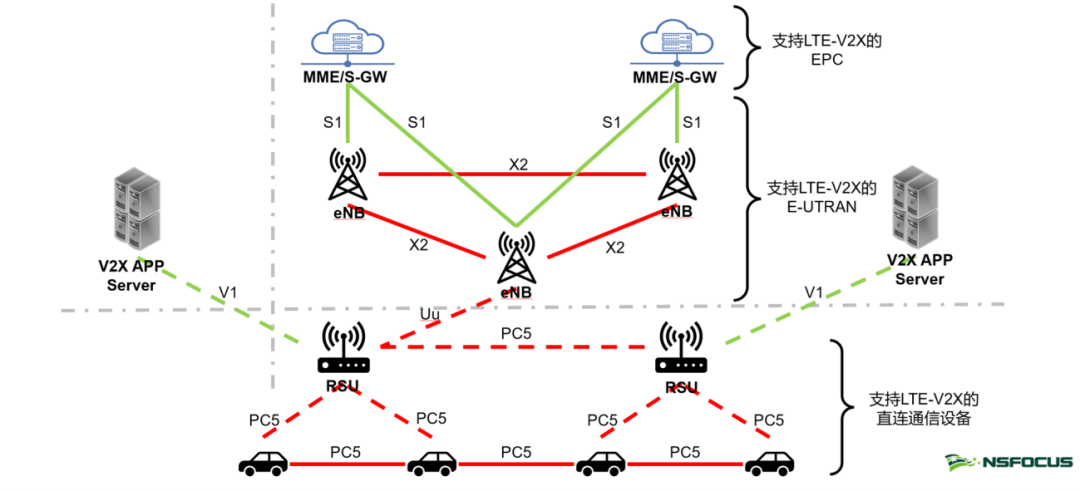

В сети V2X есть транспортные средства, придорожные устройства (RSU), базовые станции (eNB), серверы приложений и другое сетевое оборудование LTE. Среди них сервер приложений может использоваться в качестве вычислительного устройства для сбора и анализа нескольких датчиков, таких как. камеры, лидары и радары миллиметрового диапазона для обмена информацией о дорожном движении. Безопасность сети доступа LTE/5G и базовой сети не будет подробно описываться в этом разделе. Объектами злоумышленников станут RSU, автомобили, серверы, камеры и т. д. на периферийной и конечной стороне. С одной стороны, операционные системы этих устройств — Linux, Android и т. д., а средства, используемые злоумышленниками для атаки на операционные системы, относительно зрелы, с другой стороны, после атаки на эти узлы они могут вмешиваться в различные типы; данных, генерируемых этими устройствами, чтобы обмануть другие узлы в сети V2X, чтобы они «лгали о военной информации» для достижения цели атаки. Взаимодействие между различными устройствами сети V2X можно показать на рисунке ниже.

Рисунок 4.1 Структура сети связи V2X

В сети V2X транспортные средства должны обмениваться информацией о местоположении с придорожными и другими транспортными средствами. Частная информация пользователей сопряжена с определенными рисками для безопасности. Опасения по поводу утечки конфиденциальной информации пользователей могут создать определенные препятствия для ее развития. Исследования показывают, что среди факторов, которые пользователи учитывают при принятии решения о том, соглашаться ли делиться личными данными, личный интерес, особенно безопасность, имеет первоочередное значение [3]. Таким образом, после завершения создания базовой технологии взаимодействия транспортных средств и дорог первой дальнейшей работой может стать усиление защиты конфиденциальности пользователей, чтобы больше пользователей могли «согласиться» добавить свои автомобили в «групповой чат» V2X, чтобы гарантировать Чтобы не было подслушивания или утечки информации.

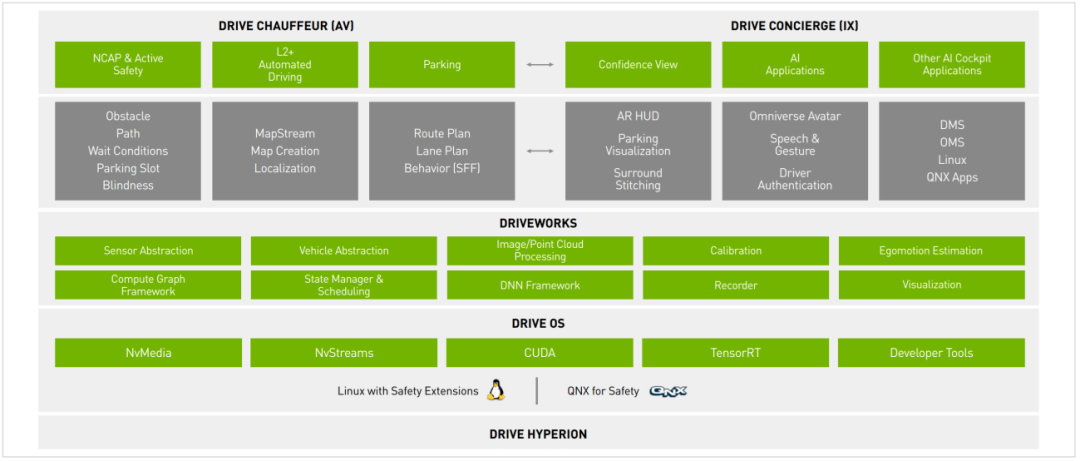

Со структурной точки зрения технологию автономного вождения можно условно разделить на три части: уровень восприятия, уровень принятия вычислительных решений и уровень исполнения. Как следует из названия, уровень восприятия собирает данные с камер и радаров для уровня вычислений и принятия решений для анализа дорожных условий. Когда анализ информации о дорожных условиях завершен, необходимо принять решения о следующем поведении автомобиля, например: торможение, перестроение, ускорение и т. д. Вычислительный уровень принятия решений является «мозгом» автономного вождения, поэтому в этом разделе основное внимание будет уделено анализу безопасности вычислительного уровня принятия решений. Вычислительную мощность «мозга» обеспечивает контроллер автоматического вождения, представленный производителями чипов NVIDIA и AMD, особенно NVIDIA, который собирается в высококлассных автомобилях многих производителей, таких как Ideal, Future и BYD. Согласно официальному документу [4], предоставленному NVIDIA, контроллер использует операционную систему Linux или QNX. В дополнение к системе используются такие библиотеки, как датчики, нейронные сети и абстракции аппаратного обеспечения транспортных средств. На основе различных программных алгоритмов он реализует пути. планирование и уровни L2+, такие как автоматическое вождение и автоматическая парковка. С точки зрения системного уровня контроллер может иметь SSH, TELNET и другие службы с атрибутами управления операционной системой Linux. Как только контроллеру будет предоставлено разрешение, «мозг» всего автомобиля будет управляться. На уровне приложений данные датчиков, вводимые различными уровнями приложений, сгенерированные данные результатов анализа и выходные данные команд управления автомобилем, будут влиять на вождение автомобиля. Хакеры могут использовать такого рода данные для влияния и контроля за вождением автомобиля. машина.

Рисунок 4.2 Структура программного обеспечения контроллера автономного вождения NVIDIA

В будущем, после того как совместное автономное вождение на уровне интеллекта велосипеда станет популярным, интеллект велосипеда и сотрудничество между транспортным средством и дорогой будут интегрированы в высокоуровневую транспортную модель. Риски сетевой безопасности также будут агрегированы, а конфиденциальность пользователей будет агрегирована. подвергаться дальнейшему воздействию внешнего мира. Угрозы, вызванные уязвимостями, также распространятся на всю сеть V2X. В процессе построения отраслевой цепочки V2X рекомендуется привлечь поставщиков сетевой безопасности с прочной основой и провести общий проект защиты информационной безопасности для сети V2X, чтобы уменьшить угрозы, создаваемые уязвимостями информационной безопасности после автономного вождения и дорожного движения транспортных средств. сотрудничество реализовано.

5. Резюме

В этой статье рассказывается о текущем состоянии, инновациях и тенденциях технологий, связанных с безопасностью Интернета транспортных средств. В настоящее время спрос на технологию безопасности Интернета транспортных средств сосредоточен на двух аспектах: анализ уязвимостей и безопасность данных. Среди них использование технологии анализа уязвимостей может обеспечить сетевую безопасность или соответствие требованиям автомобилей, а также использование технологии безопасности данных для контроля безопасности конфиденциальных данных. информация в системе Интернет Транспорта.

Компания NSFOCUS Technology создала уникальную виртуальную автомобильную систему (которую можно рассматривать как автомобиль, произведенный NSFOCUS) и на ее основе создала полигон информационной безопасности Интернета транспортных средств. Эта часть представлена в главе 3. Читатели, очевидно, могут это сделать. Почувствуйте, что он отличается от традиционного автомобильного диапазона информационной безопасности. По сравнению с виртуальным автомобильным стрельбищем по шине CAN, система виртуального автомобиля имеет встроенную операционную систему всех ЭБУ, включая встроенный Android и встроенный Linux, совместимую с ними. основные наборы команд X86 и ARM, а также возможность связи по шине CAN и Ethernet. Эти характеристики определяют, что он имеет полную электронную и электрическую архитектуру, а его характеристики виртуализации значительно снижают порог исследований в области автомобильной безопасности. Бизнес-программы реальных автомобилей можно перенести в гетерогенную виртуальную электронную и электрическую архитектуру для запуска, чтобы автомобили, произведенные NSFOCUS, могли иметь бизнес-процессы автомобилей других марок. В то же время включение виртуальных автомобилей в комплексный стрельбище может удовлетворить потребности исследований в области безопасности Интернета транспортных средств, обучения, соревнований и практического обучения.

В будущем Интернет транспортных средств будет иметь два основных направления развития: одно — велосипедный интеллект, а другое — сотрудничество между транспортными средствами и дорогами. После интеграции этих двух технологий система дорожного движения станет более интеллектуальной, но риски, связанные с автомобилем, неизбежно станут внешними. В процессе проектирования системы велосипедного интеллекта и взаимодействия транспортных средств и дорог необходимо интегрировать различные процессы, такие как разработка безопасности и тестирование безопасности, чтобы обеспечить безопасность и адаптацию системы.

Ссылки

[1]. Отчет о совместном развитии автономного вождения транспортных средств и дорог, https://img.wtc-conference.com/web/2020/05/Отчет о совместном развитии автономного вождения транспортных средств и дорог (201906).pdf.

[2]. Рыночный статус отрасли сотрудничества транспортных средств и дорог в Китае в 2023 году, https://bg.qianzhan.com/trends/detail/506/230913-ee124ff8.html.

[3]. Understand Users’ Privacy Perception and Decision of V2X Communication in Connected Autonomous Vehicles,https://www.usenix.org/system/files/sec23fall-prepub-346-cai-zekun.pdf

[4]. NVIDIA DRIVE,https://www.nvidia.cn/content/dam/en-zz/Solutions/self-driving-cars/drive-platform/auto-print-drive-product-brief-final.pdf

Редактор контента: Чжан Келей, Институт инновационных исследований Главный редактор: Институт инновационных исследований Чэнь Фочжун

Исходная статья в этом общедоступном аккаунте отражает только точку зрения автора и не отражает позицию NSFOCUS Technology. Все авторские права на оригинальный контент принадлежат NSFOCUS Technology Research Communications. Без разрешения любым средствам массовой информации или общедоступным учетным записям WeChat строго запрещено копирование, перепечатка, выдержки или использование другими способами. Перепечатки должны быть отнесены к NSFOCUS Technology Research Communications и содержать ссылку на эту статью.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?