Сухая информация | Краткое описание инструментов и словарей охотника за головами

Инструменты фаззинга для охотников за головами и обзор словаря

Тестирование уязвимостей путем ввода данных вручную может оказаться затруднительным.

В наши дни, когда у людей меньше времени и терпения, мысль о ручном вводе данных для поиска ошибок/уязвимостей в цели может быть ошеломляющей.

Чтобы уменьшить эту сложную проблему и сэкономить время, большим преимуществом может стать фазз-тестирование.

Фаззинг — это автоматизированный процесс, в котором всю тяжелую работу выполняет инструмент фаззинга. Все, что нужно сделать аналитику, — это просмотреть ответ, время и код состояния после завершения процесса.

Рассмотрим сайт со множеством полей ввода для проверки XSS. При ручном методе все, что мы делаем, — это передаем полезную нагрузку XSS в поля ввода одно за другим, что доставляет слишком много хлопот.

Фаззинг — это процесс или метод отправки нескольких запросов на целевой веб-сайт в течение определенного интервала времени. Другими словами, это похоже на взлом методом грубой силы.

Фаззинг — это процесс, которого можно достичь с помощью таких инструментов, как Wfuzz, ffuf и т. д. Вам необходимо предоставить инструменту целевой URL-адрес, параметры, конечные точки и т. д., а также какие-то входные данные.

Затем инструмент фаззинга делает запросы и отправляет их цели один за другим. После завершения фазз-тестирования необходимо проанализировать ответ, время и коды состояния на наличие уязвимостей.

Инструменты для фазз-тестирования

В отрасли доступны сотни инструментов для фазз-тестирования. Ниже перечислены некоторые из самых популярных инструментов фазз-тестирования.

Wfuzz

Wfuzz заменяет заполнитель на FUZZ Заменить на wordlist Стоит прийти на работу. Чтобы понять это более наглядно, рассмотрим пример:

$ wfuzz -w userIDs.txt https://example.com/view_photo?userId=FUZZВ приведенной выше команде,userIds.txt число, содержащее ID Достойный worldlist документ. Здесь мы рассказываем wfuzz пример пары URL запросы на фазз-тестирование. пожалуйста, обрати внимание URL в FUZZ слово, которое будет действовать как wfuzz Заполнитель для замены списка слов значением. вставлю userIDs.txt Все числа в файле ID значение, заменить FUZZ Ключевые слова.

Ffuf

Ффуф - это Go Инструмент сетевого фаззинга, написанный на очень быстром и рекурсивном по своей природе языке. Это работает как Wfuzz, но по сравнению с ним это рекурсивно. Ффуф Вы также можете использовать worldlist Заполнитель замены значения FUZZ Приходите на работу. Например:

$ ffuf -w userIDs.txt -u https://example.com/view_photo?userId=FUZZВот -w да wordlist подписать, в то время как -u да цель URL знак. В остальном механизм работы такой же, как у Wfuzz. он использует userIDs.txt замененное значение FUZZ Заполнитель.

GoBuster

GoBusterда另一种用 Go Фаззер, написанный на языке, наиболее часто используемом для фаззинга. URI, каталог/путь, DNS дочерняя область, AWS S3 Бакет, имя виртуального хоста и поддержка параллелизма. Например:

$ gobuster dir -w endpoints.txt -u https://example.comВ приведенной выше команде,dir Указывает, что мы фаззинг каталога,-u да URL логотип,-w да wordlist символ, среди которого endpoints.txt да получит полезную нагрузку от worldlist документ. Эта команда выполняет одновременные запросы к конечной точке для поиска доступных каталогов.

Словарь Fuzz и справочные материалы

В приведенном выше примере,Мы увидели, зачем нам нужен словарь. Только словаря недостаточно,Должно быть, вам очень подойдет fuzzing сцена. Если вы не нашли словаря, подходящего для необходимого сценария, рассмотрите возможность создания собственного словаря. Ниже представлены некоторые популярные словари и справочные материалы.

(XSS) шпаргалка

https://portswigger.net/web-security/cross-site-scripting/cheat-sheet

AwesomeXSS

https://github.com/s0md3v/AwesomeXSS

Часто используемые полезные нагрузки

https://github.com/swisskyrepo/PayloadsAllTheThings

https://github.com/minimaxir/big-list-of-naughty-strings

https://github.com/Bo0oM/fuzz.txt

FuzzDB

https://github.com/fuzzdb-project/fuzzdb

словарь bl4de

https://github.com/bl4de/dictionaries

Перенаправление связанных полезных данных

https://github.com/cujanovic/Open-Redirect-Payloads

EdOverflow Ошибка Баунтишпаргалка

https://github.com/EdOverflow/bugbounty-cheatsheet

SecLists

https://github.com/danielmiessler/SecLists

XssPayloads

https://twitter.com/XssPayloads

Список XssPayloads

https://github.com/payloadbox/xss-payload-listTips

Чтобы внести ясность: не все используют инструменты фазз-тестирования. У всех разные привычки и методы.

Использование инструментов фазз-тестирования не является обязательным. В соответствии с вашими условиями и ситуацией,Вы можете использовать инструменты фазз-тестирования,Это поможет вам сэкономить время.

Нечеткое тестирование большого количества запросов может привести к IP Адрес был заблокирован целью,Некоторые люди соглашаются делать все вручную,Вместо использования инструментов нечеткого тестирования. поэтому,Проверяйте наличие уязвимостей вручную или позвольте инструментам фазз-тестирования сделать это за вас автоматически.

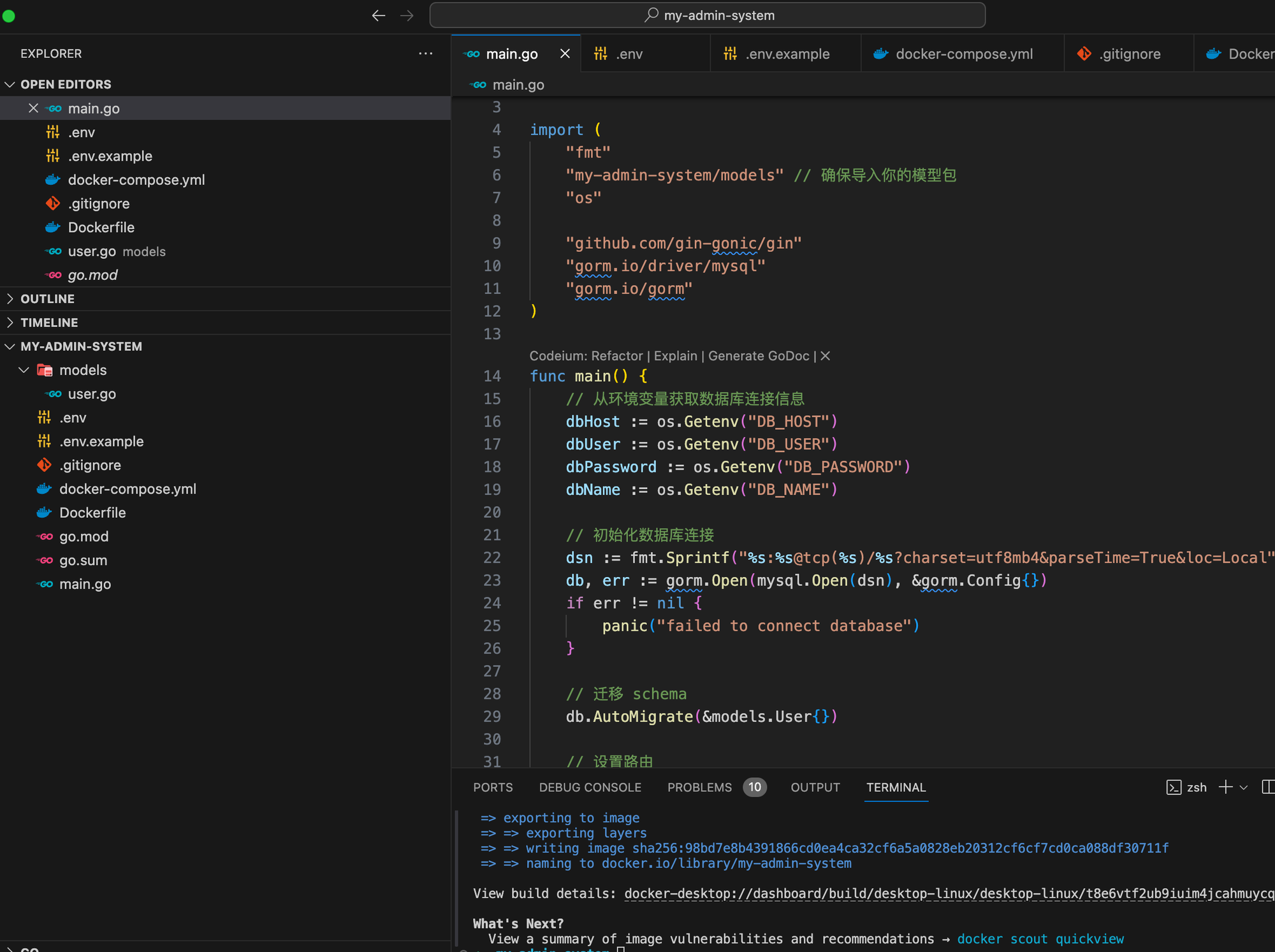

На основе языка Go мы шаг за шагом научим вас внедрять структуру системы управления серверной частью.

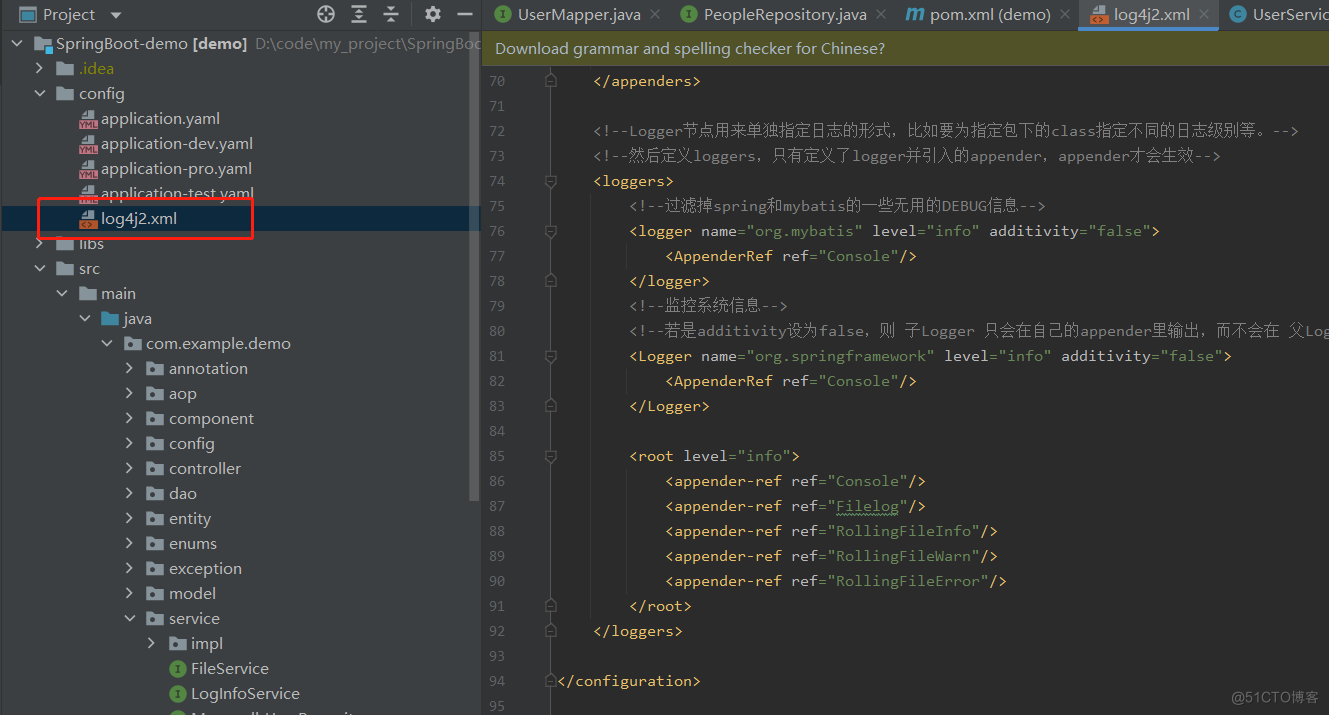

Эффективное управление журналами с помощью Spring Boot и Log4j2: подробное объяснение конфигурации

Что делать, если telnet не является внутренней или внешней командой [легко понять]

php-объект для анализа json_php json

Введение в принцип запуска Springboot, процесс запуска и механизм запуска.

Высокоуровневые операции Mongo, если данные не существуют, вставка и обновление, если они существуют (pymongo)

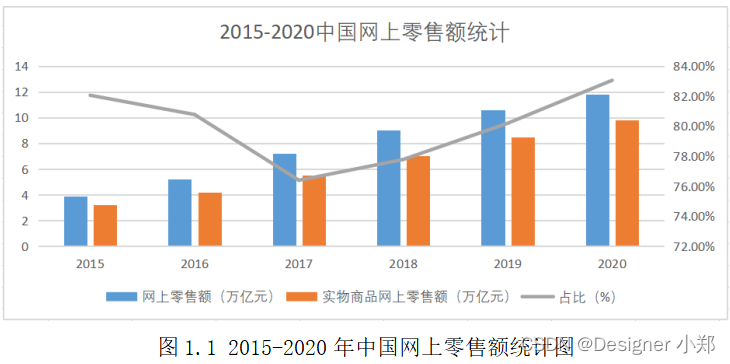

Проектирование и внедрение системы управления электронной коммерцией на базе Vue и SpringBoot.

Статья длиной в 9000 слов знакомит вас с процессом запуска SpringBoot — самым подробным процессом запуска SpringBoot в истории — с изображениями и текстом.

Как настроить размер экрана в PR. Учебное пособие по настройке размера видео в PR [подробное объяснение]

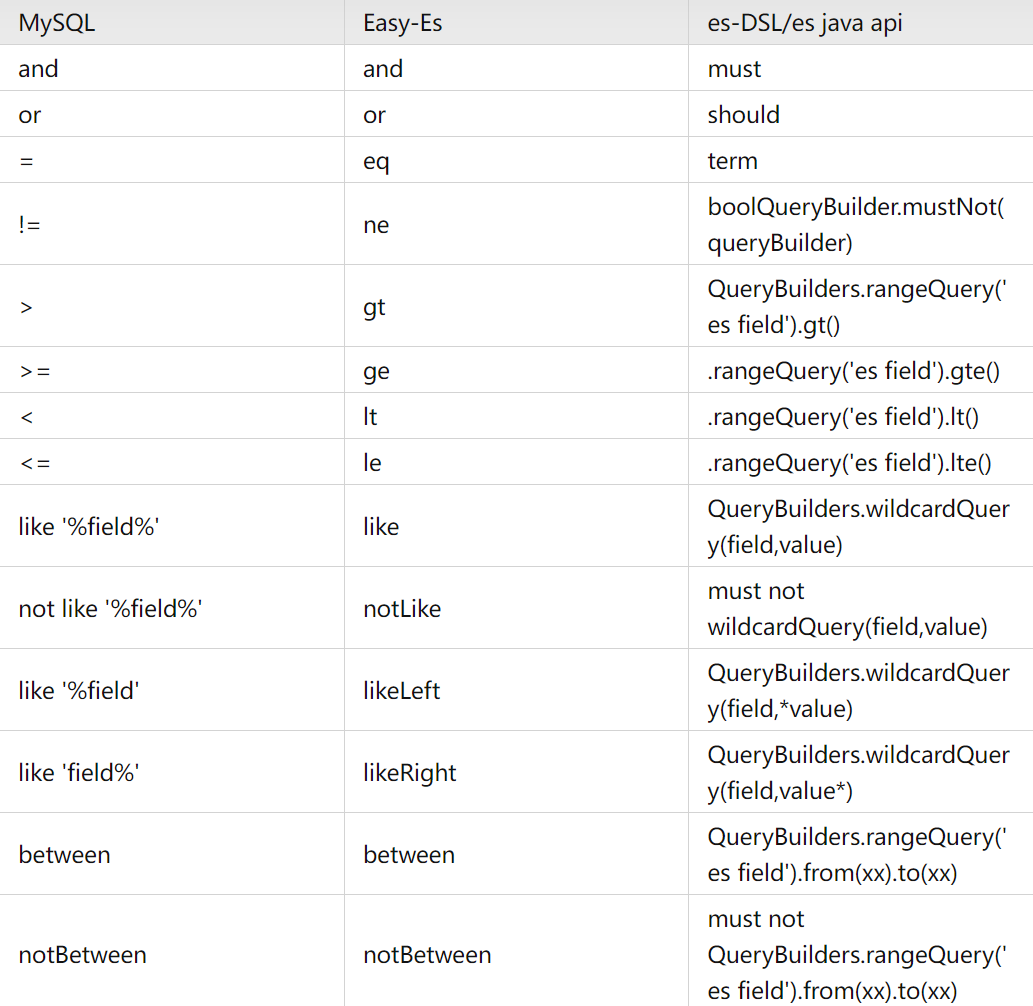

Элегантный и мощный: упростите операции ElasticSearch с помощью easy-es

Проект аутентификации по микросервисному токену: концепция и практика

【Java】Решено: org.springframework.http.converter.HttpMessageNotWritableException.

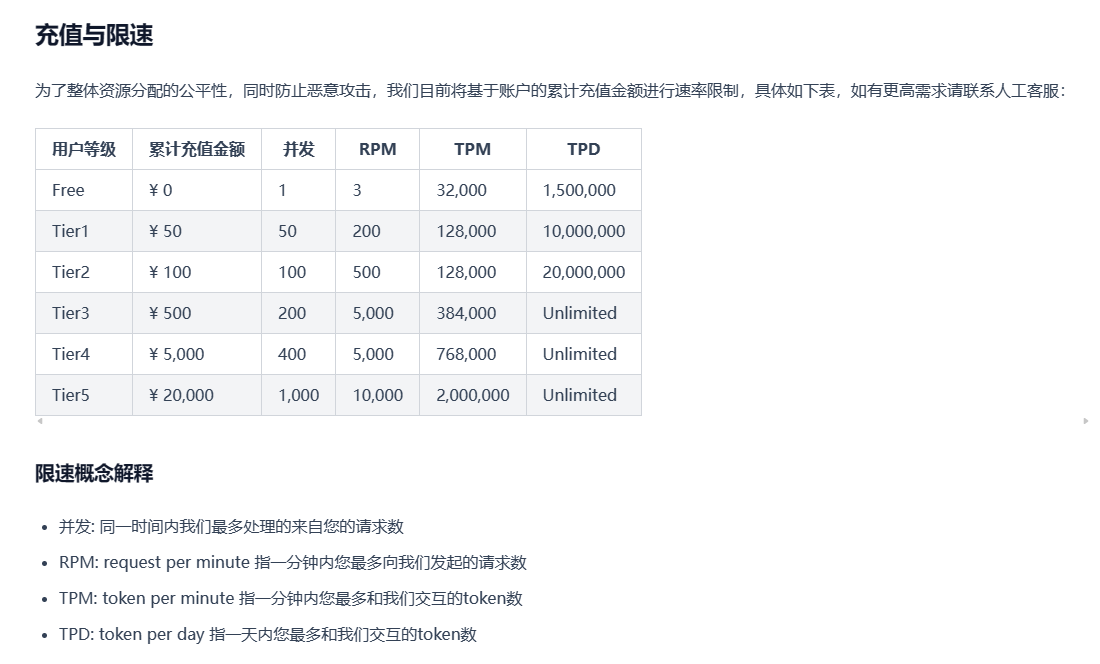

Изучите Kimi Smart Assistant: как использовать сверхдлинный текст, чтобы открыть новую сферу эффективной обработки информации

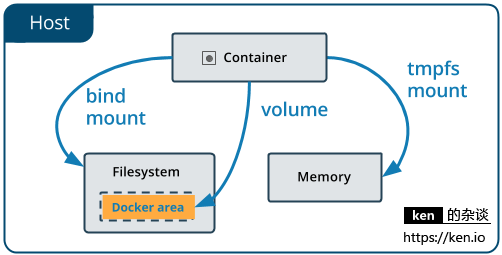

Начало работы с Docker: использование томов данных и монтирования файлов для хранения и совместного использования данных

Использование Python для реализации автоматической публикации статей в публичном аккаунте WeChat

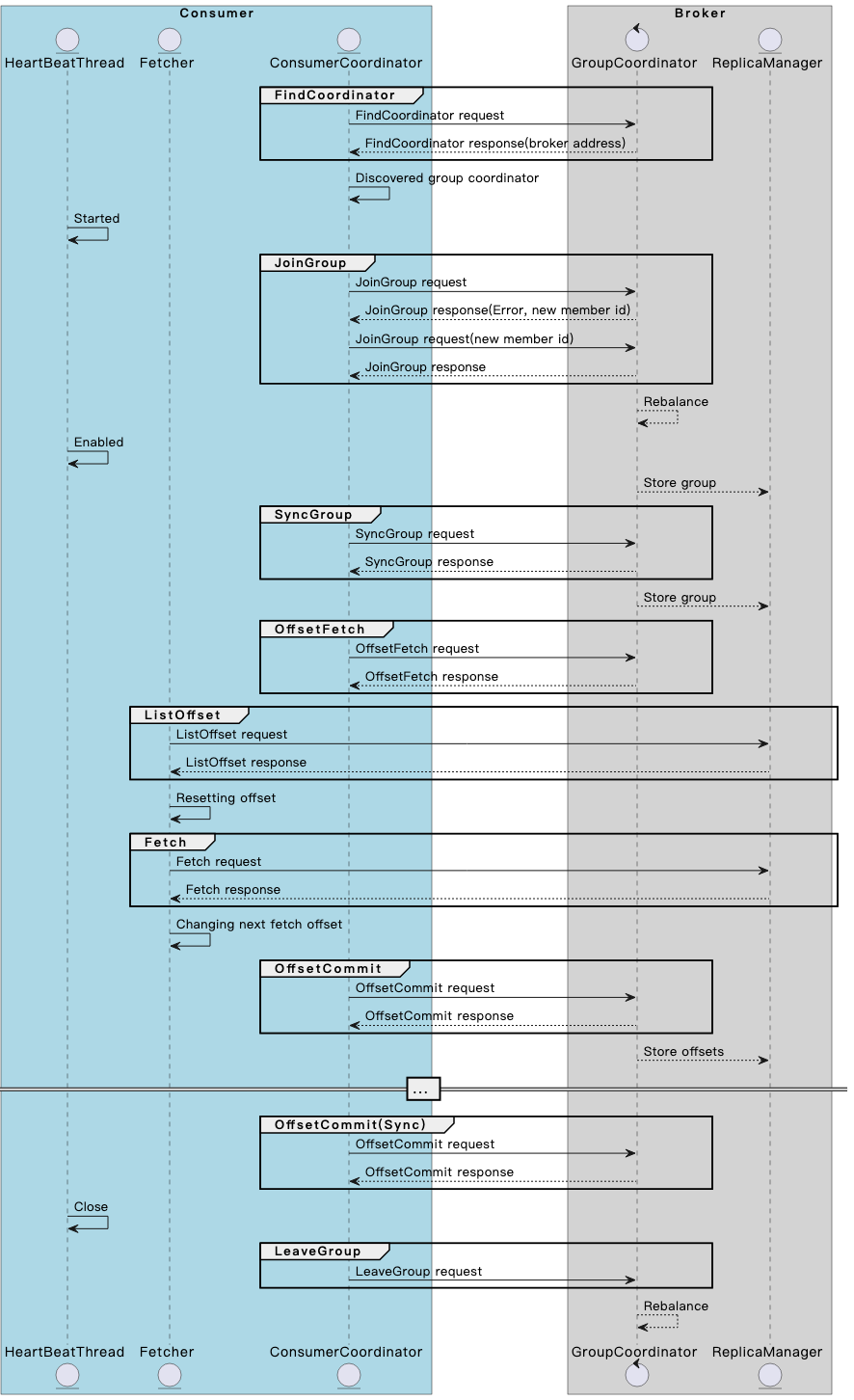

Разберитесь в механизме и принципах взаимодействия потребителя и брокера Kafka в одной статье.

Spring Boot — использование Resilience4j-Circuitbreaker для реализации режима автоматического выключателя_предотвращения каскадных сбоев

13. Springboot интегрирует Protobuf

Примечание. Инструмент управления батареями Dell Dell Power Manager

Общая интерпретация класса LocalDate [java]

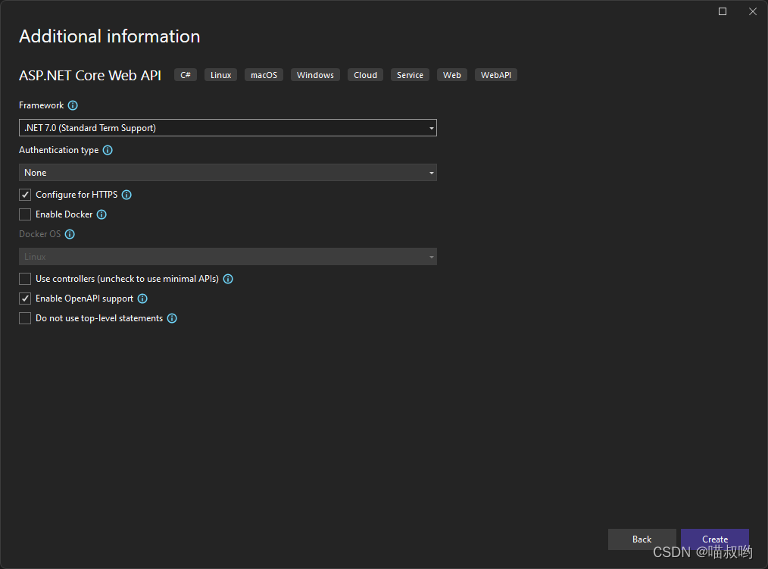

[Базовые знания ASP.NET Core] -- Веб-API -- Создание и настройка веб-API (1)

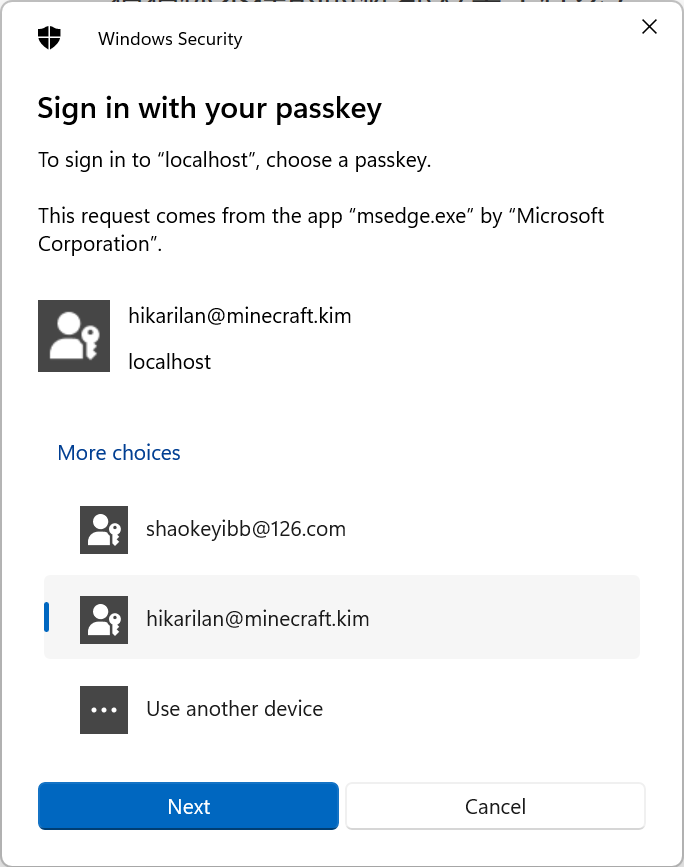

Настоящий бой! Подключите Passkey к своему веб-сайту для безопасного входа в систему без пароля.

Руководство по настройке Nginx: как найти, интерпретировать и оптимизировать настройки Nginx в Linux

Typecho отображает использование памяти сервера

Как вставить элемент перед указанным ключом в ассоциативный массив в PHP

swagger2 экспортирует API как текстовый документ (реализация Java) [легко понять]

Выбор фреймворка nodejs Express koa egg MidwayJS сравнение NestJS

Руководство по загрузке, установке и использованию SVN «Рекомендуемая коллекция»

Интерфейс PHPforwarding_php отправляет запрос на получение