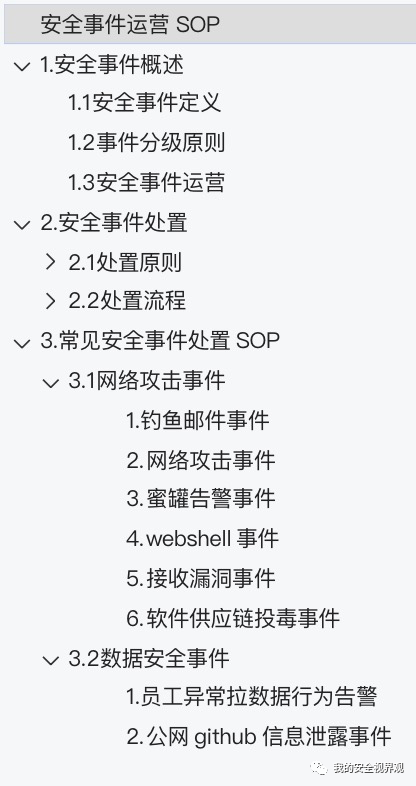

СОП по инцидентам безопасности: практический обзор инцидентов безопасности.

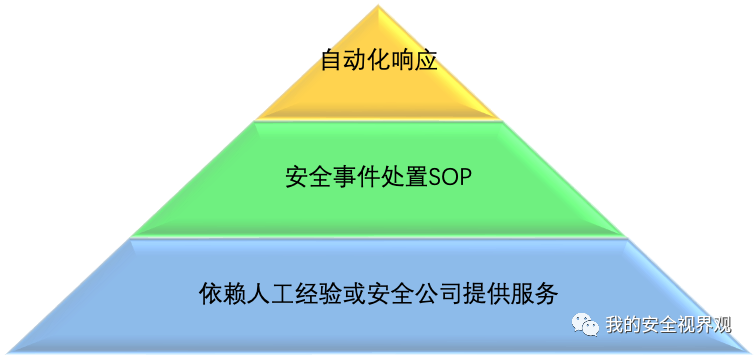

В статье «Улучшение потенциала в чрезвычайных ситуациях 7 — общее резюме и улучшение» упоминается, что при построении операций по обеспечению безопасности предприятия оно обычно проходит три этапа развития: использование ручного труда или охранных компаний для предоставления услуг, стандартизация обработки инцидентов безопасности. и автоматический ответ:

В этой серии статей основное внимание будет уделено распространенным инцидентам безопасности и стандартным методам их устранения, а именно: СОП по обработке инцидентов безопасности.

Из-за ограниченности платформы и личного видения автора, хотя обобщенная СОП претерпела множество повторных операций, обобщений и доработок, в ней все равно будут ошибки или недостатки. Пожалуйста, не стесняйтесь просветить меня, как других читателей. первоначальное намерение поделиться.

01

Обзор инцидентов безопасности

1.1 Определение инцидента безопасности

Здесь мы цитируем определение из «Национального плана действий в случае инцидентов в области кибербезопасности». Инциденты в области кибербезопасности относятся к ущербу, причиненному сетям и информационным системам или содержащимся в них данным из-за человеческого фактора, дефектов или сбоев программного и аппаратного обеспечения, стихийных бедствий и т. д., и имеют последствия. Негативное воздействие на общество можно разделить на инциденты вредных программ (MI), инциденты сетевых атак (NAI), инциденты уничтожения информации (IDI), инциденты безопасности информационного контента (ICSI), отказы оборудования и объектов (FF), катастрофические инциденты ( DI) и другие инциденты (OI), это более официальные методы классификации. В реальной работе они более дифференцированы в зависимости от организационных функций или содержания работы. Например, в отделе безопасности есть группа по борьбе с вторжением и группа по безопасности данных, которые соответствуют ежедневным операциям по инцидентам сетевой безопасности и инцидентам безопасности данных.

- Инцидент кибербезопасности:относится к деятельности человека、кибератака、Программный и аппаратный сбой、Стихийные бедствия и т.д.,События, которые причиняют вред учетным записям, информационным системам или сетям. Что касается предприятия «Безопасность строительства» и «Безопасность».,Могут быть разделены на события нарушения безопасности.,Риск нарушений операций, нарушений учетных записей и паролей, нарушений частных зданий и т. д.;,Поведение при сканировании, сигнализация IOC, фишинговая учетная запись электронной почты, предположительно украденная, и т. д., получение событий об уязвимостях;,Уязвимость приема SRC, Уязвимость приема CNVD、Клиентская сторона получает уязвимость, а отраслевой регулирующий орган получает уязвимость.

- Инцидент с безопасностью данных:обратитесь к секретам компании、секрет илидругойуровень конфиденциальной информации, выдаваемой во внешнюю среду,Когда-то использовался преступниками,Вызвано инцидентом в сфере безопасности. В основном его разделяют на две категории: внутренняя утечка информации и внешняя утечка информации. Внутренняя информация утекла,Например, копирование файлов на U-диске, исходящие IM-файлы, исходящие конфиденциальные данные по электронной почте, создание/запись файлов на U-диске, утечка внешней информации;,Например, утечка информации в общедоступной сети GitHub и мониторинг продажи конфиденциальных данных.

1.2 Принципы классификации инцидентов

- Приоритетным принципом классификации событий являются количественные показатели. При субъективной количественной оценке потерь в качестве основы для оценки следует использовать более высокие количественные потери или более серьезные последствия.

- Когда трудно дать точную количественную оценку или стоимость количественной оценки высока, она может основываться на субъективном суждении;

- Во время текущего события уровень событий должен динамически обновляться в соответствии с ходом события.

1.3 операции по инцидентам безопасности

Для инцидентов безопасности, вызванных внешними атаками, необходимо провести углубленный анализ каждого инцидента, чтобы найти недостатки и внести улучшения. Однако инциденты безопасности, вызванные инсайдерами, от мониторинга возникновения до последующих операций, представляют собой операции с одним событием, которые имеют ограниченный защитный или предупреждающий эффект. Чтобы еще больше увеличить влияние инцидента, мы проводим унифицированное управление инцидентами безопасности хостов и данных, создаем механизм расчета и пропаганды оценки рисков безопасности на уровне департаментов, а также организуем отдельных лиц и отделы, которые нарушают правила, для участия в красных линиях безопасности. обучение по вопросам безопасности и экзамен для снижения вероятности повторного правонарушения.

02

—

Обработка инцидентов безопасности

2.1 Принцип утилизации

1.Принцип ответственности

В соответствии с требованиями «отвечает тот, кто отвечает, несет ответственность тот, кто управляет, несет ответственность тот, кто ее использует», бизнес-отдел, отдел пользователей и операционный отдел информационной системы являются отделами, непосредственно ответственными за координацию и распоряжение. информационной системы, а руководитель отдела является первым ответственным лицом. Все отделы должны хорошо координировать и взаимодействовать во время утилизации, внедрить систему ответственности за работу по утилизации на основе разделения труда и сотрудничества, а также обеспечить выполнение обязанностей.

2. Принцип быстрого восстановления

При возникновении инцидента кибербезопасности, требующего межведомственной координации, все подразделения должны работать вместе в соответствии с принципом «сначала решение проблем, потом процедуры», чтобы стремиться к быстрому восстановлению системы и минимизации потерь.

3. Принцип оценивания утилизации

В соответствии с разными уровнями событий должны быть установлены разные требования к времени реагирования, сводному обзору, поощрениям и наказаниям:

- Время ответа:разные уровни информации Безопасностьсобытие,Первая скорость реакции должна быть на минутном уровне или даже на втором уровне. Но чем выше уровень инцидента Безопасности,Чем выше уровень лидерства, о котором сообщается в течение срока, тем выше уровень.,Например, для инцидента P5 требуются только инженеры по эксплуатации или автоматизированная обработка.,Об инцидентах P3 следует сообщать ответственному лицу сетевого отдела.,Об инцидентах P2 следует сообщать комитету сетевой безопасности и высшему руководству;

- Краткий обзор:существовать Обработка инцидентов безопасностипосле,Для разных уровней событий должны быть установлены разные уровни требований к проверке.,Самый низкий уровень должен занимать лицо, ответственное за инцидент.,Затем вовлеченные отделы предоставляют обратную связь, Сетевой. департамент взял на себя инициативу в проверке、Комитет сетевой безопасности организует проверку и отчитывается перед высшим руководством;

- Награда и наказание после:对событие进行定责与奖励。поощрять открытия Безопасностьсобытие及существовать Безопасностьсобытие过程中表现优异的个人与行为,Наказать соответствующий персонал или отделы, ответственные за инцидент. Департамент безопасности не имеет возможности налагать административные взыскания.,Необходимо взаимодействие с отделом кадров для реализации согласно требованиям компании.

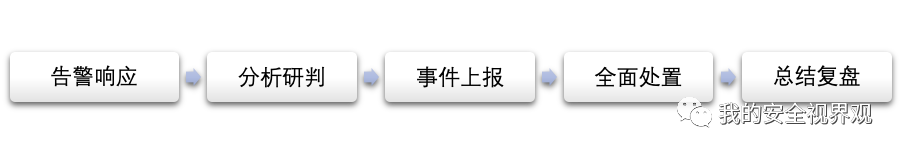

2.2 Процесс утилизации

При возникновении информационного инцидента первостепенной задачей является своевременная остановка потерь и быстрое восстановление бизнеса. Своевременное прекращение убытков включает контроль или устранение неблагоприятных последствий, вызванных инцидентом. Восстановление бизнеса должно основываться на реальных сценариях и снова предоставлять услуги после того, как инцидент будет эффективно локализован или устранен. никто не должен сдерживать или разрешать в соответствии с Процессом Все операции по утилизации представляют собой стандартные действия, которые можно разделить на пять общих этапов.

1. Реакция на сигнал тревоги

При получении информации о тревоге сотрудники службы безопасности на переднем крае должны оценить информацию и выполнить ее в соответствии с соответствующей СОП. Однако информация о тревогах поступает из широкого круга источников, включая отзывы внутреннего и внешнего персонала компании, различные тревожные сигналы от датчиков, уведомления от вышестоящих надзорных подразделений и поступления в Центр реагирования на чрезвычайные ситуации (SRC). Все инциденты, связанные с безопасностью, регистрируются. сначала обрабатывается сотрудниками службы безопасности, работающими на переднем крае. Если в процессе обработки проблемы обнаруживаются или возникают сомнения, они передаются на вторую линию, а вторая линия инициирует углубленные меры реагирования безопасности в зависимости от фактической ситуации.

2.Анализ, исследования и суждения

Анализ событий – это весь процесс утилизации Ключевым моментом также является сложность,В Безопасность существует множество типов событий.,Более серьезное испытание способностей эксплуатационного персонала службы безопасности.,С точки зрения фактического содержания оперативной работы и управления рисками,Разделите события безопасности в зависимости от сложности обработки:

- Легко утилизировать:Утилизация может быть завершена только путем общения.,Ключевым моментом является требование от соответствующих ответственных лиц предоставить подробные доказательства.,附существоватьсобытие处置工单中才能算是闭环。включая хост Безопасностьсобытие中的违规событие、нормальная работа、Неправильная эксплуатация、Повторяющиеся события、Ложное срабатывание;Безопасность Различные утечки информации в инциденте с данными;

- Проверьте класс утилизации:В основном слабые данные пароля,Для проверки события необходимо использовать технические средства. никто Будь то сигнализация о событии слабого пароля в NTA или обнаружение слабого пароля на основе HIDS,Все они нуждаются в дальнейшей проверке, существуют ли они на самом деле и могут ли они быть использованы извне и причинить вред. Первый должен находиться только в пределах зоны трафика, покрываемой NTA.,Распространяйте слабые пароли,Независимо от того, существует ли на самом деле слабый пароль в соответствующей системе или службе.,Оповещения будут выдаваться,Следовательно, количество ложных срабатываний будет относительно большим; последнее связано с тем, что учетная запись хоста и служба могут использоваться только локально.,Доступ с нелокальных адресов не может быть использован;

- Категории углубленного расследования:В основном относится ккибератака类событие,Требуется профессиональный анализ происшествия.,К техническим возможностям эксплуатационного персонала Безопасности предъявляются высокие требования.,А также для обнаружения коренных причин, устранения неполадок и устранения уязвимостей, а также для отслеживания и принятия контрмер.,Все зависит от возможностей и опыта сотрудников Службы безопасности. Чем больше людей пережили настоящие наступательные и оборонительные бои,,Тем быстрее вы сможете обнаружить проблему.

3. Отчеты об инцидентах

После анализа и оценки инцидента безопасности необходимо сделать предварительное заключение об инциденте и сообщить о нем соответствующим руководителям или организациям безопасности на разных уровнях, чтобы получить больше ресурсной поддержки и принятия решений, а также способствовать более тщательному рассмотрению инцидента. быстро

4. Комплексная утилизация

Инциденты безопасности рассматриваются в основном с трех аспектов: отслеживание и сбор доказательств, внешние связи с общественностью, а также остановка потерь и восстановление бизнеса.

- Отслеживание и сбор доказательств:от каждого Безопасность Сигнализация устройства、бревно、анализ трафика,Узнайте подноготную злоумышленника,Восстановить цепочку атаки, проанализировать образцы и файлы бэкдора, оставленные злоумышленником;,Проводить внутренние боковые осмотры и зазоры;

- Внешний пиар:когда Безопасностьсобытие即将существовать特殊时期发生或已经发生时,и оказывают неблагоприятное воздействие на внешний мир,В том числе ситуации, когда сеть заказчика подвергается рискам, происходит утечка пользовательской информации и т. д.,Необходимо сотрудничать с отделом по связям с общественностью для мониторинга общественного мнения и реализации стратегий реагирования;

- Стоп-лосс и восстановление бизнеса:Проведение соответствующих бизнес-систем и серверов Безопасность Армирование,Отслеживайте и обнаруживайте потенциальные бэкдоры и очищайте их.,Будьте готовы к тому, что бизнес снова выйдет в онлайн.

5. Итоговый обзор

Каждый инцидент должен стать возможностью для возрождения системы безопасности и построения более безопасной сетевой среды. Углубитесь в причину инцидента, проверьте механизм защиты, протестируйте стратегию мониторинга безопасности и проанализируйте ситуацию, основываясь на анализе и кратком изложении инцидента, выведите отчет об инциденте. Более важным является не только причина. инцидента, но и ряд последующих улучшений, которые могут улучшить текущий уровень. Ниже приведен шаблон отчета об инциденте безопасности:

сеть Обработка инцидентов безопасностилист отчета

название события | |||||

|---|---|---|---|---|---|

Идентификатор события | уровень события | ||||

Дата отчета | обнаружить источник | ||||

Обзор воздействия | Уровень воздействия события | ||||

Описание внешних воздействий: Описание внутренних воздействий: | |||||

Информация о системе | |||||

Системный IP | Продолжительность воздействия | ||||

ответственное лицо | Ответственный за команду | ||||

критическое время события | |||||

время открытия | |||||

Время первоначальной проверки безопасности | |||||

Время исправления ошибок | |||||

Время проверки безопасности | |||||

процесс обработки инцидентов | |||||

Процесс утилизации | Этапы утилизации | Участники | |||

1 | |||||

2 | |||||

анализ воздействия | |||||

юридические последствия | никто | ||||

влияние на бизнес | никто | ||||

Влияние данных | |||||

риск безопасности | никто | ||||

другой | никто | ||||

Анализ причин | |||||

Классификация причин | □Оборудование и средства □Прикладная система □Персонал □Процесс □Внешние факторы | ||||

Анализ причин | |||||

Последующие улучшения | |||||

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.