Сервер Windows: настройте HTTPS через обратный прокси-сервер nginx и установите SSL-сертификат.

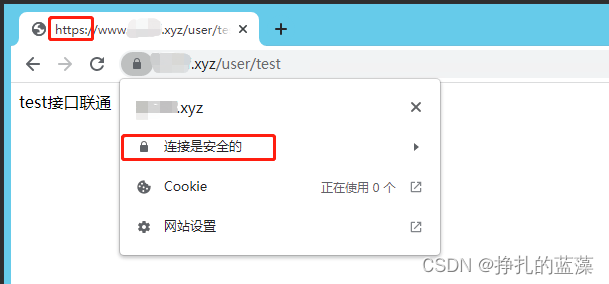

Сначала посмотрим на эффект: Оригинал http,Конфигурация После того, как стало лучше https Он также работает и отображается как безопасная ссылка.

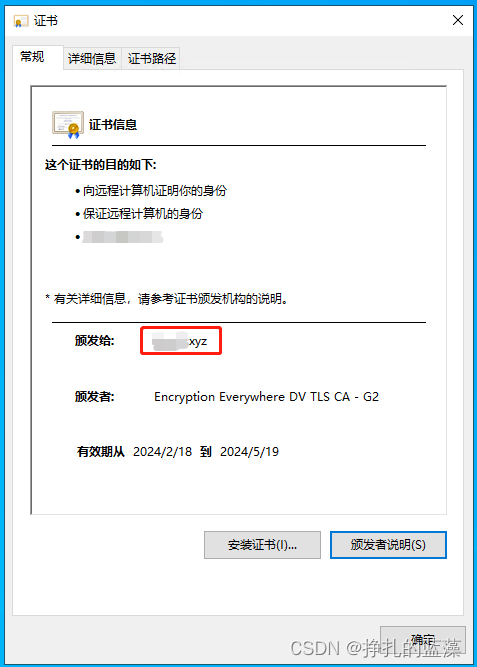

первая необходимость SSL-сертификат 。 SSL Сертификат привязан к доменному имени и имеет срок действия. windows Дважды щелкните, чтобы просмотреть соответствующую информацию.

Загруженный сертификат Apache、IIS、Tomcat и Nginx из. то, что нам нужно, это Nginx под папкой crt и key Эти два файла из.

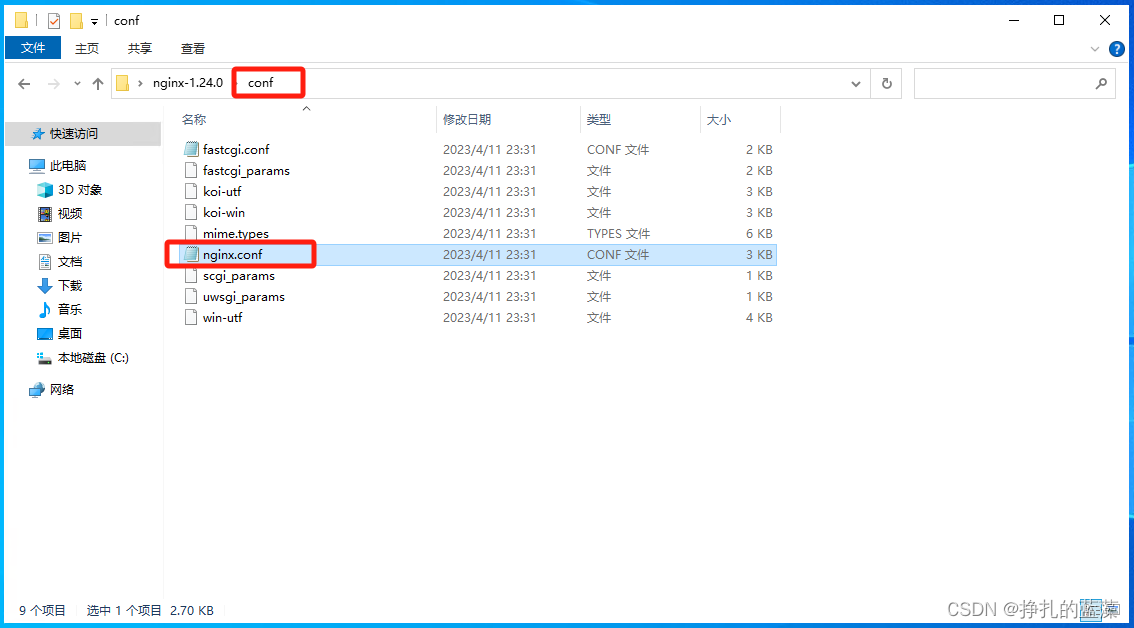

поговорим об этом ниже nginx процесс настройки. Первая загрузка через официальный сайт: https://nginx.org/en/download.html.

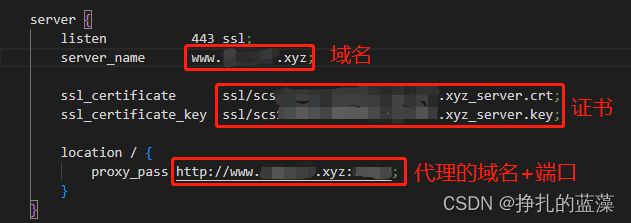

Затем нам нужно настроить nginx.conf этот файл.

Файл конфигурации по умолчанию выглядит беспорядочным, вы можете изменить # Удалите все строки комментариев в начале. Давайте сначала поговорим о самых основных моментах конфигурации, чтобы каждый мог их понять, а затем мы постепенно расширим их позже. Только что server Просто выполните следующую настройку здесь.

Код выглядит следующим образом:

server {

listen 443 ssl;

server_name www.xxx.xyz;

ssl_certificate ssl/scsxxx.xyz_server.crt;

ssl_certificate_key ssl/scsxxx.xyz_server.key;

location / {

proxy_pass http://www.xxx.xyz:номер порта;

}

}Сертификат можно создать в папке, где находится файл конфигурации. ssl папку, поместите в нее информацию о сертификате и затем укажите на нее ссылку.

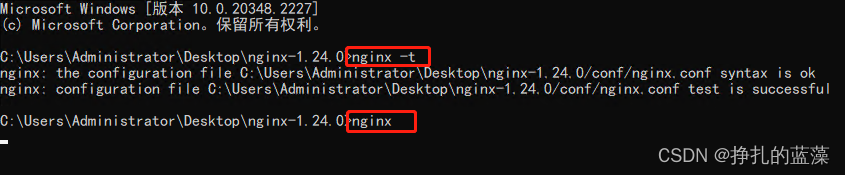

Затем cmd существовать nginx проходить nginx -t Вы можете проверить конфигурацию.

прямой nginx Оно бежит.

Не запускайте это повторно, выключите его cmd Оконный процесс все еще существует. Повторный запуск приведет к созданию нескольких процессов. Позже измените его на Конфигурация, а затем откройте окно. nginx -s reload Элементы конфигурации можно перезагрузить.

Кроме того, вы должны поместить его в группу безопасности, управляемую существующим сервером. 443 Этот порт открыт. Затем успех.

Расширение содержимого связанных параметров

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/certificate.crt;

ssl_certificate_key /path/to/private.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

# Необязательный: Конфигурация SSL Кэш сеанса повышает производительность

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

# Необязательный: давать возможность OCSP Stapling улучшить SSL Проверьте производительность и безопасность

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /path/to/ssl_trusted_certificate.crt;

# Необязательный: Конфигурация HSTS для повышения безопасности

add_header Strict-Transport-Security "max-age=31536000" always;

# Необязательный: Конфигурация файла цепочки сертификатов для поддержки некоторых клиентов.

# ssl_chain_certificate /path/to/chain_certificate.crt;

location / {

# Конфигурация установлена на другой сервер

}

}существоватьвыше Конфигурациясередина:

-

listen 443 ssl;обозначение Блок сервера слушает 443 порт и включите SSL 。 -

ssl_certificateиssl_certificate_keyУточняйте отдельно SSL Путь к файлу сертификата и файлу ключа. -

ssl_protocolsУкажите разрешенное SSL Версия протокола. -

ssl_prefer_server_ciphersПосле включения сторона сервера имеет более высокий приоритет, и выбирается набор шифров стороны сервера. -

ssl_session_cacheиssl_session_timeoutКонфигурация SSL Кэширование сеансов для повышения производительности. -

ssl_staplingиssl_stapling_verifyвключать OCSP Stapling улучшить SSL Проверьте производительность и безопасность。 -

ssl_trusted_certificateобозначение OCSP Stapling Проверенная цепочка сертификатов. -

add_header Strict-Transport-Securityдавать возможность HSTS для повышения безопасности. -

ssl_chain_certificateНеобязательный файл цепочки сертификатов с изображением для поддержки определенных клиентов.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.