Руководство по использованию Impackt Toolkit — SMB/MSRPC

Предисловие

Impacket Этот набор инструментов является одним из наиболее часто используемых в интранете членов красной команды, и Impacket это стандарт Python Библиотека классов для SMB1-3 или IPv4 / IPv6 на TCP、UDP、ICMP、IGMP,ARP,IPv4,IPv6,SMB,MSRPC,NTLM,Kerberos,WMI,LDAP и другие протоколы для доступа к низкоуровневому программированию. существовать impacket Наиболее часто используемый протокол в наборе инструментов: smb Протокол, СМБ Это сетевой протокол, также известный как протокол блокировки сообщений сервера, который используется для связи между клиентами и серверами. Его также можно использовать для совместного использования файлов, принтеров и других сетевых ресурсов. Второй MSRPC,MSRPC или Microsoft Удаленный вызов процедуры DCE / RPC Модифицированная версия Microsoft Создан для использования в Windows Легко создавайте модели клиент/сервер в Windows Server Протокол домена полностью основан на MSRPC。

использовать

Про установку больше рассказывать не надо. Если вы действительно не умеете, просто воспользуйтесь Baidu!

git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket/

ls

python setup.py installВсе сгенерированные файлы инструментария находятся в каталоге примеров:

Вот демонстрация. Здесь не настроена среда домена. Если домен существует, добавьте имя домена перед именем пользователя. Пользователь: Пароль администратора: 123456.

Зачем использовать пользователя-администратора в качестве демонстрации? Потому что после применения патча kb2871997 пользователям, отличным от sid500, запрещено выполнять pth. Если домен не существует, нет необходимости добавлять параметр имени домена.

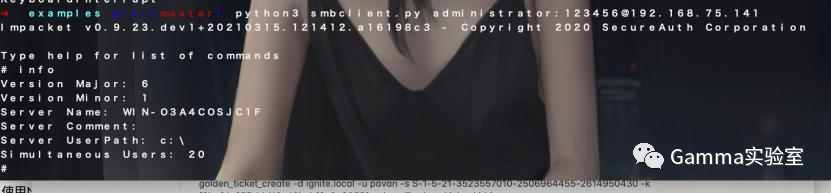

smbclient.py

Иногда нам необходимо выполнить несколько операций между компьютером злоумышленника и целевым компьютером, а затем mbclien.py Достаточно, чтобы удовлетворить наши потребности,Он может перечислять общие ресурсы и файлы,Переименуйте некоторые файлы,Загрузите двоичный файл или загрузите файл с целевого компьютера.,Конечно, есть и более чудесные вещииспользовать。。。。синтаксис:

smbclient.py [домен] / [использоватьuser]:[пароль/хэш пароля] @ [Цель IP адрес]Установить соединение с сервисом SMB через пароль

Python smbclient.py

redteamspace/Administrator:123456@192.168.75.141Установить соединение с сервисом SMB через хэш

python3 smbclient.py -hashes 00000000000000000000000000000000:32ed87bdb5fdc5e9cba88547376818d4 administrator@192.168.75.141

Мы подключаемся к целевой машине, и у нас есть оболочка smb, которая может запускать различные команды, такие как dir, cd, pwd, put, rename, more, del, rm, mkdir, rmdir, info и т. д.

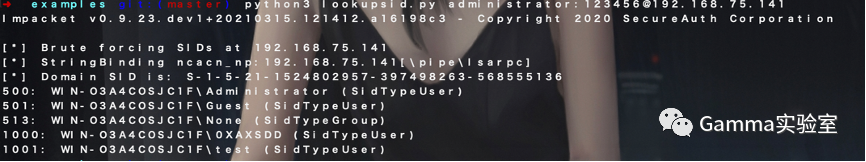

lookupsid.py

Идентификатор безопасности (SID) — это уникальное значение переменной длины, которое идентифицирует учетную запись пользователя. С помощью перечисления пользователей SID мы можем извлечь информацию о существующих пользователях и их данных. Сценарий Lookupsid может перечислять локальных и доменных пользователей.

синтаксис:

lookupsid.py [домен] / [использоватьuser]:[пароль/хэш пароля] @ [Цель IP адрес]Подтвердить по паролю

Pyhton lookupsid.py

redteamspace/Administrator:123456@192.168.75.141Подтвердить через хэш

Pyhton lookupsid.py -hashes 00000000000000000000000000000000:

32ed87bdb5fdc5e9cba88547376818d4

redteamspace/Administrator@192.168.75.141

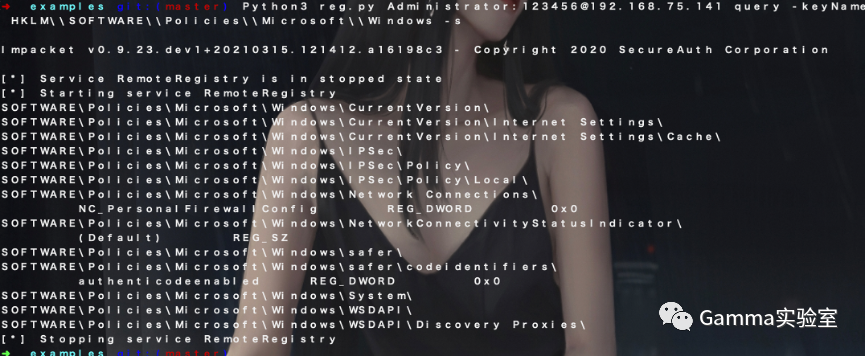

reg.py

Reg.exe это исполняемый сервис, при использовании с eh Вы можете прочитать, изменить и удалить зарегистрированное значение поверхности, объединив запрос, добавив и удалив ключевое слово «combinationuse» и скрипт «isuse». reg Сервис, с помощью которого можно получить информацию о различных политиках, программном обеспечении, а также внести изменения в некоторые из этих политик.

синтаксис:

reg.py [домен] / [использоватьпользователя]: [пароль: хэш пароля] @ [Цель IP адрес] [работать] [Держатьпараметры]Подтвердить по паролю

Python3 reg.py Administrator:123456@192.168.75.141 query -

keyName HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows -sПодтвердить через хэш

Pyhton reg.py -hashes 00000000000000000000000000000000:

32ed87bdb5fdc5e9cba88547376818d

redteamspace/Administrator@192.168.75.141 query -keyName

HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows -sВ приведенном выше примере можно получить политику безопасности Windows.

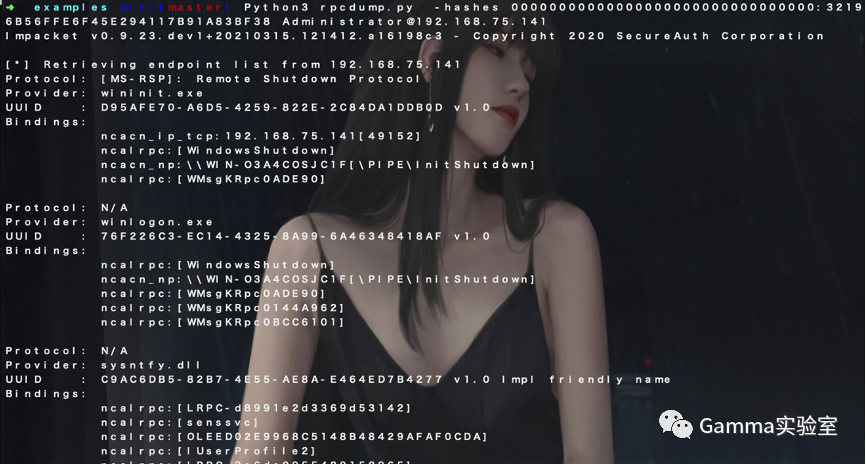

rpcdump.py

RPC означает, что программа выполняет процесс в другом адресном пространстве (закодированном как обычный вызов процесса). Скрипт может перечислить для нас эти конечные точки.

синтаксис:

rpcdump.py [домен] / [использоватьuser]:[пароль/хэш пароля] @ [Цель IP адрес]Подтвердить по паролю:

Python rpcdump.py

redteamspace/Administrator:123456@192.168.75.141Подтвердить через хэш:

Python rpcdump.py -hashes

00000000000000000000000000000000:32196B56FFE6F45E294117B91A83BF38

redteamspace/Administrator@192.168.75.141

opdump.py

Сценарий привязывается к заданному имени хоста:порту и подключается к интерфейсу DCERPC (распределенная вычислительная среда/вызов удаленных процедур). После подключения он попытается последовательно вызвать каждый из первых 256 номеров операций и сообщить о результатах каждого вызова, что генерирует информацию о TCP-соединении к данному хосту: порту.

синтаксис:

opdump.py [Цель IP адрес] [Версия интерфейса порта]

opdump.py 192.168.75.141 135 76F226C3-EC14-4325-8A99-

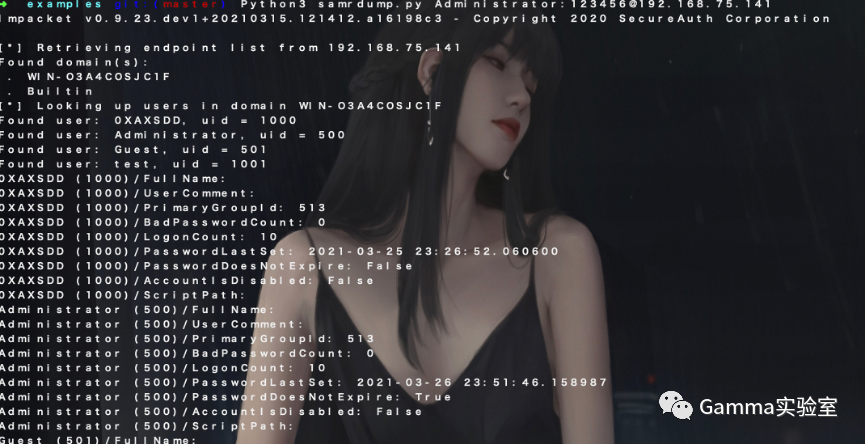

6A46348418AF v1.0samrdump.py

Samrdump — это программа диспетчера учетных записей безопасности (SAM), которая извлекает конфиденциальную информацию об указанном целевом компьютере. Это удаленный интерфейс, который можно использовать в «Распределенной вычислительной среде/удаленных процедурах» (DCE). / RPC)». В нем перечислены все общие системные ресурсы, учетные записи пользователей и Дополнительная полезная информация о присутствии цели в локальной сети.

синтаксис:

samrdump.py [домен] / [использоватьuser]:[пароль/хэш пароля] @ [Цель IP адрес]Подтвердить по паролю:

Python samrdump.py Administrator:123456@192.168.75.141Подтвердить через хэш:

Python samrdump.py -hashes 00000000000000000000000000000000:

32196B56FFE6F45E294117B91A83BF38

redteamspace/Administrator@192.168.75.141

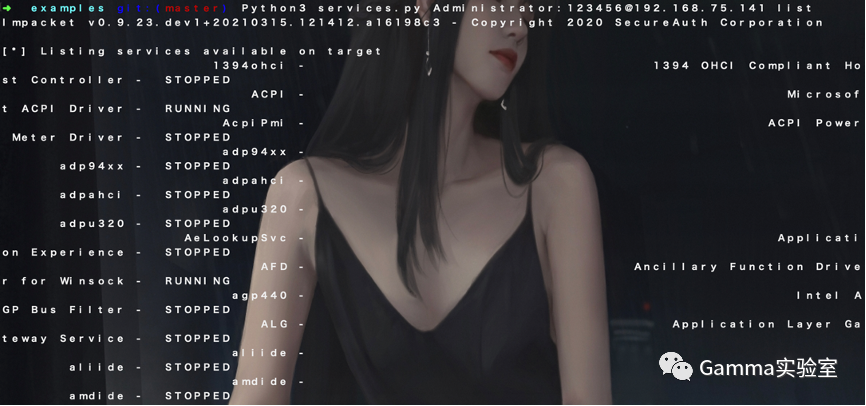

services.py

Сценарий службы Impacket взаимодействует со службами Windows с помощью интерфейса MSRPC. Он может запускать, останавливать, удалять, читать статус, настраивать, составлять список, создавать и изменять любую службу.

синтаксис:

services.py [домен] / [использоватьuser]:[пароль/хэш пароля] @ [Цель IP адрес] [Держать делать]Подтвердить по паролю:

Python services.py Administrator:123456@192.168.75.141 listПодтвердить через хэш:

Python services.py -hashes 00000000000000000000000000000000:

32196B56FFE6F45E294117B91A83BF38

redteamspace/Administrator@192.168.75.141 list

ifmap.py

Ifmap Сценарий изначально привязан к целевому компьютеру. MGMT интерфейс. Он получит интерфейс ID столбцы После стола поставьте вот эти ID Добавить к тому, что уже есть в его базе данных UUID в другом большом списке, затем После того, как он попытается связать каждый интерфейс и сообщит о состоянии интерфейса (который может указать, что он прослушивается), он будет шоу-программа UUID (Уникальный идентификатор) Поверхность столбца, проходит Эти поисковые запросы в Интернете uuid, чтобы получить информацию о безопасности службы.

синтаксис:

ifmap.py [Цель IP адрес] [Цельпорт]

ifmap.py 192.168.75.141 135getArch.py

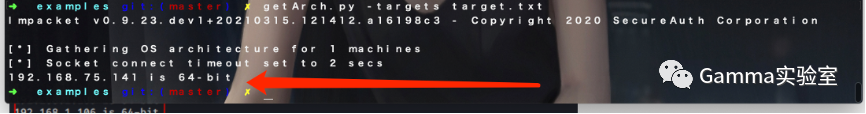

использовать NDR64 Кодировка синтаксиса передачи для всех PDU (блок данных протокола) должен быть 0x10 Значение используется в качестве метки формата представления данных. Это значение доступно только в x64 Битовая система из находится в пути. Когда целевой Скрипт предоставляет Скрипт, Скрипт пытается связаться с целевой системой и собирает тег формата отображения поверхности данных из значений. а затем сравнить его с тем, что хранится в его коде NDR64 Синтаксическое соответствие. Тогда, если операционная система 64 Бит или32 битовая система, которая может предоставить информацию злоумышленнику.

синтаксис:

getArch.py -target [Цель IP адрес]

getArch.py -targets [Цель Списокповерхность]

getArch.py -targets target.txt

netview.py

Это инструмент перечисления, который требует использования доменного имени для перечисления хостов. Также могут быть предоставлены хост-столбцы и целевые столбцы. поверхность Как только информация найдена, это не прекращается. Он постоянно ищет найденные хосты и подробно отслеживает, кто вошел в систему или вышел из удаленного сервера. Он поддерживает соединение с целевой системой и работает очень скрытно, поскольку отправляет лишь небольшое количество сообщений. DCERPC пакет. Этот сценарий требует, чтобы компьютер злоумышленника имел возможность разрешить NetBIOS компьютера домена. Имя, которое может передать злоумышленник на компьютере DNS установить как домен DNS достичь.

синтаксис:

netview.py [домен] / [использоватьсемья]-Цель[Цель IP адрес]-использоватьсемья[использоватьсемья Списокповерхность]

netview.py [домен] / [использоватьсемья]-Цель[Цель Списокповерхность]-использоватьсемья[использоватьсемья Списокповерхность]

netview.py redteamspace/Administrator -targets target.txt -users

user.txt

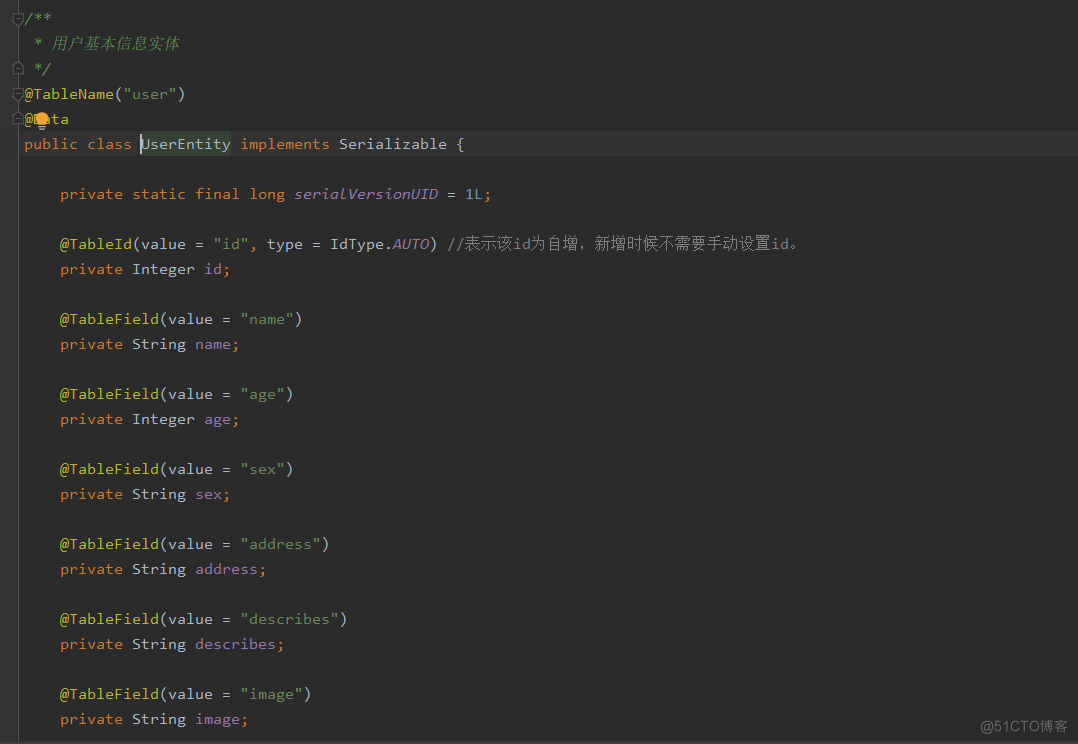

Spring Boot(06): Spring Boot в сочетании с MySQL создает минималистскую и эффективную систему управления данными.

Как использовать ArrayPool

Интегрируйте iText в Spring Boot для реализации замены контента на основе шаблонов PDF.

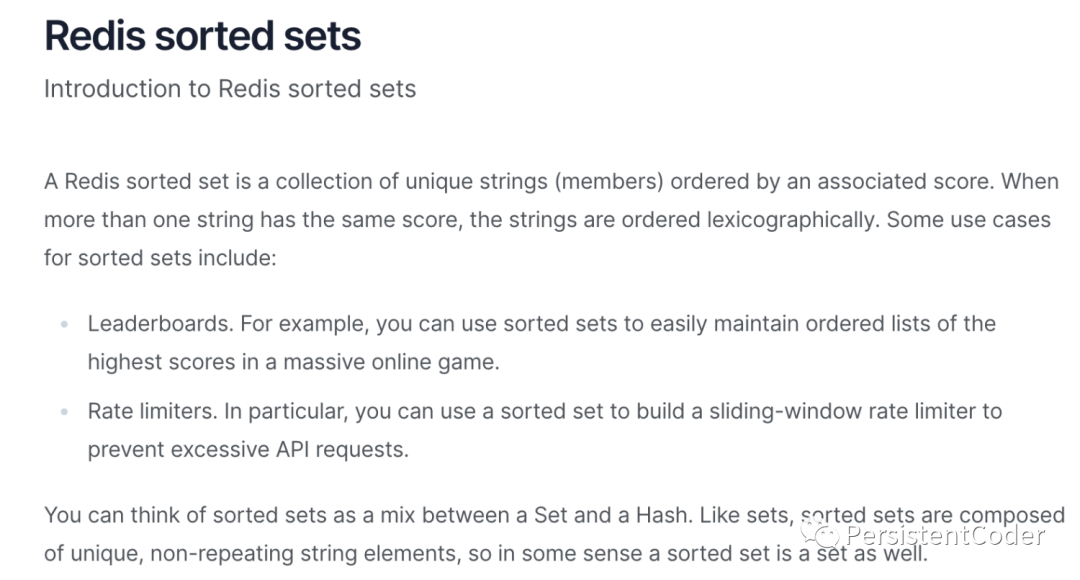

Redis реализует очередь задержки на основе zset

Получить текущий пакет jar. path_java получает файл jar.

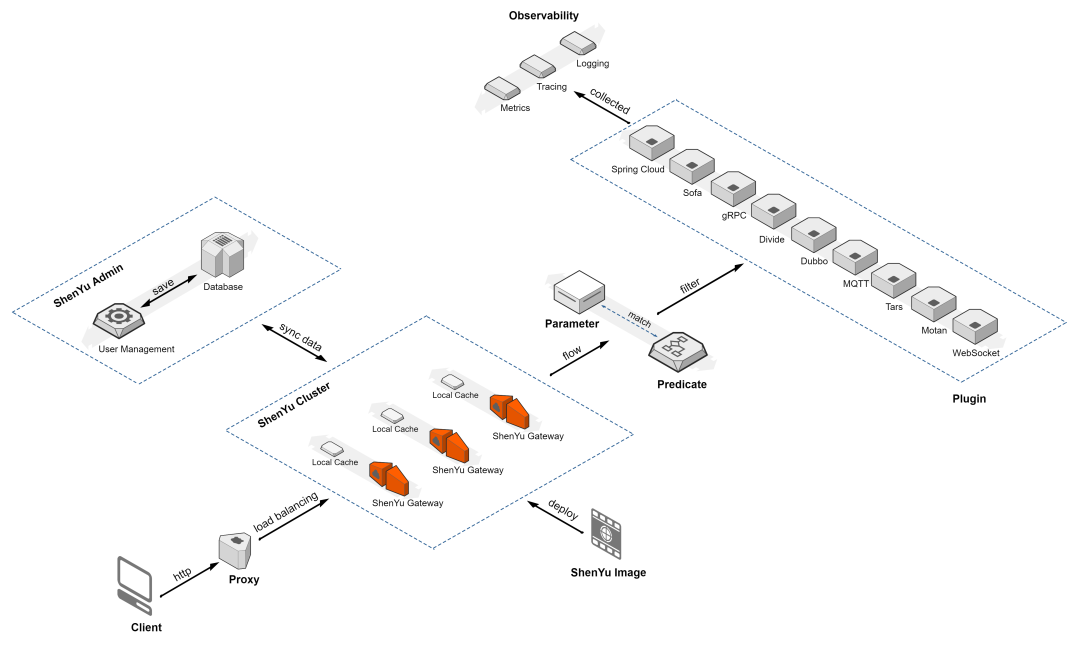

Краткое обсуждение высокопроизводительного шлюза Apache ShenYu

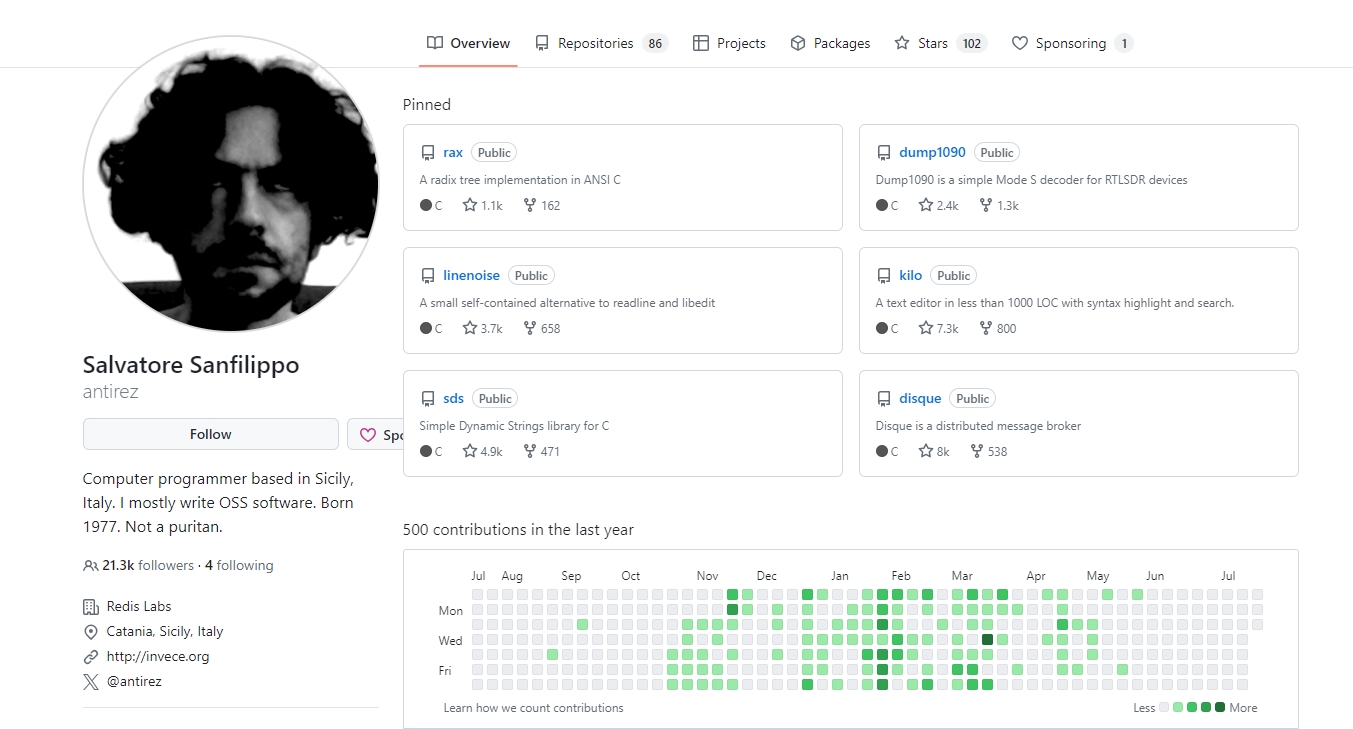

Если вы этого не понимаете, то на собеседовании даже не осмелитесь сказать, что знакомы с Redis.

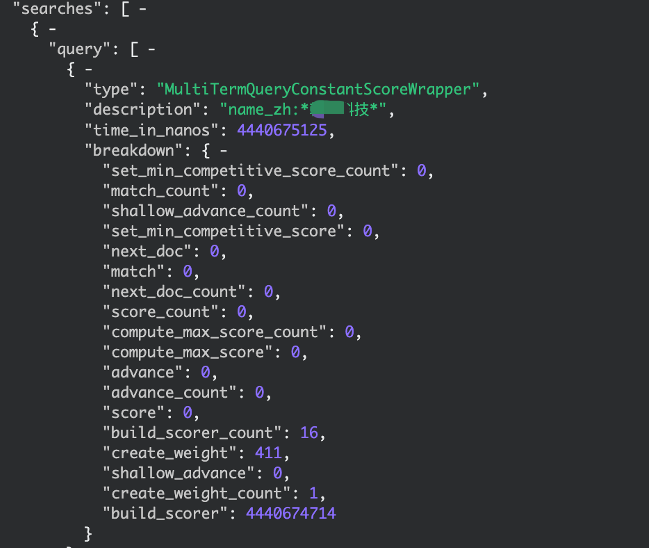

elasticsearch медленный запрос, устранение неполадок записи, запрос с подстановочными знаками

По какому стандарту взимается плата за обслуживание программного обеспечения?

IP-адрес Получить

【Java】Решено: org.springframework.web.HttpRequestMethodNotSupportedException

Native js отправляет запрос на публикацию_javascript отправляет запрос на публикацию

.net PDF в Word_pdf в Word

[Пул потоков] Как Springboot использует пул потоков

Подробное объяснение в одной статье: Как работают пулы потоков

Серия SpringCloud (6) | Поговорим о балансировке нагрузки

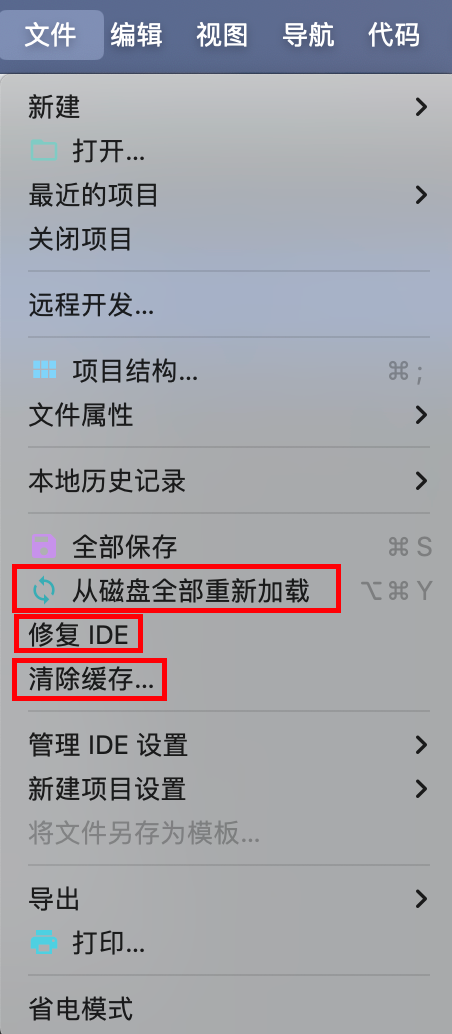

IDEA Maven может упаковать все импортное полностью красное решение — универсальное решение.

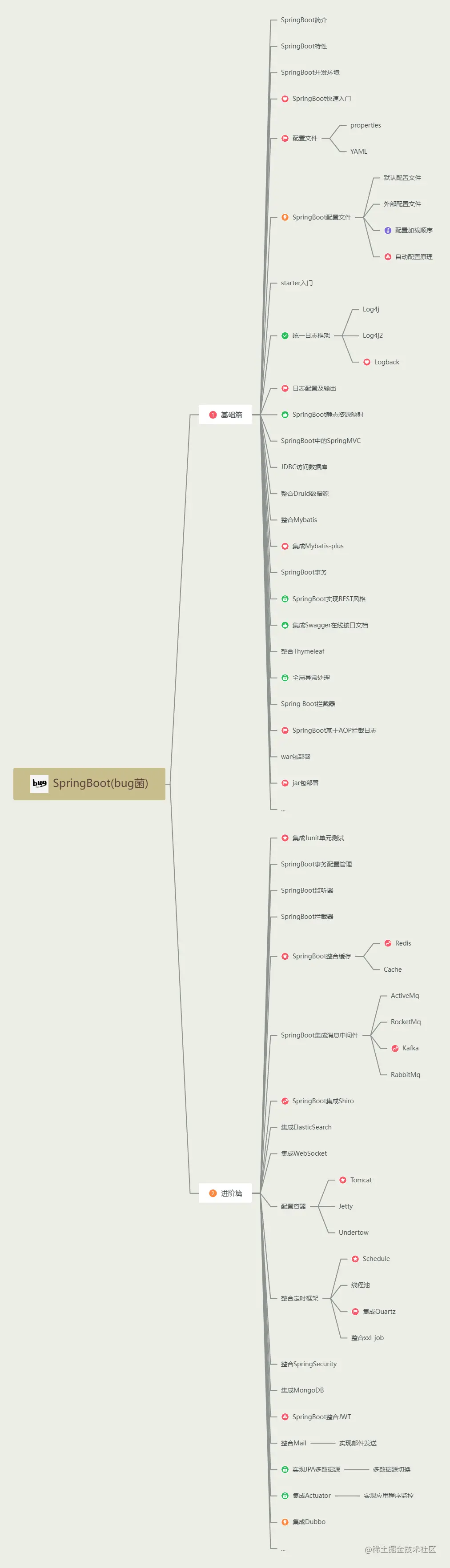

Последний выпуск 2023 года, самое полное руководство по обучению Spring Boot во всей сети (с интеллект-картой).

[Решено — Практическая работа] SaTokenException: запрос не может быть получен в контексте, отличном от Интернета. Решение проблем — Практическая работа.

HikariPool-1 - Connection is not available, request timed out after 30000ms

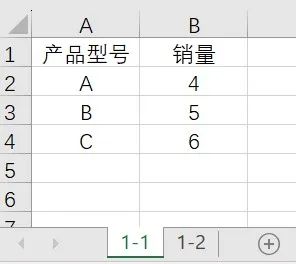

Power Query: автоматическое суммирование ежемесячных данных с обновлением одним щелчком мыши.

установка Ubuntu в среде npm

3 Бесплатные системы управления складом (WMS) .NET с открытым исходным кодом

Глубокое погружение в библиотеку Python Lassie: мощный инструмент для автоматизации извлечения метаданных

Объяснение прослушивателя серии Activiti7 последней версии 2023 года

API-интерфейс Jitu Express для электронных счетов-Express Bird [просто для понимания]

Каковы архитектуры микросервисов Java. Серверная часть плавающей области обслуживания

Описание трех режимов жизненного цикла службы внедрения зависимостей Asp.net Core.

Java реализует пользовательские аннотации для доступа к интерфейсу без проверки токена.