Руководство по использованию артефакта тестирования на проникновение Nessus «рекомендуемая коллекция»

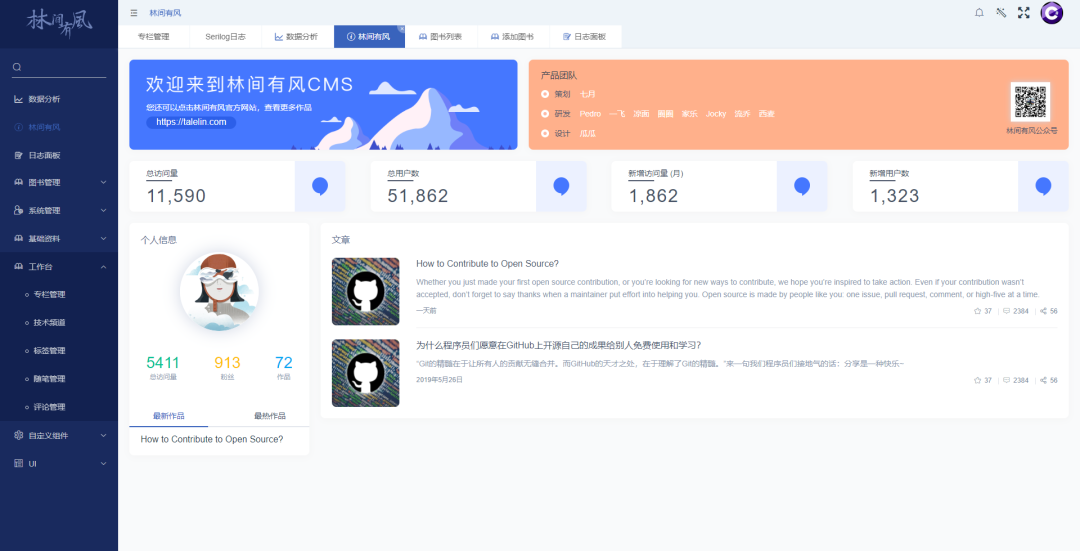

Введение: Nessus утверждает, что является самым популярным сканером уязвимостей в мире. Этот инструмент предоставляет полную услугу сканирования уязвимостей компьютера и обновляет свою базу данных уязвимостей в любое время. Nessus отличается от традиционного программного обеспечения для сканирования уязвимостей. Nessus может управляться удаленно на локальном компьютере или одновременно удаленно проводить анализ уязвимостей и сканирование системы.

Официальный сайт: http://www.nessus.org/ Среда: доступны Winodws, Linux, Mac и другие операционные системы (старые правила, установка очень проста, здесь я продемонстрирую только руководство по установке с использованием метода контейнера Docker, другие методы не будут установлены Baidu, поэтому я не буду подробности здесь).

развертывать:

docker run -itd -p 8834:8834 registry.cn-hangzhou.aliyuncs.com/steinven/nessus:v0.1

Доступ через браузер: https://ip:8834 (примечание https), учетная запись: admin Пароль:admin

Nessus Home Edition поддерживает сканирование максимум 16 хостов.,Но используйте Docker для неограниченного использования,Конечно, также доступны снимки виртуальных машин.

Функции: 1. Предоставлять комплексные услуги по сканированию уязвимостей компьютера и обновлять базу данных уязвимостей в любое время; 2. Отличается от традиционного программного обеспечения для сканирования уязвимостей. Nessus можно контролировать локально или удаленно одновременно для выполнения анализа уязвимостей и сканирования системы; 3. Его эксплуатационные характеристики адаптируются в зависимости от ресурсов системы. Если на хосте настроено больше ресурсов (например, ускорение ЦП или увеличение объема памяти), его эффективность можно повысить за счет обилия ресурсов; 4. Вы можете определить плагины самостоятельно; 5、NASL(Nessus Attack Scripting Language) — это язык, используемый Tenable,раньше писалNessusиз БезопасностьтестПараметры; 6. Полностью поддерживает SSL (безопасный Socket Layer)。

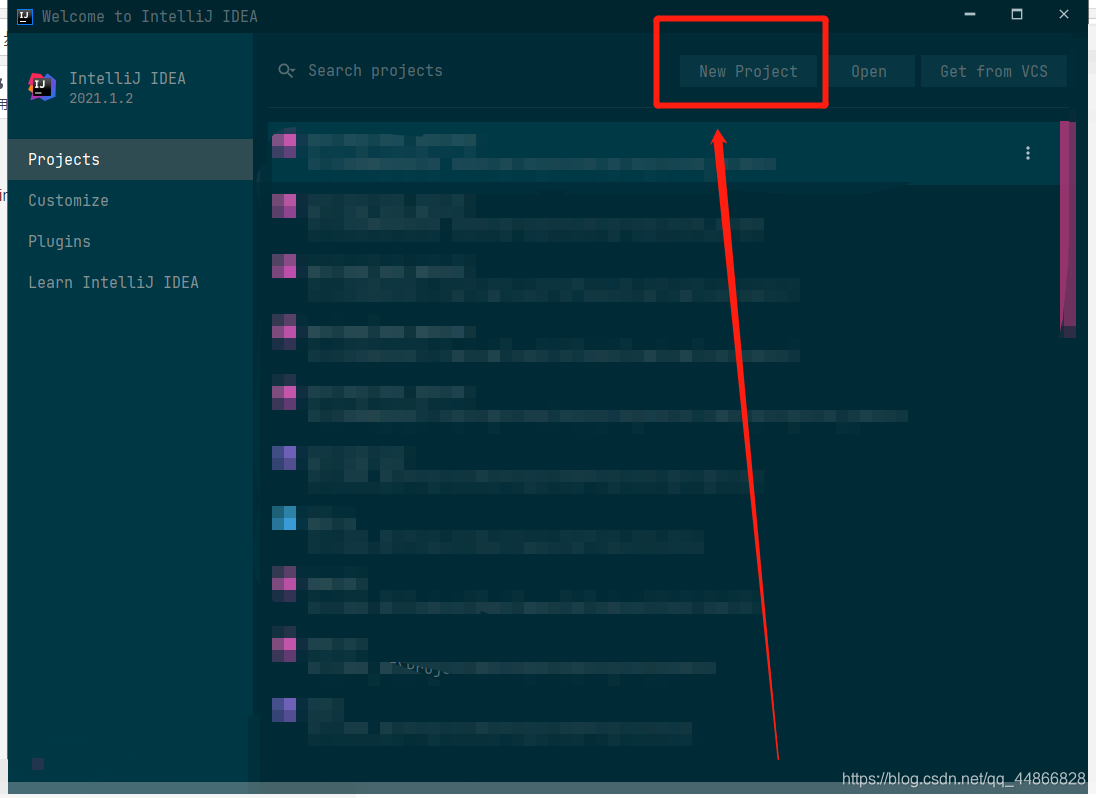

Учебник по использованию: 1. Войдите в панель управления, создайте новое сканирование и нажмите «Расширенное сканирование», чтобы настроить сканирование.

2. Настройте имя проекта, описание проекта и наиболее важный целевой адрес.

3. Если существует целевая учетная запись или пароль для входа, вы можете настроить их в разделе «Учетные данные». Для Windows введите Windows, а для Linux — Linux.

4. Мы можем просмотреть информацию о плагине, используемом в разделе «Плагины».

5. После завершения настройки нажмите «Сохранить», чтобы сохранить. 6. Нажмите кнопку треугольника, чтобы начать сканирование. Нажмите эту задачу, чтобы просмотреть сведения о сканировании.

7. Нажмите «Уязвимости», чтобы просмотреть уязвимости, обнаруженные при сканировании.

На этом статья заканчивается. В этой статье представлено только простое введение в Nessus. Изучите и изучите дополнительные функции самостоятельно. Я уверен, что вы освоите этот мощный инструмент для тестирования на проникновение. Незаконное сканирование запрещено, и вы будете нести ответственность за последствия.

Наша жизнь полна возможностей. Независимо от того, что произошло в прошлом, именно настоящее определяет будущее. Если вы недовольны собой или жизнью, лучшее решение — изменить все, что вы можете изменить, чтобы желаемые изменения произошли в будущем. Столкнувшись с вещами, которые невозможно изменить, просто измените себя, чтобы вы могли адаптироваться и выжить. Хоть немного свободнее и проще.

Эта статья воспроизведена из блога Tianle.:http://blog.tianles.com/94.html

Заявление об авторских правах: Содержание этой статьи добровольно предоставлено пользователями Интернета, а мнения, выраженные в этой статье, представляют собой только точку зрения автора. Данный сайт лишь предоставляет услуги по хранению информации, не имеет никаких прав собственности и не несет соответствующей юридической ответственности. Если вы обнаружите на этом сайте какое-либо подозрительное нарушение авторских прав/незаконный контент, отправьте электронное письмо, чтобы сообщить. После проверки этот сайт будет немедленно удален.

Издатель: Full stack программист и руководитель стека, укажите источник для перепечатки: https://javaforall.cn/180263.html Исходная ссылка: https://javaforall.cn

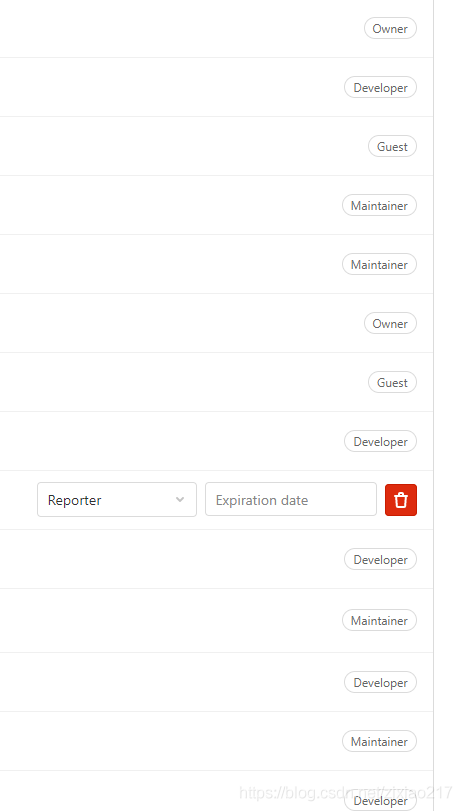

Разрешения роли пользователя Gitlab Гость, Репортер, Разработчик, Мастер, Владелец

Spring Security 6.x подробно объясняет механизм управления аутентификацией сеанса в этой статье.

[Основные знания ASP.NET] — Аутентификация и авторизация — Использование удостоверений для аутентификации.

Соединение JDBC с базой данных MySQL в jsp [легко понять]

[Уровень няни] Полный процесс развертывания проекта Python (веб-страницы Flask) в Docker.

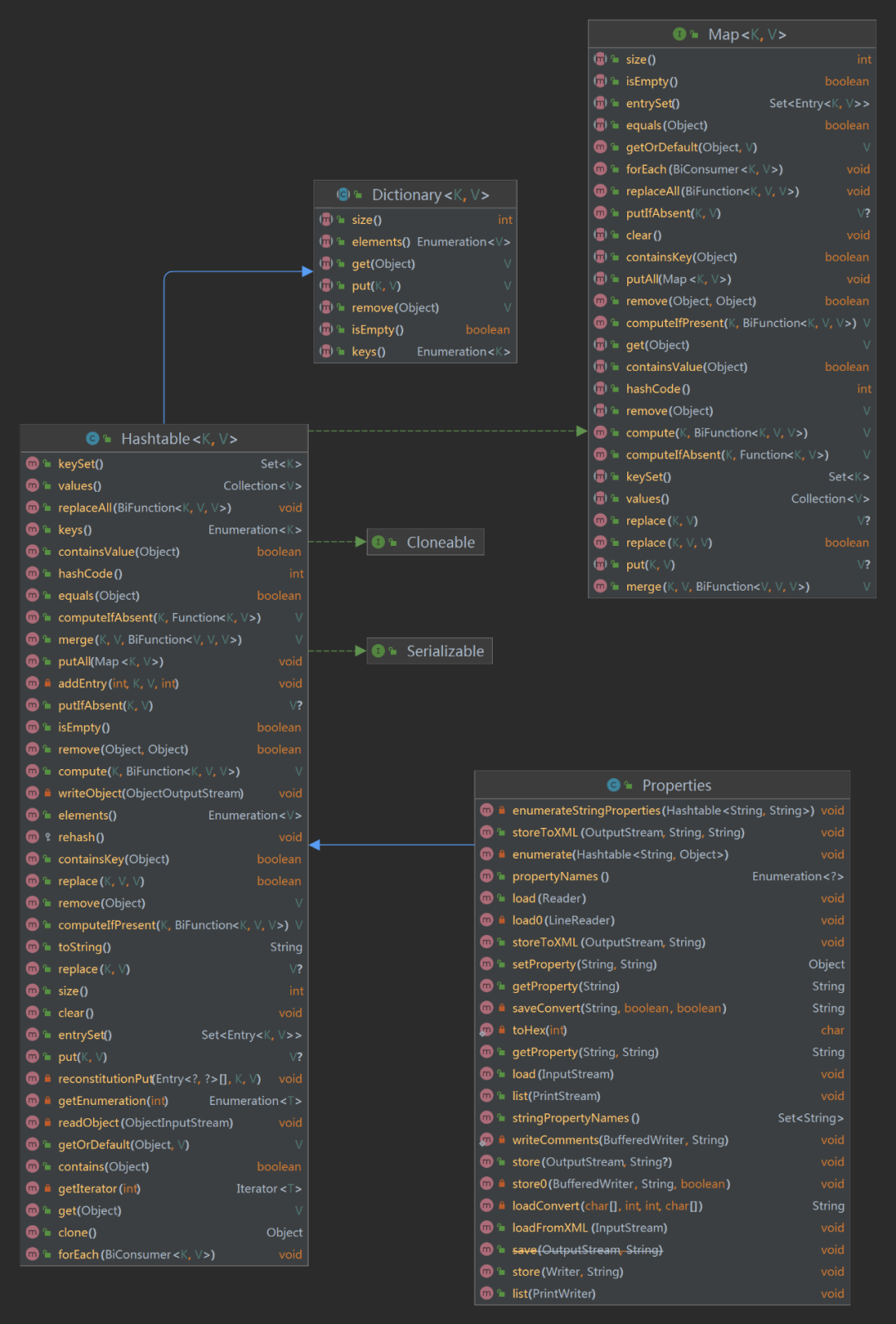

6 способов чтения файлов свойств, рекомендуем собрать!

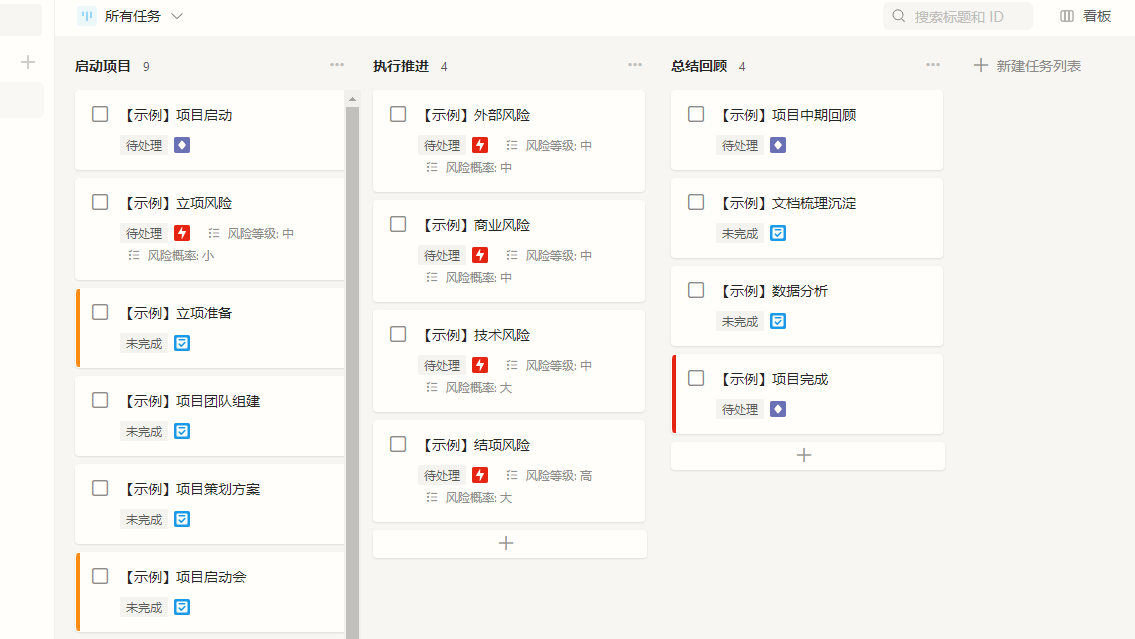

Графическое объяснение этапа строительства проекта IDEA 2021 Spring Cloud (базовая версия)

Подробное объяснение технологии междоменного запроса данных JSONP.

Учебное пособие по SpringBoot (14) | SpringBoot интегрирует Redis (наиболее полный во всей сети)

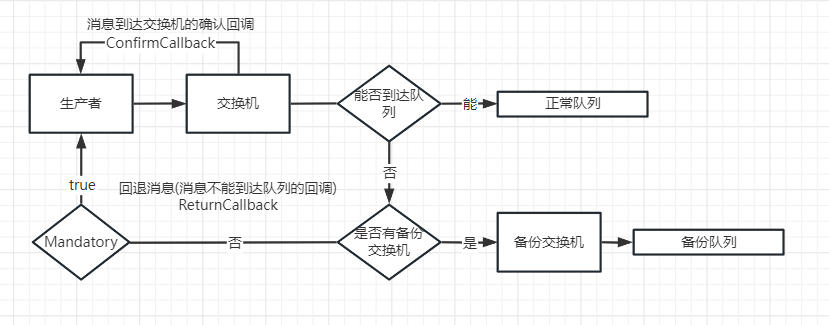

Подробное объяснение механизма подтверждения выпуска сообщений RabbitMQ.

На этот раз полностью поймите протокол ZooKeeper.

Реализуйте загрузку файлов с использованием минимального WEB API.

Демо1 Laravel5.2 — генерация и хранение URL-адресов

Spring boot интегрирует Kafka и реализует отправку и потребление информации (действительно при личном тестировании)

Мысли о решениях по внутренней реализации сортировки методом перетаскивания

Междоменный доступ к конфигурации nginx не может вступить в силу. Междоменный доступ к странице_Page

Как написать текстовый контент на php

PHP добавляет текстовый водяной знак или водяной знак изображения к изображениям – метод инкапсуляции

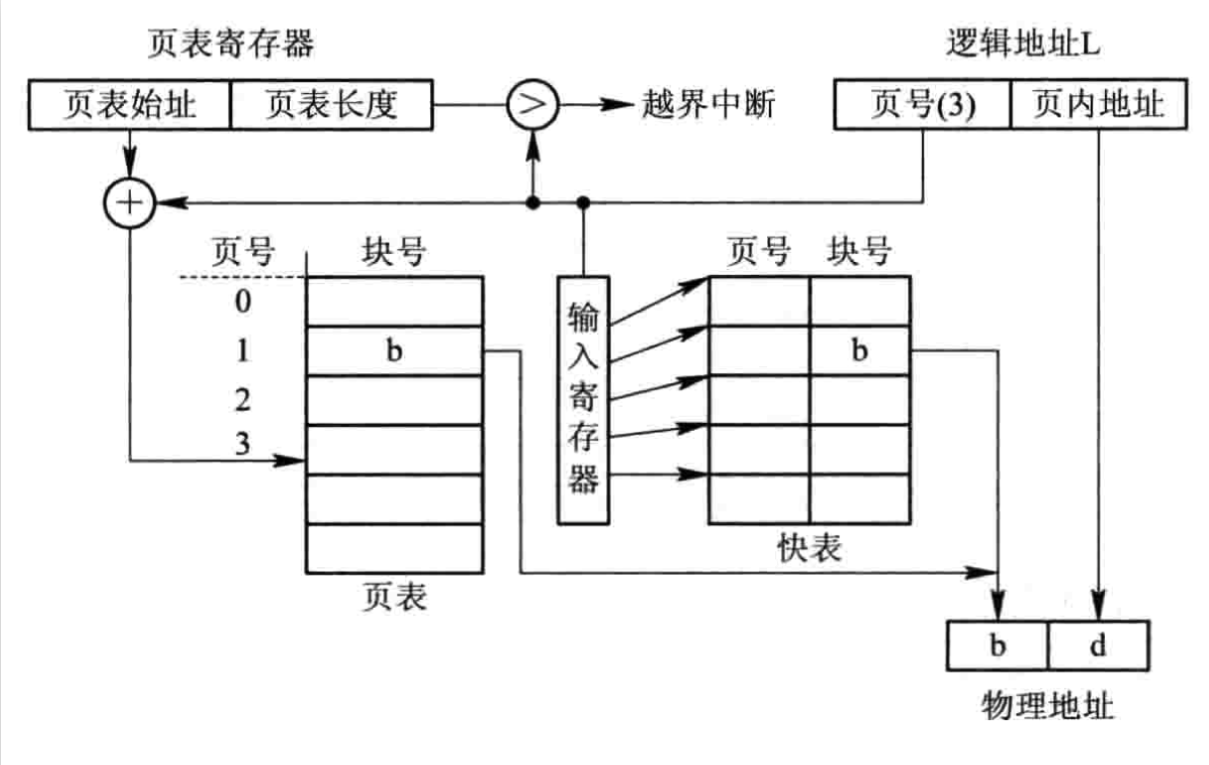

Интерпретация быстрой таблицы (TLB)

Интерфейс WeChat API (полный) — оплата WeChat/красный конверт WeChat/купон WeChat/магазин WeChat/JSAPI

Преобразование Java-объекта в json string_complex json-строки в объект

Примените сегментацию слов jieba (версия Java) и предоставьте пакет jar

matinal: Самый подробный анализ управления разрешениями во всей сети SAP. Все управление разрешениями находится здесь.

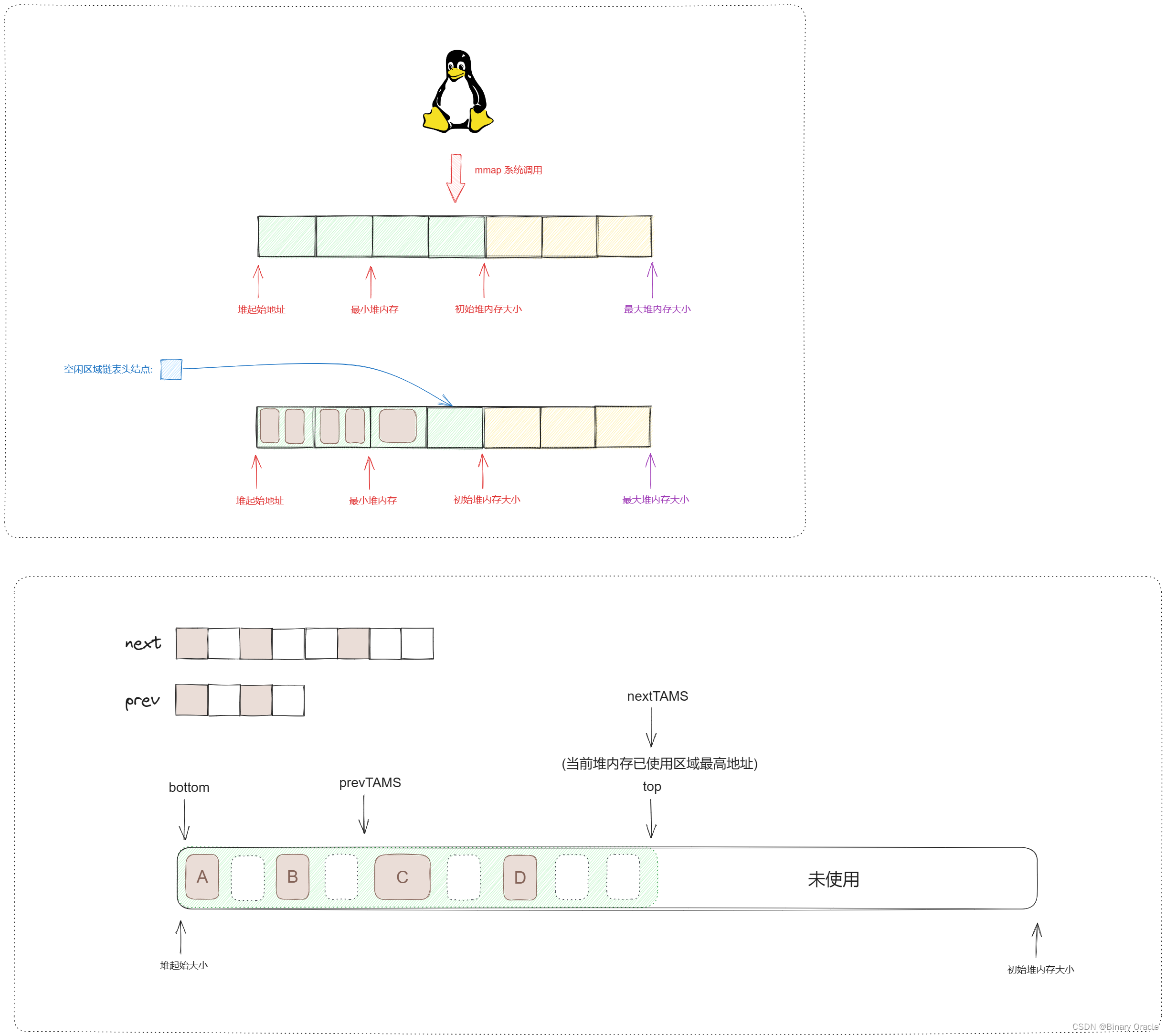

Коротко расскажу обо всем процессе работы алгоритма сборки мусора G1 --- Теоретическая часть -- Часть 1

[Спецификация] Результаты и исключения возврата интерфейса SpringBoot обрабатываются единообразно, поэтому инкапсуляция является элегантной.

Интерпретация каталога веб-проекта Flask

Что такое подробное объяснение файла WSDL_wsdl

Как запустить большую модель ИИ локально

Подведение итогов десяти самых популярных веб-фреймворков для Go