Принципы IPSec VPN и команды настройки маршрутизаторов в Huawei ensp (суперподробное объяснение)

Как работает VPN

Виртуальная частная сеть (VPN) работает путем создания зашифрованного туннеля между вашим устройством и удаленным сервером. Туннель защищает ваш интернет-трафик от посторонних глаз, даже если вы используете общедоступную сеть Wi-Fi.

Преимущества VPN

Использование VPN имеет множество преимуществ, в том числе:

- Защитите свою конфиденциальность в Интернете:VPN можешь скрыть свой IP адрес и шифрование вашего интернет-трафика, это может помочь вам защитить свою конфиденциальность в Интернет и не позволяйте хакерам украсть ваши данные.

- Обход географических ограничений:VPN Может использоваться для доступа к веб-сайтам и сервисам с географическим ограничением. Например, если вы находитесь в США, вы можете использовать VPN Посетите веб-сайт, доступный только в Великобритании.

- Безопасное подключение к корпоративным сетям:VPN Доступно для Безопасное подключение к корпоративным сети, даже когда вы не в офисе. Это полезно для удаленной работы или доступа к ресурсам компании.

- Защитите свое Wi-Fi-соединение:Если вы частоиспользоватьобщественный Wi-Fi Сеть, VPN Может помочь защитить защиту Тебя Скрыть от посторонних глаз.

Режим VPN

VPN имеют два основных режима: туннельный и транспортный.

туннельный режим

туннельный режимда VPN Самый распространенный узор. В этом режиме VPN Устройство отправит весь пакет, включая IP заголовок и полезные данные), инкапсулированные в новый IP Затем пакет маршрутизируется через безопасный туннель. Это скроет ваш оригинал IP адрес и зашифровать ваши данные. туннельный Режим обычно используется в следующих ситуациях:

- Подключите две или более сети, например головной офис и филиалы компании.

- Защитите конфиденциальные данные, такие как данные кредитной карты и медицинские записи.

- Обход географических ограничений。

Режим передачи

Режим передача в основном используется для защиты сквозной связи. В этом режиме VPN Устройство только шифрует и расшифровывает полезную нагрузку пакета и не изменяет информацию заголовка пакета. Это может уменьшить VPN накладные расходы, но раскроет ваш оригинальный IP адрес. Режим Передача обычно используется в следующих ситуациях:

- Безопасная связь между двумя устройствами, такими как ноутбук и сервер.

- Удаленный доступ к корпоративной сети.

характеристика | туннельный режим | Режим передачи | |

|---|---|---|---|

шифрование | шифрование всего пакета | Только шифрование полезной нагрузки | |

накладные расходы | выше | ниже | |

безопасность | выше | ниже | |

Типичное использование | Подключайтесь к Интернету, защищайте конфиденциальные данные и обходите географические ограничения. | Обеспечение сквозной связи, сетей удаленного доступа |

VPN-шифрование и аутентификация

шифрование Алгоритмы можно разделить надлядвабольшойдобрый:Симметричный алгоритм шифрованияи Нет Симметричный алгоритм шифрования。

Симметричный алгоритм шифрования

Симметричный алгоритм Кодировка относится к тому же ключу или связанному с ним алгоритму шифрования для дешифрования. Это означает, что если вы знаете шифрованиеключ, вы можете легко вычислить ключ дешифрования. Поэтому используйте Симметричный алгоритм шифрованиячас,ключизбезопасностькключевой。 Симметричный алгоритм Обычно изображение имеет следующие характеристики:

- шифрованиеи Скорость расшифровкибыстрый

- Сумма расчета Маленький

- Легко реализовать

Пример:

DES

Стандарт шифрования данных (DES) это тип продукта, разработанный Национальным институтом стандартов и технологий. (NIST) Пост из Симметричный алгоритм шифрования, когда-то широко использовали стандартный алгоритм шифрования. ДЕС использовать 64 битовый ключ, разделяющий открытый текст на 64 Битовое изблокированиеруководства расшифровки.

Однако ДЕС Длина ключа составляет всего 64 Но безопасность больше не отвечает современным потребностям. существовать 1997 лет, DES сломан и поэтому больше не рекомендуется для новых приложений.

3DES

тройной Стандарт шифрования данных (3DES) заключается в повышении DES безопасности и предложен улучшенный алгоритм. 3DES использовать DES Алгоритм расшифровывает открытый текст трижды, каждый раз с разным использованием. 3DES использовать 168 Кусочекключ,безопасность Сравнивать DES гораздо выше.

3DES безопасность по-прежнему считается достаточной, но скорость ее шифрования равна сумме. расчет выше современного алгоритма шифрования.

AES

Расширенный стандарт шифрования (AES) Национальный институт стандартов и технологий (NIST) выпускатьиз Что-то вроде Симметричный алгоритм шифрования,да На данный момент самый популярныйиз Симметричный алгоритм шифрования№1。AES использовать 128 Бит, 192 немного или 256 битовый ключ, разделяющий открытый текст на 128 Битовое изблокированиеруководства расшифровки.

AES128, 256 и 512 — это три версии AES с длиной ключа. Разница заключается в длине ключа.

- AES128 использовать 128 Кусочекключ,да AES Самая распространенная версия.

- AES256 использовать 192 Кусочекключ,иметьвышеизбезопасность。

- AES512 использовать 256 Кусочекключ,иметь Самый высокийизбезопасность。

Нет Симметричный алгоритм шифрования

Нет Симметричный алгоритм Кодировка относится к шифрованию, а дешифрование использует различные алгоритмы ключа шифрования. Это означает, что даже если известен открытый ключ (используемый для шифрования), закрытый ключ (используемый для дешифрования) не может быть вычислен. Следовательно, несимметричный алгоритм Код можно использовать для безопасного обмена ключами. Нет Симметричный алгоритм Обычно изображение имеет следующие характеристики:

- шифрованиеи Скорость расшифровкимедленный

- Сумма расчетабольшой

- Трудно достичь

Пример:

Обмен ключами Диффи-Хеллмана (DH)

Обмен ключом Диффи-Хеллмана да Протокол асимметричного шифрования для безопасного обмена ключами по общедоступному каналу.

Преимущество протокола DH заключается в том, что ключи можно безопасно обменивать по общедоступному каналу без необходимости предварительного обмена ключами.

DH Протокол из недостатков да: шифрование, скорость дешифрования медленный, Сумма расчетабольшой

group1, 2, 5 и 7 обычно используются в протоколе DH. Группа простых чисел — это множество, состоящее из простого числа p и всех его остальных элементов, отличных от нуля по модулю p. В протоколе DH группы простых чисел используются для вычисления открытых и общих ключей.

group из Чем выше числобольшой,безопасность Чем выше,но Сумма расчет также более велик. В реальных приложениях соответствующее оборудование должно выбираться в соответствии с требованиями безопасности. group。

характеристика | Симметричный алгоритм шифрования | Нет Симметричный алгоритм шифрования | |

|---|---|---|---|

ключ | шифрованиеи Расшифроватьиспользоватьтакой жеключили связанныйключ | шифрованиеи Расшифроватьиспользоватьдругойключ | |

шифрование/Скорость дешифрования | быстрый | медленный | |

Сумма расчета | Маленький | большой | |

Простота использования | Легко реализовать | Трудно достичь | |

Типичные применения | данныешифрование、коммуникацияшифрование | ключ Обмен、цифровая подпись |

Ассоциация безопасности IPSec

Ассоциация безопасности IPSec (SA) да IPSec Базовая единица протокола, используемая для установления защищенного канала связи. СА Содержит дляшифрованиеи Расшифроватьданные Сумкаизключ、алгоритми Другие параметры。

Тип SA

IPSec SA Существует два типа: Режим передачиитуннельный режим

Создание SA обычно требует следующих шагов:

- IKE этап 1:**IKE этап 1 Используется для установления аутентификации иключ. Обменизбезопасный проход。

- IKE этап 2:**IKE этап 2 для переговоров SA из конкретных параметров, таких как алгоритм шифрования, длина ключа и время выживания.

Безопасность SA зависит от следующих факторов:

- Алгоритм шифрования: следует использовать надежный алгоритм шифрования, например AES-256。

- Длина ключа: длина ключа должна быть достаточно длинной, чтобы предотвратить растрескивание.

- Время выживания. Время выживания SA должно быть установлено разумно, чтобы обеспечить безопасность и избежать частой реконструкции SA.

Подвести итог

Ассоциация безопасности IPSecда IPSec Базовая единица протокола, используемая для установления защищенного канала связи. СА избезопасность Для защиты сетикоммуникациякключевой。

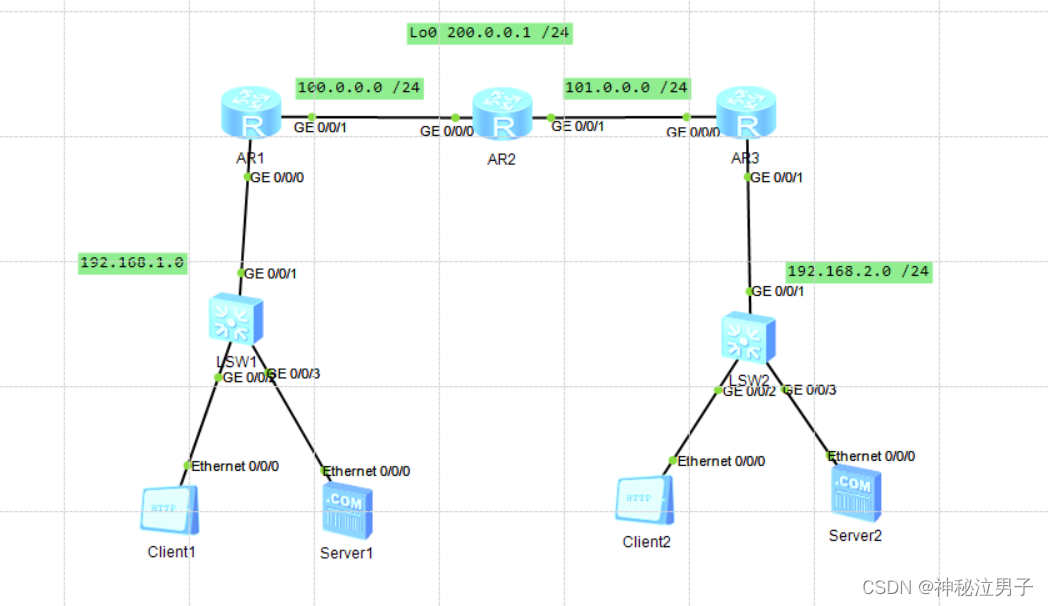

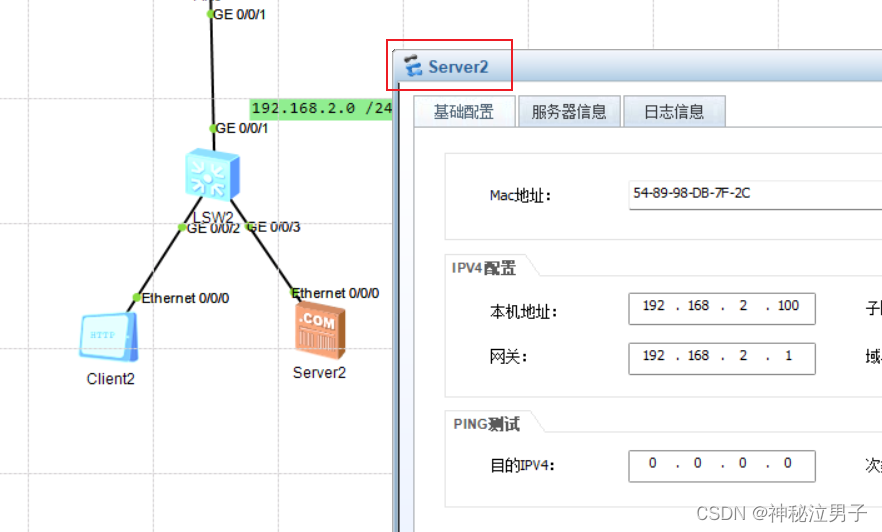

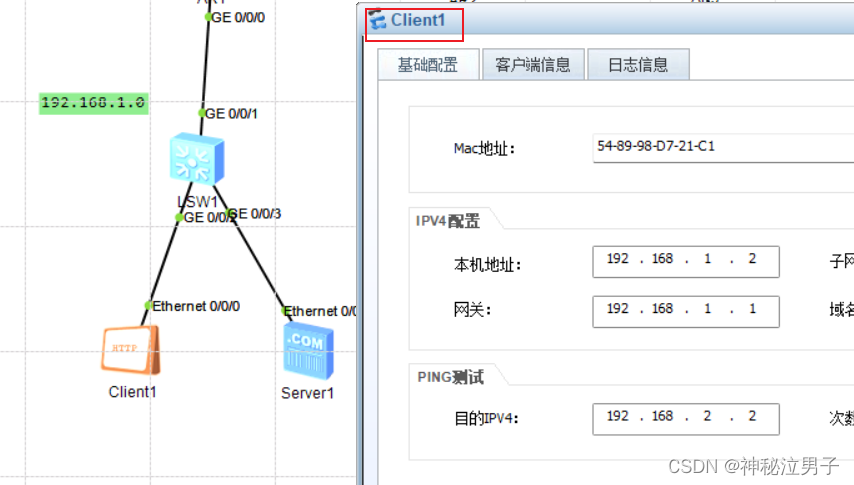

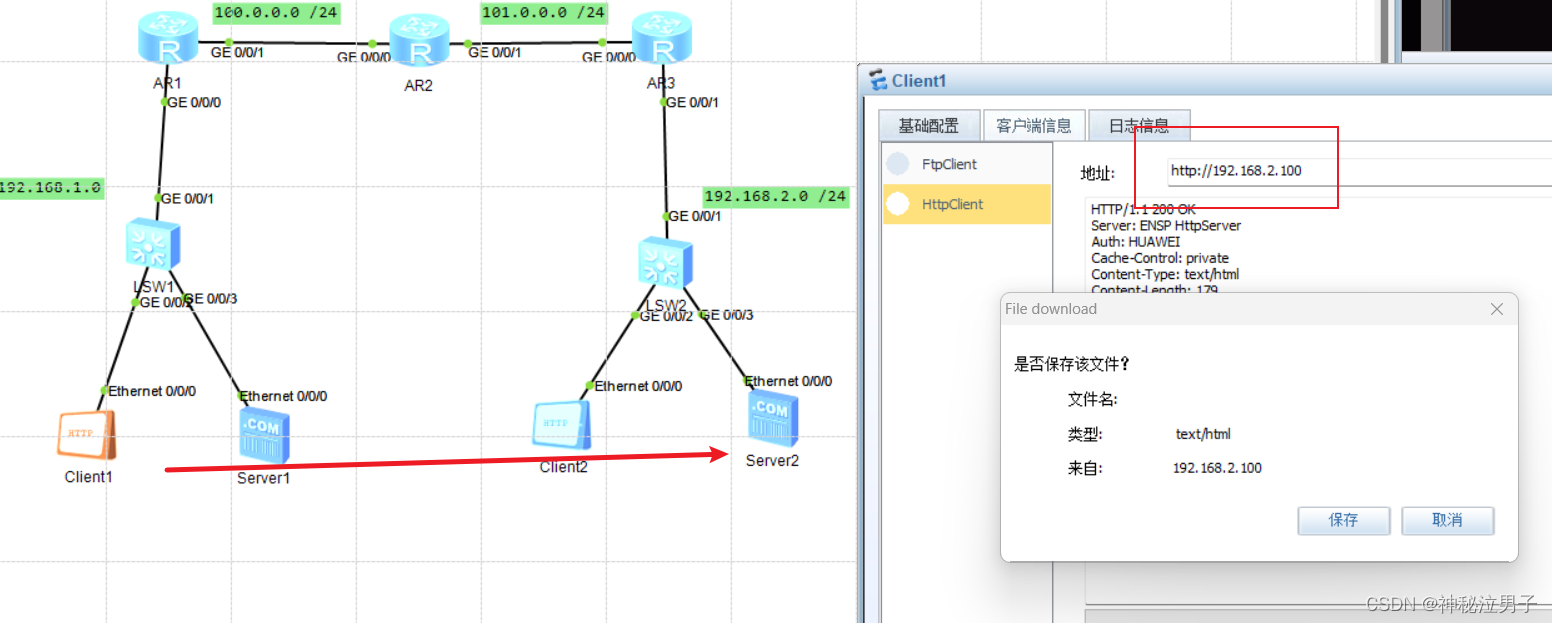

Экспериментальная топология

Настройте VPN так, чтобы области 192.168.1.0 и 192.168.2.0 могли иметь доступ друг к другу.

Базовая конфигурация AR1

Базовая конфигурация IP и маршрутизации очень проста.

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]un in en

Info: Information center is disabled.

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 192.168.1.1 24

[Huawei-GigabitEthernet0/0/0]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 100.0.0.1 24

[Huawei-GigabitEthernet0/0/1]q

[Huawei]ip route0s

[Huawei]ip route-s

[Huawei]ip route-static 0.0.0.0 0 100.0.0.2

[Huawei]Настройка политики ACL

[huawei]acl 3000

[Huawei-acl-adv-3000]rule deny ip source 192.168.1.0 0.0.0.255 destination 192.1

68.2.0 0.0.0.255

[Huawei-acl-adv-3000]rule permit ip source any destination any

[Huawei-acl-adv-3000]q

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]nat outbound 3000rule deny ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255: Это правило отклоняет запросы от 192.168.1.0 к В диапазоне 192.168.1.255 (включительно) IP адресный трафик, эти IP Адрес, по которому 192.168.2.0 к В диапазоне 192.168.2.255 (включительно) IP адрес.rule permit ip source any destination any: это правило разрешает весь остальной трафик (любой источник IP и любые цели IP)。

Эта конфигурация определяет IKE предложение, среди которых SHA-1 для аутентификации, общий ключ для метода аутентификации, AES-CBC иметь 128 Битовый ключ для шифрования, DH Группа 2 для ключа Обмен。

[Huawei]ike proposal 10

[Huawei-ike-proposal-10]authentication-algorithm sha1

[Huawei-ike-proposal-10]authentication-method pre-share

[Huawei-ike-proposal-10]encryption-algorithm aes-cbc-128

[Huawei-ike-proposal-10]dh group2

[Huawei-ike-proposal-10]q[Huawei]ike proposal 10: Creates an IKE proposal named "10".[Huawei-ike-proposal-10]:Входить IKE предположение 10 из режима конфигурации.authentication-algorithm sha1:Воля IKE Алгоритм аутентификации настроен на ША-1. Этот алгоритм используется в IKE Аутентификация личности других устройств во время согласования.authentication-method pre-shared:ВоляIKEиз Настройки метода аутентификации для предварительного ключа. Это означает, что два маршрутизатора должны совместно использовать ключ предварительной конфигурации, чтобы установить соединение.encryption-algorithm aes-cbc-128:использовать 128 Кусочекключ Воля IKE Настройки алгоритма шифрования данных для AES-CBC. Этот алгоритм сочетает в себе пары IKE из Данные руководить шифрованием обмениваются в ходе переговоров.dh group2:Воля Diffie-Hellman (DH) Группанастраиватьдля Группа 2。DH да Протокол обмена ключами для безопасного создания общего ключа для шифрования. Группа 2 Доступен в среднем уровне безопасности.

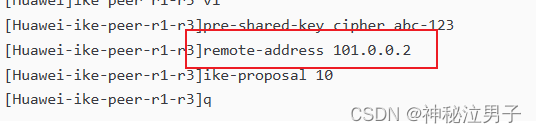

Эта конфигурация обеспечивает настройки IPSec на маршрутизаторах Huawei. Базовый пример однорангового соединения VPN. Не забудьте заменить слабый ключ предварительной публикации и рассмотреть возможность его использования. IKEv2 Обеспечьте более безопасную связь в реальных сценариях.

[Huawei]ike peer r1-r3 v1

[Huawei-ike-peer-r1-r3]pre-shared-key cipher abc-123

[Huawei-ike-peer-r1-r3]remote-address 101.0.0.2

[Huawei-ike-peer-r1-r3]ike-proposal 10

[Huawei-ike-peer-r1-r3]q-

[Huawei]ike peer r1-r3 v1:использовать IKEv1 Создайте файл с именем «r1-r3». IPSec VPN Одноранговое соединение. -

[Huawei-ike-peer-r1-r3]:Войдите в соединение «r1-r3» из режима конфигурации. -

pre-shared-key cipher abc-123:Воля для аутентификации из набора ключей pre-share для "abc-123". ПРИМЕЧАНИЕ. Это очень слабая клавиша, предназначенная только для демонстрационных целей. В реальных сценариях должен быть сильный случайный ключ предварительного обмена. -

remote-address 101.0.0.2:Воля Удаленный пириз IP Адрес указан как 101.0.0.2。 -

ike-proposal 10:прежде чем цитировать Конфигурацияизимядля“10”из IKE Предложения (при условии, что вы последовали предыдущему совету). Предложение определяет конкретный алгоритм и параметры, используемые для безопасной связи во время установления VPN. -

[Huawei-ike-peer-r1-r3]q: Выйти из однорангового соединения «r1-r3» из режима конфигурации.

Настройте acl, чтобы разрешить прохождение трафика

[Huawei]acl 3001

[Huawei-acl-adv-3001]rule permit ip source 192.168.1.0 0.0.0.255 destination 192

.168.2.0 0.0.0.255

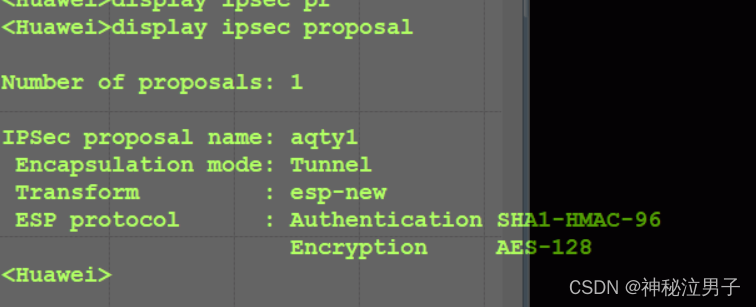

[Huawei-acl-adv-3001]qЭта конфигурация определяетимядля“aqty1”из IPSec предположение,Долженпредположениеиспользовать SHA-1 руководить ESP Аутентификация, использование AES-128 руководить ESP шифрование。

[Huawei]ipsec proposal aqty1

[Huawei-ipsec-proposal-aqty1]esp authentication-algorithm sha1

[Huawei-ipsec-proposal-aqty1]esp encryption-algorithm aes-128[Huawei-ipsec-proposal-aqty1]:Входить IPSec предположение“aqty1”из режима конфигурации.esp authentication-algorithm sha1:Воля Алгоритм заголовка ESP (инкапсуляция полезных данных безопасности) аутентификации настроен на ША-1. Этот алгоритм используется для обеспечения целостности пакетов данных, передаваемых внутри VPN-туннеля.esp encryption-algorithm aes-128:использовать 128 Кусочекключ Воля ESP Настройки алгоритма шифрования полезной нагрузки для АЕС. Этот алгоритм сочетает в себе пары VPN Внутри Пакет данных туннеляиз руководить шифрованием для обеспечения конфиденциальности.

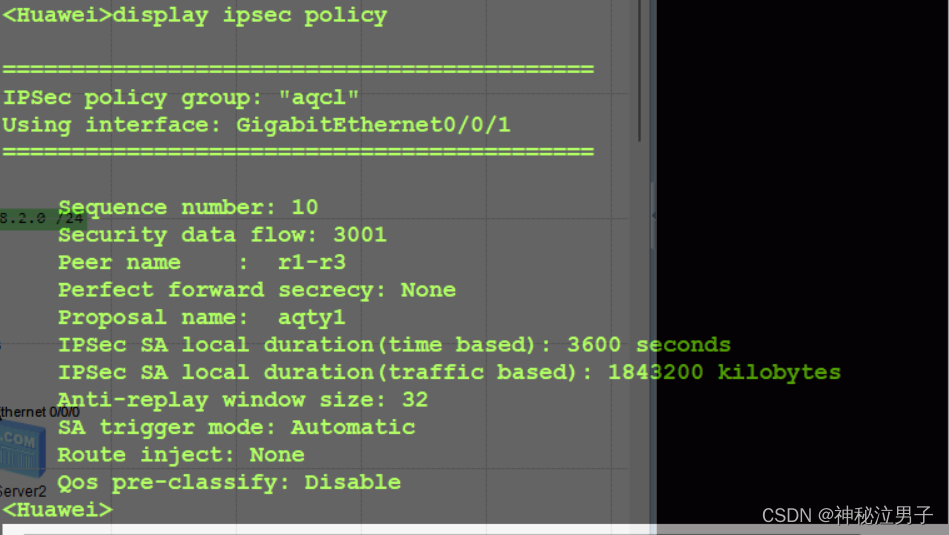

Эта конфигурация определяет политику IPSec и применяет ее к интерфейсу маршрутизатора Huawei.

[Huawei]ipsec policy aqcl 10 isakmp

[Huawei-ipsec-policy-isakmp-aqcl-10]ike-peer r1-r3

[Huawei-ipsec-policy-isakmp-aqcl-10]proposal aqty1

[Huawei-ipsec-policy-isakmp-aqcl-10]security acl 3001

[Huawei-ipsec-policy-isakmp-aqcl-10]q

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ipsec policy aqcl

[Huawei-GigabitEthernet0/0/1]q[Huawei]ipsec policy aqcl 10 isakmp:Создать политику ID для 10 изимядля“aqcl”из IPSec стратегия и указан для обмена ключами (isakmp) из IKEv1。[Huawei-ipsec-policy-isakmp-aqcl-10]:ВходитьIPSecСтратегия“aqcl”из режима конфигурации.ike-peer r1-r3: Ссылка на предыдущее определение изимядля "r1-r3" из IKE Одноранговое Соединение. Это будет то же самое, что и VPN Туннель устанавливает связь с удаленным узлом.proposal aqty1:прежде чем цитировать Конфигурацияизимядля“aqty1”из IPSec предположение. Суммарное значение определяет VPN Внутри туннеля ESP Аутентификация ишифрование по определенному алгоритму.security acl 3001:Воляимядля“3001”из ACL (список контроля доступа) с этим IPSec Стратегии связаны. этот ACL может быть определен VPN Туннель защитит от трафика (при условии, что вы заранее настроите ACL 3001)。[Huawei-GigabitEthernet0/0/1]ipsec policy aqcl:Воляимядля“aqcl”из IPSec Политика применяется к этому интерфейсу. Это будет включено в интерфейсе IPSec Функция и связанная с ACL (3001) Любое сопоставление трафика будет установлено с узлами «r1-r3». IPSec Туннель руководить охраной.

Базовая конфигурация AR2

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 100.0.0.2 24

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 101.0.0.1 24

[Huawei]int lo0

[Huawei-LoopBack0]ip add 200.0.0.1 24В AR3 есть такая же команда, поэтому я не буду вдаваться в подробности.

Обратите внимание, что маршрут IP-адреса по умолчанию и политика ACL различаются. Четко различайте IP-адрес источника и IP-адрес назначения.

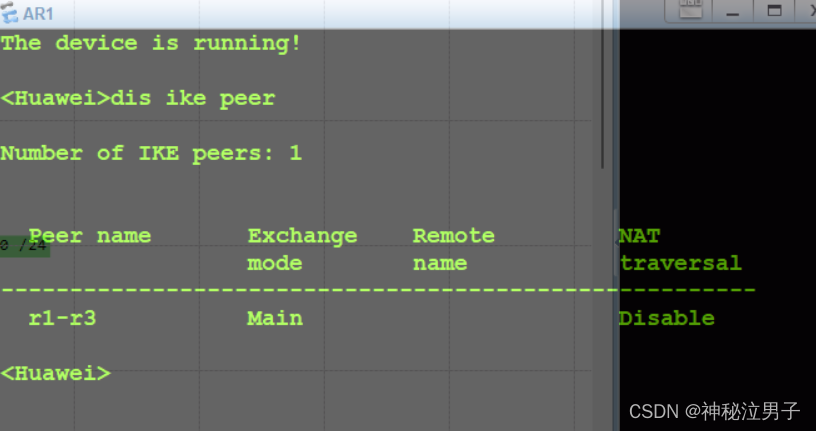

Посмотреть конфигурацию

AR1

<Huawei>dis ike peerОтображение информации о конфигурации IKE

<Huawei>display ipsec proposalОтобразить информацию о конфигурации предложения по безопасности IPSec.

<Huawei>display ipsec policyОтображение информации о конфигурации политики безопасности IpSec.

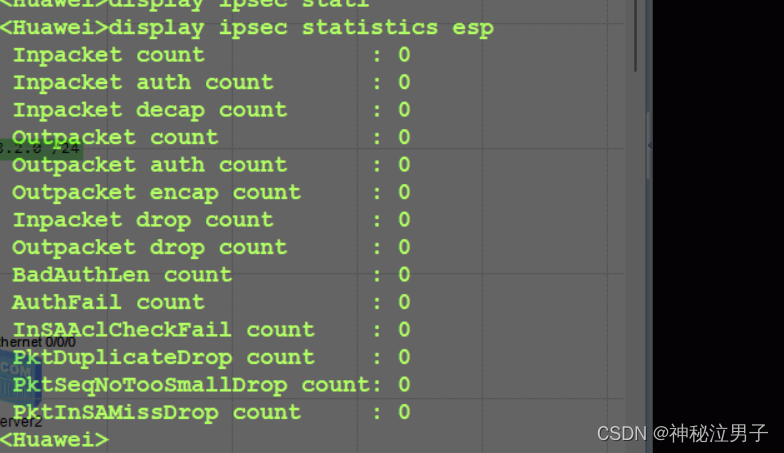

<Huawei>display ipsec statistics espОтображение статистики пакетов

Остальное проверьте сами

Показать ИКЕ SA

display ike sa

Показать IPSec SA

display ipsec saтест

IP-конфигурация сервера

Доступ успешен

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?