Принцип и конфигурация VRRP+HRP для горячего резерва межсетевого экрана USG6000V с двумя компьютерами в Huawei ensp

Принцип работы двухмашинного горячего резерва брандмауэра Huawei

Huawei определяет статус друг друга, регулярно отправляя пульсовые сообщения между двумя брандмауэрами. Если главный брандмауэр вышел из строя,Резервный брандмауэр получит основное сообщение брандмауэра, чтобы прекратить отправку контрольных сообщений.,Затем он автоматически переключится на нового основного пользователя брандмауэр.

Два режима работы

- Активный/ожидающий режим:существовать Активный/ожидающий режим Вниз,В рабочем состоянии только один брандмауэр,Еще один брандмауэр находится в режиме ожидания. Когда главный брандмауэр выходит из строя,Резервный брандмауэр автоматически переключится на новый основной брандмауэр.

- Режим распределения нагрузки:существовать Режим распределения нагрузки Вниз,Оба брандмауэра в рабочем состоянии.,Может одновременно обрабатывать сетевой трафик. Когда один из брандмауэров выходит из строя,Весь сетевой трафик будет нести другой брандмауэр.

Протокол VRRP

VRRP (Протокол резервирования виртуального маршрутизатора) — это протокол, используемый для реализации резервирования маршрутизатора. Он может формировать группу виртуальных маршрутизаторов с несколькими маршрутизаторами и выбирать один из маршрутизаторов в качестве основного, а другие — в качестве резервных. При выходе из строя основного маршрутизатора резервный маршрутизатор автоматически переключится на новый основной маршрутизатор, чтобы обеспечить бесперебойность сетевого трафика.

Применение VRRP при горячем резервном копировании двух компьютеров в основном отражается в следующих аспектах:

- Адрес виртуализированного маршрутизатора:VRRPМожет использоваться в качестве горячего резерва для двух машин.Группавыделить пустышкумаршрутизаторадрес,Этот адрес может использоваться всеми устройствами, подключенными к Группе горячего резерва. Это упрощает настройку сети.,и улучшить масштабируемость сети.

- Распределение нагрузки:VRRPподдерживать Режим распределения нагрузки,существовать Режим распределения нагрузки Вниз,Все маршрутизаторы могут пересылать трафик одновременно,Тем самым улучшая пропускную способность сети.

- аварийное переключение:VRRPМожет быстро обнаружить главноемаршрутизаторвина,И автоматически переключите резервный маршрутизатор на новый основной маршрутизатор. Это гарантирует, что сетевой трафик не будет прерываться.,и улучшить доступность сети.

Горячий резерв с двумя компьютерами межсетевого экрана Huawei

VRRP теперь имеет следующие функции

- Адрес виртуализированного маршрутизатора:Горячий резерв с двумя компьютерами межсетевого экрана HuaweiГруппаобычновыделить пустышкумаршрутизаторадрес,Этот адрес может использоваться всеми устройствами, подключенными к Группе горячего резерва. Это упрощает настройку сети.,и улучшить масштабируемость сети.

- аварийное переключение:VRRPМожет быстро обнаружить главноебрандмауэрвина,И автоматически переключать резервный брандмауэр на новый основной брандмауэр. Это гарантирует, что сетевой трафик не будет прерываться.,и улучшить доступность сети.

Роль VRRP

Главный маршрутизатор (Мастер)

Резервный маршрутизатор

Статус VRRP

исходное состояние(Initialize):Когда интерфейсUpпосле,если этоVRRPПриоритетом является255 (Это происходит, когда фактический IP-адрес интерфейса является виртуальным IP-адресом VRRP), тогда состояние VRRP интерфейса будет переключено с «Инициализировать» на «Мастер», и если приоритет VRRP интерфейса не равен 255, он войдет в Резервное состояние.

активный статус(Master):вактивный статусизмаршрутизатордаVRRPвиртуальныймаршрутизатор Группасерединаизхозяинмаршрутизатор,Отвечает за пересылку пакетов данных. Главный маршрутизатор будет периодически отправлять VRRPуведомление, чтобы объявить о своем статусе.,и обновите таблицу маршрутизации.

Статус резервного копирования(Backup):в Статус резервного копированияизмаршрутизатордаVRRPвиртуальныймаршрутизатор Группасерединаиззапасноймаршрутизатор。резервное копированиемаршрутизаторбудет получать регулярныемаршрутизаторизVRRPуведомление,Если основной контур вышел из строя,Резервный маршрутизатор будет переключен на новый основной маршрутизатор после периода ожидания.

Правила перехода между конечными автоматами VRRP

Текущий статус | событие | следующее состояние |

|---|---|---|

исходное состояние | Получено рекламное сообщение VRRP | Статус резервного копирования |

Статус резервного копирования | Получите рекламное сообщение VRRP с более высоким приоритетом. | исходное состояние |

Статус резервного копирования | тайм-аут таймера | исходное состояние |

Статус резервного копирования | обнаружена неисправность | исходное состояние |

активный статус | Получите рекламное сообщение VRRP с более высоким приоритетом. | Статус резервного копирования |

активный статус | тайм-аут таймера | Статус резервного копирования |

активный статус | обнаружена неисправность | исходное состояние |

Протокол управления группой VGMP

VGMP (Протокол группового управления VRRP) означает «Протокол группового управления VRRP». Это запатентованный протокол, разработанный компанией Huawei специально для использования в ее межсетевых экранах для управления резервными соединениями и достижения высокой доступности.

- Управляйте несколькими группами VRRP (протокол виртуального резервирования) на Хуавейбрандмауэре.

- Убедитесь, что все VRRP Группаизаварийное переключение Ведите себя последовательно。

- для в VRRP Основное состояние и Статус в Группе резервного Переключение между копированием обеспечивает централизованный контроль.

Принцип работы:

- VGMP устанавливает каналы связи между несколькими группами VRRP, работающими на Хуавейбрандмауэре.

- Он координирует процесс аварийного переключения между этими группами, обеспечивая плавный переход, если у главного брандмауэра возникнут проблемы.

- VGMP опирается на приоритет, назначенный каждой группе VRRP. В случае сбоя группа с наивысшим приоритетом берет на себя управление главным сервером.

Сценарии использования

- VGMP особенно полезен в средах с высокой доступностью, где необходимо свести к минимуму время простоя сети.

- Он обычно используется в центрах обработки данных, корпоративных сетях и других объектах критической инфраструктуры.

HRP (Протокол резервирования Huawei)

— это собственный протокол, разработанный компанией Huawei для обеспечения высокой доступности и резервирования межсетевых экранов и маршрутизаторов. Он поддерживает плавное переключение между активными и резервными устройствами, обеспечивая бесперебойное сетевое подключение и пересылку данных в случае сбоя основного устройства.

Основные возможности HRP

- быстрыйаварийное переключение:HRP Принять быстрое аварийное механизм переключения, обычно в 50 За миллисекунды минимизируется время простоя сети при смене устройств.

- Балансировка нагрузки: HRP поддерживает балансировку нагрузки между активными устройствами HRP, распределяя сетевой трафик и повышая общую производительность сети.

- Безопасность: HRP включает меры безопасности, такие как аутентификация и шифрование, для предотвращения несанкционированного доступа и манипулирования данными.

преимущество

- Высокая доступность: HRP обеспечивает непрерывную работу сети даже в случае сбоя оборудования, сводя к минимуму время простоя и поддерживая непрерывность бизнеса.

- Балансировка нагрузки: HRP распределяет сетевой трафик между активными устройствами, повышая производительность сети и уменьшая перегрузку.

- Масштабируемость: HRP поддерживает масштабирование групп HRP для размещения большего количества устройств, что позволяет расширять сеть без ущерба для избыточности.

Что такое ХРП

HRRP означает Huawei Rapid Ring Protocol. Это собственный протокол, разработанный Huawei для обеспечения резервирования Ethernet. HRRP в основном используется на оборудовании Huawei, таком как маршрутизаторы, коммутаторы и т. д., для создания резервных групп маршрутизаторов для достижения отказоустойчивости. В этой группе один маршрутизатор действует как активный маршрутизатор, выполняя функции маршрутизации, в то время как другие маршрутизаторы остаются в режиме ожидания, готовые взять на себя управление в случае сбоя активного маршрутизатора.

VRRP (протокол резервирования виртуального маршрутизатора) и HSRP (протокол маршрутизатора горячего резерва) являются наиболее широко распространенными стандартами резервирования в Ethernet. HRRP — это собственный протокол Huawei, а VRRP и HSRP поддерживаются более широким кругом производителей и устройств.

Основные возможности HRRP:

- быстрыйаварийное переключение:HRRP Обеспечить быстрое неотложное переключение, обычно после сбоя активности 100 в течение миллисекунд, тем самым сводя к минимуму время простоя сети.

- Балансировка нагрузки: HRRP может распределять трафик между активными маршрутизаторами в группе Group для достижения балансировки нагрузки и повышения производительности сети.

- Простота: Совместимость с другими протоколами резервирования, такими как VRRP или HSRP) по сравнению с HRRP Конфигурация относительно проста.

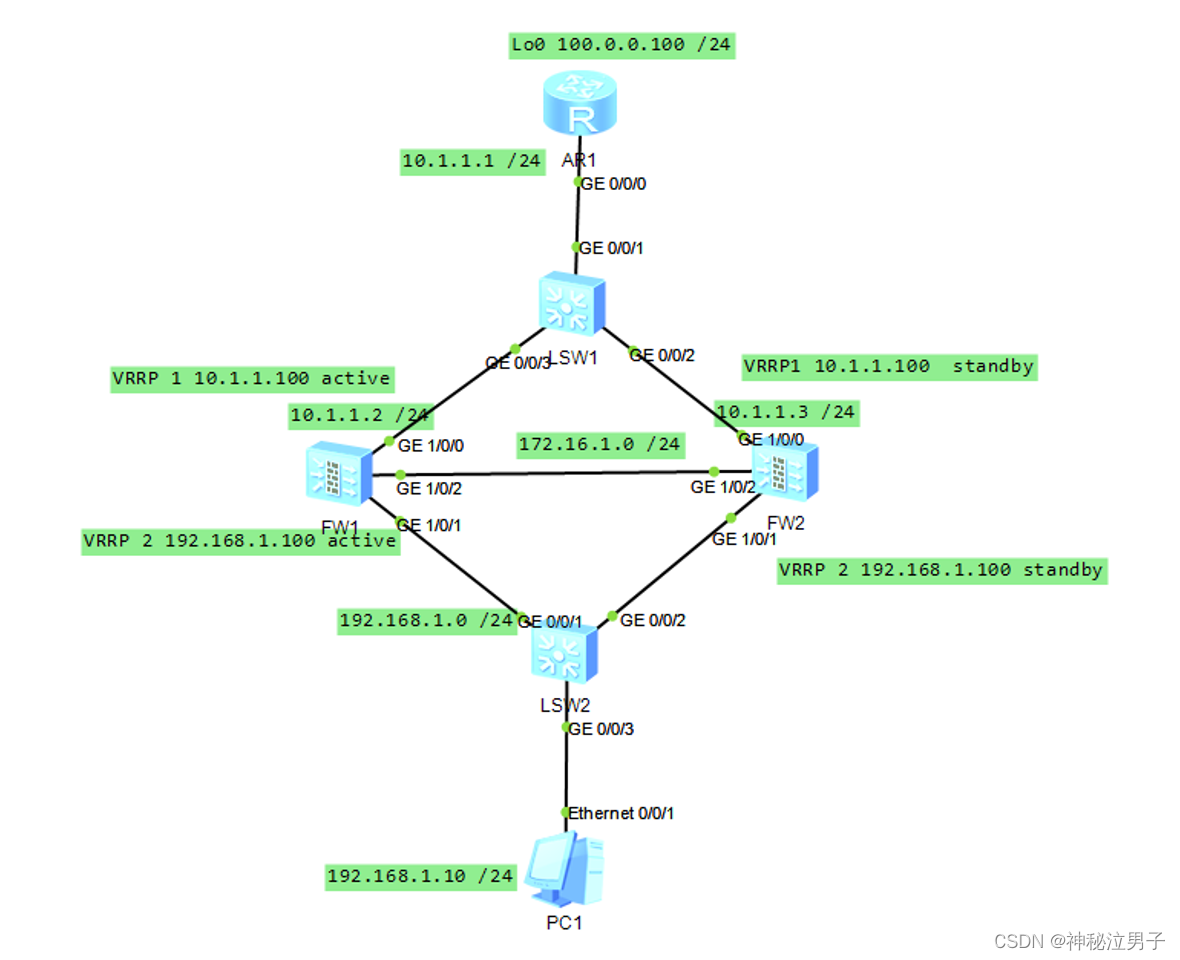

Экспериментальная топология

Базовая конфигурация AR1

<Huawei>

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]un in en

Info: Information center is disabled.

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 10.1.1.1 24

[Huawei-GigabitEthernet0/0/0]int lo0

[Huawei-LoopBack0]ip add 100.0.0.100 24

[Huawei-LoopBack0]q

//Маршрут по умолчанию получает данные из сегмента сети 1.0

[Huawei]ip route-s 192.168.1.0 24 10.1.1.100

[Huawei]Конфигурация прошивки 1

Базовая конфигурация IP-адреса

[USG6000V1]un in en

Info: Saving log files...

Info: Information center is disabled.

[USG6000V1]int g1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip add 10.1.1.2 24

[USG6000V1-GigabitEthernet1/0/0]int g1/0/2

[USG6000V1-GigabitEthernet1/0/2]ip add 172.16.1.1 24

[USG6000V1-GigabitEthernet1/0/2]int g1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/1]q

//Конфигурация маршрута по умолчанию для всего оттока трафика

[USG6000V1]ip route-static 0.0.0.0 0 10.1.1.1 Настройте зону межсетевого экрана на межсетевом экране Huawei USG6000V1.

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add int g1/0/1

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust]add int g1/0/0

[USG6000V1-zone-untrust]q

[USG6000V1]firewall zone dmz

[USG6000V1-zone-dmz]add int g1/0/2

[USG6000V1-zone-dmz]q

[USG6000V1-zone-trust]add int g1/0/1- Эта команда будет взаимодействоватьg1/0/1Добавьте в раздел «Доверенные». Интерфейсы в зоне доверия обычно подключаются к вашей внутренней сети, которая считается доверенной.

[USG6000V1-zone-untrust]add int g1/0/0- Эта команда будет взаимодействоватьg1/0/0Добавьте в раздел «Недоверие». Недоверенная зона обычно используется для внешних подключений, например тех, которые считаются недоверенными. Internet。

Предоставленная вами команда настраивает правила политики безопасности на брандмауэре Huawei USG6000V1, чтобы разрешить трафик из «доверенной» зоны в «недоверенную» зону.

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name trust_untrust

[USG6000V1-policy-security-rule-trust_untrust]source-zone trust

[USG6000V1-policy-security-rule-trust_untrust]destination-zone untrust

[USG6000V1-policy-security-rule-trust_untrust]action permit

[USG6000V1-policy-security-rule-trust_untrust]q

[USG6000V1-policy-security]rule name heat

[USG6000V1-policy-security-rule-heat]source-zone local

[USG6000V1-policy-security-rule-heat]destination-zone dmz

[USG6000V1-policy-security-rule-heat]action permit

[USG6000V1-policy-security-rule-heat]qДавайте разберем каждый шаг:

Введите конфигурацию политики безопасности:

[USG6000V1]security-policy- Эта команда используется в режиме конфигурации политики безопасности «Входить» на USG6000V1brandmauer. Этот режим позволяет вам определять правила, которые контролируют поток трафика через брандмауэр.[USG6000V1-policy-security-rule-trust_untrust]- Эта строка указывает, что вы сейчас работаете над конкретным правилом с именем «trust_untrust». Правила брандмауэра обычно имеют описательные названия, обозначающие их цель. ,[USG6000V1-policy-security-rule-trust_untrust]source-zone trust- Эта команда указывает исходную зону для правила. Трафик, исходящий из доверенной зоны, будет оцениваться по этому правилу. Зона «Доверенная» обычно представляет вашу внутреннюю сеть, которая считается доверенной сетью.[USG6000V1-policy-security-rule-trust_untrust]destination-zone untrust- Эта команда определяет целевую область правила. Трафик, предназначенный для «ненадежных» зон, будет оцениваться по этому правилу. «Ненадежные» зоны обычно представляют собой внешние сети, такие как Интернет, которые считаются недоверенными.[USG6000V1-policy-security-rule-trust_untrust]action permit- Эта команда устанавливает действие правила. в этом случае,permitПозволяет трафику, соответствующему указанным критериям (зоны источника и назначения), проходить через брандмауэр.- Имя и доверие второй группы такие же~~

[USG6000V1]int g1/0/0

[USG6000V1-GigabitEthernet1/0/0]vrrp vrid 1 virtual-ip 10.1.1.100 active

[USG6000V1-GigabitEthernet1/0/0]q

[USG6000V1]int g1/0/1

[USG6000V1-GigabitEthernet1/0/1]vrrp vrid 2 virtual-ip 192.168.1.100 active

[USG6000V1-GigabitEthernet1/0/1]q

//Конфигурация HRP указывает на создание однорангового узла

[USG6000V1]hrp int g1/0/2 remote 172.16.1.2

Не забудьте включить hrp

hrp enablevrrp: Включить функцию VRRP на интерфейсе.vrid 1:Воля VRRP Группа ID установлен на 1. этот ID Участие в логотипе VRRP Добиться резервирования одного Группамаршрутизатора.virtual-ip 10.1.1.100:определение VRRP Виртуальный, используемый Группой IP адрес. Клиентское устройство будет IP считается его шлюзом по умолчанию.active:Интерфейс Воля VRRP состояниеустановлен наактивный статус. Это означает, что этот интерфейс попытается стать главным маршрутизатором в группе VRRP и объявить о своей доступности для выполнения задач маршрутизации.- Вторая такая же группа~~~

Конфигурация прошивки 2

Базовый IP-адрес и конфигурация маршрутизации

[USG6000V1]un in en

Info: Saving log files...

Info: Information center is disabled.

[USG6000V1]int g1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip add 10.1.1.3 24

[USG6000V1-GigabitEthernet1/0/0]int g1/0/2

[USG6000V1-GigabitEthernet1/0/2]ip add 172.16.1.2 24

[USG6000V1-GigabitEthernet1/0/2]q

[USG6000V1]int g1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip add 192.168.1.2 24

[USG6000V1-GigabitEthernet1/0/1]q

[USG6000V1]ip route-static 0.0.0.0 0 10.1.1.1Создавайте разные области

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface g1/0/1

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust]add interface g1/0/0

[USG6000V1]firewall zone dmz

[USG6000V1-zone-dmz]add int g1/0/2На этот раз я не буду вдаваться в подробности. Принцип тот же, что и выше~~~.

Настройте правила политики безопасности на брандмауэре.

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name trust_untr

[USG6000V1-policy-security-rule-trust_untr]source-zone trust

[USG6000V1-policy-security-rule-trust_untr]destination-zone untrust

[USG6000V1-policy-security-rule-trust_untr]action permit

[USG6000V1-policy-security-rule-trust_untr]q

[USG6000V1-policy-security]rule name heat

[USG6000V1-policy-security-rule-heat]source-zone local

[USG6000V1-policy-security-rule-heat]destination-zone dmz

[USG6000V1-policy-security-rule-heat]action permit

[USG6000V1-policy-security-rule-heat]q[USG6000V1]int g1/0/0

[USG6000V1-GigabitEthernet1/0/0]vrrp vrid 1 virtual-ip 10.1.1.100 standby

[USG6000V1-GigabitEthernet1/0/0]int g1/0/1

[USG6000V1-GigabitEthernet1/0/1]vrrp vrid 2 virtual-ip 192.168.1.100 standby

[USG6000V1-GigabitEthernet1/0/1]q

//Указать на одноранговый горячий резерв, линию пульса

[USG6000V1]hrp int g1/0/2 remote 172.16.1.1

Не забудьте включить hrp

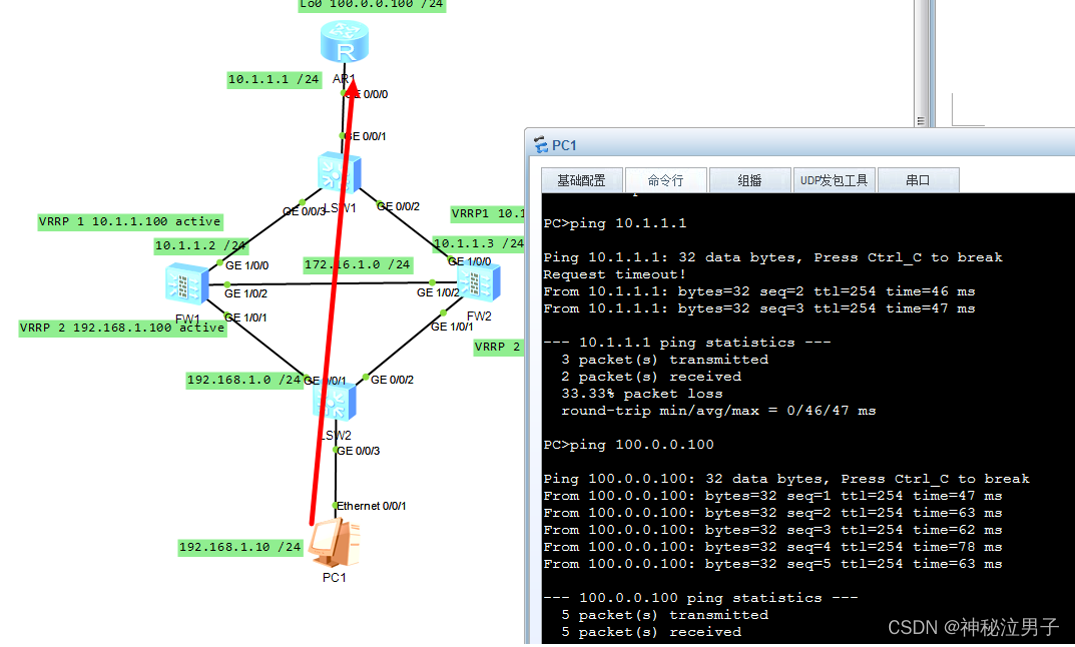

hrp enableтест

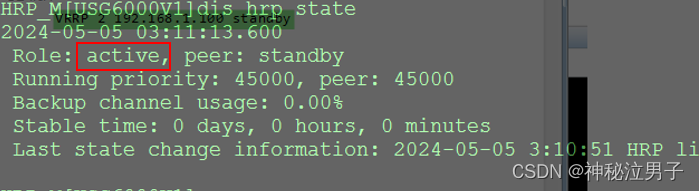

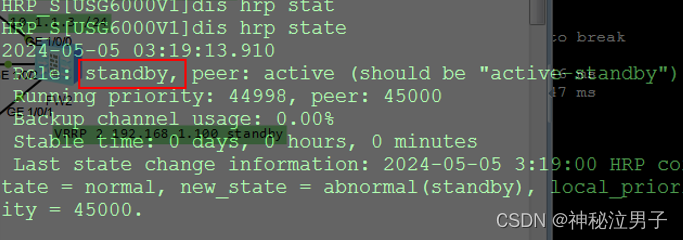

Информация о ФВ1

активный

Входить

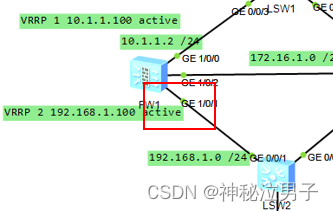

Закрыть интерфейс

Это для просмотра еще раз

Становится резервной информацией о состоянии (обнаруживает сбой канала и включает другой канал для передачи данных).

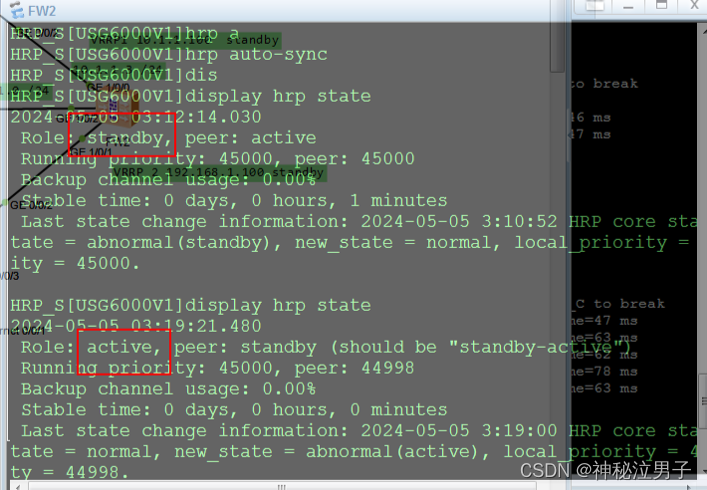

Информация о ФВ2

Переход из режима ожидания в активный

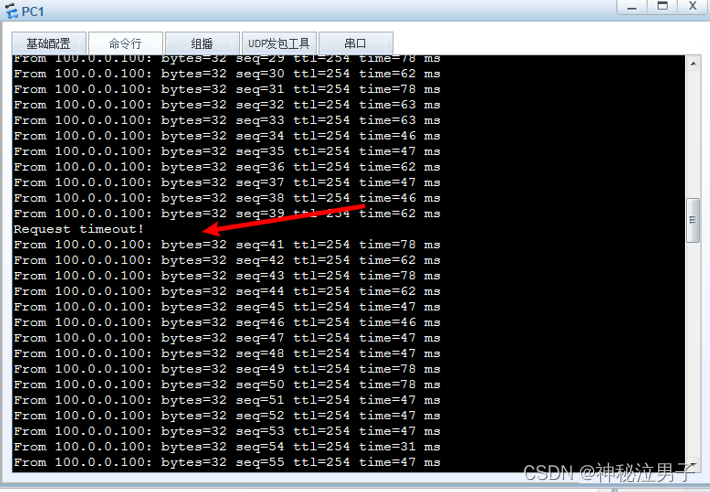

Компьютер также потерял пакет при доступе, но это не привело к большой потере данных.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?