Предотвращение утечки реального IP-адреса WebRTC

Предотвращение утечки реального IP-адреса WebRTC

1.1. Введение

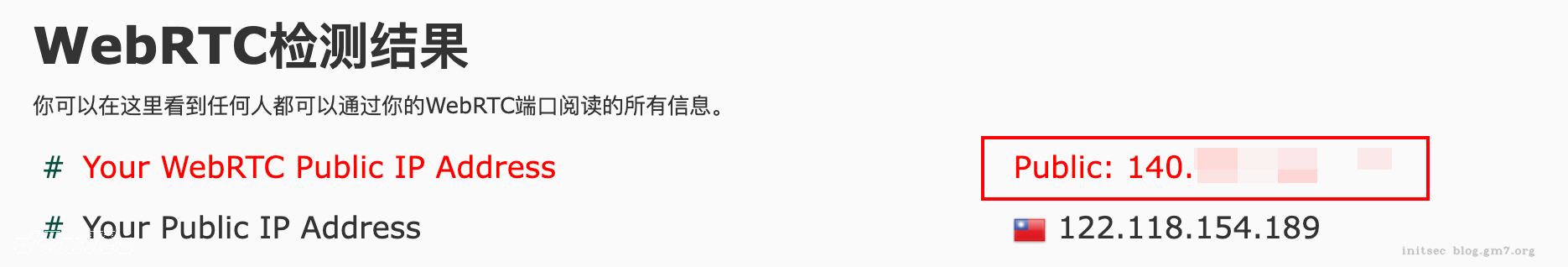

Многие люди могут ошибочно полагать, что использование прокси может полностью скрыть наш настоящий IP-адрес, но это не всегда так. Фактически, во многих статьях указывается, что WebRTC имеет риски безопасности, а самое страшное в рисках безопасности WebRTC заключается в том, что даже если вы используете VPN-прокси для работы в Интернете, ваш реальный IP-адрес все равно может быть раскрыт. **

Хотя это может показаться тревожным, нам не следует терять веру в технологию прокси. Прокси по-прежнему остаются очень полезным инструментом для защиты нашей конфиденциальности и безопасности в Интернете. Просто нам нужно осознавать, что прокси не являются на 100% надежными, поэтому нам необходимо принять другие дополнительные меры для защиты нашей конфиденциальности и безопасности.

1.2. Получите демонстрацию реального IP-адреса.

Рекомендуются следующие 3 веб-сайта:

Обычно я предпочитаю использовать FireFox и Chrome. Протестировав их, я обнаружил, что Firefox не получает реальный IP-адрес по умолчанию, но Chrome все равно может получить реальный IP-адрес, даже если прокси-сервер отключен.

1.3. Введение в WebRTC.

**WebRTC**(Web Real-Time Communications) — это технология связи в реальном времени, которая позволяет сетевым приложениям или сайтам устанавливать соединения «точка-точка» (Peer-to-Peer) между браузерами без использования посредников для обеспечения потоковой передачи видео и/или потокового аудио или любого другого. передача данных. ВебRTC Эти включенные стандарты позволяют пользователям осуществлять одноранговый обмен данными и конференц-связь без установки каких-либо плагинов или стороннего программного обеспечения.

1.4. WebRTC раскрывает принцип реального IP.

WebRTC обеспечивает прямое соединение «точка-точка» между браузерами, обеспечивая связь в реальном времени, например передачу видео, голоса и данных. При установке соединения WebRTC браузер отправляет свой IP-адрес другой стороне, чтобы обе стороны могли установить соединение. Злоумышленник может получить доступ к API в WebRTC через JavaScript или другие технологии, чтобы получить IP-адрес пользователя для отслеживания, наблюдения или атаки.

В частности, злоумышленник может использовать API WebRTC браузера для получения IP-адреса пользователя, запрашивая разрешения на мультимедийном устройстве. Злоумышленник может выполнить эти запросы, написав вредоносный код JavaScript, который может быть вставлен на веб-сайт для выполнения таких атак, как межсайтовый скриптинг (XSS).

Кроме того, серверы STUN/TURN WebRTC также могут передавать IP-адреса пользователей. Сервер STUN/TURN является ключевым компонентом WebRTC для прохождения и ретрансляции NAT. Если эти серверы уязвимы или настроены неправильно, злоумышленник может использовать их для получения реального IP-адреса пользователя и проведения атаки.

1.5. Меры предосторожности.

УстановитьWebRTC Leak ShieldРасширять

1.6. Прослеживаемость и использование.

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>WebRTCОбнаружение утечек</title>

</head>

<body>

<script>

function findIP(onNewIP) {

var myPeerConnection = window.RTCPeerConnection || window.mozRTCPeerConnection || window.webkitRTCPeerConnection;

var pc = new myPeerConnection({iceServers: [{urls: "stun:stun.l.google.com:19302"}]}),

noop = function() {},

localIPs = {},

ipRegex = /([0-9]{1,3}(\.[0-9]{1,3}){3}|[a-f0-9]{1,4}(:[a-f0-9]{1,4}){7})/g,

key;

function ipIterate(ip) {

if (!localIPs[ip]) onNewIP(ip);

localIPs[ip] = true;

}

pc.createDataChannel("");

pc.createOffer(function(sdp) {

sdp.sdp.split('\n').forEach(function(line) {

if (line.indexOf('candidate') < 0) return;

line.match(ipRegex).forEach(ipIterate);

});

pc.setLocalDescription(sdp, noop, noop);

}, noop);

pc.onicecandidate = function(ice) {

if (!ice || !ice.candidate || !ice.candidate.candidate || !ice.candidate.candidate.match(ipRegex)) return;

ice.candidate.candidate.match(ipRegex).forEach(ipIterate);

};

}

function show(ip) {

alert(ip);

}

findIP(show);

</script>

</body>

</html>После доступа к приведенному выше коду сразу появится IP-адрес, который можно использовать для целевой вторичной разработки для достижения целей отслеживания и противодействия.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.