Практический пример (2+3): межсетевой экран + коммутатор уровня 2 и уровня 3, сеть VLAN

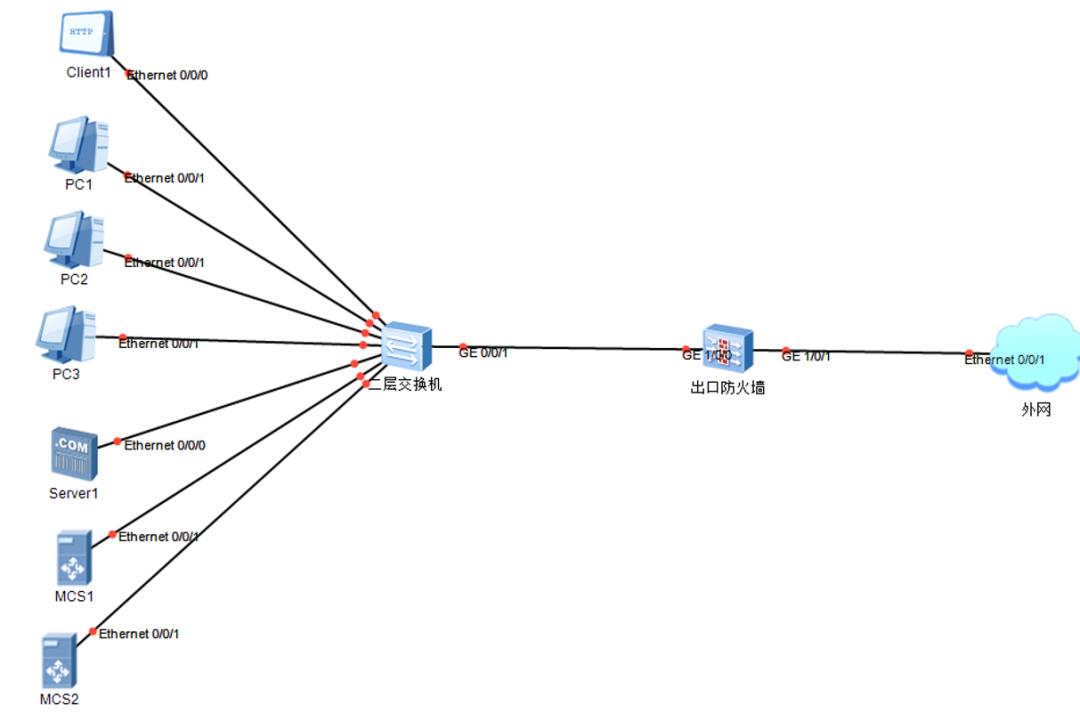

Случай 2. Межсетевой экран функционирует как коммутатор уровня 3 и маршрутизатор для сети.

Получив такую топологию, необходимо сначала понять потребности заказчика, а затем разделить их по потребностям.

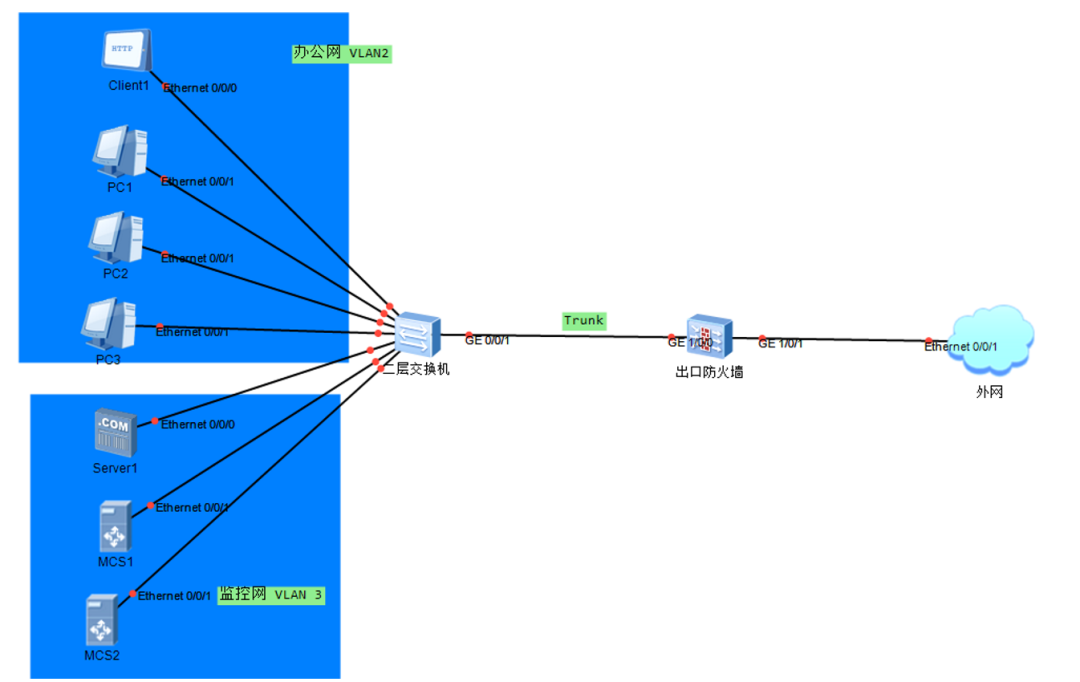

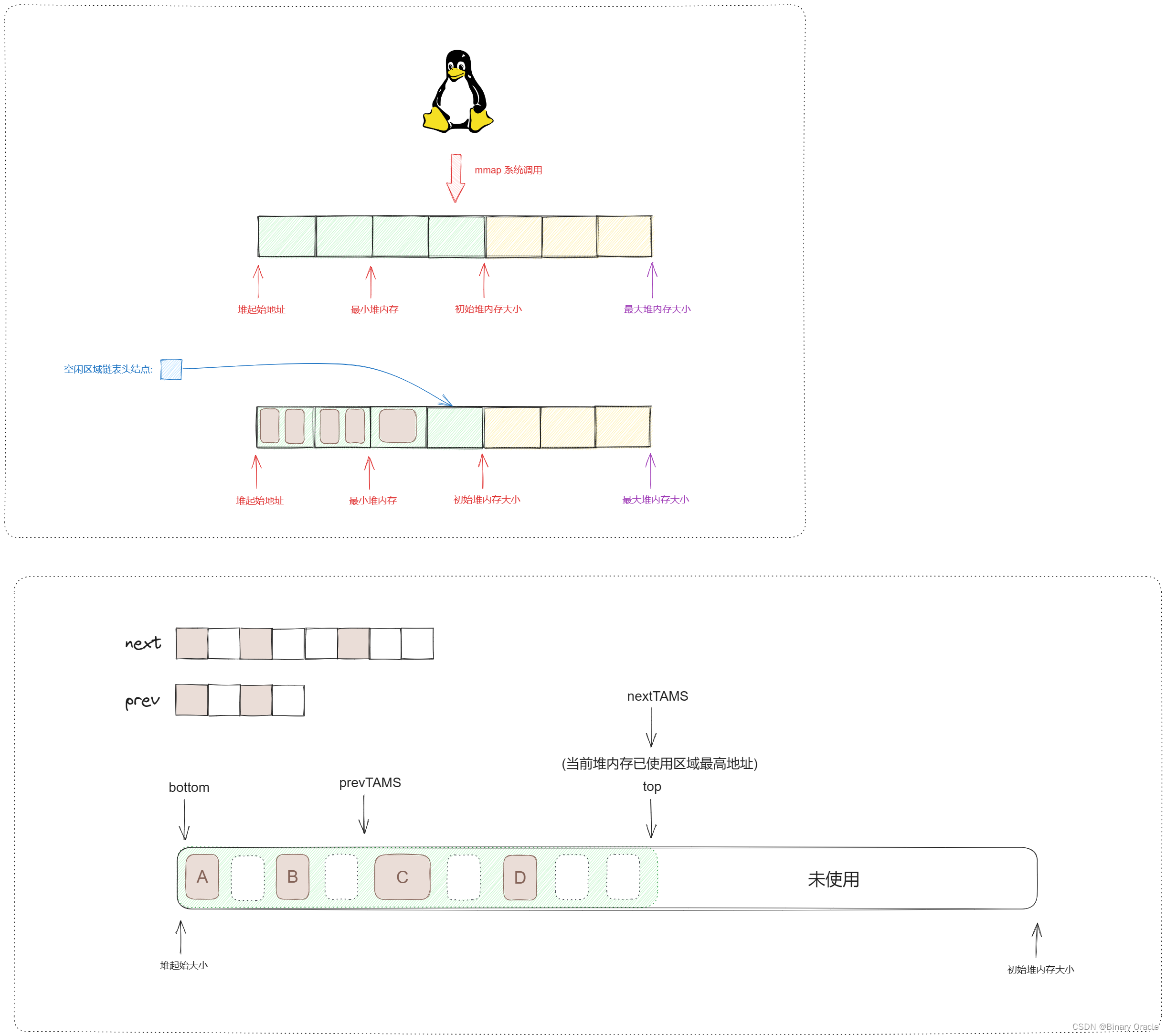

Например, если у клиента есть сеть мониторинга и офиса, разные области можно разделить по VLAN, а затем интерфейс коммутатора уровня 2, подключающегося к терминалу, назначить соответствующей VLAN, а интерфейс с межсетевым экраном настроить как Магистральный канал, VLANIF, политика безопасности и NAT создаются на основе стратегии брандмауэра и, наконец, подключаются к внешней сети.

Шаги и идеи по переходу в обычный режим конфигурации

(1) Подтвердите внутренние и внешние сетевые интерфейсы, а затем настройте интерфейсы в соответствии с планом (как подключиться к внешней сети и как подключиться к внутренней сети).

Например, если внешняя сеть этой топологии использует DHCP, во внутренней сети необходимо переключить G1/0/0 на порт уровня 2, настроить магистраль для пропуска VLAN 2 и 3 и настроить адреса шлюзов VLANIF 2. и 3, и добавьте их в разные зоны безопасности в соответствии с фактическим планом (Она также может находиться в одной зоне безопасности. Рекомендуется использовать разные зоны безопасности для облегчения управления политиками.)

(2) Включаем DHCP офисной сети по мере необходимости (мониторинг обычно не включается)

(3) Политика безопасности определяется на основе фактических потребностей клиента, разрешает ли офисная сеть доступ к сети мониторинга или разрешает доступ только к определенному хосту в офисной сети, как к офисной сети, так и к сети мониторинга. необходим доступ к Интернету для управления политикой. Наконец, рекомендуется создать политику безопасности, которую можно применять в любой области, чтобы облегчить устранение неполадок.

(4) Политика NAT, позволяющая соответствующим зонам безопасности получать доступ к Интернету в зависимости от потребностей клиента.

(5) Настройка коммутатора уровня 2 состоит из нескольких частей: 1. Создайте соответствующую VLAN. 2. Определите порт восходящей линии связи и порт, который подключается к офису и мониторингу. Настройте магистраль на порту восходящей линии связи, чтобы разрешить использование vlan 2. 3 и назначьте порт офиса VLAN 2. Мониторинг стыковки разделен на VLAN3, и рекомендуется открыть быстрый порт.

Отображение процесса, связанного с командной строкой

#

vlan batch 2 to 3

#

dhcp enable

#

interface

GigabitEthernet1/0/1

undo shutdown

ip address dhcp-alloc

#

interface

GigabitEthernet1/0/0

portswitch

undo shutdown

port link-type trunk

port trunk allow-pass vlan 2 to 3

#

interface Vlanif2

ip address 192.168.102.254 255.255.255.0

alias office

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage telnet permit

dhcp select interface

dhcp server ip-range 192.168.102.1

192.168.102.254

dhcp server gateway-list 192.168.102.254

dhcp server static-bind ip-address

192.168.102.250 mac-address 5489-986a-21fb

dhcp server dns-list 223.5.5.5 114.114.114.114

#

interface Vlanif3

ip address 192.168.103.254 255.255.255.0

alias jiankong

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage telnet permit

#

firewall zone name

office id 4

set priority 66

add interface Vlanif2

#

firewall zone name

jiankong id 5

set priority 49

add interface Vlanif3

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

#

ip address-set Разрешить доступ к монитору

type object

address 0 192.168.102.250 mask 32

#

ip address-set Разрешить доступ к Интернету

type object

address 0 192.168.102.0 mask 24

address 1 192.168.103.0 mask 24

#

security-policy

rule name office_jiankong

source-zone office

destination-zone jiankong

source-address address-set Разрешить доступ к монитору

action permit

rule name Разрешить доступ к Интернету

source-zone jiankong

source-zone office

destination-zone untrust

source-address address-set Разрешить доступ к Интернету

action permit

rule name local_any

source-zone local

action permit

#

nat-policy

rule name Разрешить доступ к Интернету

source-zone jiankong

source-zone office

destination-zone untrust

action source-nat easy-ip(1) Создайте соответствующую VLAN и включите службу DHCP (VLAN требуется, если внутренняя сеть представляет собой подключенный порт уровня 2).

(2) Настройте соответствующие интерфейсы согласно плану, включая DHCP, метод подключения к внешней сети и метод внутренней сети.

(3) Создайте новую зону безопасности (при необходимости) и добавьте интерфейс в зону безопасности.

(4) Настройка политики безопасности

(5) Настройка политики NAT

Конфигурация коммутатора

#

vlan batch 2 to 3

#

interface Vlanif1

#

interface MEth0/0/1

#

interface Ethernet0/0/1

port link-type access

port default vlan 2

stp edged-port enable

#

interface Ethernet0/0/2

port link-type access

port default vlan 2

stp edged-port enable

#

interface Ethernet0/0/3

port link-type access

port default vlan 2

stp edged-port enable

#

interface Ethernet0/0/4

port link-type access

port default vlan 2

stp edged-port enable

#

interface Ethernet0/0/5

port link-type access

port default vlan 3

stp edged-port enable

#

interface Ethernet0/0/6

port link-type access

port default vlan 3

stp edged-port enable

#

interface Ethernet0/0/7

port link-type access

port default vlan 3

stp edged-port enable

#

interface Ethernet0/0/8

port link-type access

port default vlan 3

stp edged-port enable

#

interface

GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 3#

Краткое изложение проблем, которые легко упустить из виду и которые возникают

(1) Для подключения к внешней сети, если это соединение DHCP (рекомендуется не использовать 192.168.0.0/1.0/31.0 для внутренней сети), вы можете использовать конфликт сегментов сети 10.X.

(2) Если внешнее сетевое соединение представляет собой PPPOE или фиксированный IP-адрес, вы должны указать маршрут по умолчанию. Это легко проигнорировать. Если это коммутируемое соединение PPPOE, обратите внимание на изменение MTU и MSS.

(3) При настройке DHCP-сервера интрасети обратите внимание на шлюз и диапазон выделения (необходимо ли зарезервировать некоторые адреса для принтеров и серверов) и DNS. Если клиенту необходимо зафиксировать определенный IP-адрес, можно выполнить статическую привязку. Таким образом, как бы вы ни присвоили адрес клиента, он всегда будет именно таким, что удобно для формирования политики.

(4) С точки зрения политики безопасности просто обратите внимание на то, соответствуют ли области источника и назначения условиям адреса источника.

(5) Рекомендуется настроить политику NAT на использование областей источника и назначения и не использовать форму интерфейса.

Идеи по устранению неполадок

Если настроены как внутренняя, так и внешняя сети, а также настроены политика безопасности и политика NAT, клиент не сможет получить доступ к Интернету.

(1) Выполните обнаружение во внутренней и внешней сети, чтобы проверить, является ли конфигурация внутренней и внешней сети нормальной. В нормальных обстоятельствах вы можете установить политику безопасности с локальной на любую, а затем проверить связь с внешней сетью при диагностике, чтобы проверить, работает ли она. подключена внешняя сеть. Сначала убедитесь, что линия внешней сети не подключена. Если внешняя сеть подключена, то проблем с линией нет. Если внешняя сеть не подключена, проверьте линию.

(2) Если задействована конфигурация VLAN и магистральной сети, обязательно проверьте правильность режима соответствующего интерфейса и разрешено ли прохождение VLAN.

(3) После обнаружения отсутствия проблем с внешней сетью проверьте правильность IP-адреса, шлюза, маски и DNS клиента во внутренней сети, а также успешность проверки связи с брандмауэром (не забудьте включить функцию проверки связи). на межсетевом экране). Если все прошло успешно, значит, внутренняя сеть подключена к межсетевому экрану. Начнем с таблицы сеансов.

(4) Вы можете пинговать другую сторону в течение длительного времени, а затем проверить, есть ли в таблице сеансов брандмауэра сеанс для хоста. Если нет, проверьте правильность политики безопасности. Если да, проверьте, соответствует ли содержимое. таблица сеансов в норме (преобразован ли адрес источника и какая политика безопасности соответствует? Есть ли какие-либо статистические наблюдения за прямыми и обратными пакетами данных?

(5) Если исходный адрес не найден, вы можете начать устранение неполадок на основе политики NAT.

(6) Общие моменты во всем процессе включают забывание написать маршрут по умолчанию при подключении к внешней сети. Вторая проблема — это NAT и политики безопасности, включая соединение между межсетевым экраном и коммутатором уровня 2, что может привести к неправильной работе VLAN. освобождение по неосторожности.

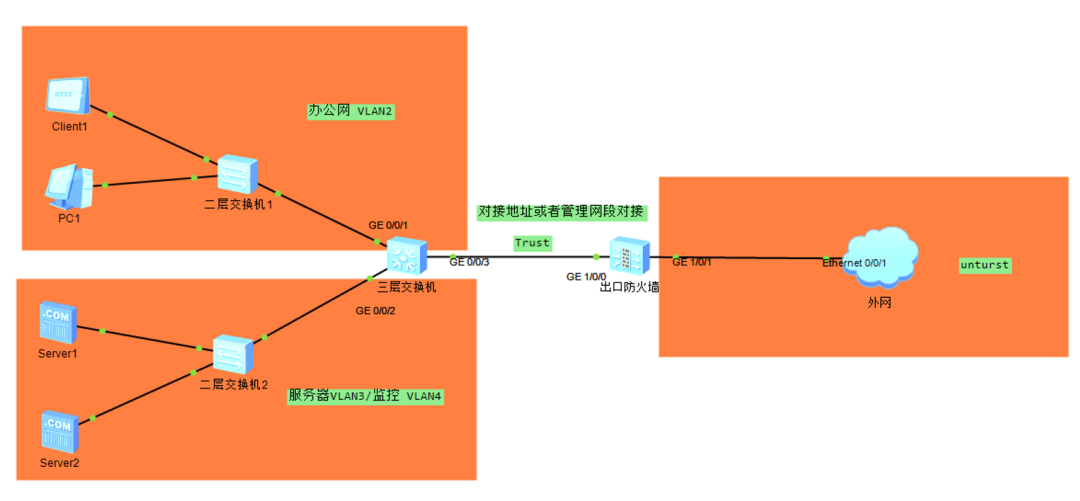

Случай 3: сетевой режим межсетевого экрана + коммутатора уровня 3 (все шлюзы находятся на коммутаторе уровня 3)

Шаги и идеи по переходу в обычный режим конфигурации

(1) С точки зрения развертывания интрасети существует два способа подключения трехуровневого коммутатора (ядра) к коммутатору офисной сети: 1. Непосредственно подключить трехуровневый коммутатор к коммутатору второго уровня и назначить его VLAN2. так, чтобы все следующие элементы принадлежали VLAN2. 2. Настройте магистраль, а затем выполните следующие действия. Коммутатор уровня 2 разделяет VLAN. Это более рекомендуется. Вы можете настроить адрес управления для облегчения последующего управления.

(2) Коммутатор уровня 3 (ядро), подключенный к сети мониторинга сервера, должен быть магистралью, а затем коммутатор уровня 2 ниже разделяет соответствующие VLAN и настраивает сегмент сети управления.

(3) Чтобы подключить коммутатор уровня 3 к межсетевому экрану, вы можете создать отдельный сегмент сети межсетевого взаимодействия или напрямую использовать для подключения сегмент сети управления. Не рекомендуется использовать для подключения сегмент бизнес-сети.

(4) Межсетевой экран определяет внутренние и внешние сетевые интерфейсы, разделяет зоны безопасности и реализует политики безопасности и NAT.

(5) Обратите внимание на маршрутизацию между коммутатором уровня 3 и межсетевым экраном и настройте порт коммутатора доступа для подключения к терминалу как пограничный порт.

(6) Рекомендуется настроить Telnet или SSH для облегчения последующей настройки и обслуживания удаленного управления. (Он также служит сегментом сети управления.) Следует отметить, что коммутатор доступа должен записать маршрут по умолчанию к ядру или (межсетевому экрану)

брандмауэр Отображение процесса, связанного с командной строкой

1. Настройте соответствующий интерфейс и получите доступ к зоне безопасности.

interface

GigabitEthernet1/0/0

undo shutdown

ip address 192.168.200.1 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface

GigabitEthernet1/0/1

undo shutdown

ip address dhcp-alloc

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#2. Настройте политику безопасности и политику NAT.

ip address-set Разрешить доступ к Интернету

type object

address 0 192.168.20.0 mask 24

address 1 192.168.30.0 mask 24

address 2 192.168.40.0 mask 24

#

security-policy

rule name Разрешить доступ к Интернету

source-zone trust

destination-zone untrust

source-address address-set Разрешить доступ к Интернету

action permit

rule name Local_any

source-zone local

action permit

#

nat-policy

rule name Разрешить доступ к Интернету

source-zone trust

destination-zone untrust

source-address address-set Разрешить доступ к Интернету

action source-nat easy-ip

#3. Напишите обратный маршрут

#

ip route-static

192.168.20.0 255.255.255.0 192.168.200.2

ip route-static

192.168.30.0 255.255.255.0 192.168.200.2

ip route-static

192.168.40.0 255.255.255.0 192.168.200.2

#4. Связанные с управлением

#

lldp enable

#

Telnet

server enable

#

Aaa

manager-user admin

service-type web terminal telnet ssh

#

user-interface vty 0 4

authentication-mode aaaтретий этаж Отображение процесса, связанного с командной строкой

1. Создайте соответствующую VLAN и настройте порт, подключенный к межсетевому экрану.

#

vlan batch 2 to 4 200

#

interface Vlanif200

ip address 192.168.200.2 255.255.255.0

#

interface

GigabitEthernet0/0/3

port link-type access

port default vlan 200

#(Рекомендуется пропинговать брандмауэр после завершения Конфигурации, чтобы убедиться в успешности соединения)2. Создайте бизнес-VLAN и включите сегменты сети, требующие DHCP.

#

dhcp enable

interface Vlanif2

description office

ip address 192.168.20.254 255.255.255.0

dhcp select interface

dhcp server excluded-ip-address 192.168.20.88

dhcp server dns-list 223.5.5.5 114.114.114.114

#

interface Vlanif3

description server

ip address 192.168.30.254 255.255.255.0

#

interface Vlanif4

description jiankong

ip address 192.168.40.254 255.255.255.0

#3. Напишите маршрут по умолчанию (точка, которую легко упустить из виду)

#

ip route-static 0.0.0.0 0.0.0.0 192.168.200.14. Подключитесь к порту коммутатора уровня 2 ниже.

#

interface

GigabitEthernet0/0/1

description to_office_SW

port link-type trunk

port trunk allow-pass vlan 2 200

#

interface

GigabitEthernet0/0/2

description to_Server_jk_SW

port link-type trunk

port trunk allow-pass vlan 3 to 4 2005. Связанные с управлением

#

sysname S5700-Core

#

lldp enable

#

Telnet

server enable

#

aaa

local-user

admin password simple admin (Версия симулятора старая, поэтому можно использовать простой пароль. На самом деле он в верхнем и нижнем регистре, и вас просят сменить пароль в первый раз)

local-user admin privilege level 15

local-user admin service-type telnet terminal http

#

user-interface vty 0 4

authentication-mode aaa

protocol inbound allОфис на втором этаже Отображение процесса, связанного с командной строкой

1. Создайте соответствующие подразделения VLAN и интерфейсов.

#

vlan batch 2 200

#

#

interface Ethernet0/0/1

port link-type access

port default vlan 2

stp edged-port enable

#

interface Ethernet0/0/2

port link-type access

port default vlan 2

stp edged-port enable

#

interface

GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 2002. Управление конфигурацией, связанное с

#

lldp enable

#

telnet server enable

#

sysname office_access

#

interface Vlanif200

ip address 192.168.200.3 255.255.255.0

#

ip route-static 0.0.0.0 0.0.0.0 192.168.200.2

#

aaa

local-user

admin password simple admin (Версия симулятора старая, поэтому можно использовать простой пароль. На самом деле он в верхнем и нижнем регистре, и вас просят сменить пароль в первый раз)

local-user admin privilege level 15

local-user admin service-type telnet terminal http

#

user-interface vty 0 4

authentication-mode aaa

protocol inbound allсервер смонитор Второй этаж Отображение процесса, связанного с командной строкой

1. Создайте соответствующие подразделения VLAN и интерфейсов.

vlan batch 3 to 4 200

#

interface Ethernet0/0/1

port link-type access

port default vlan 3

stp edged-port enable

#

interface Ethernet0/0/2

port link-type access

port default vlan 4

stp edged-port enable

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 3 to 4 200

#2. Связанные с управлением

#

lldp enable

#

telnet server enable

#

sysname office_access

#

interface Vlanif200

ip address 192.168.200.4 255.255.255.0

#

ip route-static 0.0.0.0 0.0.0.0 192.168.200.2

#

aaa

local-user

admin password simple admin (Версия симулятора старая, поэтому можно использовать простой пароль. На самом деле он в верхнем и нижнем регистре, и вас просят сменить пароль в первый раз)

local-user admin privilege level 15

local-user admin service-type telnet terminal http

#

user-interface vty 0 4

authentication-mode aaa

protocol inbound allТочки, которые легко упустить из виду в этой топологической сети.

(1) Брандмауэр забыл прописать обратный маршрут, иначе Интернет и интранет будут заблокированы.

(2) Если коммутатор ядра забудет записать маршрут по умолчанию, это приведет к невозможности доступа к Интернету.

(3) Ошибки конфигурации интерфейса или проводки между ядром и межсетевым экраном приводят к невозможности подключения.

(4) Режим соединения уровня 2 между ядром и доступом неправильный, и Turnk забывает разрешить прохождение VLAN.

(5) Что легко упустить из виду на коммутаторе уровня 2, так это то, что интерфейсу назначена неправильная VLAN, а режим восходящего соединения настроен неправильно.

(6) Некоторые ошибки в политиках безопасности межсетевого экрана и политиках NAT из-за невнимательности.

Идеи по устранению неполадок

Большинство идей по устранению неполадок Как объяснено в случаях 1 и 2,Это та же идея,Вот еще несколько полезных

(1) Рекомендуется включить функцию LLDP и проверить правильность портов соединительных устройств восходящей и нисходящей линии связи, чтобы можно было проверить конфигурацию.

(2) Рекомендуется открыть telnet или SSH, чтобы ядро или брандмауэр могли напрямую войти на все следующие устройства и проверить, нормальна ли конфигурация.

(3) При настройке межсетевого экрана ядра рекомендуется выполнить проверку связи с помощью проверки связи, чтобы облегчить определение и обнаружение проблемы, а также избежать последующих сбоев и чрезмерного объема устранения неполадок. (Если на данный момент он другой, вы можете напрямую проверить, правильно ли подключена линия или неправильный адрес стыковки и конфигурация VLAN. Вы можете проверить это через LLDP)

(4) В случае сбоя внутренней сети вы можете проверить, создана ли VLAN и нормально ли настроены шлюз и DHCP. Если терминальное устройство не может получить адрес, вы можете вручную настроить его, чтобы проверить, можно ли его подключить. его можно подключить, рекомендуется настроить быстрый пограничный порт, чтобы ускорить конвергенцию портов и быстро получить адрес. В случае сбоя проверьте, нормальный ли режим порта, подключенного к VLAN, и основного порта уровня 2, и разрешено ли прохождение VLAN.

(5) Эталонные случаи устранения неполадок брандмауэра 1 и 2

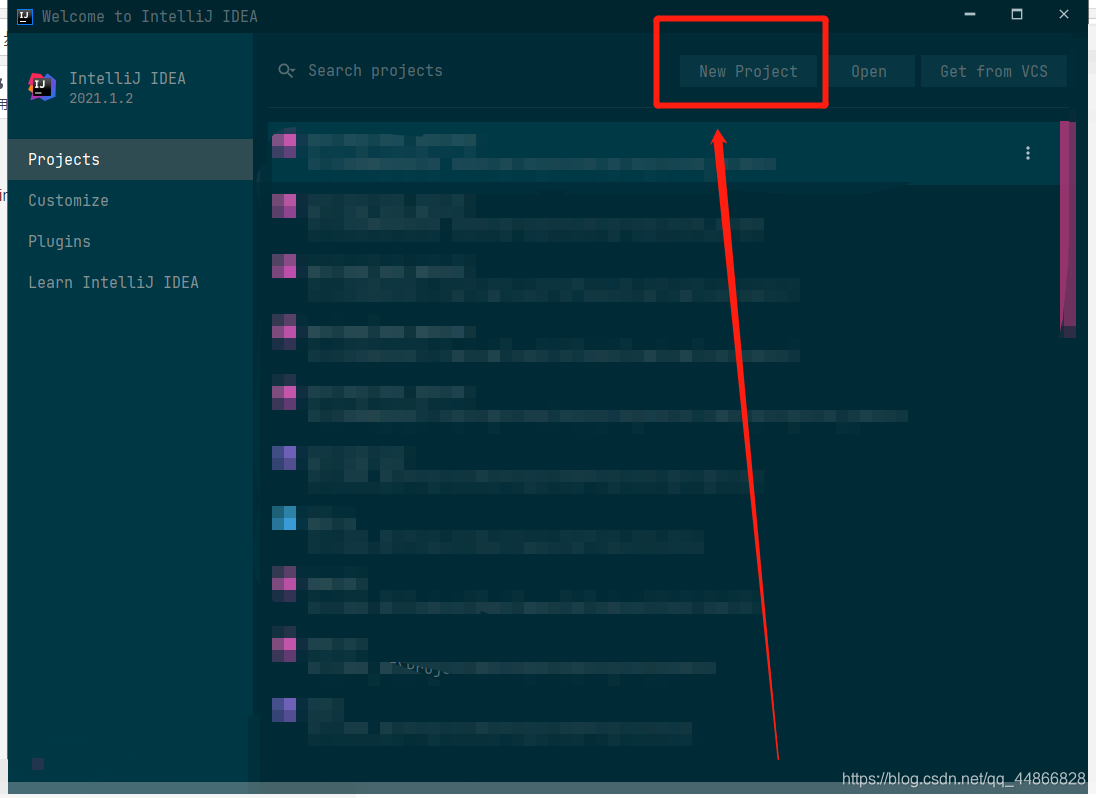

Графическое объяснение этапа строительства проекта IDEA 2021 Spring Cloud (базовая версия)

Подробное объяснение технологии междоменного запроса данных JSONP.

Учебное пособие по SpringBoot (14) | SpringBoot интегрирует Redis (наиболее полный во всей сети)

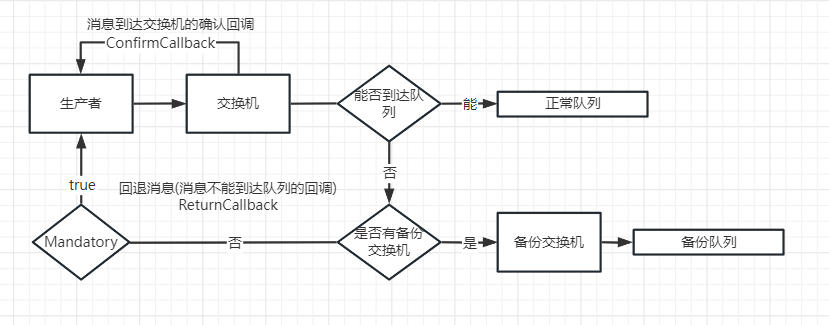

Подробное объяснение механизма подтверждения выпуска сообщений RabbitMQ.

На этот раз полностью поймите протокол ZooKeeper.

Реализуйте загрузку файлов с использованием минимального WEB API.

Демо1 Laravel5.2 — генерация и хранение URL-адресов

Spring boot интегрирует Kafka и реализует отправку и потребление информации (действительно при личном тестировании)

Мысли о решениях по внутренней реализации сортировки методом перетаскивания

Междоменный доступ к конфигурации nginx не может вступить в силу. Междоменный доступ к странице_Page

Как написать текстовый контент на php

PHP добавляет текстовый водяной знак или водяной знак изображения к изображениям – метод инкапсуляции

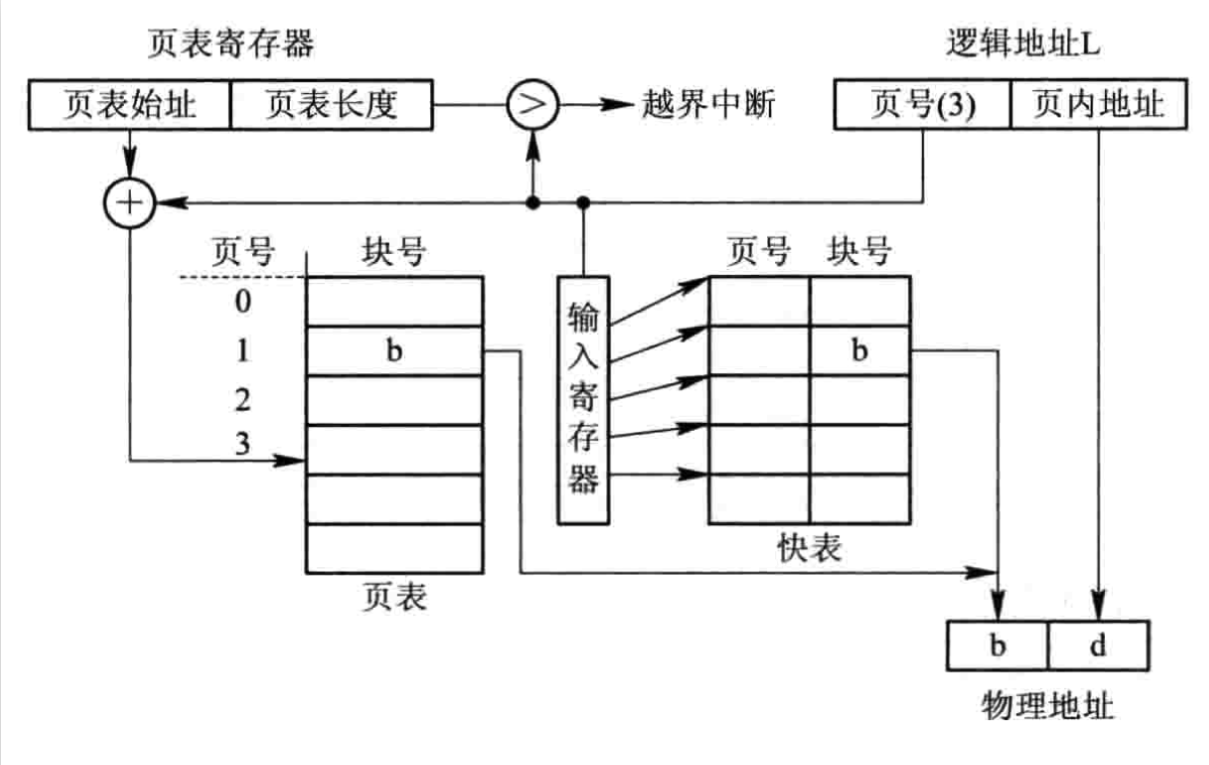

Интерпретация быстрой таблицы (TLB)

Интерфейс WeChat API (полный) — оплата WeChat/красный конверт WeChat/купон WeChat/магазин WeChat/JSAPI

Преобразование Java-объекта в json string_complex json-строки в объект

Примените сегментацию слов jieba (версия Java) и предоставьте пакет jar

matinal: Самый подробный анализ управления разрешениями во всей сети SAP. Все управление разрешениями находится здесь.

Коротко расскажу обо всем процессе работы алгоритма сборки мусора G1 --- Теоретическая часть -- Часть 1

[Спецификация] Результаты и исключения возврата интерфейса SpringBoot обрабатываются единообразно, поэтому инкапсуляция является элегантной.

Интерпретация каталога веб-проекта Flask

Что такое подробное объяснение файла WSDL_wsdl

Как запустить большую модель ИИ локально

Подведение итогов десяти самых популярных веб-фреймворков для Go

5 рекомендуемых проектов CMS с открытым исходным кодом на базе .Net Core

Java использует httpclient для отправки запросов HttpPost (отправка формы, загрузка файлов и передача данных Json)

Руководство по развертыванию Nginx в Linux (Centos)

Интервью с Alibaba по Java: можно ли использовать @Transactional и @Async вместе?

Облачный шлюз Spring реализует примеры балансировки нагрузки и проверки входа в систему.

Используйте Nginx для решения междоменных проблем