Познакомьтесь с распространенными алгоритмами шифрования в одной статье.

Алгоритмы шифрования используются практически повсюду в области интернет-технологий, а криптография также является важной основой сетевой безопасности. В этой статье мы вместе узнаем об распространенных алгоритмах шифрования.

1 Зачем изучать алгоритмы шифрования?

С технологической точки зрения исследования алгоритмов шифрования имеют большое значение, отражающееся главным образом в следующих аспектах:

- Безопасность сетевой связи. В сетевой связи алгоритм Защита может предотвратить прослушивание и подделку передаваемых данных. Например, используйте алгоритм Защита шифрует протокол HTTPS,Может защитить конфиденциальность пользователей и конфиденциальную информацию в сетевых коммуникациях.,Безопасность связи обеспечена.

- Безопасность хранения данных: алгоритм Защита может быть применена для обеспечения безопасности хранения данных. Например, в базе данных с помощью алгоритма шифрованияверно数据进行加密存储,Может предотвратить доступ нелегальных пользователей к данным и их подделку.,Целостность и конфиденциальность данных защищены.

- Технология блокчейн: алгоритм Кодификация играет центральную роль в технологии блокчейна. Блокчейн с использованием алгоритма шифрованияверно交易信息进行加密处理,Обеспечивает защиту от несанкционированного доступа и безопасность транзакций.,Технология блокчейн широко используется в цифровой валюте, смарт-контрактах и т. д.

- Криптографический протокол: алгоритм Защита играет ключевую роль в криптографических протоколах. Например, протокол TLS/SSL использует алгоритм меры по защите безопасности данных сетевых коммуникаций и обеспечению конфиденциальности и целостности коммуникаций.

- Интеллектуальный анализ данных и машинное обучение: алгоритм Обработка также имеет важные применения в интеллектуальном анализе данных и машинном обучении. Используя алгоритм шифрованияверно数据进行加密处理,Может защитить конфиденциальность данных,Также поддерживает операции анализа и анализа зашифрованных данных.,Достижение баланса между защитой конфиденциальности данных и их использованием.

Таким образом, исследование алгоритмов шифрования имеет техническое значение для обеспечения безопасности сетевых коммуникаций, защиты целостности хранения данных, поддержки развития технологии блокчейна, обеспечения безопасности криптографических протоколов, а также поддержки интеллектуального анализа данных и машинного обучения.

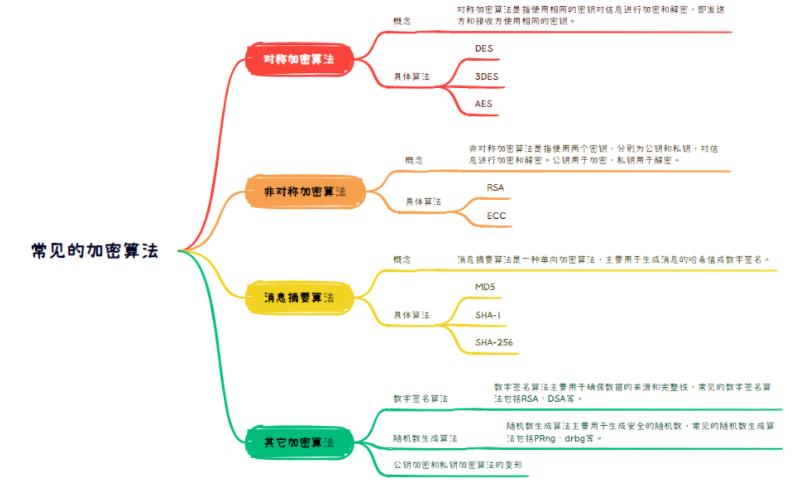

2 Каковы классификации алгоритмов шифрования?

Алгоритмы шифрования можно грубо разделить на три категории: алгоритмы симметричного шифрования, алгоритмы асимметричного шифрования и алгоритмы дайджеста сообщений.

- Симметричный алгоритм шифрования:Симметричный алгоритм Защита означает использование одного и того же ключа для шифрования и дешифрования информации, то есть отправитель и получатель используют один и тот же ключ. Общий Симметричный алгоритм шифрованиявключатьDES、3DES、АЕС и т. д.

- Нет Симметричный алгоритм шифрования:Нет Симметричный алгоритм Под шифрованием подразумевается использование двух ключей, открытого ключа и закрытого ключа, для шифрования и дешифрования информации. Открытый ключ используется для шифрования, а закрытый ключ — для дешифрования. Обыкновенный несимметричный алгоритм шифрованиявключатьRSA、ЕСЦ и т. д.

- алгоритм дайджеста сообщения:алгоритм дайджеста сообщения - это односторонний алгоритм шифрования, в основном используется для генерации хеш-значений или цифровых подписей сообщений. Общий алгоритм дайджеста сообщениявключатьMD5、SHA-1、ША-256 и т. д.

Алгоритмы симметричного шифрования и алгоритмы асимметричного шифрования в основном используются для шифрования данных и защиты безопасности данных, тогда как алгоритмы дайджеста сообщений в основном используются для таких прикладных сценариев, как проверка целостности данных и цифровые подписи.

Помимо трех вышеупомянутых основных категорий алгоритмов шифрования, существуют некоторые другие алгоритмы шифрования, в том числе следующие:

- Алгоритм хеширования. Алгоритм хеширования в основном используется для преобразования входных данных (сообщений) любой длины в выходные данные фиксированной длины (значение хэша). К распространенным алгоритмам хеширования относятся MD5, SHA-1, SHA-256 и т. д.

- Алгоритм цифровой подписи: Алгоритм цифровой подписи в основном используется для обеспечения источника и целостности данных. Общие алгоритмы цифровой подписи включают RSA, DSA и т. д.

- Алгоритм генерации случайных чисел. Алгоритм генерации случайных чисел в основном используется для генерации безопасных случайных чисел. Общие алгоритмы генерации случайных чисел включают PRng, drbg и т. д.

- Симметричный алгоритм Варианты шифрования. Чтобы повысить безопасность и эффективность шифрования, некоторые варианты алгоритма были предложены кодировки, такие как IDEA, Blowfish и т.д.

- открытый ключалгоритм Варианты шифрования: некоторые алгоритмы открытых ключей шифрования Варианты,Например, вариант RSA,Такие как RSA-OAEP и т.д.

Эти алгоритмы шифрования имеют обширную прикладную ценность для защиты безопасности данных, обеспечения целостности данных и генерации безопасных случайных чисел.

3 Типичные примеры конкретных применений алгоритмов шифрования

Алгоритмы шифрования широко используются во многих областях. Ниже приведены некоторые распространенные случаи применения.

- Безопасность сетевых коммуникаций: алгоритм Технология используется для защиты безопасности данных сетевой связи, таких как уровень SSL/TLS в протоколе HTTPS, с использованием алгоритма Кодирование шифрует и защищает HTTP-запросы и ответы.

- Безопасность хранения данных: алгоритм шифрования Используется для защиты безопасности хранения данных.,Например, шифрование данных в базе данных,Может предотвратить доступ нелегальных пользователей к данным и их подделку.。

- Электронный платеж: алгоритм шифрование используется для защиты безопасности электронных платежей, таких как платежи Alipay, WeChat и т. д., используйте алгоритм Защита защищает платежную информацию и транзакции.

- Проверка целостности данных: алгоритм Технология используется для проверки целостности данных, например алгоритм HMAC-SHA256 в протоколе HTTPS, с использованием алгоритма хеширования и алгоритма. дайджеста сообщения Защита целостности данных и проверка происхождения данных.

3.1 TLS и SSL, используемые HTTPS

HTTPS, то есть HTTP+TLS/SSL, по умолчанию использует протокол TLS, а алгоритм шифрования, используемый в протоколе TLS, является подмножеством протокола SSL (Secure Sockets Layer).

В частности, алгоритм шифрования, используемый в HTTPS, может быть одним из нескольких алгоритмов шифрования, определенных в протоколе SSL, включая следующие:

- SSL 2.0 и SSL 3.0: Эти две версии протокола SSL поддерживаются в алгоритме. Включает DES, RC4, MD5 и т. д.

- TLS 1.0、TLS 1.1 и ТЛС 1.2: алгоритм поддерживается в этих трех версиях протокола TLS. шифрованияиSSL 3.0 отличается, есть более безопасные шифрования, например AES, SHA1 и т. д.

По умолчанию HTTPS использует алгоритм шифрования TLS 1.2 или более поздней версии протокола TLS. Поддерживаемые алгоритмы шифрования включают AES, SHA1 и т. д. Использование этих алгоритмов шифрования может обеспечить более надежную защиту передачи данных.

Следует отметить, что HTTPS использует протокол TLS/SSL, а не сам протокол SSL. Хотя TLS и SSL являются протоколами шифрования, основанными на инфраструктуре открытых ключей (PKI), TLS — это новая версия протокола, разработанная IETF на основе SSL, в которой внесены некоторые улучшения в безопасности. Поэтому теперь обычно рекомендуется использовать протокол TLS вместо протокола SSL.

3.2 Шифрование хранилища

Шифрование хранилища относится к защите шифрования данных, хранящихся в компьютерной системе или сети, для предотвращения несанкционированного доступа или утечки данных. Ниже приведены некоторые часто используемые алгоритмы шифрования хранилища:

- Симметричный алгоритм шифрования:Симметричный алгоритм шифрование — алгоритм, использующий один и тот же ключ для шифрования и дешифрования, общий Симметричный алгоритм шифрованиявключатьAES、DES、Блоуфиш и др.

- Алгоритм хеширования. Алгоритм хеширования преобразует данные в хеш-значение фиксированной длины. К распространенным алгоритмам хеширования относятся MD5, SHA-1, SHA-256 и т. д.

3.3 Шифрование блокчейна

Алгоритмы шифрования, используемые блокчейном, в основном включают в себя следующее:

- Алгоритм хеширования. Алгоритм хеширования используется в блокчейне для обработки информации о транзакции и обеспечения ее уникальности и безопасности. Распространенные алгоритмы хеширования включают SHA-256 и т. д.

- Алгоритм цифровой подписи: Алгоритм цифровой подписи используется в блокчейне для подписи и проверки информации о транзакции.,Обеспечить подлинность и целостность транзакций. Алгоритм цифровой подписи на основе несимметричного алгоритма шифрования.,Такие как RSA и ECDSA и т. д.

- Симметричный алгоритм обработка: в блокчейне,Симметричный алгоритм шифрование используется для шифрования информации о транзакциях для обеспечения конфиденциальности транзакций. Общий Симметричный алгоритм обработка включает AES и DES и т. д.

- Криптография с открытым ключом. Криптография с открытым ключом используется в блокчейне для защиты безопасности связи и аутентификации. Распространенные системы шифрования с открытым ключом включают RSA, ECC и т. д.

Эти алгоритмы шифрования играют разные роли в блокчейне и совместно обеспечивают безопасность и надежность блокчейна. В то же время технология блокчейна также использует другие технические средства, такие как смарт-контракты, децентрализация и т. д., для достижения своей децентрализации, отслеживаемости и других характеристик.

4 Резюме

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.