Подробное объяснение SBOM: определение, взаимосвязи, различия, лучшие практики и инструменты генерации.

Что такое СБОМ

SBOM — это аббревиатура Software Bill of Materials. Это подробный перечень всех компонентов, библиотек и зависимостей, используемых в процессе сборки программного обеспечения.

SBOM похож на список рецептов продукта, в котором перечислены различные элементы, составляющие программное приложение, включая компоненты программного обеспечения с открытым исходным кодом, сторонние библиотеки, платформы, инструменты и многое другое. Каждый элемент будет иметь подробную информацию в SBOM, такую как имя, номер версии, информация о лицензии, зависимости и т. д.

Цель SBOM — повысить видимость и прозрачность цепочки поставок программного обеспечения, а также обеспечить лучшее управление рисками и безопасность. Он помогает разработчикам программного обеспечения, поставщикам и пользователям понять компоненты и зависимости, используемые в их программном обеспечении, чтобы лучше управлять потенциальными уязвимостями, рисками безопасности и проблемами соответствия. С помощью SBOM пользователи могут выявлять и отслеживать любые потенциальные уязвимости или известные проблемы безопасности в программном обеспечении и своевременно принимать соответствующие меры по их устранению.

SBOM также можно использовать для аудита программного обеспечения, соблюдения требований и нормативных требований. Некоторые отраслевые стандарты и правила, такие как Структура безопасности цепочки поставок программного обеспечения (SSCF) и Директива ЕС по сетевой и информационной безопасности (Директива NIS), уже требуют от поставщиков программного обеспечения предоставления SBOM для повышения безопасности и надежности цепочки поставок программного обеспечения.

Подводя итог, можно сказать, что SBOM — это перечень всех компонентов и зависимостей, используемых в процессе сборки программного обеспечения, который обеспечивает видимость цепочки поставок программного обеспечения, помогая управлять рисками, повышать безопасность и соответствовать требованиям соответствия.

Какова связь между SBOM и SLSA и в чем разница между ними

SBOM (спецификация программного обеспечения) и SLSA (уровни цепочки поставок для артефактов программного обеспечения) — это две разные, но связанные концепции.

- SBOM дапрограммное обеспечение Список материалов,этопредоставилвернопрограммное обеспечениецепочка Видимость поставок, включая версию компонента, информацию о лицензии, лазейках и т. д. СБОМ Создан, чтобы помочь организациям лучше управлять и контролировать программное обеспечение. обеспечениецепочка поставок, выявлять и устранять потенциальные лазейки, проблемы соответствия и риски безопасности.

- SLSA это что-то вроде цепочки предоставляет структуру безопасности, которая определяет различные уровни требований безопасности и практики для обеспечения безопасности программного обеспечения. обеспечениецепочка Безопасность поставок. SLSA Создан для укрепления программного обеспечения Обеспечение Надежности и Защищенности от вредоносного кода, цепочка Распространение поставок атакует илазейки. SLSA сосредоточиться навесьпрограммное обеспечениецепочка Безопасность в поставках,Включите источник компонента、проверять、Строитьпроцесси Механизм выпуска。

Что касается разницы между ними:

- Другой взгляд: СБОМ сосредоточиться напрограммное обеспечение. Создайте инвентаризацию и видимость, предоставляя подробную информацию о компонентах и зависимостях. SLSA сосредоточиться нацепочка Безопасность в поставках, определяет уровни и методы безопасности, уделяет особое внимание обеспечению программного обеспечения. обеспечениецепочка Надежность и безопасность поставок.

- Различные варианты использования: СБОМ Используется для идентификации и управления программами. обеспечение компонентов в сборке, вопросы соответствия лазейки. Это своего рода программа управления обеспечениецепочка поставокрискованныйинструмент。SLSA меры безопасности. Структура безопасности, которая помогает организациям обеспечивать безопасность программного обеспечения путем определения уровней и требований безопасности. обеспечениецепочка Безопасность поставок.

- Актуальность: SLSA можно использовать SBOM в рамках его реализации. СБОМ предоставил SLSA Необходимые компоненты и сведения о зависимостях для помощи в проверке и аудите цепочки. Безопасность поставок. SLSA Практика может включать требование использования SBOM Создание и проверка для обеспечения программного обеспечения обеспечениецепочка обеспечивает видимость и целостность.

SBOM и SLSA являются ключевыми концепциями безопасности цепочки поставок программного обеспечения. Их можно использовать взаимосвязанно и дополняюще для повышения безопасности и управления цепочками поставок программного обеспечения.

В чем разница между СБОМ и Black Duck

SBOM (Спецификация программного обеспечения) и Synopsys BlackDuck — это две связанные, но разные концепции. Вот различия между ними:

SBOM:

- Определение: СБОМ это документ или список, используемый для записи программного обеспечения обеспечение Все компоненты и зависимости, используемые в процессе сборки. Это помощь против помощи обеспечениецепочка наглядность и прозрачность поставок.

- Содержание: СБОМ Перечислены такие сведения, как имя, номер версии, автор, информация о лицензии и т. д. каждого компонента. Это помогает в отслеживании и управлении программным обеспечением. Компоненты обеспечения、Зависимости、лазейкии Соответствие лицензии и многое другое.

- Применение: СБОМ используется дляпрограммное обеспечениецепочка управление поставками, аудит безопасности, проверка соответствия и управление рисками. Это помогает организациям понять программное обеспечение обеспечение Строитьиспользуется вкомпоненты,Определите потенциальные риски,и обеспечить соблюдение.

Synopsys Black Duck:

- Особенности: Синопсис Black Duck это что-то вроде цепочки поставки Риск-менеджментинструмент. Он может сканировать программное обеспечение обеспечениепроект,Определить компоненты с открытым исходным кодом и используемые в них сторонние библиотеки.,И проанализировать соответствие своей лицензии, безопасности, лазейки и других потенциальных рисков.

- Особенности: Черный Duck Имеет обширную базу данных по лазейкам и базу знаний по лицензиям, которые можно связать с процессом разработки и CI/CD интеграция инструментов, предоставление оповещений о лазейках, отчеты о соответствии лицензий, анализ рисков и другие функции.

- Цель: Черный Duck Помощь в управлении организацией и контроле программного обеспечения обеспечениецепочка поставокриск,Предоставляйте в режиме реального времени информацию о безопасности и соответствии требованиям для компонентов с открытым исходным кодом и сторонних библиотек.,Поддерживать принятие решений и предпринимать соответствующие действия.

Подводя итог, SBOM записывает компоненты и зависимости, используемые при создании программного обеспечения, обеспечивая видимость и управление цепочкой поставок программного обеспечения. Black Duck — это инструмент управления рисками в цепочке поставок, который обеспечивает соблюдение лицензий, уязвимости безопасности и функции анализа рисков путем сканирования и анализа компонентов с открытым исходным кодом и сторонних библиотек в программных проектах. Black Duck можно использовать для создания SBOM и обеспечения более полного анализа рисков и соответствия требованиям. Таким образом, Black Duck — это конкретный инструмент, а SBOM — это концепция записи и управления информацией о цепочке поставок программного обеспечения.

Лучшие практики для SBOM

- Автоматическое создание: используйте автоматическое создание инструментов. SBOM,Избегайте создания и обслуживания вручную,Обеспечьте точность и последовательность.

- Содержит детали: в СБОМ содержит максимально подробную информацию,Например, имя компонента、номер версии、автор、Информация о лицензии、Зависимости、лазейки информация и т.д.

- Регулярные обновления: Регулярные обновления SBOM чтобы отразить последние Строитьспецификация материалов,Обеспечить ее точность и полноту.

- Контроль версий: для каждой программы версию программного обеспечения, создавайте и управляйте соответствующим образом SBOM Версия для отслеживания программного обеспечения обеспечение Версияи Чтоверно Должен Строитьспецификация материалов。

- Интегрировано в программное обеспечение Жизненный цикл обеспечения: будет SBOM интегрирован во всю программу обеспечениев жизненном цикле,включая развитие、Строить、тест、Этап развертывания и обслуживания.

- лазейки Управление и Оценка рисков: использование SBOM Информация о лазейках в,Интеграция с базой данных лазейки,Осуществлять управление и оценку рисков.

- Сотрудничество с поставщиками: поделитесь с поставщиками и партнерами и получите SBOM информацию, гарантируя, что они также предоставляют точные SBOM,и продолжитьсосредоточиться — Меры по их управлению и соблюдению.

Инструменты генерации SBOM

- CycloneDX:CycloneDX это открытая программа стандарт описания компонентов программного обеспечения для генерации и совместного использования SBOM。это Поддержка нескольких языкови Строитьинструмент,Имеет широкую экосистему и инструментальную интеграцию.

- SPDX:SPDX(Software Package Data Exchange) — открытый стандарт описания программного обеспечения. обеспечениекомпонентыи Связанный Информация о лицензии。этопредоставилединый способ созданияиобменSBOM。

- OWASP Dependency-Track:Dependency-Track это цепочка с открытым исходным кодом платформа безопасности поставок, которая генерирует и анализирует СБОМ, обеспечивает управление, соответствие лицензии ицепочка обеспечивает визуализацию и другие функции.

- WhiteSource: WhiteSource это что-то вроде цепочки поставокуправлятьинструмент,книги Автоматическая идентификация компонентов с открытым исходным кодом, управление лицензиями, анализ лазейки,Можно создать SBOM и провести оценку рисков.

- JFrog Xray:JFrog Xray это своего рода программа обеспечениецепочка поставоканализироватьинструмент,Может сканировать и анализировать для составления спецификации материалов.,Обеспечивает оповещения, проверку соответствия лицензий и анализ безопасности.

- Microsoft sbom-tool: это масштабируемый, готовый к использованию инструмент, который можно создать для различных артефактов. SPDX 2.2 совместимый SBOM。

- trivy: поддерживает контейнеры, Kubernetes, репозитории кода и облако. Найти лазейки, неправильную конфигурацию, ключ и т.д. и генерирую SBOM。

Помимо вышеперечисленного, предусмотрены и некоторые другие инструменты. SBOM Для функций генерации, управления и анализа вы можете выбрать подходящий инструмент для реализации в соответствии с вашими конкретными потребностями. Лучшие практики для SBOM。

Подвести итог

Я надеюсь, что из этой статьи вы узнали о концепции SBOM, ее взаимосвязях и различиях с SLSA и Black Duck, передовых практиках и доступных инструментах генерации, которые помогут лучше управлять безопасностью цепочки поставок программного обеспечения.

Устраните проблему совместимости между версией Spring Boot и Gradle Java: возникла проблема при настройке корневого проекта «demo1» > Не удалось.

Научите вас шаг за шагом, как настроить Nginx.

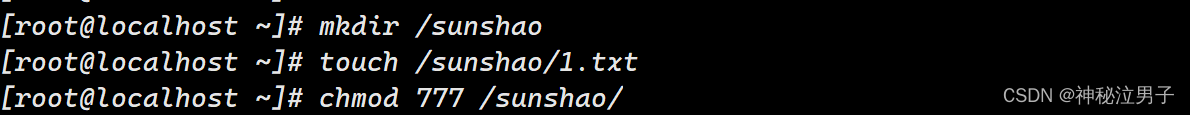

Это руководство — все, что вам нужно для руководства по автономному развертыванию сервера для проектов Python уровня няни (рекомендуемый сборник).

Не удалось запустить docker.service — Подробное объяснение идеального решения ️

Настройка файлового сервера Samba в системе Linux Centos. Анализ NetBIOS (супер подробно)

Как настроить метод ssh в Git, как получить и отправить код через метод ssh

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

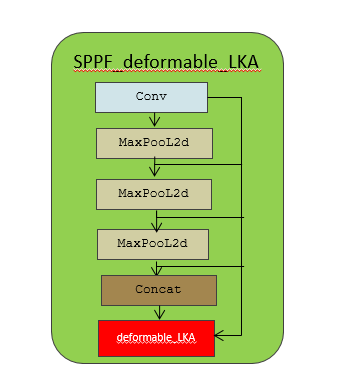

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

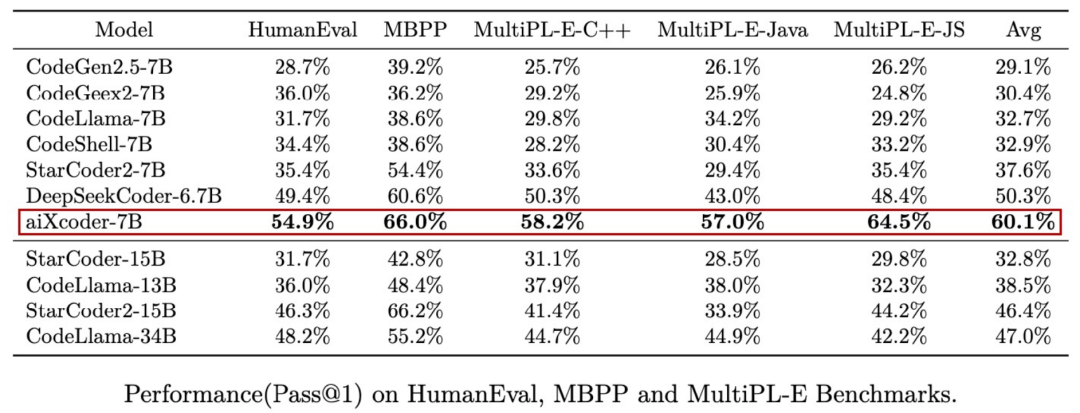

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

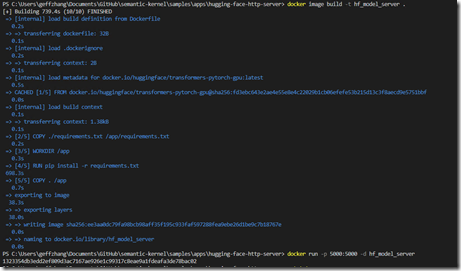

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

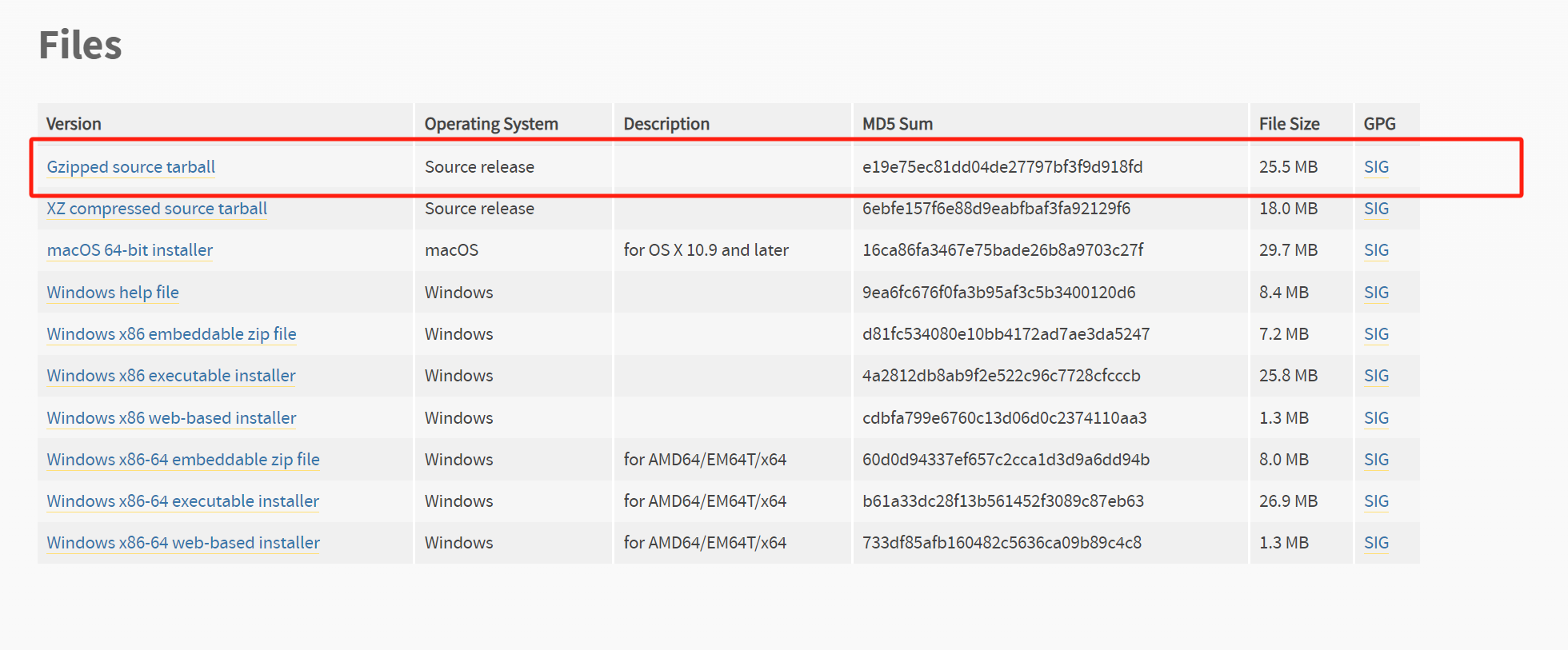

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

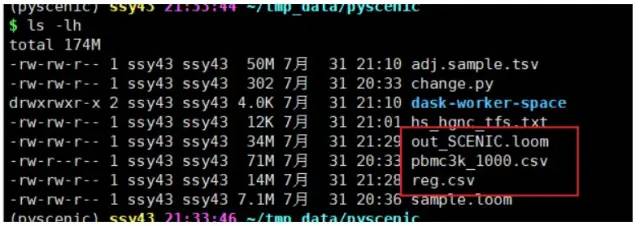

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

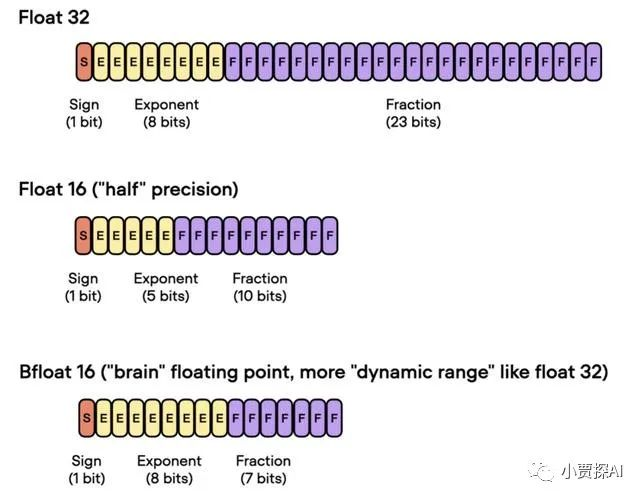

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!