OpenWRT создает сервер WireGuard

OpenWRT создает сервер WireGuard

By HKL, on Friday 2019-11-29 15:25, tagged: 🏷️Networking 🏷️Operating

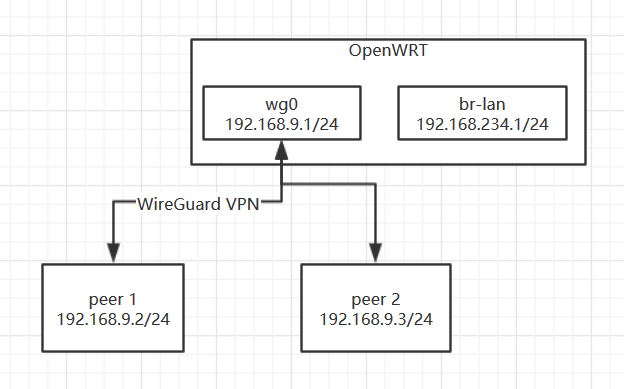

В этой статье в основном рассматривается создание сервера WireGuard в системе маршрутизатора OpenWRT для облегчения удаленного подключения.

Раньше я использовал Openconnect с OpenWRT VPN, поскольку это SSLVPN, его очень удобно использовать в сочетании с клиентом Anyconnect от CISCO.,Но теперь интернет-провайдеры могут даже идентифицировать этот SSL-трафик и блокировать общедоступные IP-адреса.,Поэтому нам нужно рассмотреть возможность перехода наUDPизOpenVPNПонятно->WireGuard VPN。

Продолжение: Исходная статья была размещена на сайте V. Все говорили, что WireGuard имеет лучшую производительность. Затем я посмотрел на информацию и обнаружил, что если количество пиров не очень велико, то реализовать Dial типа Сервер/Клиент действительно возможно. Up VPN, так что я тоже напишу здесь. Вот туториал для удобства всех.

Следующие этапы в основном делятся на два этапа:

(1) Установите и настройте WireGuard в OpenWRT.

(2) Настройка решения с несколькими узлами

Итак, давайте начнем сейчас. Текущая система использует последнюю версию OpenWRT 19.07.0-rc1, которая также должна быть применима к OpenWrt 18.06.4.

Сначала опубликуйте топологию после осознания соединения между двумя узлами.

1. Установите и настройте WireGuard на OpenWRT.

Сначала установите все необходимое на данный момент программное обеспечение

opkg update

opkg install wireguard luci-proto-wireguard luci-app-wireguardПараметры WireGuard по умолчанию и сегменты сети

WG_IF="wg0"

WG_PORT="51820"

WG_ADDR="192.168.9.1/24"WG_ADDRопределениеиз Не используйте сегмент сети, который уже существует в интрасети.из Конфликт сегментов сети

Настройте брандмауэр для открытия соответствующих портов.

# Configure firewall

uci rename firewall.@zone[0]="lan"

uci rename firewall.@zone[1]="wan"

uci rename firewall.@forwarding[0]="lan_wan"

uci del_list firewall.lan.network="${WG_IF}"

uci add_list firewall.lan.network="${WG_IF}"

uci -q delete firewall.wg

uci set firewall.wg="rule"

uci set firewall.wg.name="Allow-WireGuard"

uci set firewall.wg.src="wan"

uci set firewall.wg.dest_port="${WG_PORT}"

uci set firewall.wg.proto="udp"

uci set firewall.wg.target="ACCEPT"

uci commit firewall

/etc/init.d/firewall restartГенерация сертификатов сервера и клиента

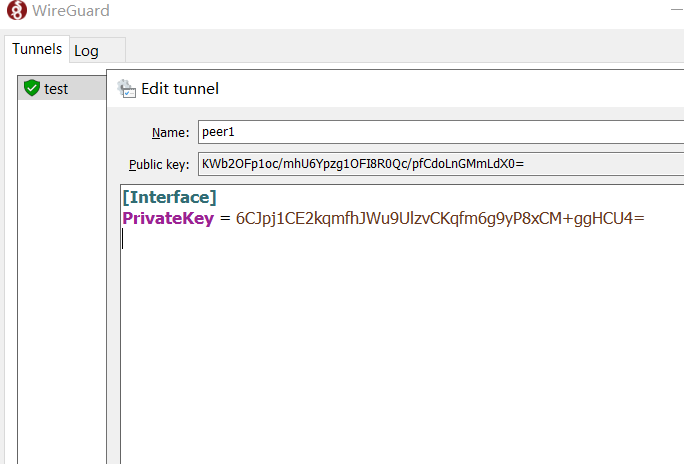

Клиентский файл wgclient.pub сначала создается с помощью клиента Windows и передается маршрутизатору.

# Назовите публичный ключ, сгенерированный Windowsклиентом, на картинке выше wgclient.pub.

echo KWb2OFp1oc/mhU6Ypzg1OFI8R0Qc/pfCdoLnGMmLdX0= > wgclient.pub

# Generate and exchange the keys

umask u=rw,g=,o=

wg genkey | tee wgserver.key | wg pubkey > wgserver.pub

wg genpsk > wg.psk

WG_KEY="$(cat wgserver.key)"

WG_PSK="$(cat wg.psk)"

WG_PUB="$(cat wgclient.pub)"Настройка сети сервера OpenWRT

# Configure network

uci -q delete network.${WG_IF}

uci set network.${WG_IF}="interface"

uci set network.${WG_IF}.proto="wireguard"

uci set network.${WG_IF}.private_key="${WG_KEY}"

uci set network.${WG_IF}.listen_port="${WG_PORT}"

uci add_list network.${WG_IF}.addresses="${WG_ADDR}"

# Add VPN peers

uci -q delete network.wgclient

uci set network.wgclient="wireguard_${WG_IF}"

uci set network.wgclient.public_key="${WG_PUB}"

uci set network.wgclient.preshared_key="${WG_PSK}"

uci add_list network.wgclient.allowed_ips="${WG_ADDR%.*}.0/${WG_ADDR#*/}"

uci commit network

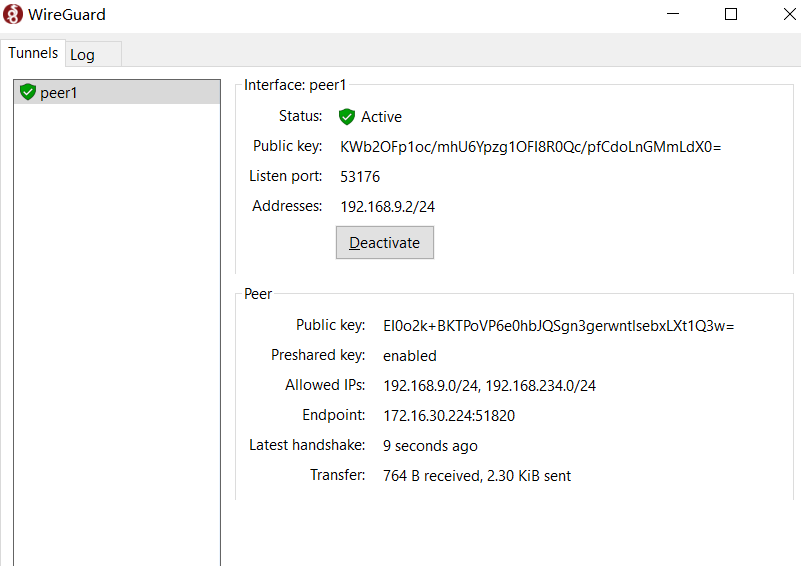

/etc/init.d/network restartВ этом случае настройка OpenWRT завершена. Далее измените конфигурацию клиента Windows.

[Interface]

PrivateKey = 6CJpj1CE2kqmfhJWu9UlzvCKqfm6g9yP8xCM+ggHCU4=

Address = 192.168.9.2/24

[Peer]

PublicKey = EI0o2k+BKTPoVP6e0hbJQSgn3gerwntlsebxLXt1Q3w=

PresharedKey = Ys1gDMulGlZAfW6HVWru5hpxmcQ3BHtWcwYV/pXeW3k=

AllowedIPs = 192.168.9.0/24, 192.168.234.0/24

Endpoint = ddns.example.com:51820Таким образом, обычный одиночный узел уже подключен.

2. Настройка решения с несколькими узлами

Поскольку Dial Up удобен для подключения к дому, нет необходимости настраивать несколько сегментов сети. Для нескольких узлов удобнее всего использовать один сегмент сети. Следующую настройку можно выполнить через Luci.

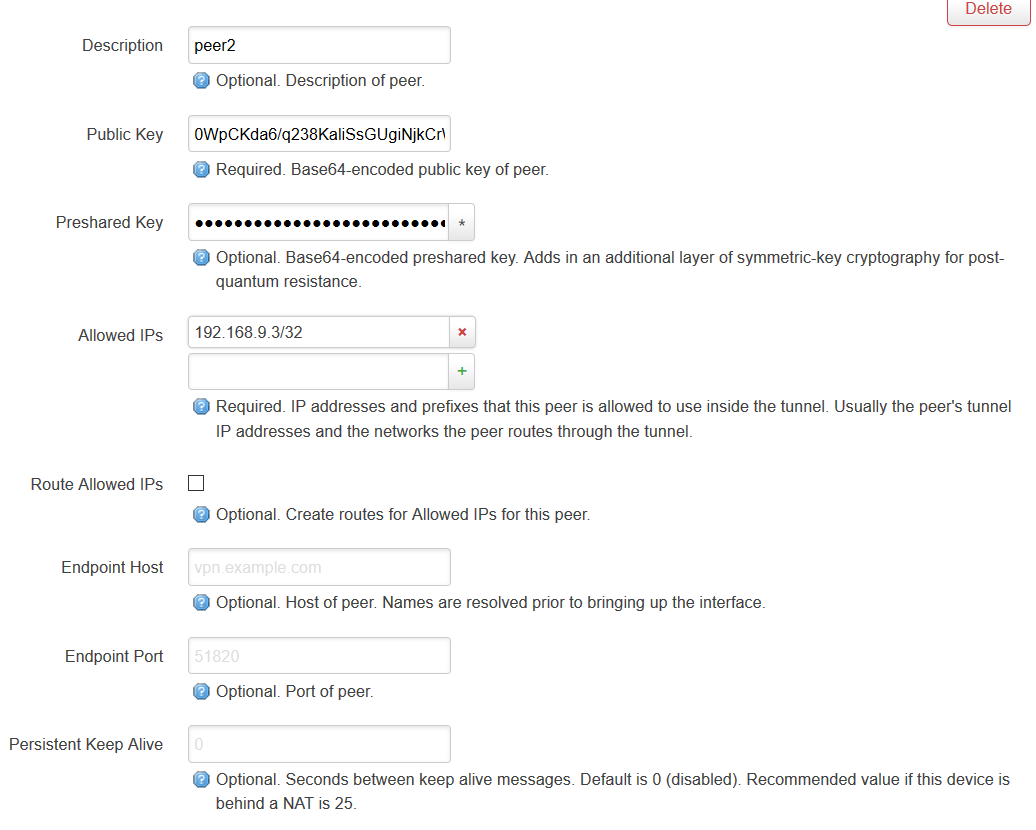

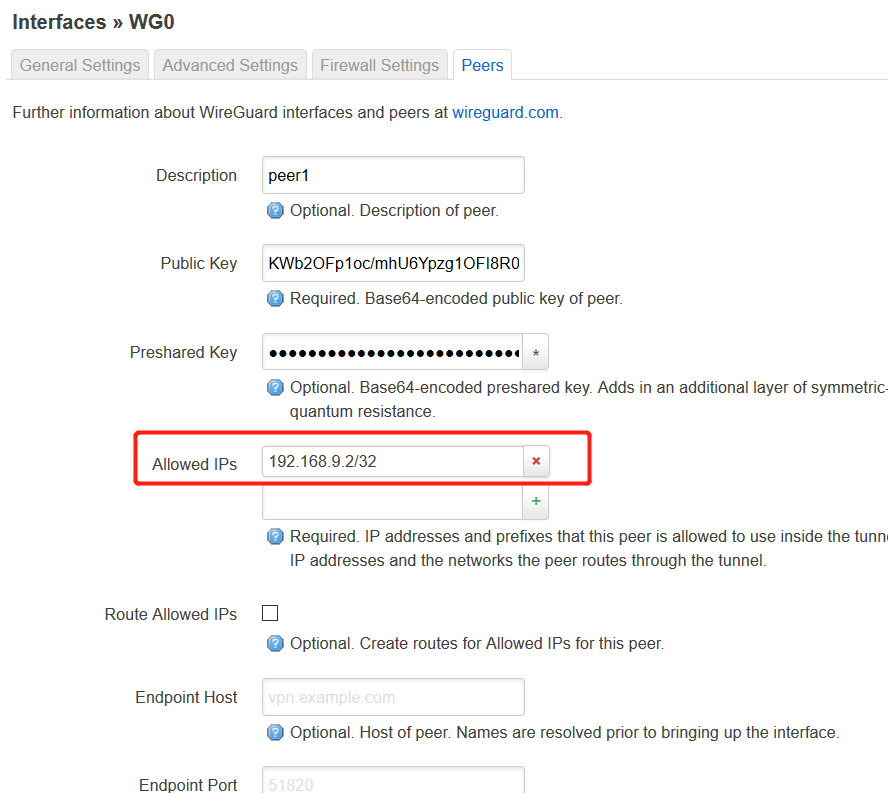

Сначала измените настройки Allow-IP для одноранговых узлов в OpenWRT на основе IP-адреса, используемого в первом узле.

Например, я установил это на клиенте Address = 192.168.9.2/24,Тогда соответствующим разрешенным одноранговым узлом в OpenWRT будет IP-адрес 192.168.9.2/32.

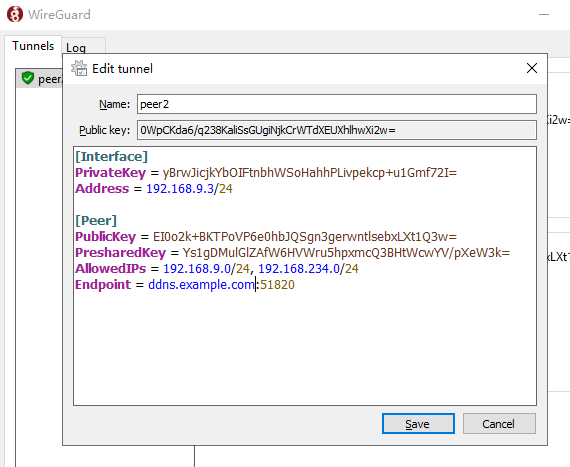

Затем добавьте Peer, затем сначала сгенерируйте набор ключей на клиенте WireGuard другого терминала и заранее завершите настройку.

[Interface]

PrivateKey = yBrwJicjkYbOIFtnbhWSoHahhPLivpekcp+u1Gmf72I=

Address = 192.168.9.3/24

[Peer]

PublicKey = EI0o2k+BKTPoVP6e0hbJQSgn3gerwntlsebxLXt1Q3w=

PresharedKey = Ys1gDMulGlZAfW6HVWru5hpxmcQ3BHtWcwYV/pXeW3k=

AllowedIPs = 192.168.9.0/24, 192.168.234.0/24

Endpoint = ddns.example.com:51820Затем настройте сгенерированный открытый ключ для OpenWRT через Web Luci.

По сути, это завершает настройку WireGuard VPN с двумя узлами. Если требуется больше узлов, просто повторите второй шаг.

refer:

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?