Облачная безопасность | Утечка и использование секретного ключа облачного хоста

В качестве инструмента снижения затрат на корпоративные ресурсы облачные платформы сегодня стали незаменимым и важным компонентом в сценариях развертывания систем крупных компаний. Поскольку различным приложениям необходимо взаимодействовать с другими внутренними и внешними службами или программами, требуется большое количество учетных данных или ключей. , поэтому при анализе уязвимостей часто встречается тип уязвимости: утечка секретного ключа облачного хоста. Эта уязвимость позволяет злоумышленнику получить права доступа к облачному серверу и просмотреть или удалить внутреннюю конфиденциальную информацию. В этой статье основное внимание уделяется тому, как обнаружить утечку секретного ключа и как использовать ее после получения секретного ключа.

Предисловие:

В качестве инструмента снижения затрат на корпоративные ресурсы облачные платформы сегодня стали незаменимым и важным компонентом в сценариях развертывания систем крупных компаний. Поскольку различным приложениям необходимо взаимодействовать с другими внутренними и внешними службами или программами, требуется большое количество учетных данных или ключей. , поэтому при анализе уязвимостей часто встречается тип уязвимости: утечка секретного ключа облачного хоста. Эта уязвимость позволяет злоумышленнику получить права доступа к облачному серверу и просмотреть или удалить внутреннюю конфиденциальную информацию. В этой статье основное внимание уделяется тому, как обнаружить утечку секретного ключа и как использовать ее после получения секретного ключа.

Обзор уязвимости 0X01: (Alibaba Cloud, Tencent Cloud и эксплуатация после получения ак и ск.)

Облачный хостинг с использованием Access Идентификатор ключа/секретный ключ доступа Метод шифрования для проверки личности отправителя запроса. Ключ доступа Идентификатор (AK) используется для идентификации пользователя, а секретный ключ доступа (SK) — это ключ, используемый пользователем для шифрования строки аутентификации, а поставщик облачных услуг — для проверки строки аутентификации. SK должен храниться в секрете.

После того, как облачный хост получит запрос пользователя, система будет использовать тот же SK, соответствующий AK, и тот же механизм аутентификации для создания строки аутентификации и сравнения ее со строкой аутентификации, включенной в запрос пользователя. Если строки аутентификации одинаковы, система считает, что пользователь имеет указанные права доступа к операции, и выполняет соответствующие операции, если строки аутентификации разные, система игнорирует операцию и возвращает код ошибки.

Принцип AK/SK использует симметричное шифрование и дешифрование.

0x02 Распространенные сценарии утечки секретного ключа

Из приведенного выше описания мы знаем, что в случае утечки ключа облачного хоста облачный хост будет контролироваться, что будет очень вредно.

Распространенные сценарии утечек во время анализа уязвимостей включают следующее:

1. Страница ошибок отладки или информация об отладке.

2. Ключевые слова GITHUB, FOFA и т. д.

3. Файл конфигурации сайта.

4. Утекло в js-файл

5. Утечка исходного кода. Глобальный поисковый запрос после декомпиляции APK и апплета.

6. Также могут быть утечки при загрузке и скачивании файлов, например при загрузке изображений, загрузке документов и т. д.

7. Файл HeapDump.

0x03 Практические примеры

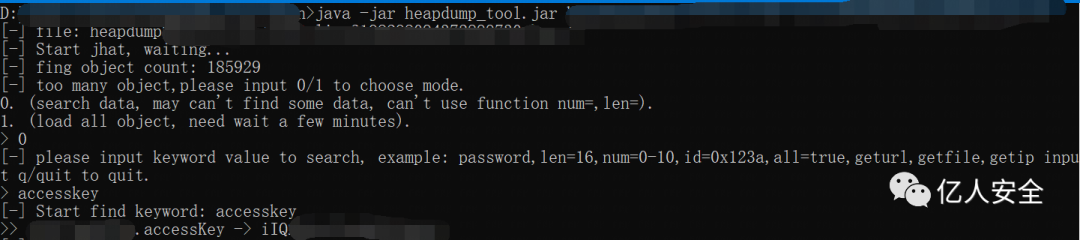

Случай 1: утечка ak\sk в файле HeapDump

Файл HeapDump представляет собой снимок рабочей памяти виртуальной машины JVM. Обычно он используется для анализа производительности и т. д. Однако, поскольку он сохраняет информацию, связанную с объектами, классами и т. д., ее утечка также приведет к утечке. утечка информации.

1. Секретный ключ утек из-за файла дампа Spring Actuator.

Инструмент сканирования: https://github.com/F6JO/RouteVulScan.

Инструмент декомпрессии: https://github.com/wyzxxz/heapdump_tool.

При посещении определенного веб-сайта был проведен тест и обнаружено, что Spring не авторизован. В это время проверьте, существует ли файл дампа, загрузите и распакуйте его, а затем выполните поиск по всему миру, чтобы обнаружить утечку секретного ключа.

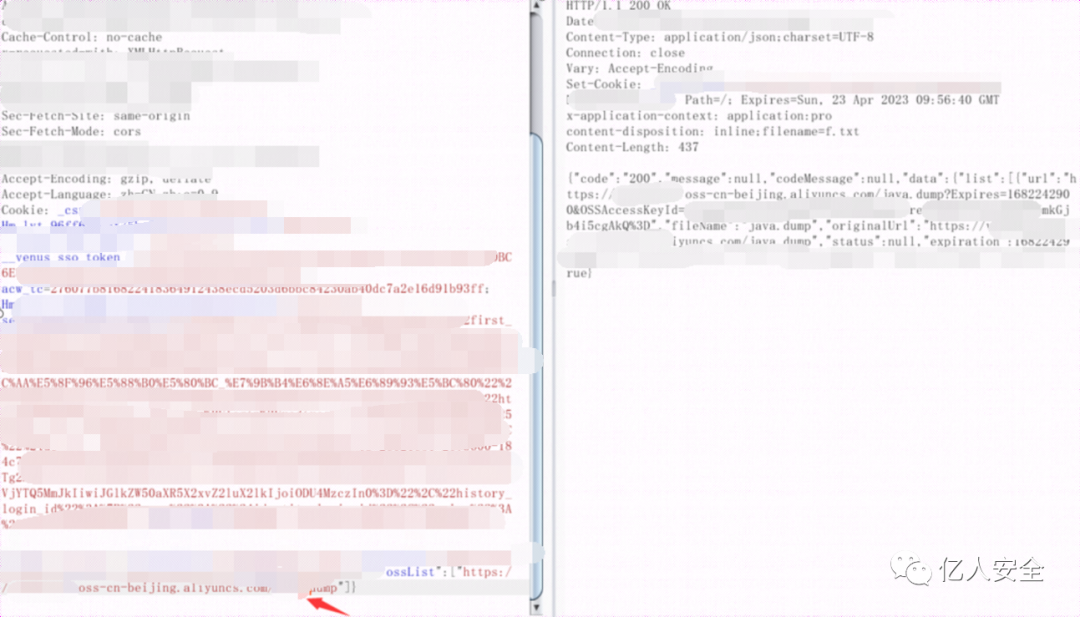

2. Получите его, взорвав путь.

Некоторые конфиденциальные файлы могут попасть в место хранения файлов, например, при захвате и анализе пакетов при запросе загрузки файла на облачный сервер. Имя файла можно подобрать методом перебора в запрошенном месте, и облачный сервер вернет конфиденциальный файл с ключом доступа.

Получив адрес файла, получите доступ к загрузке. После загрузки используйте инструменты для сканирования содержимого. Обнаружена утечка ак\ск

Ссылка на инструмент: https://github.com/whwlsfb/JDumpSpider.

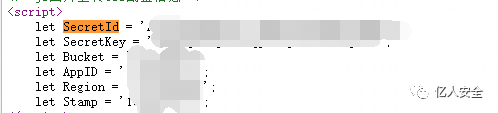

Случай 2: утечка секретного ключа из файла Js

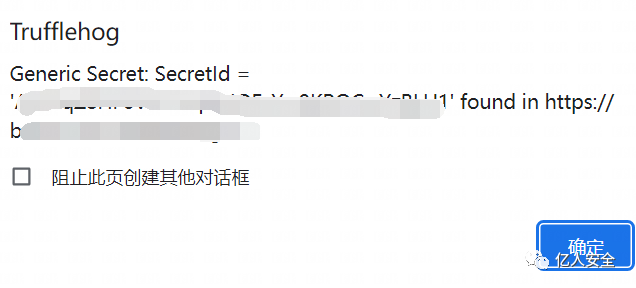

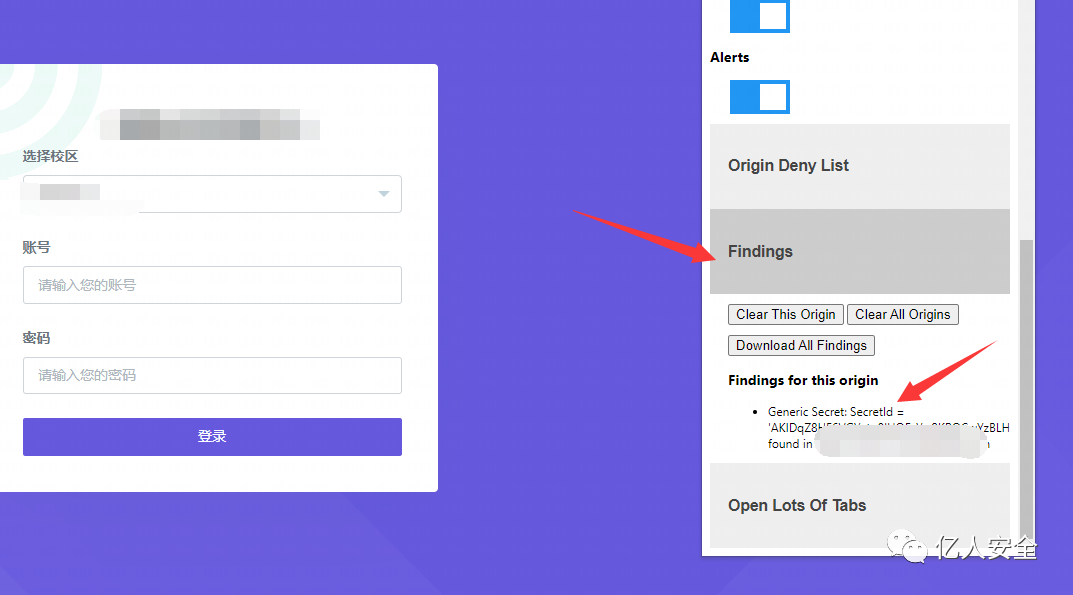

Используемые инструменты: трюфельхог.

Когда вы посещаете веб-сайт и используете плагин trufflehog для его обнаружения, он отображает, есть ли утечка ключа в месте находок. (Это также относится к веб-сайтам, использующим асинхронную загрузку)

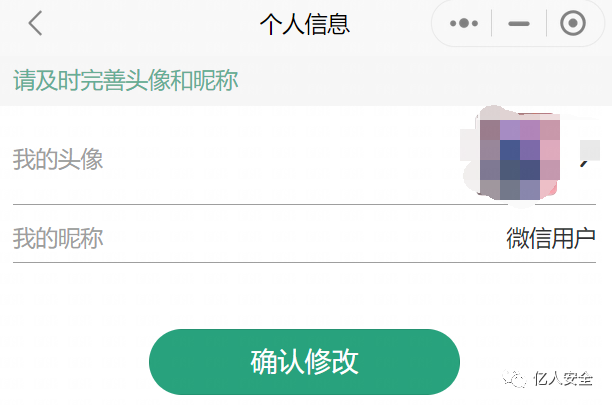

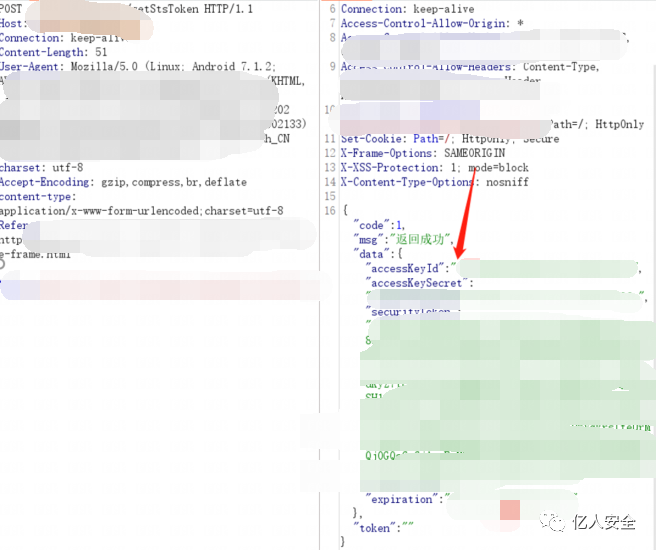

Случай 3: произошла утечка информации о таких функциональных точках, как загрузка мини-программы.

После открытия небольшой программы положение аватара в личном центре

Нажмите на аватар, чтобы перехватить пакеты:

Вы можете видеть, что утечка accesskeyid\accesskeysecret произошла.

В процессе пентеста можно больше внимания уделять загрузке картинок, скачиванию файлов, просмотру картинок и т.д., возможно, произойдет утечка ак\ска.

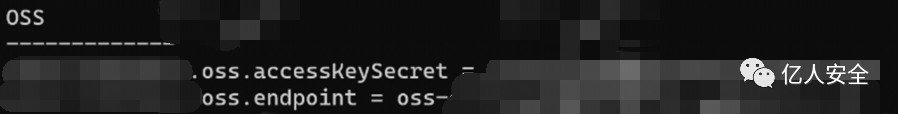

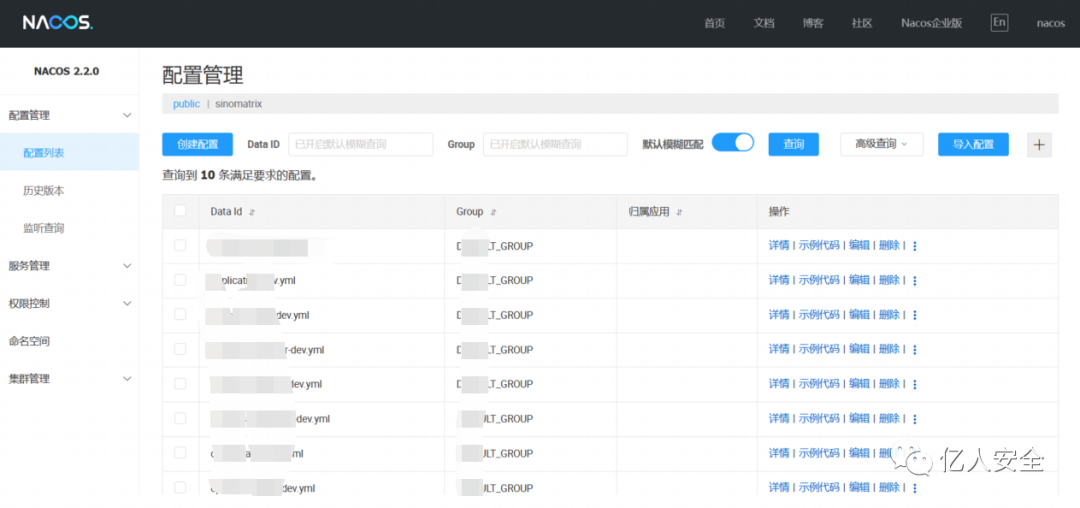

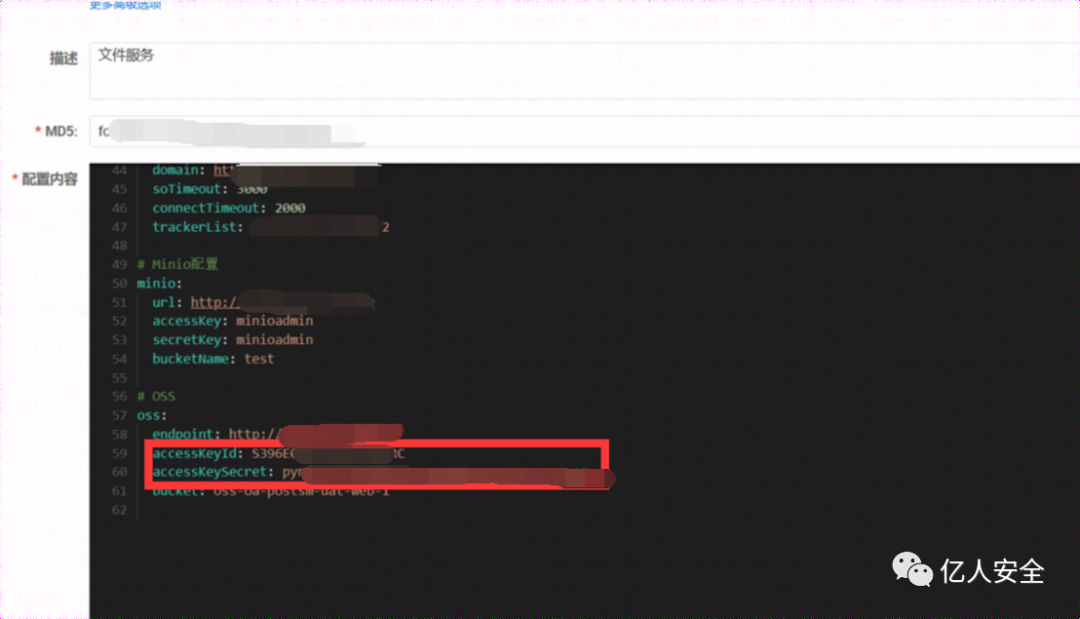

Случай 4: утечка информации о конфигурации ak\sk

Общий список конфигурации серверной части nacos. Откройте пример, и вы увидите некоторую информацию о конфигурации, а также увидите утечку ak\sk.

Эксплойт уязвимости 0x04

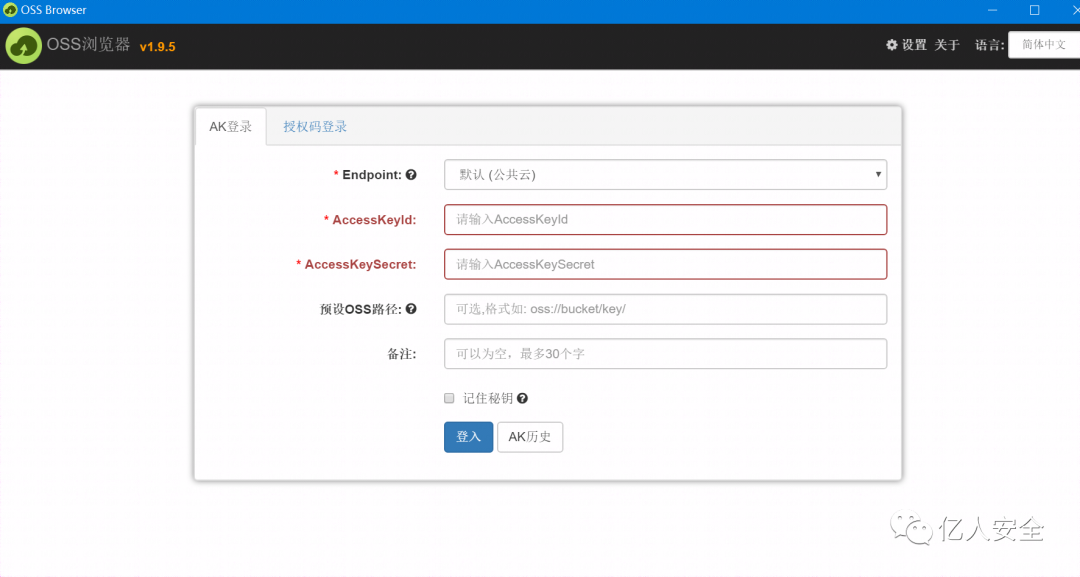

1. ак\ск берет на себя ведро.

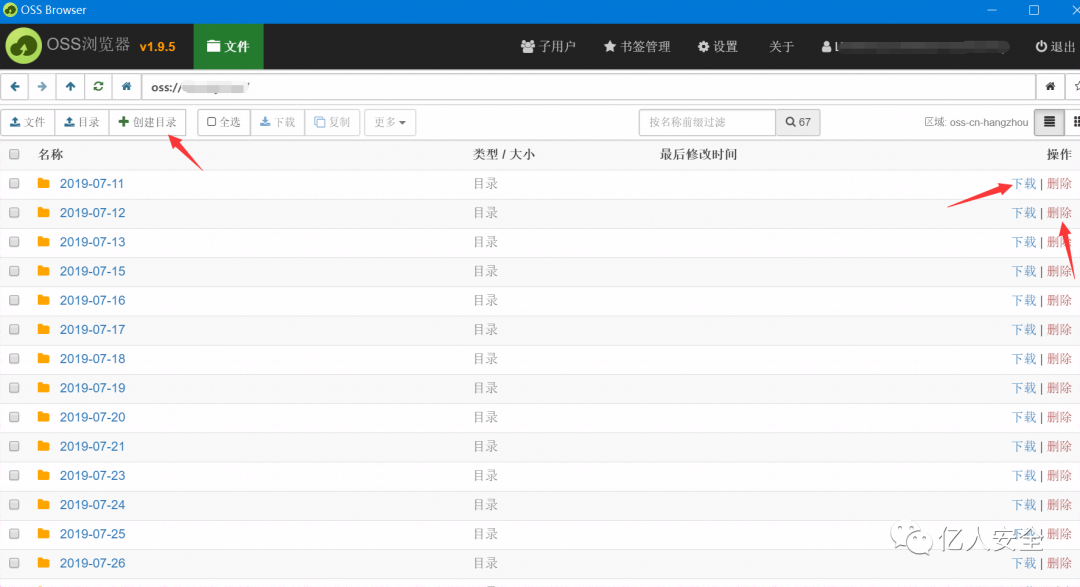

Вы можете использовать инструменты или платформы управления облачным хостом, чтобы напрямую взять на себя управление корзиной хранилища. После захвата корзины вы можете просматривать, загружать, редактировать, удалять и выполнять другие операции с информацией в корзине.

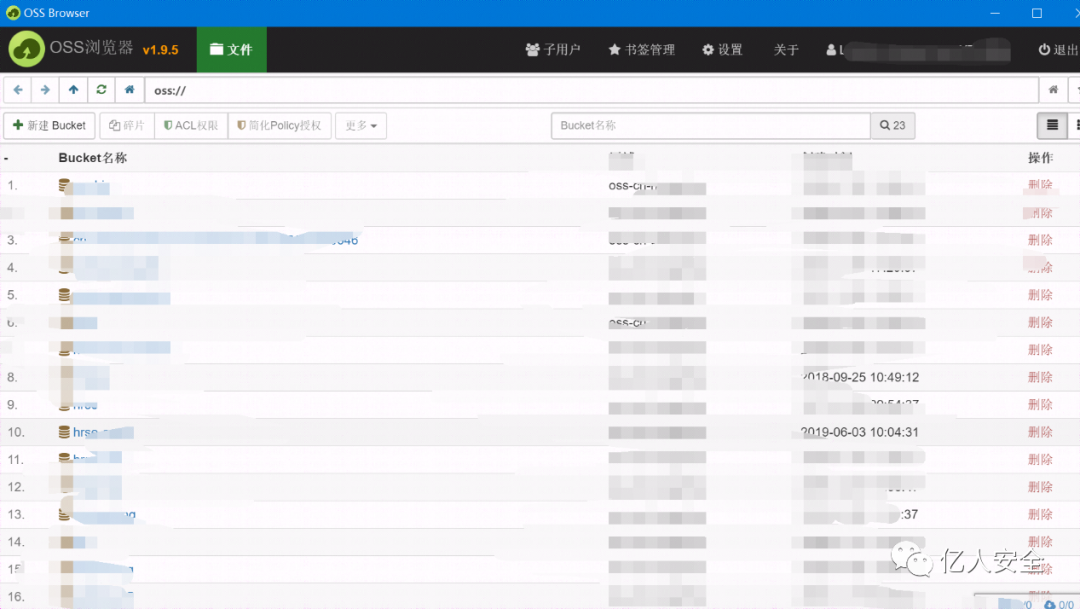

Браузер OSS — инструмент графического управления OSS, официально предоставляемый Alibaba Cloud.

https://github.com/aliyun/oss-browser

Видно, что после входа в корзину вы можете просматривать, загружать, удалять и скачивать файлы в корзине, что приводит к вреду от захвата корзины.

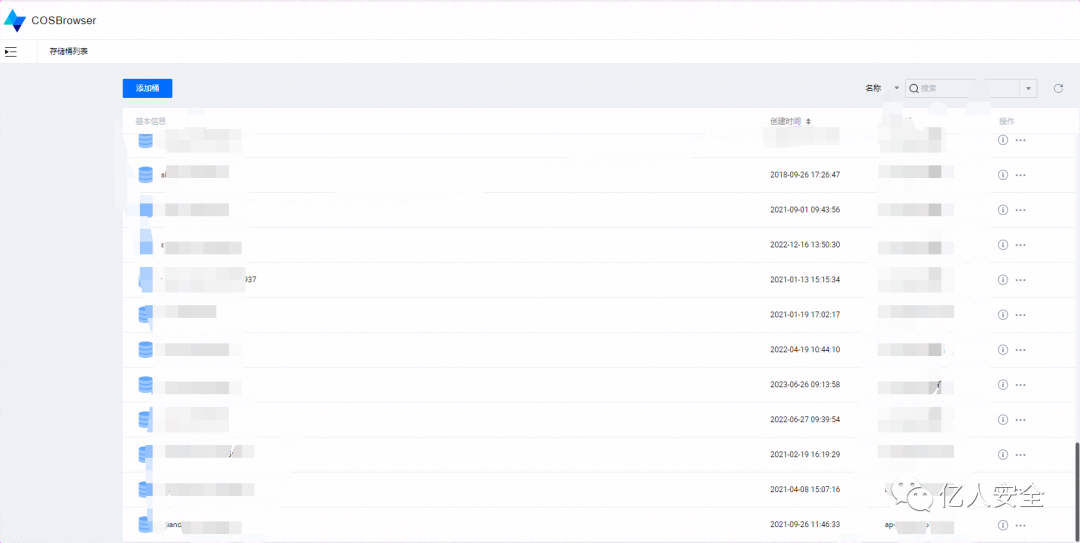

Платформа поглощения хоста Tencent Cloud:

https://cosbrowser.cloud.tencent.com/web/bucket

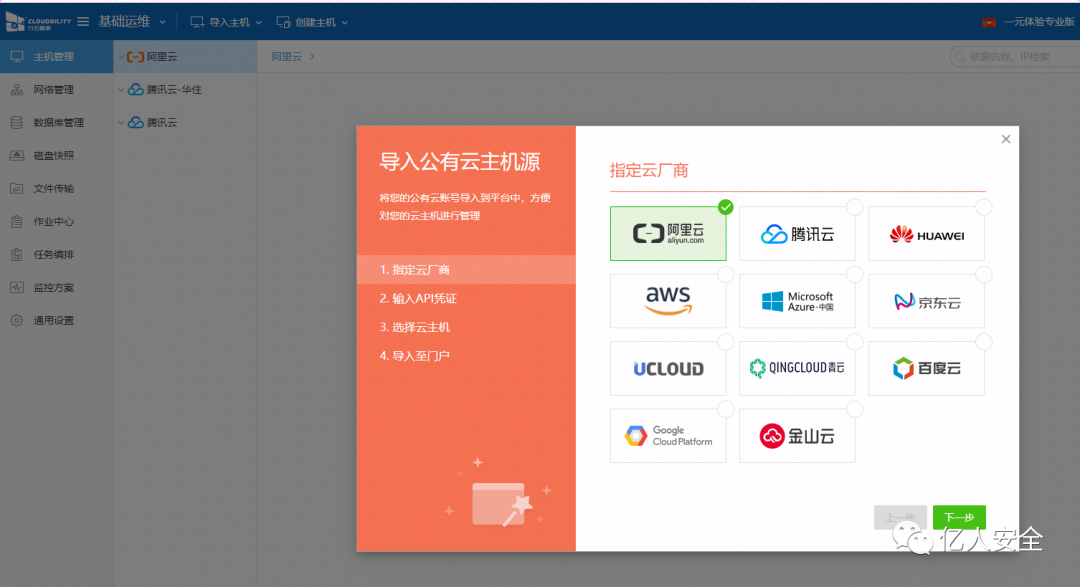

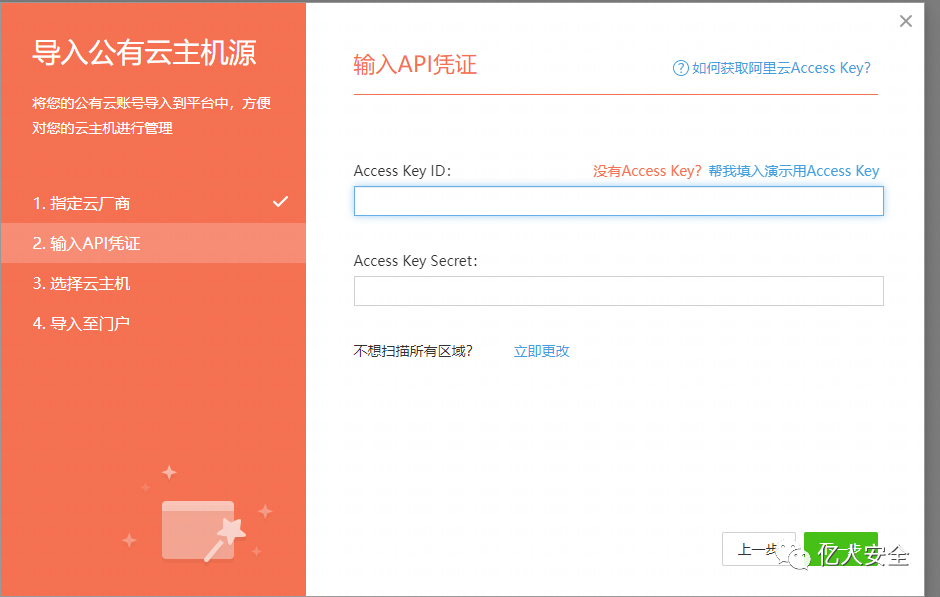

Xingyun Butler (поддерживает несколько производителей облачных хостов):

Вы можете импортировать облачные хосты от разных производителей.

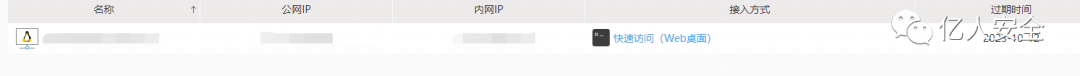

Выберите хост для импорта:

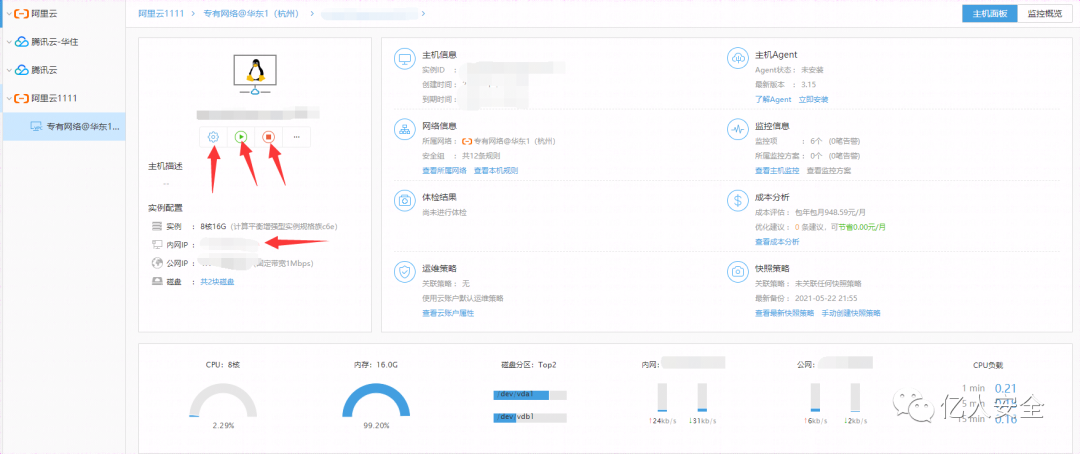

После захвата хоста через Xingyun Butler вы можете не только получить доступ к службе OSS, но также напрямую сбросить пароль сервера и взять на себя управление сервером.

Вы можете перезапустить, приостановить, изменить информацию о хосте и выполнить другие операции на хосте.

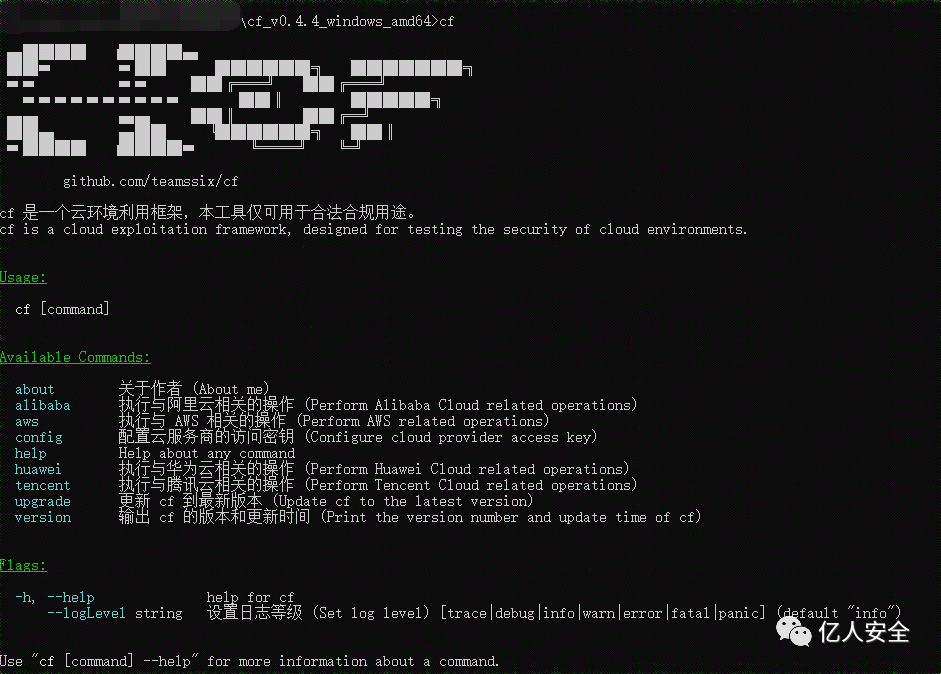

2. После получения ак\ска можно попробовать выполнять команды на хосте.

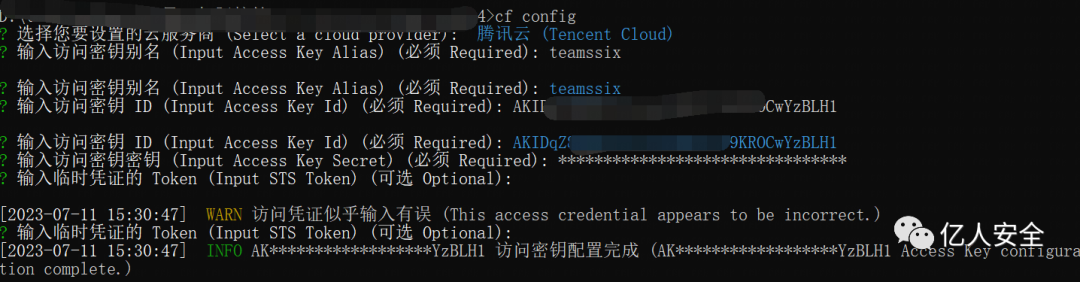

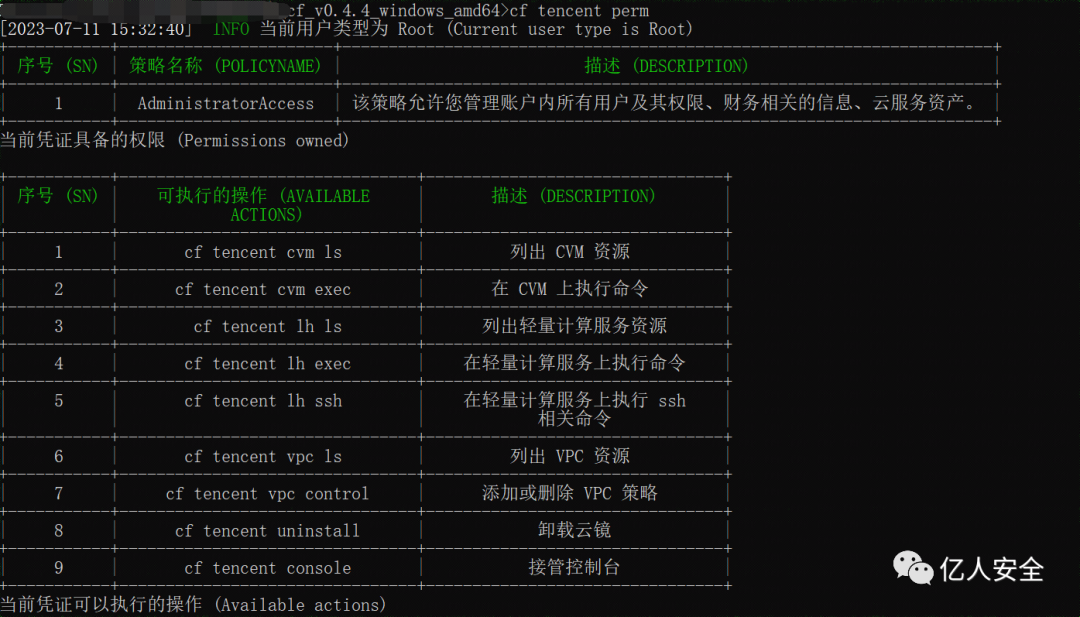

Структура использования облачной среды CF

https://github.com/teamssix/cf/releases

Используйте cf, чтобы проверить разрешения на работу, которые может выполнять хост, и вы увидите, что команды могут выполняться.

cf tencent cvm exec -c whoami и так далее.

Подробную информацию см. на странице https://wiki.teamssix.com/CF/ECS/exec.html.

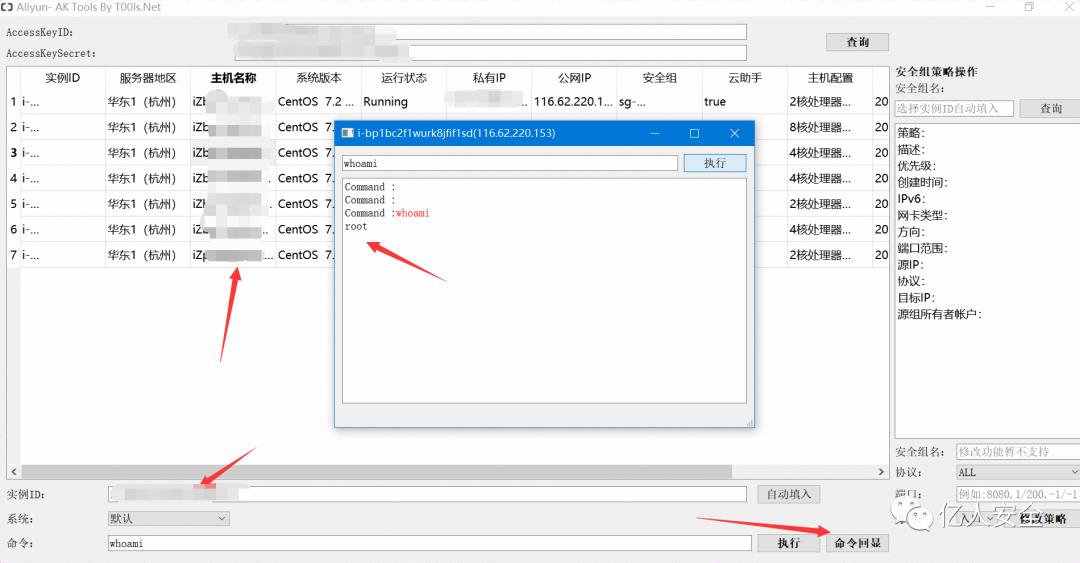

Для хоста Alibaba Cloud

Ссылка на инструмент: https://github.com/mrknow001/aliyun-accesskey-Tools.

Введите ak\sk, чтобы запросить хост, выберите имя хоста для заполнения и проверьте, соответствует ли список облачных помощников true или false. Если true, команду можно выполнить.

Оригинальная ссылка: https://forum.butian.net/share/2376.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.