Новички могут быстро начать работу с научно-популярным руководством по поиску уязвимостей SRC!

Краткий обзор контента

Предисловие

В условиях быстрого развития сети Безопасность,Методы хакерских атак становятся все более разнообразными,Итак, SRCлазейки майнинг как новая сетевая технология безопасности,Он также постоянно развивается и совершенствуется. Так,Если вы новичок в интернет-безопасности и хотите начать майнинг SRCлазейки,Какие знания необходимы? Ниже представлен мой многолетний опыт работы в Интернете.,Полная информация доступна в Интернете.,Подвести Итоговое руководство SRCлазейки подробное введение в начало работы с майнингом.

1. Введение в платформу представления уязвимостей SRC.

1、Bugcrowd

Bugcrowd — это платформа, которая специализируется на обнаружении уязвимостей, анализе уязвимостей, устранении уязвимостей и услугах, связанных с защитной безопасностью, для предприятий. Она предоставляет услуги по обнаружению безопасности крупным известным предприятиям. На его платформе работает множество профессиональных исследователей безопасности, которые могут обеспечить обнаружение уязвимостей на высоком уровне и исследовать различные уязвимости безопасности и получили высокую оценку инсайдеров отрасли.

2、HackerOne

HackerOne — это интернет-компания, которая предоставляет программы вознаграждения за уязвимости (VRP), предоставляя услуги по обнаружению уязвимостей известным компаниям по всему миру. На ее платформе также работает большое количество исследователей в области безопасности, она имеет широкий охват, поддерживает несколько языков разработки, операционных систем и других технологий и может предоставить предприятиям разнообразные решения для обнаружения безопасности.

3、Open Bug Bounty

Open Bug Bounty — это платформа SRC общественного благосостояния, целью которой является предоставление независимых услуг по обнаружению уязвимостей для глобальных веб-сайтов. Разработчики и исследователи безопасности могут свободно общаться и работать вместе через эту платформу, чтобы обеспечить более стабильную и безопасную сетевую среду для большинства пользователей сети.

2. Процесс анализа уязвимостей SRC

1. Понять типы уязвимостей

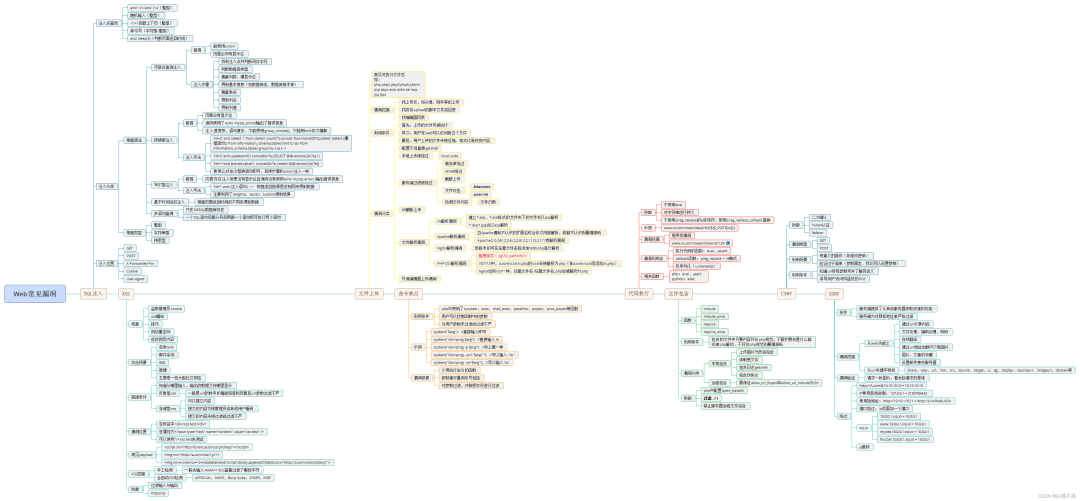

Прежде чем приступить к анализу уязвимостей SRC, вам сначала необходимо освоить распространенные типы уязвимостей, включая уязвимости XSS, уязвимости SQL-инъекций, уязвимости загрузки файлов, логические уязвимости и т. д.

2. Выберите цель

Выбор целевого веб-сайта является важным шагом в анализе уязвимостей SRC. Обычно необходимо учитывать следующие факторы:

- Трафик веб-сайта: выберите веб-сайт с большим трафиком.,Лазейки могут быть и больше.

- Важность веб-сайта: Важные веб-сайты могут иметь более строгие меры безопасности и требовать больше навыков для копания лазейки.

- Языки разработки и технологии на основе веб-сайта: Языки разработки и технологии на основе веб-сайта,Выберите подходящий инструмент для сканирования,Повысить точность обнаружения лазейки.

3. Используйте инструменты для поиска уязвимостей.

Во-первых, вам необходимо использовать некоторые профессиональные инструменты сканирования уязвимостей, такие как Burp Suite, Nessus, Acunetix и т. д. Эти инструменты могут быстро выявлять распространенные типы уязвимостей и сообщать о них посредством автоматического сканирования и баз данных уязвимостей. Однако ручного анализа уязвимостей по-прежнему недостаточно.

4. Поиск уязвимостей вручную

Ручной анализ уязвимостей является важной частью анализа уязвимостей SRC. Он может глубоко проникнуть на уровень кода веб-сайта, обнаружить уязвимости и повысить эффективность и точность анализа уязвимостей SRC. На данный момент вам необходимо овладеть некоторыми знаниями в области программирования и сетей, такими как HTML, CSS, JavaScript, SQL и т. д.

5. Пишите отчеты и отправляйте их.

После подтверждения уязвимости необходимо написать и отправить отчет об обнаруженной уязвимости и методе ее эксплуатации. Включая такую информацию, как тип уязвимости, уровень уязвимости, влияние уязвимости и метод проверки уязвимости. При подаче необходимо обратить внимание на защиту безопасности информации об уязвимостях, а конкретные детали уязвимости и методы ее эксплуатации не должны разглашаться.

3. Необходимые знания

1. Язык программирования

Необходимо знать хотя бы один язык программирования, в основном включая HTML, CSS, JavaScript и SQL. При анализе уязвимостей SRC вам также необходимо освоить языки сценариев, такие как Python, Ruby и Perl, а также низкоуровневые языки. языки уровня, такие как C и C++.

2. Знание сети

Вам необходимо освоить сетевой протокол TCP/IP, понимать принципы работы HTTP, HTTPS, FTP и других протоколов, а также иметь базовое представление о форматах сетевых пакетов.

3. Знание баз данных

Вам необходимо знать язык SQL, освоить основные концепции и операции с базами данных, а также понимать распространенные системы управления базами данных.

4. Операционная система

Вам необходимо иметь базовое представление об операционных системах, таких как Linux и Windows, а также владеть широко используемыми инструментами командной строки и языками сценариев.

5. Использование инструмента

Вам необходимо освоить распространенные инструменты SRC и сканеры уязвимостей, такие как Burp Suite, Nessus, Acunetix и т. д., а также понимать принципы их работы и методы использования.

6. Знания по технике безопасности

Вам необходимо понимать базовые знания в области безопасности, такие как криптография, аутентификация и авторизация личности, анализ уязвимостей, усиление безопасности и т. д.

4. Меры предосторожности

1. Соблюдайте закон

Анализ уязвимостей SRC должен соответствовать правовым нормам, избегать нарушений безопасности веб-сайта и конфиденциальности пользователей, а также должен следовать политике безопасности компании или организации.

2. Заблаговременно сообщайте об уязвимостях

Если во время анализа уязвимостей SRC обнаруживается уязвимость, о ней следует заранее сообщить администратору веб-сайта или платформе отчетности об уязвимостях, чтобы защитить безопасность пользователей и веб-сайта.

3. Безопасность и конфиденциальность

При анализе уязвимостей SRC необходимо уделять внимание защите безопасности информации об уязвимостях и методам эксплуатации, а также не допускать их утечки неавторизованному персоналу.

4. Постоянное обучение

Анализ уязвимостей SRC — это процесс непрерывного обучения и совершенствования навыков. Он требует постоянного обучения и накопления опыта, а также внимания к новым уязвимостям безопасности.

Техники атаки

5. Разумно планируйте свое время

Анализ уязвимостей SRC требует определенного количества времени и энергии. Время и задачи необходимо планировать разумно, чтобы избежать чрезмерной усталости, которая влияет на эффект майнинга.

6. Общение

При анализе уязвимостей SRC вам необходимо общаться с членами команды и администраторами веб-сайтов, своевременно решать проблемы и вносить предложения. Овладеть навыками использования уязвимостей. После обнаружения уязвимостей вам необходимо научиться использовать уязвимости для проверки. наличие уязвимостей и предоставлять своевременные предложения по их устранению.

Подвести итог

Анализ уязвимостей SRC — это работа, требующая навыков и опыта. Она требует постоянного обучения и совершенствования. Она также требует соблюдения соответствующих законов, правил и этических принципов для защиты безопасности веб-сайта и конфиденциальности пользователей. Зависит от

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.