Никаких убийств! Волшебное изменение туннеля внутренней сети frp

1. Предисловие

При тестировании на проникновение существует необходимость в пересылке трафика через прокси, но идентификация трафика современного оборудования безопасности становится все более мощной. Многие инструменты с открытым исходным кодом будут идентифицированы оборудованием трафика. Если характеристики не будут удалены, они будут идентифицированы и подан сигнал тревоги. оборудованием трафика Поэтому в этой статье основное внимание уделяется инструменту frp для удаления функций.

2. Магическая модификация

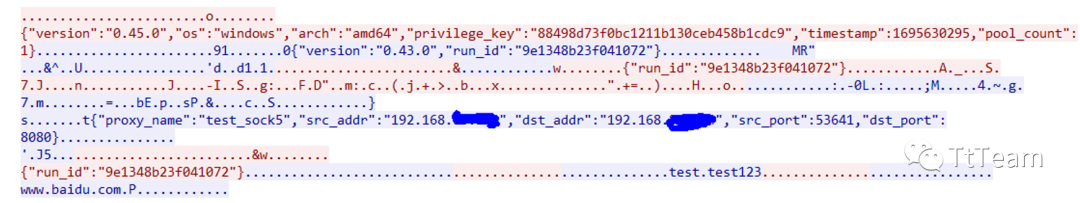

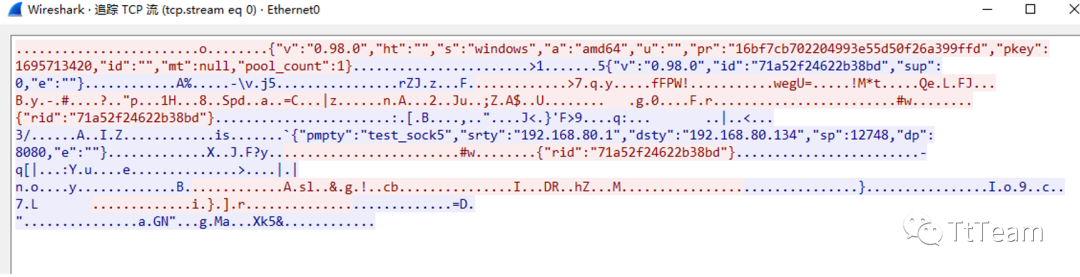

В базовом трафике frp можно увидеть IP прокси и другую информацию, и есть определенный риск быть взломанным.

Установите параметры шифрования, поставляемые с Frp:

Шифрование и сжатие сообщений

use_encryption = true

use_compression = true

Некоторая информация о дорожном движении скрыта

Продолжайте изменять функции

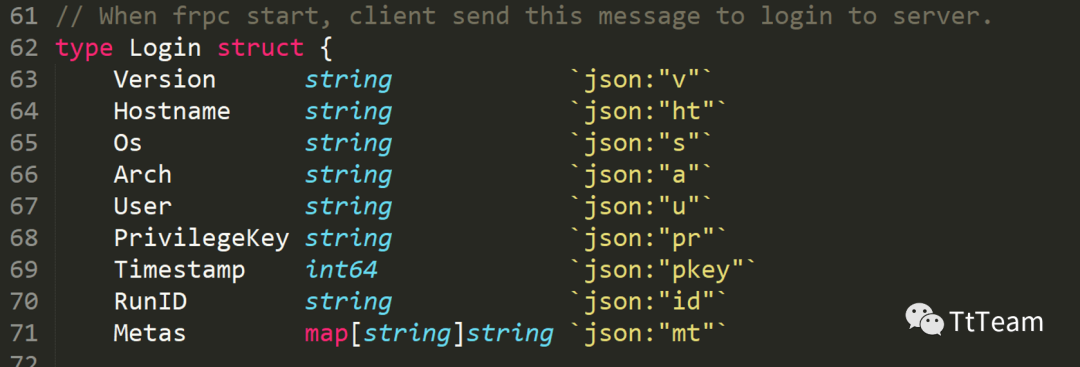

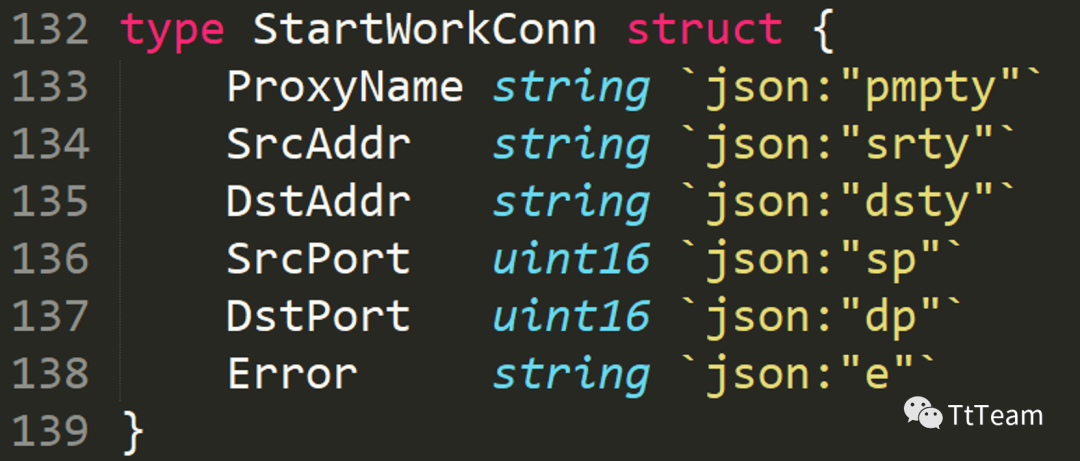

Измените основные функции в /pkg/msg/msg.go.

Изменить информацию о характеристиках IP

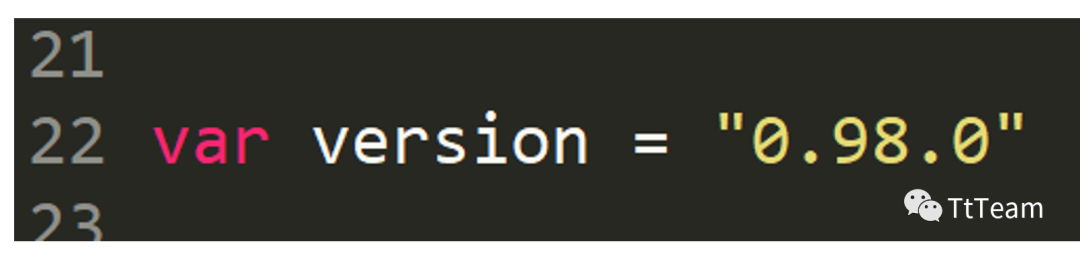

Изменить информацию о номере версии

pkg/util/version/version.go

Перекомпилируйте и запустите

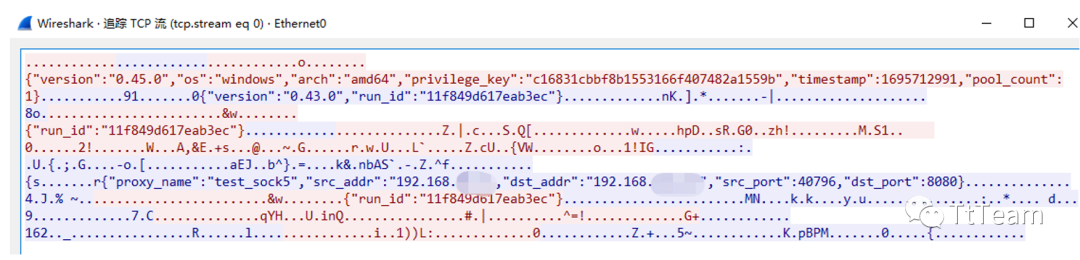

Изменен трафик, изменены основные характеристики

Включить tls-шифрование

tls_enable = true

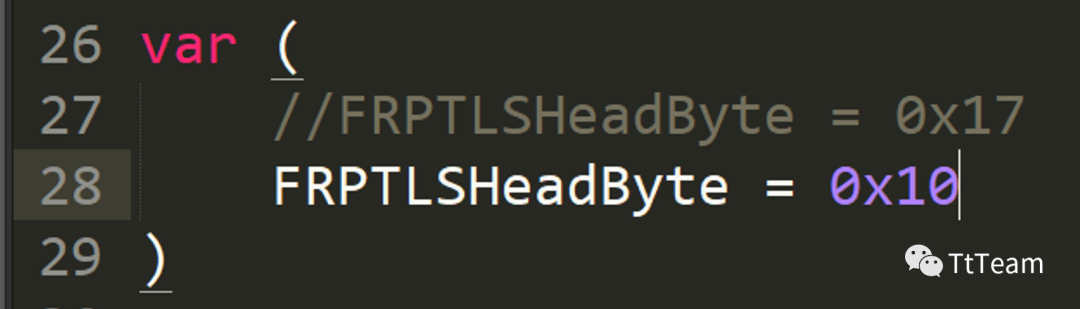

Перед открытием измените первый байт tls, чтобы его не распознали.

Значение параметра FRPTLSHeadByte в pkg/util/net/tls.go

По умолчанию – 0x17.

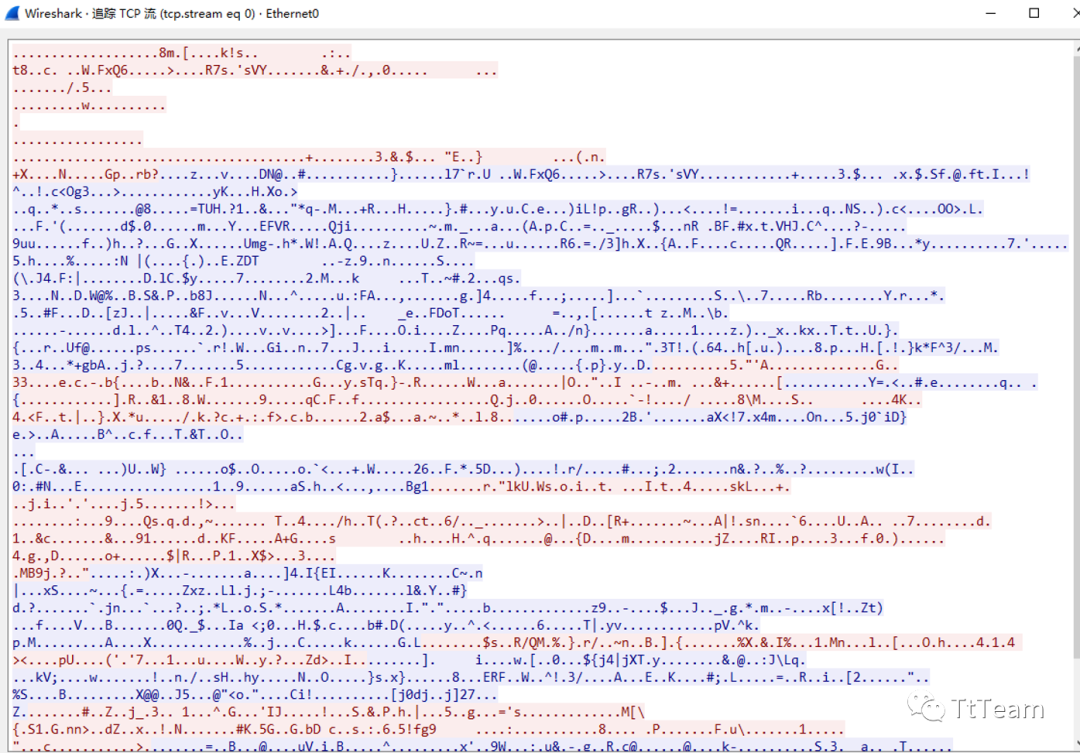

Перекомпилируйте и запустите

Трафик, захваченный в это время, полностью отличается от трафика по умолчанию в начале, а информация IP и другая базовая информация больше не видны.

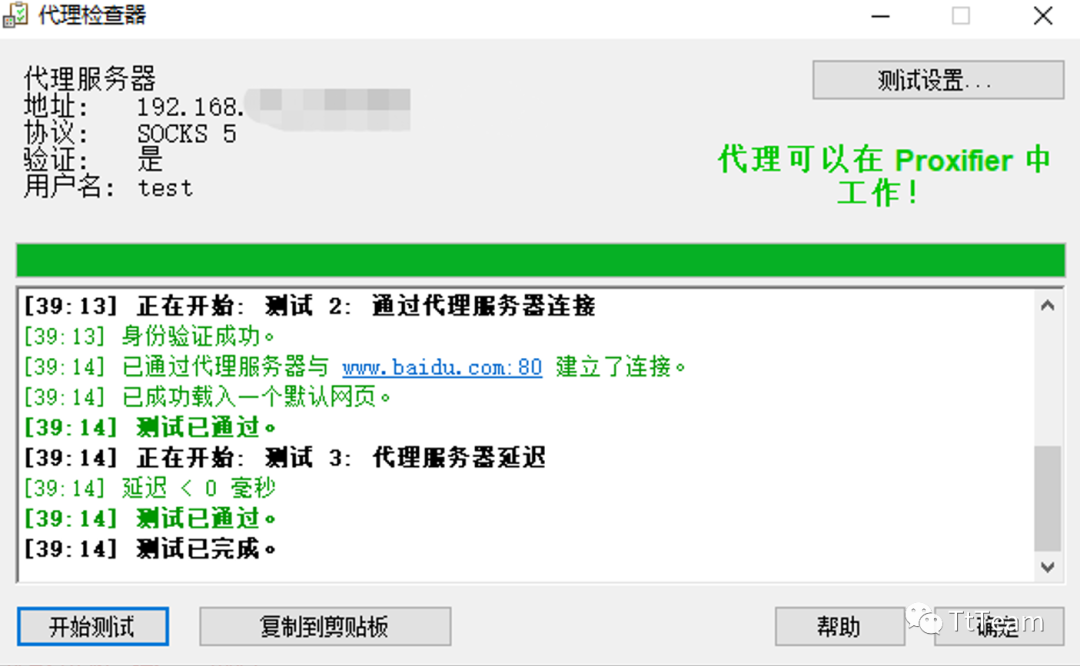

Тест подключения

постскриптум

Эти параметры на данный момент. Если у вас есть другие предложения, поделитесь ими.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?