[Необходимо для защиты сети] Последняя полная версия инструмента обнаружения уязвимостей Struts2.

Основное введение

Привет всем, меня зовут ABC_123. В 2016 году многие веб-сайты приложений, написанные на Java, были разработаны на основе платформы Struts2, поэтому в различных версиях Struts2 было много уязвимостей. В то время, чтобы облегчить тестировщикам безопасности быстрый поиск уязвимостей Struts2, ABC_123 написала этот инструмент. насколько это возможно. Он прост и удобен в использовании. Даже новички, ничего не знающие об уязвимостях Struts2, могут быстро найти уязвимости Struts2 и исправить их.

Примечание. Ранее он распространялся внутри компании и никогда не публиковался. Однако год или два назад другие платформы общедоступных учетных записей сделали этот инструмент доступным для загрузки, учитывая, что вред от этого инструмента значительно снизился, и многие друзья. боятся, что публичные инструменты идут в комплекте с бэкдорами, поэтому я опубликую загрузку оригинальной версии на github, чтобы каждый мог использовать ее в качестве инструмента исследования уязвимостей.

Использование инструмента

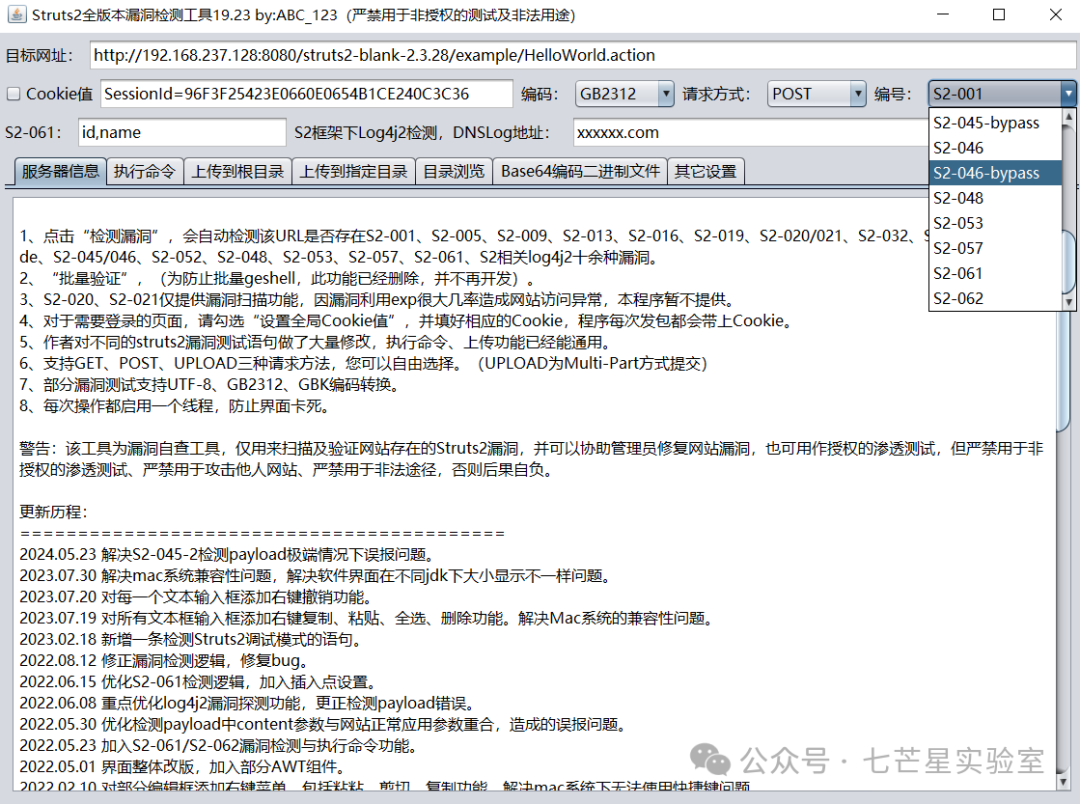

Обнаружение уязвимостей

После запуска инструмента и нажатия кнопки «Обнаружить уязвимости» он автоматически определит, содержит ли URL-адрес S2-001, S2-005, S2-009, S2-013, S2-016, S2-019, S2-020/021, S2. -032, S2-037, DevMode, S2-045/046, S2-052, S2-048, S2-053, S2-057, S2-061, S2, связанные с log4j2, более десяти видов уязвимостей.

Другие примечания:

1. "Пакетная проверка" (для предотвращения пакетного гешелла данная функция удалена и больше не развивается)

2. S2-020 и S2-021 предоставляют только функции сканирования уязвимостей. Поскольку эксплуатация уязвимостей имеет высокую вероятность вызвать несанкционированный доступ к веб-сайту, эта программа на данный момент не предоставляет этого. 3. Для страниц, требующих входа в систему, установите флажок «Установить глобальное значение файла cookie» и заполните соответствующий файл cookie. Программа будет получать файл cookie каждый раз, когда отправляет пакет. 4. Автор внес множество изменений в различные инструкции тестирования уязвимостей struts2, а функции выполнения команд и загрузки стали универсальными. 5. Поддерживает три метода запроса: GET, POST и UPLOAD. Вы можете выбирать свободно (ЗАГРУЗКА отправляется в многочастном режиме). 6. Некоторые тесты на уязвимости поддерживают преобразование кодировок UTF-8, GB2312 и GBK. 7. Включите поток для каждой операции, чтобы предотвратить зависание интерфейса. выполнение команды

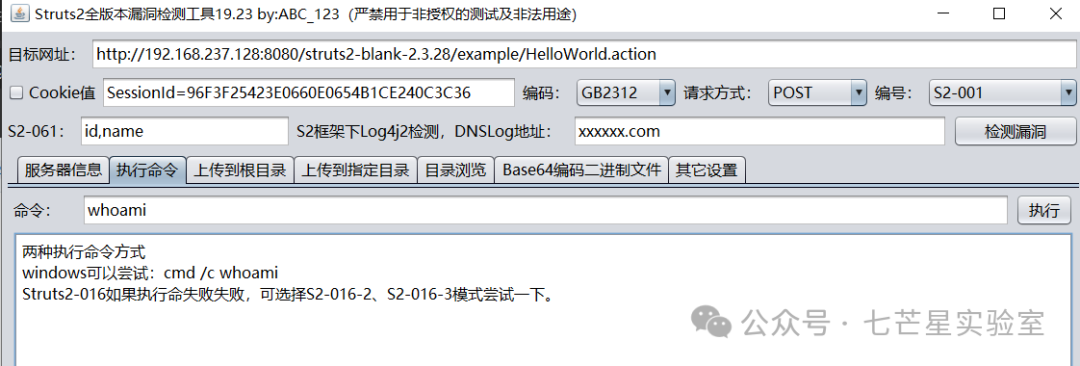

выполнение команды

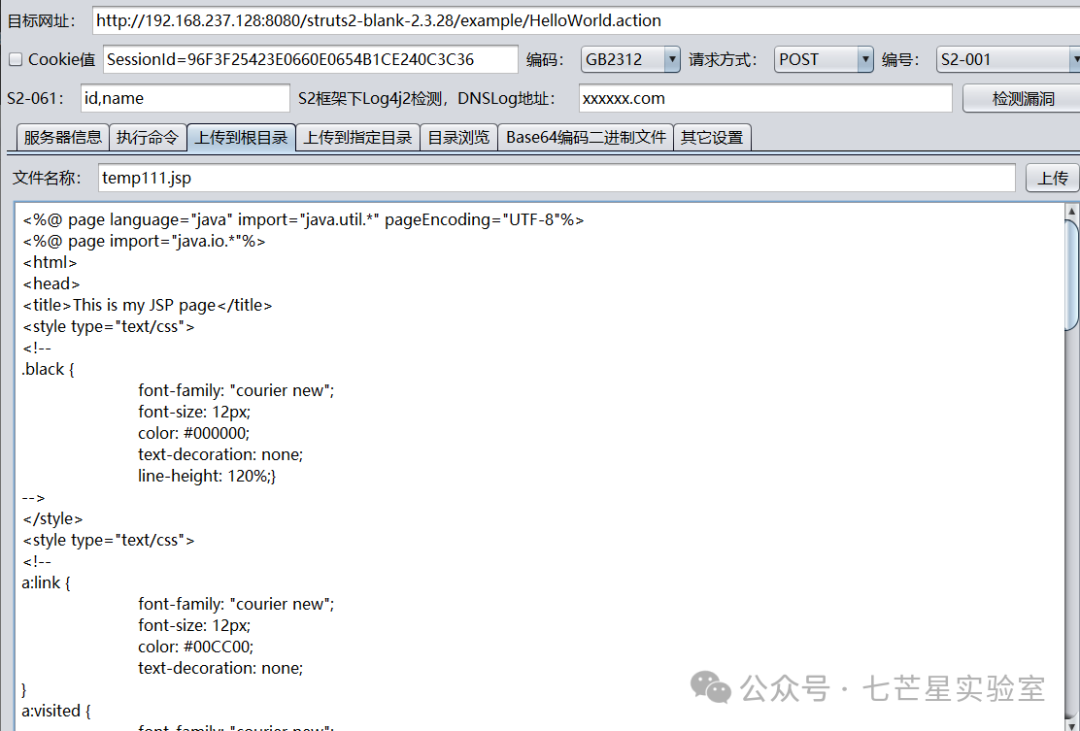

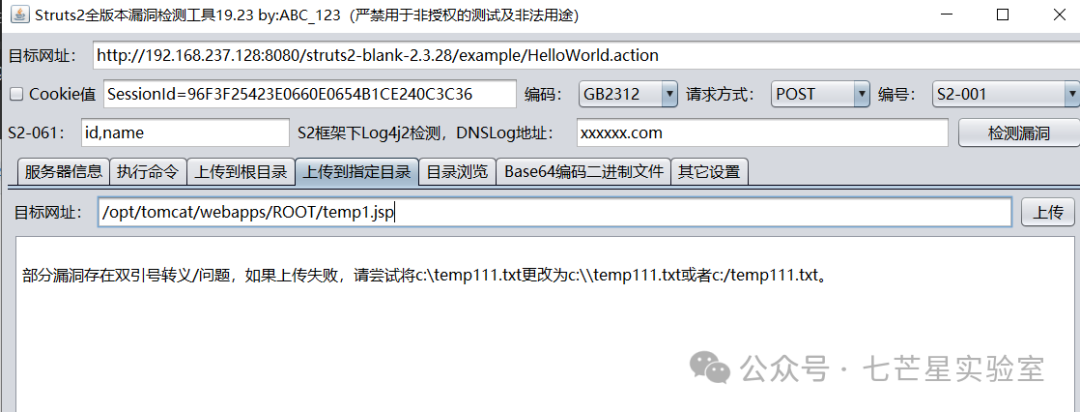

Загрузка файла 目前Загрузка файл поддерживает загрузку файлов в указанный каталог или корневой каталог веб-сайта.

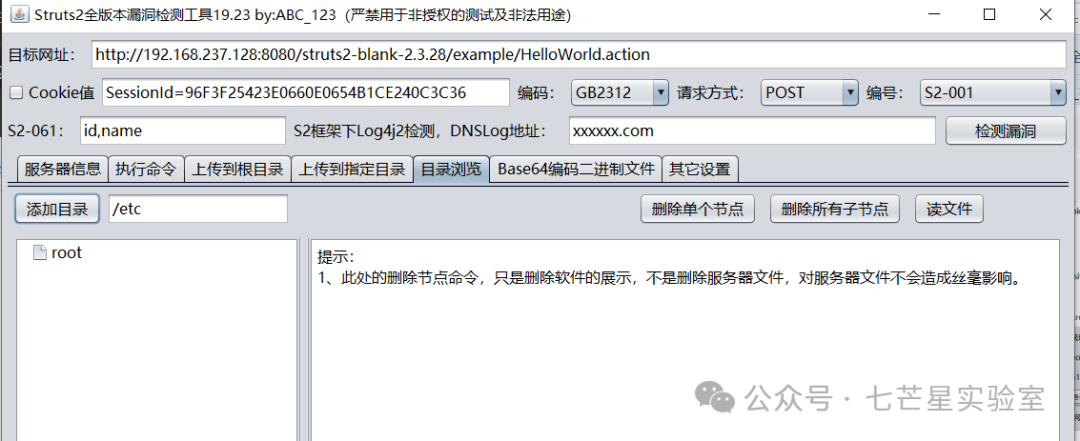

Просмотр каталога

Поддерживает просмотр дисковых файлов на стороне сервера.

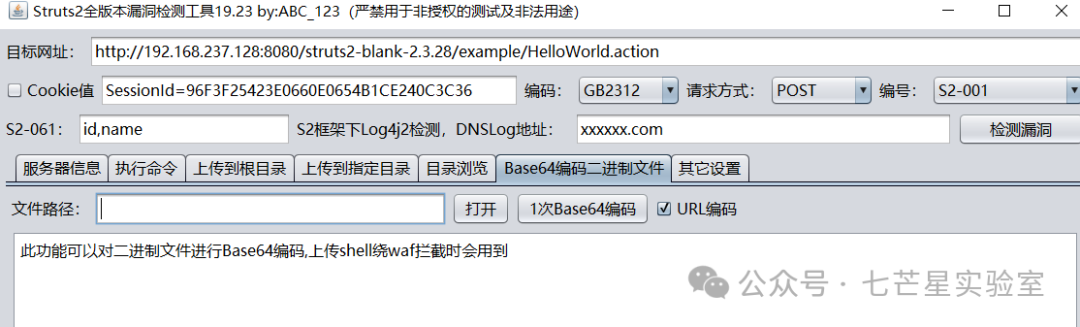

Базовый файл

Эта функция может кодировать двоичные файлы Base64, что используется при загрузке оболочек для обхода перехвата WAF.

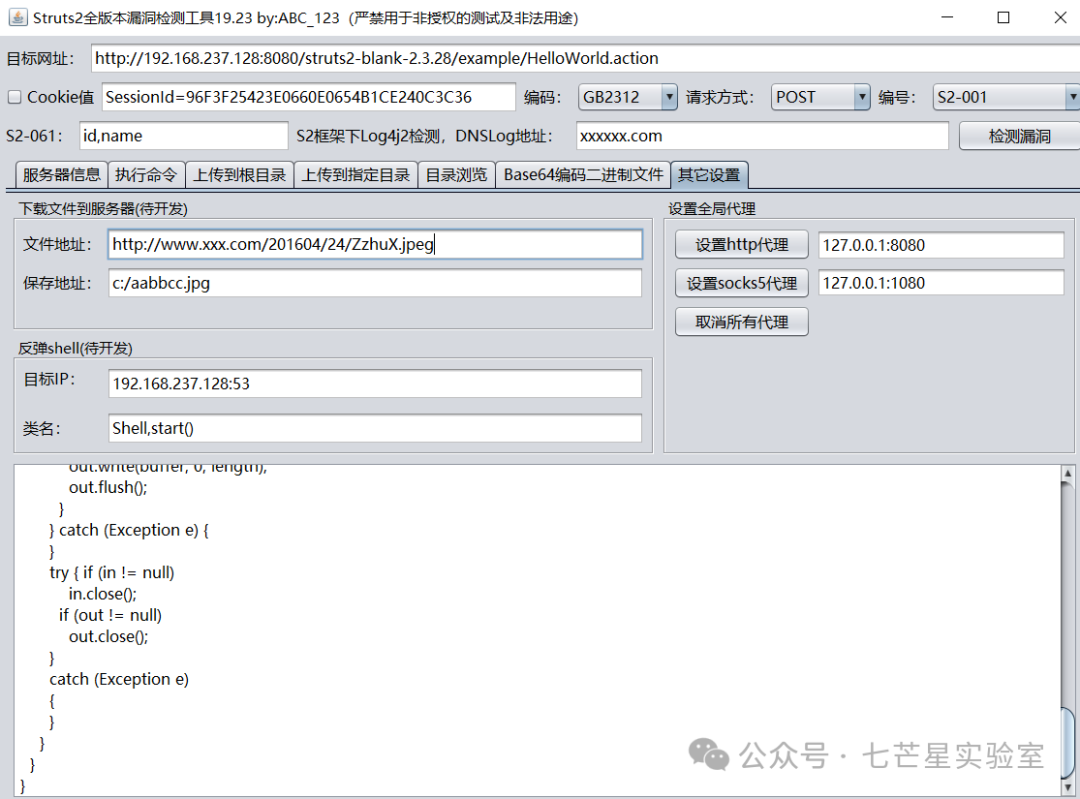

Другие настройки

Этот модуль поддерживает такие функции, как настройка прокси.

Отказ от ответственности

Этот инструмент с открытым исходным кодом выпущен автором по лицензии с открытым исходным кодом и предназначен только для личного изучения и исследовательского использования. Автор не несет ответственности за любые последствия, возникшие в результате использования вами данного инструмента.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?