Nanqiang WAF — один из лучших бесплатных брандмауэров для веб-приложений.

Самый известный бесплатный межсетевой экран для веб-приложений — ModSecurity. ModSecurity когда-то был популярен в кругах специалистов по безопасности из-за наличия множества сопровождающих, активных обновлений правил и бесплатности. Однако с течением времени постепенно стали обнаруживаться многочисленные фатальные недостатки ModSecurity, в том числе:

- Отсутствие опыта управления, крайне неудобен в использовании.

- Правила безопасности слишком грубы и могут легко привести к ложным срабатываниям, что повлияет на нормальный бизнес.

- Он недостаточно инновационный и не имеет более мощных механизмов безопасности, таких как интеллектуальное машинное обучение, синтаксический и семантический анализ.

Сегодня я хотел бы порекомендовать вам бесплатный, высокопроизводительный и масштабируемый продукт для защиты безопасности веб-приложений, созданный сообществом. стена。южная стена WEBбрандмауэр приложений(аббревиатура:uuWAF)Это комплексный продукт для защиты веб-сайтов.。через проприетарныйWEBОбнаружение аномалий вторжений и другие технологии,Он независимо разработан на основе многолетнего опыта команды в области теории атак и защиты приложений, а также практического опыта реагирования на чрезвычайные ситуации. Оказывать помощь правительствам всех уровней и предприятиям/учреждениям в комплексной защите безопасности веб-приложений.,Реализуйте комплексное решение по защите веб-серверов.

Технические преимущества

- Расширенный семантический движок

южная стена Использование ведущих в отрасли

SQL、XSS、RCE、LFI4Механизм обнаружения, основанный на семантическом анализе,Объединение нескольких механизмов глубокого декодирования можетbase64、json、form-dataждатьHTTPАутентичное восстановление контента,Это эффективно противостоит различным методам атак в обход WAF.,По сравнению с традиционным регулярным сопоставлением он обладает характеристиками высокой точности, низкой частоты ложных срабатываний и высокой эффективности.,Администраторам не нужно поддерживать сложную базу правил.,Он может блокировать различные типы атак. - Интеллектуальная защита нулевого дня южная стена Инновационное использование технологий машинного обучения,использоватьАлгоритм обнаружения аномалийверноhttpДифференцировать и идентифицировать нормальный и атакующий трафик,并верно正常流量进行白名单威胁建模。проходитьалгоритм машинного обученияАвтоматическое изучение характеристик параметров в обычном трафике,И преобразуется в соответствующую библиотеку правил белого списка параметров.,Столкнувшись с различными внезапными уязвимостями 0day,,Блокируйте атаки без добавления правил,Это избавляет администраторов веб-сайтов от необходимости тратить время на обновление, как только возникает уязвимость.

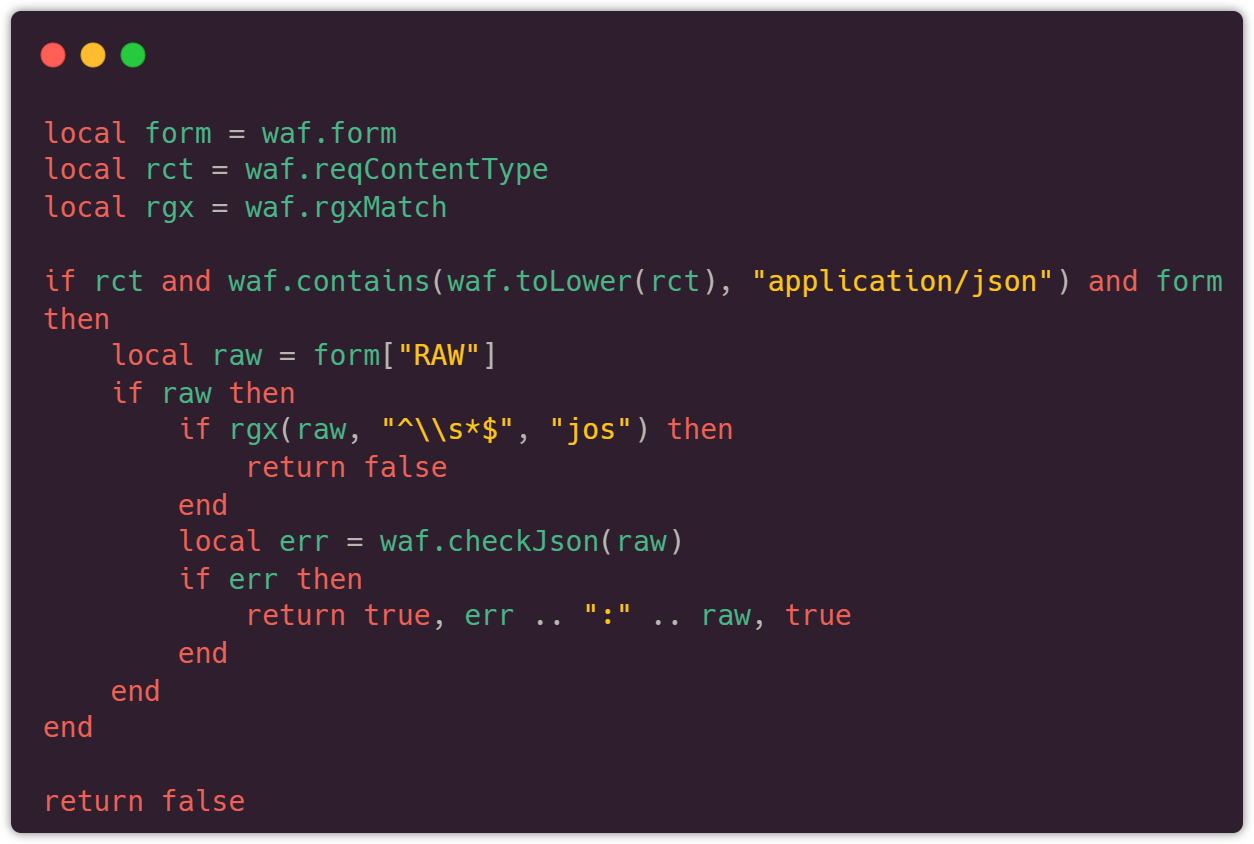

- Расширенный механизм правил

южная стена Активно используйте

nginxиluajitизвысокая производительность, высокая гибкость,Помимо предоставления традиционного режима создания правил, более удобного для обычных пользователей,,Он также предоставляет масштабируемые и гибкие функции написания правил сценариев Lua.,Он позволяет старшим администраторам безопасности с определенными навыками программирования создавать ряд расширенных правил защиты от уязвимостей, которых не может достичь традиционный WAF.,Пользователи могут написать серию плагинов для расширения существующих функций WAF. Это позволяет перехватывать некоторые сложные уязвимости.,Может быть удобнее.

Предварительный просмотр интерфейса

«Южная стена» предоставляет красивый и простой в использовании интерфейс управления серверной частью WAF.,После завершения установки все операции можно выполнить в браузере.,Все конфигурации вступают в силу немедленно, без перезапуска.,Большинство супермаркетов бесплатныWAFТакие продукты, какModSecurity,следующее:

- Опыт управления

- Отображение правил

Быстрая установка

Южная стена поддерживает полностью автоматическую установку одним щелчком мыши без ручного вмешательства, что дает вам незабываемые впечатления.

- Требования к конфигурации

Южная стена имеет чрезвычайно низкие требования к конфигурации, как описано ниже:

- Процессор: 64-битный 1 гигагерц (ГГц) или выше.

- Память: не менее 1G

- Дисковое пространство: не менее 16G

- Система: RedHat 7 и выше, совместимые с Linux системы x86_64, такие как CentOS, AlmaLinux, Anolis, Rocky Линукс и т. д.- Установка в один клик

Установка на южной стене чрезвычайно проста и обычно может быть завершена в течение нескольких минут. Конкретное время зависит от ситуации с загрузкой по сети.

Примечание. Для хост-версии попробуйте выбрать для установки сервер с чистой средой Linux x86_64, поскольку в процессе установки старая база данных MySQL будет удалена и ее переустановят. Если резервной копии нет, старые данные MySQL могут быть потеряны. а южная стена использует облачное отражение WAF. В режиме прокси по умолчанию необходимо использовать порты 80 и 443.

Способ установки хост-версии следующий:

sudo yum install -y ca-certificates

sudo rm -f ./waf-install && wget https://waf.uusec.com/waf-install && chmod +x waf-install && ./waf-installПосле успешной установки отобразится сообщение «Поздравляем, установка прошла успешно».

Версия Docker устанавливается следующим образом:

sudo rm -f ./waf.tgz && wget https://waf.uusec.com/waf.tgz && tar -zxf waf.tgz && sh ./waf/uuwaf.shБыстрый старт

После предыдущей установки и настройки вы можете начать его использовать.

- Подготовьтесь заранее

Если вы еще не знакомы с Наньцяном, рекомендуется сначала прочитать его. южная стенаWAFиспользовать手册。

- Войти в фоновом режиме

Браузер открывается https://127.0.0.1:4443/ , имя пользователя по умолчанию: admin, пароль: wafadmin

Примечание. Измените пароль по умолчанию и включите динамический пароль вовремя после входа в систему, чтобы обеспечить безопасность фоновой учетной записи управления WAF. Поскольку фоновый динамический пароль использует более безопасный алгоритм HMAC-SHA256, который несовместим с обычными клиентами динамических паролей, пользователям iOS рекомендуется использовать Google Authenticator,安卓用户использовать FreeOTP。

- Конфигурация сайта

- Чтобы добавить сайт, войдите в меню управления сайтом, нажмите кнопку «Добавить сайт» и следуйте инструкциям, чтобы добавить доменное имя сайта и IP-адрес сервера веб-сайта.

- Чтобы добавить сертификат, войдите в меню управления сертификатами, нажмите кнопку «Добавить сертификат» и на втором шаге загрузите сертификат https и файл закрытого ключа для доменного имени.

- Измените указатель IP DNS доменного имени на IP-адрес сервера южной стены.

- Посетите доменное имя сайта, чтобы узнать, доступен ли сайт.

Документация API, написанная по правилам,URL-адрес:южная стенаWebбрандмауэр приложений。

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?