«Лучшая практика» использует IPsec VPN+таблицу мультимаршрутизации CCN+NAT частной сети для разрешения конфликтов сегментов сети между IDC и облачными ресурсами.

Делитесь хорошими статьями

Прежде чем эта статья начнется,Поделитесь хорошей статьей, которую вы недавно прочитали,Нажмите, чтобы узнать подробности статьиИИ убивает безумно! Представляем интересные алгоритмы искусственного интеллекта。

В этой статье представлены несколько интересных алгоритмов искусственного интеллекта и их применения, охватывающие такие области, как генерация видео, генерация кода и игровой искусственный интеллект, а также оценивается очарование новейшей технологии искусственного интеллекта и ее неограниченный потенциал в будущем.

1. Предисловие

В сценарии использования IPSEC VPN в облаке для подключения к IDC под облаком из-за проблем с планированием локальной сети или по другим причинам IDC и существующие сегменты сети в облаке конфликтуют и не могут взаимодействовать друг с другом. Следовательно, частный. NAT необходим для завершения трансляции адресов.

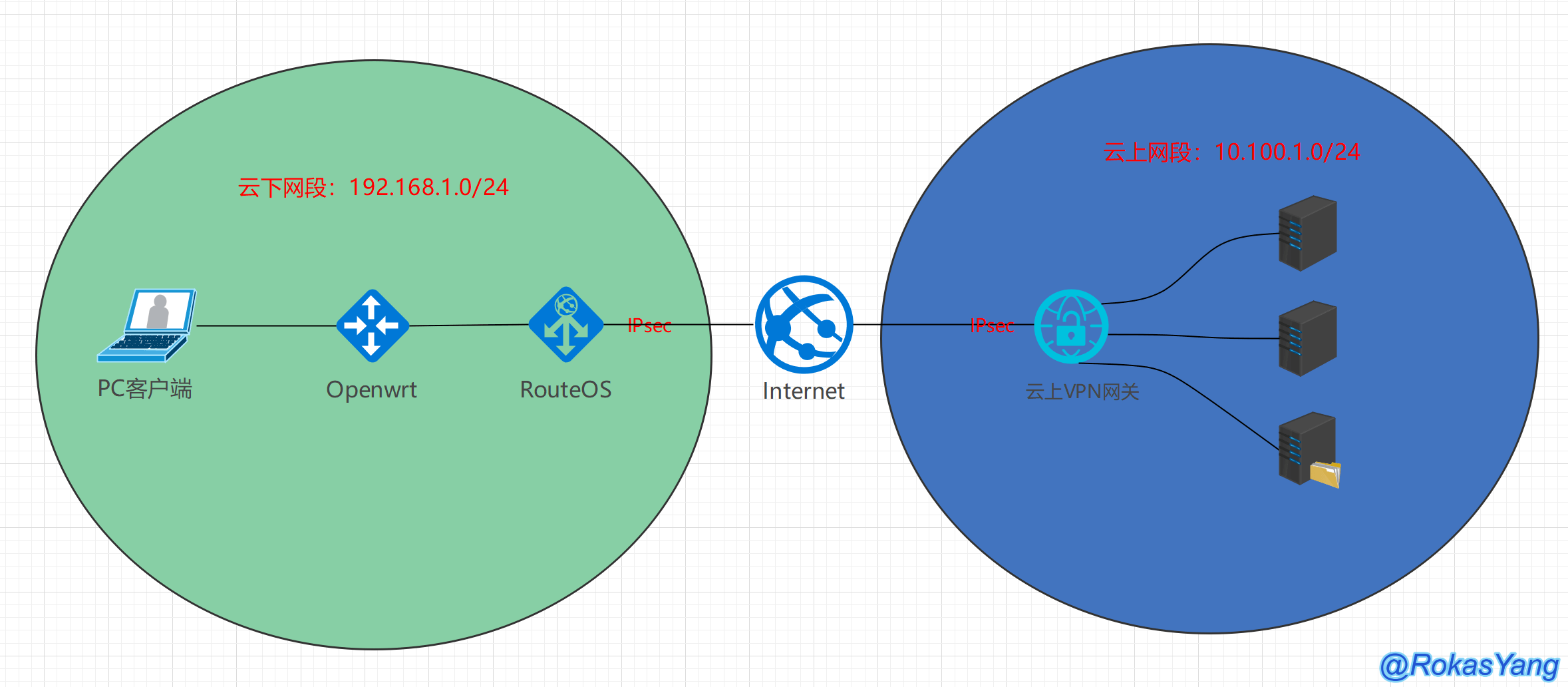

Например, следующая архитектурная схема:

На светлой стороне,Конфликта между 192.168.1.0/24 и 10.100.1.0/24 нет.,Однако из-за сети IDC под облаком,Например, уже есть маршруты для других туннелей связи с 10.100.1.0/24.,Больше не могу общаться с облаком,Нужно конвертировать в облакеIPчасть。Таким образом, упомянутый здесь конфликт сегмента сети относится к облаку. Он больше не может быть подключен к текущему сегменту сети в облаке. Для подключения требуется преобразование промежуточного адреса.

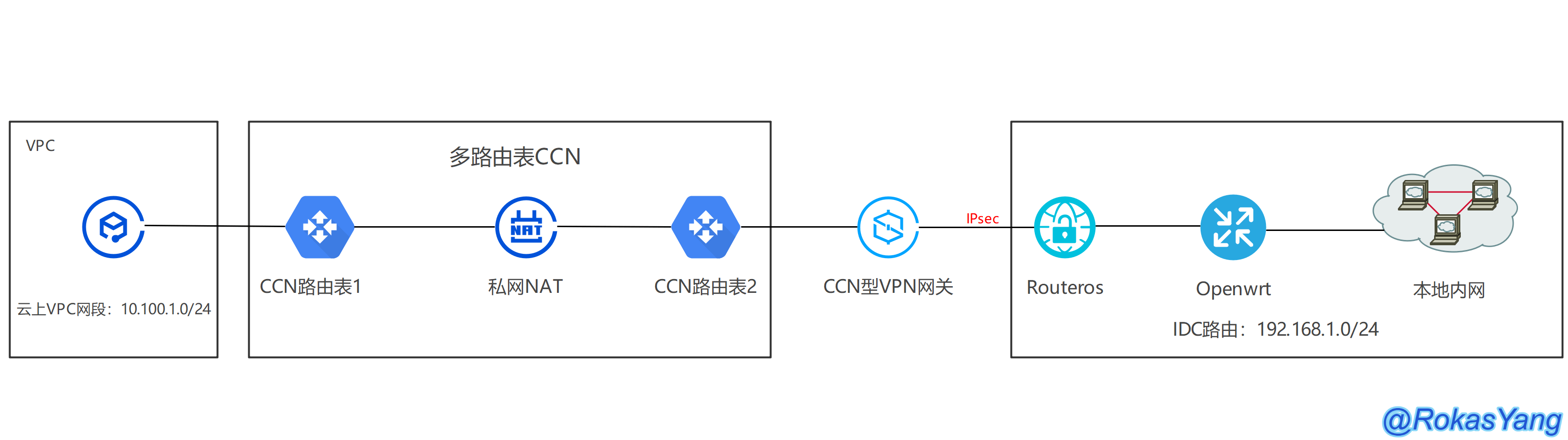

В этой статье для решения проблемы конфликтов сегментов сети будет использоваться облачная сеть типа VPN, таблица мультимаршрутизации CCN и NAT частной сети. Оптимизированная архитектура выглядит следующим образом:

2. Создание и согласование VPN-туннеля

2.1 Создайте VPN-шлюз

В консоли VPN-шлюза создайте VPN-шлюз типа CCN:

2.2 Создать VPN-туннель

2.2.1 Базовая конфигурация

Необходимо обратить внимание на:

- В качестве VPN-шлюза выберите Облачную, которую мы только что создали. сетевой тип VPN-шлюза;

- Одноранговый шлюз записывает выходной IP-адрес общедоступной сети устройства IPsec VPN в облаке;

- Установите и запомните общий ключ, который позже необходимо будет согласовать с облачной версией;

- Для сегмента сети SPD локальный конец записывает сегмент сети, который не конфликтует с облаком, то есть адрес сетевого сегмента нам понадобится позже после SNAT, а партнер записывает сегмент интрасети, подключенный к облаку.

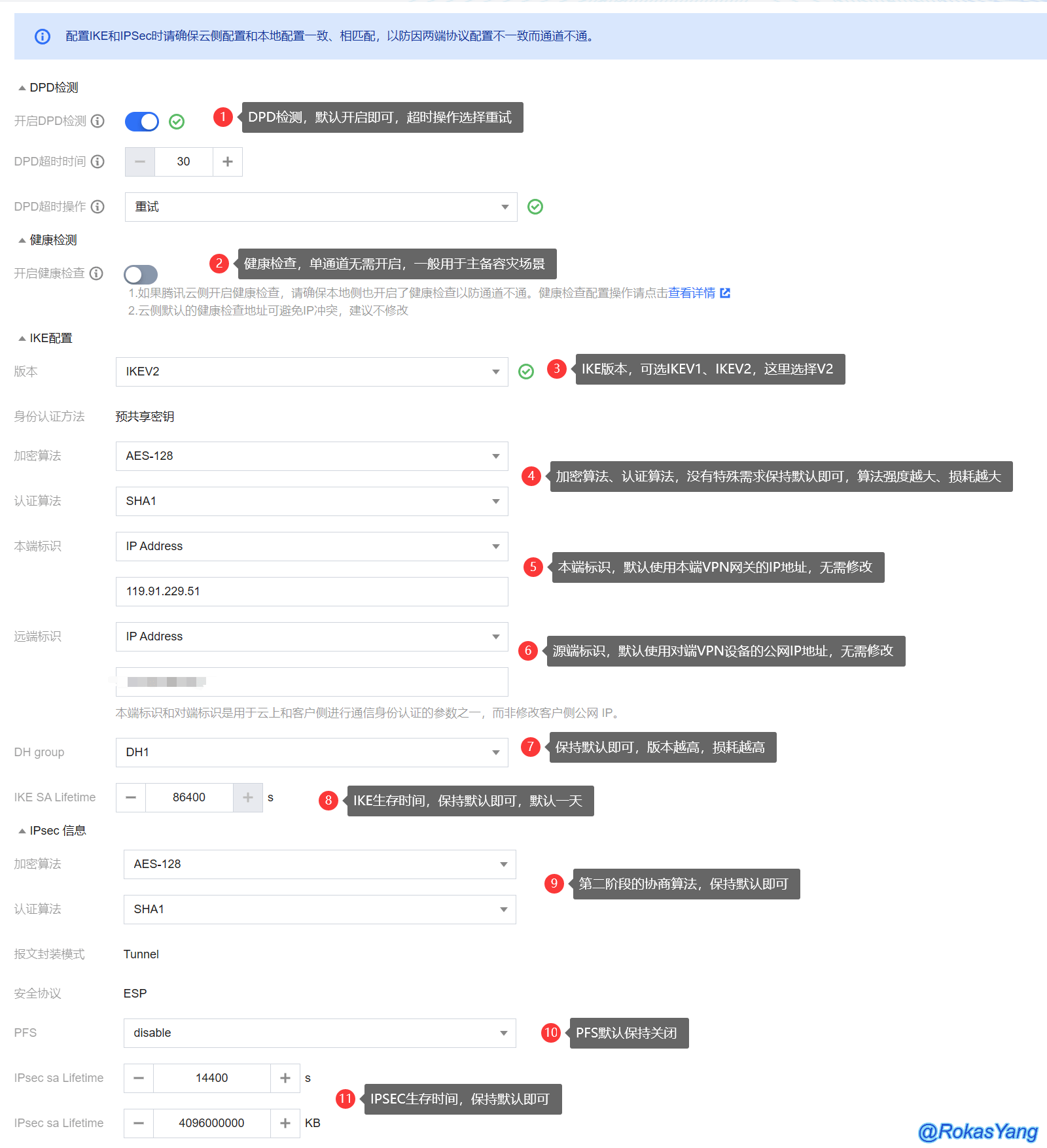

2.2.2 Расширенная настройка (алгоритм шифрования, аутентификация и т. д.)

Обнаружение DPD и обнаружение проверки работоспособности, если нет сценария спроса, остаются здесь закрытыми. Другие настройки параметров могут относиться к этому рисунку:

Наконец нажмите «Создать».

2.3 Настройка IPsec VPN (CLI) на RouterOS в облаке

Параметры переговоров вне облака должны соответствовать параметрам переговоров в облаке. Из соображений экономии места для демонстрации создания IPsec используется только метод командной строки. VPNНаладьте переговоры с облаком,Для более подробного ознакомления, пожалуйста, обратитесь к авторуЭта статья,Он содержит два метода, GUI и CLI, для установления связи между облаком и ros.

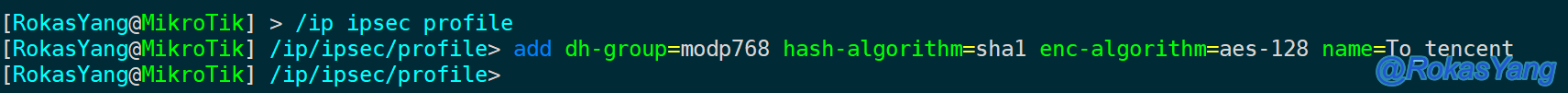

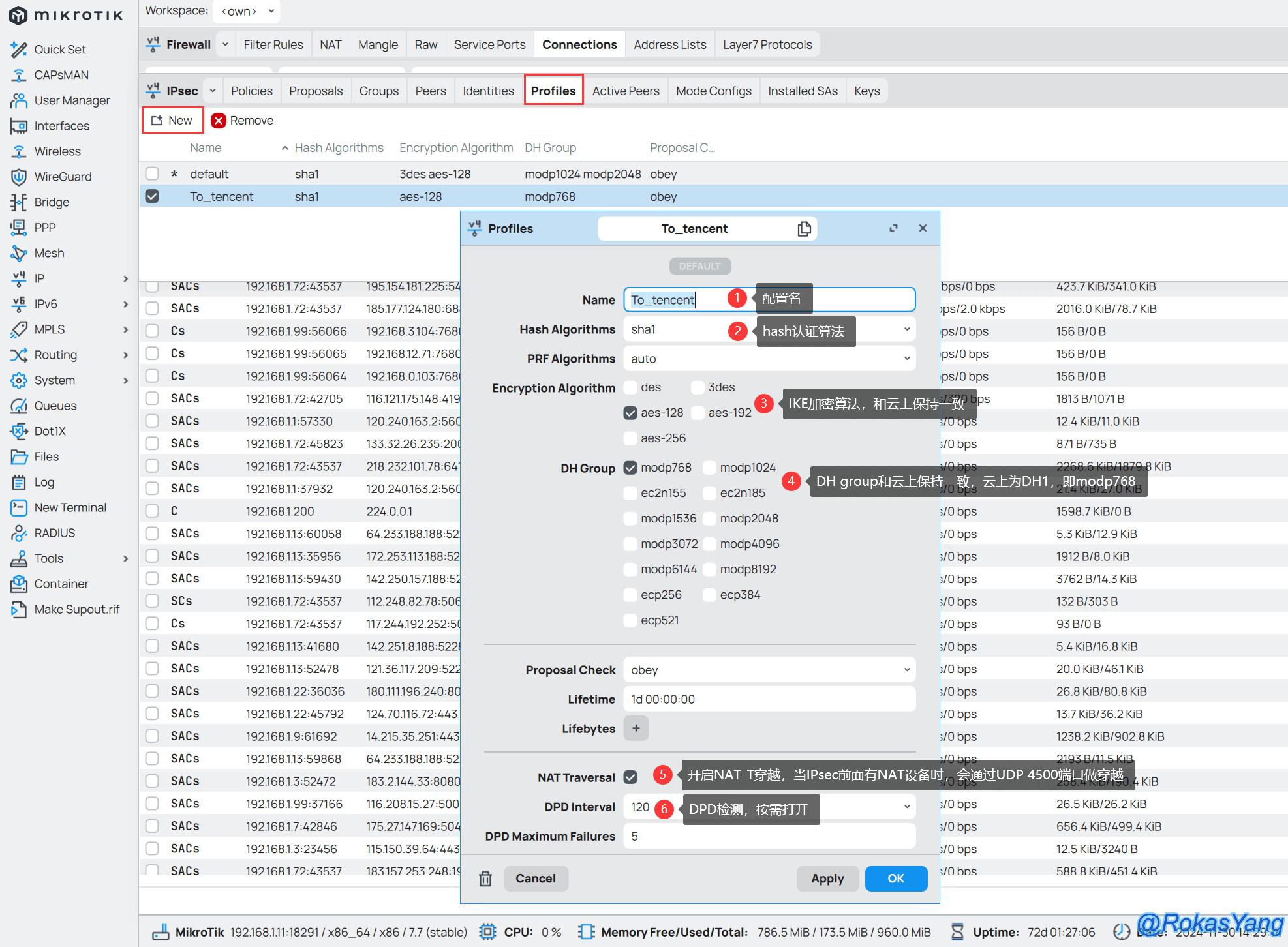

2.3.1 Настройка профиля IPsec

[RokasYang@MikroTik] > /ip ipsec profile

[RokasYang@MikroTik] /ip/ipsec/profile> add dh-group=modp768 hash-algorithm=sha1 enc-algorithm=aes-128 name=To_tencent

[RokasYang@MikroTik] /ip/ipsec/profile>

DH groupИспользуется для определения силы ключа, используемого в процессе обмена ключами.,Чем выше интенсивность, тем выше стоимость.,Пожалуйста, обратитесь к следующей таблице для соответствующих битов:

DH group | Modulus |

|---|---|

1 | 768 bits |

2 | 1024 bits |

5 | 1536 bits |

14 | 2048 bits |

15 | 3072 bits |

16 | 4096 bits |

19 | ecp256 bits |

20 | ecp384 bits |

21 | ecp521 bits |

DH1 настроен в облаке, поэтому modp768 также настроен в облаке. Рекомендуется не использовать группу DH 1/2/5 в производственной среде. Биты шифрования низкие, и могут возникнуть угрозы безопасности.

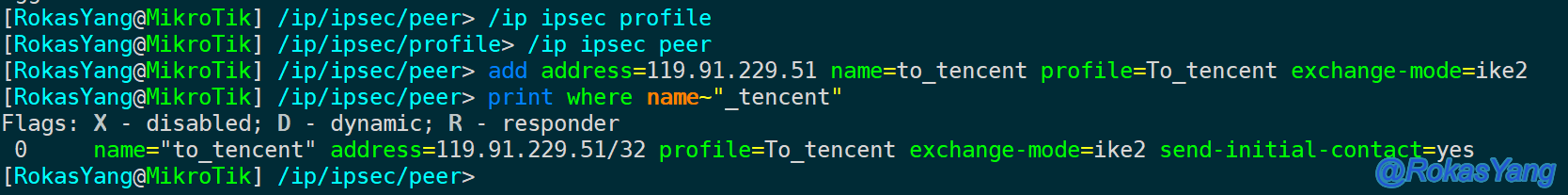

2.3.2 Настройка однорангового узла

[RokasYang@MikroTik] /ip/ipsec/peer> /ip ipsec profile

[RokasYang@MikroTik] /ip/ipsec/profile> /ip ipsec peer

[RokasYang@MikroTik] /ip/ipsec/peer> add address=119.91.229.51 name=to_tencent profile=To_tencent exchange-mode=ike2

[RokasYang@MikroTik] /ip/ipsec/peer> print where name~"_tencent"

- Обратите внимание, что параметры профиля здесь относятся к файлу конфигурации To_tencent на шаге 2.3.1.

- адрес — это IP-адрес однорангового VPN-шлюза;

- режим обмена — это режим переговоров, соответствующий ikev2 в облаке.

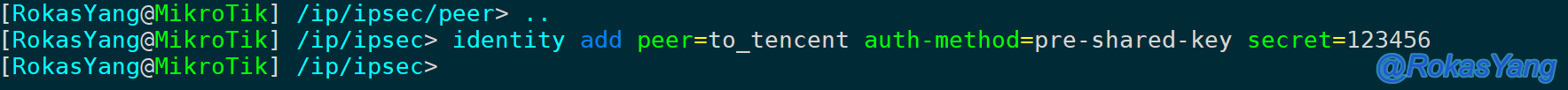

2.3.3 Настройка удостоверений

Настройки предварительного общего ключа соответствуют настройкам в облаке, а ссылкой на параметр однорангового узла является файл конфигурации to_tencent на шаге 2.3.2.

[RokasYang@MikroTik] /ip/ipsec/peer> ..

[RokasYang@MikroTik] /ip/ipsec> identity add peer=to_tencent auth-method=pre-shared-key secret=123456

[RokasYang@MikroTik] /ip/ipsec>

- auth-method: метод аутентификации указывается как общий ключ;

- секрет: предварительный общий ключ указан как 123456, что соответствует облачному. В реальных производственных средах рекомендуется установить более надежный ключ.

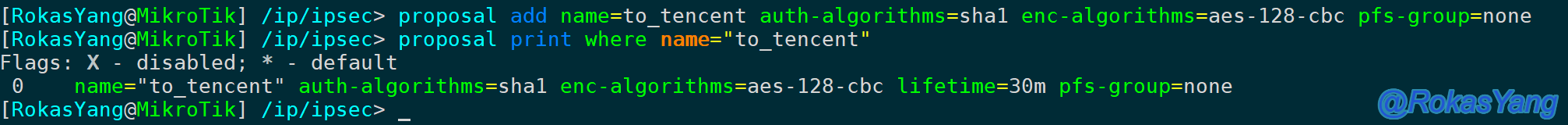

2.3.4 Настройка предложения IPsec

[RokasYang@MikroTik] /ip/ipsec> proposal add name=to_tencent auth-algorithms=sha1 enc-algorithms=aes-128-cbc pfs-group=none

[RokasYang@MikroTik] /ip/ipsec> proposal print where name="to_tencent"

Flags: X - disabled; * - default

0 name="to_tencent" auth-algorithms=sha1 enc-algorithms=aes-128-cbc lifetime=30m pfs-group=none

[RokasYang@MikroTik] /ip/ipsec>

- auth-algorithms: алгоритм аутентификации соответствует алгоритму аутентификации в облаке и имеет значение sha1;

- enc-algorithms: алгоритм шифрования соответствует алгоритму шифрования в облаке, установленному на aes-128-cbc;

- pfs-group: В облаке отключена, поэтому здесь тоже написано как none.

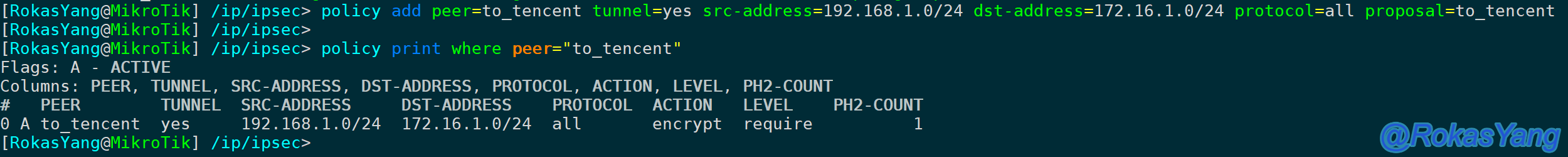

2.3.5 Настройка процентных потоков (политики)

[RokasYang@MikroTik] /ip/ipsec> policy add peer=to_tencent tunnel=yes src-address=192.168.1.0/24 dst-address=172.16.1.0/24 protocol=all proposal=to_tencent

[RokasYang@MikroTik] /ip/ipsec>

- адрес: сегмент локальной сети;

- dst-адрес: сегмент одноранговой сети. Сегмент одноранговой сети — это сопоставленный сегмент сети после завершения SNAT в облаке.

2.3.6 Добавьте маршрут в облако

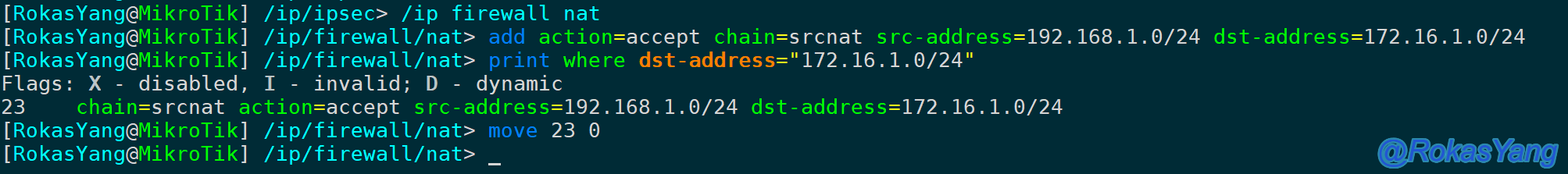

Обратите внимание, что после добавления маршрута добавленный маршрут перемещается с 23-го на первый:

[RokasYang@MikroTik] /ip/firewall/nat> add action=accept chain=srcnat src-address=192.168.1.0/24 dst-address=172.16.1.0/24

[RokasYang@MikroTik] /ip/firewall/nat> print where dst-address="172.16.1.0/24"

Flags: X - disabled, I - invalid; D - dynamic

23 chain=srcnat action=accept src-address=192.168.1.0/24 dst-address=172.16.1.0/24

[RokasYang@MikroTik] /ip/firewall/nat> move 23 0

[RokasYang@MikroTik] /ip/firewall/nat>

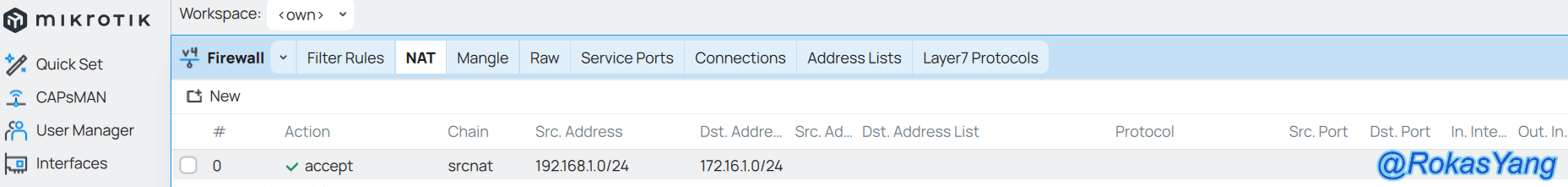

В настоящее время это также эффективно при просмотре в интерфейсе пользовательского интерфейса:

2.4 Настройка IPsec VPN (GUI) на RouterOS в облаке

2.4.1 Настройка профиля IPsec

После входа Winbox в RouterOS,существоватьIP-->IPsecОткрыть в настройкахIPsecконфигурацияинтерфейс:

Сначала настройтеIPsec profile:

Наконец нажмите на нижний правый уголApplyприложение,Параметры конфигурации соответствуют параметрам CLI.,Больше никаких подробностей,Просто посмотрите аннотации на картинке выше.

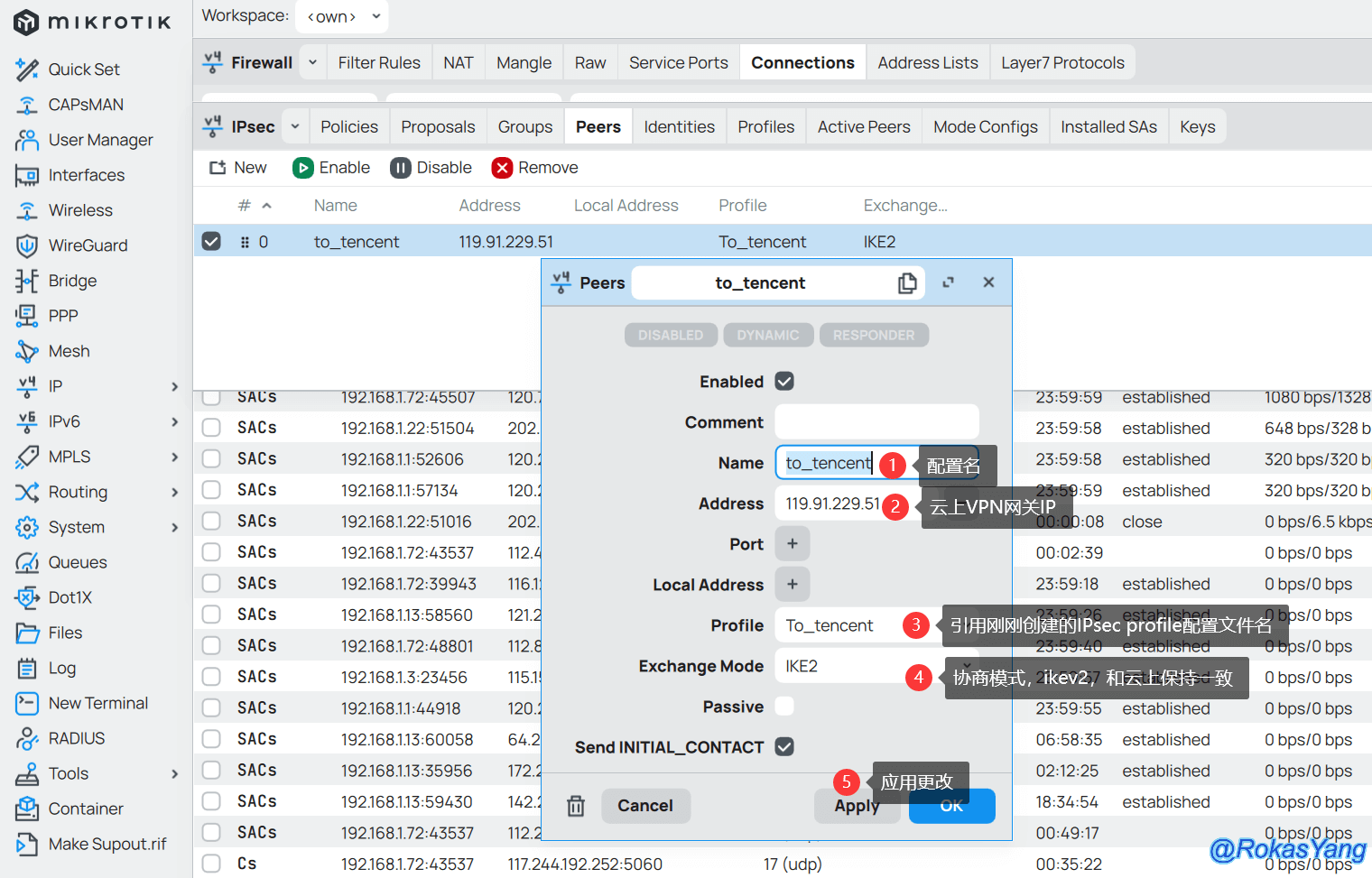

2.4.2 Настройка однорангового узла

Настройка однорангового шлюза、режим переговоров、цитируетсяipsec profileждать:

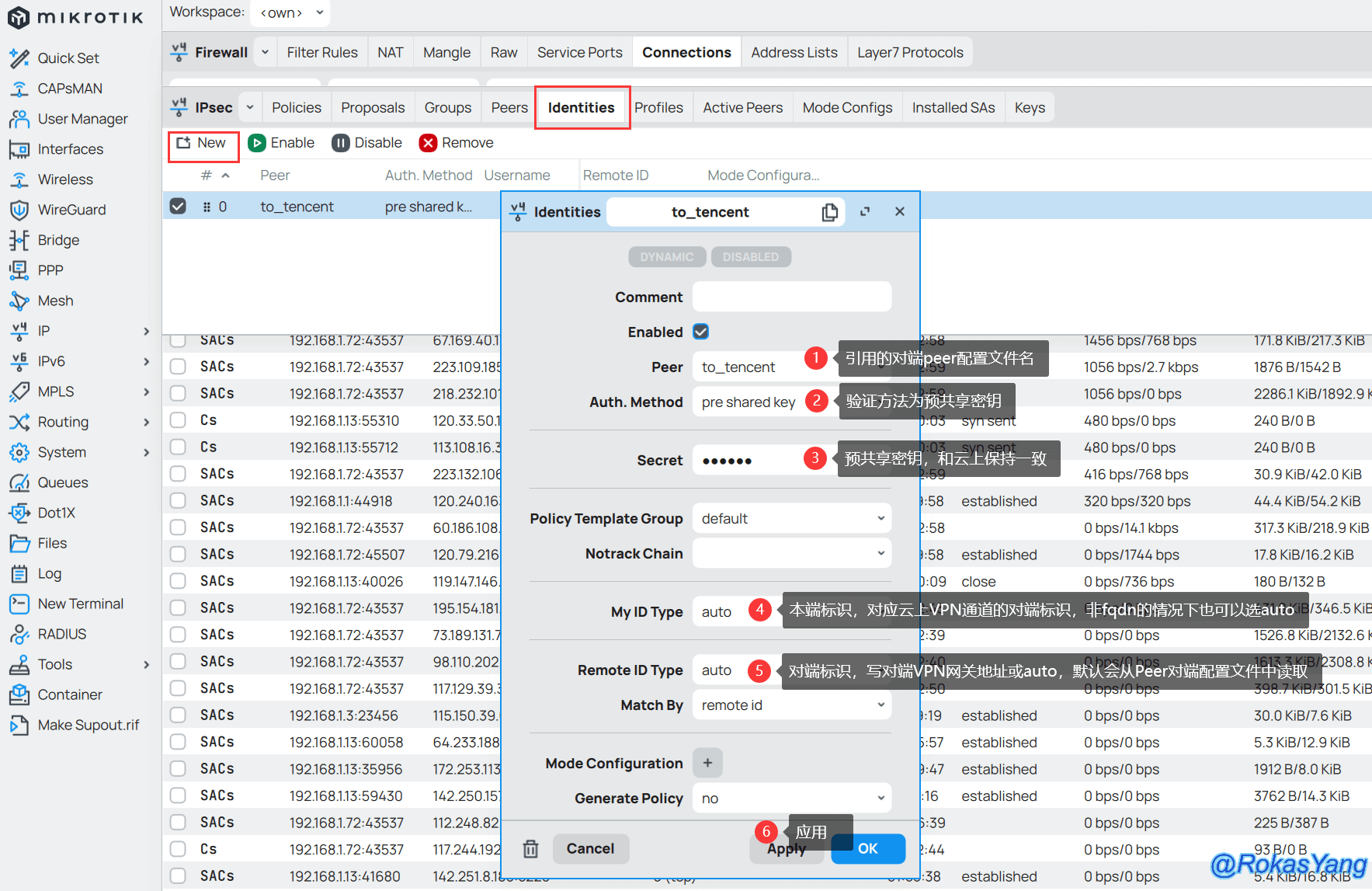

2.4.3 Настройка удостоверений

Настройте поля, используемые для аутентификации, включая локальную идентификацию, представление одноранговых узлов, общий ключ и т. д.:

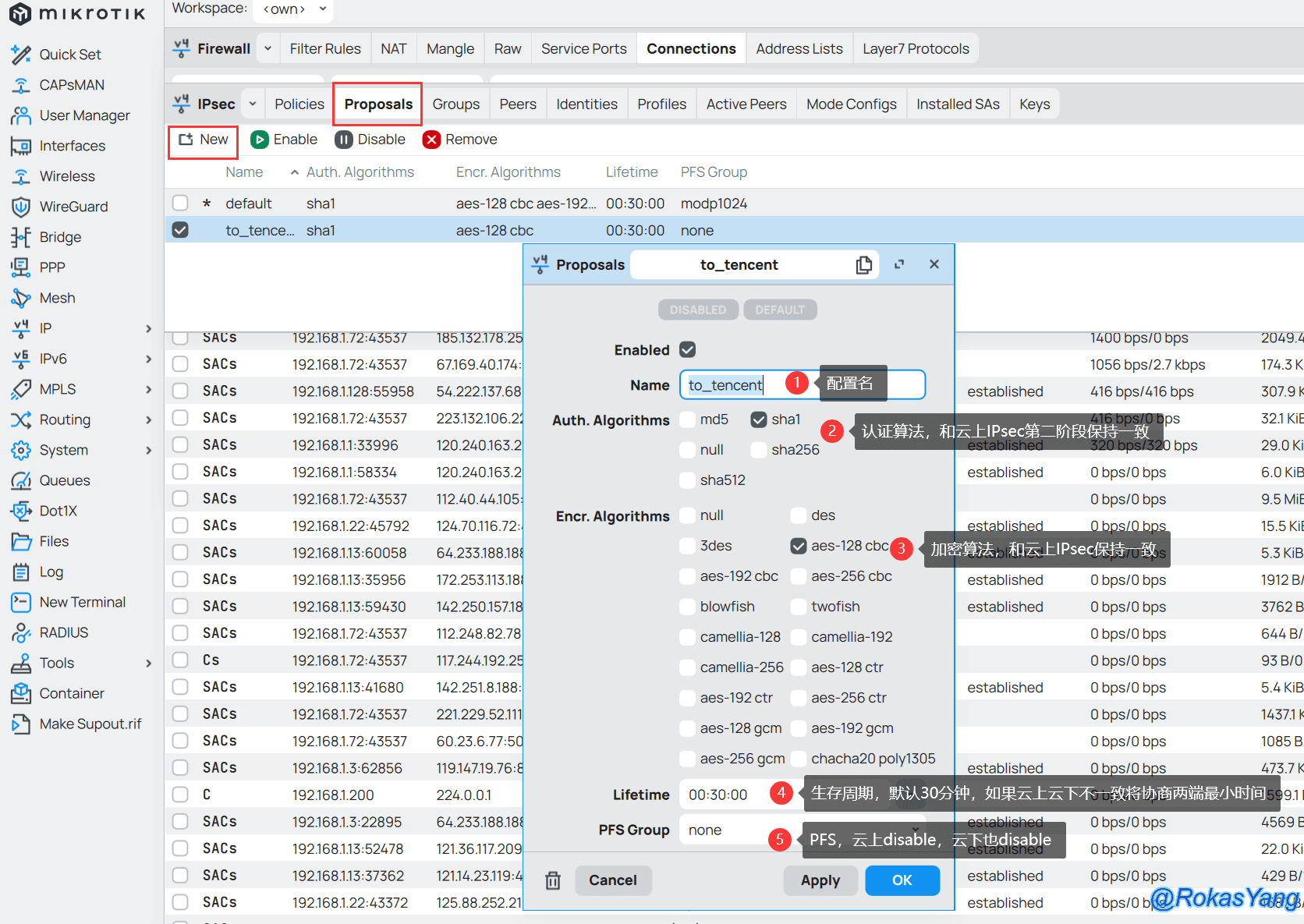

2.4.4 Настройка предложения IPsec

Настройте предложение ipsec, укажите алгоритм аутентификации, алгоритм шифрования и т. д.:

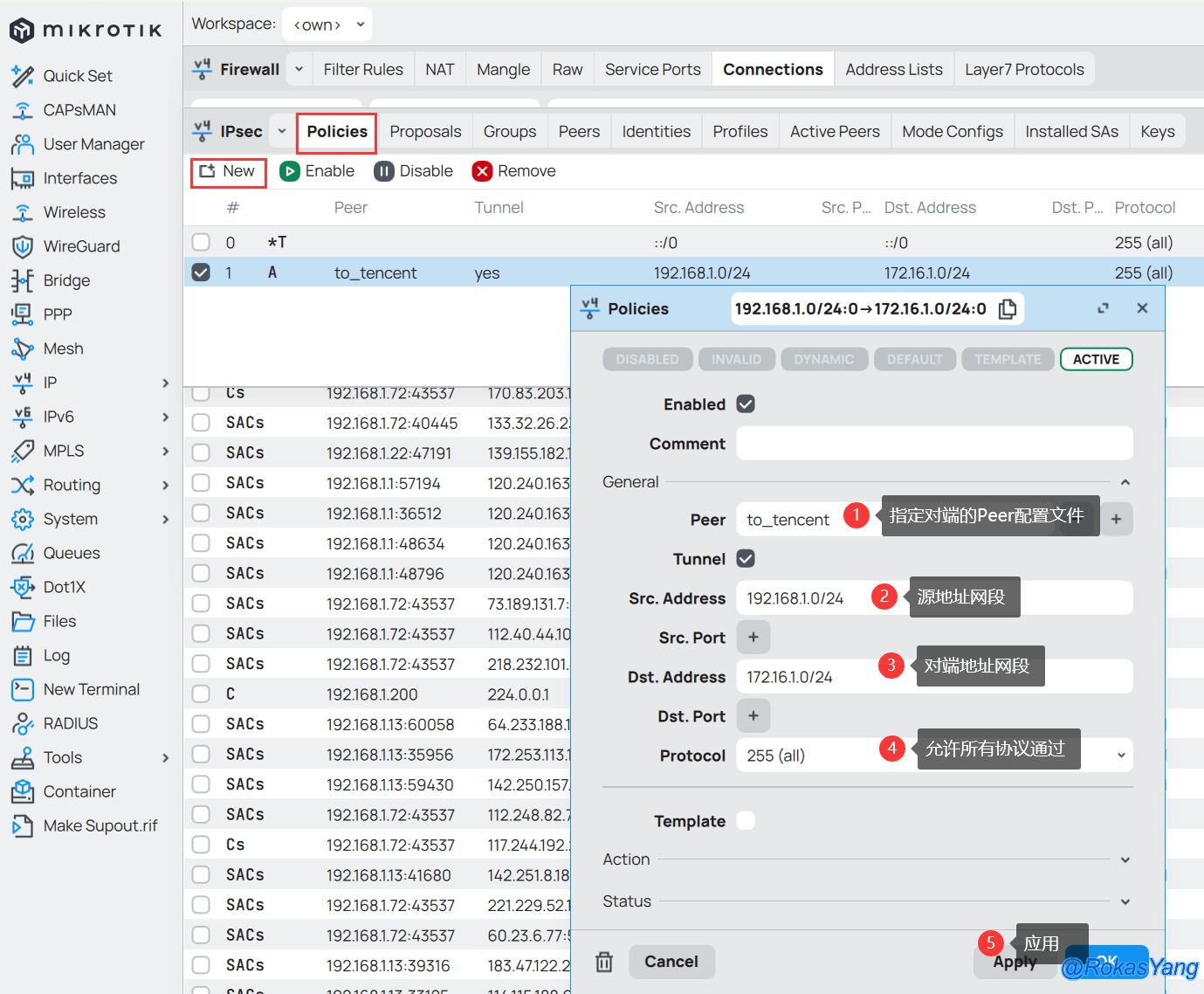

2.4.5 Настройка процентных потоков (политики)

Соответствует облакуSPDсетьчасть,Настройте политику следующим образом,Укажите сегмент сети или протокол для связи между локальным и противоположным концом.,И используйте туннельный режим(Tunnel):

2.4.6 Добавление правил NAT ACCEPT

Добавьте разрешающее правило ACCEPT и установите приоритет на первое:

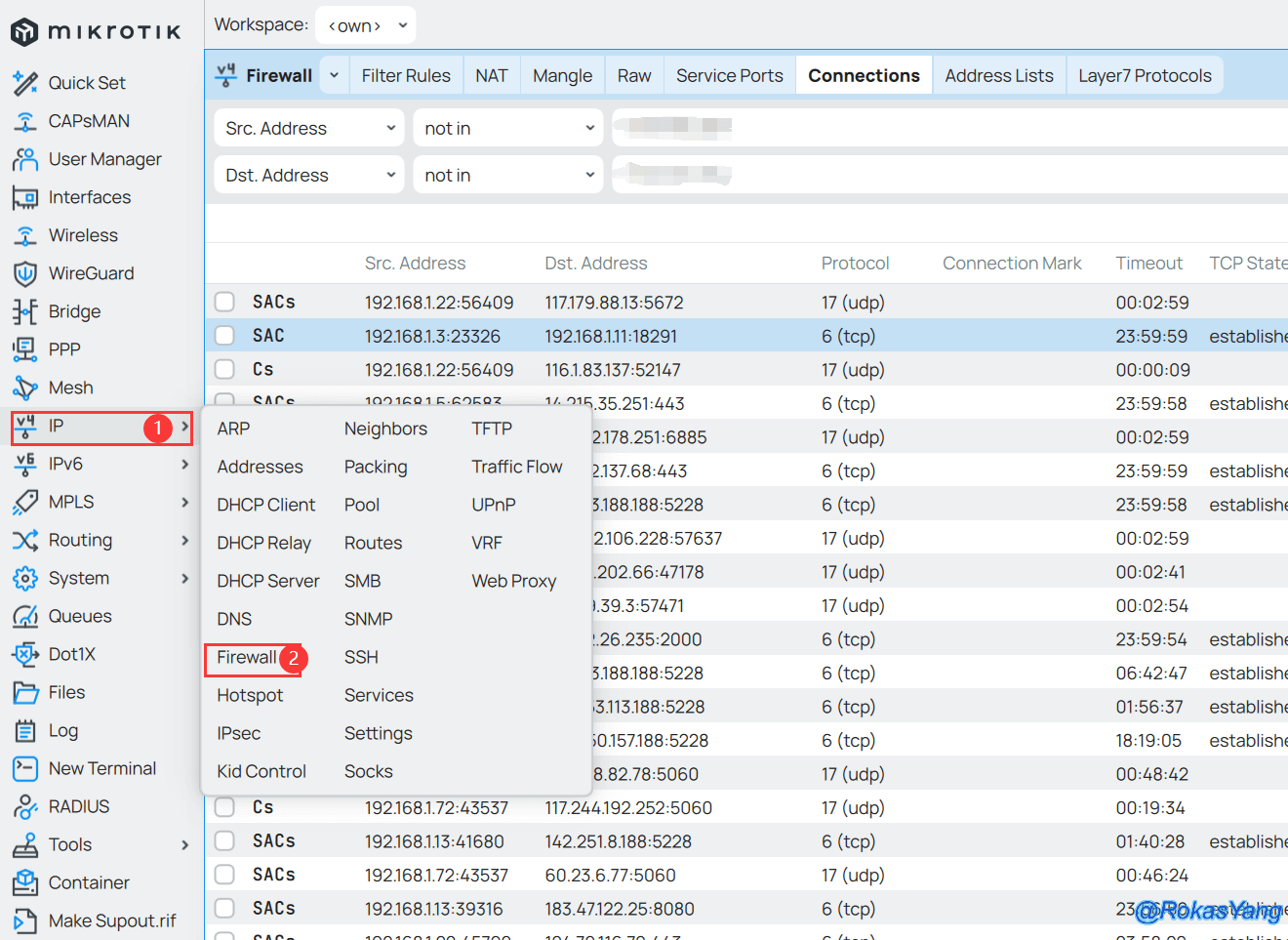

Сначала введитеIP --> Firewall интерфейс:

Добавьте правило разрешения доступа следующим образом:

Затем перетащите мышь, чтобы вывести это правило наверх.

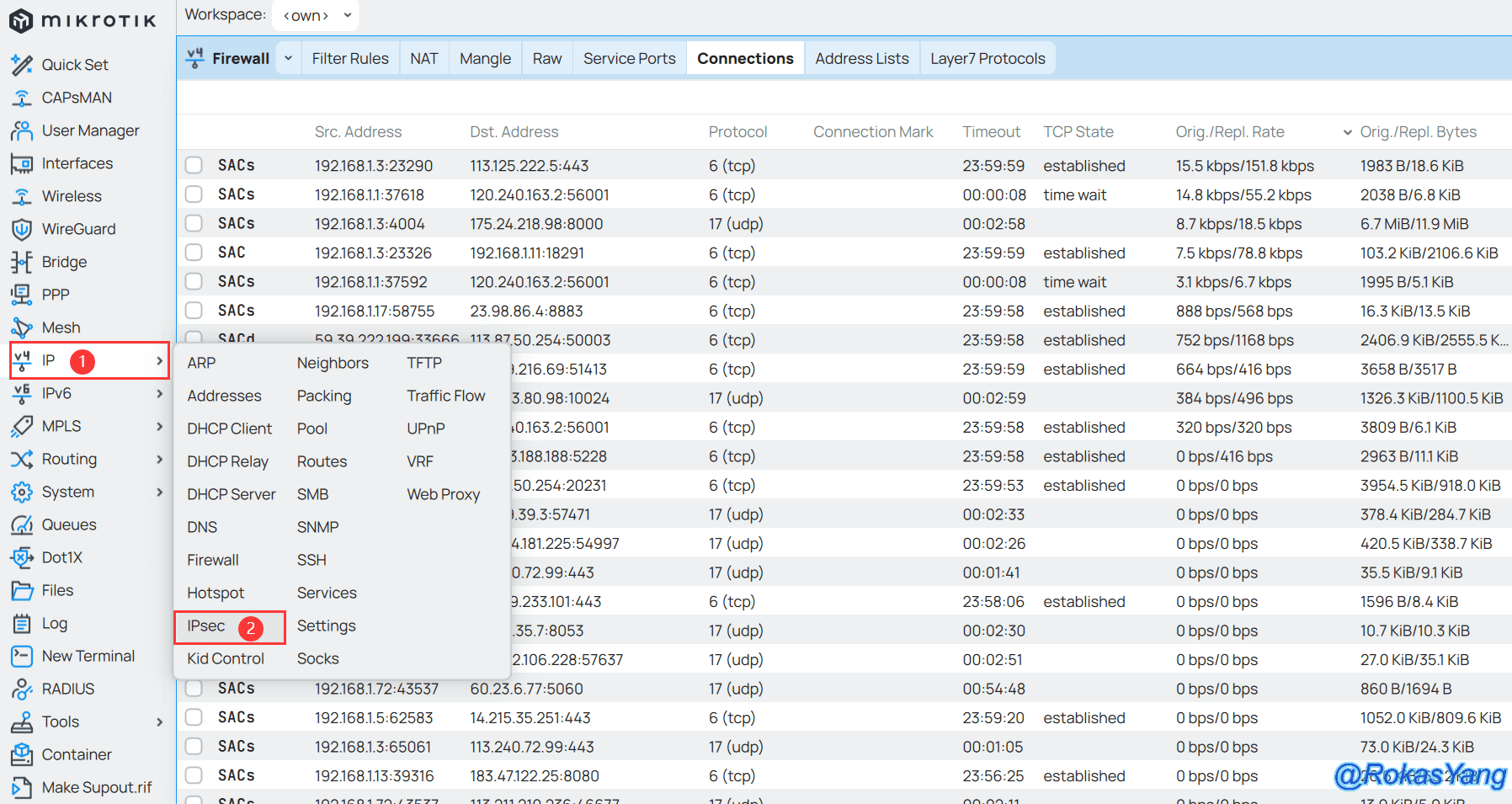

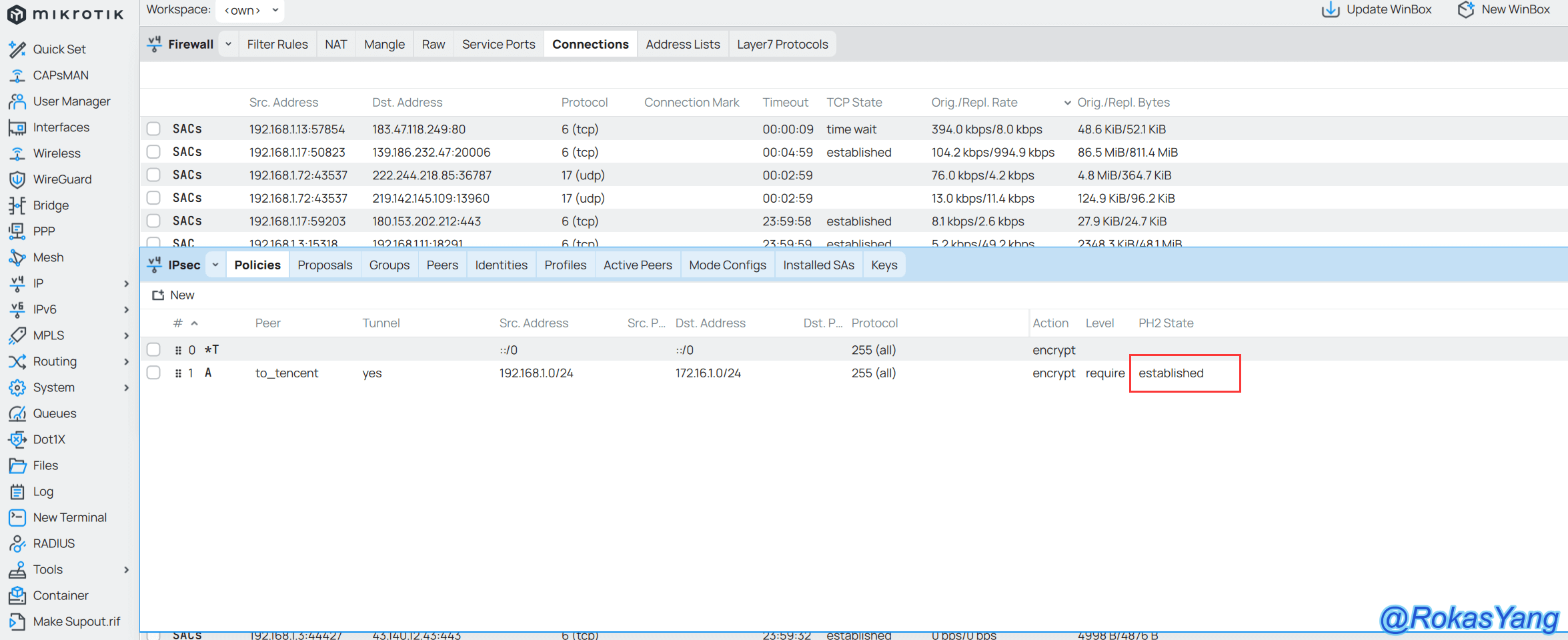

2.5 Убедитесь, что VPN-туннель на обоих концах успешно установлен.

В облакеVPNКанал имеет маркировку“Подключено”:

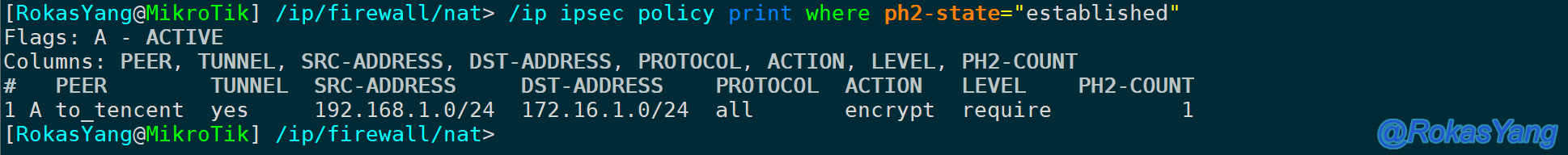

Под облакамиRouterOSизIPsecСтратегия отмечена какEstablished,На этом этапе VPN-туннель установлен:

[RokasYang@MikroTik] /ip/firewall/nat> /ip ipsec policy print where ph2-state="established"

Flags: A - ACTIVE

Columns: PEER, TUNNEL, SRC-ADDRESS, DST-ADDRESS, PROTOCOL, ACTION, LEVEL, PH2-COUNT

# PEER TUNNEL SRC-ADDRESS DST-ADDRESS PROTOCOL ACTION LEVEL PH2-COUNT

1 A to_tencent yes 192.168.1.0/24 172.16.1.0/24 all encrypt require 1

[RokasYang@MikroTik] /ip/firewall/nat>

На данный момент согласован только VPN-туннель. Маршрутизация в облаке не настроена, поэтому внутренняя сеть по-прежнему недоступна. Продолжим чтение.

3. Настройте несколько таблиц маршрутизации CCN, NAT частной сети и правила сопоставления IP-адресов.

3.1 Создание CCN

После создания нового CCN в консоли CCN войдите на страницу таблицы маршрутизации CCN:

3.2 Создание нескольких таблиц маршрутизации

Создайте две таблицы маршрутизации с именами rtb1 и rtb2:

3.3 Привязка бизнес-VPC к таблице маршрутизации CCN

Известно, что бизнес-VPC (то есть VPC, который необходимо соединить между облаком и внешним облаком) — это vpc-6sbvxdzj (10.100.1.0/24). Свяжите бизнес-VPC с таблицей маршрутизации 1:

3.4 Добавьте стратегию получения маршрута

Вернитесь к таблице маршрутизации CCN 1 и нажмите Стратегия приема таблицы маршрутизации-->Добавить политику:

Добавьте политику, разрешающую бизнес-VPC. После завершения добавления ситуация выглядит следующим образом:

3.5 Создайте NAT частной сети CCN и добавьте его в таблицу маршрутизации CCN.

АвторизоватьсяКонсоль шлюза NAT частной сети,Создайте новый шлюз NAT частной сети.,Обратите внимание, что тип должен быть выбран Облачная сеть., чтобы связать экземпляр, выберите Облачную, которую мы создали выше сеть Примерid:

После создания нажмите на страницу основной информации, и вы увидите локальный VPC и противоположный VPC. Запомните эти два VPC, которые необходимы при связывании таблицы маршрутизации CCN.

Вернуться к интерфейсу таблицы маршрутизации консоли Облачная сеть.,частная сетьNATизЛокальный VPCпривязать кCCNПримеризТаблица маршрутизации 1середина,После завершения привязки происходит следующее:

существоватьCCNТаблица маршрутизации 1середина Установить политику получения маршрутов,Добавить разрешенную частную сетьNATизЛокальный VPCизправило,После завершения добавления ситуация выглядит следующим образом:

Далее измените Одноранговое NAT частной сети. облако VPCпривязать кCCNПримеризТаблица маршрутизации 2середина,И настройте политику получения маршрутов, чтобы разрешить получение частных сетей.NATОдноранговое облако VPCизмаршрутизация。

3.6 Настройка правил сопоставления IP-адресов

Найдите шлюз NAT частной сети CCN, который мы создали ранее, и щелкните его, чтобы добавить правила SNAT.

Добавляем новое правило SNAT. Здесь мы используем трехуровневое сопоставление NAT. Конечно, вы также можете написать четыре слоя (IP + порт). Выбирайте по своим потребностям:

Как показано выше,мы будем В облаке10.100.1.6из Пример,сопоставлено с172.16.1.6,Запомни этот IP,Требуется на этапе проверки подключения.

Следует отметить, что уровень 3 может быть сопоставлен только «один к одному» и не может быть сопоставлен с пулом IP, тогда как уровень 4 может быть сопоставлен с пулом IP.

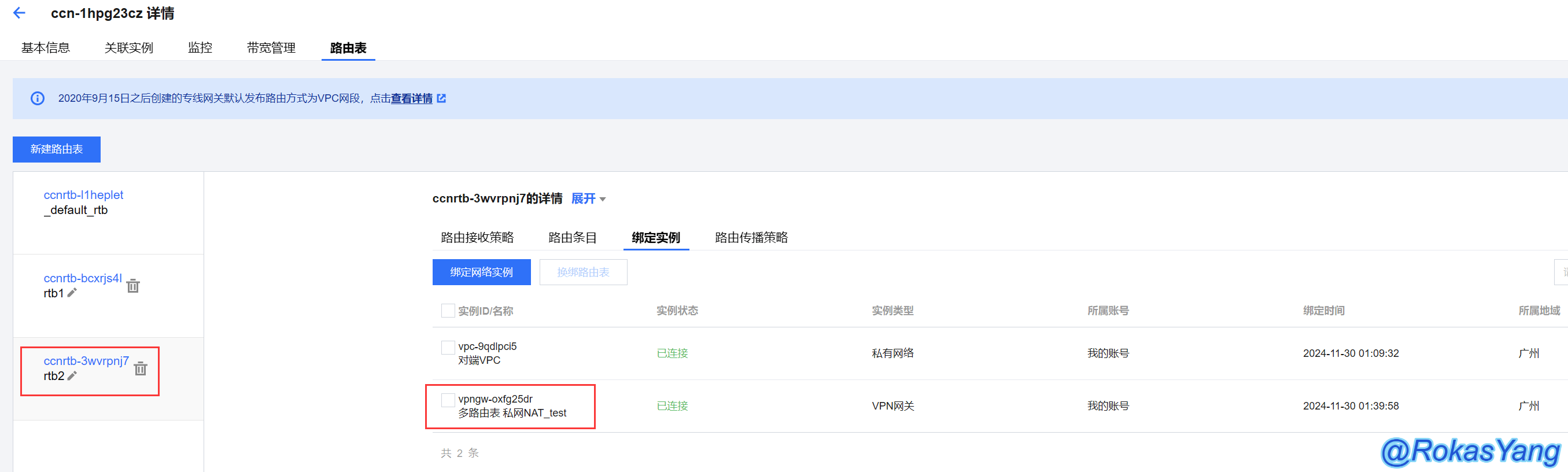

3.7 Свяжите VPN-шлюз с таблицей маршрутизации

Свяжите созданный выше VPN-шлюз CCN с таблицей маршрутизации 2 экземпляра CCN:

И добавьте политику получения, которая разрешает VPN-шлюзам, в политику получения маршрутов:

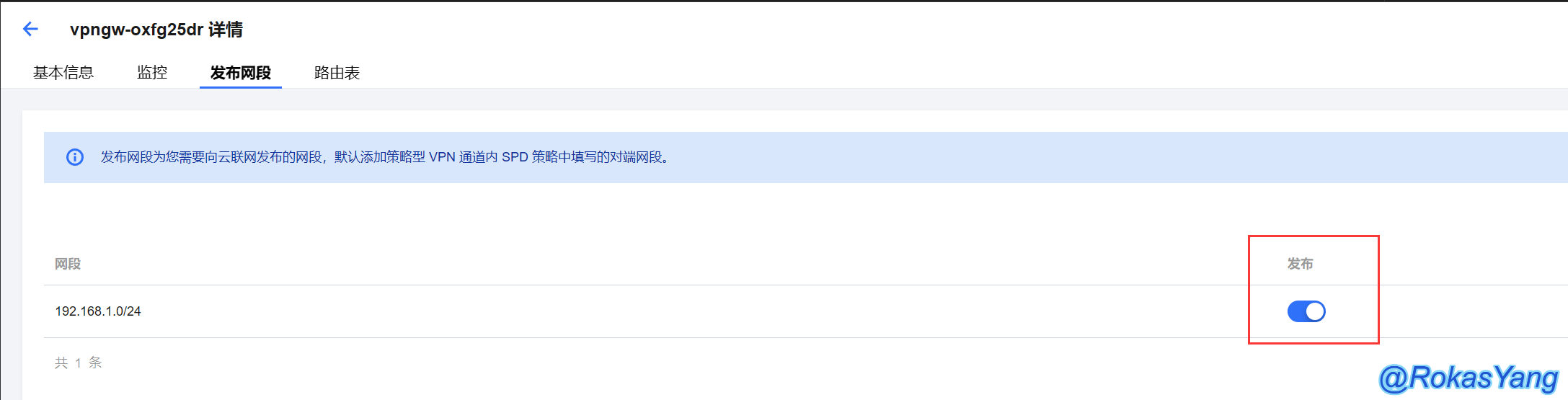

3.8 Публикация таблицы маршрутизации VPN-шлюза в CCN

Перейдите на страницу публикации сегмента сети консоли VPN-шлюза, опубликуйте маршрут к сегменту сети IDC и проверьте:

Примечание. Чтобы опубликовать маршруты в CCN, только если канал VPN имеет тип политики SPD, вам необходимо вручную опубликовать маршруты в CCN на шлюзе VPN.

4. Настройте и опубликуйте маршруты VPC в CCN.

4.1 Настройка локальной маршрутизации VPC и публикация NAT частной сети

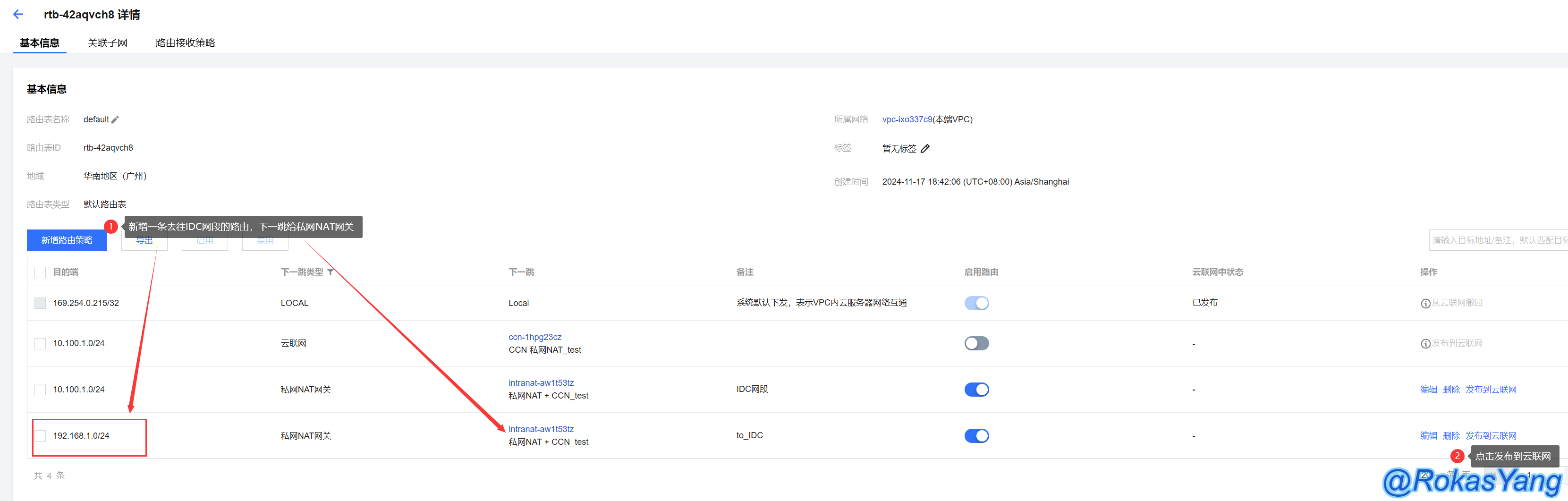

Вернитесь в консоль NAT частной сети, щелкните локальный VPC и добавьте новый маршрут в таблицу маршрутизации по умолчанию локального VPC:

Добавьте новый маршрут в сегмент сети IDC (например, последний маршрут на рисунке ниже — это вновь добавленная запись маршрута, сегмент сети IDC: 192.168.1.0/24), а следующий переход — это частный маршрут типа CCN. сетевой шлюз NAT и обязательно нажмите, чтобы опубликовать этот маршрут в Cloud Network. Просто не трогайте указанный выше маршрут.

4.2 Конфигурация и публикация маршрута VPC узла NAT частной сети

Таким же образом найдите таблицу маршрутизации по умолчанию однорангового VPC, добавьте маршрут, в котором местом назначения является IP-адрес, сопоставленный с NAT, а следующим прыжком — шлюз NAT частной сети, и опубликуйте этот маршрут в облачной сети:

5. Проверка подключения

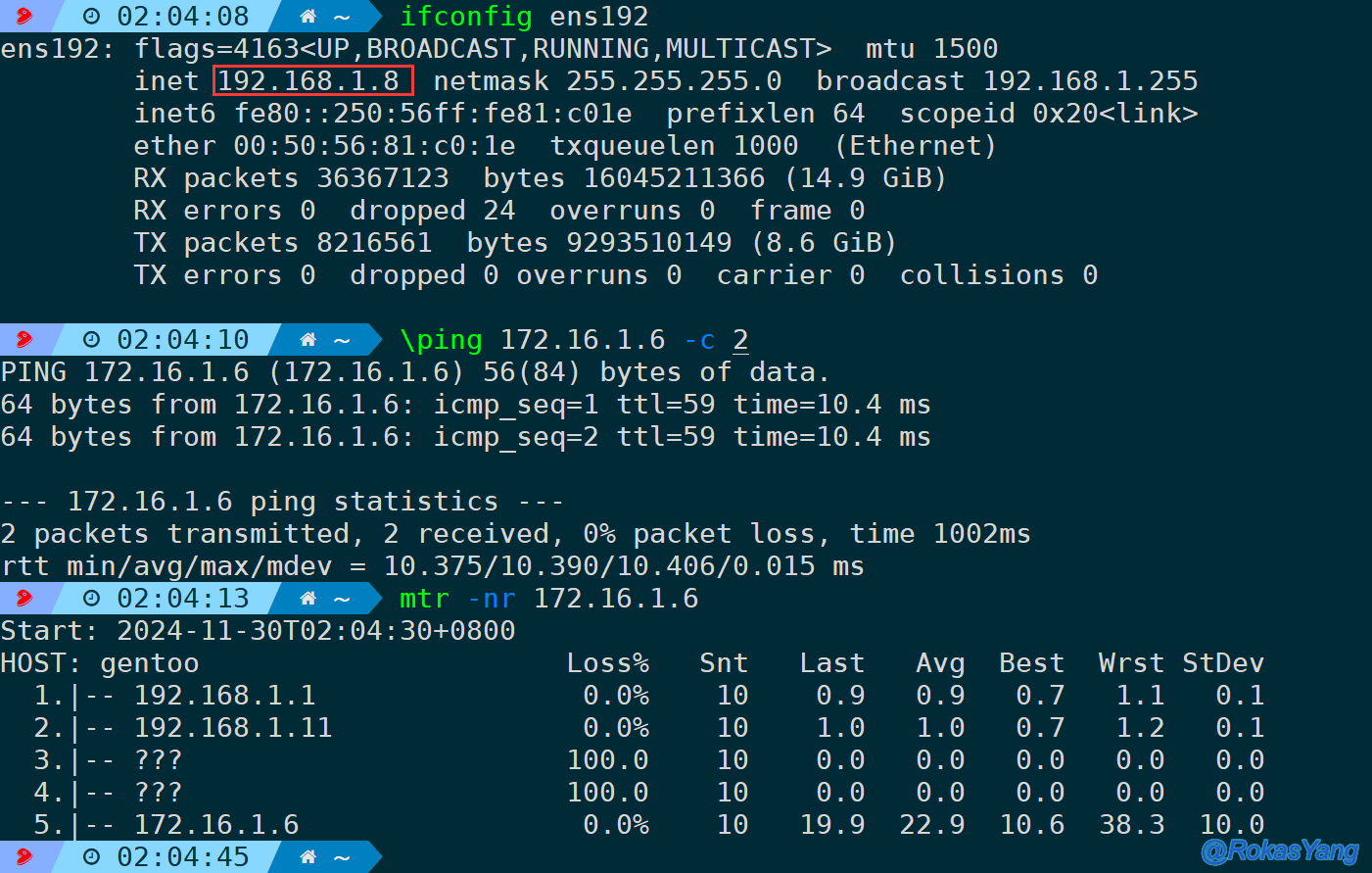

5.1 ping, mtr, проверка трассировки

После тестирования из облака в облако связь нормальная:

Протестируйте под облаком в облаке. Обратите внимание, что в данный момент вам нужен доступ к сопоставленному IP-адресу в облаке. Например, наш сопоставленный IP-адрес — 172.16.1.6. Найдите любой компьютер в облаке для доступа к сопоставленному IP-адресу в облаке. Облако. Тест подключения в норме:

5.2 Проверка захвата пакетов

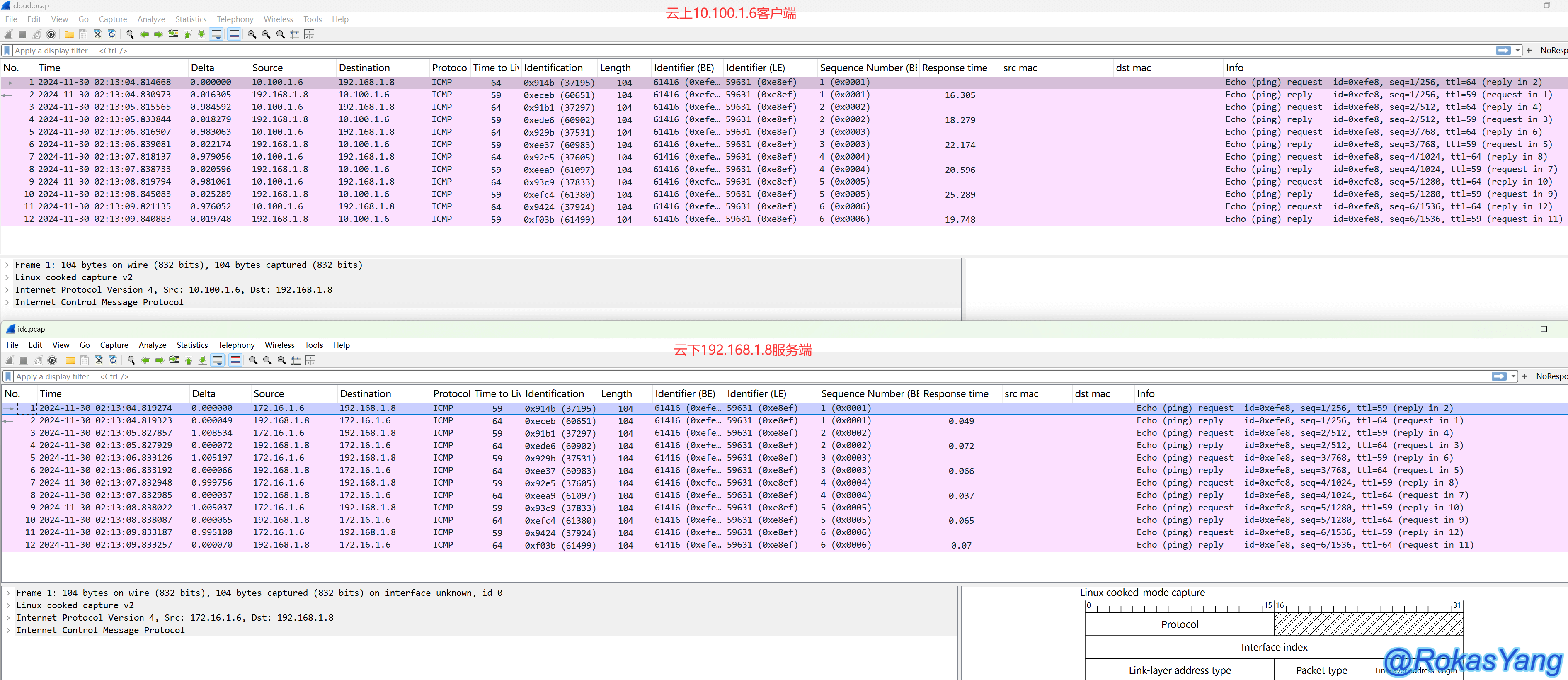

5.2.1 Одновременная проверка захвата пакетов в облаке и в облаке

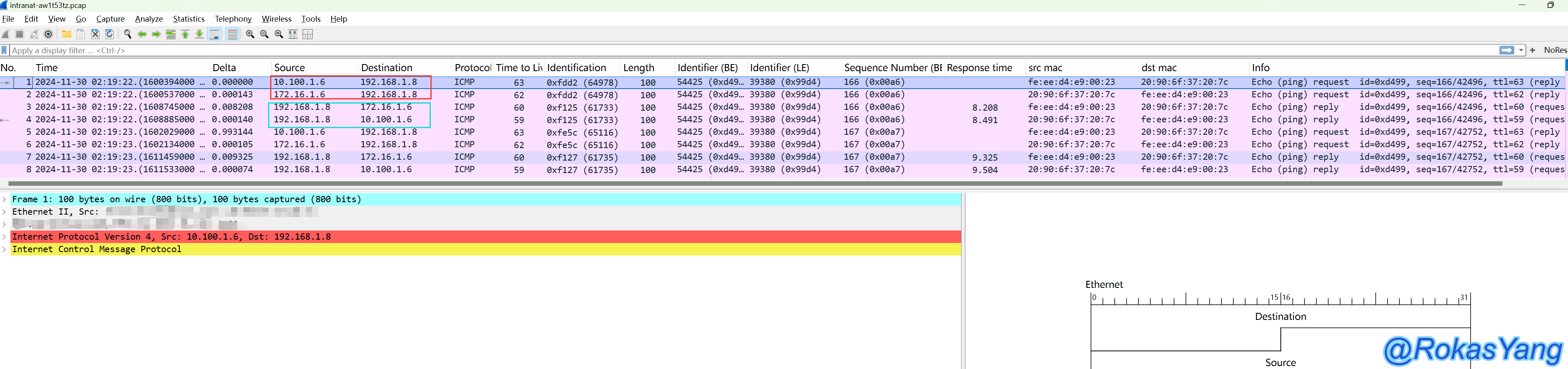

При использовании компьютера 10.100.1.6 в облаке для проверки связи с компьютером 192.168.1.8 за пределами облака одновременно захватывайте сообщения ICMP как в облаке, так и за его пределами.

Захват пакетов машинами в облаке может осуществляться следующим образом:

tcpdump -i any -nn -s 0 icmp and host 192.168.1.8 -v -w cloud.pcapМашинный захват пакетов под облаком:

tcpdump -i any -nn -s 0 icmp -v -w idc.pcapВидно, что когда машина 10.100.1.6 в облаке связывается с 192.168.1.8 под облаком, источником пинг-запроса, полученного облаком, становится 172.16.1.6 из-за трансляции адреса SNAT в облаке, а остальные такие как ip. Такие поля, как id и icmp.seq, не будут изменены:

5.2.2 Проверка захвата пакетов NAT частной сети

Из захвата пакета NAT частной сети мы видим, что когда 10.100.1.6 обращается к 192.168.1.8, NAT частной сети сначала передает адрес источника на IP-адрес, сопоставленный с 172.16.1.6, а затем отправляет его партнеру после получения; ответ от узла, 172.16.1.6icmp При ответе измените 172.16.1.6 на 10.100.1.6 и отправьте его источнику.

6. Резюме

На данный момент в этой статье подробно описано, как решить проблему конфликта сегментов сети между IDC в облаке и IDC в облаке с помощью VPN типа облачной сети, многомаршрутной таблицы CCN и NAT частной сети, а также обеспечить совместимость между два конца. Сначала создайте VPN-шлюз и канал и настройте IPsec VPN в облаке, чтобы обеспечить консенсус между обоими концами, затем используйте таблицы мультимаршрутизации CCN и NAT частной сети для трансляции адресов и управления маршрутизацией, свяжите бизнес-VPC и экземпляр NAT; и настраивают правила сопоставления IP-адресов, и маршруты публикуются в CCN, и, наконец, выполняется проверка подключения для обеспечения нормальной связи между облаком и облаком. В то же время пакеты перехватываются в облаке, под облаком и NAT частной сети. наблюдать за преобразованием IP, которое происходит в промежуточном процессе.

Поставляется с PDF-версией:

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.