[Linux] система opencloudos OpenSSH обновлена до OpenSSH_9.8P1

Обновление фона:

В версиях OpenSSH до 9.6 существует уязвимость безопасности, вызванная уязвимостью внедрения команд операционной системы.

Номер уязвимости: CVE-2023-51385.

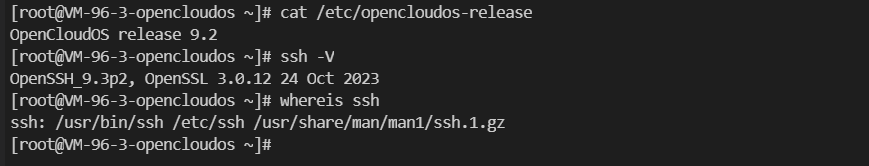

Системная среда для этого обновления:

opencloudos9.2

Другие версии Centos также применимы. Обновление сопряжено с определенными рисками, и вы не совсем уверены. Обязательно войдите в консоль Tencent Cloud, чтобы выполнить резервное копирование моментального снимка перед обновлением.

Шаги операции:

1. Проверьте текущую версию openssh и каталоги, связанные с openssh.

ssh -V

whereis ssh

2. Резервное копирование файлов ssh и связанных каталогов.

mv /etc/ssh /etc/ssh.bak

mv /usr/bin/ssh /usr/bin/ssh.bak

mv /usr/bin/ssh-keygen /usr/bin/ssh-keygen.bak

mv /usr/sbin/sshd /usr/sbin/sshd.bak

mv /etc/pam.d/sshd /etc/pam.d/sshd.bak3. Загрузите пакет исходного кода openssh и разархивируйте его в пакет исходного кода.

Запишите здесь адрес загрузки openssh: Адрес загрузки: https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/

wget https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-9.8p1.tar.gz

tar -xf openssh-9.8p1.tar.gz

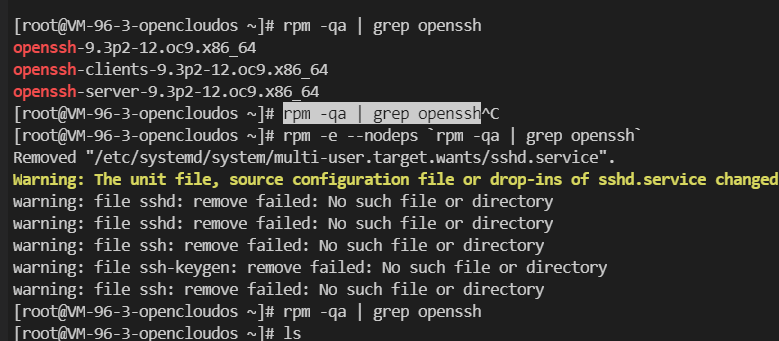

cd openssh-9.8p1/4. Запросите и удалите исходный пакет openssh.

rpm -qa | grep openssh

rpm -e --nodeps `rpm -qa | grep openssh` #Эта команда принудительно удалит пакет rpm, связанный с openssh, найденный Воля.

rpm -qa | grep openssh

5. Установка и компиляция должны зависеть от среды.

yum groupinstall "Development Tools"

yum install -y openssl-devel zlib-devel pam-devel6. Скомпилируйте и установите

./configure --prefix=/usr/local/openssh9p6 --sysconfdir=/etc/ssh --with-pam --with-zlib

#Если возникает подобная ошибка, это означает, что текущая версия openssl системы ниже и требуется более высокая версия openssl.

#error: OpenSSL >= 1.1.1 required (have "100004df (OpenSSL 1.0.2k-fips 26 Jan 2017)")

#Поскольку эта операционная среда является средой opencloudos9.2, версия openssl, поставляемая с этой средой, — OpenSSL 3.0.12 имеет поддержку openssh9.8, поэтому нет необходимости обновлять opensslp.

make

make install7. Скопируйте новый файл конфигурации в исходный каталог и добавьте разрешения.

cp /usr/local/openssh9p6/sbin/sshd /usr/sbin/sshd

cp /usr/local/openssh9p6/bin/ssh /usr/bin/ssh

cp /usr/local/openssh9p6/bin/ssh-keygen /usr/bin/ssh-keygen

cp -p contrib/redhat/sshd.init /etc/init.d/sshd

chmod +x /etc/init.d/sshd8. Измените значения этих трех параметров PermitRootLogin, PubkeyAuthentication и PasswordAuthentication в /etc/ssh/sshd_config на yes.

PermitRootLogin yes #Разрешить пользователю root войти в систему через SSH

PubkeyAuthentication yes #Включить аутентификацию с открытым ключом

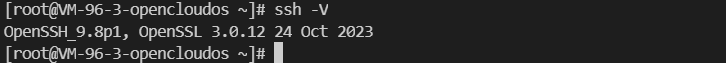

PasswordAuthentication yes #Включить аутентификацию по паролю9. Запустите sshd автоматически после загрузки и начните проверку.

systemctl enable sshd

systemctl restart sshd

sshd -V

На этом всё готово.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?