Kubernetes настраивает Pod на использование прокси для доступа в Интернет

Настройте Kubernetes Pod для использования прокси-сервера для доступа в Интернет.

При управлении кластерами Kubernetes в корпоративной сетевой среде вы часто сталкиваетесь с ситуациями, когда вам необходимо настроить поды для доступа в Интернет через прокси-сервер HTTP. Это может быть связано с различными причинами, такими как ограничения политики безопасности, требования к сетевой архитектуре или необходимость доступа к определенным ресурсам. В этой статье будут представлены два распространенных способа настройки прокси-сервера, используемого подами в Kubernetes: через ConfigMap и непосредственная установка его в переменных среды приложения.

Сценарии использования

Сценарии настройки подов для использования агентов в кластере Kubernetes могут включать в себя:

- Осуществлять контроль и аудит исходящего трафика.

- Соблюдайте политики доступа к сети и пропускайте трафик через назначенные точки выхода.

- Внедрите прокси-изоляцию служб для повышения безопасности интрасети.

- Доступ к внешним приложениям,Мой сценарий - позвонитьdiscord api。

Метод настройки

Далее будут представлены два распространенных метода настройки:

Метод настройкиодин:использоватьConfigMap

Шаг 1. Создайте ConfigMap

создаватьодинназванныйproxy-configизConfigMapвключить информацию о настройках прокси:

apiVersion: v1

kind: ConfigMap

metadata:

name: proxy-config

data:

http_proxy: http://<proxy-server>:<port>

https_proxy: http://<proxy-server>:<port>

no_proxy: .cluster.local,.svc,.my-company.com,127.0.0.1заменять<proxy-server>и<port>для фактическогопрокси-серверизадресипорт。

Шаг 2. Ссылка на ConfigMap в определении модуля.

Измените определение модуля, чтобы использовать переменные среды в ConfigMap:

apiVersion: v1

kind: Pod

metadata:

name: example-pod

spec:

containers:

- name: example-container

image: nginx

envFrom:

- configMapRef:

name: proxy-configШаг 3. Убедитесь, что приложение может правильно использовать прокси.

В приложении Pod убедитесь, что эти переменные среды используются правильно. Например, в инструментах командной строки, таких как Curl и wget, переменные среды HTTP_PROXY и HTTPS_PROXY распознаются автоматически, тогда как клиентские библиотеки HTTP некоторых языков программирования могут требовать явной настройки прокси в коде.

Метод настройки 2: задается непосредственно в развернутых переменных среды.

Шаг 1. Установите переменные среды в определении модуля.

В отличие от ConfigMap, вы можете установить переменные среды непосредственно в определении Pod или Deployment. Я использую переменные среды непосредственно здесь:

apiVersion: apps/v1

kind: Deployment

metadata:

name: example-deployment

spec:

replicas: 2

selector:

matchLabels:

app: example

template:

metadata:

labels:

app: example

spec:

containers:

- name: example-container

image: nginx

env:

- name: http_proxy

value: http://<proxy-server>:<port>

- name: https_proxy

value: http://<proxy-server>:<port>

- name: no_proxy

value: .cluster.local,.svc,.my-company.com,127.0.0.1Этот подход обеспечивает более гибкую настройку, поскольку вы можете указать разные настройки прокси-сервера для разных развертываний.

Шаг 2. Примените изменения и подтвердите конфигурацию прокси-сервера приложения.

Аналогичным образом убедитесь, что ваше приложение или служба считывает и правильно использует эти настройки переменных среды.

Объяснение параметра

http_proxy/https_proxy: обозначениеHTTP/HTTPSизпрокси-сервер,Формат:http://<proxy-user>:<proxy-password>@<proxy-server>:<port>。no_proxy: обозначениеизадрес不通过прокси-сервердоступ。обычно включаютKubernetesиз Суффикс обнаружения службы похож на.cluster.local、.svcи локальная сетьизобъем。

Тестовые настройки прокси

После развертывания модуля мы можем проверить, вступят ли в силу эти настройки:

- Войдите в среду оболочки Pod:

kubectl exec -it example-pod -- /bin/sh- использовать

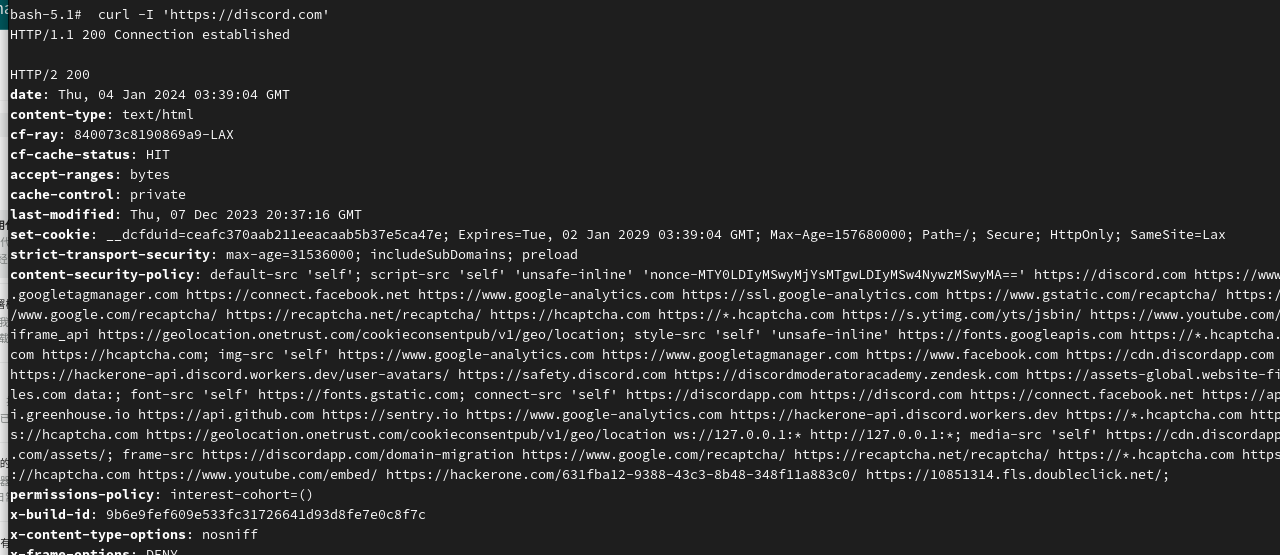

curlПроверьте, работает ли прокси: curl -I 'https://discord.com'

Если возвращается нормальный HTTP-ответ, настройки прокси-сервера действуют и работают правильно. Если у вас возникли тайм-ауты соединения или ошибки прокси-сервера, возможно, вам придется проверить конфигурацию прокси-сервера и настройки политики сети.

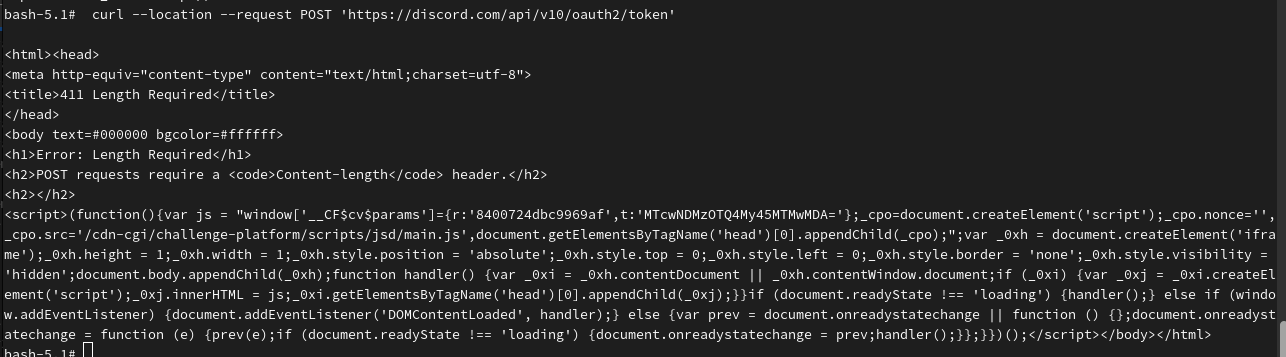

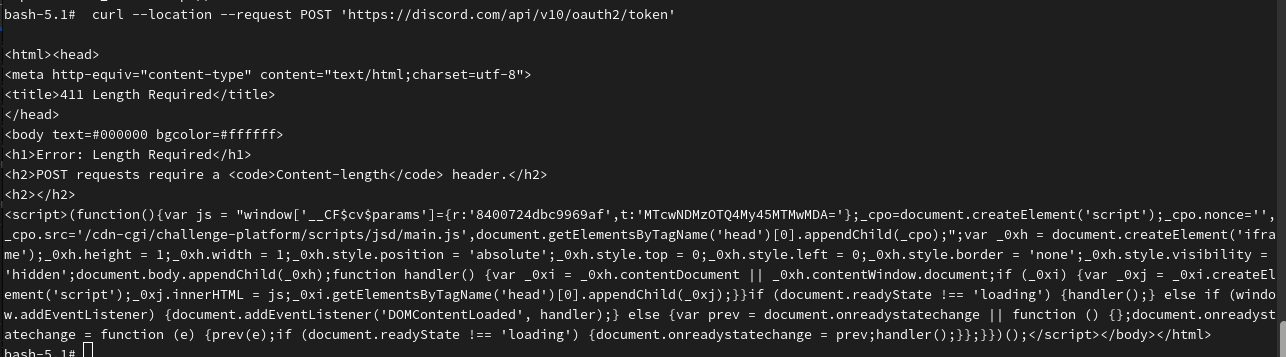

Проверьте интерфейс Discord, предоставленный вашим другом:

curl --location --request POST 'https://discord.com/api/v10/oauth2/token'

Заключение

Правильная настройка модулей Pod в Kubernetes для использования HTTP-прокси — ключевой шаг в удовлетворении требований корпоративной сети. Вы можете обеспечить контроль и гибкость исходящего трафика вашего кластера, используя ConfigMap или задав информацию о прокси-сервере непосредственно в переменных среды. Однако не забудьте тщательно протестировать перед развертыванием, чтобы убедиться, что все работает должным образом.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?