Краткое описание часто используемых плагинов в Burpsuite

Burpsuite Это популярный инструмент для тестирования на проникновение веб-приложений, который предоставляет множество встроенных и сторонних плагинов для расширения его функциональности. Берпсьют штекер — это тип, который может восстановить Burpsuite программные модули для улучшения Burpsuite функции и возможности

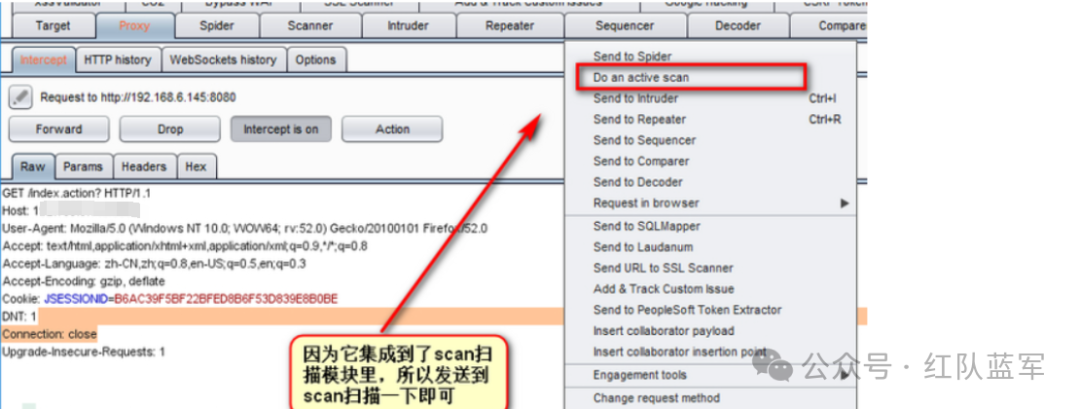

Active Scan++

представлять

В основном во время активного сканирования и пассивного сканирования,Чтобы усилить эффект сканирования,использоватьpythonписатьиз,Итак, чтобы загрузить среду Python

Выявляйте уязвимости в веб-приложениях, включая межсайтовый скриптинг, SQL-инъекцию и небезопасные прямые ссылки на объекты. Кроме того, Active Scan++ может обнаруживать проблемы при аутентификации, авторизации и управлении сеансами. Поддерживает одновременное тестирование нескольких целевых приложений.

Обнаруживаемые CVE

номер CVE |

|---|

CVE-2021-44228 (уязвимость выполнения произвольного кода Apache Log4j) |

Обнаружение утечек файлов Rails (CVE-2019-5418) |

Обнаружение нового RCE Struts (CVE-2018-11776) |

Обнаружение Struts2 RCE — CVE-2017-5638/S2-045 |

Обнаружение интересных файлов: /.git/config и /server-status. |

использовать XXE проходить Solr/Lucene Обнаружение впрыска RCE – CVE-2017-12629 |

Попытка преобразовать запрос в XXE XML, обнаружение CVE-2017-12611, CVE-2017-9805. |

Скорректируйте тесты на CVE-2014-6271 для лучшего покрытия. |

CVE-2014-6278 |

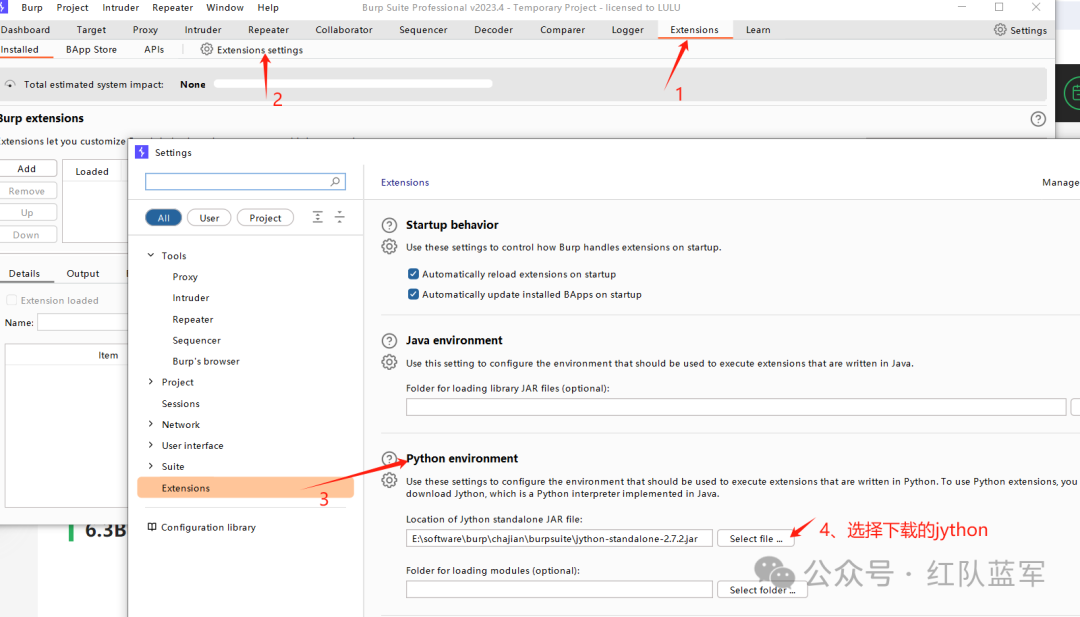

Установить

Предварительное условие: Загрузите Jython 2.5 или более позднюю версию.

Ссылка для скачивания: https://www.jython.org/download.html.

Jython возобновляет шаги в отрыжке

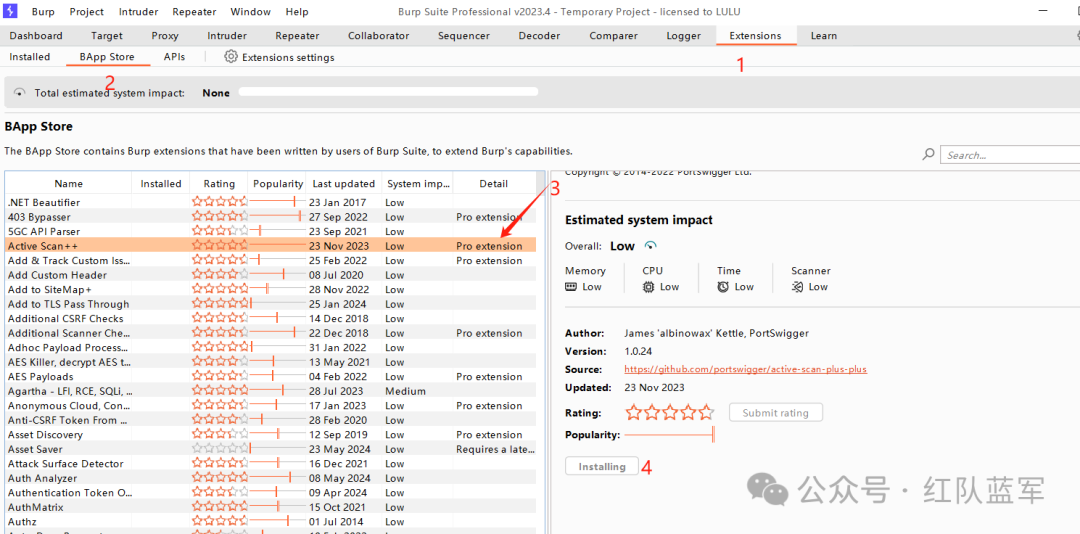

Скачать Active Scan++ в магазине

Fastjsonscan

представлять

Что такое десериализация Fastjson?

Fastjson — это библиотека Java с открытым исходным кодом, созданная Alibaba. Она используется для преобразования объектов Java в их представление JSON. Ее также можно использовать для преобразования строк JSON в эквивалентные объекты Java. Этот процесс часто называют сериализацией и десериализацией. Десериализация Fastjson — это процесс преобразования строки JSON в объект Java.

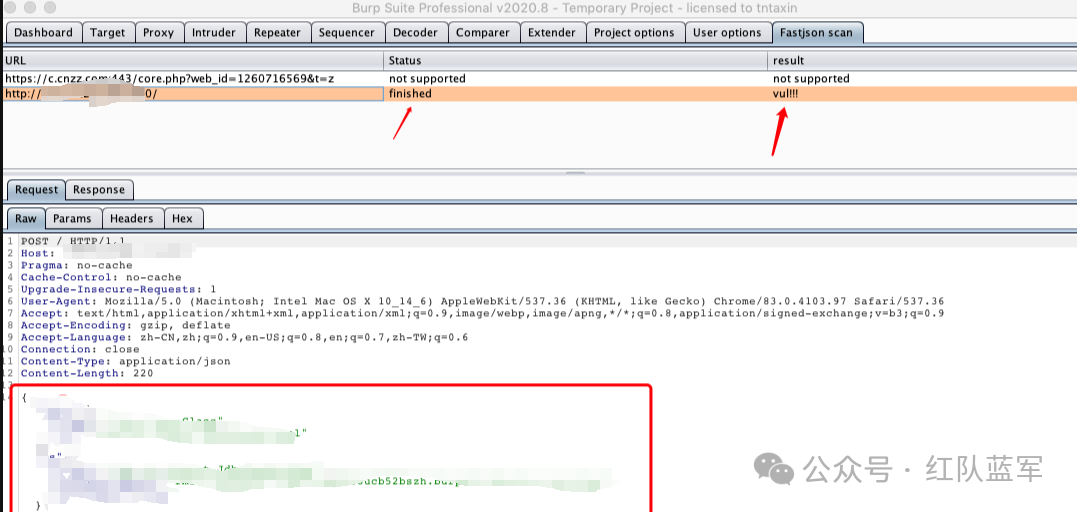

Для обнаружения уязвимостей десериализации Fastjson можно использовать плагин Fastjsonscan, который в основном представляет собой пассивное сканирование.

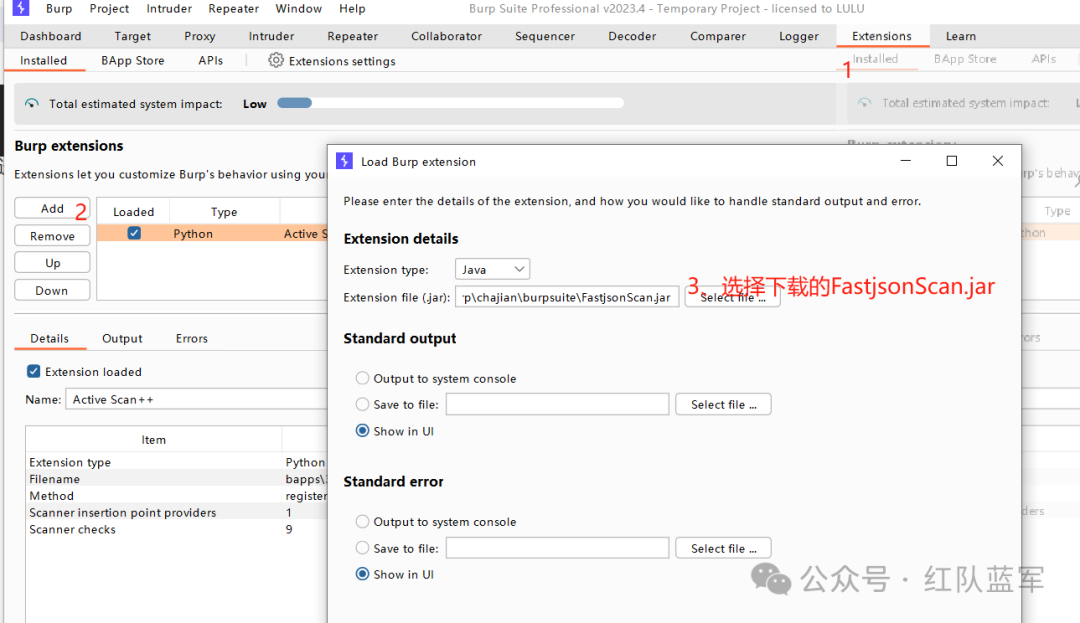

Установить

Адрес загрузки: https://github.com/Maskhe/FastjsonScan

использовать

помещение:Обнаружениекогда это необходимоdnslogОбнаружение,Когда DNSlog недоступен,встреча Обнаружениенеудача。

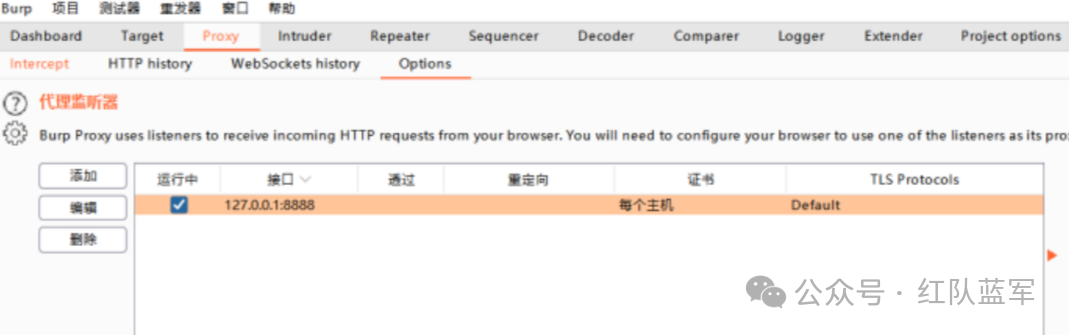

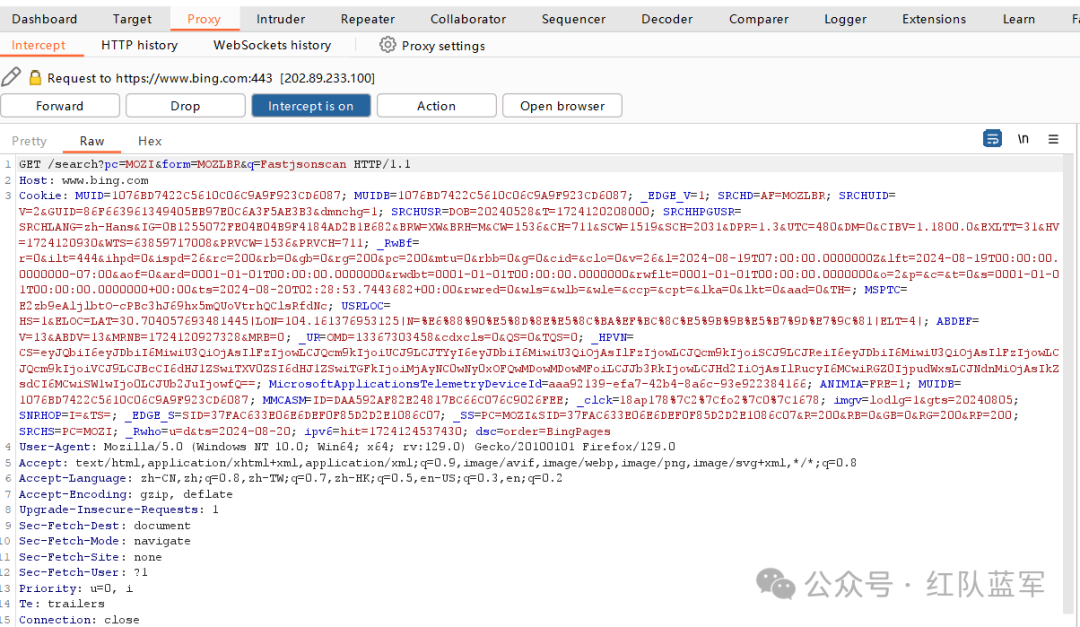

1. Откройте Burp, настройте прокси и приготовьтесь перехватывать пакеты.

2. Откройте веб-сайт, на котором должна быть обнаружена уязвимость десериализации Fastjson, и перехватите пакеты.

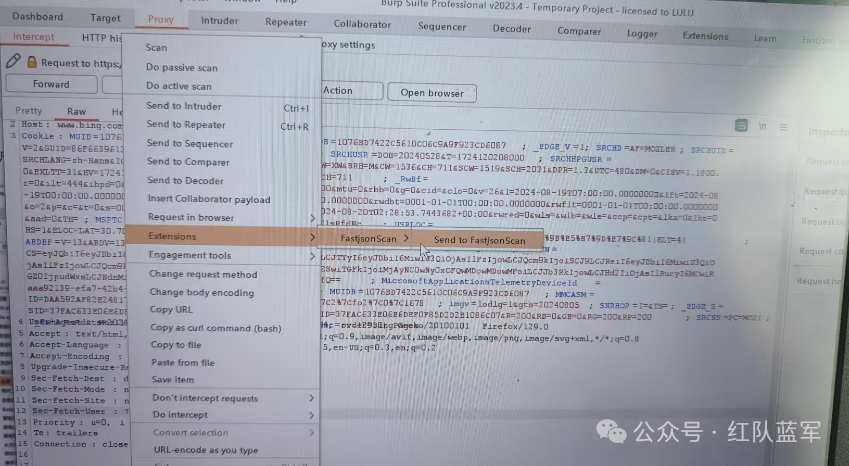

3. Щелкните правой кнопкой мыши ----》Отправить в FastjosnScan.

4. При обнаружении Fastjson появится проблема с прикрепленной полезной нагрузкой.

ShiroScan

представлять

Плагин пассивного сканирования shiro может сканировать только shiroCipherKey. Этот плагин будет выполнять обнаружение shiro для каждого имени домена и трафика порта, входящего из BurpSuite.

Функция

Широ рамка отпечатков пальцев

Ключ шифрования Широ Обнаружение,cbc,gcm

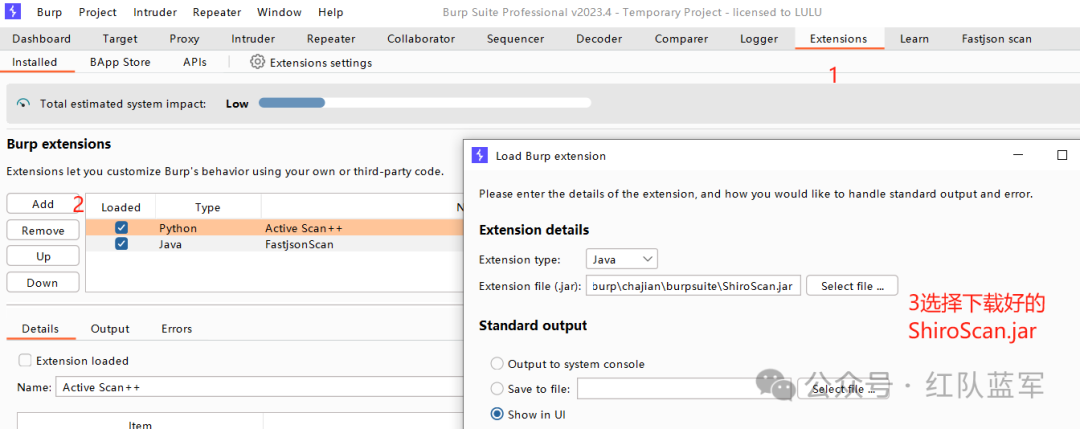

Установить

Адрес загрузки: https://github.com/Daybr4ak/ShiroScan.

использовать

1. Включите пассивное сканирование

2. Откройте Burpsuite и прокси-сервер браузера, посетите веб-сайт, который вы хотите оценить, найдите интерфейс входа в систему, затем заблокируйте пакет и войдите в систему в обычном режиме и найдите shiroCipherKey.

3. Реализуйте уязвимость десериализации Широ.

Захват shiroCipherKey активирует секретный ключ широлазейкииз. Используйте этот секретный ключ в сочетании с другим инструментом «ShiroExploit-v2.3.jar».

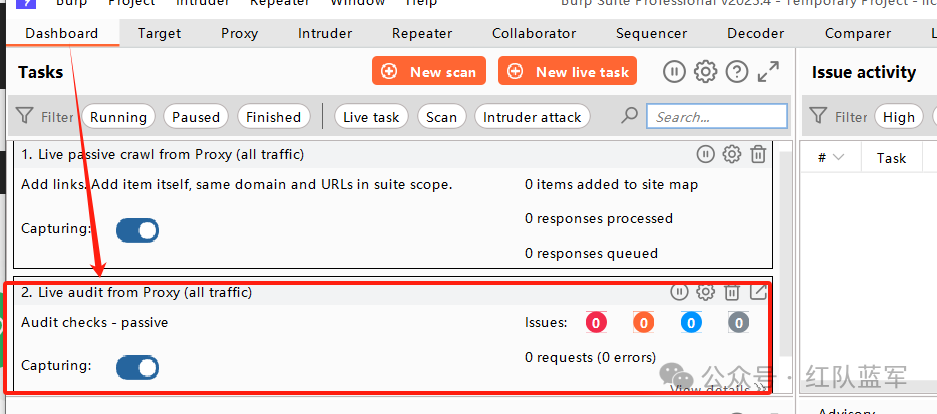

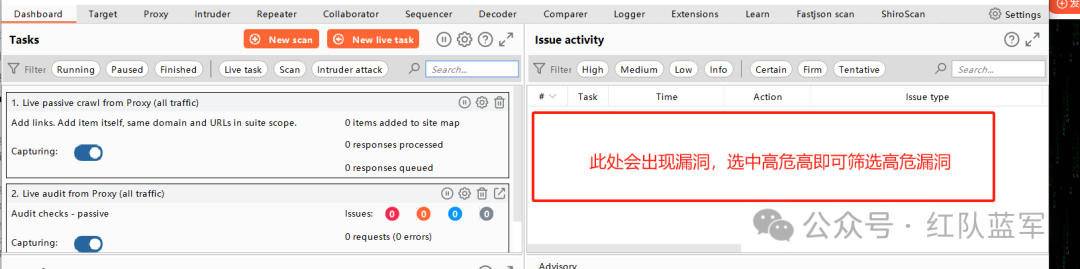

Log4j2Scan

представлять

Этот инструмент представляет собой пассивное сканированиеLog4j2лазейкиCVE-2021-44228изBurpSuiteплагин,Имеет поддержку нескольких платформ DNSLog (серверной части).,Поддерживает асинхронное одновременное Обнаружение, Обнаружение в интрасети, отложенное Обнаружение и т. д.

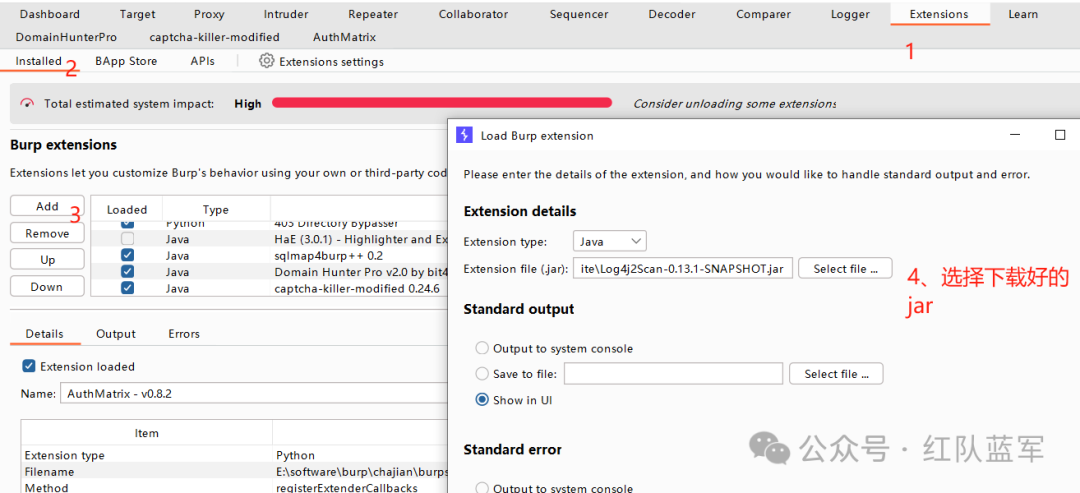

Установить

Адрес загрузки: https://github.com/whwlsfb/Log4j2Scan/releases.

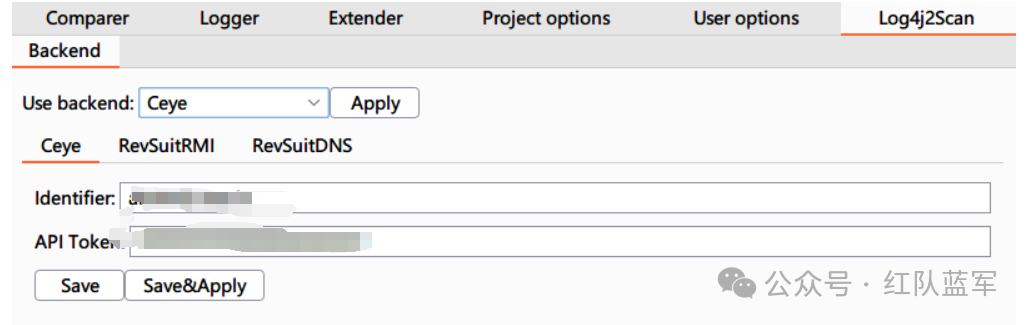

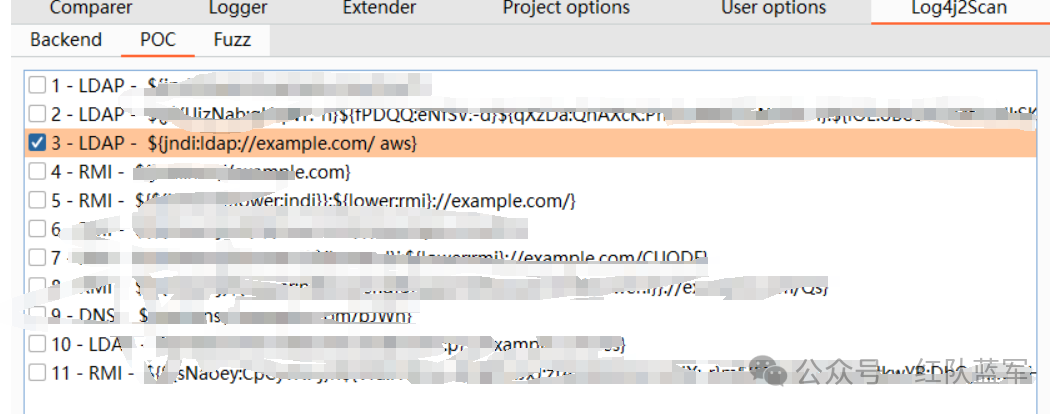

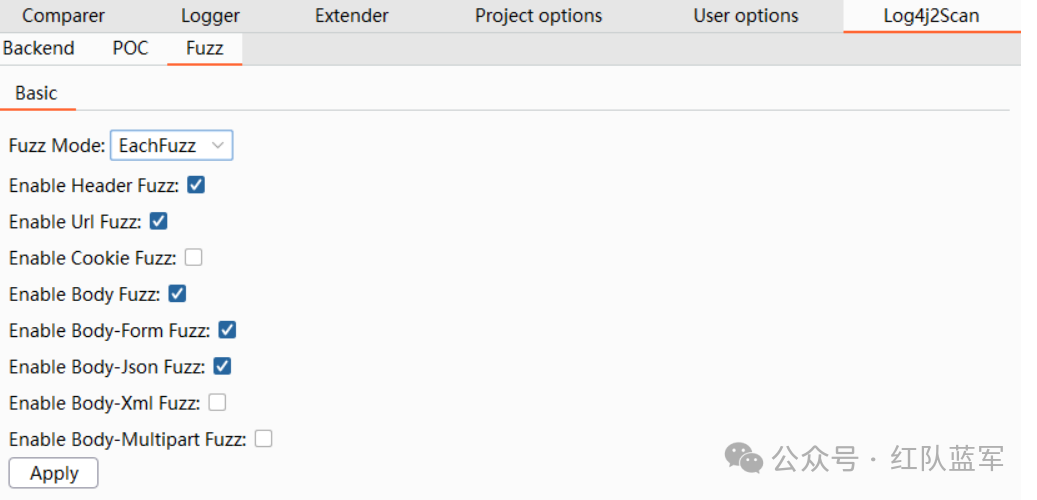

использовать

Вам необходимо расширить возможности настройки плагина

настраиватьBackend---->poc-------->fuzz

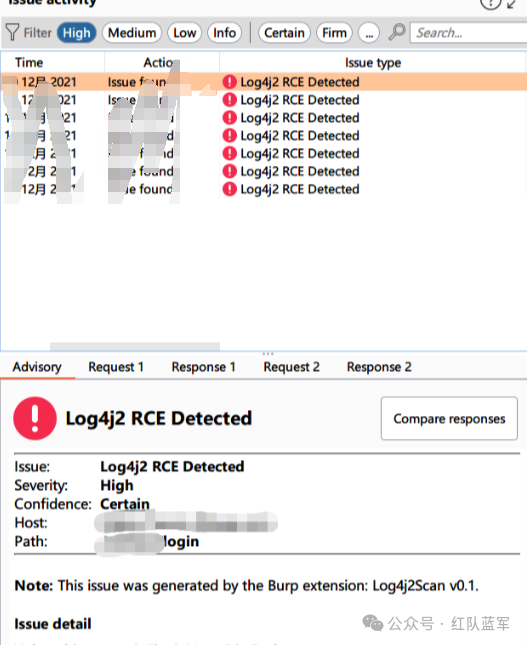

4、Скан найденизлазейки将встреча生成лазейкизапись появляется вBurpSuiteпервая страницаизIssue activityсередина。

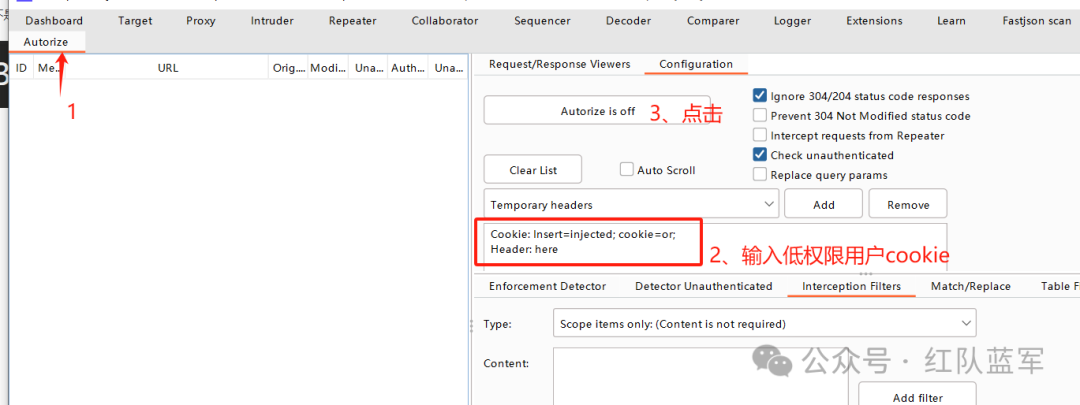

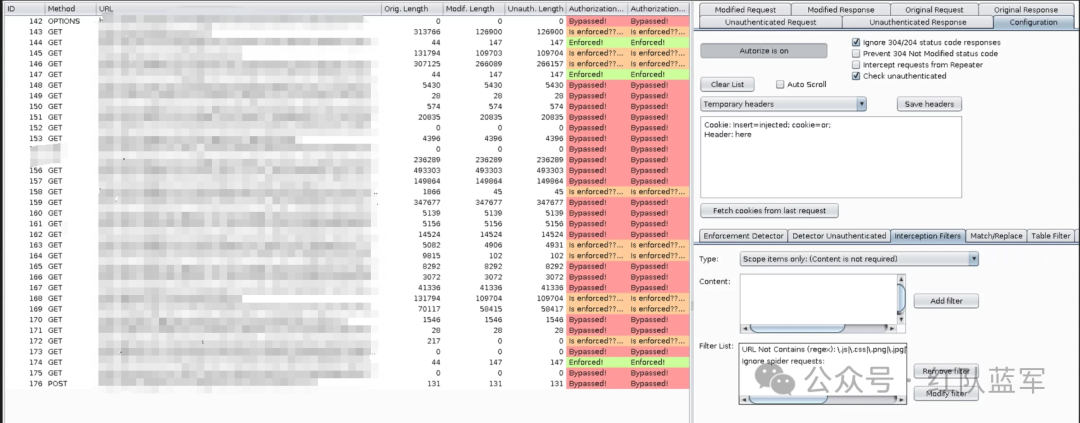

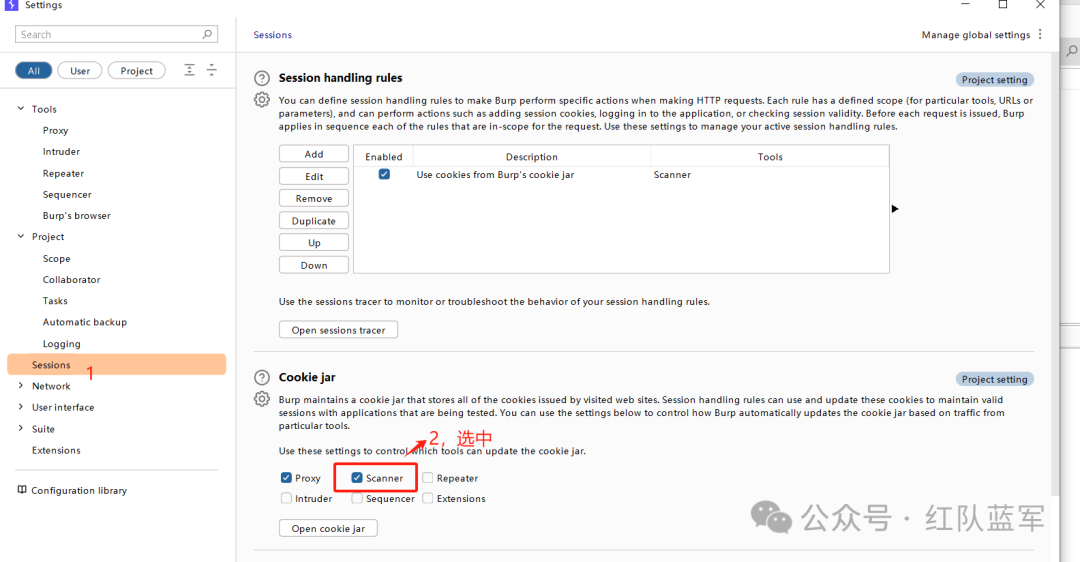

Autorize

представлять

Autorize — это расширение, призванное помочь тестерам на проникновение обнаруживать уязвимости авторизации, одну из наиболее трудоемких задач при тестировании на проникновение веб-приложений.

Расширение автоматически повторяет каждый сеанс запроса с пользователем с низким уровнем привилегий и обнаруживает уязвимости авторизации, преобразуя cookie Достаточно предоставить расширение и использовать пользователей с высоким уровнем привилегий для просмотра веб-сайта. Расширение автоматически повторяет каждый запрос с использованием сеанса пользователя с низким уровнем привилегий и лазейки авторизации Обнаружение. Помимо разрешения лазейки, это можно сделать и без каких-либо cookie Каждый запрос повторяется для обнаружения уязвимостей аутентификации.

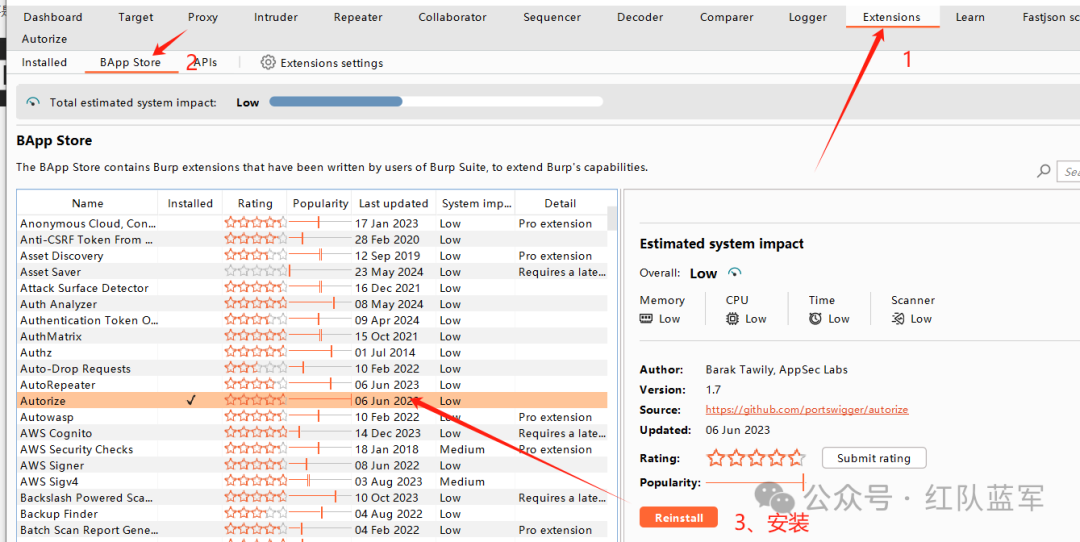

Установить

использовать

Сообщаемый статус выполнения следующий:

Обход! - красный

Обеспечьте это! - зеленый

Правоприменение? ? ? (Пожалуйста, настройте обязательное устройство Обнаружения) - желтый

1. Заполните поле cookie с низким уровнем привилегий и нажмите «Авторизовать». is off,Затемиспользовать Высокий авторитетиз Аккаунт для просмотра всех Функция

2、

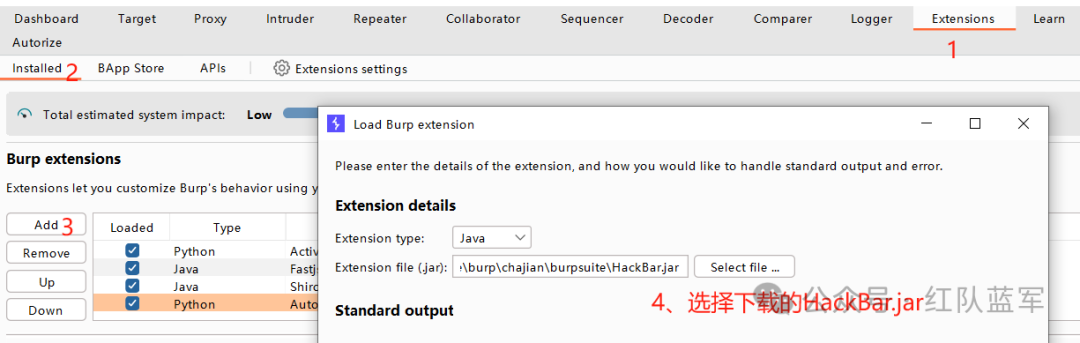

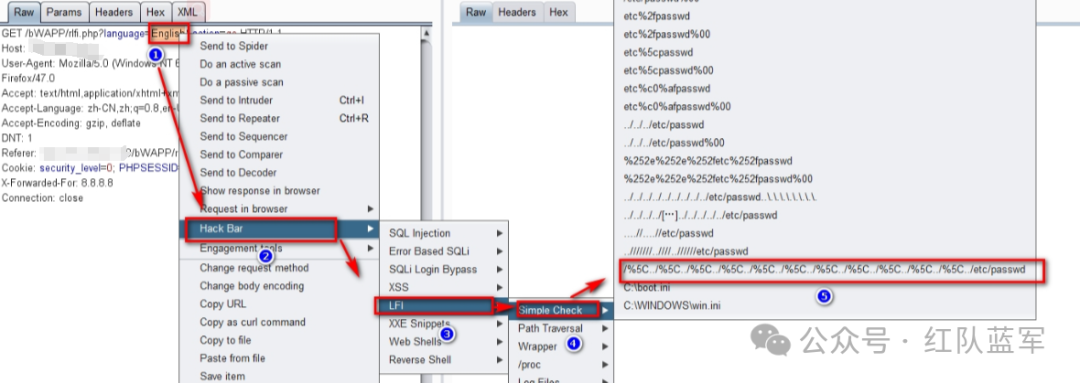

Hack Bar

представлять

Поддерживает SQL-инъекцию и пытается обойти защиту WAF, XSS, SHELL и т. д.

Установить

Адрес загрузки: https://github.com/d3vilbug/HackBar/releases/tag/1.0.

использовать

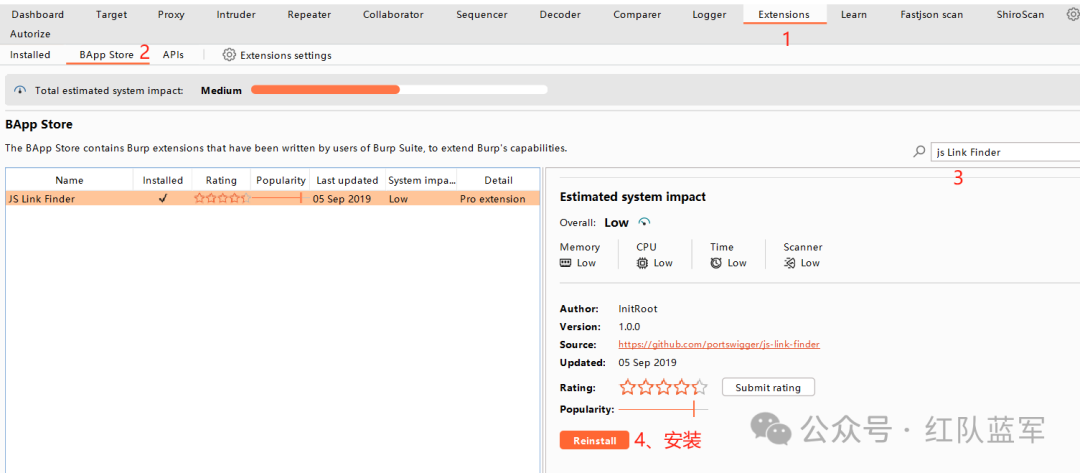

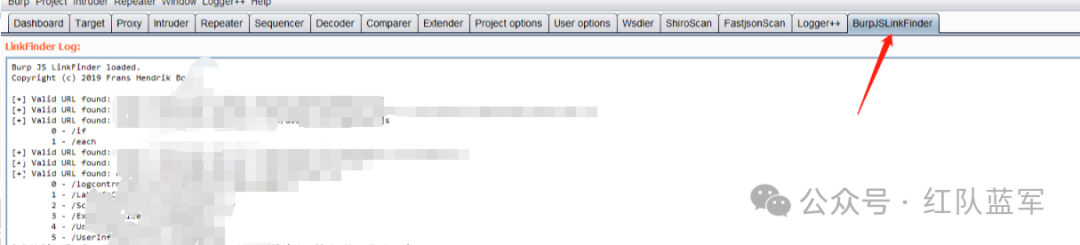

js Link Finder

представлять

Плагин специально для поиска ссылок в js, пассивного сканирования

Установить

Адрес загрузки: https://github.com/InitRoot/BurpJSLinkFinder.

Установитьиз Не забудьте импортировать независимый пакет jython.,Я уже здесь. Установить,ссылкаActive Scan++иметьпредставлятькак Установить。здесьиспользоватьburpПринесите свой собственныйизjs Link Finder

использовать

Настройте прокси и откройте Burp, который будет пассивно сканировать js-файлы. Многие URL-адреса извлечены из js. Вы можете попытаться получить к ним доступ.

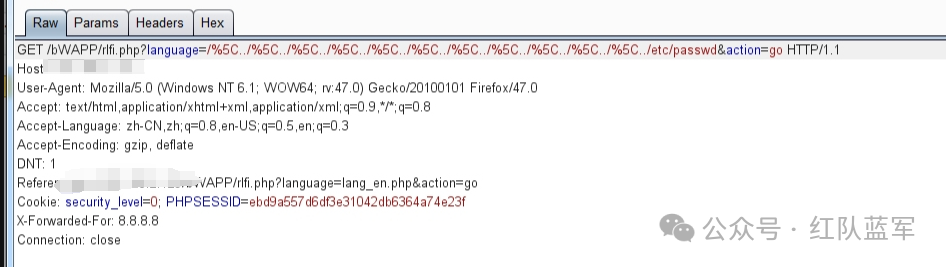

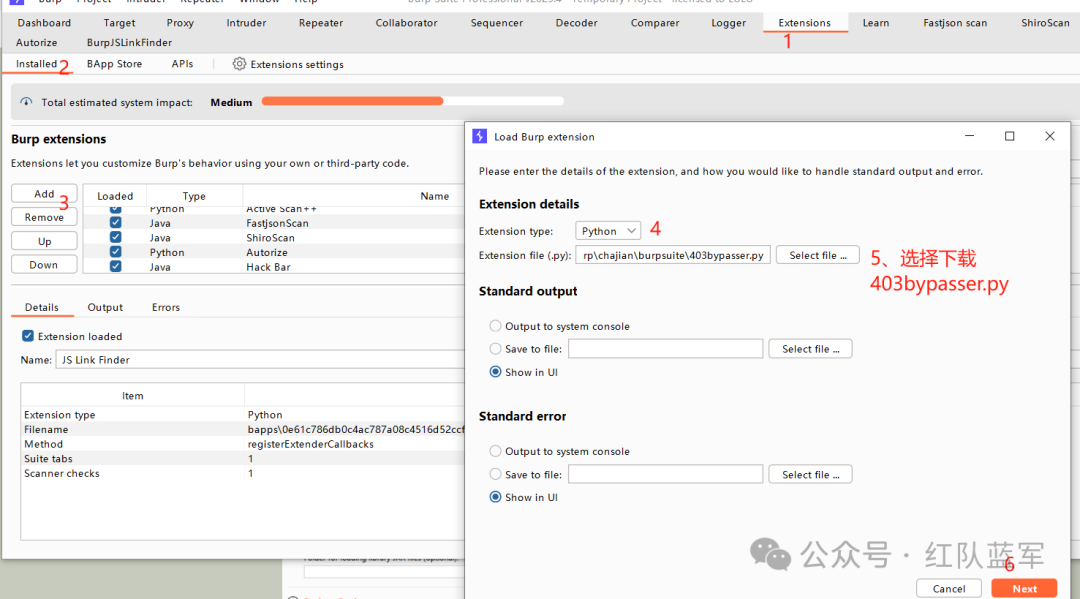

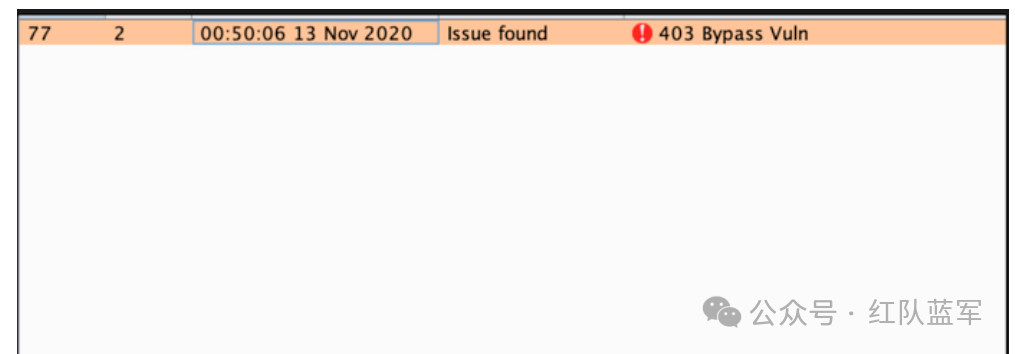

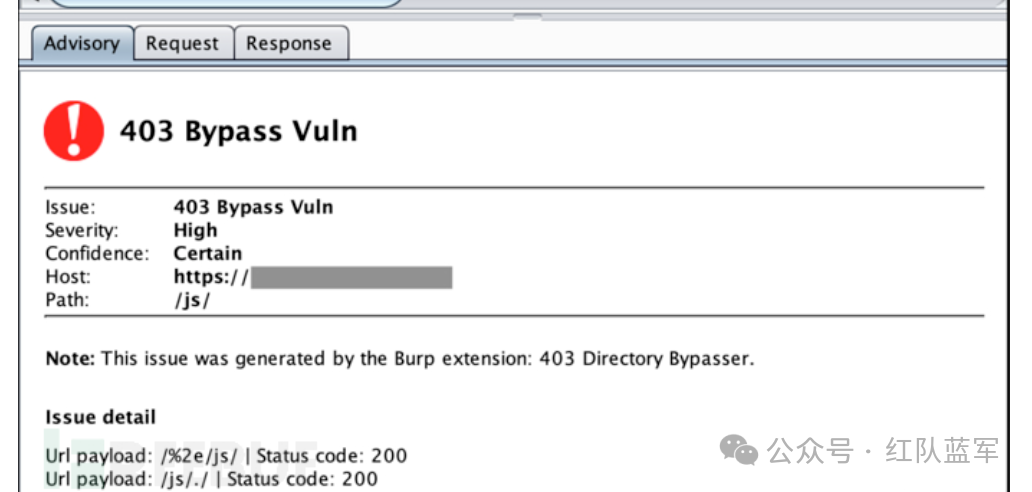

403 Bypasser

представлять

Обход сообщений об ошибках HTTP 403 (Запрещено) при тестировании веб-приложений. Это расширение позволяет пользователям легко изменять заголовки запросов и обходить ограничения, установленные сервером. Это особенно полезно для выявления скрытых каталогов и файлов, которые могли быть случайно открыты для доступа.

Установить

Адрес загрузки https://github.com/sting8k/BurpSuite_403Bypasser;

Установитьиз Не забудьте импортировать независимый пакет jython.

использовать

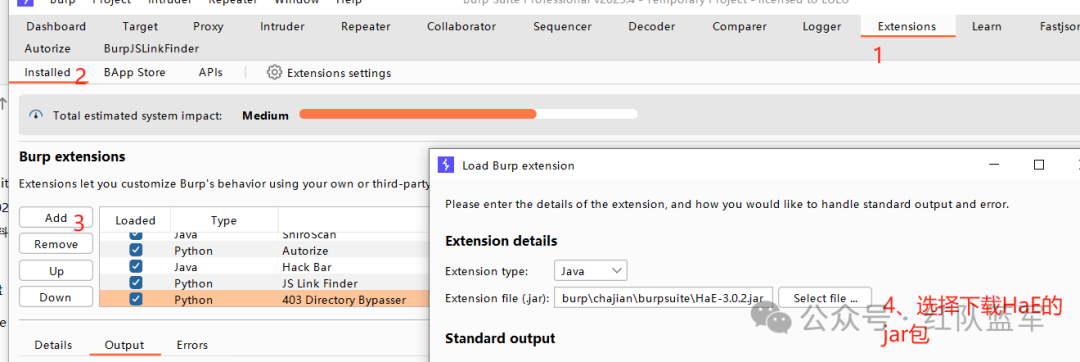

HaE

представлять

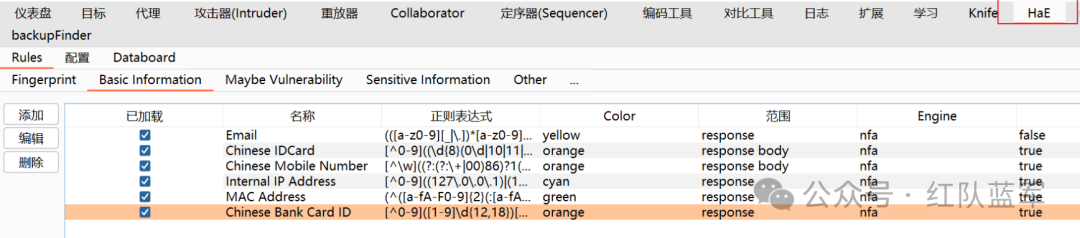

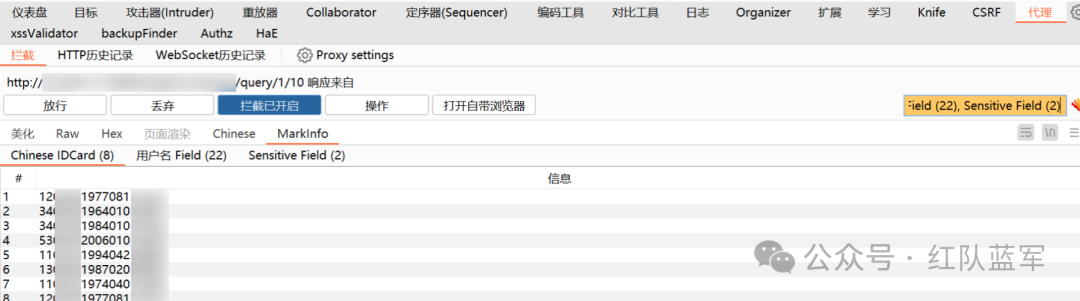

HaE основан на плагине BurpSuite API Разработка Java. Подсветка запросов и извлечение информации. Плагин вспомогательной среды.,Плагин может сопоставлять ответные сообщения или запрашивать сообщения обычным способом.,И выполнять выделение и извлечение информации для сообщений, которые соответствуют регулярному совпадению.

Установить

Адрес загрузки: https://github.com/gh0stkey/HaE/releases?page=1.

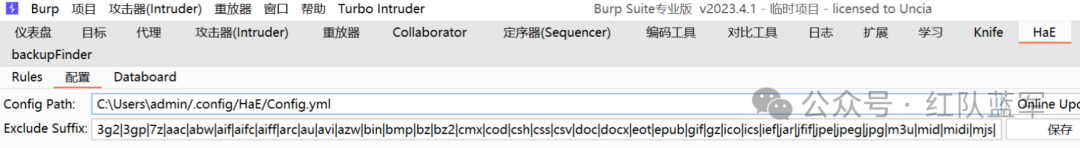

начальная нагрузкаHaEвстречаинициализация配置文件,Файл конфигурации по умолчанию имеет встроенное регулярное выражение.: Email,инициализацияиз配置文件встреча放在из/userroot/.config/HaE/в каталоге。

Нажмите «Настроить», чтобы просмотреть путь хранения файла конфигурации:

Помимо инициализации файла конфигурации,还иметьSetting.yml,Этот файл используется для хранения пути к файлу конфигурации и исключения суффиксов.;HaEПоддержка онлайн-обновления файлов конфигурации.,ты можешьпроходить НажмитеOnline Updateкнопка для обновления(В некоторых сетях требуется прокси)。

Только УстановитьхорошийHAEплагинпосле,Существует только одно правило по умолчанию для электронной почты.,可以НажмитеOnline UpdateКнопка для обновления правил онлайн

использовать

sqlmap4burp++

представлять

sqlmap4burp++ — это плагин связи Burp и sqlmap, совместимый с системными платформами Windows, Mac и Linux.

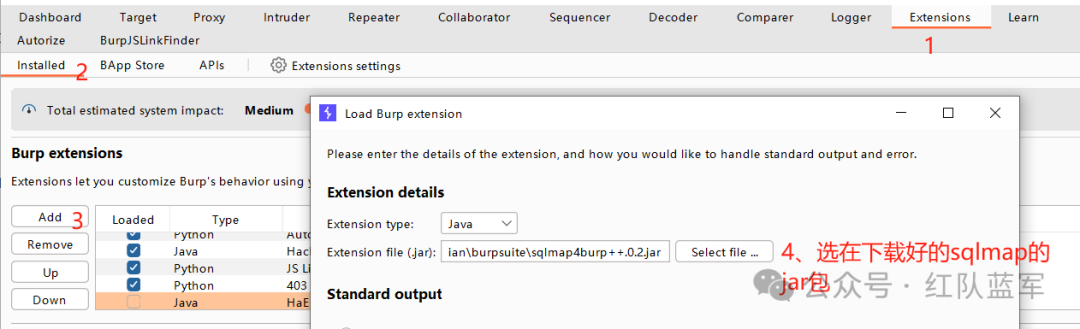

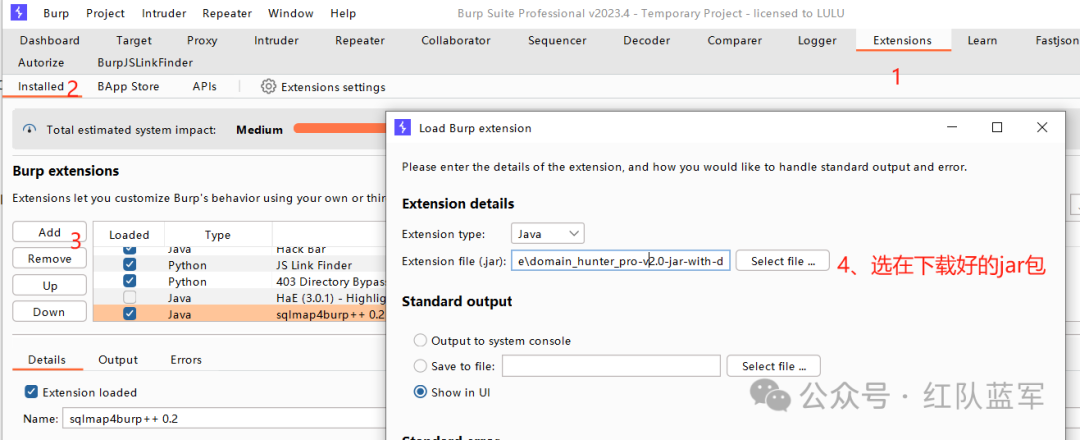

Установить

Адрес загрузки: https://github.com/c0ny1/sqlmap4burp-plus-plus/releases.

использовать

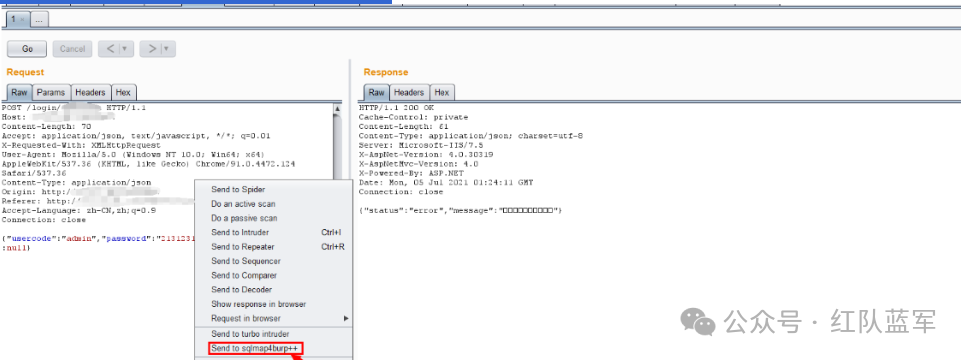

1. Захватите пакет, затем щелкните правой кнопкой мыши и выберите «Отправить в burp4sqlmap++».

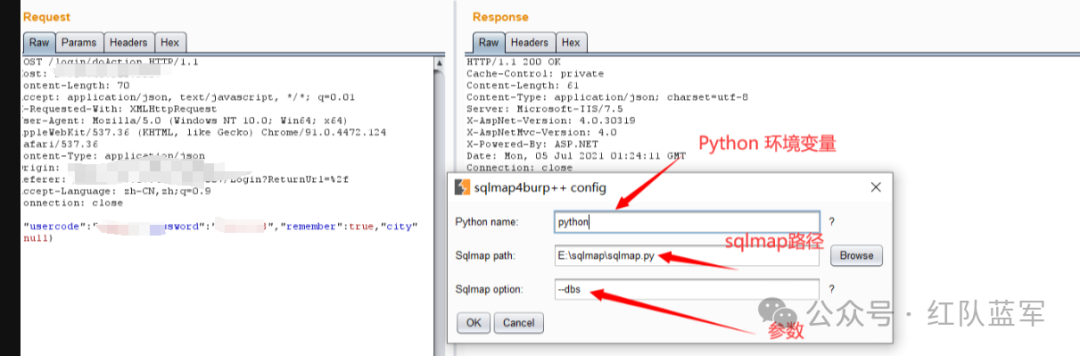

2. После отправки в burp4sqlmap++ появится следующий интерфейс:

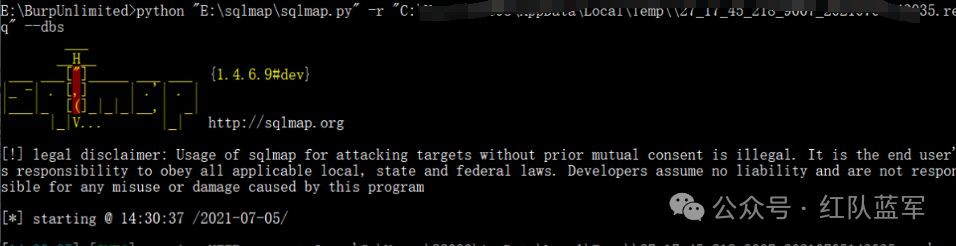

3. Нажмите кнопку ОК.

Сбор и управление информацией

представлять

Расширенная версия domain_hunter, необходимая для поиска SRC и управления оборудованием! Автоматизированный сбор активов; быстрое получение титулов; подключение внешних инструментов и т. д.

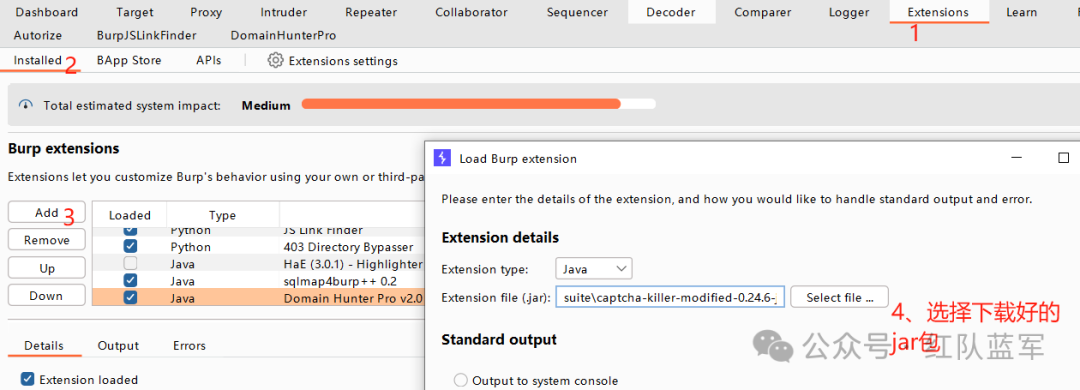

Установить

Адрес загрузки: https://github.com/bit4woo/domain_hunter_pro.

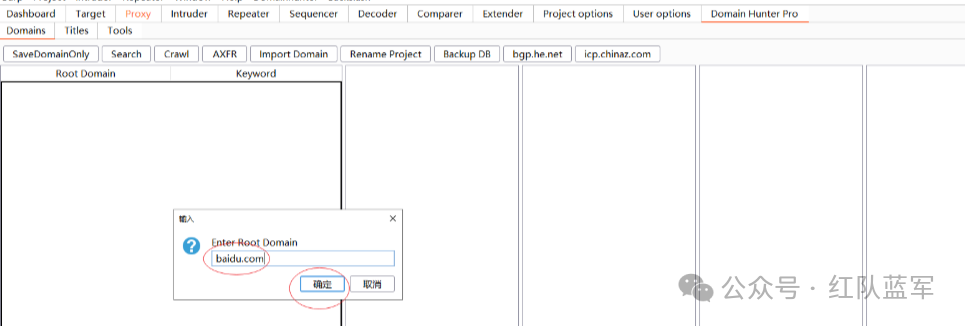

использовать

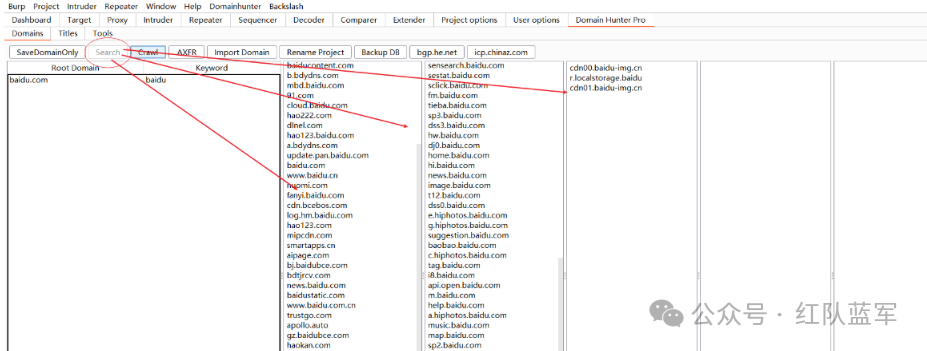

Основное доменное имя является основой для достижения целевого управления. Все связанные доменные имена, имена субдоменов, похожие доменные имена, адреса электронной почты и имена пакетов Java основаны на основном имени домена. В качестве примера возьмем сайт baidu.com.

2. Настройте прокси, получите доступ к Baidu и перехватите трафик.

3. Использовать функцию поиска, извлекать связанные с Baidu все доменные имена из трафика.

Есть и другие функции, уверенное расширение

Взрыв капчи

представлять

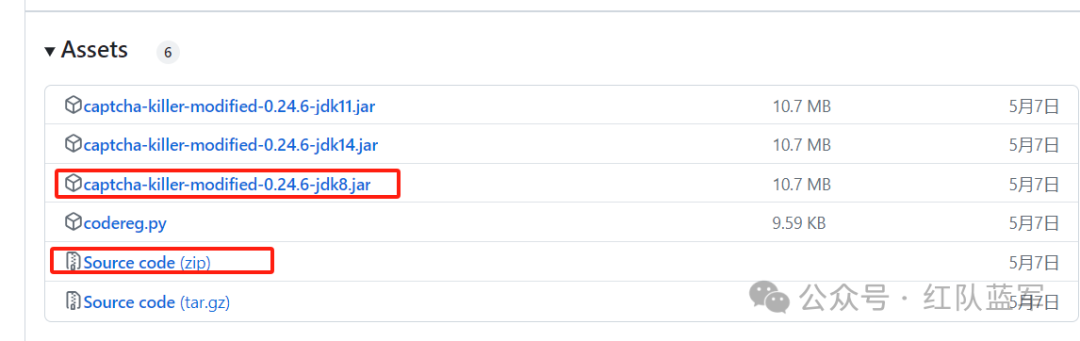

captcha-killerиз модифицированной версии,Поддержка распознавания ключевых слов в кодировке base64 из изображений,Добавить бесплатную библиотеку OCR,используется для Взрыв капчи, адаптированные под новую версию Burpsuite

Установить

Адрес загрузки: https://github.com/f0ng/captcha-killer-modified.

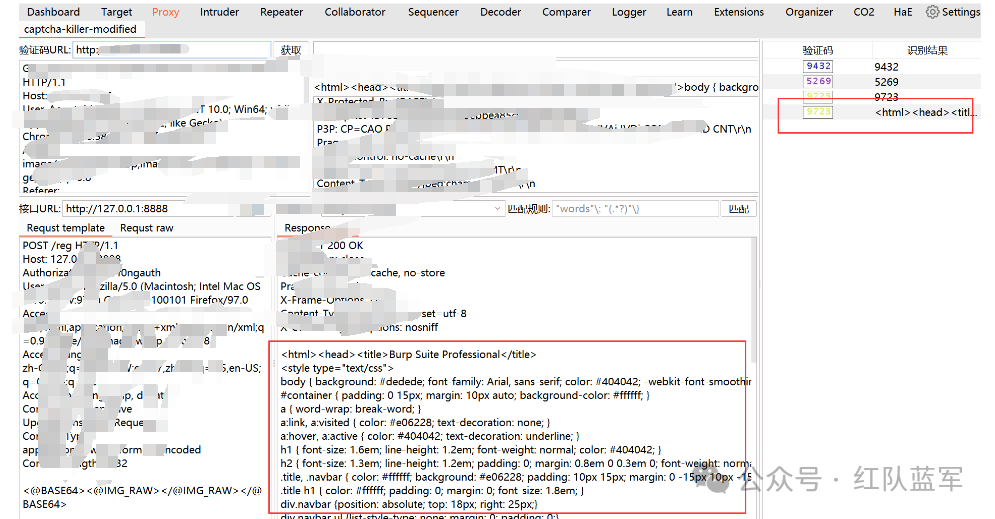

3. Установите сервисdddddocr и настройте интерфейс.

Интерфейс идентификации кода проверки использует ddddocr в библиотеке Python, которая используется для веб-сервисов. приезжатьиздаaiohttp。Поэтому нам нужноиспользоватьприезжатьPython3среда

python -m pip install ddddocr

4. После завершения установки выполните codereg.py.

python coderg.py

использовать

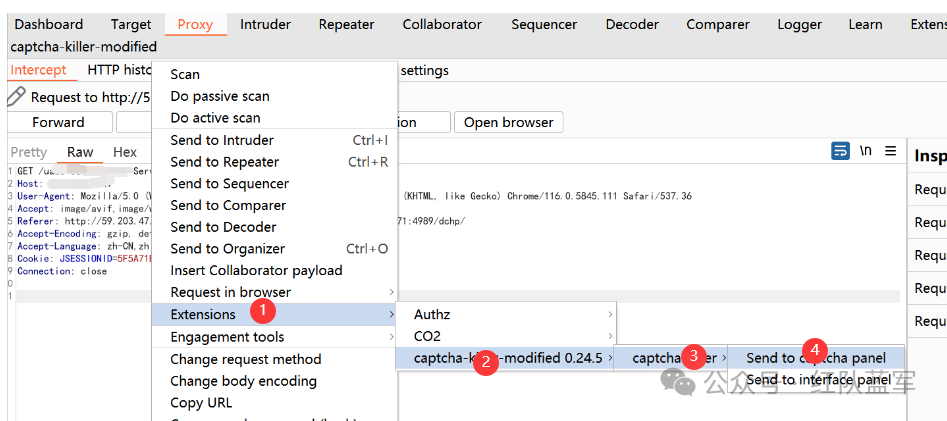

1. Burp перехватывает пакет запроса интерфейса кода проверки и отправляет пакет запроса в captcha-killer-modified в соответствии с вышеуказанными шагами.

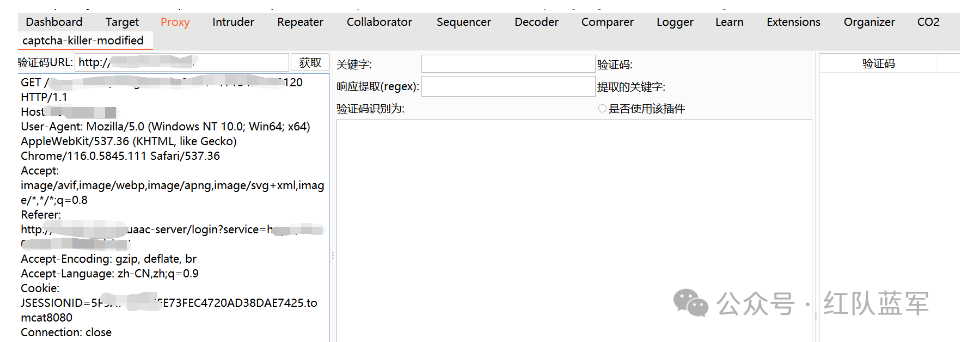

2. Нажмите captcha-killer-modifiedФункция, чтобы просмотреть перенаправленные пакеты данных.

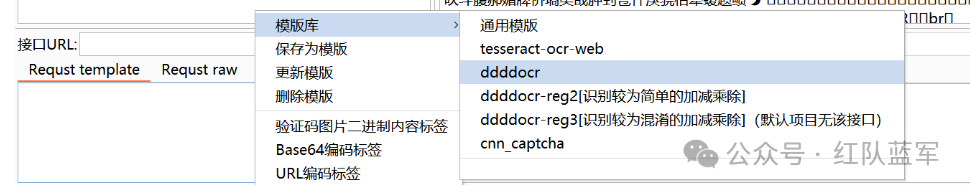

3. Нажмите кнопку «Получить», щелкните правой кнопкой мыши поле ввода «Шаблон запроса» в левом нижнем углу и выберите шаблон ddddocr.

4. Нажмите «Определить», чтобы получить код подтверждения.

Обнаружение переопределения

представлять

AuthMatrix — это расширение, разработанное для Burp Suite, которое упрощает процесс тестирования авторизации в веб-приложениях и веб-сервисах. Этот инструмент предлагает пользователям детально планировать роли пользователей и запрашивать формы перед тестированием, чтобы обеспечить комплексное тестирование авторизации и помочь обнаружить уязвимости авторизации в системе.

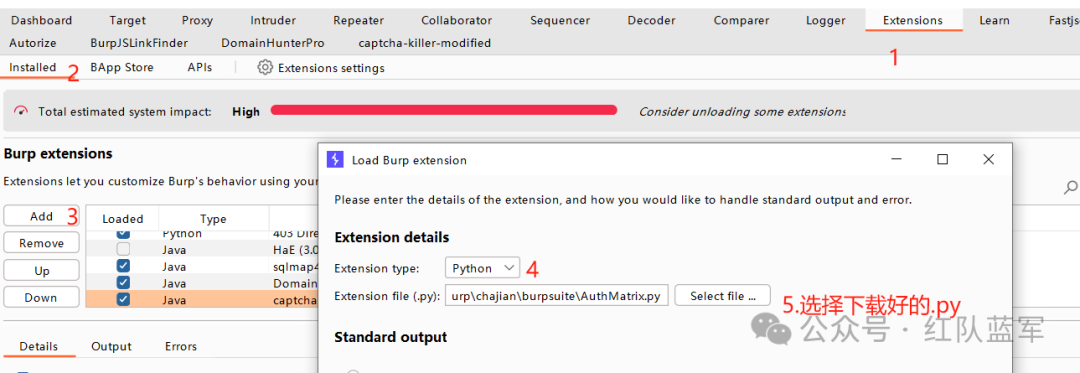

Установить

Установитьиз Не забудьте импортировать независимый пакет jython.

Адрес загрузки: https://github.com/SecurityInnovation/AuthMatrix.

использовать

Расширяйтесь самостоятельно

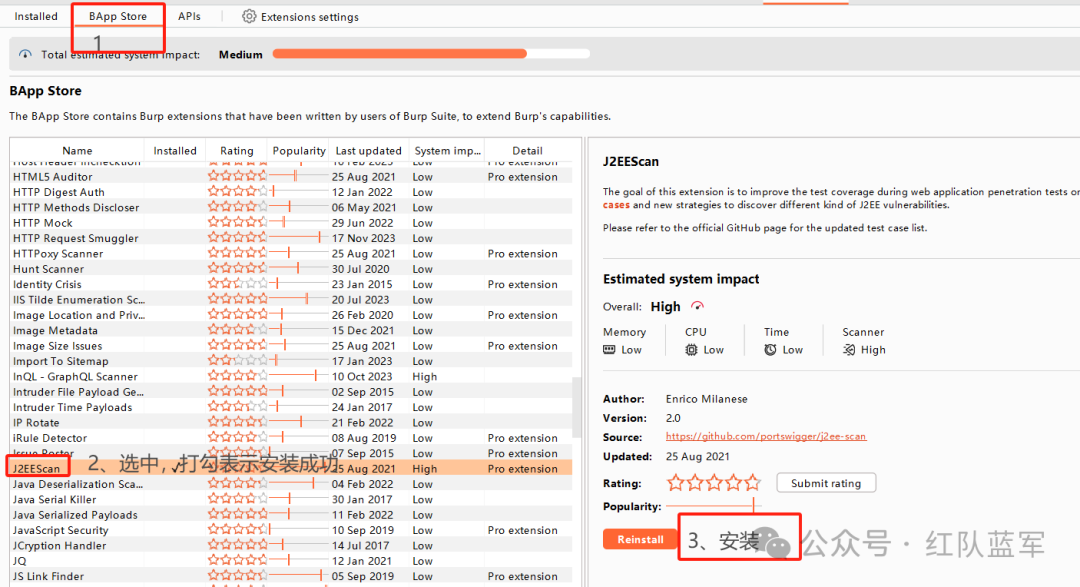

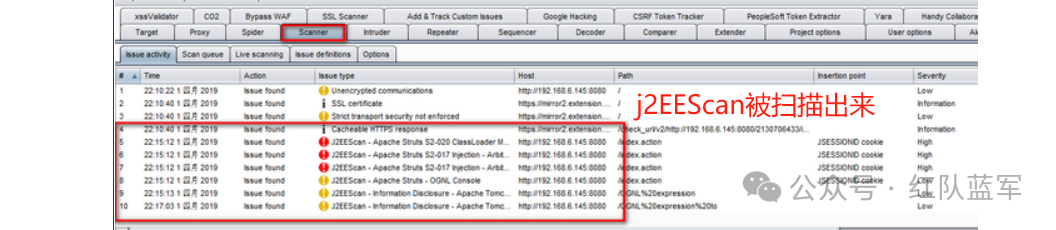

J2EEScan

представлять

StrutsJ2EEScan — это плагин для прокси-сервера Burp Suite. Цель этого плагина — улучшить тестовое покрытие во время тестирования на проникновение веб-приложений J2EE-приложений.

Уязвимости, которые может обнаружить J2EEScan, например Apache Struts, JBoss, Java Server, Weblogic, Tomcat, Apache Struts и другие уязвимости.

Установить

использовать

Предварительное условие: для плагина требуется как минимум Java 1.7.

Тестовая среда сборки: вы можете использовать vulhub--S2-016. Здесь мы не будем демонстрировать, как создавать и запускать среду.

1. Откройте пакет Burp, перехватите пакеты и просканируйте веб-сайт.

2. Переключитесь на сканер для наблюдения и подождите. Ход сканирования можно увидеть в очереди сканирования.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?