Конструкция безопасности интерфейса API: используйте токен+знак+метку времени.

В настоящее время сервер отвечает на данные клиенту в виде API. Его можно использовать в архитектуре, в которой интерфейсная и серверная части разделены. и внутренний персонал может больше сосредоточиться на своих разделах. Его также можно использовать на стороне сервера.

После получения интерфейса клиент может получить данные, предоставленные интерфейсом, через API, и возвращаемые данные обычно делятся на две ситуации: xml и json. В этом процессе сервер не знает источник запроса. Возможно, кто-то другой незаконно вызывает наш интерфейс для получения данных, поэтому наш интерфейс API должен использовать проверку безопасности.

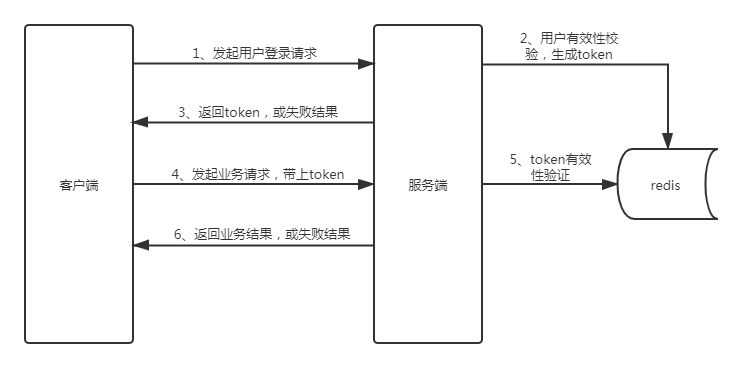

1. Используйте токен для аутентификации личности пользователя.

Блок-схема аутентификации личности пользователя выглядит следующим образом:

Конкретные инструкции заключаются в следующем:

① Когда пользователь входит в систему, клиент запрашивает интерфейс и передает имя пользователя и пароль.

② Сервер проверяет личность пользователя. Если проверка не пройдена, будет возвращен результат ошибки; если проверка пройдена, будет сгенерирован случайный неповторяющийся токен, который будет сохранен в redis (если мы возьмем пример redis, он также может храниться в БД, где находится он хранится конкретно на ваше усмотрение) и установите срок годности. Среди них ключом redis является токен, а значением — информация пользователя, полученная после прохождения проверки.

③. После прохождения проверки личности пользователя фоновая служба вернет сгенерированный токен клиенту. Когда клиент запрашивает последующие другие интерфейсы, ему необходимо передать этот токен. Сервер будет единообразно перехватывать запросы интерфейса, проверять достоверность токена и получать информацию о пользователе для последующего использования бизнес-логики.

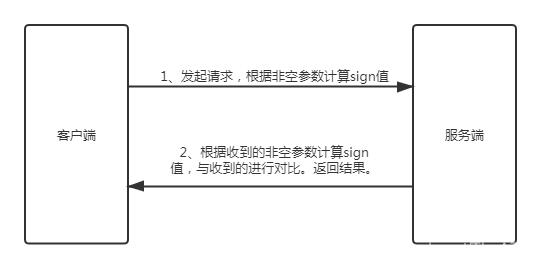

2. Используйте знак, чтобы предотвратить подделку входящих параметров.

Чтобы предотвратить атаки «человек посередине» (запросы клиента перехватываются и подделываются третьей стороной),или интерфейс вызывается ненадежной третьей стороной),Представляем параметрыМеханизм подписи。

Конкретные шаги заключаются в следующем:

① Клиент и сервер согласовывают алгоритм шифрования (например, шифрование md5 или шифрование sha1 или сначала шифрование md5, а затем шифрование sha1... обе стороны могут самостоятельно согласовать метод шифрования. Когда клиент инициирует запрос, Все ненулевые параметры соединяются вместе в порядке возрастания или убывания, формируются в знак с помощью алгоритма шифрования, объединяются в запросе и передаются на сервер.

② Сервер равномерно перехватывает запрос интерфейса, использует полученные необнуляемые параметры для их шифрования в соответствии с согласованными правилами и сравнивает их со значением знака, переданным клиентом. Если они согласованы, они будут выпущены и предоставлены данные, соответствующие интерфейсу. Если они несогласованы, запрос клиента будет отклонен.

Поскольку посредник не знает метода шифрования, он не может подделать действительный знак. Это эффективно предотвращает вмешательство посредников в параметры запроса или предотвращение вызова интерфейса другими третьими лицами, которым мы не доверяем.

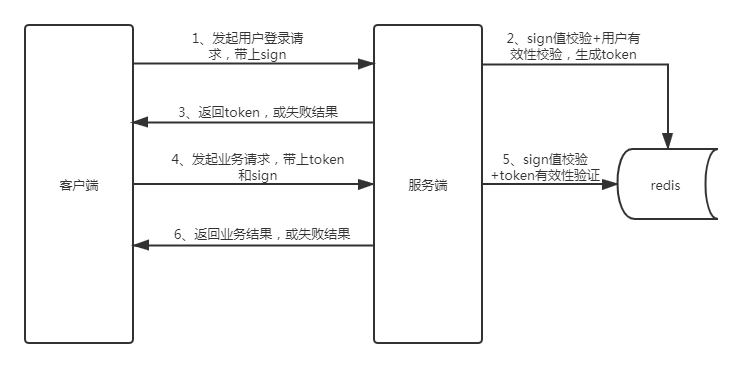

3. Используйте временные метки, чтобы предотвратить запросы грубой силы.

Механизм подписи может предотвратить подделку параметров, но не может предотвратить DDoS-атаки (третья сторона использует правильные параметры и продолжает запрашивать сервер, что делает его неспособным нормально предоставлять услуги). Поэтому необходимо также ввести механизм временных меток.

Конкретная операция такова: когда клиент генерирует значение знака, помимо использования всех параметров и токенов, он также добавляет метку времени при инициировании запроса. Прямо сейчас:

источник значения знака = Отсортируйте все непустые параметры в порядке возрастания (или Сортировать по убыванию)+токен+метка времениСерверу необходимо сравнить текущее время с временной меткой значения знака. Если разница превышает определенный период времени, запрос клиента не будет передан и будет напрямую отвечать клиенту с некоторыми сообщениями об ошибках и т. д.

Если требования не высоки, клиент и сервер могут использовать только метки времени с точностью до секунд или минут и соответственно формировать значение знака для проверки достоверности. Это позволяет запросам в течение одной секунды или одной минуты быть действительными.

Если требования выше, необходимо согласовать алгоритм дешифрования, чтобы сервер мог анализировать временную метку запроса на основе значения знака.

Обобщенная блок-схема выглядит следующим образом:

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.