Конфигурация Synology NAS ZeroTier обеспечивает проникновение во внутреннюю сеть

Предисловие – Проникновение в интранет

Проникновение во внутреннюю сеть — это технология, которая позволяет внешним сетям получать доступ к устройствам NAS в интрасети, благодаря чему даже в различных сетевых средах к устройствам NAS можно получить доступ и управлять ими удаленно. Ниже приведены некоторые распространенные решения для проникновения в интранет:

QuickConnect официально предоставляется Synology

Synology официально предоставляет службу QuickConnect, которая позволяет удаленно получать доступ к устройствам NAS через вашу учетную запись Synology. Пользователи могут настраивать службу QuickConnect и управлять ею на панели управления NAS, что упрощает доступ к NAS в различных сетевых средах.

Служба DDNS Synology

Synology NAS поддерживает использование службы DDNS (динамическое разрешение доменных имен), которая позволяет установить динамическое доменное имя для устройства NAS, чтобы пользователи могли получить доступ к NAS через имя домена, не беспокоясь о проблемах, вызванных динамическим изменением IP-адреса. .

VPN (виртуальная частная сеть)

Настроив VPN-сервер на маршрутизаторе или используя собственную службу VPN NAS, можно установить безопасное удаленное соединение, позволяющее пользователям удаленно получать доступ к ресурсам интрасети, включая устройства NAS.

Переадресация портов/сопоставление портов

Настройте переадресацию портов (или сопоставление портов) на маршрутизаторе для перенаправления трафика с указанного порта на устройство NAS, чтобы пользователи могли получить доступ к NAS через определенный порт. Но обязательно учитывайте безопасность при переадресации портов, чтобы избежать раскрытия ненужных служб или портов.

Сторонняя служба проникновения в интранет

Используйте сторонние инструменты или службы, такие как ngrok, frp, ZeroTier и т. д., для проникновения во внутреннюю сеть. Эти службы могут помочь пользователям предоставлять устройства внутренней сети общедоступной сети, но им необходимо уделять внимание безопасности и защите конфиденциальности.

В этой статье мы познакомимся с ZeroTier для достижения проникновения в интрасеть. Удаленная сеть ZeroTier — это очень хороший метод проникновения в интрасеть. Его особенность заключается в том, что он бесплатен и не имеет текущих ограничений.

Недостатком является то, что бесплатных пользователей всего 25.

шаг

- Зарегистрируйте учетную запись ZeroTier

- Настройка ZeroTier в Synology Nas

- Установите клиент ZeroTier

Зарегистрируйте учетную запись ZeroTier

Войдите на официальный сайт ZeroTier и зарегистрируйте аккаунт.

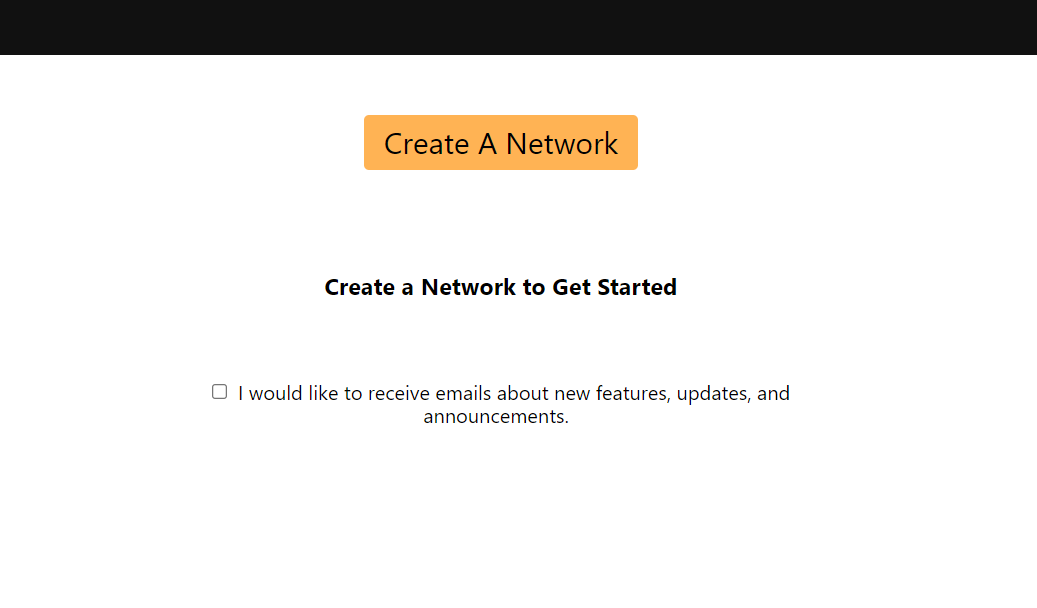

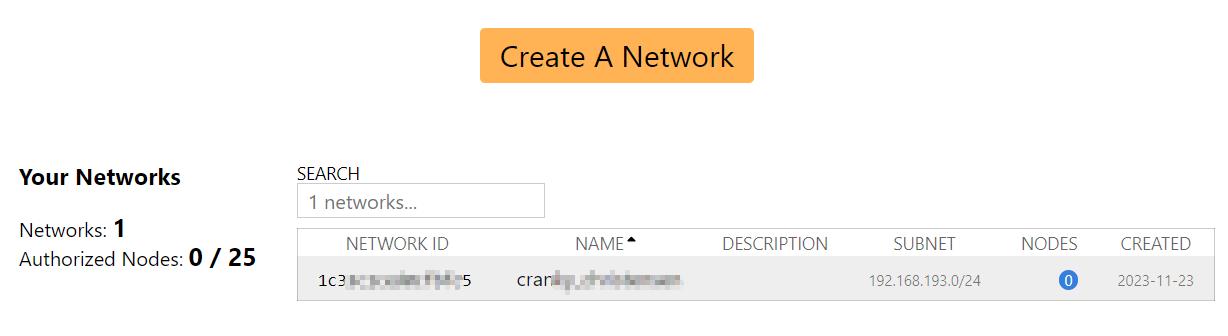

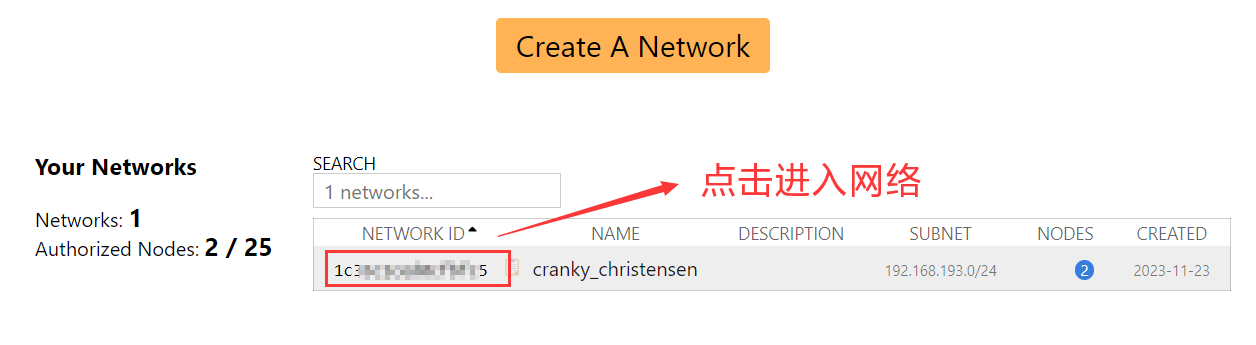

Создать сеть

Нажмите: создать сеть

Настройка ZeroTier в Synology Nas

Synology DSM6.X загружает соответствующие пакеты и устанавливает их после установки. к сети Затем авторизуйте,DSM7.0 и более поздние версии могут использовать сторонние пакеты или докер.,Здесь мы используем официально рекомендуемый метод докера.

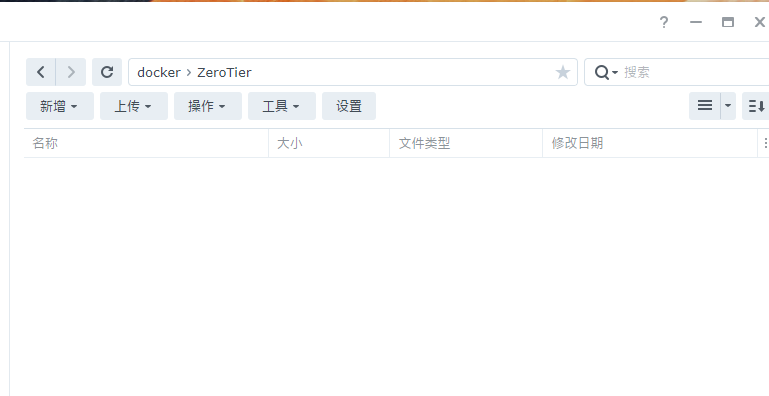

Создать каталог ZeroTier

Войдите в Qunhui, откройте File Station, создайте новую папку в каталоге Docker и переименуйте ее в ZeroTier, а затем предоставьте разрешения на чтение и запись.

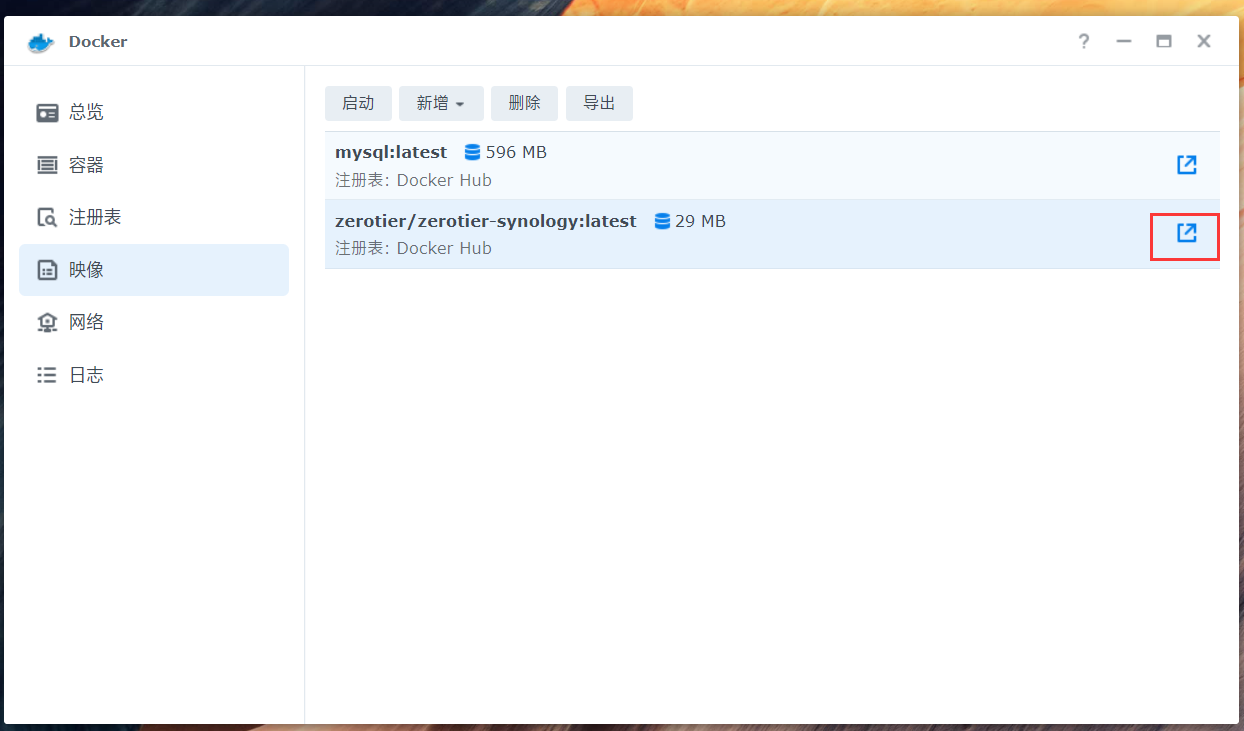

Вытащить изображение

Поскольку в моем реестре образов Docker произошел сбой, в этой статье используется операция входа в систему по SSH, а не операция Docker на NAS.

Если нет, загрузите его в центре пакетов → реестр → выполните поиск Zerotier-Synology и дважды щелкните, чтобы выбрать последнюю версию для загрузки.

root@star-nas:~# docker pull zerotier/zerotier-synology

Using default tag: latest

latest: Pulling from zerotier/zerotier-synology

63b65145d645: Pull complete

fb097512307f: Pull complete

fb0fa1a4a4a5: Pull complete

646d6766cba7: Pull complete

f49b23d91910: Pull complete

87ef921da0c2: Pull complete

Digest: sha256:9adf1cb6e8b0ca8f80d28d2a7c4cfa18d102552a13a7f6f1b7923d75da408a07

Status: Downloaded newer image for zerotier/zerotier-synology:latest

docker.io/zerotier/zerotier-synology:latest

Создайте постоянный TUN

Используйте инструмент vi, чтобы написать сценарий по пути: /usr/local/etc/rc.d/tun.sh. Это приведет к вызову /dev/net/tun при запуске.

# echo -e '#!/bin/sh' >> /usr/local/etc/rc.d/tun.sh

# echo -e 'insmod /lib/modules/tun.ko' > /usr/local/etc/rc.d/tun.shДобавьте разрешения этому скрипту (на самом деле сначала вам следует просмотреть этот пустой скрипт,Затем добавьте разрешения,Наконец, существование записывает приведенное выше содержимое сценария.,В противном случае вам будет предложеноreadonly)

# chmod a+x /usr/local/etc/rc.d/tun.sh

Запустите скрипт:

# /usr/local/etc/rc.d/tun.sh

Проверьте текущий статус TUN (необязательно):

# ls /dev/net/tun

/dev/net/tunзагрузочный образ

# docker run -d \

--name zerotier \

--restart=always \

--net=host \

--device=/dev/net/tun \

--cap-add=NET_ADMIN \

--cap-add=SYS_ADMIN \

-v /volume1/docker/ZeroTier:/var/lib/zerotier-one \

zerotier/zerotier-synologyПрисоединяйтесь к сети

Заказ: docker exec -it <dockerимя контейнера> zerotier-cli join <заменятьzerotierсетьID>

# docker exec -it zerotier zerotier-cli join 123456789

200 join OKЕсли это не 200, присоединяйтесь, пожалуйста, проверьте журнал докера.

# docker logs zerotierОбщие команды

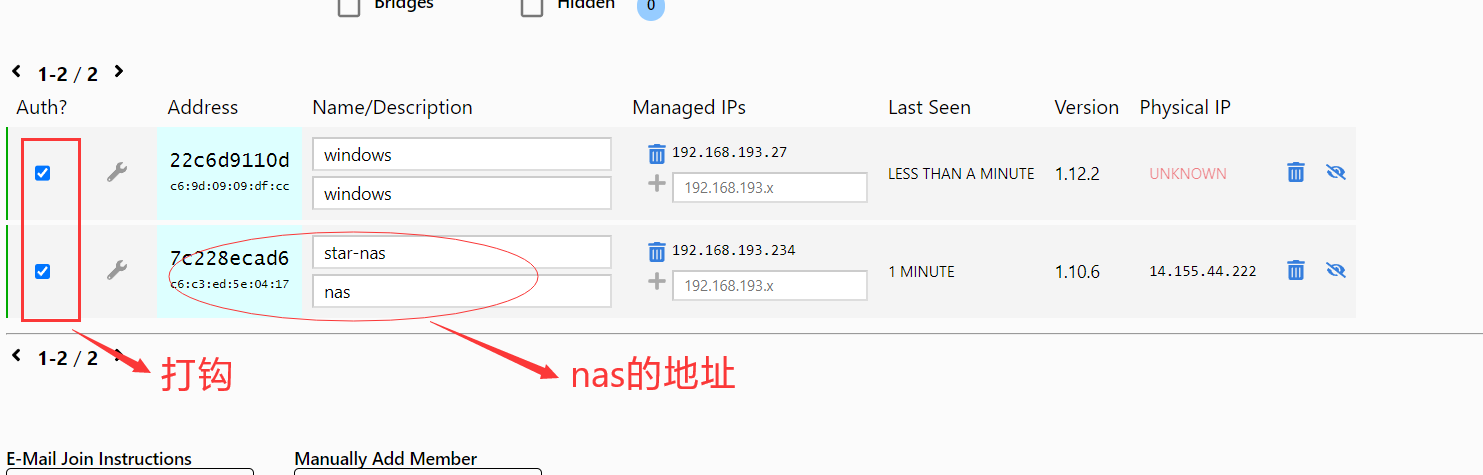

Авторизуйте текущее устройство в фоновом режиме ZeroTier, а затем проверьте статус:

# docker exec -it zerotier zerotier-cli listnetworks

200 listnetworks <nwid> <name> <mac> <status> <type> <dev> <ZT assigned ips>

200 listnetworks 1c33c1ced0cfbfc5 c6:c3:ed:5e:04:17 ACCESS_DENIED PRIVATE zt2lrq44iv -Авторизация в сети официального сайта Zerotier

Официальный сайт Zerotier, после входа в систему войдите в интерфейс конфигурации и авторизуйте устройства, которые появились внизу страницы. Метод авторизации состоит в том, чтобы поставить √ в □, а отмена √ приведет к отмене авторизации. (Если он не появляется, подождите несколько секунд и обновите интерфейс)

Проверьте авторизацию здесь

Установка клиента

Клиент ZeroTier поддерживает Apple IOS, Apple MAC, Android, Microsoft Windows и Linux, а также другие часто используемые системы. В этой статье описаны только Windows и Android.

система Windows

1. Загрузите программное обеспечение Windows

Перейдите на официальный сайт, чтобы скачать

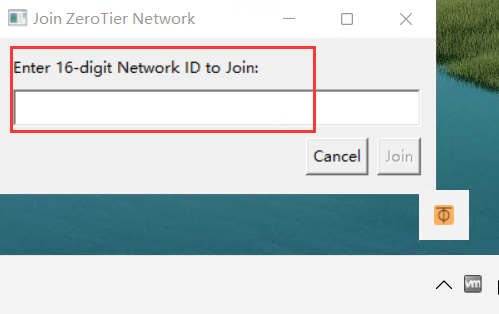

2. Введите идентификатор сети

После установки введите идентификатор сети в правом нижнем углу компьютера.

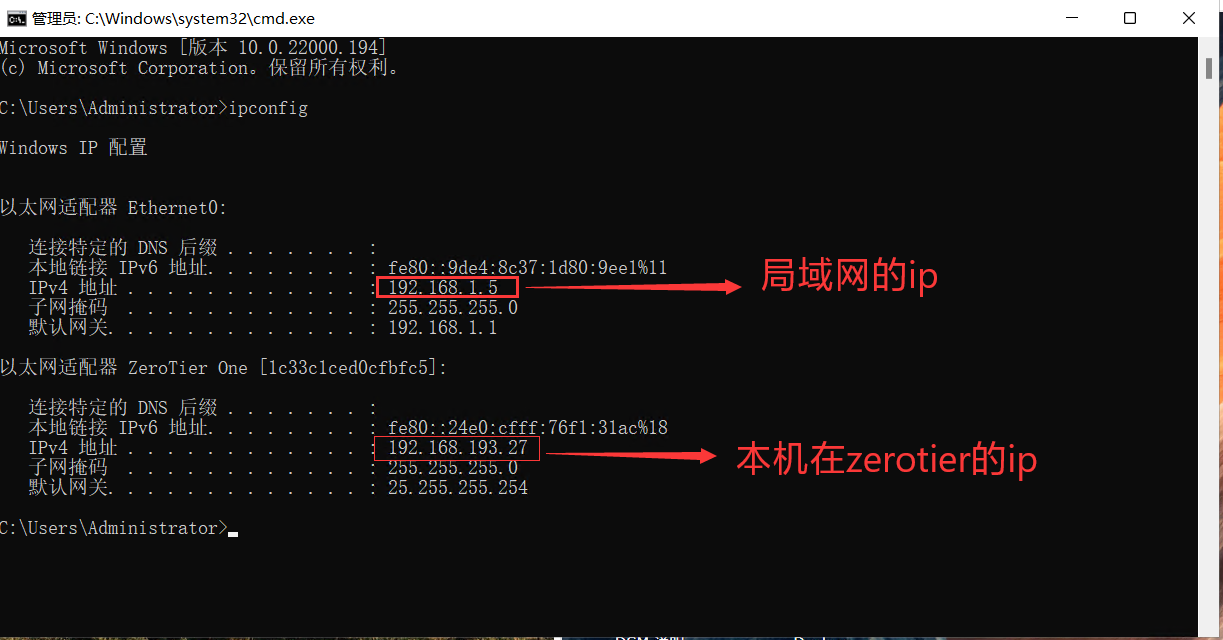

система IP-адрес Windows:

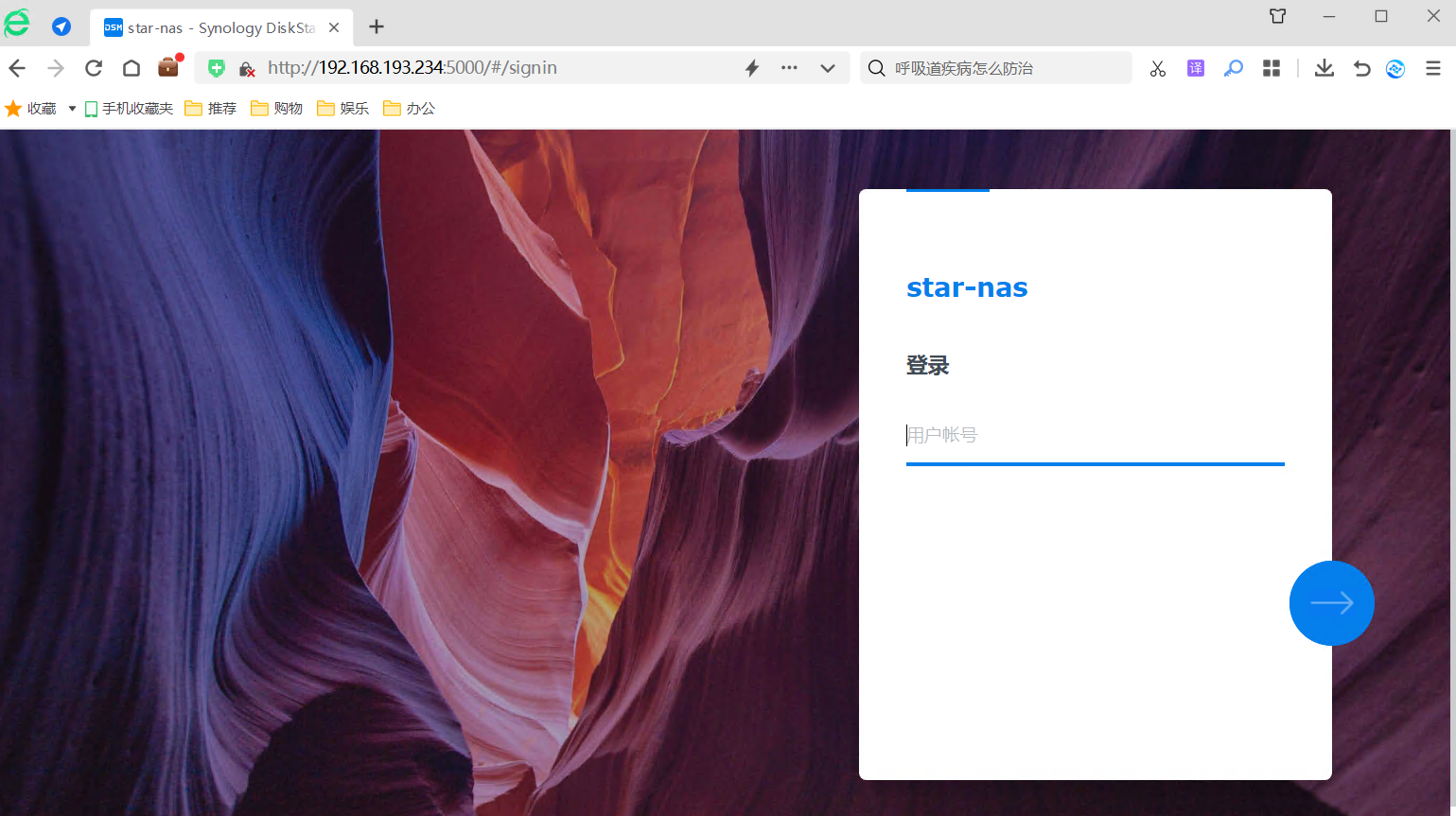

3. Тестовый доступ к NAS

Как показано на рисунке, доступ успешен, а это означает, что VPN-сеть, состоящая из нулевого уровня, работает успешно.

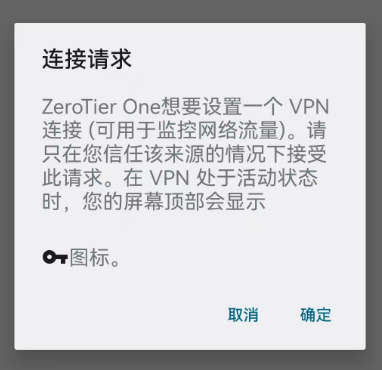

Система Android

1. Установите нулевой уровень

2. Добавить сеть

3. Заполните идентификатор сети.

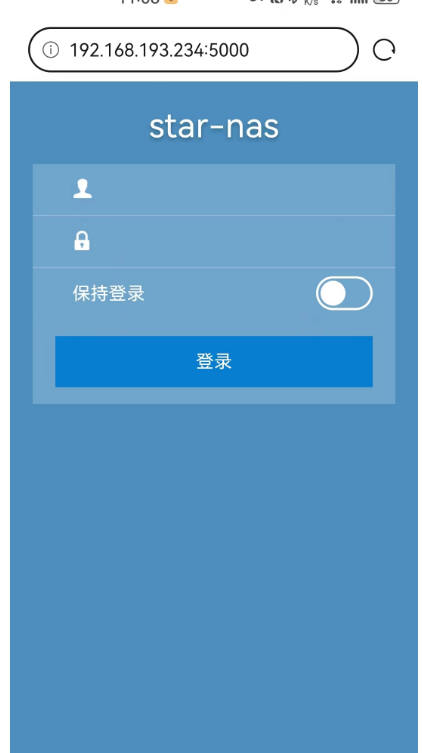

4. Тестовый доступ к Nas

Подвести итог

На самом деле, если публичного IP-адреса нет, существует множество решений для проникновения во внутреннюю сеть. Например, есть FRP, NPS и т. д., но нужно использовать прокси-сервер.

Вы также можете выбрать профессиональное оборудование для проникновения в корпоративную сеть, такое как Zero Escape NAS Companion, Dandelion X1 Box или Peanut Shell Box.

Итак, представленный сегодня ZeroTier предназначен для тех, кто не хочет тратить деньги и любит бездельничать. Он поддерживает множество платформ, и его можно использовать раз и навсегда, не задумываясь. Хотя скорость не полностью гарантирована (иногда я работаю быстро, а иногда медленно), его можно использовать в качестве резервной копии для проникновения в интрасеть без общедоступного IP-адреса. . план.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?