Как сделать самоподписанный сертификат

В этой статье в основном рассказывается, как создать самозаверяющий сертификат X.509 на основе openssl и как использовать этот сертификат для выдачи нового сертификата.

1. Создать корневой сертификат

1. Создайте закрытый ключ корневого сертификата (pem-файл).

Следующая команда используется для генерации закрытого ключа корневого сертификата. Соответствующие параметры объясняются следующим образом:

- genrsa: используйте алгоритм RSA для генерации закрытых ключей.,2048 в конце означает, что длина ключа составляет 2048 бит.

- aes256: алгоритм AES с 256-битным ключом, шифрование на закрытом ключе,Вы также можете выбрать другой алгоритм для шифрования. Если использовать шифрование,После ввода команды пользователю будет предложено ввести пароль.,Этот пароль необходимо правильно хранить,Потому что вам нужно будет вводить пароль каждый раз, когда вы будете использовать закрытый ключ в будущем, если вы не хотите использовать шифрование закрытого ключа;,Просто не используйте эту опцию.

- out: имя выходного файла закрытого ключа, путь может быть указан.

openssl genrsa -aes256 -out rootCA.pem 20482. Создайте файл приложения для выдачи корневого сертификата (csr-файл).

Следующая команда использует сгенерированный выше закрытый ключ для создания файла приложения сертификата. Соответствующие параметры объясняются следующим образом:

- req: запросить команду

- новое: новый запрос на выдачу сертификата

- ключ: файл закрытого ключа, используемый для создания сертификата.

- out: имя выходного файла приложения выдачи сертификата

После ввода следующей команды,Пользователю будет предложено ввести некоторую информацию,Например, страна (Китай — CN)/провинция/город/компания и т. д.,Просто введите согласно подсказкам,Если соответствующий пункт не заполнен,Можно войти.。

Уведомление:

Common Name中Можно войти该证书对应的域名。- в выданном субсертификате

Common NameДолжен отличаться от корневого сертификата.,Лучше не повторять друг друга.

openssl req -new -key rootCA.pem -out rootCA.csr3. Создайте корневой сертификат (файл cer).

После создания файла заявки на выдачу сертификата (csr-файла) его можно отправить в организацию ЦС для помощи в выдаче сертификата (обычно за определенную плату). Вы также можете использовать следующую команду для создания самозаверяющего сертификата. параметры объясняются следующим образом:

- x509: формат сертификата — X.509.

- req: запросить команду

- дни: Срок действия сертификата, единица измерения — дни.

- sha1: Дайджест сертификата использует алгоритм sha1.

- Signkey: закрытый ключ, используемый для выдачи сертификата

- в: файл заявки на выдачу сертификата (csr-файл)

- out: выходной файл сертификата cer

openssl x509 -req -days 365 -sha1 -signkey rootCA.pem -in rootCA.csr -out rootCA.cerНа данный момент у нас уже есть корневой сертификат rootCA.cer и закрытый ключ rootCA.pem, соответствующий сертификату.

Примечание. Открытый ключ можно сгенерировать на основе закрытого ключа. Он не будет использоваться позже, поэтому не будет генерироваться повторно.

2. Выдача серверного сертификата

Сгенерируйте закрытый ключ на стороне сервера.

openssl genrsa -out server.pem 2048 Формирование документов заявки на выдачу сертификата После ввода следующей команды введите соответствующую информацию в соответствии с подсказками:

openssl req -new -key server.pem -out server.csrИспользовать корневой сертификат для выдачи сертификата на стороне сервера При выдаче сертификата на стороне сервера используются корневой сертификат rootCA.cer и закрытый ключ rootCA.pem, соответствующий корневому сертификату, оба из которых являются обязательными. Некоторые описания параметров приведены ниже:

- CA: Сертификат центра сертификации. Это корневой сертификат rootCA.cer. При выдаче на нескольких уровнях это также может быть промежуточный сертификат.

- CAkey: закрытый ключ центра сертификации. Это закрытый ключ корневого сертификата rootCA.pem. При использовании многоуровневой выдачи это также может быть закрытый ключ промежуточного сертификата.

- CAcreateserial: создать файл серийного номера сертификата.,Этот серийный номер является глобально уникальным среди сертификатов, выданных через rootCA.,Может однозначно идентифицировать сертификат;Имя по умолчанию созданного файла серийного номера:

Имя сертификата, указанное параметром CA, плюс суффикс .srl.,Например, файл серийного номера, созданный в следующем примере, — rootCA.srl.

openssl x509 -req -days 365 -sha1 -CA rootCA.cer -CAkey rootCA.pem -in server.csr -CAcreateserial -out server.cerТеперь у нас есть серверный сертификат server.cer и соответствующий закрытый ключ server.pem.

3. Выдача клиентского сертификата

Генерация закрытого ключа клиента

openssl genrsa -out client.pem 2048 Формирование документов заявки на выдачу сертификата После ввода следующей команды введите соответствующую информацию в соответствии с подсказками:

openssl req -new -key client.pem -out client.csrИспользовать корневой сертификат для выдачи сертификата клиента

openssl x509 -req -days 365 -sha1 -CA rootCA.cer -CAkey rootCA.pem -in client.csr -CAcreateserial -out client.cerТеперь у нас есть сертификат клиента client.cer и соответствующий закрытый ключ client.pem.

4. Проверка сертификата

Выше мы создали корневой сертификат rootCA.cer и использовали этот корневой сертификат для выдачи сертификата сервера server.cer и сертификата клиента client.cer. Другими словами, формируются две цепочки доверия:

rootCA.cer --> server.cer

rootCA.cer --> client.cer1. Проверьте с помощью openssl

Проверьте sever.cer на основе rootCA.cer:

openssl verify -CAfile rootCA.cer sever.cer В случае успеха результат вывода будет в порядке, в противном случае появится сообщение с подсказкой.

2. Используйте проверку подлинности Windows

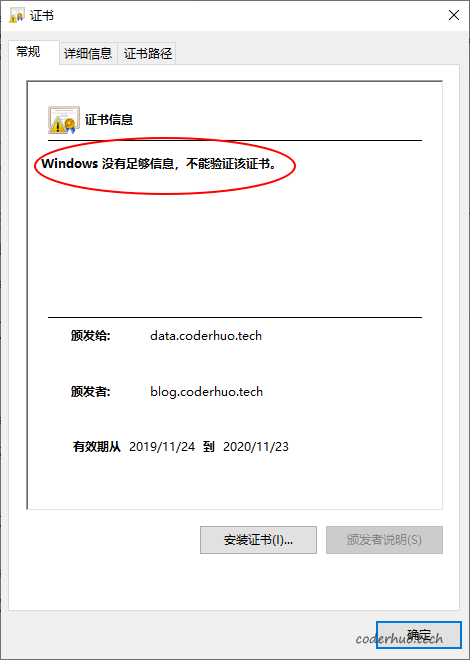

Дважды щелкните sever.cer, и вы увидите, что проверка сертификата не удалась, поскольку никто в системе не подтвердил сертификат:

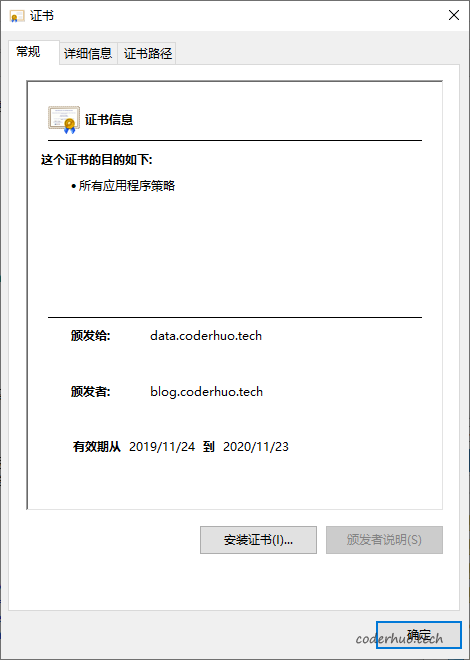

Дважды щелкните rootCA.cer.,Нажмите нижеУстановить сертификаткнопка,Следуйте инструкциям для установки корневого сертификата.(Выбор места установкиУстановите в доверенный корневой центр сертификации.)。После установки корневого сертификата,Означает, что этот компьютер безоговорочно доверяет корневому сертификату.,и другие сертификаты, выданные через rootCA.cer.

Теперь открываем sever.cer, как показано на рисунке ниже, проверка прошла успешно (rootCA.cer подтвердил ему доверие):

5. Справочные документы

- OpenSSL генерирует центр сертификации корневого сертификата и выдает субсертификаты.

- OpenSSL - error 18 at 0 depth lookup:self signed certificate

- Цепочка сертификатов — цифровые сертификаты

- цифровой сертификат

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?