Как эффективно копировать ключи: подробное руководство по распространенным методам копирования ключей

Как эффективно копировать ключи: подробное руководство по распространенным методам копирования ключей 🦉

Резюме📄✨

В этом техническом блоге мы подробно рассмотрим распространенные методы репликации ключей, включая такие методы, как аппаратная репликация и программная эмуляция. Эта статья подходит для читателей любого уровня, будь то новички или эксперты отрасли, каждый может получить из нее ценную информацию. Ключевые слова включают: копирование ключа, копирование аппаратного обеспечения, моделирование программного обеспечения, анализ безопасности, техническое руководство и т. д.

Введение 🌟

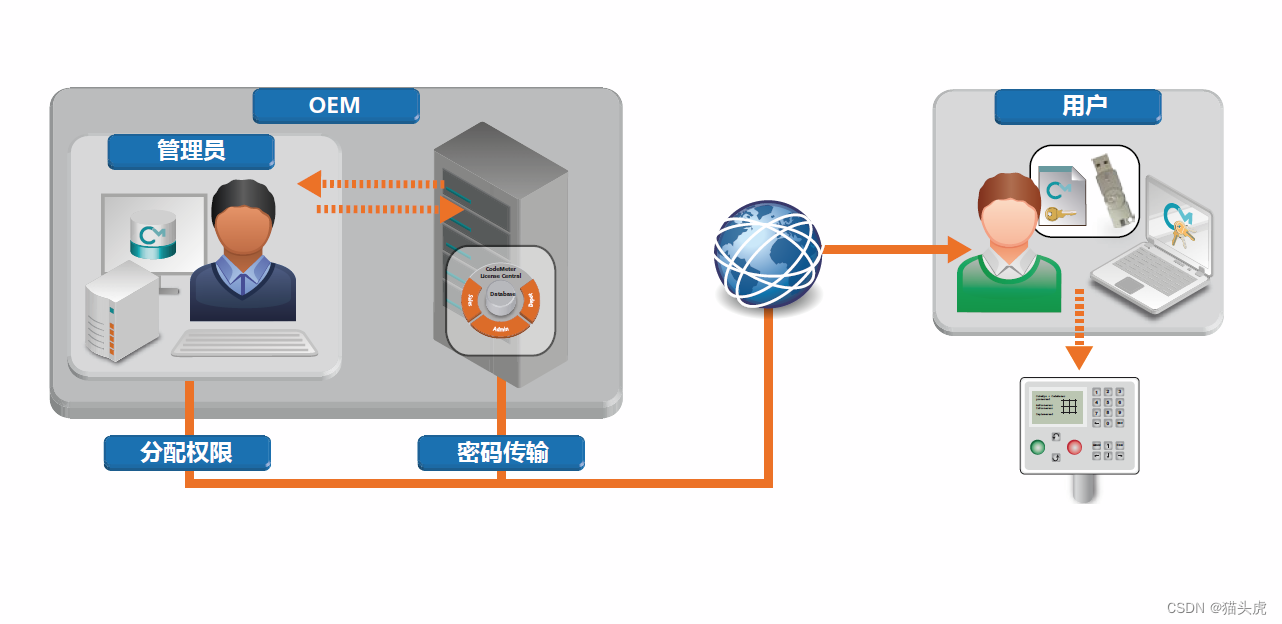

Привет всем, я блоггер Cat Head Tiger 🦉 Сегодня мы поговорим о мире репликации ключей. Как широко используемое аппаратное устройство безопасности, ключ широко используется в области управления лицензиями на программное обеспечение и защиты данных. Однако с развитием технологий и спроса на рынке потребность в копировании ключей также растет. Будь то резервное копирование, исследование или тестирование безопасности, знание того, как копировать ключи, является важной темой.

Пишите 📖🔍

1. Знакомство с ключом 🗝️

Для начала давайте кратко разберемся, что такое ключ. Ключ — это аппаратное устройство, подключаемое через интерфейс USB и используемое для хранения ключей шифрования или цифровых сертификатов, обеспечивающих подлинное использование программного обеспечения. В основном он используется для предотвращения незаконного копирования и использования программного обеспечения и является важным инструментом защиты авторских прав на программное обеспечение.

2. Подробные способы и случаи копирования ключа 🔍📋

В этой части мы углубимся в конкретные методы и практические случаи репликации ключа, включая аппаратную репликацию и программное моделирование. Благодаря подробному пошаговому описанию и анализу ситуации даже технические новички смогут получить четкое представление.

1. Аппаратное копирование

Аппаратное копирование — это процесс полного копирования ключа физическими средствами, требующий определенных знаний об аппаратном обеспечении и профессионального оборудования. Давайте подробнее рассмотрим этапы и методы работы аппаратной репликации.

а. Аппаратное клонирование

Аппаратное клонирование — распространенный метод дублирования оборудования. Основные этапы заключаются в следующем:

- Инструменты для подготовки: Вам необходимо подготовить устройство чтения и записи EEPROM. EEPROM (электрически Erasable Programmable Read-Only Память) — тип памяти, которую можно стереть и перепрограммировать электронным способом.

- Шаг 1: Откройте оболочку ключа. Этот шаг необходимо выполнять осторожно, чтобы не повредить внутреннюю схему.

- Шаг 2: Используйте микросхему памяти внутри устройства чтения/записи EEPROM для подключения ключа.

- Шаг 3: Считайте данные в чипе памяти. Обычно это включает ключи шифрования и другую информацию для авторизации.

- Шаг 4: Запишите считанные данные в новую микросхему EEPROM.

- Шаг 5: Установите новую микросхему EEPROM в новое аппаратное устройство. обеспечьте устройство, завершите клонирование.

2. Программное моделирование

Программная эмуляция — это метод моделирования функциональности ключа с помощью программного обеспечения в обход реального физического устройства. Этот подход делится на моделирование на уровне драйвера и моделирование на уровне приложения.

а. Моделирование уровня водителя

Моделирование на уровне драйвера достигается путем моделирования драйвера ключа. Шаги следующие:

- Выбор инструмента: использоватьвиртуальныйUSBинструмент,Например, USB-перенаправитель.

- Шаг 1: Установить и настроить USB Redirectorили подобноевиртуальныйUSBпрограммное обеспечение。

- Шаг 2: Проанализируйте драйвер ключа и поймите, как он взаимодействует с операционной системой.

- Шаг 3: Смоделируйте эти взаимодействия с помощью виртуальногоUSBинструмента.

- Шаг 4: Заставляет приложение думать, что ключ уже находится на компьютере, тем самым обходя необходимость в ключе физика.

б. Моделирование уровня приложения.

Моделирование на уровне приложения моделирует реакцию ключа непосредственно в приложении. Шаги следующие:

- Шаг 1: Проанализируйте целевое приложение, чтобы найти часть кода, в которой оно проверяет ключ.

- Шаг 2: Напишите альтернативный код, имитирующий реакцию ключа.

- Шаг 3: Замените или измените исходный код проверки ключа своим собственным кодом.

- Шаг 4: Перекомпилируйте и запустите измененное приложение, чтобы убедиться, что симуляция работает.

Выполнив описанные выше шаги, ключ можно скопировать посредством аппаратного клонирования или программной эмуляции. Однако следует отметить, что эти методы могут включать юридические и этические риски, поэтому перед их применением убедитесь, что ваши действия законны и соответствуют требованиям.

3. Анализ безопасности и легальности ⚖️🔐

Прежде чем мы углубимся в технические детали репликации ключа, очень важно рассмотреть его безопасность и законность. Хотя клонирование ключа технически возможно, это действие сопряжено с множеством юридических и этических проблем.

Оценка юридических рисков

- закон об авторском праве: Ключи часто используются для защиты программного обеспечения. авторские права программного обеспечения, клонирование или эмуляция ключей может нарушать программное обеспечение. Соглашение об использовании программного обеспечения представляет собой нарушение авторских прав.

- законы против взлома: Во многих странах и регионах действуют четкие законы против взлом, взлом средств защиты авторских прав, в том числе программного обеспечения запрещен обеспечениеиаппаратное обеспечение。

моральные соображения

- Отраслевая этика: В техническом сообществе уважение прав интеллектуальной собственности и результатов деятельности других является основной профессиональной этикой.

- кредитный риск: Участие или распространение деятельности, связанной с копированием электронных ключей, может нанести вред репутации человека или компании.

Консультации по законному использованию

- исследование безопасности: Если ваша цель — изучить безопасностиили образование,Убедитесь, что ваши действия находятся в пределах закона,и получить все необходимые лицензии и разрешения.

- юридическая консультация: Прежде чем заниматься какой-либо деятельностью, которая может пересекать правовые границы, проконсультируйтесь с экспертом по правовым вопросам, чтобы обеспечить полное соблюдение местных законов и правил.

В целом, хотя технически возможно клонировать ключ, важно, прежде чем делать это, рассмотреть юридические и этические аспекты, чтобы убедиться, что вы делаете это законно. Это не только уважение к плодам чужого труда, но и сохранение собственной ответственности и авторитета.

4. Резюме 📝

Дублирование ключа может быть достигнуто двумя основными методами: аппаратным клонированием и программной эмуляцией. Каждый метод имеет уникальные преимущества и ограничения, и выбор того или иного метода зависит от конкретных потребностей человека, его технической подготовки, а также соображений безопасности и юридических рисков.

- Аппаратное клонирование Нужно определенное количество аппаратного обеспечение Знаниеи Специальное оборудование,Обеспечивает более прямую и полную репликацию.,Но сложность и стоимость такого метода обычно выше.

- Программное моделирование Он обеспечивает большую гибкость и может обеспечить ту же функциональность без ключа физика. Однако этот метод часто сопровождается высшими юридическими риски, особенно в областях, связанных с защитой авторских прав.

Рекомендации 📚

- [Техническое руководство по ключу] — содержит основную информацию и технические характеристики ключа.

- [аппаратная копия Технический форум] - Обсуждайте и делитесь аппаратной Технология и метод копия.

- [Программное обсуждение сообщества моделирования] - Программное Новейшие разработки и практические примеры технологий моделирования.

Таблица: Краткое описание методов копирования ключей 📊

метод | тип | преимущество | недостаток |

|---|---|---|---|

аппаратная копия | физика | прямой и всеобъемлющий | Требуются знания оборудования и инструменты. |

Программное моделирование | виртуальный | Высокая гибкость | юридические риски |

Резюме 🌟

Благодаря сегодняшнему обсуждению,У нас есть более глубокое понимание различных типов репликации ключей и их преимуществ. Будь то аппаратная копия или программное моделирование.,Всем необходимо всесторонне рассмотреть техническую осуществимость, безопасность и соответствие законодательству. Надеемся, эта статья поможет вам лучше разобраться в этой области технологий.

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

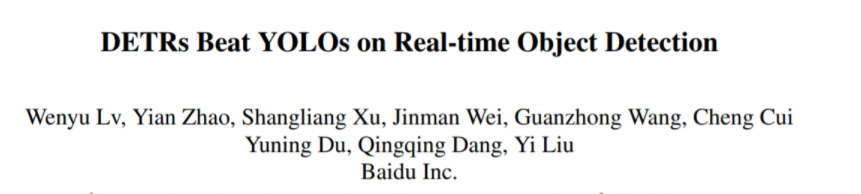

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

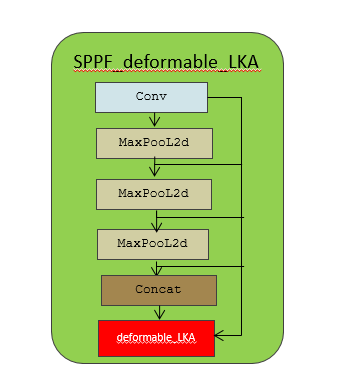

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

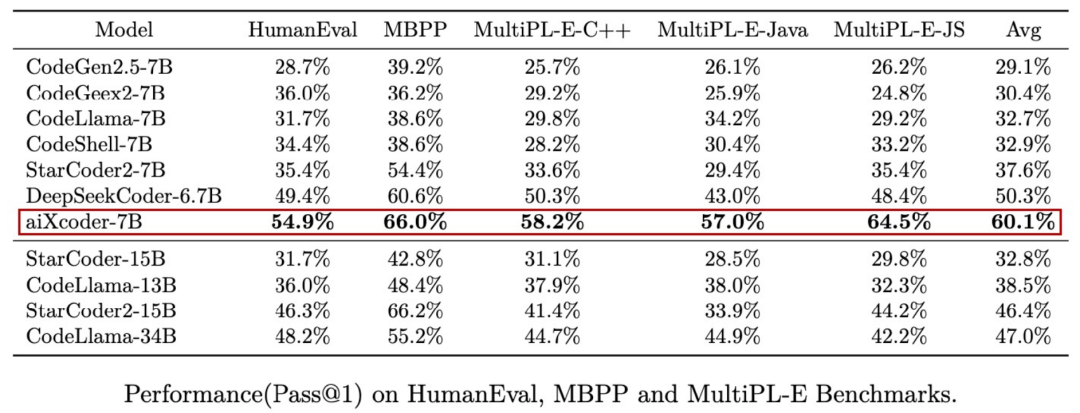

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

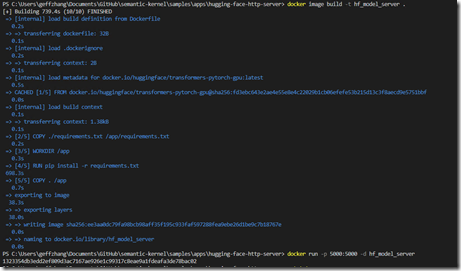

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

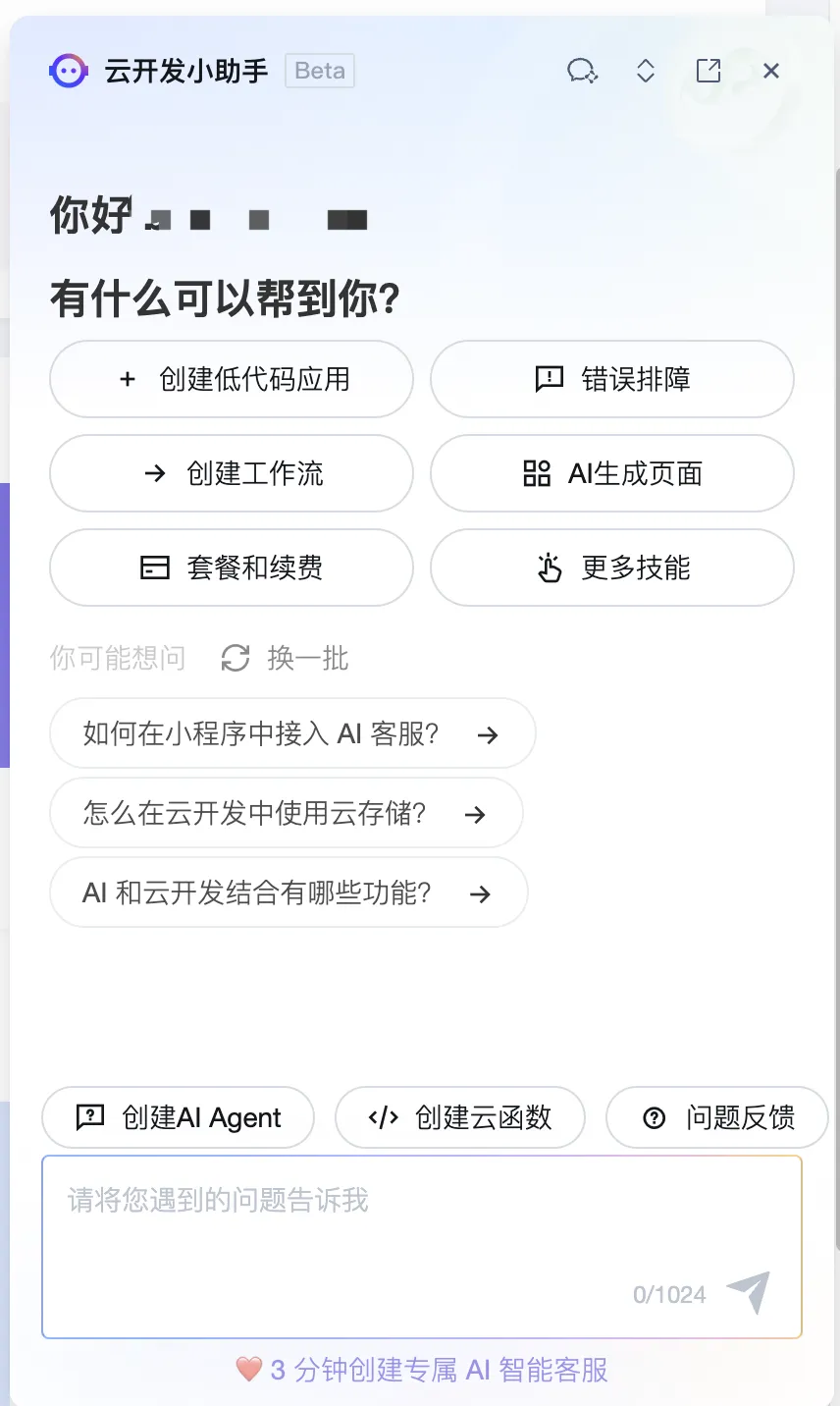

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

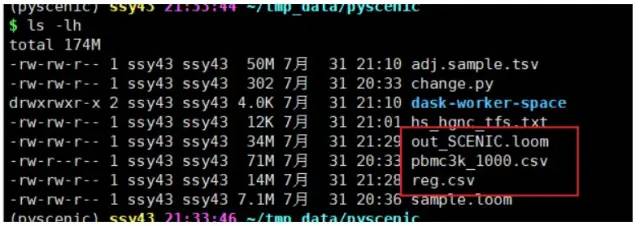

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

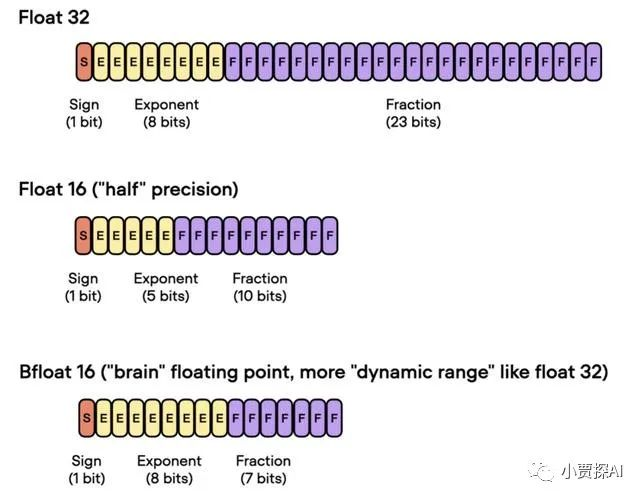

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!

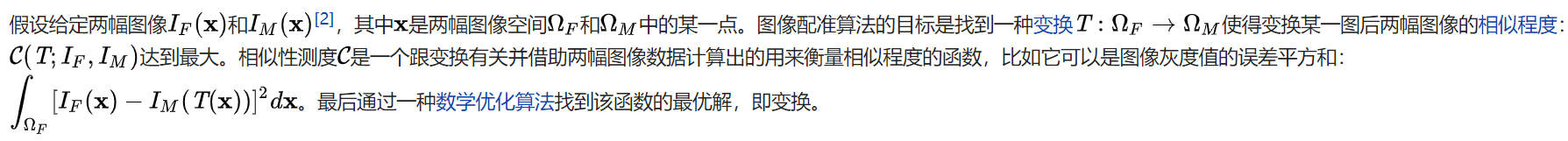

Краткое изложение базовых знаний о регистрации изображений 1.0

Новейшее подробное руководство по установке и использованию библиотеки cv2 (OpenCV, opencv-python) в Python.

Легко создайте локальную базу знаний для крупных моделей на основе Ollama+AnythingLLM.

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание решения. Повторная попытка с помощью файла (графическое руководство).

Одна статья поможет вам понять RAG (Retrival Enhanced Generation) | Введение в концепцию и теорию + практику работы с кодом (включая исходный код).

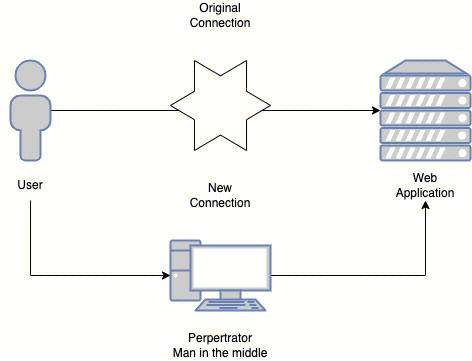

Эволюция архитектуры шлюза облачной разработки