Исследование уязвимости десериализации Nacos CNVD-2023-45001

В области разработки программного обеспечения уязвимости безопасности являются важной проблемой, которую нельзя игнорировать. Недавно наша команда безопасности обнаружила уязвимость десериализации, затрагивающую нашу версию Nacos 2.1.0, которая может представлять серьезную угрозу безопасности. Мы приняли незамедлительные меры по исправлению ситуации. В этой статье мы подробно рассмотрим, как работают эти уязвимости, их возможные последствия и способы их устранения.

Подробности об уязвимости

- Дата публикации: 8 июня 2023 г.

- лазейкисерийный номер:CNVD-2023-45001

- Уровень опасности: высокий риск

- лазейки Описание: Лазейки происходят из Nacos кластер Процессорная часть Jraft По запросу использование не ограничивается hessian Провести антисериализацию, в связи с Nacos Прослушивание по умолчанию 7848 Портовая обработка Raft запрос протокола, злоумышленник может запросить 7848 Порт отправляет вредоносные пакеты, использующие этот порт, в конечном итоге выполняющие произвольный удаленный код.

- лазейкиInfluence Products 1.4.0 <= Alibaba Nacos < 1.4.6 Запуск в режиме кластеркластера 2.0.0 <= Alibaba Nacos < 2.2.3 Запуск в любом режиме

- лазейки Советы по утилизации Пользователи могут обратиться к объявлению «Безопасность», предоставленному следующими поставщиками, чтобы получить информацию об исправлениях: https://github.com/alibaba/nacos/releases/tag/2.2.3/

Методы устранения уязвимостей

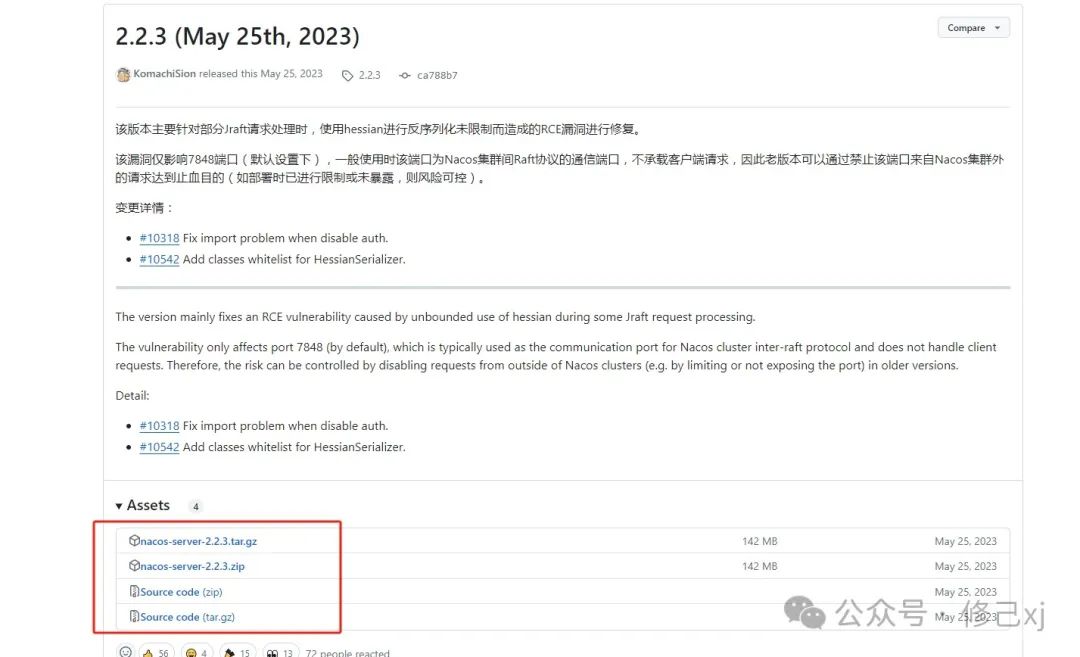

Мы используем версию nacos:2.1.0, запущенную в режиме кластера, которая также находится в зоне действия этой уязвимости. Наше решение — обновить версию nacos до 2.2.3. Адрес загрузки: https://github.com/alibaba/nacos/releases/tag/2.2.3

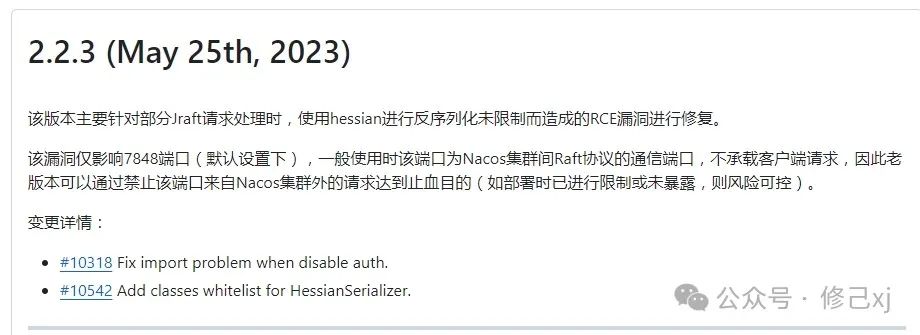

Ниже приведены официальные инструкции для версии 2.2.3:

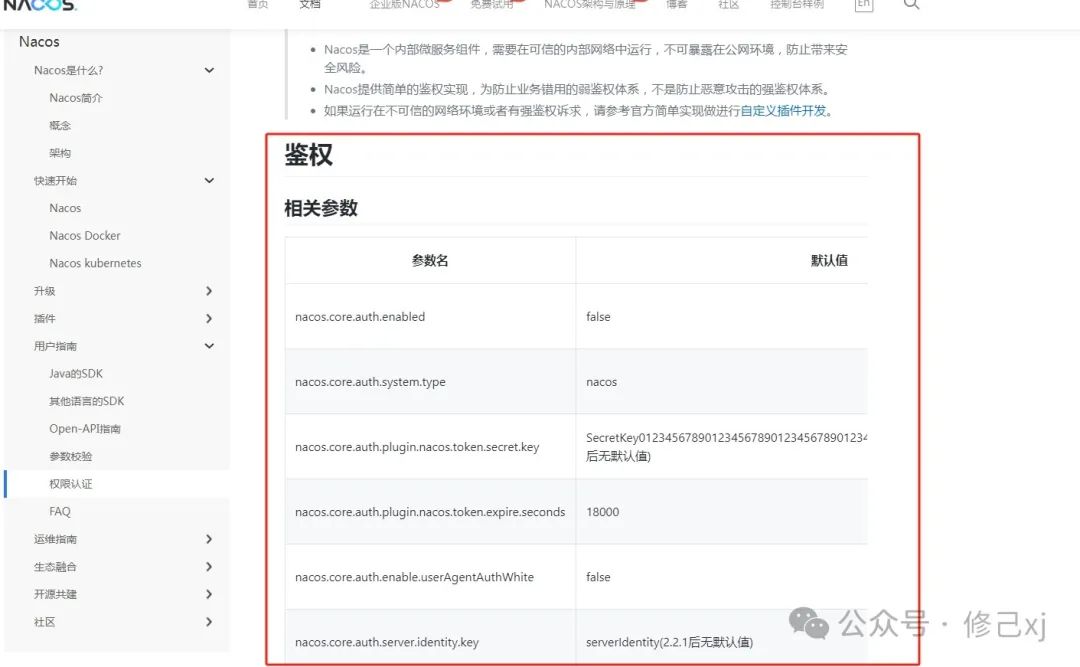

На этот раз обновление прошло относительно гладко. Нам не потребовалось вносить какие-либо изменения в базу данных. В файлах конфигурации между версиями 2.2.3 и 2.1.0 все еще были небольшие различия. Основное внимание уделяется значениям параметров аутентификации по умолчанию. 2.2.3 Аутентификация не включена по умолчанию. Нам нужно только включить аутентификацию по официальным документам, а затем задать параметры аутентификации. Адрес документа: https://nacos.io/zh-cn/docs/v2/guide/user/auth.html.

Подвести итог

Безопасность является главным приоритетом в процессе разработки программного обеспечения, поэтому работе по устранению уязвимостей и усилению безопасности следует уделять все внимание. Что касается уязвимости десериализации Nacos, нам следует принять своевременные меры по устранению уязвимости и обеспечению безопасной и стабильной работы системы.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?