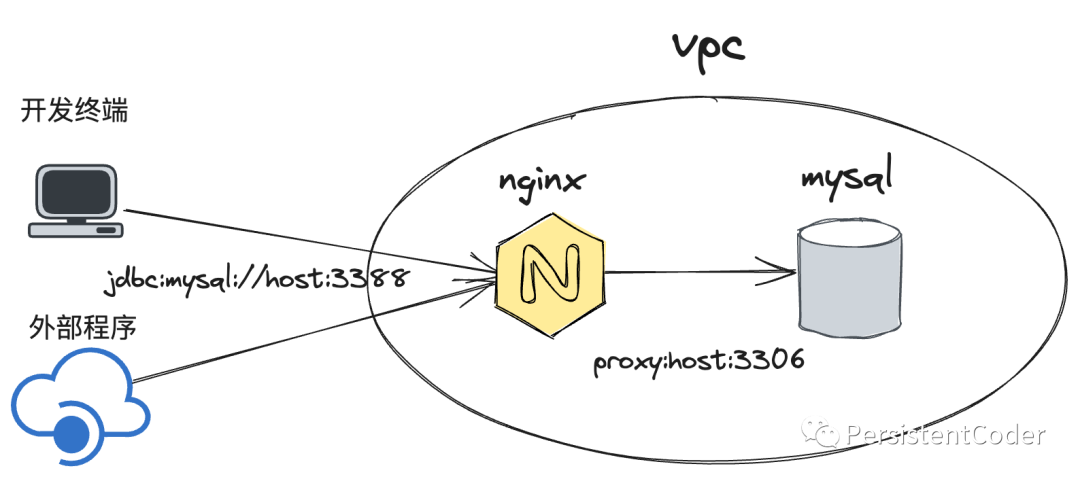

Используйте nginx для проксирования MySQL

1. Зачем вам нужен агент

1. Экранирование порта

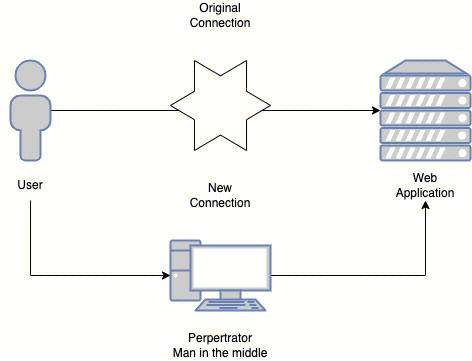

Обычно, когда вы видите 3306, вы знаете, что это выделенный порт для MySQL. При экранировании клиент может видеть только порт, который прослушивает nginx, и не может видеть, какую программу и протокол он представляет. Конечно, это также поверхностная защита. метод.

2. Защита

Доступ к интрасети осуществляется через IP-адрес и порт интрасети, а доступ к общедоступной сети — через прокси-сервер nginx. Если доступ к общедоступной сети рискован, его можно настроить для ограничения текущих и ограничения клиентских подключений. А в крайнем случае агент можно закрыть и отключить доступ к общедоступной сети, чтобы это не повлияло на работу экземпляра MySQL и доступ к интрасети.

3. Динамическая нагрузка

Экземпляр прокси-сервера MySQL может быть динамически заменен без ведома клиента, а загрузка запросов и распределение маршрутов также могут быть реализованы в кластере, тем самым улучшая доступность сервиса.

4. Заблокируйте настоящий сервер MySQL

С помощью Nginx реальный IP-адрес сервера MySQL может быть защищен, чтобы злоумышленники не могли использовать грубый взлом и другие методы для атаки на сервер MySQL.

2. Как реализовать прокси-сервер nginx в MySQL

nginx по умолчанию проксирует семиуровневые протоколы, а mysql — четырехуровневый протокол, поэтому обратный прокси не может быть реализован с использованием модуля http и требует поддержки четырехуровневого модуля протокола tcp.

1. Установите поддержку четырехуровневого протокола nginx.

yum -y install nginx

yum -y install nginx-all-modules.noarch2. Настройте прокси MySQL.

server {

listen 3388;

proxy_pass host:3306;

}nginx прослушивает и предоставляет порт 3388. Порт экземпляра mysql не открыт для интрасети. nginx преобразует порт 3388 в порт 3306 через протокол TCP.

Добавьте конфигурацию потока в основной файл конфигурации nginx nginx.conf:

stream {

include /etc/nginx/tcp.protocol/*.conf;

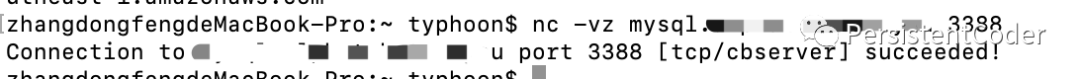

}3. Начните тестирование

nginx -t

nginx

Теперь мы можем только доказать, что сеть и порт соединены, но это может быть не так, что с протоколом mysql агента nginx все в порядке. Для проверки необходимо использовать команды или клиентские инструменты:

3. Расширение

1. Больше, чем MySQL

Поскольку nginx может поддерживать прокси-сервер протокола TCP, помимо проксирования MySQL, он также может проксировать Redis, Nacos и другие часто используемые четырехуровневые протоколы. redis:

server {

listen 6388;

proxy_pass host:6379;

}nacos:

server {

listen 8188;

proxy_pass host:8848;

}2. Другие подобные четырехслойные прокси

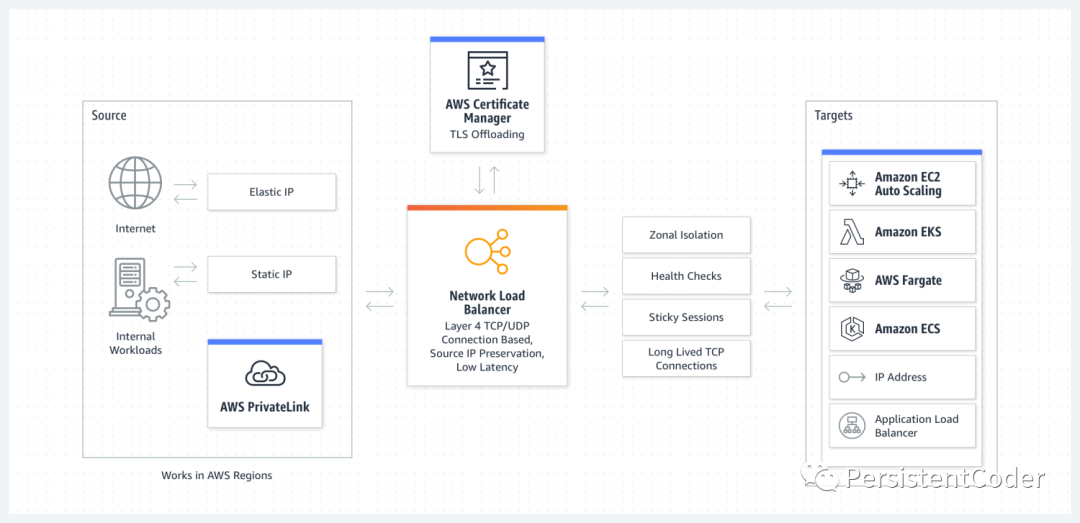

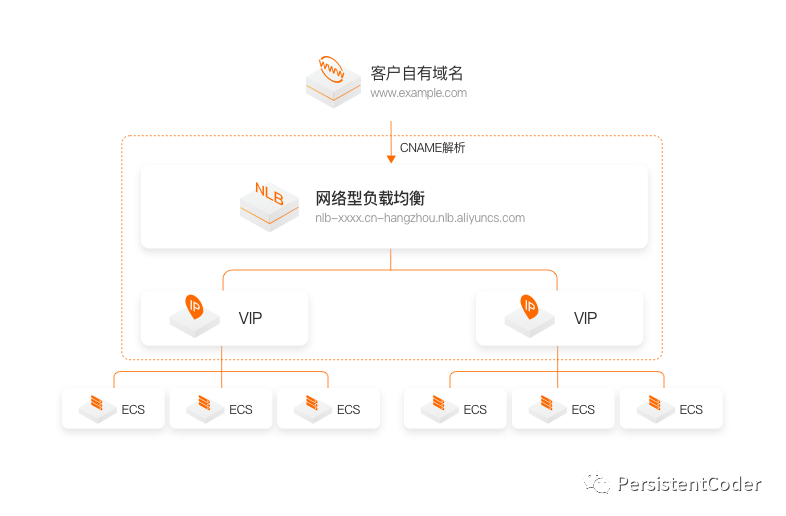

Амазон НЛБ

Фактически, проще говоря, для некоторых простых сценариев возможности прокси-сервера, предоставляемые NLB, аналогичны nginx, за исключением того, что NLB — это зрелое решение продукта, поддерживаемое многими возможностями периферийных продуктов, такими как WAF и Shield.

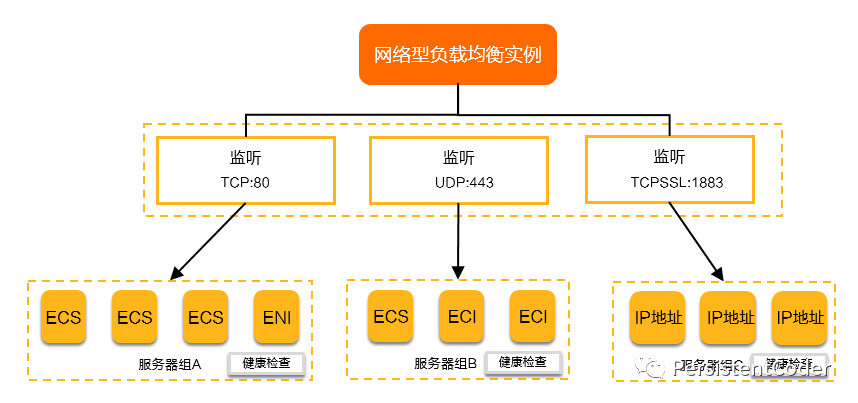

Алибаба Облако НЛБ

Подобно NLB AWS, кластер продуктов Alibaba Cloud SLB также предоставляет балансировщик нагрузки NLB для поддержки переадресации прокси-сервера протокола четвертого уровня.

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

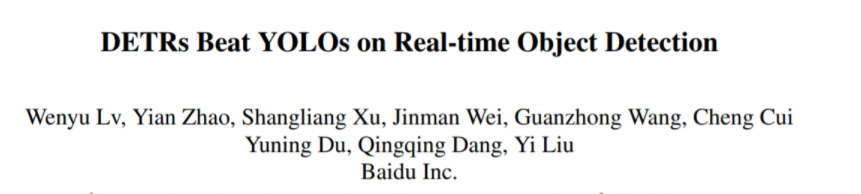

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

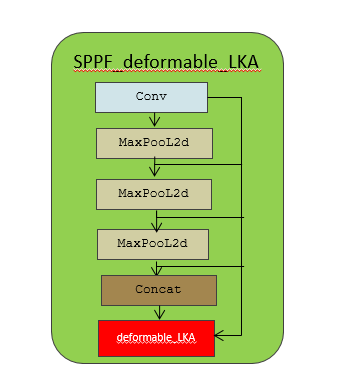

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

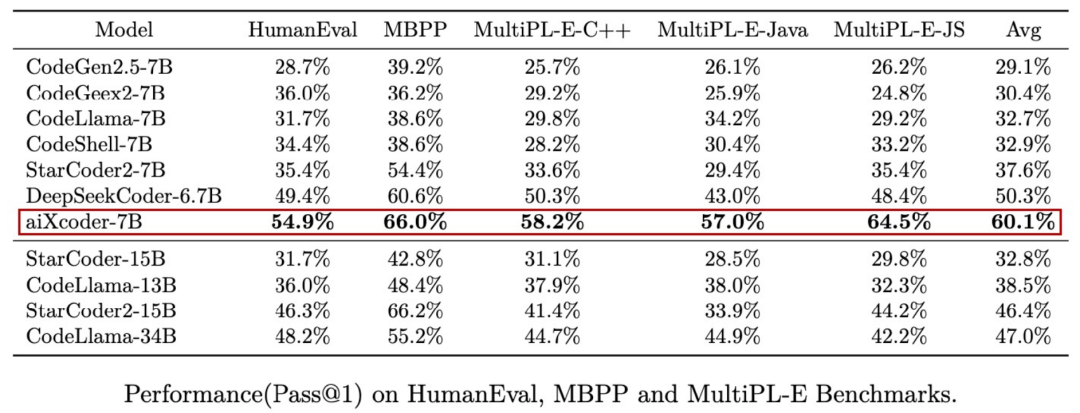

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

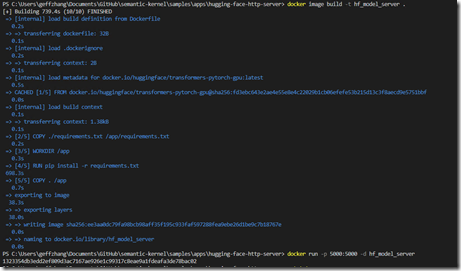

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

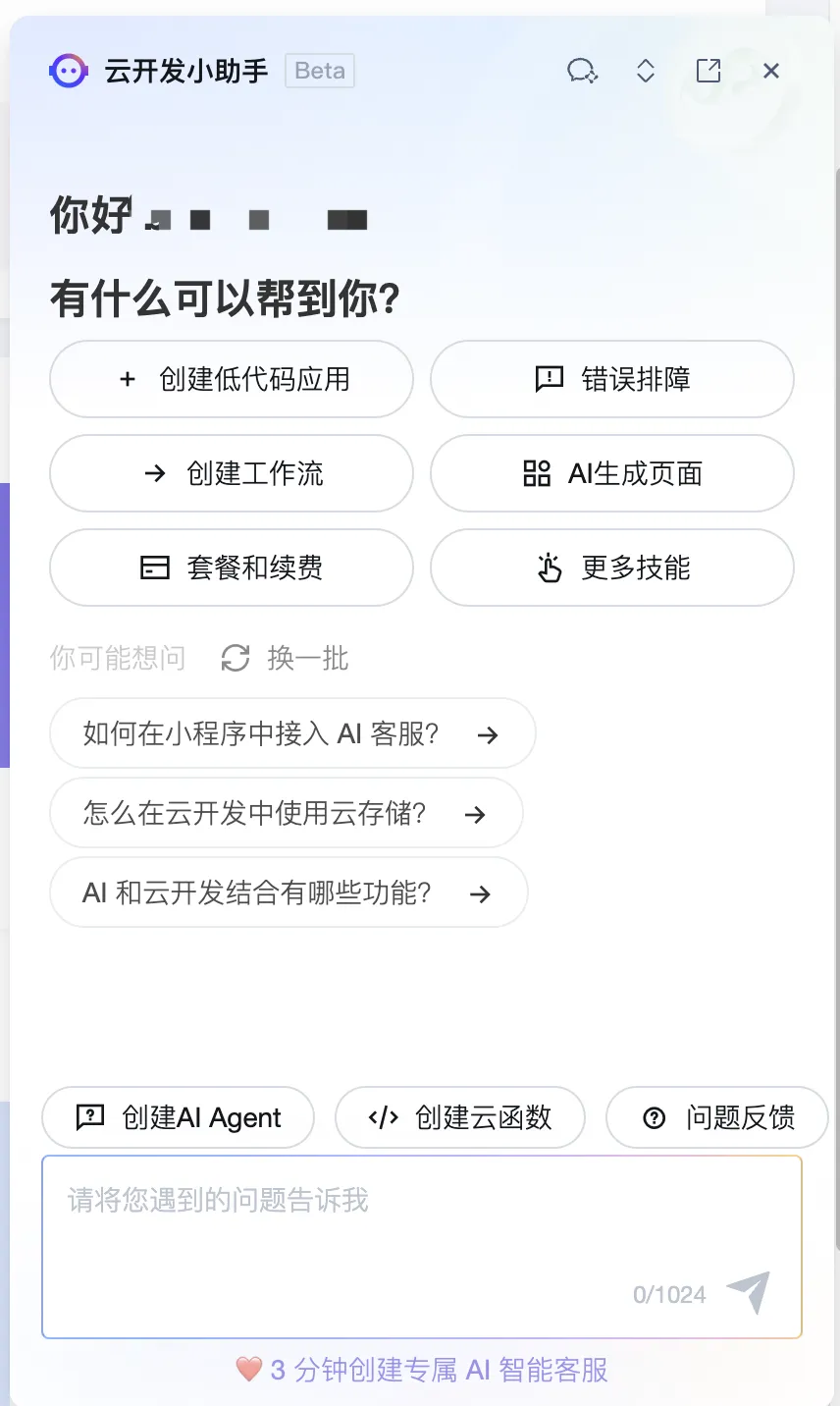

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

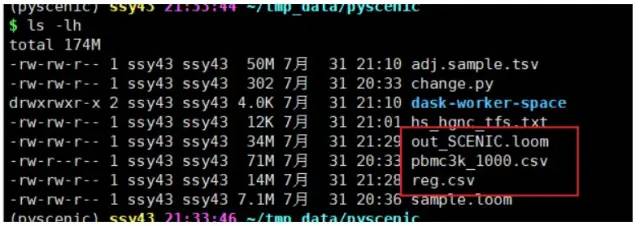

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

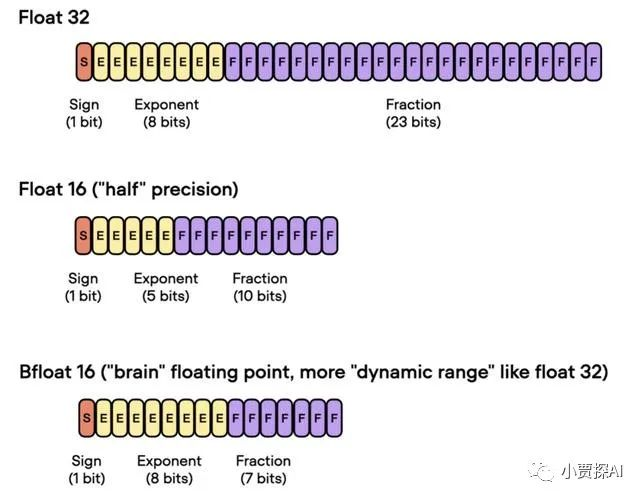

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!

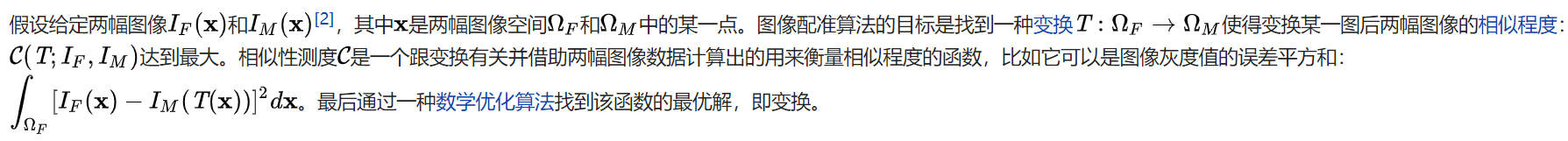

Краткое изложение базовых знаний о регистрации изображений 1.0

Новейшее подробное руководство по установке и использованию библиотеки cv2 (OpenCV, opencv-python) в Python.

Легко создайте локальную базу знаний для крупных моделей на основе Ollama+AnythingLLM.

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание решения. Повторная попытка с помощью файла (графическое руководство).

Одна статья поможет вам понять RAG (Retrival Enhanced Generation) | Введение в концепцию и теорию + практику работы с кодом (включая исходный код).

Эволюция архитектуры шлюза облачной разработки