Используйте ESP8266 для создания убийцы WiFi и проведения атак – причины уязвимостей и защитные меры

Подготовка:

Модуль ESP8266

Кабель для передачи данных MicroUSB (не miniUSB, он должен обеспечивать передачу данных и быть уверенным, что он не перегружен)

компьютер

шаг:

1. Сначала установите драйвер на макетную плату и выберите разные драйверы для установки. Как правило, на плате есть типы написания. Установка как показано на рисунке (моя модель CH340):

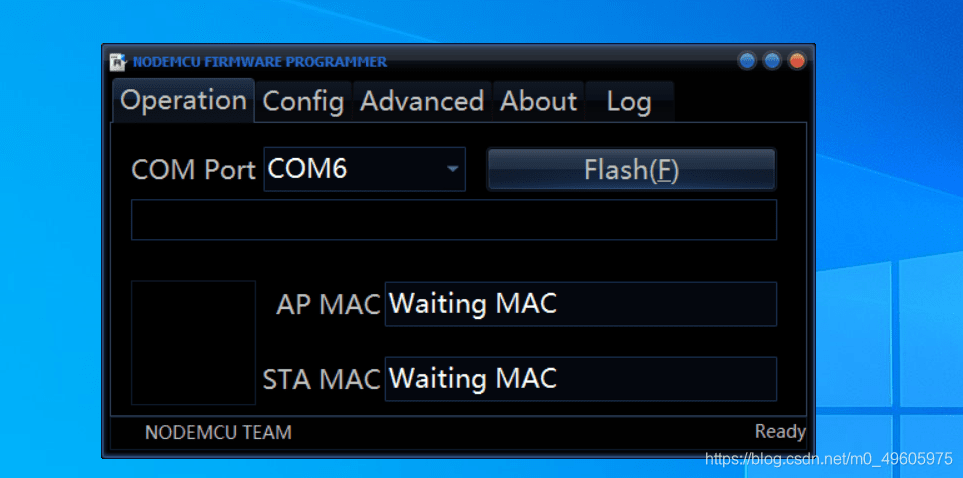

2. Откройте инструмент записи и выберите соответствующий последовательный порт COM.

3. Нажмите кнопку Comfig, нажмите шестеренку, чтобы выбрать путь, по которому находится ваша прошивка.

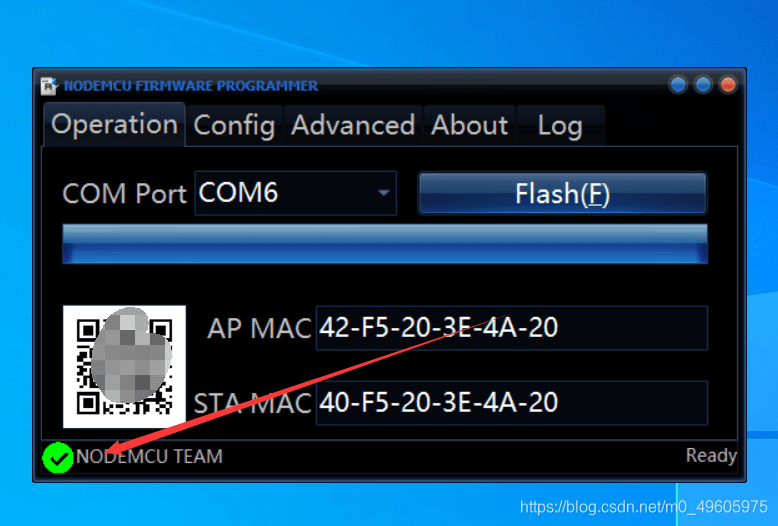

4. Вернитесь к опции «Операция», нажмите кнопку «Вспышка» (F) и подождите некоторое время. Когда в левом нижнем углу появится зеленая галочка, запись прошла успешно.

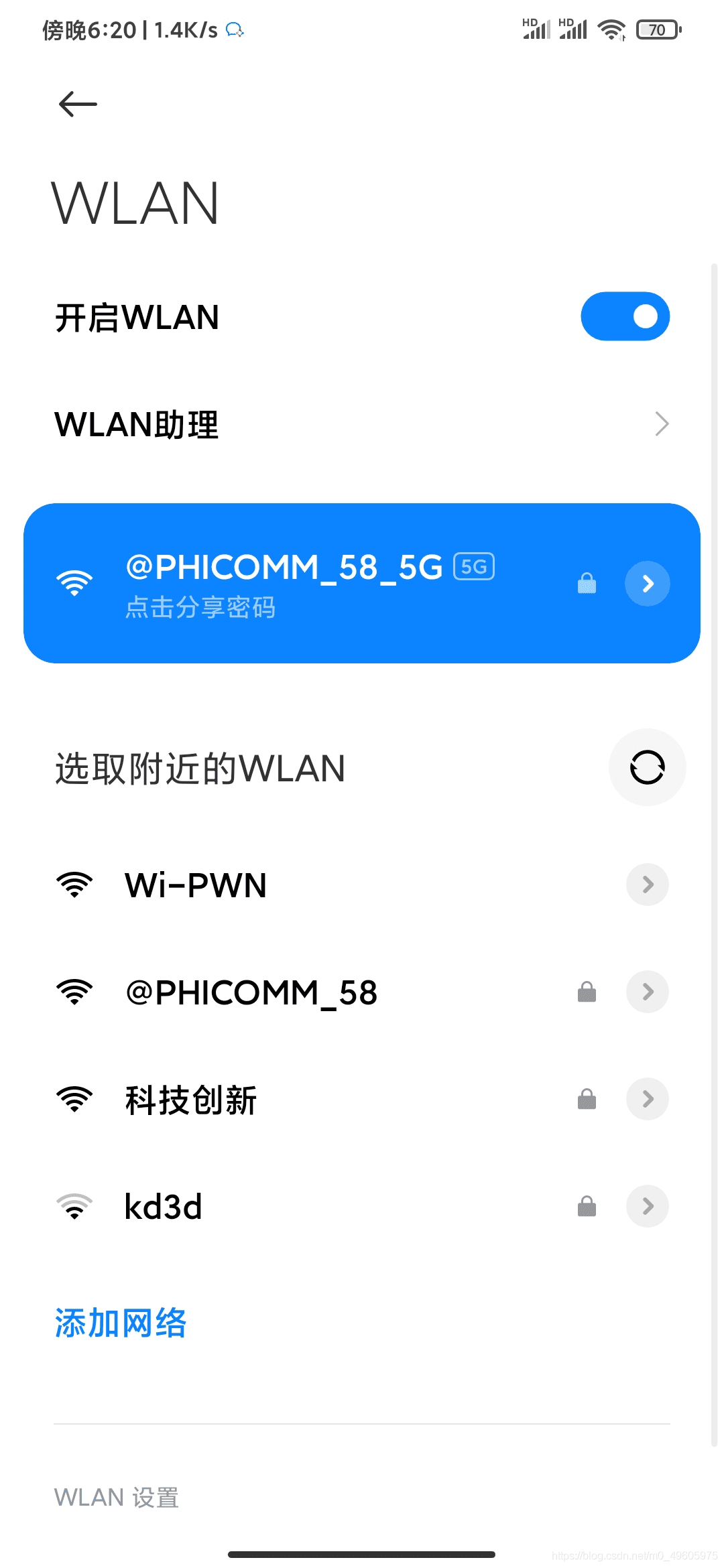

5. Нажмите и удерживайте первую кнопку сброса на плате разработки. Когда индикатор модуля начнет мигать, отпустите. Если появится надпись WI-PWN, это означает, что модуль начал работать нормально.

6. После подключения к этому WIFI введите в браузере 192.168.4.1. После завершения основных настроек вы можете войти на страницу управления ESP8266.

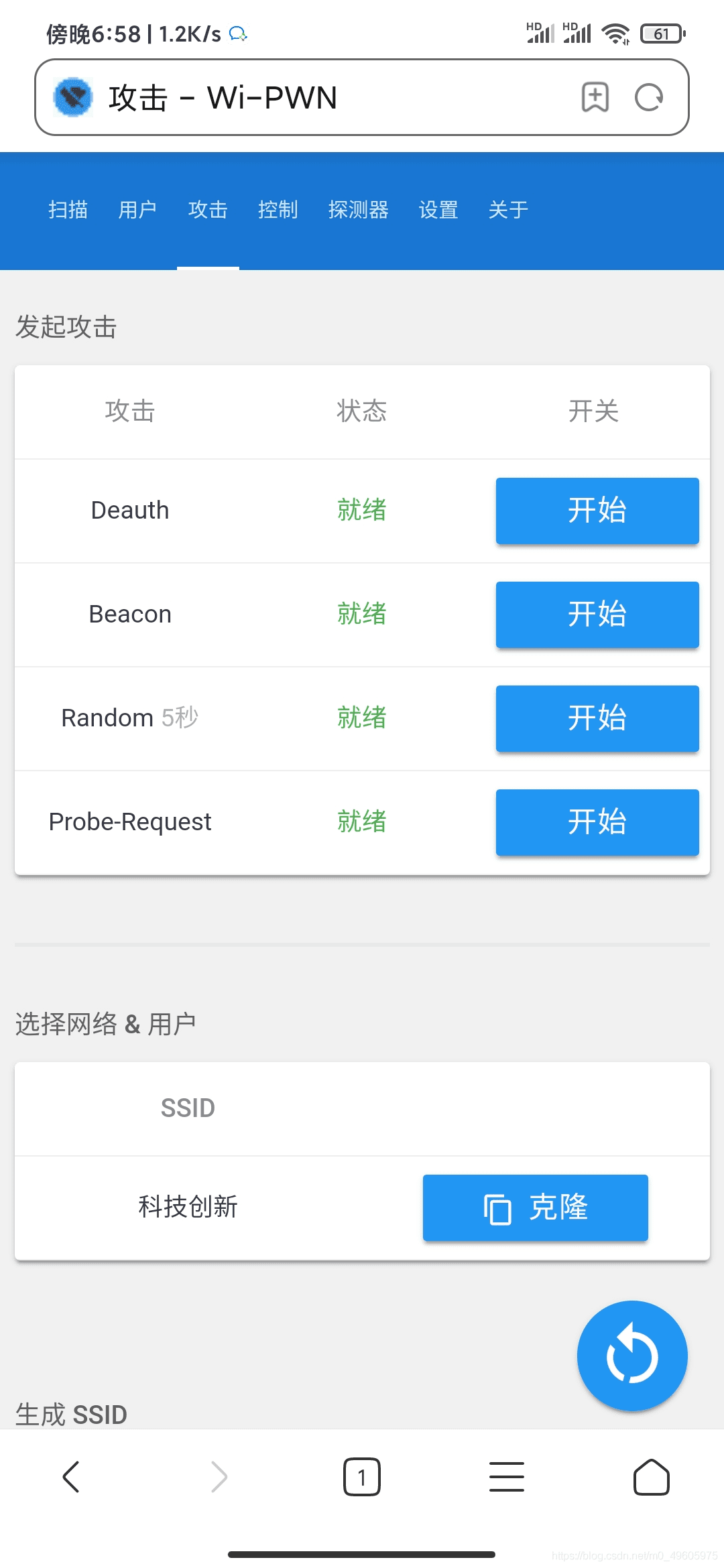

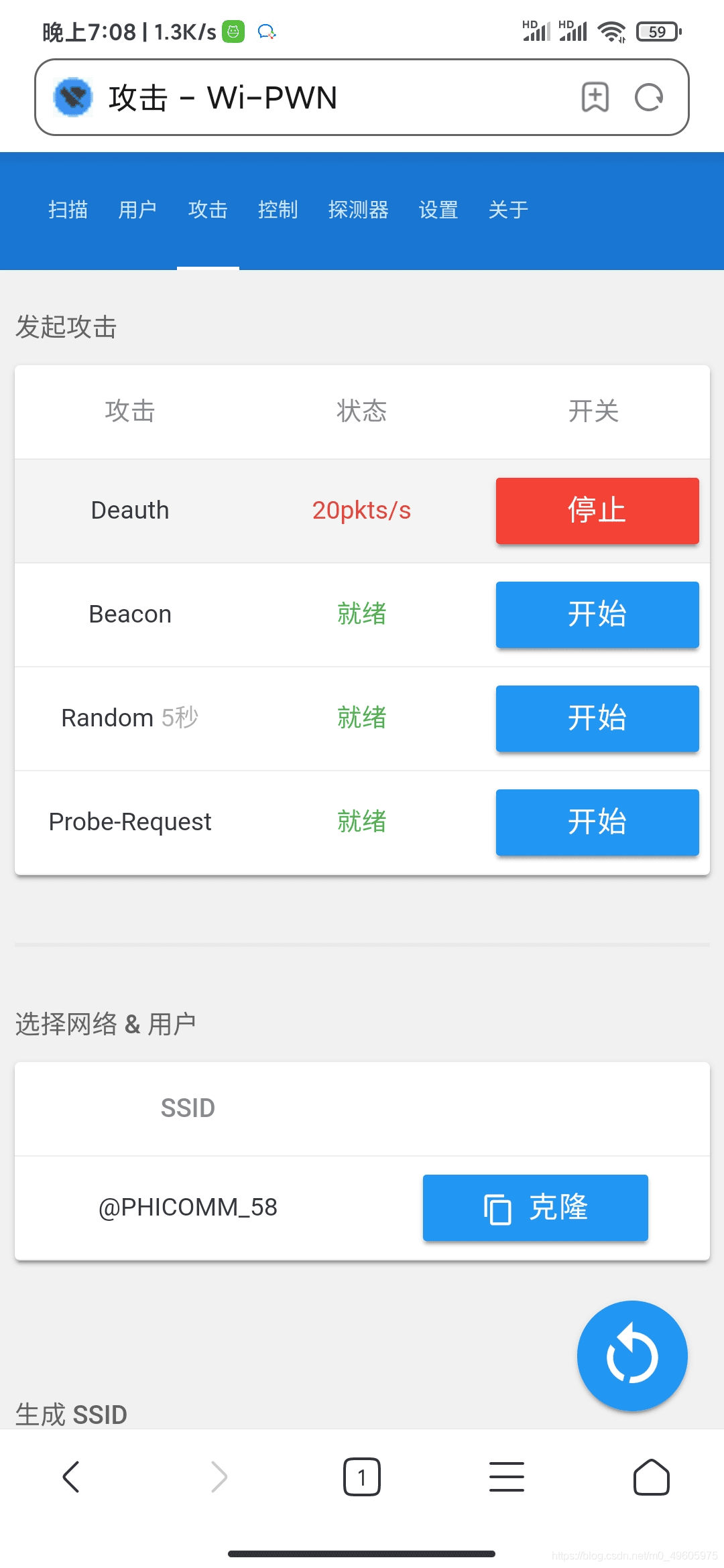

7. Затем вы можете выбрать соответствующий Wi-Fi для атаки (во время атаки индикатор на модуле будет гореть всегда).

8. Метод атаки:

(1) Деаутентификация: поскольку кадр данных управления WIFI не зашифрован, злоумышленник может подделать кадр управления, что позволяет злоумышленнику произвольно отправлять пакеты «деаутентификации», чтобы принудительно разорвать соединение между точкой доступа и клиентом (говоря прямо). , это безмозглый флуд) Блокирующая атака всегда разрывает соединение между устройством собеседника и машиной, в результате чего устройство собеседника не может нормально подключиться).

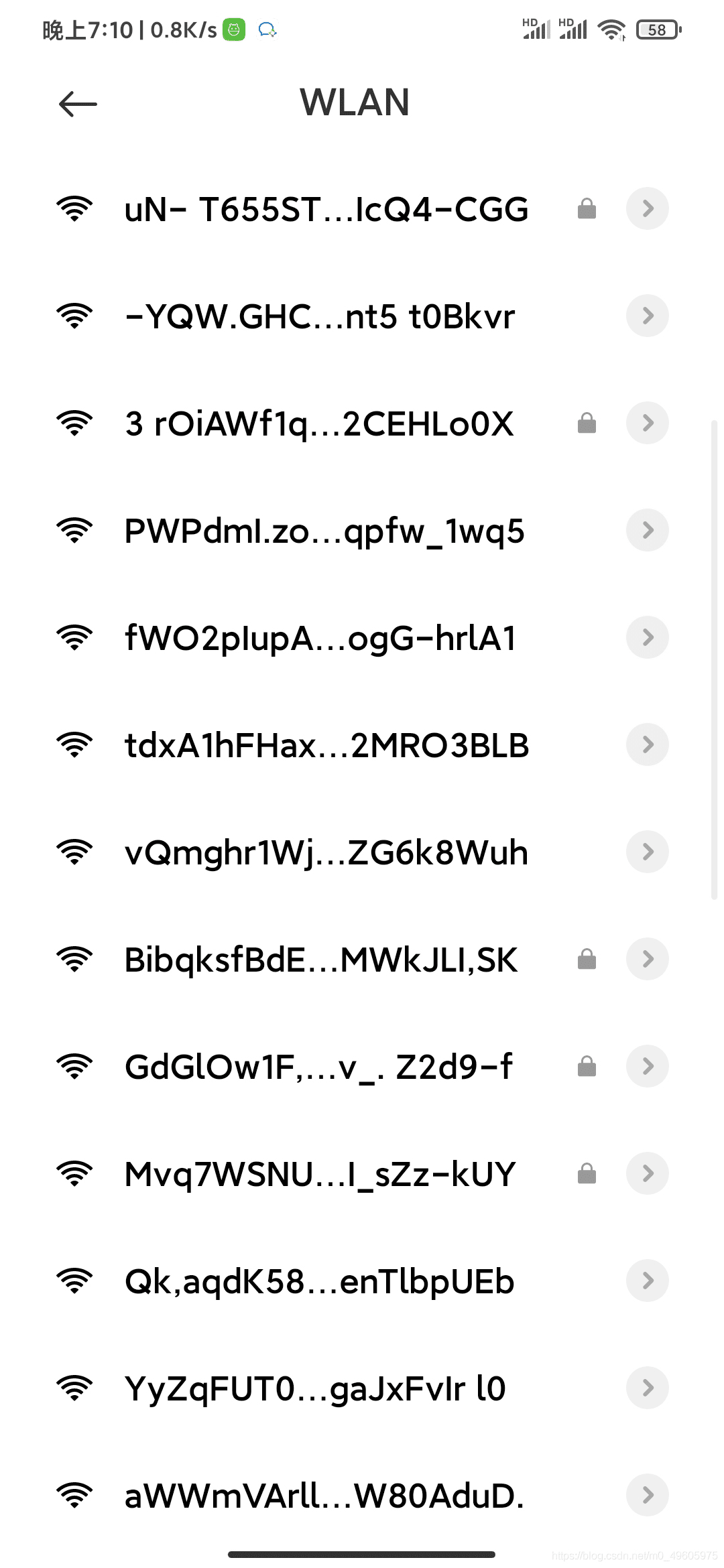

(2) Маяк: пакеты данных маякового кадра (маяка) используются для объявления точки доступа путем постоянной отправки пакетов данных маякового кадра (проще говоря, это означает создание множества новых Wi-Fi, которые будут мешать нормальному соединению другой стороны), потому что. некоторые устройства в настоящее время имеют собственное определение SSID, поэтому для достижения этой цели мы используем случайно сгенерированный SSID.

(3) Ответ на зонд: кадр запроса зонда отправляется пользовательским устройством, чтобы узнать, находится ли поблизости известная сеть. Запутывайте трекеры Wi-Fi, запрашивая сети, указанные в списке SSID. (Грубо говоря, мобильный телефон отправляет кадр тестового запроса в известную сеть Wi-Fi, и точка доступа, которая может предоставлять сетевые услуги, ответит кадром тестового ответа, и ваш мобильный телефон подключится к этой ответной точке доступа. , так что это похоже на атаку Deauth).

(4) Фишинговая атака: подделав Wi-Fi, жертва подключается к поддельному Wi-Fi. С помощью ряда методов, таких как фишинговые страницы, можно отслеживать трафик и получить оригинальный настоящий пароль Wi-Fi. и т. д., которые не будут здесь описаны или показаны.

Причина уязвимости: стандарт Wi-Fi 802.11 содержит специальный тип кадра специально для управления сетью и соединениями. При поиске Wi-Fi он пассивно отслеживает кадры управления «маяком», транслируемые точками доступа Wi-Fi (используются для индикации доступности точки доступа). и «probe» -request», ваше устройство отправит этот кадр управления, чтобы узнать, находится ли в данный момент ранее подключенная сеть. Если на расстоянии находится посещаемая сеть, соответствующая точка доступа ответит кадром «пробного ответа». Проблема с этими кадрами управления заключается в том, что они вообще не зашифрованы. Целью этого является повышение простоты использования Wi-Fi. использовать, потому что вы можете просматривать окружающие сети Wi-Fi и имена точек доступа без обмена ключами или подтверждения пароля, но это также увеличивает поверхность атаки сетей Wi-Fi: любое устройство может отправлять маяки на любые сетевые кадры и кадры ответа на запрос.

Меры защиты:

1. Избивайте тех, кто пойман при атаке на Wi-Fi. Если человек не добился успеха, продолжайте избивать его (шучу).

2. Установите канал передачи маршрутизатора на использование диапазона частот 5 ГГц.

3. Для подключения используйте сетевой кабель (ручное прикольно).

4. Купите известный роутер с функциями безопасности.

5. При использовании обновленного стандарта 802.11w-2009 кадры управления по умолчанию шифруются.

Примечание. Цель показа способов атаки — рассказать всем об этой уязвимости, понять и осознать важность сетевой безопасности и лучше защищаться, а не использовать ее как оружие для нанесения вреда другим.

Ссылка на эту статью:https://cloud.tencent.com/developer/article/2359321

Оригинальная статья Тианле, при перепечатке указывайте источник!

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?