Использование OSINT для отслеживания активности программ-вымогателей

Отказ от ответственности

Любые прямые или косвенные последствия и убытки, вызванные распространением и использованием информации, предоставленной данным официальным аккаунтом Yiren Safety, являются ответственностью самого пользователя. Официальный аккаунт Yiren Safety и автор не несут за это никакой ответственности. произойдет, пожалуйста, примите это на свой страх и риск! Если есть какое-либо нарушение, пожалуйста, сообщите нам, и мы немедленно удалим его и принесем извинения. Спасибо!

0X00Предисловие

Как мы все знаем, группы вымогателей всегда были синонимом дурной славы. Программы-вымогатели существуют постоянно в современном онлайн-мире. Как говорится, если ты не умеешь нападать, то как ты сможешь научиться защищаться? Мы можем использовать методы OSINT для отслеживания и анализа деятельности и статуса крупных организаций, занимающихся программами-вымогателями. Примите соответствующие защитные меры для борьбы с возможными атаками программ-вымогателей.

0X01 Происхождение

Что такое программы-вымогатели? Ответ: Программы-вымогатели относятся к общей категории вредоносных программ, которые шифруют ценные данные определенных компаний (например, файлы, документы и т. д.). Это вынуждает компанию заплатить выкуп за восстановление зашифрованных данных. Процесс вымогательства включает в себя получение доступа к целевой системе, шифрование файлов в ней, а затем вымогательство выкупа у компании (злоумышленники обычно требуют оплату в биткойнах или других криптовалютах). ,

Что такое ОСИНТ? Ответ: Разведка с открытыми источниками (т.е. OSINT) — это многофакторный (качественный, количественный) подход к сбору, анализу и принятию решений на основе общедоступных исходных данных для использования в разведывательной среде. В разведывательном сообществе термин «открытый» относится к открытым, публичным источникам (в отличие от секретных или тайных источников). Open Source Intelligence существует уже сотни лет под тем или иным названием. С появлением средств мгновенной связи и быстрой передачи информации из общедоступных, несекретных источников (источник: Энциклопедия) стало доступно множество действенных и прогнозирующих данных.

0X02 Анализ

Почему криптовалюта? Ответ: Потому что сама организация-вымогательница имеет возможность пересечь регионы, а сама деятельность по сбору наличных слишком рискованна. В результате постепенно совершенствующаяся система криптовалют стала фаворитом организаций-вымогателей. А поскольку криптовалюты могут работать безопасно, они защищены четырьмя каретками блокчейна. Распределенное хранилище, одноранговая сеть (P2P), механизм консенсуса и криптография — это четыре движущие силы технологии блокчейна. Однако именно благодаря механизму консенсуса технологии блокчейн мы можем использовать метод OSINT для определения адреса кошелька организации-вымогателя. На основе полученного адреса кошелька мы можем проанализировать направление потока криптовалюты и проанализировать предпочтения. и динамические атаки организаций-вымогателей.

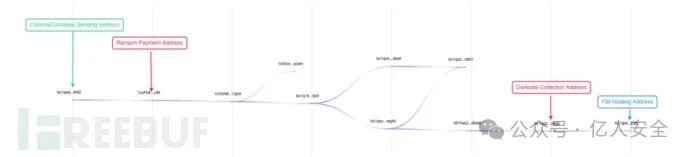

Мы используемКриминалистика блокчейнарешение,может быть Colonial Pipeline Полная визуализация инцидента с программой-вымогателем показана ниже (источник изображения), где толщина линии между адресами взвешивается в соответствии со стоимостью обмениваемой транзакции. Он обеспечивает организованные постоянные обновления для решения проблем с атрибуцией известных хакеров и пользователей, а также такие услуги, как биржи, микшеры и многое другое.

Совет: Вы также можете построить диаграмму Санки для отслеживания потока средств с адреса криптовалюты (диаграмма Санки — это особый тип диаграммы потока, используемый для описания потока одного набора значений в другой).

Обязательным условием шантажа является необходимость взаимодействия злоумышленника и лица, которого шантажируют.,Это облегчает нам получение некоторой информации об организации-вымогателе.,Это одна из причин, по которой мы выбрали Использование OSINT для идентификации активности программ-вымогателей. данные, собранные OSINT,Должна быть включена любая информация, собранная во время атаки группы вымогателей. Мы можем собрать страницу с программой-вымогателем, название организации, занимающейся вымогательством, адрес зашифрованного кошелька, раскрытый организацией-вымогателем, номер фишинговой электронной почты, IP-адрес организации, занимающейся вымогательством, и т. д.,и использовать эту информацию в качестве основы для нашего анализа. (Источник изображения ниже)

Совет: Если возможно, использование данных, сохраненных в результате нескольких атак, всегда легче анализировать, чем использование данных, сохраненных в результате одной атаки. Если данных для проведения оценки недостаточно, вы можете продлить временной интервал с шести месяцев до одного года и получить данные из открытых источников, сохраненные в результате других атак той же группы вымогателей, для объединения и перекрестного анализа.

сообщение 0X03

В рамках использования и таргетинга криптовалюты группой вымогателей было замечено следующее:

Использование криптовалюты в операциях с программами-вымогателями Использование криптовалют в аренде хеша и самостоятельных операциях Темы криптовалют, используемые в качестве приманок и документов в качестве оружия

Чтобы предотвратить отслеживание, организации, занимающиеся вымогательством, должны иметь определенное представление о криптовалютной индустрии. Они часто нацелены на криптовалюты и связанные с ними услуги, используя хитрые и скрытные методы для финансирования и поддержания своих операций. В то же время группа вымогателей будет использовать криптовалютные сервисы для отмывания полученной за выкуп криптовалюты в «чистую» криптовалюту (например, признанные способы оплаты, псевдонимы и адреса, используемые для покупок, использование лизинга хеша, услуги облачного майнинга и т. д.), что значительно увеличивает сложность нашего отслеживания.

Из чата организации, занимающейся вымогательством Conti, мы обнаружили много информации о ее внутренней структуре и иерархии. В организациях Конти есть многие из тех же бизнес-отделов, что и в законных малых и средних предприятиях, включая отделы кадров, которые отвечают за постоянное проведение собеседований с потенциальными новыми сотрудниками. А также имеет свой самостоятельный бюджет, штатное расписание и т.д.

Кодер: программист, нанятый для написания вредоносного кода и интеграции различных технологий. Тестер: сотрудник, ответственный за тестирование и маскировку вредоносного ПО Conti от средств безопасности. Администратор: работник, ответственный за настройку и снятие с эксплуатации серверов и другой инфраструктуры атак. Тестер на проникновение: человек, ответственный за борьбу с командами корпоративной безопасности за кражу данных и установку программ-вымогателей.

Благодаря утечкам, организованным вышеупомянутыми сотрудниками, мы можем создать черный список по имени, электронной почте, доменному имени и т. д., который может противостоять некоторым слабым атакам шантажа. В то же время создается уникальная для компании библиотека анализа угроз. Для того, чтобы построить необходимую нам разведывательную базу данных, нам необходима «поддержка» следующих инструментов OSINT.

поддержка 0X04

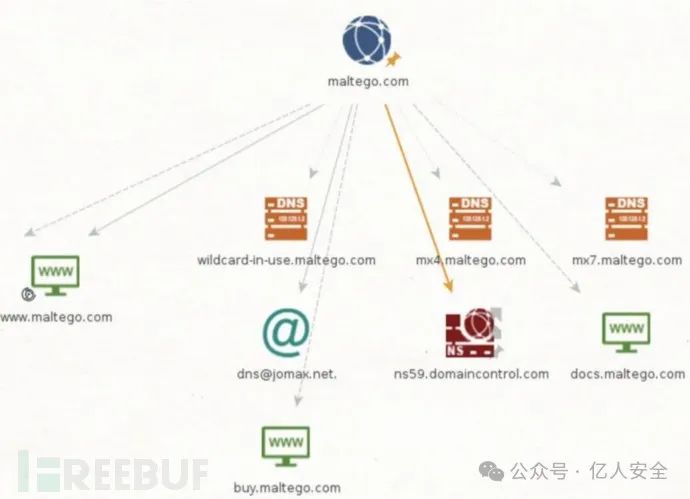

Maltego

Maltego — это профессиональное программное обеспечение для OSINT и криминалистики, которое упрощает сложные OSINT с помощью превосходного графического отображения. Используя Maltego, мы можем очень удобно визуализировать информацию из открытых источников, собранную разведкой из открытых источников. Например: доменное имя, IP-адрес, адрес электронной почты, номер банковского счета и т. д.

UserSearch

UserSearch — крупнейший бесплатный онлайн-инструмент обратного поиска. Это обширная сеть поисковых систем, существующих в Интернете, которые могут точно определять имена пользователей или адреса электронной почты. Он не только имеет исчерпывающий список услуг, таких как поиск электронной почты, пользователей форумов, пользователей зашифрованных веб-сайтов, поиск на сайтах знакомств, но также может анализировать веб-страницу и извлекать все электронные письма на этой странице.

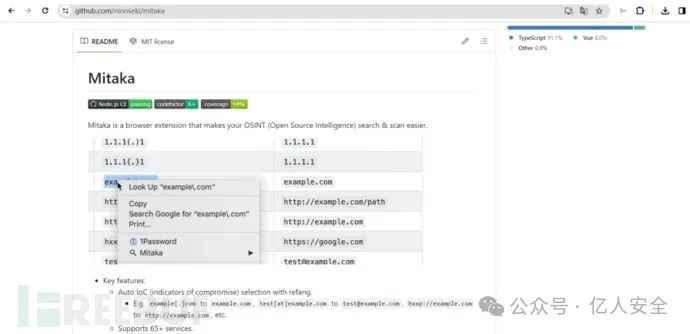

Mitaka

Mitaka можно использовать для поиска не только адресов IP, MD5, ASN и Bitcoin. Его также можно использовать для выявления вредоносных программ, определения надежности адресов электронной почты и определения того, связаны ли URL-адреса с ошибками. Мы ищем их через множество различных поисковых систем, выбирая определенные фрагменты текста и индикаторы компрометации (IOC), которые, по нашему мнению, могут быть подозрительными.

0X05 меры

- Убедитесь, что системы электронной почты надлежащим образом защищены. Могут применяться технологии идентификации отправителя и защиты от спуфинга, такие как Sender Policy Framework. (SPF), отчеты и соответствие аутентификации сообщений домена (DMARC) и почта, идентифицированная ключом домена (ДКИМ). Эти электронные письма защищены в зависимости от отправителя IP и электронные письма с подтверждением домена, обычно применяемые к шлюзу электронной почты организации или внешним DNS. Они обеспечивают защиту от фишинга и других угроз спуфинга. И сканирует всю входящую и исходящую почту, хранящуюся на сервере, для обнаружения угроз, которые могут проходить через шлюзы электронной почты или исходить изнутри. Мониторинг целостности файлов (FIM),FIM Вы можете просмотреть шаблоны, которые помогут определить перезапись файлов на файловом сервере. Используйте вирустотал или несколько других инструментов антивирусного ядра для сканирования неожиданных вложений или подозрительных файлов, которые не помечены как вредоносные по электронной почте.

- Используйте технологию блокировки рекламы, чтобы защитить просмотр веб-страниц от вредоносной рекламы иатака по луже. Эффективная веб-фильтрация также может помочь гарантировать, что учетные записи электронной почты и просмотра веб-страниц не имеют административных прав;,И между несколькими рабочими станциями нет общей учетной записи локального администратора. При этом увеличить частоту внутреннего обучения внутри компании.,Для борьбы с сетевыми угрозами,Например, сетевая рыбалка, фарминг, атака. по луже、съемный носитель、Вредоносная реклама и общая вредоносная реклама.

- Отключить макросы, программу-вымогатель LOCKY обеспечение активно эксплуатирует уязвимости в документах Office. Если он отображается как документ, который вы хотите только прочитать Возможность всплывающего окна макроса, не нажимайте «Да». Подавая возможность Макрос,шантажироватьпрограммное обеспечение может быть выполнено на устройстве. Если вам нужно использовать макросы, используйте групповую политику, чтобы указать надежные пути на файловых серверах, где можно запускать макросы. Используйте программу просмотра для чтения файлов, загруженных из Интернета, вместо использования Office、OpenOffice Подождите, пока не завершитсяпрограммное обеспечение Сумка。

- оповещение включено Active X Контроль, Активный X Контроль можно передать Office Программа-вымогатель для выполнения документов или веб-страниц обеспечение. Используйте элементы управления только в том случае, если вы их понимаете и имеете право их использовать. Возможность управления. Установите блокировщик всплывающих окон, отключите автозапуск, чтобы предотвратить появление вредоносного контента; программное обеспечение запускается автоматически; отключает общий доступ к файлам, что может помочь ограничить использование программ-вымогателей; обеспечение Распространить на другие общие ресурсысеть Расположение。

- давать возможность Windows Брандмауэр помогает остановить программы-вымогатели обеспечение Связь между трояном и командным сервером. Благодаря дополнительной защите брандмауэра на базе хоста эти инструменты могут работать вместе с собственным брандмауэром для повышения защиты. Убедитесь, что у вас установлена антивирусная программа Программное обеспечение остается актуальным, а функциональные возможности «Безопасности» настраиваются соответствующим образом в соответствии с лучшими практиками поставщиков. Запрещать Windows powershell. Если возможно, следует использовать белый список приложений для отключения или ограничения powershell。Powershell Обычно используется для обхода защиты от вредоносных программ перед загрузкой вредоносных сценариев с удаленных серверов. обеспечение продуктов и тестирование.

- осуществлятьсеть Сегментация может помочь разделить разные активы Группа,Например, по чувствительности или критичности.,если это произойдетшантажироватьпрограммное программное обеспечение, это может помочь предотвратить распространение на другие области или зоны безопасности. Белый список приложений или программное обеспечение Политики ограничения программного обеспечения можно использовать для определения того, какие программы, сценарии или DLL Может быть выполнено на устройстве. Условия правил могут включать пользователей, группы, местоположения, программное обеспечение. обеспечение Подпись и т. д.。шантажироватьпрограммное Доступ к программному обеспечению можно получить из временной папки, в которой у пользователя есть права на запись (например, %appdata% папку) запустить. Если вы используете операционную систему Windows В России нет белого списка приложений, вы можете использовать программу стратегии ограничения обеспечения для достижения аналогичных целей.

- поддерживать Безопасностьрезервное копирование. В каком-то шантаже обеспечениев случае,отрезервное восстановление с помощью копирования может быть единственным вариантом. Убедитесь, что вредоносный контент удален с затронутых конечных точек перед восстановлением. программного обеспечения, это можно сделать путем повторного создания образа или с помощью программы реагирования на инциденты и защиты от вредоносного ПО. обеспечение инструментов для достижения. Избегайте использования резервного хранилища, которое эффективно отображает диск на конечной точке. услуга копирования. Убедитесь, что в случае взлома привилегированной учетной записи резервное Сервер копирования или местоположение не могут быть скомпрометированы. Один из способов добиться этого — убедиться, что ваше резервное копирование и они резервные копирование оборудования и разделение или сегментация сети. Имейте несколько копий ключевых данных и храните одну копию вне офиса. Убедитесь, что ваше резервное само копирование не подлежит шантажу со стороны программного обеспечения обеспечение угроз. Внедрите модель минимальных привилегий для пользователей, используя отдельные учетные записи для выполнения административных задач и обеспечивая разделение обязанностей между функциями администратора. Например, если привилегированная учетная запись домена также имеет доступ к резервному копирование сервера или резервное копирование Расположение,Эти учетные записи могут помочь обеспечить многоуровневую защиту.

0X06 комментарии

Вышеизложенное является моим личным мнением об OSINT.,Вчера я случайно увидел видео «Исследование Северной Кореи с помощью OSINT» в избранном видео на сайте B. Я лично совмещаю некоторые характеристики блокчейна,Думает об использовании OSINT для отслеживания активности Эта идея от программ-вымогателей,Мы можем проанализировать адрес его кошелька,Получение «инфраструктуры» организации-вымогателя,Например: доменное имя организации, занимающейся вымогательством, IP-адрес организации, занимающейся вымогательством, адрес электронной почты организации, занимающейся вымогательством, и т. д. В то же время мы можем проанализировать источник и количество криптовалюты.,Лучше защитите безопасность компании. Вы также можете узнать типы атак и цели вымогательства, которые предпочитает организация-вымогатель.,ответь намшантажировать Группаткатьшантажировать Атака имеет огромную уверенность。

Оригинальная ссылка: https://www.freebuf.com/articles/network/390206.html.

Ссылки:

https://www.mandiant.com/resources/blog/north-korea-cyber-structure-alignment-2023

https://www.isaca.org/resources/news-and-trends/isaca-now-blog/2021/did-the-fbi-hack-bitcoin-deconstructing-the-colonial-pipeline-ransom

https://krebsonsecurity.com/2022/03/conti-ransomware-group-diaries-part-ii-the-office/

https://flare.io/learn/resources/blog/8-passive-osint-methods-for-profiling-cybercriminals-on-the-dark-web/

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.