Использование неавторизованного плагина обнаружения отрыжки autorize

Официальное описание Autorize

Эта статья воспроизведена с сайта Помощь сообществу(https://secself.com/),Массивные вводные учебные материалы.

Autorize — это расширение автоматического обнаружения принудительной авторизации для Burp Suite. Он написан на Python экспертом по безопасности приложений Бараком Тавили. Autorize разработан, чтобы помочь тестировщикам безопасности, выполняя автоматическое тестирование авторизации. В последней версии Autorize также может выполнять автоматическое тестирование аутентификации.

Autorize — это расширение, призванное помочь тестерам на проникновение обнаружить уязвимости авторизации, одну из наиболее трудоемких задач при тестировании на проникновение веб-приложений.

Для просмотра сайта пользователям с высокими разрешениями достаточно. Расширение автоматически повторяет каждый запрос сеанса с пользователем с низким уровнем привилегий и обнаруживает уязвимости авторизации.

Помимо уязвимостей авторизации, уязвимости аутентификации также могут быть обнаружены путем повторения каждого запроса без каких-либо файлов cookie.

Плагин работает без какой-либо настройки, но также имеет широкие возможности настройки, позволяя настраивать степень детализации условий выполнения авторизации и определять, какие запросы плагин должен проверять, а какие нет. Вы можете сохранить статус плагина и экспортировать отчет о проверке авторизации в формате HTML или CSV.

Сообщаемый статус выполнения следующий:

Обход! - красный

Обеспечьте это! - зеленый

Правоприменение? ? ? (Пожалуйста, настройте обязательный детектор) - Желтый

Установить

- скачать Burp Люкс (очевидно): http: //portswigger.net/burp/download.html

- скачать Jython независимый JAR:http ://www.jython.org/download.html

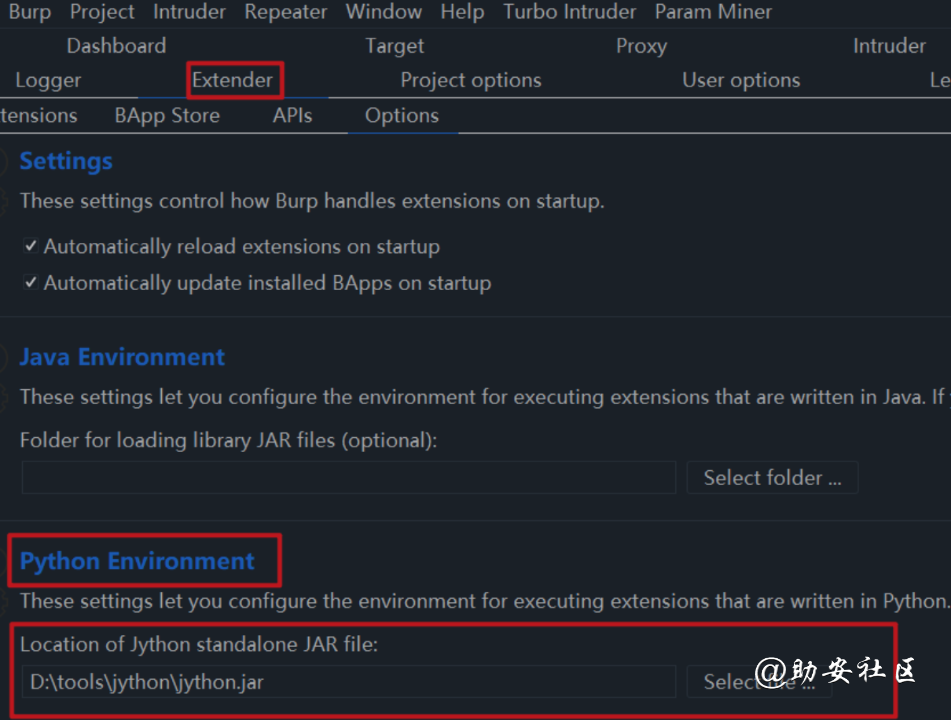

- Открыть burp -> Extender -> Options -> Python Environment -> Select File -> выбирать Jython standalone JAR

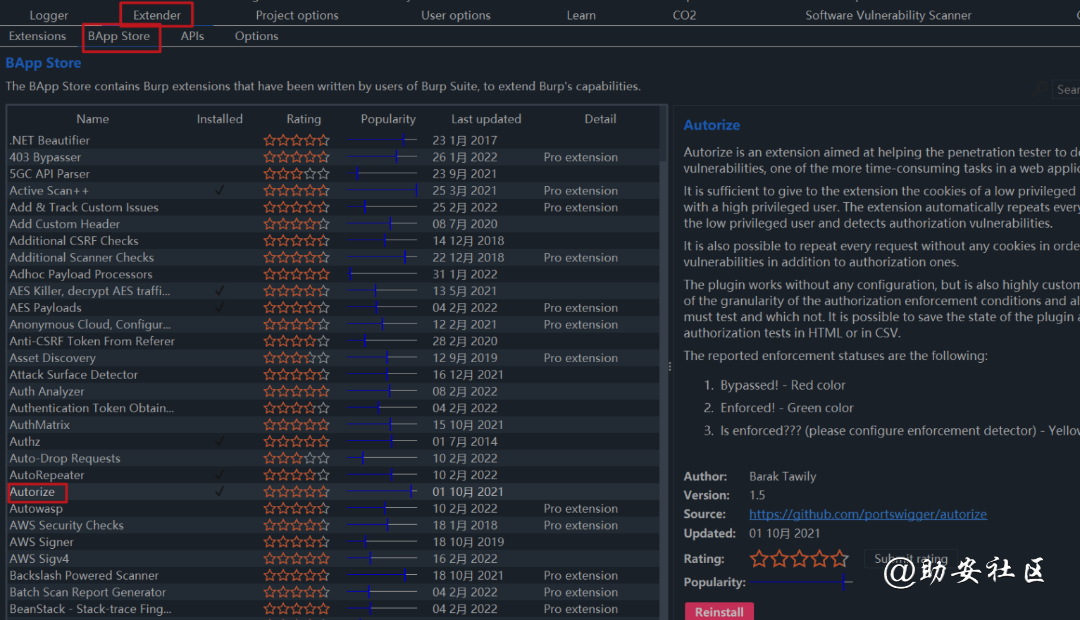

- от BApp Store Установить Autorize Или выполните следующие действия:

- скачать Autorize.py документ.

- Открыть Burp -> Extender -> Extensions -> Add -> выбирать Autorize.py документ.

- Посетите вкладку Autorize и наслаждайтесь автоматическим определением авторизации :)

среда jython

Загрузите сначала

Официальный сайт для скачивания: Jython Standalone Downloads | Jython

Конфигурация следующая

Официальный сайт для скачивания: Jython Standalone Downloads | Jython

- BApp Store Установить

Руководство пользователя – Как использовать?

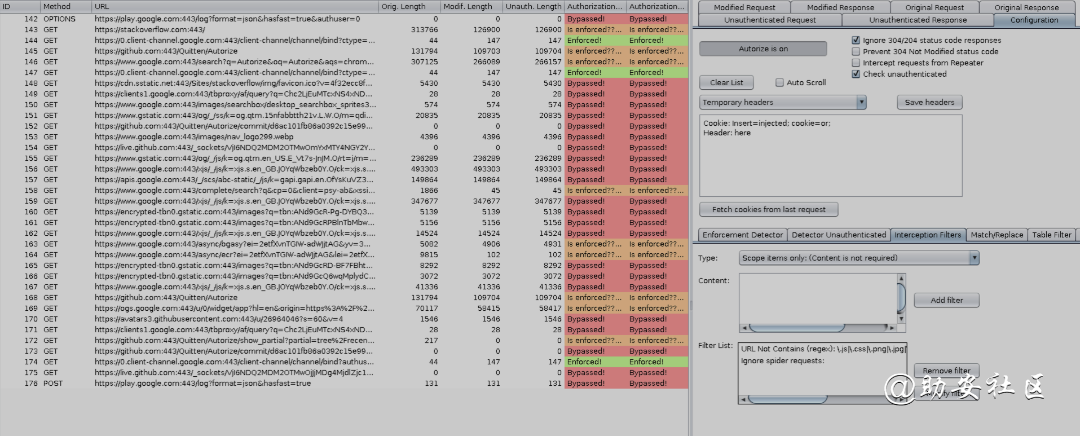

- Установитьназад,Autorize вкладка будет добавлена в Burp。

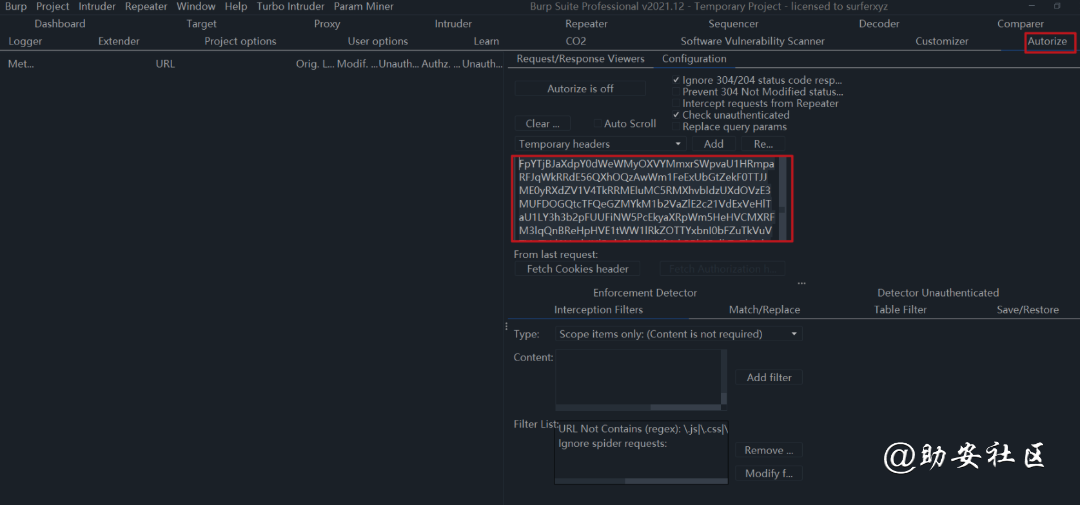

- Открыть Вкладка конфигурации (Autorize -> Configuration)。

- Получите заголовок токена авторизации пользователя с низким уровнем привилегий (Cookie/Authorization) и скопируйте его в текстовое поле, содержащее текст «Вставьте сюда заголовок инъекции». Уведомление:Вставленные сюда заголовки будут заменены.(если существует)илидобавить в(если не существует)。

- Если проверка подлинности не требуется, снимите флажок Проверить. неаутентифицированный» (без каких-либо cookie Запросы для пользователей с низким уровнем привилегий кроме использования cookie Помимо выполнения авторизации проверьте выполнение аутентификации)

- Установите флажок «Перехватывать запросы от повторителя», чтобы перехватывать запросы, отправленные через повторитель.

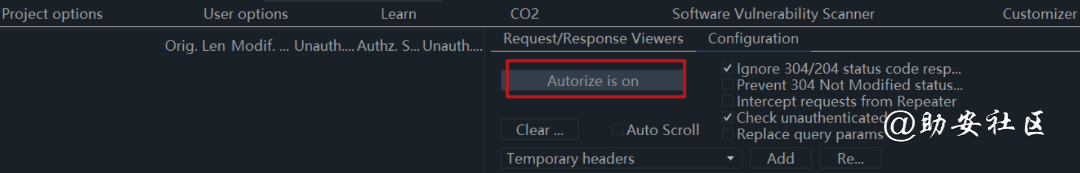

- Нажмите «Перехват выключен», чтобы начать перехват трафика, чтобы Autorize могла проверить принудительное выполнение авторизации.

- Откройте браузер и настройте параметры прокси-сервера для передачи трафика в Burp.

- Перейдите к приложению, которое вы хотите протестировать с помощью пользователя с высоким уровнем привилегий.

- В таблице Autorize будет показан запрошенный URL-адрес и статус выполнения.

- Вы можете нажать на определенный URL-адрес и просмотреть исходный/измененный/неаутентифицированный запрос/ответ, чтобы изучить различия.

использовать

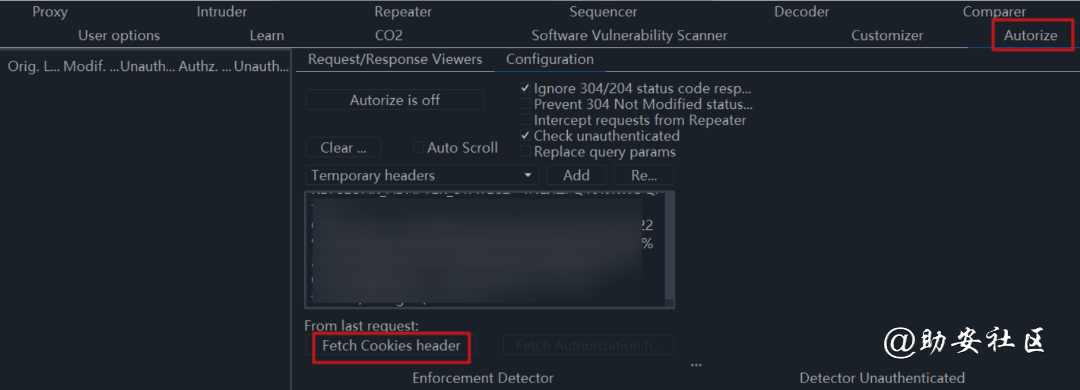

1. Получите файлы cookie с низким уровнем привилегий

Вы можете скопировать файл cookie с низким уровнем привилегий здесь.

Или нажмите заголовок «Извлечь файлы cookie», чтобы извлечь файлы cookie из самой последней истории запросов.

2 Откройте плагин

3. В прокси-браузере Burp откройте страницу как пользователь с высокими привилегиями. В это время запрос будет получен в левой части плагина.

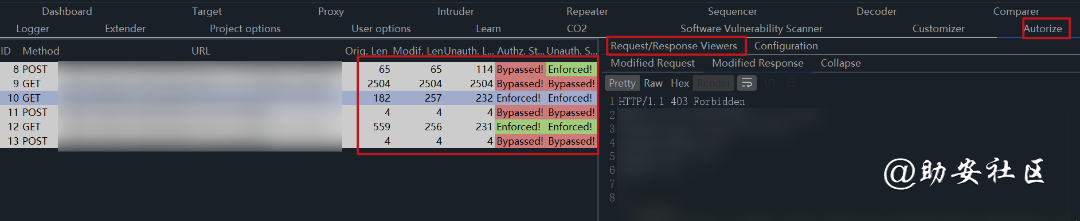

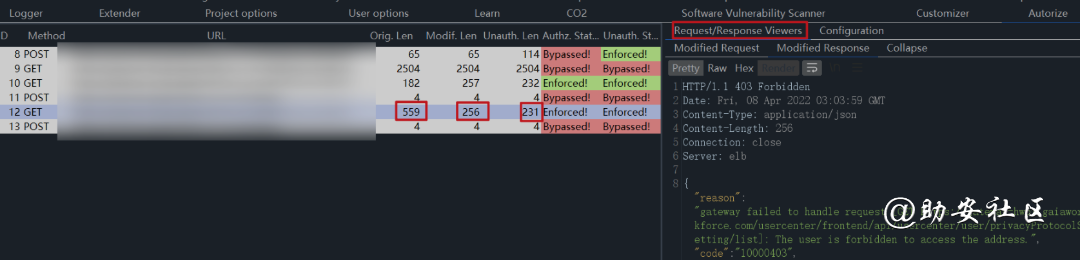

4 При просмотре в прокси-браузере плагин запишет три запроса и ответа:

Исходный запрос файлов cookie

Модифицированный запрос файла cookie (файл cookie с низким уровнем привилегий, скопированный ранее)

Нет запроса на использование файлов cookie

Сначала посмотрите на цвет: красный символизирует перенапряжение, желтый — неопределенность, а зеленый — все в порядке.

Красный цвет в левом столбце означает возможность превышения полномочий;

Красный цвет в правом столбце означает возможность несанкционированного доступа;

Затем нажмите на три цифры, обозначающие длину ответа, чтобы просмотреть конкретный ответ справа.

Если ответ содержит конфиденциальные данные или некоторые запросы на публикацию с добавлениями, удалениями или изменениями, вы можете сообщить об ошибке.

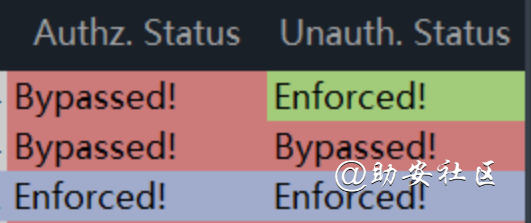

Статус выполнения авторизации

Существует 3 состояния выполнения:

- Обход! - красный

- Обеспечьте это! - зеленый

- Правоприменение? ? ? (Пожалуйста, настройте детектор правоохранительных органов) — Желтый

Первые два состояния очень понятны, поэтому я не буду вдаваться в подробности.

Третье состояние означает, что Autorize не может определить, следует ли принудительно применять авторизацию, поэтому Autorize попросит вас настроить фильтр на вкладке «Детектор принудительного применения». Существует две разные вкладки детектора принудительного применения: одна для обнаружения принудительного выполнения запросов с низкими привилегиями, а другая — для обнаружения принудительного применения неавторизованных запросов.

Фильтр «Детектор выполнения» позволит Autorize обнаруживать выполнение аутентификации и авторизации в ответах сервера по длине содержимого или строке (буквальной строке или регулярному выражению) в теле сообщения, заголовках или полном запросе.

Например, если статус выполнения запроса определен как «Разрешено выполнение??? (пожалуйста, настройте детектор выполнения)», вы можете исследовать измененный/исходный/непроверенный ответ и увидеть, что измененное тело ответа содержит строку «Вы не иметь разрешение на выполнение действия», поэтому вы можете добавить фильтр со значением отпечатка пальца «У вас нет разрешения на выполнение действия», чтобы Autorize искал этот отпечаток пальца и автоматически определял, была ли применена авторизация. Ту же операцию можно выполнить, определив фильтр длины контента или отпечаток пальца в заголовке.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.