Интерпретация | Обсуждение новой версии модели оценки рисков предприятия

В апреле этого года Государственное управление по регулированию рынка (Национальный комитет по стандартизации) утвердило 245 рекомендованных национальных стандартов и 2 приказа о внесении изменений в национальные стандарты, всего 10 стандартов, связанных с информационной безопасностью, все из которых будут внедрены 1 ноября 2022 года. К ним относятся «Метод оценки рисков информационной безопасности технологий информационной безопасности» (GB/T 20984-2022), который заменяет «Спецификацию оценки рисков информационной безопасности технологий информационной безопасности» (GB/T). 20984-2007) версии стандарта и будет официально реализована 1 ноября 2022 года.

Спустя 15 лет,По сравнению с версией 2007 года.,Новая версия «Метода оценки риска информационной безопасности» (далее – «Оценка риска») претерпела существенные изменения. Я постараюсь объяснить некоторые основные изменения в новой версии обзора.,И разобрать новую версию метода оценки риска на основе стандартов,Для справки.

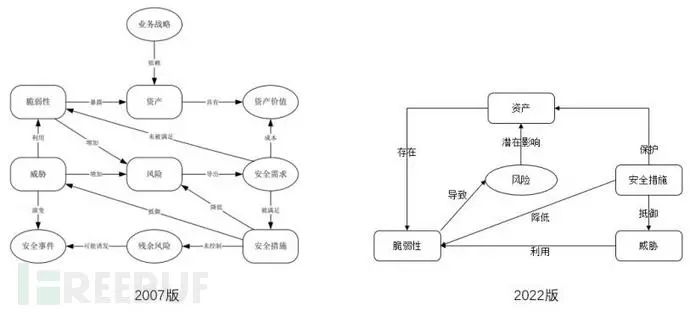

Взаимосвязь факторов риска

Новая версия оценки рисков упрощает взаимосвязь между элементами и сохраняет только активы, уязвимости, угрозы, меры безопасности и элементы риска. Я думал, что это в определенной степени снизит общую трудоемкость оценки рисков, но на самом деле этого не произошло. Вместо этого потребовалось выполнить множество вычислений. Этот процесс будет проанализирован позже.

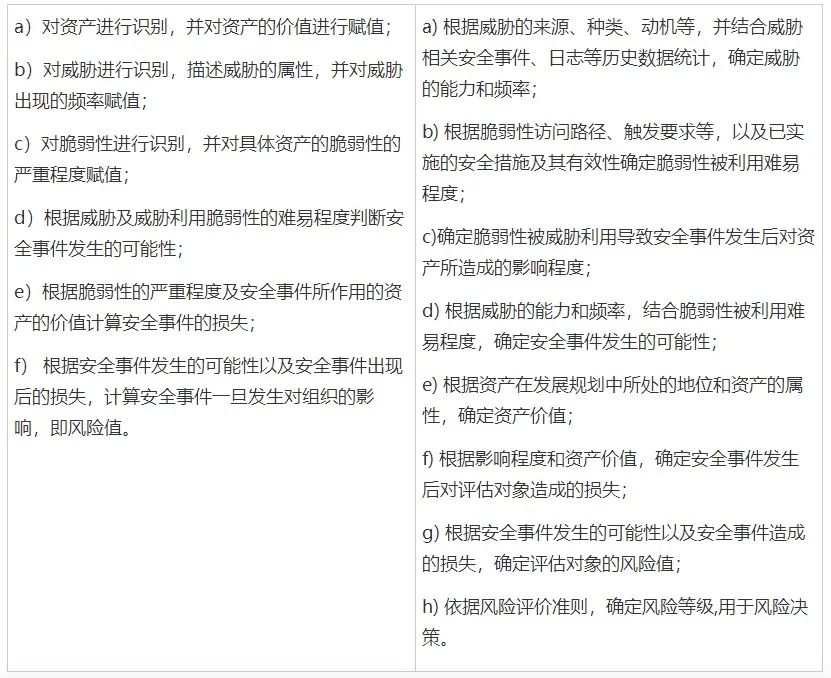

Принципы анализа рисков

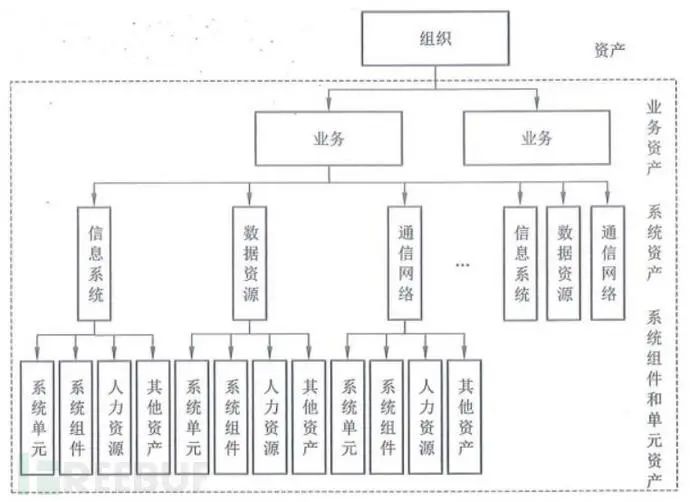

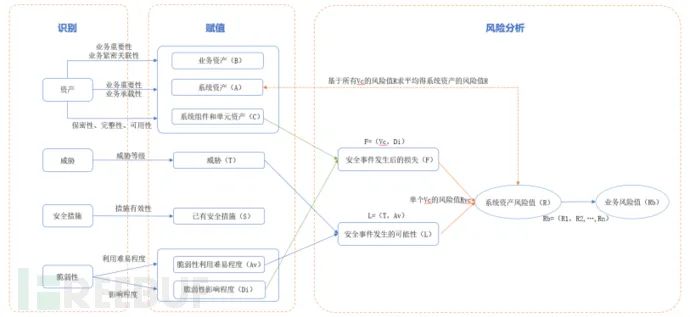

Принципы анализа Что касается риска, новая версия определения оценки риска не делает акцент на присвоении значения, а уделяет больше внимания научному характеру идентификации и оценки факторов. Но в конце анализ Процесс расчета аналогичен версии 07 (рисунок ниже), за исключением того, что в анализ добавлены некоторые детали расчета. Это будет подробно объяснено в главе о рисках. Однако следует отметить, что в новой версии оценки рисков активы разделены на разные уровни, в том числе бизнес-активы, системные активы. Активы, компоненты системы и юнит-активы, три слоя.

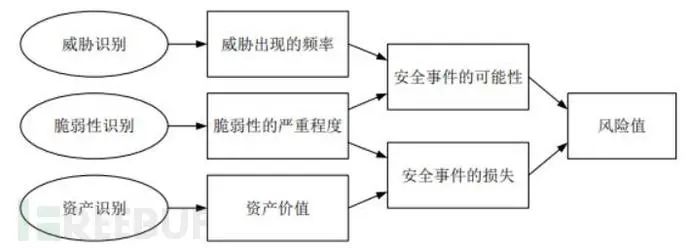

процесс оценки рисков

Аналогичным образом, новая версия обзора ветра также упростила процесс оценки, как это видно из сравнения следующего рисунка (здесь изображение заимствовано из твита Вейнута). Но на самом деле это лишь упрощает блок-схему, а реальная работа существенно не сокращается. В новой версии оценки рисков наконец-то добавлен процесс оценки рисков. Вы можете обратиться к содержанию главы «Оценка рисков».

Добавлена новая версия обзораИдентификация бизнесаистоимость бизнес-рискаРассчитаем два процесса,Это изменение в этом стандарте。Процесс включает в себя подготовку оценки(Определите цели、объем、Исследовать、Критерии оценки、план и др.)、Идентификация риска (актив、угрожать、уязвимость、Определены меры безопасности)、анализ риск (рассчитать величину риска), характеристика риска риск (определение уровня риска) и другие этапы.

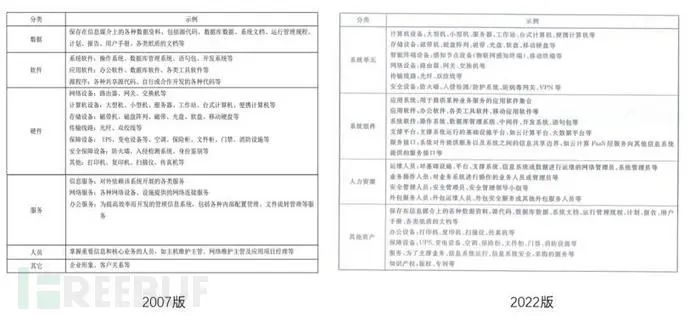

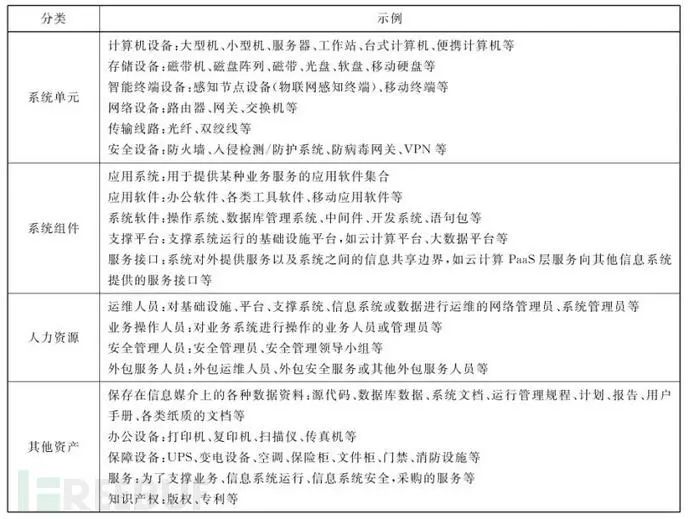

В процессе идентификации активов старая версия обзора рисков давала четкую классификацию, включающую шесть основных категорий: данные, программное обеспечение, оборудование, услуги, персонал и другие. Новая версия оценки рисков берет за основу бизнес-активы и подразделяет их на три уровня: системные активы, системные компоненты и единичные активы, как показано на рисунке ниже.

Идентификация бизнеса

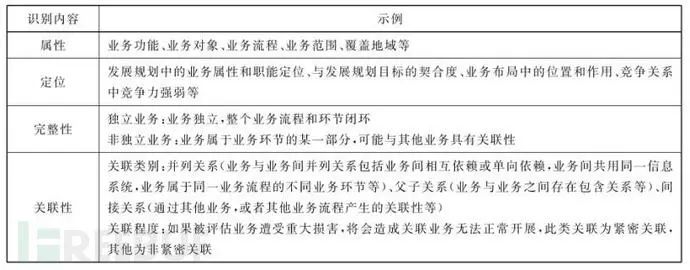

Добавлена новая версия обзора ветраИдентификация бизнеса(включатьсистемные активы、Идентификация компонентов системы и единиц активов) и определяет его как ключевой аспект оценки риска. Содержание включает идентификацию бизнес-атрибутов, позиционирования, целостности и актуальности, в основном идентифицирует функции, объекты, процессы и сферу деятельности; В новой версии обзора дана Идентификация таблицу содержания бизнеса, как показано ниже.

Деловое задание

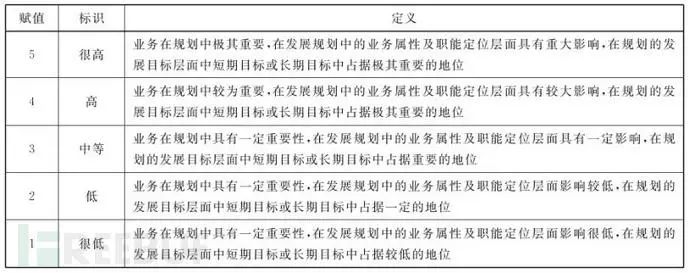

После того, как бизнес определен, необходимо определить его важность. Новая версия оценки риска обеспечивает основу для присвоения, как показано на рисунке ниже.

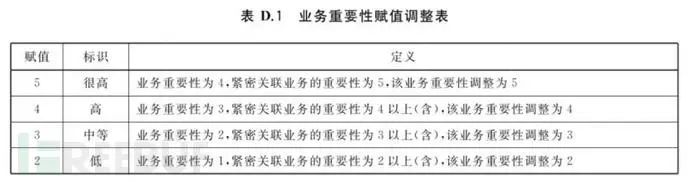

Здесь нужно обратить внимание,Обзор новой версииПримите принцип «высшей» корректировки в зависимости от важности бизнеса.,То есть оцениваемый бизнес тесно связан с бизнесом, который имеет более высокую значимость, чем присвоенное ему значение (он окажет влияние на более важные смежные бизнесы).,Затем назначение деловой важности будет скорректировано на основе исходного назначения.,В таблице D.1 приложения представлен метод корректировки присвоения.

Идентификация активов системы

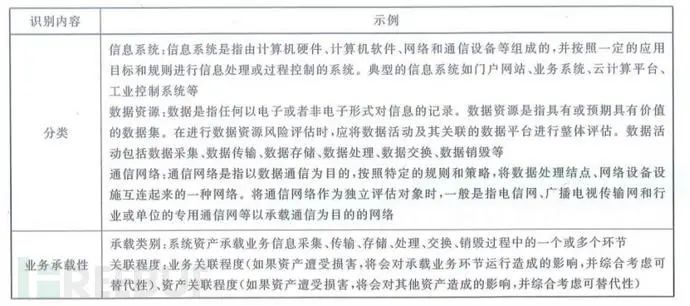

После подтверждения бизнеса,Нужна дополнительная идентификациясистемные активы,Она включает в себя информационную систему, ресурсы данных, сети связи и т. д.,См. рисунок ниже для конкретных категорий.

После определения системных активов также следует определить категорию бизнеса. Это может быть связано со все более строгим нормативным акцентом на безопасность данных в последние годы, поэтому жизненный цикл безопасности данных должен быть включен в процесс оценки. Необходимо разобраться в отношениях между системными активами и системными активами. Взаимоотношения между бизнесом и активами, чтобы в конечном итоге определить, какие бизнес-связи затрагиваются в случае их повреждения, и связанные с этим последствия. (Однако связь с расчетом окончательного значения риска в стандарте четко не указана)

Назначение системных активов

Идентификация активов системыназад,Ему необходимо присвоить ценность на основе его конфиденциальности, целостности и доступности, а также необходимо провести комплексный расчет на основе пропускной способности бизнеса и важности бизнеса.。赋值依据可参考Обзор новой версии附录D。

Идентификация компонентов системы и единиц активов

Этот шаг фактически представляет собой процесс идентификации актива в старой версии оценки риска. Новая версия оценки риска делит его на три уровня и подразделяет сверху вниз. На рисунке ниже показано сравнение категорий активов новой версии. и старые версии оценки риска.

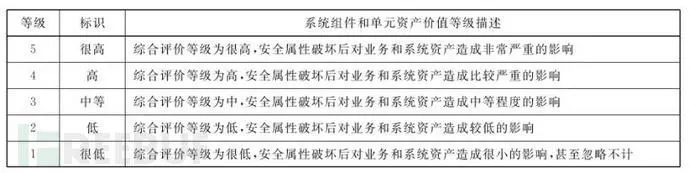

Назначение компонентов системы и единиц активов

После определения компонентов системы и юнит-активов,Необходимо присвоить значения, исходя из их конфиденциальности, целостности и доступности, провести комплексные расчеты, классифицировать уровни значений.。赋值依据可参考Обзор новой версии附录D。

Идентификация угроз

Комментарии к новой версии Идентификации Переописано содержание угроз, включая источник, предмет, тип, мотивацию, время и частоту возникновения угроз, а виды угроз по шести факторам приведены в Приложении Е (см. исходный текст стандарта самостоятельно). ). По сравнению с источниками и проявлениями угроз в старой версии анализа рисков возросла сложность этого этапа работы. На рисунке ниже показана новая версия прилагаемой таблицы обзора ветра E.5, которую можно использовать в качестве подробного руководства. Список литературы по угрозам.

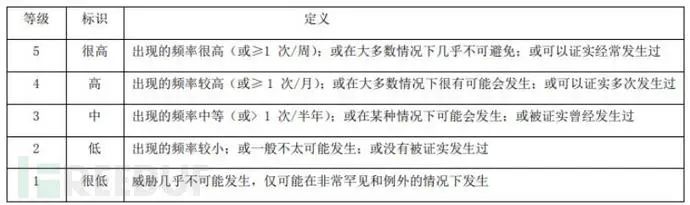

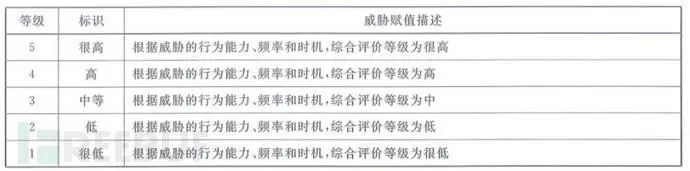

Назначение угроз

Обзор новой версии угроза изменилась, просмотр стиля старой версии Назначение угроза должна учитывать три аспекта:

а) Статистические данные об угрозах и их частоте, которые фигурировали в предыдущих отчетах об инцидентах безопасности; б) Статистические данные об угрозах и их частоте, полученные с помощью инструментов обнаружения и различных журналов в реальной среде; в) Статистические данные об угрозах обществу в целом или конкретным отраслям и их частоте, опубликованные международными организациями за последние год-два, а также выпущенные предупреждения об угрозах.

В новой версии оценки рисков следует учитывать четыре аспекта:

a) Угрозы, которые появлялись в предыдущих отчетах об инцидентах безопасности, и статистика их частоты; b) Угрозы, обнаруженные с помощью инструментов обнаружения и различных журналов в реальных средах, а также статистика их частоты; в) Угрозы, обнаруженные путем мониторинга в реальной среде, и статистика их частоты.; d) Статистические данные о недавно публично опубликованных социальных или конкретных отраслевых угрозах и их частоте, а также о выпущенных предупреждениях об угрозах.

Новая версия обзора этого назначения угроз На самом деле таблица имеет небольшое справочное значение.,Даже в сочетании с таблицей присвоений в Приложении Е класс не может быть определен напрямую.,Не так хороша, как старая версия (приведите конкретные основания для суждения),Для определения уровня угрозы требуется более субъективное суждение. Лично думаю,Может комбинироваться с методами назначения версии 07, таблица 8 и версии 22.,Кратко изложите критерии назначения, которые вас устраивают.

Определены меры безопасности

安全措施可以分为预防性安全措施и保护性安全措施两种。Профилактические меры безопасности могут снизитьугрожатьиспользоватьуязвимость Вероятность возникновения инцидентов безопасности,Защитные меры безопасности могут снизить воздействие на организацию или организацию после возникновения инцидента безопасности. При выявлении уязвимостей,оценщикЭффективность принятых мер безопасности должна быть подтверждена.。Валидация мер безопасности должна оценивать их эффективность.,То есть действительно ли снижена уязвимость системы?,сопротивлялсяугрожать。

Роль мер безопасности здесь заключается в том, чтобы действовать как исправление при присвоении значения уязвимости. Например, уровень уязвимости A сам по себе является уровнем 4, но принятие мер безопасности A и мер безопасности B может увеличить сложность эксплуатации уязвимости. и уменьшить масштаб воздействия, то уровень уязвимости А можно снизить до уровня 3.

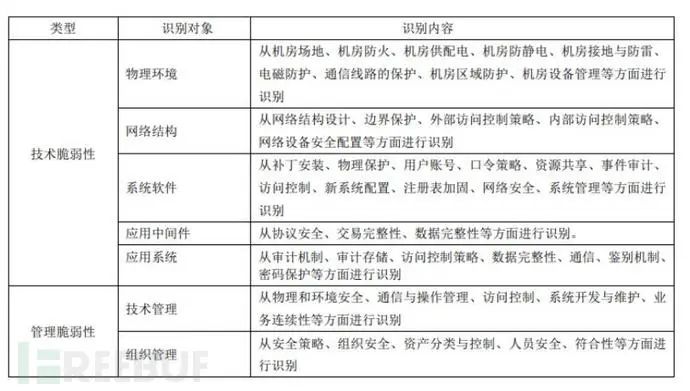

Идентификация уязвимостей

Идентификация В плане уязвимостей мало что изменилось, в том числе Идентификация Таблица содержания уязвимостей по-прежнему использует таблицу версии 07.

Лично я считаю, что уязвимости должны быть связаны с компонентами системы и юнит-активами, чтобы можно было определить их связь с системными активами и бизнесом.

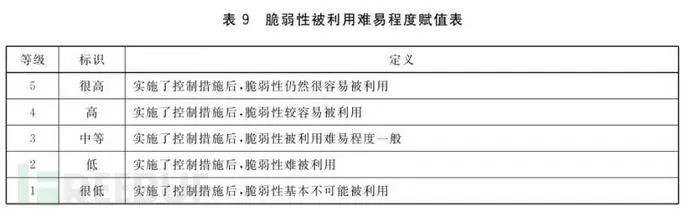

присвоение уязвимости

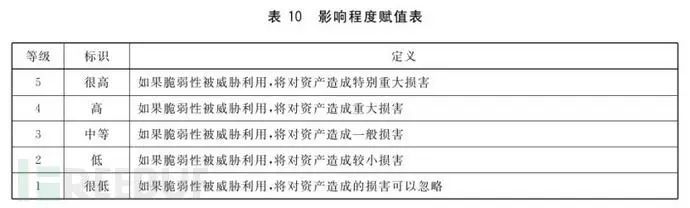

Здесь есть что отметить,Просто присвоение уязвимости отличается от прошлого,Старая версия оценки риска присваивает значения только в зависимости от серьезности уязвимости.,而Обзор новой версии中要в соответствии сСложности эксплуатации уязвимости и степени воздействия присваиваются значения соответственно (см. рисунок ниже),个人认为应该是最назад取平均值作为уязвимостьокончательное задание。

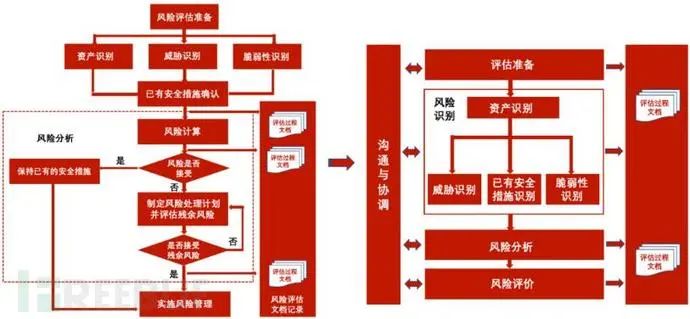

анализ рисков

анализ риск основан на активах, угрозах, присвоении уязвимости Процесс расчета стоимости риска,В принципах расчета ветрового рейтинга между новой версией и старой версией не так много изменений.,Просто в новую версию обзора рисков добавлен ряд факторов риска.,Поэтому вычислительные шаги увеличиваются.

Анализ риска должен проводиться на основе идентификации риска, анализ риска должен:

a) в соответствии сугрожать的能力и频率,и насколько легко можно использовать уязвимость,Рассчитать вероятность возникновения инцидента безопасности; b) в соответствии с安全事件造成的影响程度и资产价值,Рассчитать ущерб, нанесенный объекту оценки после возникновения инцидента безопасности; c) в соответствии с安全事件发生的可能性以及安全事件发生назад造成的损失,Рассчитать величину риска для системных активов; d) В зависимости от сферы деятельности охватываются системные активызначение рискаРезультат комплексного расчета стоимости бизнес-риска。

См. Приложение F для ознакомления с процессом расчета конкретного риска.

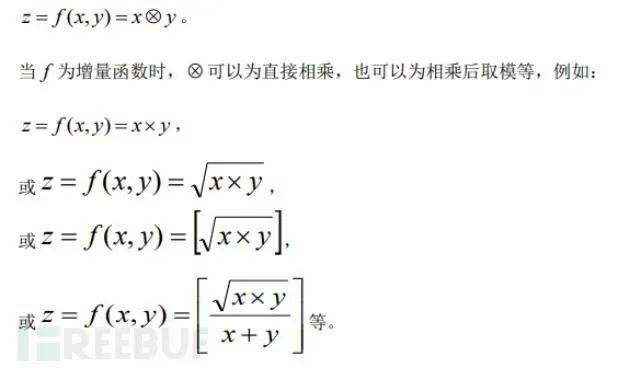

Конкретный метод расчета по-прежнему соответствует старой версии обзора ветра, которая разделена на матричный метод и метод умножения. В настоящее время в Китае чаще используется метод умножения. Вы можете использовать один из следующих методов расчета:

Выше представлен процесс расчета значения риска с использованием метода умножения оценки риска в версии 07.

Далее давайте поговорим о расчете значения риска в новой версии оценки риска. Он основан на процессе, установленном национальным стандартом. Он представляет собой только мое личное мнение и предназначен для вашего сведения.

Прежде всего, нам нужно разобраться с элементами, участвующими в оценке нового стиля, как показано в следующей таблице.

Согласно пояснениям в Приложении F к новым стандартам оценки рисков, сложность расчета величины риска возросла. Если обобщить этот процесс, то это:

(1) Определите бизнес B1 и присвойте значения в соответствии с его важностью. Предположим, что B1=2 и B2=3. Установлено, что предприятия B1 и B2 тесно связаны. После корректировки B1=B2=3.

(2) Определите системный актив A и соответствующие ему системные компоненты и единичные активы C1, C2,... и присвойте значения Vc1, Vc2 компонентам и единичным активам. Назначение основано на средней стоимости актива. конфиденциальность, целостность и доступность активов;

(3) Уровень стоимости A’ = f (Vc1, Vc2, уровень ведения бизнеса), возьмите среднее значение и скорректируйте окончательный уровень системного актива A в соответствии с важностью бизнеса;

PS: Здесь нет четкого метода расчета в стандарте, я лично думаю, что может быть и так, =f (Vc1, Vc2, уровень пропускной способности бизнеса, важность бизнеса), взятие среднего значения - тоже способ, но по сравнению с. Другими словами, описанный выше метод расчета может быть не столь стандартизирован, и каждый может использовать его свободно, если он является научным и обоснованным.

(4) Идентифицировать угрозу T и определить уровень угрозы, предполагая T=3;

(5)Определены меры безопасности,Это требует большого количества субъективных суждений,Трудно дать количественную оценку,используется для уменьшенияуязвимость被использовать的可能以及影响程度的等级;

(6) Для идентификации уязвимости А необходимо связать ее с угрозами и активами (компонентами и блоками), определить сложность использования уязвимости (Av) и степень воздействия (Di) и присвоить значения, полагая Av=3, Ди=4;

(7) Рассчитайте вероятность инцидента безопасности L = (T, Av) и с помощью метода умножения получите L = 3;

PS: Если здесь принять меру безопасности S1, Av можно уменьшить до определенной степени, тогда Av будет снижен до уровня 2, L=2,45.

(8) Рассчитаем убытки после инцидента безопасности F = (Vc1, Di), полагая Vc1 = 2, используя метод умножения, получаем F = 2,83;

(9) Рассчитаем значение риска актива системы R1 = (L, F) и получим R1 = 2,63;

PS: Здесь до сих пор нет четкого пояснения в стандарте расчета, потому что приведенные выше расчеты рассчитывают только величину риска компонентов системы и паевых активов, а не рассчитывают активы системы, а тут вдруг необходимо рассчитать риск актива системы , в котором отсутствует шаг. Лично я считаю необходимым добавить процесс расчета, то есть после расчета значения риска R на основе всех компонентов системы и единиц активов в качестве значения риска следует принять среднее значение всех компонентов и единиц активов, связанных с системой. актива системы А, чтобы мы могли продолжить расчет бизнес-риска.

(10) Рассчитаем величину бизнес-риска Rb = (R1, R2,..., Rn) и возьмем среднее значение.

После прочтения текста все еще может быть немного сложно понять, возможно, процесс будет понятнее с картинками.

На этом этапе весь процесс расчета оценки риска заканчивается. Видно, что расчет значения риска сложнее, чем старая версия оценки риска, но это стандартный рекомендуемый метод, который не является абсолютным. Вы также можете придумать свои собственные принципы расчета, чтобы проверить, является ли он научным. В конце концов, реальная реализация должна быть практичной, быстрой и эффективной, а слишком громоздкая реализация может не способствовать практике.

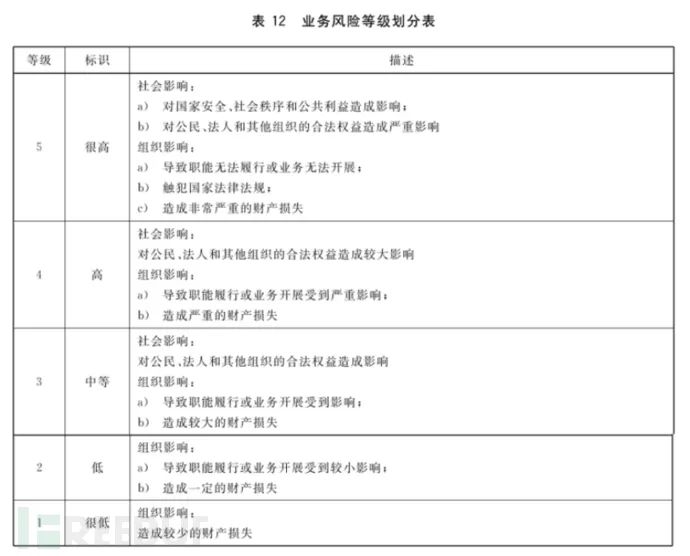

оценка риска

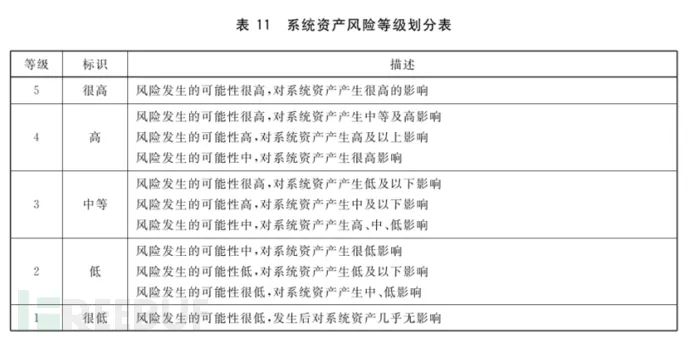

Наконец-то оцените риск, обзор стиля издания 07 в анализе После того, как риск вычислит значение риска, процесс расчета оценки риска завершается, и в новую версию оценки риска добавляется оценка риска. Риск. На этом этапе необходимо оценить системные риски в соответствии с данными рекомендациями. активы Результаты расчета риска и предпринимательского риска классифицированы (т.е. разделены на степени) и приведены справочные примеры оснований для разделения (см. новую редакцию таблиц оценки рисков 11 и 12).

Что касается других частей, таких как общение и переговоры, записи документов об оценке рисков и документация об оценке рисков, вы можете самостоятельно обратиться к новой версии стандартов оценки рисков, и они не будут повторяться здесь.

Замечательная рекомендация

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.