Инструменты сетевой безопасности | Портативная среда тестирования на проникновение для Windows PentestBox, расширенное руководство по использованию

Эта статья является оригинальной статьей автора. В целях уважения результатов труда автора несанкционированная перепечатка запрещена. Если вам необходимо перепечатать, оставьте сообщение в официальном аккаунте [Full Stack Engineer Training Guide] или отправьте электронное письмо. на адрес master@weiyigeek.top, и я отвечу вовремя.

Отказ от ответственности: эта статья предназначена для того, чтобы специалисты по сетевой безопасности, разработчики веб-сайтов, а также менеджеры по эксплуатации и техническому обслуживанию могли проводить тестирование безопасности и предотвращать вредоносные атаки в своей повседневной работе. Пожалуйста, не используйте злонамеренно методы, представленные ниже, для проведения незаконных сетевых атак. Автор. не несет за это никакой ответственности, все проникновения должны быть санкционированы, будьте осторожны при входе в тюрьму!

[Закон о кибербезопасности Китайской Народной Республики]: http://www.npc.gov.cn/npc/c30834/201611/270b43e8b35e4f7ea98502b6f0e26f8a.shtml

0x00 Введение

описывать: PentestBox — это портативная среда тестирования на проникновение на базе Windows. Он основан на ConEmu. и Разработано cmder. Он содержит множество часто используемых Тестирование на проникновениеинструментиприложение,нравитьсяMetasploit、Nmap、Burp Suiteждать。PentestBoxиз Создан для удобства Тестирование на Профессионализм персонала протестирован на системе Windows без сложной установки. Его можно запустить непосредственно с USB-накопителя или другого портативного устройства без какого-либо влияния на главный компьютер. PentestBox также предоставляет графический интерфейс пользователя, который делает Тестирование на Проницательная работа проще и интуитивно понятнее.

Простойизобъяснять:PentestBoxэтоWindowsПредварительно настроен под платформуиз Портативный с открытым исходным кодом Тестирование на Набор инструментов для погружения, подходящий как для новичков, так и для профессионалов.

PentestBox Официальный сайт:https://pentestbox.org/zh/

Вопрос: Почему существует еще одна среда для тестирования на проникновение?

PentestBox отличается от дистрибутивов Linux для тестирования на проникновение, которые запускаются на виртуальной машине или в среде с двойной загрузкой. Он включает в себя все инструменты безопасности и изначально работает в системах Windows, что эффективно снижает потребность в виртуальной машине или среде с двойной загрузкой. Мы обнаружили, что более 50% дистрибутивов для тестирования на проникновение работают в программах виртуальных машин под системами Windows, что вдохновило нас на его создание.

Вопрос: Возможности PentestBox

- Простой дизайн, простой в использовании и портативный

- Отличная производительность, меньшее использование памяти, меньшее использование диска

- Никаких зависимостей не требуется, никаких проблем с драйверами.

- Набор инструментов Linux, модульный инструмент

- Встроенный браузер с обновляемыми функциями.

- Поддержка 32-битной системы

PentestBox Справочная документация: https://docs.pentestbox.org/

0x01 Установка и развертывание

описывать: Скорость скачивания с официального сайта довольно быстрая. То, что я скачал здесь, прилагается. metasploit версия PentestBox, последняя версия V2.2

PentestBox:https://sourceforge.net/projects/pentestbox/files/PentestBox-v2.2.exe/download

# Торрент: https://pentestbox.org/PentestBox-v2.2.torrent

# Установитьиметь Metasploit из PentestBox

https://sourceforge.net/projects/pentestbox/files/PentestBox-with-Metasploit-v2.2.exe/download

# Торрент: https://pentestbox.org/PentestBox-with-Metasploit-v2.2.torrentЛичный совет: рекомендуется установить и протестировать его на виртуальной машине, а затем поделиться им напрямую из сети. Конечно, вы также можете установить его на USB-накопитель; Советы официального сайта: следуйте инструкциям с помощью Metasploit изверсия Когда нужно отключить встроенный брандмауэр Windows,потому чтоmetasploitгенерироватьиз攻击载荷 Это угроза безопасности окон.

Отключение брандмауэра:

- Отключите брандмауэр прямо в панели управления Windows 7. и все

- Windows 10, помимо отключения вышеуказанного брандмауэра, необходимо еще отключить Windows Defender (Настройки-Обновление→Безопасность-Windows Defender средне близко)

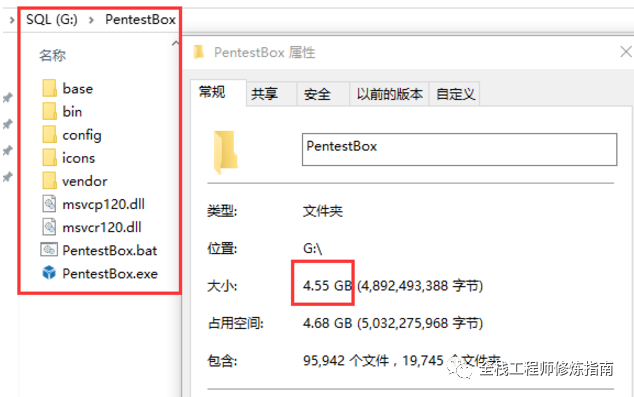

Установка очень проста: напрямую запустите файл и выберите путь к установочному файлу. Установка фактически представляет собой выпуск файла. Окончательный размер всей папки составляет около 4,55 ГБ (3 июля 2018 г., 12:52:40). ;

дополнение к знаниям:

- Используйте «Установить», чтобы запустить pentestBox непосредственно на USB-накопителе или в общей папке;

- Общий доступ к файловой сети: поделитесь папкой как диском на других компьютерах в той же сети, измените разрешения на чтение на «Чтение/запись» и нажмите «Поделиться». Теперь общую папку в Сети можно увидеть в Проводнике на других компьютерах в локальной сети.

0x02 Описание структуры инструмента

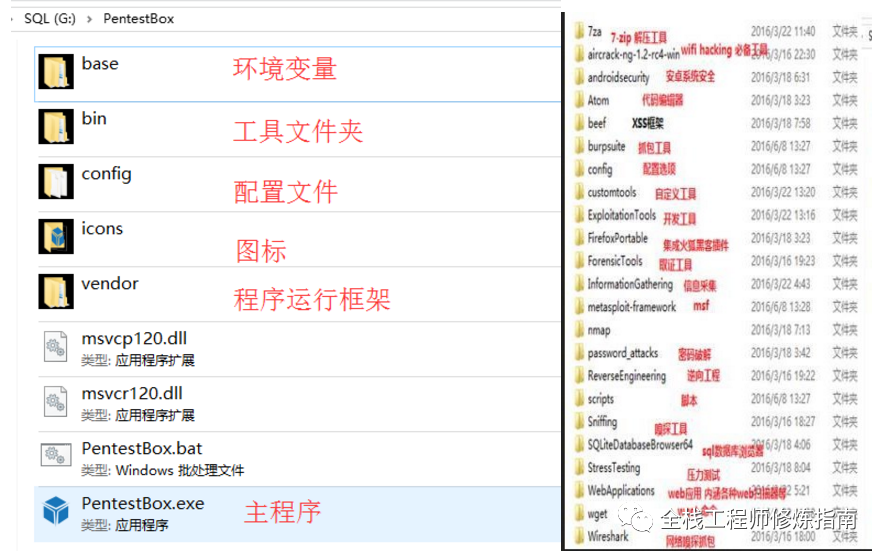

Описание: Из приведенного выше мы видим, что PentestBox имеет в общей сложности 5 папок с документами, 2 библиотеки документов, пакетный процесс bat и программу запуска exe (как bat, так и exe могут запускать PentestBox).

Сочетания клавиш инструментов

- CTRL + T: открыть новую вкладку.

- CTRL + C: закрыть работающий скрипт/программу.

- CTRL + w: закроет текущую активную консоль.

- ALT + Enter: Pentestbox перейдет в полноэкранный режим.

- SHIFT + ALT + number : затем откройте cmd и poweshell Новые окна можно установить самостоятельно;

Структура набора инструментов

Описание: Ссылочный адрес списка набора инструментов PentextBox. Вы можете видеть, что инструменты в нем на самом деле являются некоторыми распространенными инструментами в системе Kali.

# Сбор информации:

dnsrecon (DNS)

sublist3r

subbrute

automater (URL /доменное имя,IP-адрес иMd5 hash OSINTинструмент призван облегчить процесс анализа хакерским аналитикам)

urlcrazy (RL угон, фишинг и корпоративный шпионаж)

theharvester

Responder (является LLMNR НБТ-НСимдн отравитель)- Краткое описание обнаружения интрасети для получения разрешений на управление доменом

crackmapexec (визит Окна швейцарского армейского ножа /Среда Active Directory. Спасибо Томасу. Собрана из версии. )

# Веб-сканер уязвимостей:

msfconsole

Burp Suite

sqlmap

Nmap

ncat

ndiff

nping

Wireshark

SnmpWalk (Позволяет обнаружить, что набор переменных доступен для чтения на определенном устройстве.)

ipscan (сканирование C-сегмента)

дирбастер (директоральный взрыв)

Commix (инструмент автоматического тестирования уязвимостей системы путем внедрения команд)

Vega (сканер и тестовая платформа) -- практичный

jSQL (SQL-инъекция) -- Могу выучить SQL - практичный

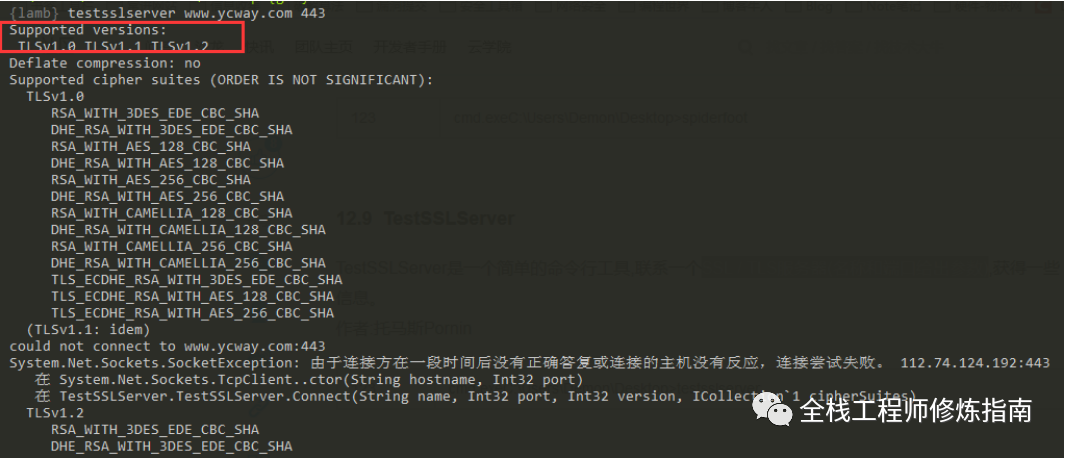

testsslserver (PentestBox SSL / TLS-сервер (имя и порт заданы параметрами))

sslscan (SSL-сканирование)

Nikto (сканер веб-серверов (GPL) выполняет комплексное тестирование веб-серверов для нескольких проектов)

dotdotpwn (фаззер обхода каталогов)

fimap (локальный и удаленный документ веб-приложений содержит уязвимости)

Голисмеро (тестирование безопасности — это фреймворк с открытым исходным кодом)

PadBuster Автоматическое выполнение скрипта Oracle из-атака

wpscan (kali)

joomscan(kali)

cmsmap (сканирование CMS с открытым исходным кодом на Python), самая популярная CMS для автоматического обнаружения уязвимостей безопасности.

VBScan (на основеperlЯзык программирования)一个Открытый исходный код项目из Обнаружение связанных страницCMSлазейкиианализировать。

joomscan (kali) Joomla, пожалуй, самая широко используемая из CMS.,благодаря своей гибкости,удобство для пользователя,Расширяемость называет некоторые;

Instarecon (Автоматизированная базовая цифровая разведка) Отличная цель получает первоначальный след,узнать большеиздочерняя область。InstaReconСделаюизслучай:DNS(прямой、PTR MX,NS) Найти сервис запроса доменных имен (домен и IP) Найти Google в поиске из

SpiderFoot (Сбор информации – Нет)

sslstrip (невозможно)

sslyze(нет)

#Developинструмент(фреймворк):

Metasploit Framework

beefproject (beef — это фреймворк для разработки браузеров. Это Тестирование на проникновениеинструмент,этососредоточиться наиздаwebБраузер。)Напоминание: если вы хотите добавить в PentestBox собственные инструменты, вы можете обратиться к следующему методическому руководству для ручного управления.

- 1.скачать/клонироватьинструментдокумент,2.Установить псевдоним Псевдоним обычно необходимо передавать через консоль PentestBox;

Шаг 1. Сначала скопируйте файл в C:/PentestBox/bin/customtools/ и добавьте псевдоним. Вам необходимо отредактировать файл пользовательских псевдонимов, расположенный в папке /PentestBox/bin/customtools/.

hello=python "%pentestbox_ROOT%\bin\customtools\Hello.py" $* /**python*/

tool="%pentestbox_ROOT%\bin\customtools\tool.exe" $* /**exe*/

tool=start javaw -jar "%pentestbox_ROOT%\bin\customtools\tool.jar" $* /**Java */

wpscan=ruby "%pentestbox_ROOT%\bin\customtools\wpscan\wpscan.rb" $* /**Ruby */в PentestBox Добавьте свою собственную Java в и Инструменты Ruby, принцип метода тот же, только в редактировании При настройке файлов псевдонимов формат синтаксиса немного отличается. Для формата инструмента см. формат выше.

0x03 Базовая операция

Установить обновление удалить

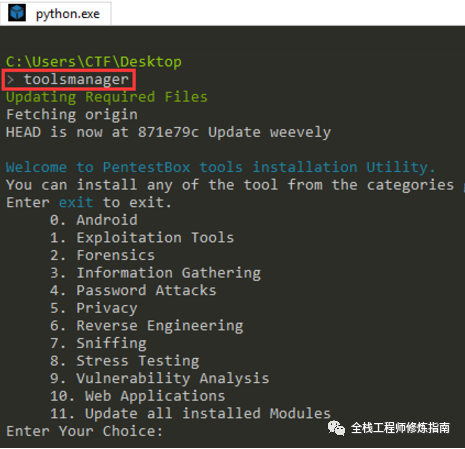

Описание: Установка программного обеспечения в PentextBox. Установить/обновить/удалить программное обеспечение:toolsmanager Он определит, есть ли обновления с github;

- Сначала он автоматически обновится из репозитория GitHub, а затем появится меню. Если подключения к Интернету нет, скрипт некоторое время ждет, а затем отображает меню.

- Во-вторых,Вы можете ввести соответствующую информацию, выбрав номеризмодуль

Установить、обновление、удалить- Установить: Например, если я выберу категорию «Веб-приложения» и нажму 10;

- Обновление: Если вы хотите обновить, введите номер прямо здесь. 11воляобновление所иметь Установитьизмодуль;

- Удаление: в диспетчере инструментов в каталоге программного обеспечения Мы Сейчас думаем,удалить уже установить программное обеспечение,прямой键入uninstall + Название программного обеспечения, например удаление xssless

- Теперь, если вы хотите Установитьimagejs, введите install. imagejs он установит его. Перезагрузить после обновления PentestBox,Что ты Установитьизинструментвступит в силу。

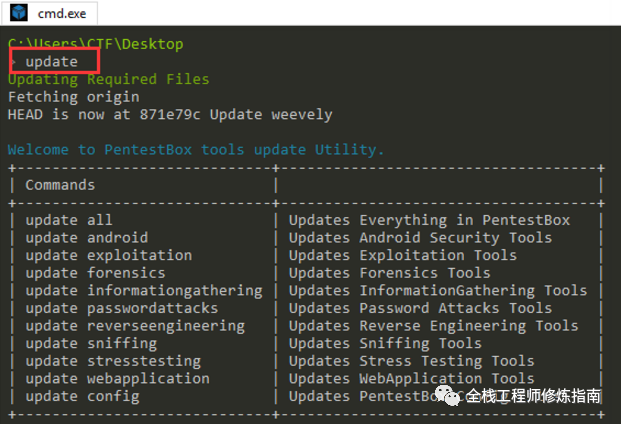

weiyigeek.top-Обновление программного обеспечения

Поскольку PentestBox — проект с открытым исходным кодом, давайте PentestBoxиспользоватьиз所иметьдокумент都存在于этоизGithubШанку。Под терминаломвходить:update Из репозитория Github, если есть какие-либо изменения, сначала обновится меню дисплея. Если подключения к Интернету нет, скрипт некоторое время ждет, а затем отображает меню.

Подробное объяснение оружия проникновения

описывать: Знакомство с настройками функционального интерфейса, Пожалуйста, обратитесь к PDF-файлу [Краткое руководство по использованию PentestBox].

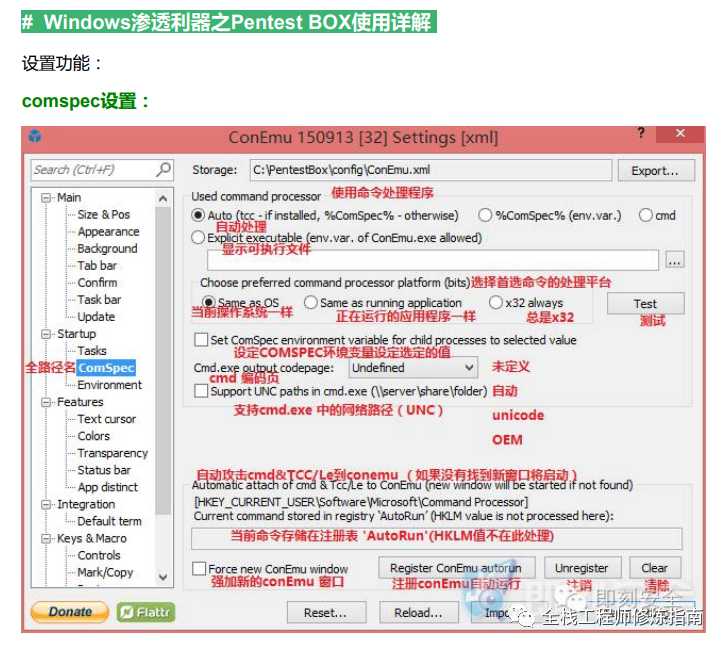

настройки комспекации

weiyigeek.top — Схема настройки функций

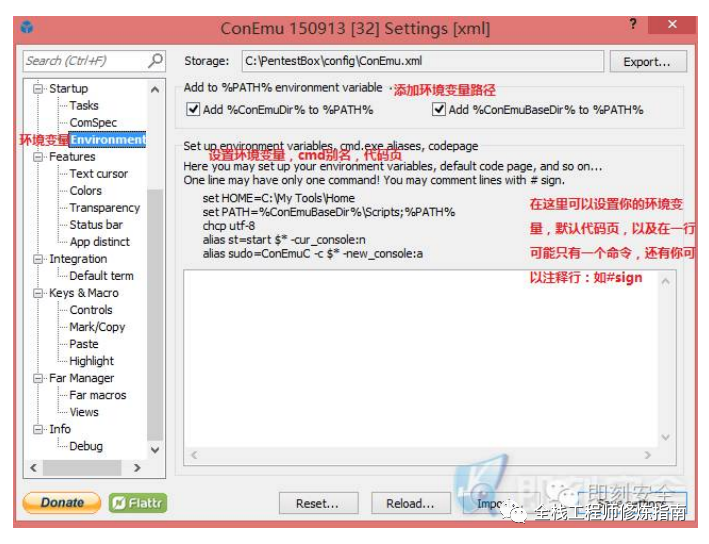

Настройки переменных среды

weiyigeek.top-Настройки переменных средыкартина

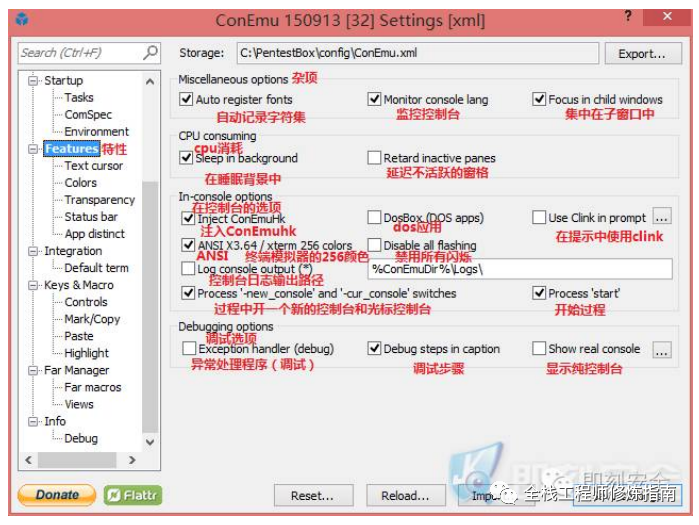

Настройки функции

weiyigeek.top-Настройки функциикартина

Если вам нужен PDF-файл с полным функциональным интерфейсом PentestBox, подпишитесь на официальный аккаунт и ответьте [PentestBox] или [10011], чтобы получить его.

0x04 Использование инструмента

описывать:БолееPentestBoxинструментмодуль请参考 modules.pentestbox.com веб-сайт.

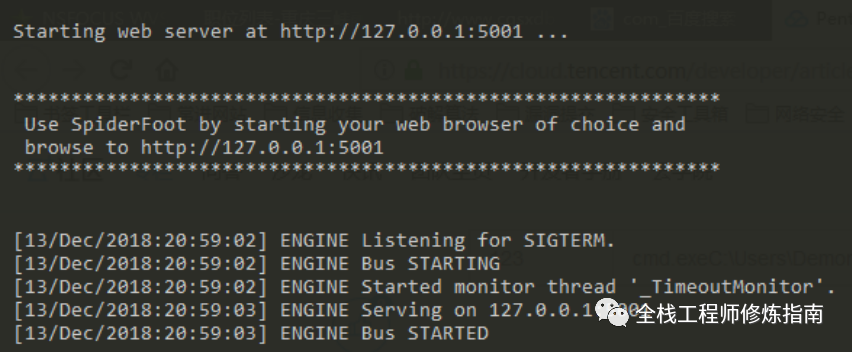

SpiderFoot — инструмент автоматизации разведки с открытым исходным кодом

описывать: SpiderFootда一个Инструменты автоматизации разведки с открытым исходным кодом。этоиз目标да实现автоматизацияиз Проходить程对给定目标собирать情报,Это может быть IP-адрес,Доменное имя, имя хоста или подсеть сети. его можно использовать в нападении, то есть в рамках черного ящика Тестирование на проникновениесобиратьиз Информационная цель или защита для идентификации васиз组织да免费提供什么信息对你攻击者использовать。

weiyigeek.top-SpiderFoot Схема инструмента автоматизации интеллекта с открытым исходным кодом

TestSSLServer — инструмент для тестирования SSL-сервера.

описываю: TestSSLServer — это простой инструмент командной строки для связи с сервером SSL/TLS (имя и порт заданы в качестве параметров), чтобы получить некоторую информацию, связанную с SSL.

weiyigeek.top-TestSSLServer Схема инструмента тестирования SSL-сервера

0x05 Вход в яму для решения проблемы

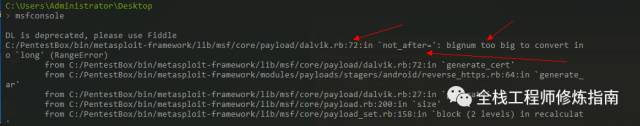

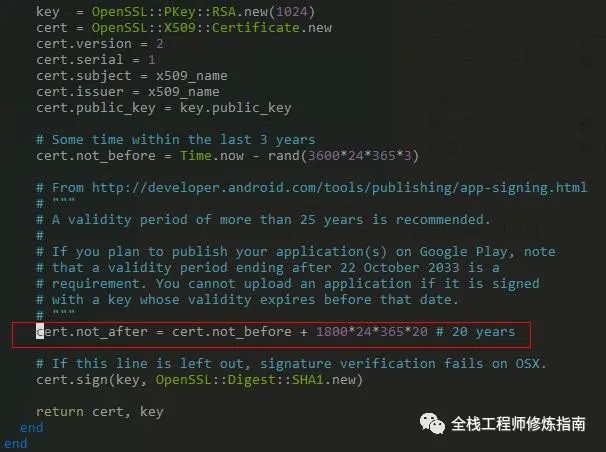

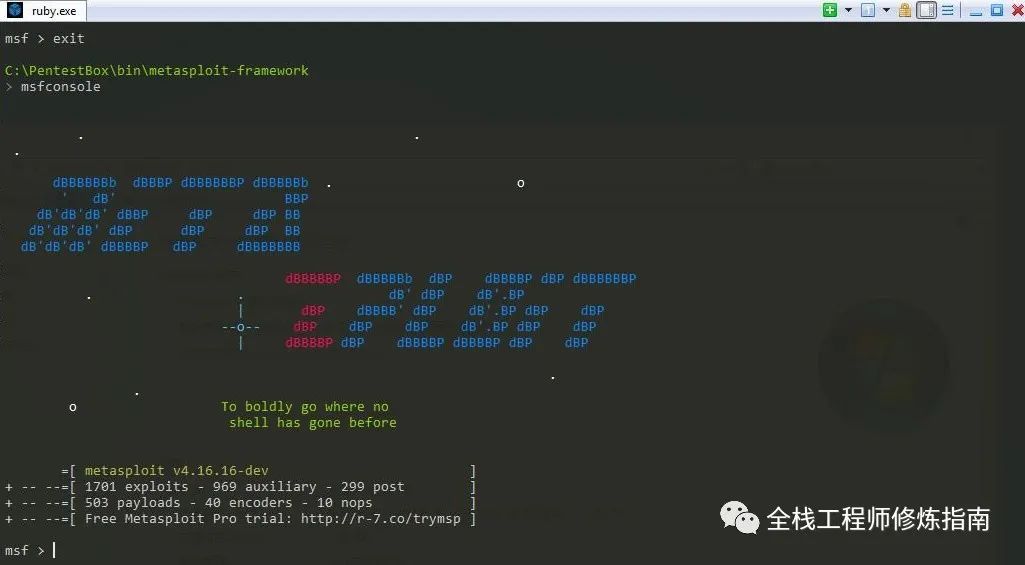

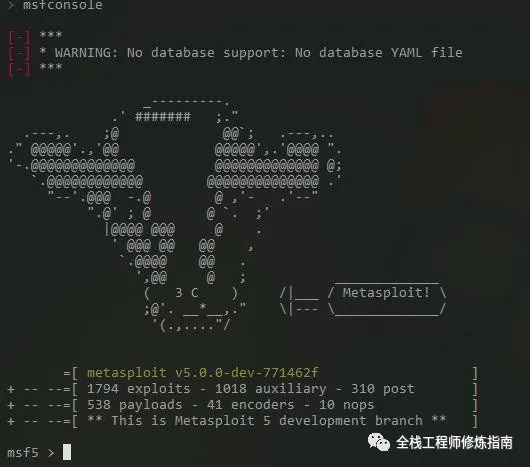

Проблема 1: MSF (metasploit) невозможно включить в PenTeseBox.

Примечание. После установки не updata all ,Если вы запустите эту команду,потому что盒子本身иметьизинструменти环境да老версия,update all Команда вызовет ошибку среды, и инструмент не будет работать! В противном случае msf невозможно будет открыть и необходимо выполнить самостоятельное обновление. Проблема:

Решение:

vim +72 C:/PentestBox/bin/metasploit-framework/lib/msf/core/payload/dalvik.rb; /**Измените время на меньшее значение*/Сохраните и запустите msfconsole.

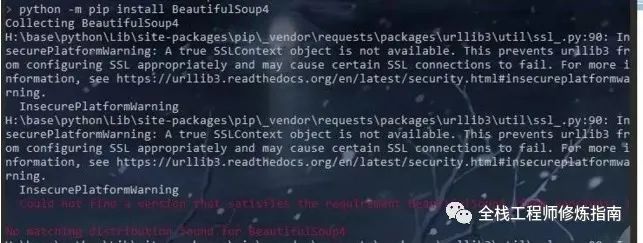

Проблема 2. Невозможно загрузить зависимости Python.

сообщение об ошибке:

Решение:

python –m pip install --upgrade pip

python –m pip install BeautifulSoup4Вопрос 3: Проблемы с обновлением MSF и RUBY. Примеры решения проблем для источников http и https |

Weiyigeek

Файлы, которые необходимо скачать:

- ruby(2.3.3)32Кусочек:https://dl.bintray.com/oneclick/rubyinstaller/ruby-2.3.3-i386-mingw32.7z

- msf:git clone https://github.com/rapid7/metasploit-framework.git

- ruby_devkit:http://dl.bintray.com/oneclick/rubyinstaller/DevKit-mingw64-32-4.7.2-20130224-1151-sfx.exe

- WpdPack:http://www.winpcap.org/install/bin/WpdPack_4_1_2.zip

Разархивируйте их отдельно: (1) Замените Ruby и удалите исходный C:\PentestBox\base\ruby. файлы внутри заменить файл (2)ruby_devkit Удалить исходный файл Откройте DevKit-mingw64-32-4.7.2-20130224-1151-sfx.exe. И распакуйте его в C:\PentestBox\base\ruby_devkit. (3)替换скачать最新версияmsf

Настройка пути: Ruby:%Pentestbox%\base\ruby Ruby_devkit:%Pentestbox%\base\ruby_devkit msf:%Pentestbox%\bin\metasploit-framework

Проверьте, успешен ли Ruby согласно

ruby -v

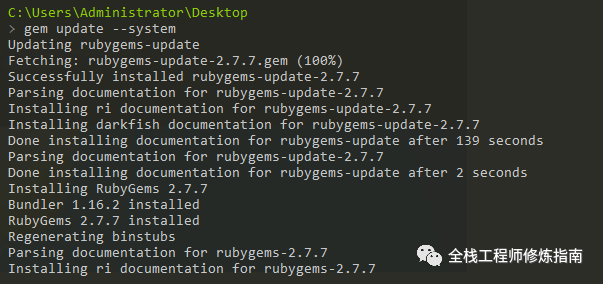

ruby 2.2.6p396 (2016-11-15 revision 56800) [i386-mingw32] Перейти к следующему шагу->решение:нас就需要将原本httpsиз Замена сертификата

gem update --system ##система обновлений драгоценных камней, если не работает, просто следуйте ей

#обновить источник Это зависит от ситуации

gem sources --add http://rubygems.org/--remove https://rubygems.org/

gem sources --add https://gems.ruby-china.org/ --remove https://rubygems.org/

gem sources --add http://gems.ruby-china.org/ --remove https://rubygems.org/

gem sources -l --##Просмотреть источник

gem sources –u --##обновить источникиз кэша

#Обновить еще раз:

update all ##Обновить все приложения

gem install bundler

gem install bundle

gem update bundler ---##Обновить сборщик

Weiyigeek

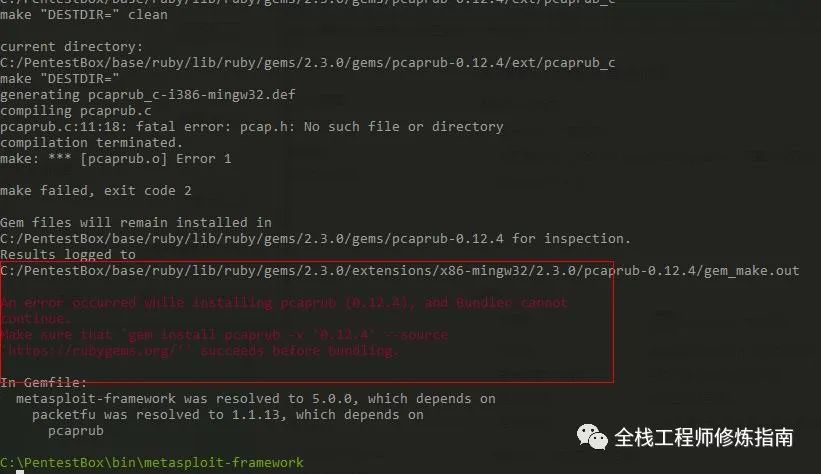

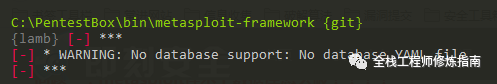

Врежьте msfconsole и Metasploit-framework и выполните под Metasploit:

bundle update

bundle installДолжна появиться следующая ошибка

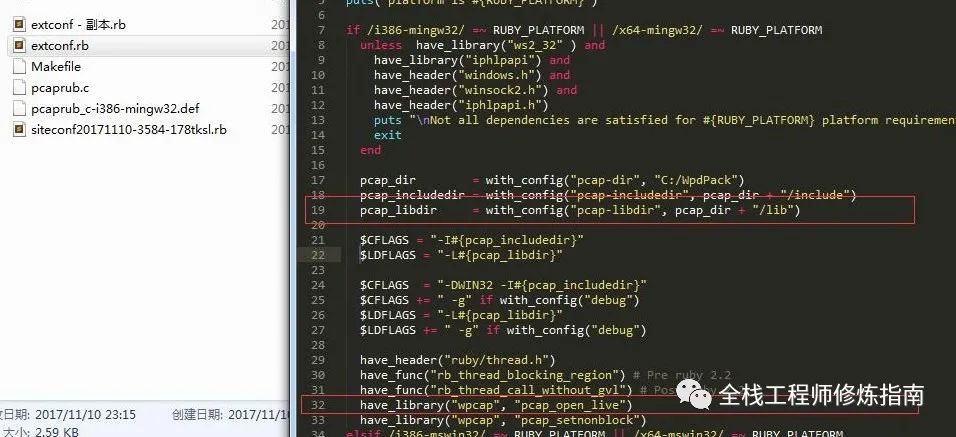

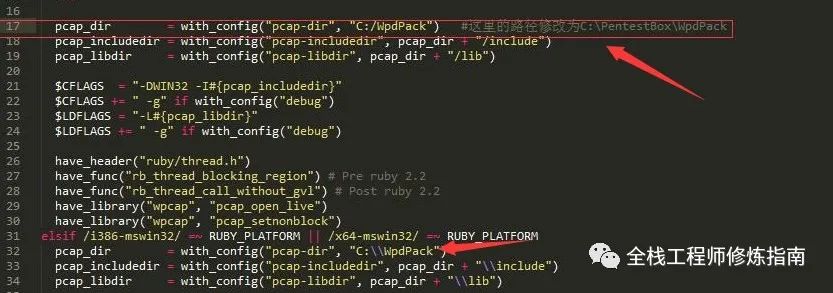

Следующий шаг-> Затем измените файл extconf.rb в папке %Pentestbox%\base\ruby\lib\ruby\gems\2.3.0\gems\pcaprub-0.12.4\ext\pcaprub_c, в pcap_libdir. Добавьте две строки кода между иhave_library:

$CFLAGS = "-I#{pcap_includedir}"

$LDFLAGS = "-L#{pcap_libdir}"

Weiyigeek

Затем установите pcaprub напрямую 0.12.4 :gem install pcaprub -v '0.12.4' --source 'https://rubygems.org/'Установить完成后использовать,Можно загрузить другие зависимости и выполнить установку пакета Вот и все

Следующий шаг->потому чтоWpdPackПо умолчанию вCтарелка,Но как коробка Тестирование на проникновение,Как это может быть неудобно。здесьизWpdPackПуть можно изменить。копировать Ранее распаковано вCтарелкаизWpdPackдокументпойманныйPentestBoxОглавление。C:\PentestBox\base\ruby\lib\ruby\gems\2.3.0\gems\pcaprub-0.12.4\ext\pcaprub_c\extconf.rb

Выполнить после завершения: установка пакета

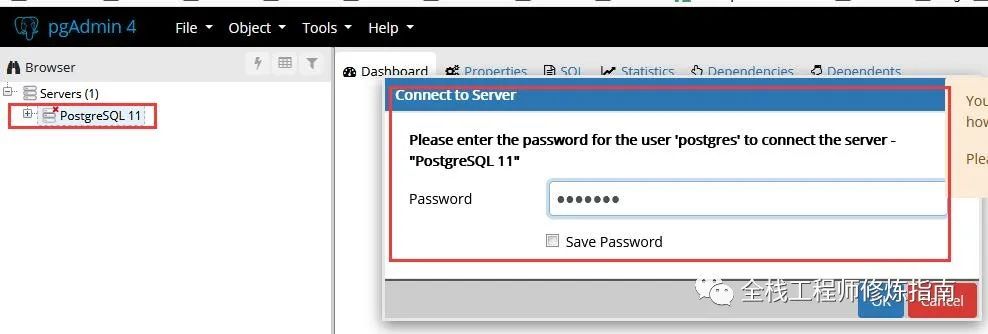

Вопрос 4: MSF (metasploit) не может подключиться к базе данных PostGreSql?

Weiyigeek

в PentestBoxизbin\customtools\customaliases для изменения (F означает: пентест заблокируйте весь путь)

в msfupdate = cd / d“%pentestbox_ROOT% (d представляет: путь к файлу pentestbox) msfupdate = cd /d "%pentestbox_ROOT%\bin\metasploit-framework" * скачатьPostgrepSQL::http://www.enterprisedb.com/products-services-training/pgdownload

Установить

Вот и все:

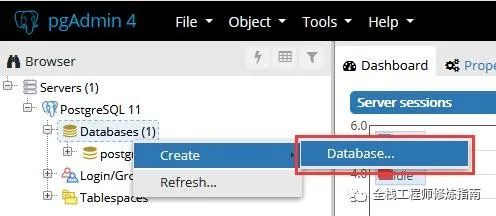

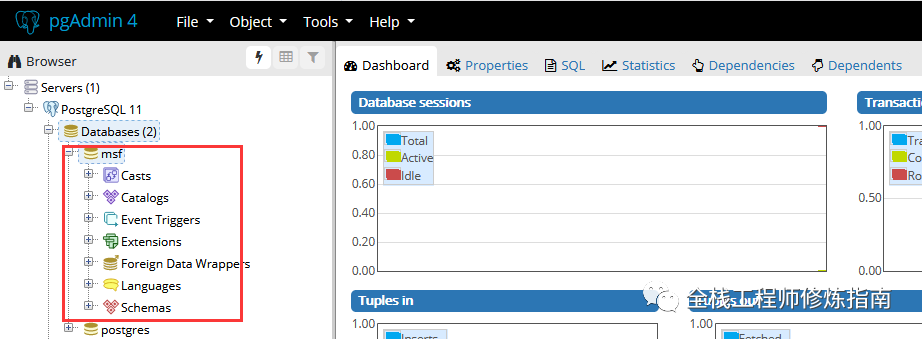

Создайте пользователя для базы данных MSF и Postgres;

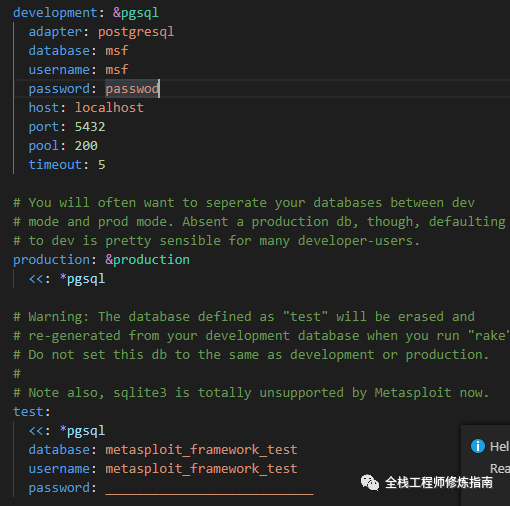

Измените файл data.yml? bin\metasploit-framework\config, измените следующий код и сохраните:

- база данных: msf //Новое имя базы данных

- имя пользователя: postgres //Пользователь базы данных

- пароль: passwod //Пароль пользователя базы данных

Weiyigeek

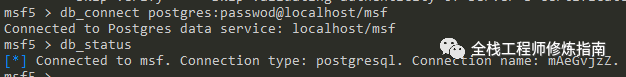

Используйте следующий код для связи с базой данных:

db_connect postgres:пароль@локальныйхост/имя базы данных

db_status

Weiyigeek

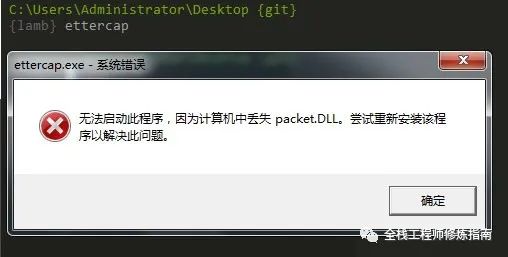

Вопрос 5: ettercap не запускается, package.dll.wpcap.dll отсутствует?

http://www.33lc.com/soft/32448.html http://www.3987.com/xiazai/1/18/43559.html#down

- Выйти из бегаиз所иметь程序,И скопируйте документ xapofx1_5.dll в каталог системы Windows 95/98/Me.,Затем скопировать в C:\WINdows\system32\. каталог. Окна NT/2000система,нокопироватьприезжатьC:\WINNT\system32\ каталог. Окна XPсистема,Затем скопировать в C:\WINdows\system32\. каталог. Окна 7/8системы, затем скопировать в каталог C:\WINdows\system32\.

- Нажмите «Пуск», а затем нажмите «Выполнить».

- Введите regsvr32 xapofx1_5.dll и нажмите «ОК». wpcap.dll

- Когда вы получаете сообщение «DllRegisterServer в Rld.dll выполнено успешно», он успешно исправлен.

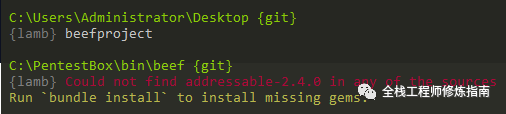

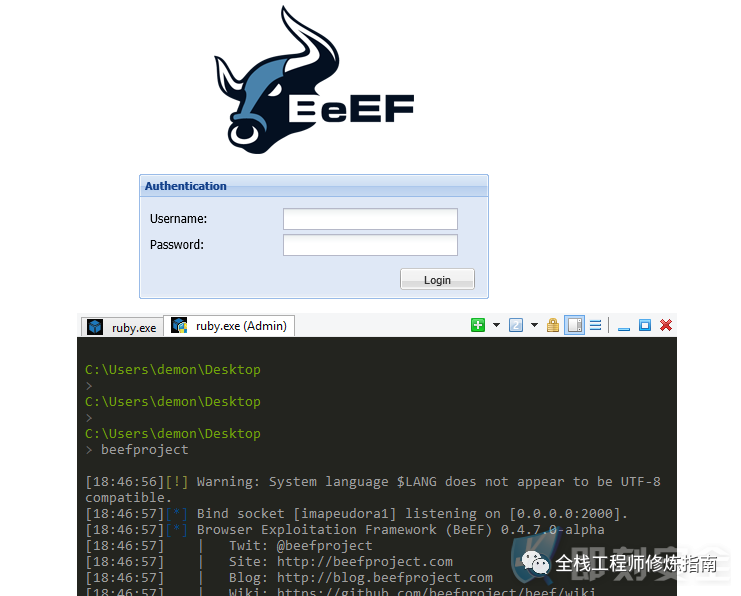

Вопрос 6. Почему при вводе команды «говядина» отображается следующая командная строка?

Чтобы ответить на ваши сомнения: поскольку вы не читали официальную документацию, команда запуска по умолчанию — это вовсе не так называемая «beef», а «beefproject».

{lamb} beefproject

C:\PentestBox\bin\beef {git}

{lamb} Could not find addressable-2.4.0 in any of the sources

Weiyigeek

Weiyigeek

Уважаемый, я почти дочитал эту статью. Почему бы вам не обратить внимание на [Руководство по обучению Full Stack Engineer]?

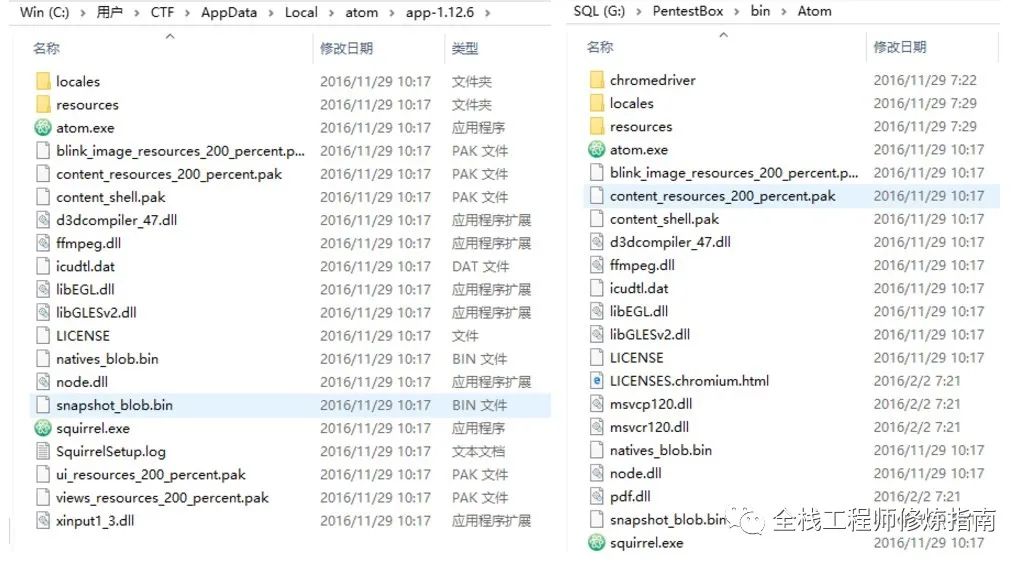

Вопрос 7: Редактор атомов, инкапсулированный PentestBox, не может вводить китайский язык, и с плагином возникнут некоторые проблемы. Например, нужно ли перенастраивать миникарту?

потому чтода国外Открытый исходный код项目изпричина,иметь些配置不符合нас国内изместный стиль,Например: Решение: Замените исходную папку «Изатом Установитьиз» на «Изатом Вот» в PentestBox. и все

C:\Users\CTF\AppData\Local\atom\app-1.12.6 («CTF» — это имя пользователя моего компьютера)

Weiyigeek

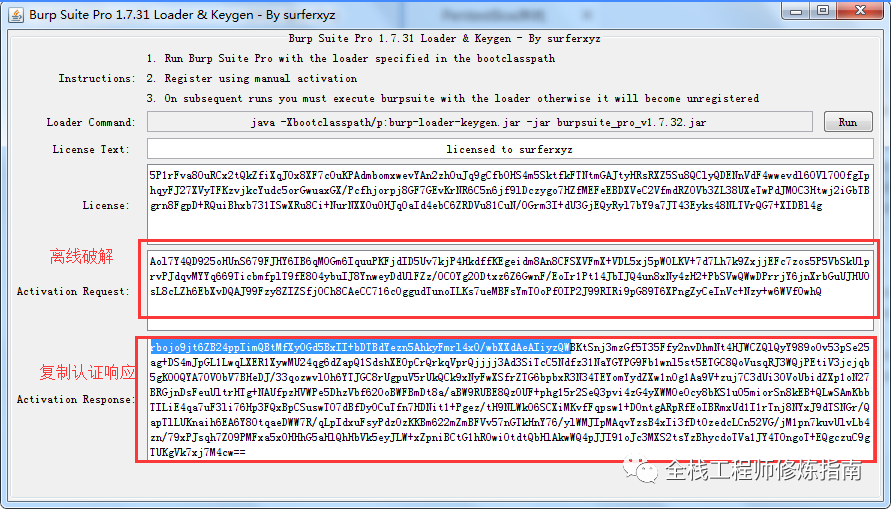

Вопрос 8: PentestBox инкапсулирует бесплатную версию Burpsuite, которая, естественно, не так функциональна, как отечественная профессиональная взломанная версия Burpsuite.

Решение:Поставьте профессиональную версию взломанную версиюизburpsuiteзаменить в,и переименован Вот и все.

На этом статья заканчивается. Если вам нужны дополнительные технические статьи, ждите следующей статьи!

Исходный адрес: https://cloud.tencent.com/developer/article/2128561

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.