Глава 74: Обзор и анализ всего процесса кибератак США APT, которые разрушили ядерные объекты Ирана (Часть 1 вируса Stuxnet)

Часть 1. Предисловие

Привет всем, я ABC_123。во время учебы в колледже,Я слышал, что АНБ США использовало вирус Stuxnet для атаки на физически изолированные иранские ядерные объекты.,За время своего распространения вирус использовал целых 4 уязвимости системы Windows 0day.,В конце концов, тысячи центрифуг для очистки и обогащения урана были повреждены, что привело к серьезному сбою в программе разработки ядерного оружия Ирана.。“Стакснет”Вирус — первый в мире, способный нанести реальный ущерб промышленной инфраструктуре,Разрушение мифа о том, что кибератаки не могут нарушить физическую изоляцию,Это также означает, что человечество вступило в эпоху кибервойн.

последние годы,Опубликовано много официальной информации об атаках США на физически изолированные иранские ядерные объекты,ABC_123 провела углубленное исследование этих материалов.,Прочтите около 200 официальных отчетов и авторитетных аналитических отчетов.,Обобщить, проанализировать и обобщить эти данные,Давайте разберемся в этом случае APT-атаки, который выглядит как научно-фантастический фильм или голливудский шедевр.,Для нас это будет иметь большое справочное значение для улучшения текущей защиты сетевой безопасности. ABC_123 может написать от 3 до 4 статей.,Объясните, как АНБ США шаг за шагом проникло в национальную физическую изоляцию иранских ядерных объектов.

Всем рекомендуется использовать официальный аккаунт «Ситанская». «Лаборатория» как звезда, иначе вы можете ее не увидеть!Потому что официальные аккаунты теперь могут отображать большие изображения только для часто читаемых и помеченных официальных аккаунтов.。Как работать:Нажмите на правый верхний угол【...】,Затем нажмите [Установить как звездочку].

Процесс анализа части 2

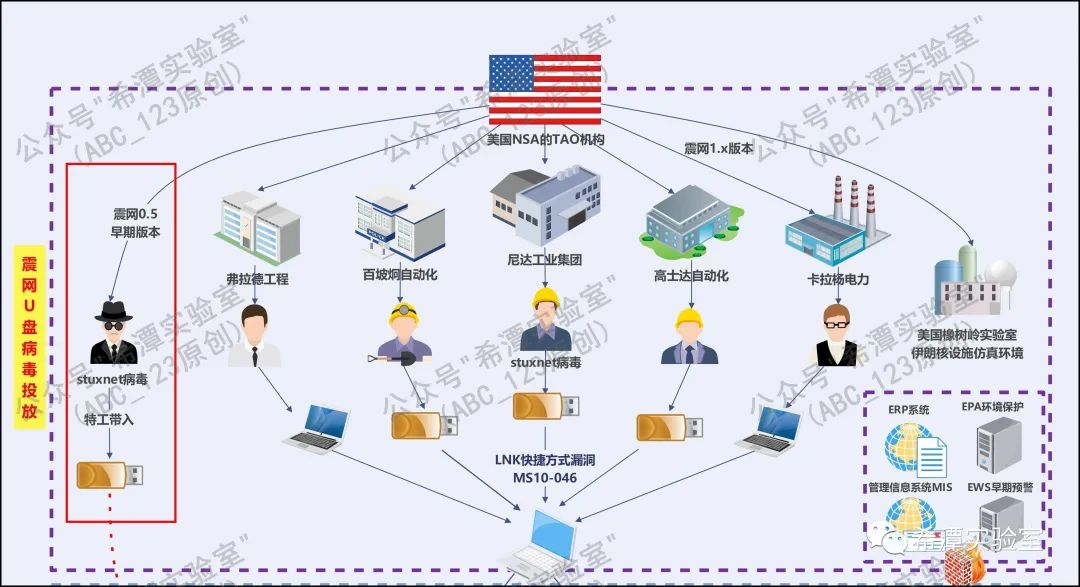

- Блок-схема использования США вируса на USB-накопителе для вторжения на ядерные объекты Ирана

Ниже представлена блок-схема атаки, составленная ABC_123 на основе различных материалов. Далее обратитесь к этой блок-схеме, чтобы кратко описать весь процесс атаки, чтобы каждый мог иметь общее представление обо всем инциденте.

- Создайте среду моделирования для тестирования вируса Stuxnet.

На ранних этапах АНБ США собирало информацию о ядерных объектах Ирана в течение нескольких лет. Благодаря разведывательным организациям из разных стран мы имеем глубокое понимание строительства ядерных объектов Ланга и архитектуры внутренней системы промышленного контроля SCADA, включая используемое программное обеспечение промышленного контроля Wincc. Step7номер версии、Количество центрифуг для очистки и обогащения урана и др.。США также перехватили партию запчастей для центрифуг, направлявшуюся в Ливию.,Среда моделирования для завода по производству центрифуг иранского ядерного объекта была создана в лаборатории Ок-Ридж в США.,Используется для проверки реальной боевой эффективности вируса Stuxnet.

- Ранняя версия Stuxnet 0.500 была выпущена с помощью агентов

Вирус Stuxnet условно разделен на четыре основные версии: версию 0.500, версию 1.001, версию 1.100 и версию 1.101. Ранняя версия Stuxnet 0.500 распространялась путем вербовки агентов через голландское разведывательное агентство, которые притворялись инженерами и проникали на завод ядерной установки, вставляли USB-накопитель в целевой хост, а затем распространяли его по сети для атаки на компьютеры или USB-накопители технических специалистов пяти иранских поставщиков ядерных объектов, косвенно занесшие вирус на ядерный объект.

В конкретном реальном боевом процессе,Версия Stuxnet 0.500 в основном наносит ущерб ядерным объектам Ирана, закрывая предохранительный клапан центрифуги, используемой для очистки и обогащения урана, что приводит к взрыву центрифуги из-за избыточного давления.,Замедлить программу исследований и разработок ядерного оружия Ирана. Как только ранняя версия вируса Stuxnet заражает целевой хост,Он будет оставаться в состоянии покоя около 30 дней.,В этот период будет проведена комплексная проверка.,чтобы определить, соответствуют ли ожиданиям различные клапаны, датчики давления и другие компоненты.,Затем следите за его рабочим статусом.,В то же время запишите нормальное значение,Когда официально начнется атака,Передайте эти значения обратно оператору,Ошибочно думать, что все в порядке,В то же время это также уничтожит сигнализацию безопасности атомной станции.

Вирус Stuxnet считывает параметры датчика вибрации центрифуги,Определить степень повреждения центрифуги,и соответственно отрегулируйте интенсивность воздействия на центрифугу.,Избегайте мгновенных разрушительных отказов центрифуги, чтобы замаскировать причину ее отказа под проблему качества, тем самым достигая цели относительно скрытого долгосрочного повреждения центрифуги.。

- Версия Stuxnet 1.x автоматически проникает во внутреннюю сеть физически изолированных промышленных систем управления.

В более поздний период агентам становилось все труднее заносить вирусы с USB-накопителей на ядерные объекты и заводы.,Правительство США просит АНБ изменить код вируса,Использование программирования для автоматизации доступа к интранету физически изолированных иранских ядерных объектов,Чтобы избежать подозрений со стороны Ирана,Первоначальный метод закрытия предохранительного клапана необходимо заменить новым методом. Итак, вирус Stuxnet был обновлен до версии серии 1.x.,АНБ США придумало блестящий способ распространить вирус в физически изолированную интрасеть.,Вероятно, это была первая успешная практика атак на цепочки поставок.

У Ирана много ядерных объектовпоставщик,Эти поставщики несут ответственность за установку программного обеспечения Siemens «Промышленный контрольная система» Wincc, Step7 и т. д. на ядерных объектах Ирана.,Или выполнять ремонт и техническое обслуживание некоторого оборудования на атомных объектах и заводах.,Поэтому этипоставщиктехнические специалисты могут проносить компьютеры или ноутбуки на иранские ядерные объекты。США выбирают пять компаний-поставщиков, наиболее тесно связанных с иранскими ядерными объектами,через кибератаки,Взломайте внутренние сети этих 5 компаний,Внедрить вирусы в компьютеры этих технических специалистов илиUвнутридневной。Механизм передачи очень тонкий, если он слишком инвазивный, он быстро распространится и будет обнаружен. Если он неинвазивный, он не сможет проникнуть на физически изолированные ядерные объекты.。

Когда эти специалисты входят на ядерный объект для выполнения технического обслуживания оборудования и вставляют USB-накопитель или подключают компьютер к физически изолированной интрасети, эти вирусы с USB-накопителей копируют вирус на иранскую атомную электростанцию с помощью метода автозапуска или ярлыка Windows. уязвимость анализа файлов MS10-046. На компьютере предприятия эти вирусы затем автоматически атакуют другие узлы в интрасети и удаленно переполняются через MS08-067. Уязвимости, уязвимости службы демона принтера (MS10-061), совместное использование локальной сети и т. д. распространяются горизонтально в интрасети. После заражения компьютер подвергается уязвимости повышения привилегий планировщика служб (MS10-092) и привилегиям драйвера режима ядра. уязвимость эскалации (MS10-073) Две уязвимости Windows 0day, связанные с повышением привилегий, приводят к повышению до самых высоких привилегий в системе Windows.

- Цель заражения вирусом Stuxnet

Вирус Stuxnet не распространялся бесцельно и бессмысленно.,Одно из основных предназначений вируса Stuxnet в автоматизированном горизонтальном процессе интрасети.,Ищу машину инженерной станции промышленной системы управления SCADA.,То есть установлены Wincc и Step7 Промышленный контрольпрограммное обеспечения машины, этот тип хоста может выдавать команды управления ПЛК для управления переключателем предохранительного клапана, скоростью центрифуги, остановкой работы оборудования и т. д. Можно понять, что после получения полномочий инженера станции вы можете управлять Промышленный контролировать работу оборудования.

Когда вирус Stuxnet получает доступ к узлу рабочей станции в интрасети, он не сразу начинает атаковать. Сначала он проведет 13-дневное расследование и запишет информацию о нормальном рабочем состоянии ПЛК каждую минуту, что составляет около 1,1 миллиона раз. Как только выяснится, что центрифуга проработала 13 дней или заполнена ядерным материалом, вирус Stuxnet официально начнет атаку.

- Общая сетевая архитектура промышленных систем управления

Далее посмотрите на блок-схему ниже. Чтобы облегчить понимание, ABC_123 отметил на рисунке сетевую иерархическую структуру физически изолированной промышленной системы управления.

Инженерная станция (Инжиниринговая Station):工程站用于配置и管理整个控制система。Он обеспечивает интегрированную среду разработки.,Можно выполнить конфигурацию проекта, настройку параметров и логическое программирование. Инженерная станция обычно состоит из одного или нескольких компьютеров.,бегатьSTEP 7Конфигурационное программное обеспечение и другие вспомогательные инструменты. Основная функция заключается в разработке программ автоматизации и загрузке программ в ПЛК для запуска.

Операционная станция (Операционная Station):操作站用于监视и操作控制система。Он обеспечивает интуитивно понятный графический интерфейс,Отображает переменные процесса, аварийные сигналы и элементы оперативного управления. Операционная станция обычно состоит из одного или нескольких компьютеров.,Запустите программное обеспечение WinCC Visualization.

Контроллер:Контроллер — это устройство, отвечающее за фактическое управление процессом.。Он получает входные сигналы от датчиков и отправляет управляющие сигналы на исполнительные механизмы.。Контроллер обычноSiemens ПЛК серии S7 через SIMATIC STEP 7 программ для программирования.

Уровень централизованного мониторинга:В основном он используется техническими специалистами для проверки рабочего состояния центрифуг на ядерных объектах и заводах в режиме реального времени.,На этом уровне находится большой экран мониторинга HMI, который можно просматривать в режиме реального времени.,Существуют базы данных реального времени и исторические базы данных, которые можно просмотреть.,Существуют также серверы тревог или серверы отчетов.,Также будет система управления производством MES.,Используется для управления и контроля операций в реальном времени в производственных процессах.

Уровень мониторинга на месте:управление Сименссистемаконфигурацияпрограммное Программное обеспечение в основном представляет собой WinCC, которое используется в Иране. Программное обеспечение для настройки установлено во всей сети промышленного управления. Компьютер программного обеспечения обычно называют инженерной станцией, что представляет собой простую программу мониторинга. обеспечение называется операторской станцией,Конечно, есть также хранилище данных.DataServerи т. д.。Программное обеспечение мониторинга Wincc обычно устанавливается на инженерной станции.,обычно в Промышленный контрольсистема Смотрите все виды красивых мультяшных анимаций Промышленный проверить диаграмму состояния работы, вы можете понять, что это программа Wincc обеспечениеинтерфейс,Кроме того, станция инжиниринга оснащена программным обеспечением для программирования Step7 (STEP 7 — это программное обеспечение для программирования для ПЛК Siemens).,Техник прошел Step7программное обеспечение Напишите код и внедрите его в ПЛК (можно понимать как Промышленный контрольсистемамаленький компьютер)进行бегать,Затем ПЛК (маленький компьютер) изменяет ток преобразователя частоты.,Реализуйте контроль скорости центрифуги.

- Вирус Stuxnet изменяет метод команд промышленного управления

Вирус Stuxnet сначала запросит два ключа реестра, чтобы определить, установлены ли эти две программы на хосте. обеспечениеHKLM\SOFTWARE\SIEMENS\WinCC\Setup и HKLM\SOFTWARE\SIEMENS\STEP7, если Промышленный не установлен контрольпрограммное программного обеспечения, перейдет в состояние гибернации, если обнаружится, что установлены Wincc, Step7 Промышленный контрольпрограммное обеспечениекомпьютер,ПЛК, соответствующий программному обеспечению, должен быть S7-315 и S7-417, и вирус Stuxnet будет атаковать.,поэтому нет Промышленный контрольпрограммное компьютер программного обеспечения будет служить вектором распространения и трамплином для атак.

Программное обеспечение Wincc Step7 использует файл библиотеки s7otbxsx.dll для связи с ПЛК и выдачи инструкций ПЛК. Вирус Stuxnet распакует вредоносный файл s7otbxsx.dll, заменит исходный файл, перехватит и изменит параметры отображения и параметры доставки WinCC как посредник, тем самым изменяя инструкции, отправляемые в ПЛК, тем самым обеспечивая различные элементы управления пересылкой центрифуги. В то же время вирус Stuxnet будет контролировать интерфейс WinCC и отображать, что центрифуга находится в нормальном состоянии давления, что сбивает с толку персонал технической эксплуатации и технического обслуживания.

В более поздний период, когда иранские технические специалисты обнаружили, что все больше и больше центрифуг вращаются ненормально и повреждены, они попытались нажать кнопку аварийной остановки. Однако вирус Stuxnet перехватил эти команды остановки, что сделало невозможным немедленную остановку центрифуг и ее сохранение. бег, разрушенный взрывом.

- Вирус Stuxnet по-прежнему можно обновить, не выходя из Интернета

Вирус Stuxnet может обновлять себя или все компьютеры во всей локальной сети, минуя Интернет. Он имеет встроенную функцию P2P-передачи, которая автоматически находит новые версии и обновляет старые версии. он установит файлообменный сервер и клиент, который можно назвать службой RPC. Таким образом, компьютеры в одной локальной сети могут взаимодействовать друг с другом и сравнивать соответствующие версии вирусов. Пока на одном компьютере появляется более высокая версия, все вирусы более низкой версии в сети будут немедленно автоматически обновляться. Другими словами, пока в локальную сеть попадает новая версия вируса, все вирусы в локальной сети могут быть быстро обновлены.

Часть3 Предварительные подготовительные работы

Для достижения своих целей американская организация APT провела большую подготовительную работу и работу по сбору информации.

- Сбор информации, связанной с системой промышленного контроля ядерных объектов Ирана.

Когда американские APT осуществляют кибератаки, они уделяют особое внимание сотрудничеству с другими странами. При сборе информации о системе промышленного контроля иранских ядерных объектов и заводов мы получили помощь от многих стран: Германия предоставила технические характеристики и знания, связанные с центрифугами в системе промышленного контроля компании Siemens, а Франция предоставила информацию, касающуюся иранской ядерной энергии; Национальная служба коммуникационной разведки Великобритании также предоставила разведданные об Иране; Нидерланды предоставили ключевые сведения о деятельности Ирана по незаконному приобретению оборудования для ядерной программы в Европе, а также информацию о самих центрифугах. Кроме того, хакеры голландского разведывательного агентства AIVD посредством методов проникновения узнали актуальную информацию о ядерной программе Ирана в Ливии.

- Вторгнитесь в иранские таможенные подразделения и получите разведывательные данные.

До того, как Stuxnet атаковал ядерные объекты Ирана,Киберармия правительства США прошла более четырех лет подготовки и полностью проникла в основные промышленные институты Ирана.,В том числе производители оборудования, поставщики, разработчики программного обеспечения и т. д.,Из него был получен большой объем разведывательных данных. Еще в 2000 году,Хакеры из голландской службы национальной безопасности и разведки AIVD взломали электронную почту крупной системы иранской оборонной организации.,Они получили много конфиденциальной информации о ядерной программе Ирана.

- Создать среду моделирования для атомной промышленности Ирана для тестирования вирусов

Британская и американская разведка перехватила корабль с тысячами деталей центрифуг, направлявшийся в Ливию,Эти центрифуги того же типа, что используются на ядерном заводе в Натанзе, которые Иран получил от создателя ядерной бомбы в Пакистане.,Правительство США конфисковало детали центрифуги. год спустя,В сочетании с информацией о центрифугах и ядерных объектах, конфискованных в Ливии.,США потратили несколько месяцев,Соберите эти детали заново,В сочетании с ранее полученной разведывательной информацией о ядерной программе Ирана,Была создана среда моделирования, аналогичная иранской ядерной фабрике, и были протестированы различные параметры атаки.。Эта среда моделирования,Это позволило Соединенным Штатам полностью изучить и смоделировать систему иранской ядерной промышленности.,В более позднем процессе разработки вируса Stuxnet,Это стало отличной средой для тестирования функциональности Stuxnet.,Среда моделирования также была создана в Димоне, Израиль.

- Подстрекательство иранских инженеров-ядерщиков

Люди – самое слабое звено в кибервойне. Ранний вирус Stuxnet должен был доставляться вручную.,Преодолейте физическую изоляцию. Голландские спецслужбы по запросу ЦРУ и Моссада,основал компанию,Но есть проблемы с созданием компании,вызвало подозрения в Иране,В результате вход на ядерный объект в Натанзе оказался невозможен. Позже с помощью Израиля,Основана вторая компания,А Нидерланды связались с иранским инженером-ядерщиком,и успешно спровоцировал его на восстание,Я зашёл на сайт и собрал много информации о конфигурации системы.,За последние несколько месяцев я входил в него несколько раз.,Обеспечена достаточная информационная поддержка для успешного внедрения вируса Stuxnet.,Позже вставьте USB-накопитель, содержащий вирус Stuxnet, в физически изолированный хост интрасети.。

- Агентам было поручено украсть цифровые сертификаты двух компаний.

Чтобы гарантировать, что вирус Stuxnet обходит все антивирусные программы, в США,От тайваньских компаний RealTek Semiconductor Corporation и JMicron Technology Corporation.,Сертификат цифровой подписи украден агентами,и использовался для подписи вируса Stuxnet. Обе компании расположены в одном индустриальном парке.,Физически очень близки друг к другу,Хранение их цифровых сертификатов очень строгое.,Чтобы получить его, вам придется пройти через несколько дверей, несколько проверок, посмотреть в камеру и предоставить отпечатки пальцев и распознавание сетчатки глаза.,Он не размещается на компьютере, подключенном к Интернету, поэтому для проникновения в него требуется рабочая сила.,Позже вообще считалось, что для кражи сертификата были посланы агенты путем физического проникновения.

- Проникнуть к 5 иранским поставщикам ядерных объектов

Вирус Stuxnet впоследствии был обновлен до серии 1.x.,Чтобы автоматизировать проникновение вируса Stuxnet на ядерные объекты Ирана,Злоумышленники выделили 5 иранских компаний-подрядчиков для кибератак,Сотрудники этих пяти компаний часто посещают ядерные объекты Ирана.,Установив новую версию Stuxnet,USB-флешки заражены сотрудниками этих 5 поставщиков,Без ведома технических специалистов,Вирус Stuxnet был занесен на иранский ядерный объект через USB-накопитель и начал автоматическое боковое проникновение и распространение.。根据Стакснет病毒日志发现,Первой атакованной компанией стала Foolad Technologies.,неделю спустя,Второй атакованной компанией была компания Behpajooh Company.,Основная задача компании — переработка добытой урановой руды в урановый газ.,В качестве сырья для обогащения урана в Натанзе.,Установлен ПЛК Siemens S7-400 на сталелитейном заводе в Исфахане.,Соответствующий шаг 7 и WinCC, а также модули связи полевой шины.

- В сеть попали кадры, на которых президент Ирана инспектирует ядерные объекты

Как показано на рисунке ниже, в 2008 году президент Ирана Махмуд Ахмадинежад наблюдал за SCADA в диспетчерской завода по обогащению урана в Натанзе. Две черные точки на экране показали, что нынешняя центрифуга неисправна и ее изолировали для использования. но это было. Весь процесс по-прежнему работает нормально. В этом видео было слито много конфиденциальной информации о АСУ ТП, в том числе модель центрифуги, в том числе экран системы SCADA (система диспетчерского управления и сбора данных), заводская конфигурация и 6 групп центрифуг, каждая с 164 центрифуги, множество людей, защищающих президента Махмуда Ахмадинежада и т. д. Несколько месяцев спустя учёный, стоявший за ним, был убит.

Часть 4. Продолжение следует.

Поскольку этот инцидент APT слишком сложен, пространство для него ограничено. О процессе разработки вируса Stuxnet, как ранняя версия вируса Stuxnet контролирует закрытие предохранительного клапана, как более поздняя версия вируса Stuxnet контролирует скорость центрифуги, процесс внедрения вируса Stuxnet, почему вирус Stuxnet теряет контроль и другие головоломки, ABC_123 Об этом будет подробно рассказано в последующих статьях.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.