Ежедневная эксплуатация и обслуживание|Об уязвимости обхода разрешения AccessToken XXL-JOB

Предисловие

фон

Несколько дней назад коллеги по эксплуатации и техническому обслуживанию в центре эксплуатации и технического обслуживания выявили некоторые известные ошибки, одна из которых касалась некоторых ошибок в инструменте планирования XXL-JOB. Сегодня я немного обработаю уязвимость обхода разрешений AccessToken. XXL-JOB — это платформа распределенного планирования задач с открытым исходным кодом, используемая для планирования и выполнения крупномасштабных задач. XXL-JOB использует AccessToken по умолчанию при его использовании. Злоумышленник может использовать AccessToken для обхода разрешений аутентификации, вызова исполнителя и выполнения произвольного кода для получения разрешений сервера или выполнения некоторых необратимых операций.

Обработка уязвимостей проекта

анализировать

【Поисковая система】

Когда мы получаем некоторые известные ошибки, самый простой и быстрый способ — получить ответы через поисковые системы, а затем использовать правильный метод для их устранения. Убедившись, что они верны, сообщите о результатах.

Например, ищите ответы через поисковик:

- https://blog.csdn.net/qq_23257129/article/details/132027086

- https://juejin.cn/post/7130130357952708639

- https://blog.csdn.net/xuandaoren/article/details/134308795

【Сообщество открытого исходного кода】

Или обратитесь в сообщество открытого исходного кода, чтобы узнать, какие ошибки исправили разработчики. Например, мы можем пойти в сообщество XXL-JOB на Github, чтобы найти ответы.

Некоторые связанные ПРОБЛЕМЫ в Github следующие:

- https://github.com/xuxueli/xxl-job/issues/3342

- https://github.com/xuxueli/xxl-job/issues?q=accessToken+

Среда проекта

Чтобы проверить, соответствует ли версия, представленная текущим проектом, текущей версии уязвимости, откройте проект и нажмите pom.xml Найдите место, где представлен код. После проверки выясняется, что она находится в зоне действия уязвимости и требует срочного устранения.

Уязвимая версия:2.2.0 ~ 2.4.0

Вводная версия проекта:2.2.0

<dependency>

<groupId>com.xuxueli</groupId>

<artifactId>xxl-job-core</artifactId>

<version>2.2.0</version>

</dependency>вызывать проблемы

Судя по настройкам кода, если эксплуататоры используют эти XXL-JOB для гибкой поддержки многоязычных и скриптовых задач, их можно использовать без различия. Из языков, поддерживаемых кодом, видно, что он поддерживает Java, Shell, Python, NodeJS, PHP, PowerShell... и другие типы (динамически эффективный: код задачи, разработанный пользователем онлайн через Web IDE, передается исполнителю удаленно и загружается в реальном времени для выполнения). Задачи хранятся в диспетчерском центре в виде исходного кода и поддерживают онлайн-разработку и обслуживание через Web IDE. По умолчанию мы все используем BEAN. Если эксплуататор использует SHELL или другие методы, можно предположить, что последствия будут серьезными.

BEAN("BEAN", false, null, null),

GLUE_GROOVY("GLUE(Java)", false, null, null),

GLUE_SHELL("GLUE(Shell)", true, "bash", ".sh"),

GLUE_PYTHON("GLUE(Python)", true, "python", ".py"),

GLUE_PHP("GLUE(PHP)", true, "php", ".php"),

GLUE_NODEJS("GLUE(Nodejs)", true, "node", ".js"),

GLUE_POWERSHELL("GLUE(PowerShell)", true, "powershell", ".ps1");Метод обработки

Узнайте, почему возникают уязвимости и где они возникают.,Тогда будет легче справиться,Найти напрямуюapplication.yaml(или application.yml или application.properties)документ,Затем по очереди найдите соответствующий код。Я использую здесь application.yaml , непосредственно найдите место для изменения.

# Конфигурация XXL-JOB

xxl:

job:

login:

username: xxxxxxxxxx

password: xxxxxxxxxx

# Местоположение, которое необходимо изменить, находится здесь. В зависимости от причины указанной выше уязвимости:

# Здесь используется значение по умолчанию, просто измените значение, отличное от значения по умолчанию.

# По умолчанию значение не заполняется. Когда значение получено, оно по умолчанию пустое или по умолчанию.

accessToken:

i18n: zh_CN

# триггерный пул

triggerpool:

fast:

max: 1000

slow:

max: 1000

logretentiondays: 30тест

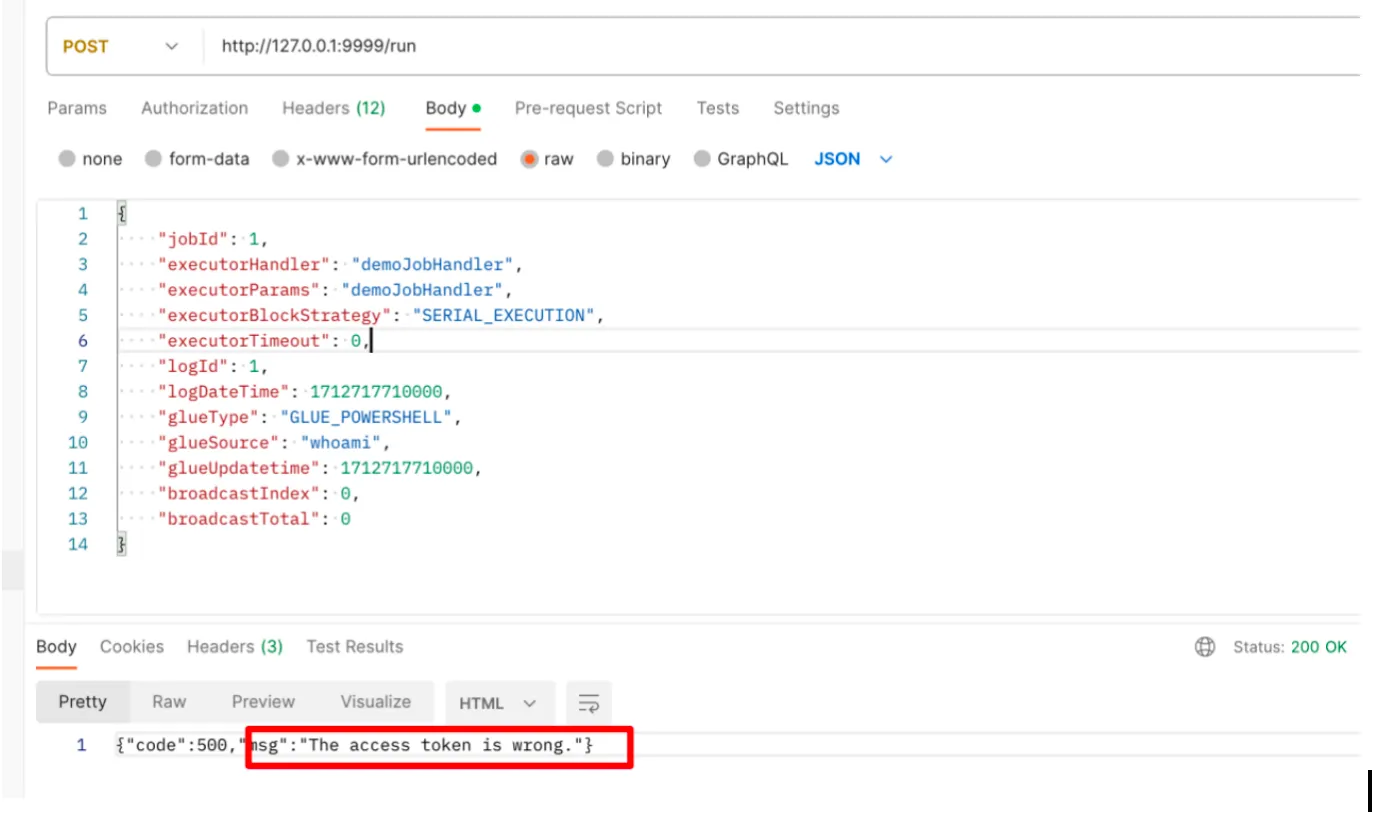

Когда модификация завершена,То есть, можно ли обойти разрешения и вызвать другие доступные интерфейсы. Чтобы протестировать интерфейс,Вы можете выбрать демо-версию по умолчанию,Вы также можете написать интерфейс самостоятельно. Для удобства тест,На этом этапе мы можем использовать Postman для запроса тестовых данных.

{

"jobId": 1,

"executorHandler": "demoJobHandler",

"executorParams": "demoJobHandler",

"executorBlockStrategy": "SERIAL_EXECUTION",

"executorTimeout": 0,

"logId": 1,

"logDateTime": 17147401371000,

"glueType": "GLUE_POWERSHELL",

"glueSource": "whoami",

"glueUpdatetime": 17147401371000,

"broadcastIndex": 0,

"broadcastTotal": 0

}

Если параметр AccessToken не установлен(Использовать значение по умолчанию),Результаты запроса следующие (для удобства демонстрации,порт был установлен на другие порты):

Установите параметры AccessToken,Если не используется значение по умолчанию,Результаты запроса следующие:

Внимание ⚠️

До появления этой статьи уязвимость была официально исправлена, и пользователям рекомендуется изменить значение по умолчанию элемента конфигурации accessToken диспетчерского центра и исполнителя, чтобы предотвратить использование этой уязвимости злоумышленниками. Поэтому вам нужно только изменить его по мере необходимости, чтобы избежать использования уязвимости.

Другие модификации фреймворка

В рамках JeecgBoot

Если это в рамках low-code JeecgBoot,Так как некоторые настройки параметров xxl-job были переписаны,Поэтому вам необходимо использовать следующую конфигурацию кода в файле конфигурации. Использование вышеуказанного метода обработки по умолчанию не дает эффекта.,Вы можете ввести отладочный код.

jeecg:

xxljob:

access-token: xxxxxxxxxxxxВ рамках Руойи

Если вы используете платформу кода Ruoyi, вы можете использовать метод конфигурации по умолчанию в файле конфигурации, как показано ниже:

### xxl-job, access token

xxl.job.accessToken=xxxxxxxxxxПодвести итог

XXL-JOB AccessToken по умолчанию используется при использовании , злоумышленник может использовать AccessToken Обход разрешений аутентификации, позвоните executor,выполнить произвольный код,Тем самым получив разрешения сервера и выполнив некоторые необратимые операции. Сообщество уже заранее обработало уязвимость и предоставило результаты обработки перед ее выпуском.,Каждый может справиться с этим по мере необходимости.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.