Два режима трансляции сетевых адресов: SNAT и DNAT, ядро сетевой связи.

Трансляция сетевых адресов (NAT) — это технология, используемая в средах IP-сетей. Его основная функция — преобразование IP-адресов между публичными и частными сетями, тем самым решая проблему нехватки адресов IPv4. NAT позволяет узлам внутренней сети взаимодействовать с внешней сетью через один или небольшое количество общедоступных IP-адресов.

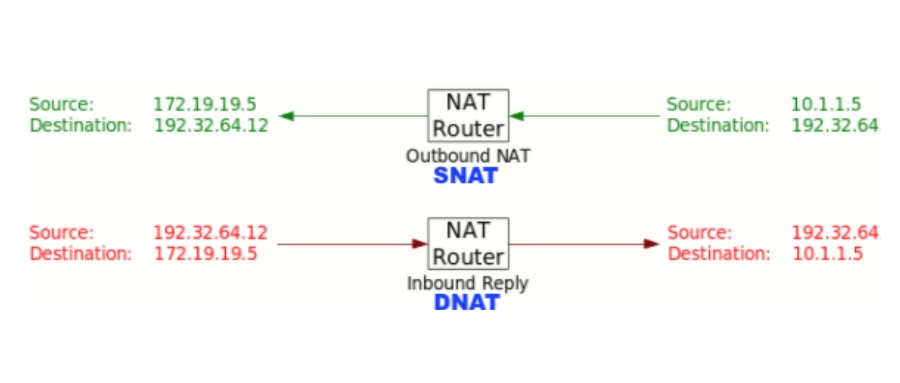

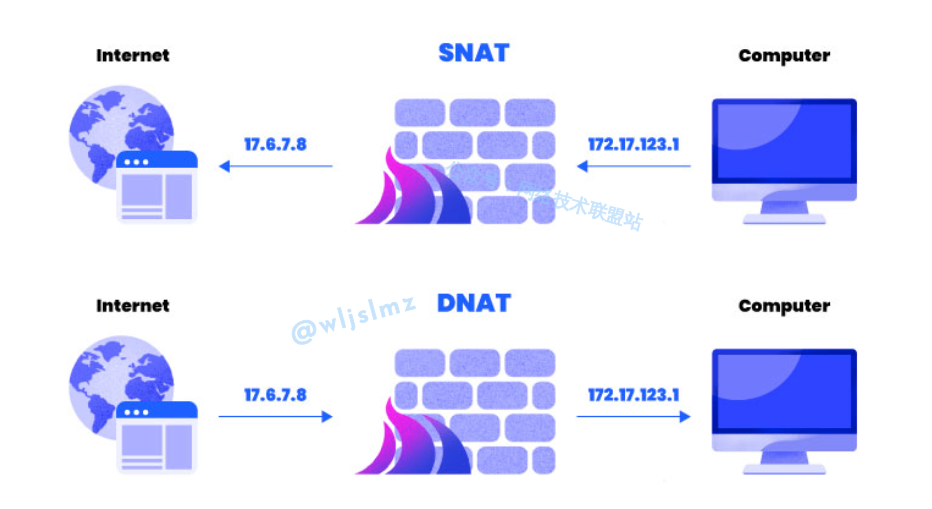

Существует два основных режима NAT: преобразование сетевых адресов источника (SNAT) и преобразование сетевых адресов назначения (DNAT). Оба режима изменяют IP-адрес и/или номер порта пакета данных при его прохождении через маршрутизатор или брандмауэр. Однако SNAT и DNAT работают по-разному и имеют разные сценарии применения.

Оглавление:

TOC

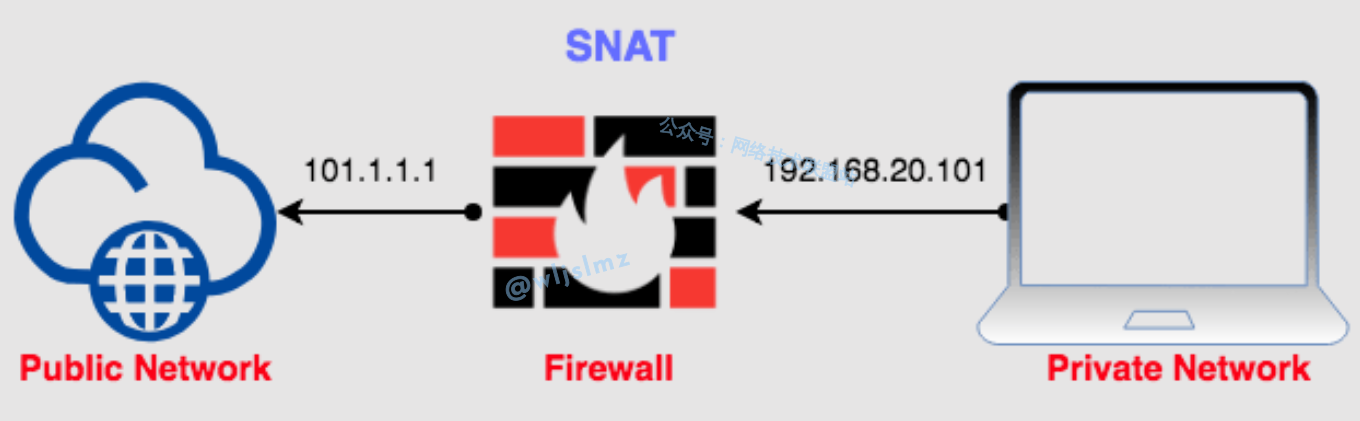

1. Трансляция исходных сетевых адресов (SNAT).

Трансляция исходного сетевого адреса (SNAT) — это метод, который заменяет исходный IP-адрес пакета другим IP-адресом. Это преобразование происходит, когда пакеты передаются из внутренней сети во внешнюю сеть. Основной сценарий применения SNAT — предоставить узлам внутренней сети доступ в Интернет через общедоступный IP-адрес.

Например, предположим, что у нас есть внутренняя сеть с IP-адресом в диапазоне 192.168.1.0/24, а наш общедоступный IP-адрес — 203.0.113.0. Когда узлы внутренней сети хотят получить доступ к Интернету, их исходный IP-адрес (т. е. 192.168.1.x) заменяется на 203.0.113.0. Таким образом, хосты в Интернете будут думать, что все пакеты, поступающие из нашей внутренней сети, исходят от 203.0.113.0.

1.1 Принцип работы и настройка SNAT

SNAT работает, когда пакет покидает сеть. Когда внутренний хост отправляет пакет во внешнюю сеть, маршрутизатор просматривает свою таблицу NAT, чтобы увидеть, есть ли какие-либо записи, соответствующие исходному IP-адресу внутреннего хоста. В этом случае маршрутизатор заменит исходный IP-адрес пакета общедоступным IP-адресом в таблице NAT. Затем маршрутизатор отправляет измененный пакет во внешнюю сеть.

В системах Linux мы можем использовать инструмент iptables для настройки SNAT. Вот простой пример конфигурации SNAT:

iptables -t nat -A POSTROUTING -o eth0 -j SNAT --to 203.0.113.0Эта команда заменит исходный IP-адрес всех пакетов, отправленных во внешнюю сеть через интерфейс eth0 (при условии, что это интерфейс, подключенный к общедоступной сети), на 203.0.113.0.

1.2 Сценарии применения, преимущества и недостатки SNAT

Наиболее распространенный сценарий применения SNAT — в домашних сетях и сетях малого бизнеса, которые обычно имеют только один общедоступный IP-адрес, но несколько устройств, которым необходим доступ к Интернету. Используя SNAT, все внутренние устройства могут получить доступ к Интернету через один и тот же общедоступный IP-адрес.

Основное преимущество SNAT заключается в том, что он может сохранять общедоступные IP-адреса. Поскольку количество адресов IPv4 ограничено, используя SNAT, мы можем позволить большому количеству внутренних устройств использовать общий IP-адрес.

Однако у SNAT есть и некоторые недостатки. Во-первых, поскольку все внутренние устройства имеют один и тот же общедоступный IP-адрес, узлы внешней сети не могут напрямую получить доступ к какому-либо конкретному устройству во внутренней сети. Во-вторых, SNAT может привести к тому, что некоторые политики и службы безопасности на основе IP-адресов (например, черные списки IP-адресов и службы геолокации) не будут работать должным образом.

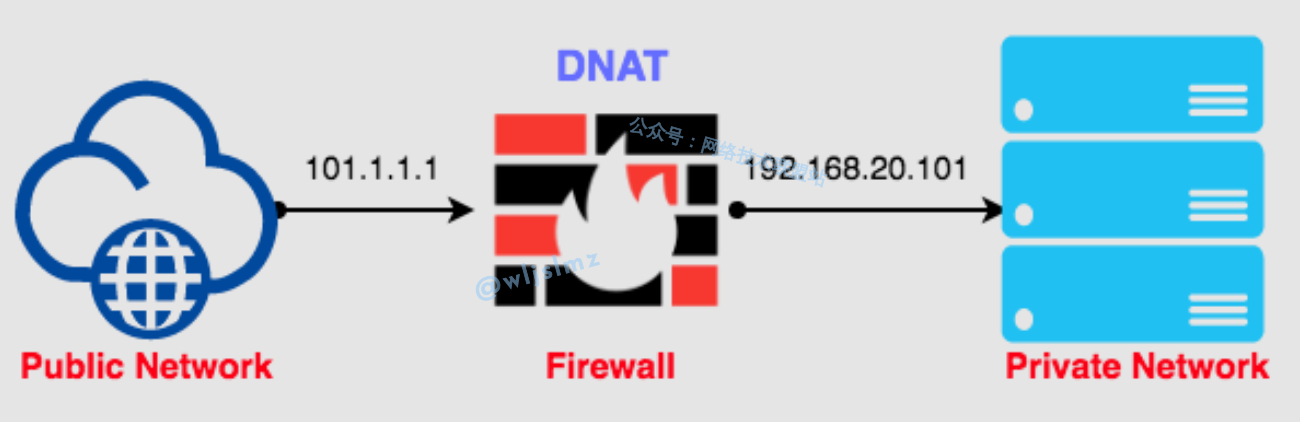

2. Трансляция целевых сетевых адресов (DNAT).

Трансляция сетевых адресов назначения (DNAT) — это технология, которая заменяет IP-адрес назначения пакета другим IP-адресом. Это преобразование происходит, когда пакеты передаются из внешней сети во внутреннюю сеть. Основной сценарий применения DNAT — перенаправление запросов из внешней сети на определенные хосты во внутренней сети.

Например, предположим, что у нас есть веб-сервер с внутренним IP-адресом 192.168.1.2 и нашим общедоступным IP-адресом 203.0.113.0. Когда хосты внешней сети хотят получить доступ к нашему веб-серверу, они отправляют запросы на адрес 203.0.113.0. IP-адрес назначения этих запросов затем заменяется на 192.168.1.2, перенаправляя запросы на наш веб-сервер.

2.1 Принцип работы и настройка ДНКАТ

DNAT работает, когда пакеты попадают в сеть. Когда внешний хост отправляет пакет во внутреннюю сеть, маршрутизатор просматривает свою таблицу NAT, чтобы увидеть, есть ли какие-либо записи, соответствующие IP-адресу назначения пакета. В этом случае маршрутизатор заменяет IP-адрес назначения пакета внутренним IP-адресом в таблице NAT. Затем маршрутизатор отправляет измененный пакет соответствующему хосту во внутренней сети.

В системах Linux мы можем использовать инструмент iptables для настройки DNAT. Вот простой пример конфигурации DNAT:

iptables -t nat -A PREROUTING -i eth0 -d 203.0.113.0 -j DNAT --to 192.168.1.2Эта команда заменит IP-адрес назначения всех пакетов, отправленных на 203.0.113.0, на 192.168.1.2.

2.2 Сценарии применения, преимущества и недостатки ДНКАТ

Наиболее распространенный сценарий применения DNAT — ситуации, когда запросы из внешней сети необходимо перенаправить на определенный хост во внутренней сети, например, в случае размещенного веб-сервера или почтового сервера.

Основное преимущество DNAT заключается в том, что он позволяет узлам внешней сети получать доступ к определенным узлам внутренней сети через общедоступные IP-адреса. Это полезно для размещения различных общедоступных служб, таких как веб-службы, почтовые службы и службы FTP.

Однако у DNAT есть и некоторые недостатки. Во-первых, поскольку DNAT необходимо перенаправлять все запросы, поступающие на общедоступный IP-адрес, на определенный внутренний хост, он не подходит для ситуаций, когда запросы необходимо распределять по нескольким внутренним хостам. Во-вторых, как и SNAT, DNAT также может привести к тому, что некоторые политики и службы безопасности на основе IP-адресов не будут работать должным образом.

3. Вопросы безопасности SNAT и DNAT

И SNAT, и DNAT могут обеспечить определенный уровень безопасности. Поскольку они скрывают истинный IP-адрес внутренней сети, они не позволяют внешним злоумышленникам получить прямой доступ к внутренней сети. Однако это не означает, что SNAT и DNAT могут обеспечить полную безопасность. Если злоумышленнику каким-то образом удастся получить информацию о внутренней сети, он все равно сможет начать атаку. Поэтому SNAT и DNAT следует использовать в сочетании с другими мерами безопасности, такими как межсетевые экраны и системы обнаружения вторжений, чтобы обеспечить более комплексную защиту.

4. Вопросы производительности SNAT и DNAT

И SNAT, и DNAT требуют трансляции адресов, когда пакет проходит через маршрутизатор или брандмауэр, что потребляет определенное количество ресурсов обработки. Таким образом, если сетевой трафик очень велик, SNAT и DNAT могут стать узким местом в производительности. Однако для большинства домашних сетей и сетей малого бизнеса это обычно не является проблемой.

С другой стороны, SNAT и DNAT могут улучшить масштабируемость сети. Поскольку они могут позволить большому количеству внутренних устройств использовать общедоступный IP-адрес, они могут поддерживать больше устройств, имеющих доступ к сети. Кроме того, используя DNAT, мы можем распределять внешние запросы на разные хосты во внутренней сети, тем самым улучшая доступность сервисов и балансировку нагрузки.

5. Сравнение SNAT и DNAT

характеристика | SNAT | DNAT |

|---|---|---|

представлять | Трансляция исходных сетевых адресов (SNAT) | Трансляция целевых сетевых адресов (DNAT) |

Направление трансляции адреса | Преобразование частного IP-адреса в общедоступный IP-адрес | Преобразование общедоступного IP-адреса в частный IP-адрес |

Сценарии применения | Клиент, расположенный внутри частной сети и желающий получить доступ к Интернету. | Пользователь в общедоступной сети, желающий получить доступ к серверу в частной сети. |

Порядок выполнения | Выполняется после решения о маршрутизации | Выполняется до принятия решения о маршрутизации |

Функция | Разрешить узлам в частной сети подключаться к узлам в общедоступной сети. | Разрешить любому хосту в общедоступной сети подключаться к определенному хосту в частной сети. |

6. Резюме

SNAT и DNAT — это два основных режима трансляции сетевых адресов (NAT), которые играют важную роль во многих сетевых средах. SNAT в основном используется для предоставления хостам во внутренней сети доступа к Интернету через общедоступный IP-адрес, а DNAT в основном используется для перенаправления запросов из внешней сети на определенные хосты во внутренней сети.

Хотя и SNAT, и DNAT могут обеспечить определенный уровень безопасности, они не обеспечивают полной безопасности. Поэтому нам следует использовать SNAT и DNAT как часть стратегии сетевой безопасности наряду с другими мерами безопасности, такими как межсетевые экраны и системы обнаружения вторжений.

С точки зрения производительности SNAT и DNAT могут потреблять некоторые ресурсы обработки, но для большинства сетей это обычно не является проблемой. Фактически, SNAT и DNAT могут улучшить масштабируемость сети и балансировку нагрузки, позволяя большому количеству внутренних устройств использовать общий IP-адрес и распределяя внешние запросы на разные хосты во внутренней сети.

На практике нам следует использовать SNAT, DNAT или их комбинацию в соответствии с конкретной сетевой средой и требованиями. Например, для сети, которая должна предоставлять общедоступные услуги, нам может потребоваться использовать DNAT для перенаправления внешних запросов на внутренний хост службы. Для внутренних сетей, которым нужен только доступ к Интернету, нам может потребоваться использовать только SNAT.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?